Erweiterung Netzwerk um VLAN mittels Switch (Layer 3)

Hallo zusammen,

ich hoffe ihr könnt mir bei meinem Vorhaben weiterhelfen.

Ich will gern (u.a. aus Sicherheitsgründen) ein zusätzliches Netz (VLAN) in mein aktuell sehr einfach aufgebautes Netzwerk integrieren. Dabei habe ich folgende „Anforderungen“:

- die Clients des neuen VLANs sollen nicht auf Clients in den anderen VLANs (Heimnetz und Gastnetz) zugreifen können

- eine Verbindung z.B. vom Heimnetz in das neue VLAN wäre grundsätzlich okay (z.B. zur Administration der Komponenten...)

- das Heimnetz mit den vorhandenen AVM-Funktionalitäten der Fritzbox (Mesh, usw.) und der AVM-Repeater soll bestehen bleiben

- das neue VLAN soll über das bereits vorhandene VPN der Fritzbox (für Heimnetz) von außen erreichbar sein

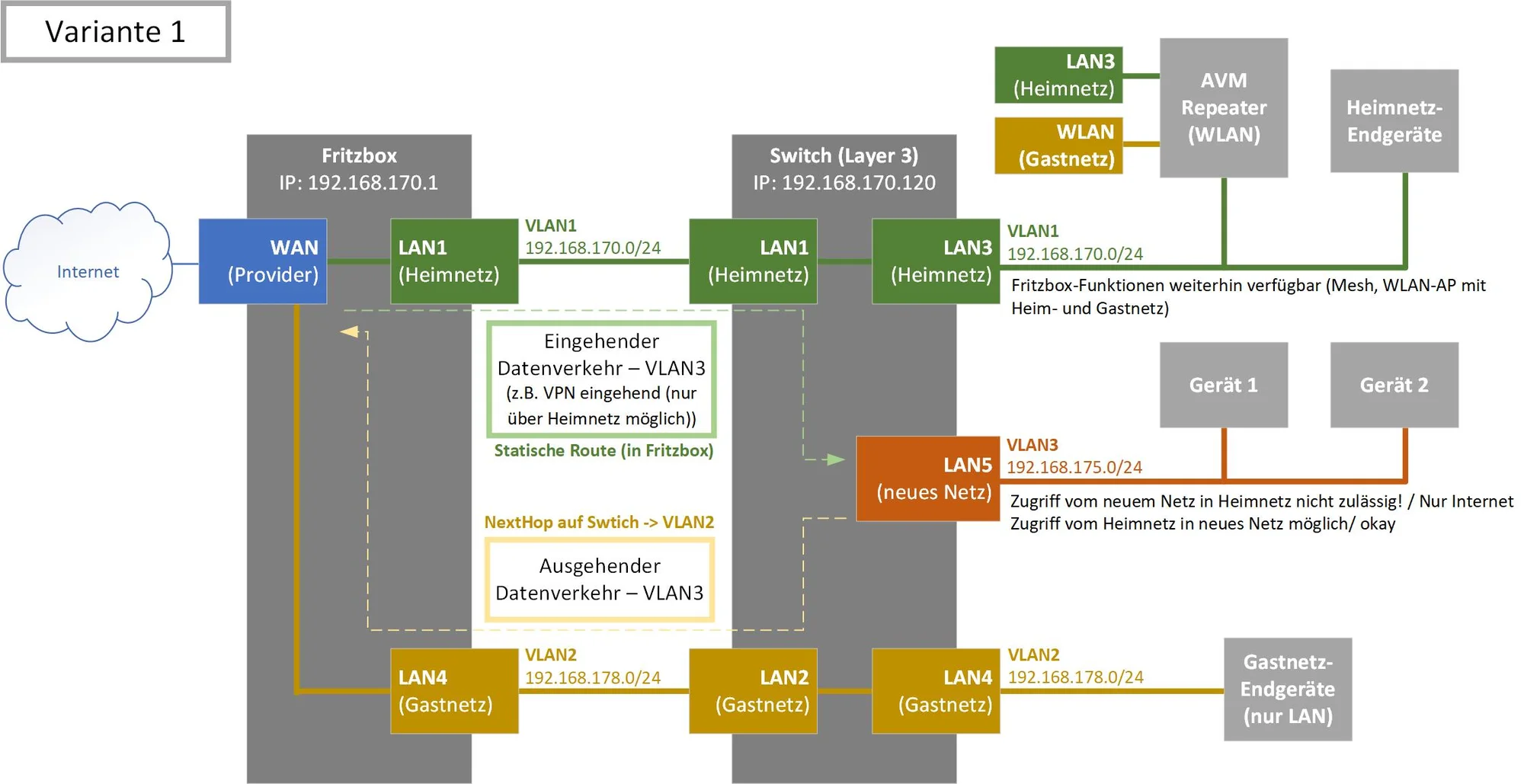

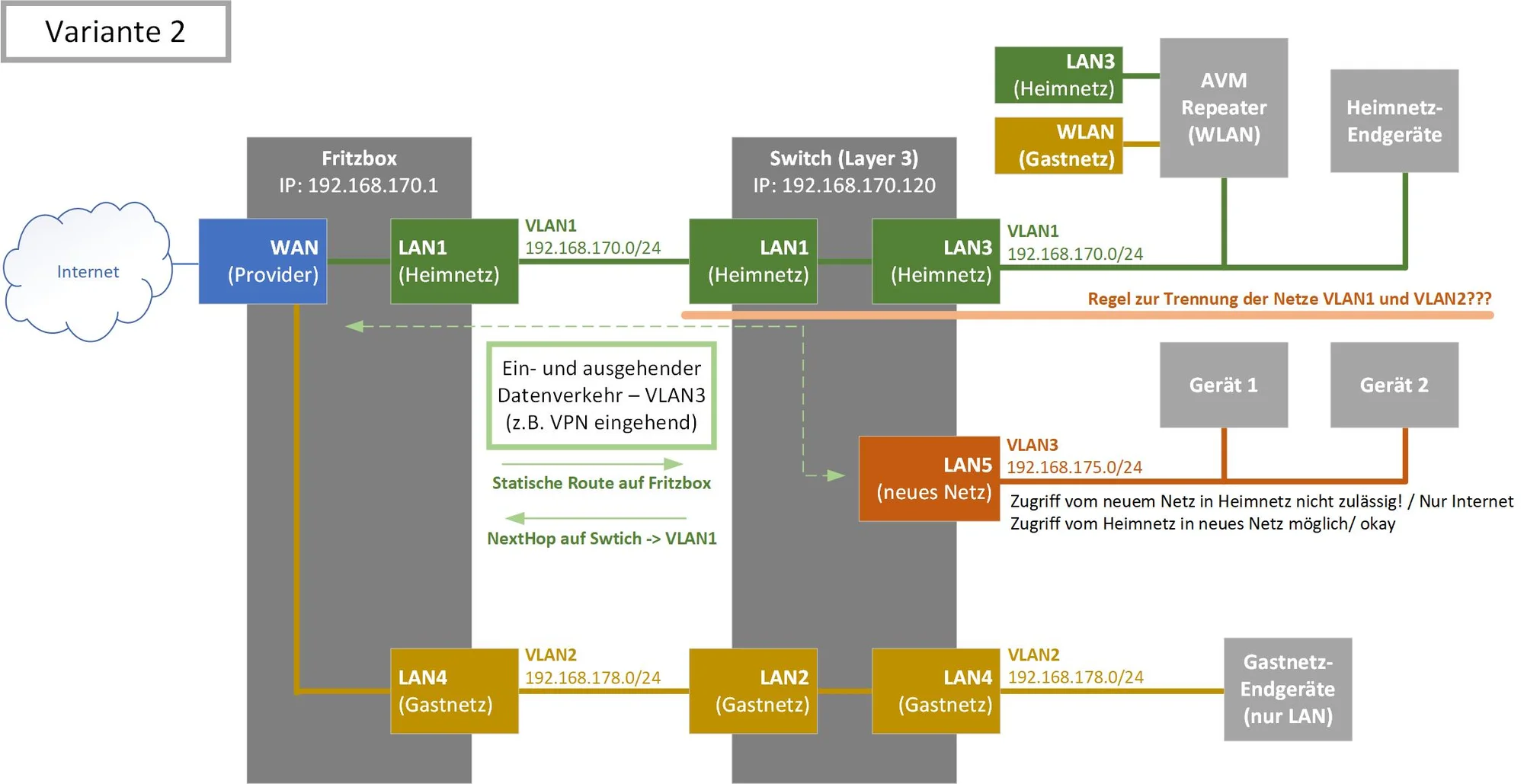

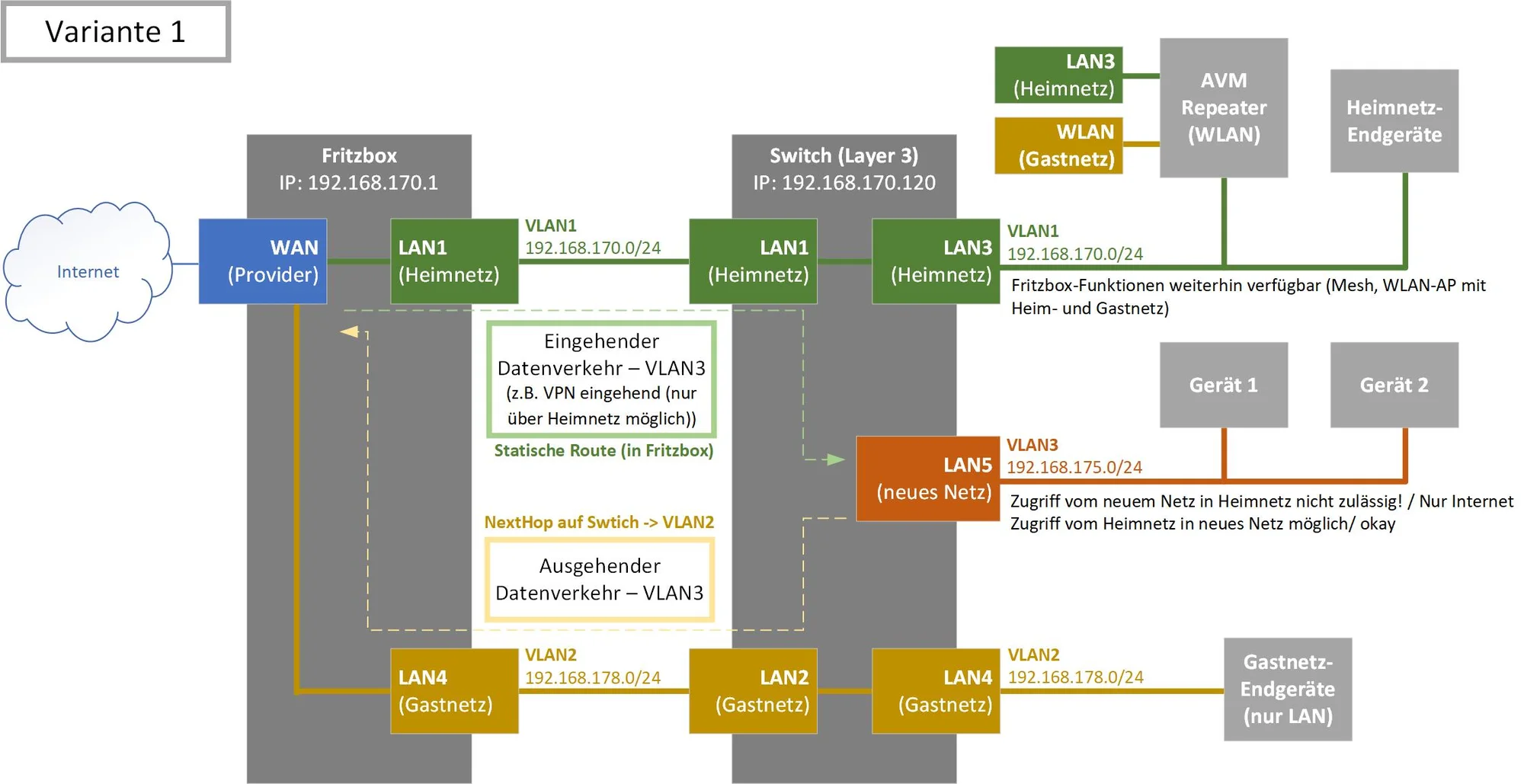

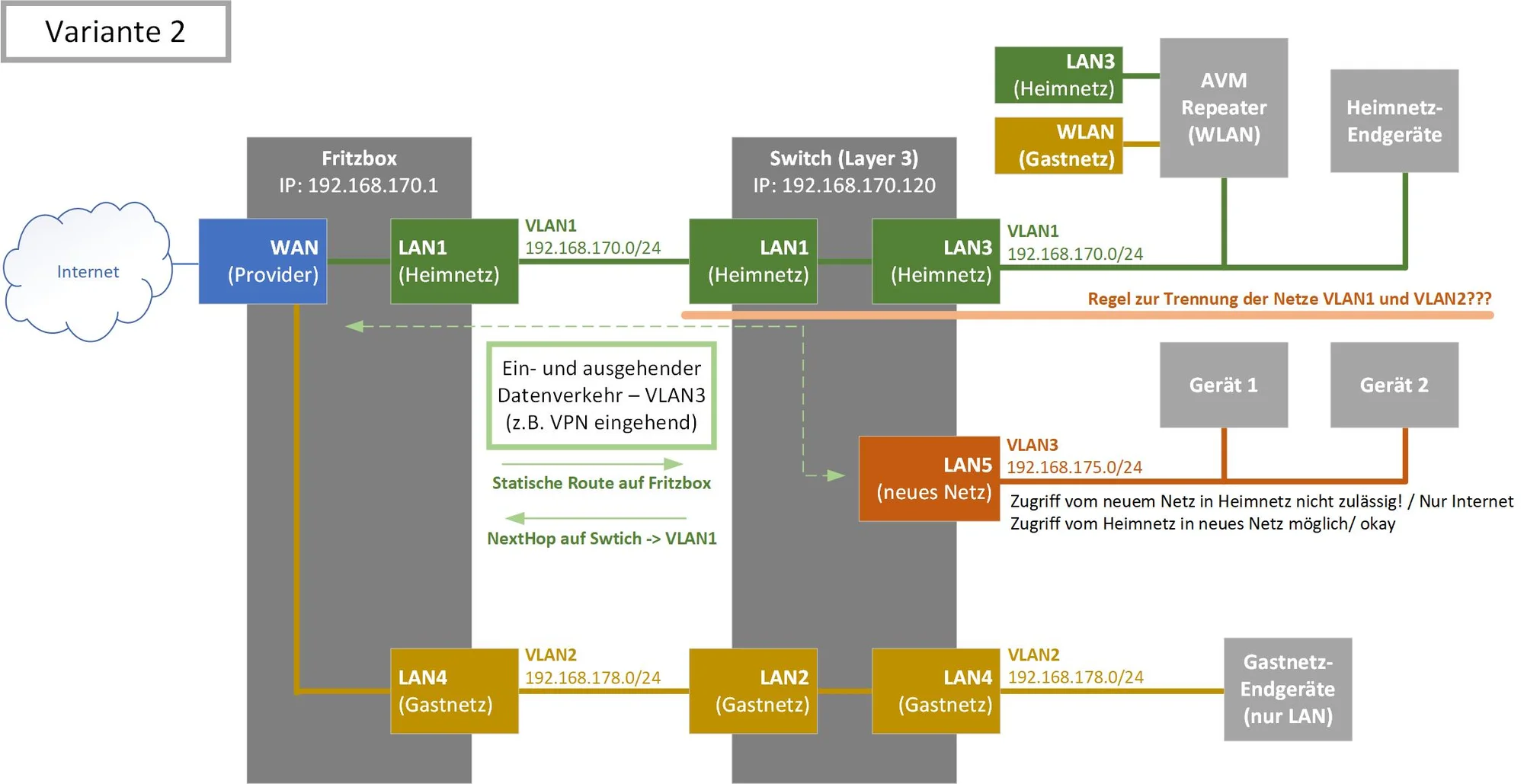

Momentan setzte ich eine AVM-Fritzbox (aktueller Firmwarestand) mit einigen AVM-Repeater ein, um das Heim- und Gastnetz per LAN und WLAN zu verteilen. Nach einigen Recherchen würde sich z.B. der TP-Link TP-Link SG2008v3 als eine geeignete Komponente (Layer3(Lite)-Switch) für den gewünschten Aufbau eines zusätzlichen VLANs (Layer 3 inkl. DHCP) eigenen. Im Anhang dieses Posts habe ich schematisch die beiden Varianten einmal dargestellt.

Noch anzumerken ist, dass ich das Fritzbox-Gastnetz als Ersatz für das neue VLAN leider nicht nutzen kann, da man auf das Fritzbox-Gastnetz nicht einfach über VPN zugreifen kann.

Noch ein paar kurze Erklärung zu den Varianten:

Variante 1:

Erzeugung von drei VLANs (VLAN1 – Heimnetz / VLAN2 – Gastnetz / VLAN3 – neues Netz) über Layer 3 Switch

Abgehender Datenverkehr (Nur Internetzugriff) von VLAN3 geht über Internetzugang von VLAN2 (Gastnetz).

Eingehender Verkehr (z.B. VPN, Zugriff aus dem Heimnetz) läuft über VLAN1 (Heimnetz).

Somit: Keine Verbindung vom VLAN3 in das VLAN1 (eingehend)

Variante 2:

Erzeugung von drei VLANs (VLAN1 – Heimnetz / VLAN2 – Gastnetz / VLAN3 – neues Netz) über Layer 3 Switch

Eingehender und ausgehender Verkehr des VLAN3 geht über VLAN1 (Heimnetz).

Hier müssen dann spezielle Regel auf dem Switch eingerichtet werden. (siehe Fragen)

Nun meine Fragen:

Welche der Varianten wäre aus eurer Sicht die favorisierte Variante (zur Gewährleistung der o.g. Punkte) und warum? Habt ihr Verbesserungsvorschläge oder eine weitere (bessere) Variante?

Zu Variante 2: Kann man durch Funktionen des Layer 3 Switches das VLAN1 und VLAN3 sauber trennen (z.B. ACL)? Problem ist ja, dass bei Variante 2 das VLAN3 über VLAN1 gehen muss, um ins Internet zu kommen. Ohne spezielle Regeln zwischen VLAN1 und 3 könnten somit Clients aus dem VLAN3 auf Clients im VLAN1 zugreifen.

Mein Fachwissen im Netzwerkbereich würde ich auf erweiterte Grundlagenkenntnisse einstufen. Konfiguration von Routern, Switchen, Firewalls, usw. ist für mich also kein "Tagesgeschäft". Ich möchte im Übrigen ungern weitere Zusatzkomponenten wie pfsense/ OPNsense verwenden. Einerseits aufgrund des erhöhten administrativen Aufwands und weil das Risiko etwas falsch zu konfigurieren dann doch relativ hoch ist. Aus diesem Grund kommt auch kein neuer oder zusätzlicher Router (Layer 3) aktuell in Frage.

Bei Rückfragen sagt einfach Bescheid. Vielen Dank im Voraus für eure Hilfe.

ich hoffe ihr könnt mir bei meinem Vorhaben weiterhelfen.

Ich will gern (u.a. aus Sicherheitsgründen) ein zusätzliches Netz (VLAN) in mein aktuell sehr einfach aufgebautes Netzwerk integrieren. Dabei habe ich folgende „Anforderungen“:

- die Clients des neuen VLANs sollen nicht auf Clients in den anderen VLANs (Heimnetz und Gastnetz) zugreifen können

- eine Verbindung z.B. vom Heimnetz in das neue VLAN wäre grundsätzlich okay (z.B. zur Administration der Komponenten...)

- das Heimnetz mit den vorhandenen AVM-Funktionalitäten der Fritzbox (Mesh, usw.) und der AVM-Repeater soll bestehen bleiben

- das neue VLAN soll über das bereits vorhandene VPN der Fritzbox (für Heimnetz) von außen erreichbar sein

Momentan setzte ich eine AVM-Fritzbox (aktueller Firmwarestand) mit einigen AVM-Repeater ein, um das Heim- und Gastnetz per LAN und WLAN zu verteilen. Nach einigen Recherchen würde sich z.B. der TP-Link TP-Link SG2008v3 als eine geeignete Komponente (Layer3(Lite)-Switch) für den gewünschten Aufbau eines zusätzlichen VLANs (Layer 3 inkl. DHCP) eigenen. Im Anhang dieses Posts habe ich schematisch die beiden Varianten einmal dargestellt.

Noch anzumerken ist, dass ich das Fritzbox-Gastnetz als Ersatz für das neue VLAN leider nicht nutzen kann, da man auf das Fritzbox-Gastnetz nicht einfach über VPN zugreifen kann.

Noch ein paar kurze Erklärung zu den Varianten:

Variante 1:

Erzeugung von drei VLANs (VLAN1 – Heimnetz / VLAN2 – Gastnetz / VLAN3 – neues Netz) über Layer 3 Switch

Abgehender Datenverkehr (Nur Internetzugriff) von VLAN3 geht über Internetzugang von VLAN2 (Gastnetz).

Eingehender Verkehr (z.B. VPN, Zugriff aus dem Heimnetz) läuft über VLAN1 (Heimnetz).

Somit: Keine Verbindung vom VLAN3 in das VLAN1 (eingehend)

Variante 2:

Erzeugung von drei VLANs (VLAN1 – Heimnetz / VLAN2 – Gastnetz / VLAN3 – neues Netz) über Layer 3 Switch

Eingehender und ausgehender Verkehr des VLAN3 geht über VLAN1 (Heimnetz).

Hier müssen dann spezielle Regel auf dem Switch eingerichtet werden. (siehe Fragen)

Nun meine Fragen:

Welche der Varianten wäre aus eurer Sicht die favorisierte Variante (zur Gewährleistung der o.g. Punkte) und warum? Habt ihr Verbesserungsvorschläge oder eine weitere (bessere) Variante?

Zu Variante 2: Kann man durch Funktionen des Layer 3 Switches das VLAN1 und VLAN3 sauber trennen (z.B. ACL)? Problem ist ja, dass bei Variante 2 das VLAN3 über VLAN1 gehen muss, um ins Internet zu kommen. Ohne spezielle Regeln zwischen VLAN1 und 3 könnten somit Clients aus dem VLAN3 auf Clients im VLAN1 zugreifen.

Mein Fachwissen im Netzwerkbereich würde ich auf erweiterte Grundlagenkenntnisse einstufen. Konfiguration von Routern, Switchen, Firewalls, usw. ist für mich also kein "Tagesgeschäft". Ich möchte im Übrigen ungern weitere Zusatzkomponenten wie pfsense/ OPNsense verwenden. Einerseits aufgrund des erhöhten administrativen Aufwands und weil das Risiko etwas falsch zu konfigurieren dann doch relativ hoch ist. Aus diesem Grund kommt auch kein neuer oder zusätzlicher Router (Layer 3) aktuell in Frage.

Bei Rückfragen sagt einfach Bescheid. Vielen Dank im Voraus für eure Hilfe.

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 669354

Url: https://administrator.de/forum/erweiterung-netzwerk-um-vlan-mittels-switch-layer-3-669354.html

Ausgedruckt am: 10.07.2025 um 01:07 Uhr

9 Kommentare

Neuester Kommentar

Bei Deinem Vorhaben würde ich mir ernsthaft überlegen, ob die Fritzbox noch das richtige Gerät ist. Warum? Bei dem Aufspannen von VLAN's kann man das sicherlich über einen Layer-3-Switch abfrühstücken. Aber ein solcher Switch hat eben nicht die Funktionalität eines Routers, insbesondere wenn diese Regeln zugleich den benötigten Firewallregeln entsprechen sollen. Hier würde ich also eher zu einem VLAN-fähigen Router wechseln - dazu gibt es viele Fragen / Beiträge in diesem Forum. Eine Fritzbox hat - abgesehen vom Gastnetzwerk - keine echten VLAN-Fähigkeiten und scheidet daher aus.

Dann kannst Du nämlich auch alle drei Netzwerkbereiche als echte VLAN's aufspannen, was die Netzwerkgestaltung verbessert und vereinfacht.

Überdies lässt sich Dein Wunsch, den neuen Netzwerkbereich per VPN erreichen zu können, höchstwahrscheinlich nicht mit den zumeist eingeschränkten Regelmöglichkeiten eines Switches sinnvoll umsetzen. Auch hier ist es besser, das auf dem Router, der anstelle der Fritzbox das (VPN-)Gateway ist, umzusetzen.

Dann solltest Du Dir überlegen, ob das mit den vielen Repeatern ein gute Idee ist. Repeater sind keine wirklichen Access Points. Zudem dürften die AVM-Teile wiederum nicht VLAN-fähig sein. Ein VLAN-fähiger Access Point macht die ganze Netzwerksegmentierung zum Kinderspiel.

Setzt Du auf einen vernünftigen Router, so benötigst Du nicht die Anschaffung eines regelmäßig kostenintensiven Layer-3-Switches, sondern kannst bei dem bleiben, was Du als Switch hast oder kaufst Dir kostengünstig einen passenden normalen (Layer-2-)Switch. Mit dem gesparten Geld kannst Du locker eine vernünftige Routerhardware kaufen, sofern Du die noch nicht haben solltest, und hast langfristig wesentlich mehr davon.

Viele Grüße

HansDampf06

Dann kannst Du nämlich auch alle drei Netzwerkbereiche als echte VLAN's aufspannen, was die Netzwerkgestaltung verbessert und vereinfacht.

Überdies lässt sich Dein Wunsch, den neuen Netzwerkbereich per VPN erreichen zu können, höchstwahrscheinlich nicht mit den zumeist eingeschränkten Regelmöglichkeiten eines Switches sinnvoll umsetzen. Auch hier ist es besser, das auf dem Router, der anstelle der Fritzbox das (VPN-)Gateway ist, umzusetzen.

Dann solltest Du Dir überlegen, ob das mit den vielen Repeatern ein gute Idee ist. Repeater sind keine wirklichen Access Points. Zudem dürften die AVM-Teile wiederum nicht VLAN-fähig sein. Ein VLAN-fähiger Access Point macht die ganze Netzwerksegmentierung zum Kinderspiel.

Setzt Du auf einen vernünftigen Router, so benötigst Du nicht die Anschaffung eines regelmäßig kostenintensiven Layer-3-Switches, sondern kannst bei dem bleiben, was Du als Switch hast oder kaufst Dir kostengünstig einen passenden normalen (Layer-2-)Switch. Mit dem gesparten Geld kannst Du locker eine vernünftige Routerhardware kaufen, sofern Du die noch nicht haben solltest, und hast langfristig wesentlich mehr davon.

Viele Grüße

HansDampf06

Moin,

leider schreibst Du nicht was Du für ein I-Net Anschluß hast?

Bei einem VDSL Anschluß könntest Du Dir ein Cisco Router kaufen. Dort könnte man dann den VPN und ZFW verwirklichen. Mit einem Layer 3 Switch dann das Netzwerk-Management machen. Und mit Cisco AP könnte man MSSID im WLAN umsetzen und die Fritte kannst Du dann als Telefonbox nutzen.

Als Alternative kann man natürlich Draytek Modem nutzen.

Bei FTTH Anschluß kommt es drauf an die dieser Umgesetzt wurde.

Aber wie gesagt. Es gibt viele Wege die nach Rom führen.

leider schreibst Du nicht was Du für ein I-Net Anschluß hast?

Bei einem VDSL Anschluß könntest Du Dir ein Cisco Router kaufen. Dort könnte man dann den VPN und ZFW verwirklichen. Mit einem Layer 3 Switch dann das Netzwerk-Management machen. Und mit Cisco AP könnte man MSSID im WLAN umsetzen und die Fritte kannst Du dann als Telefonbox nutzen.

Als Alternative kann man natürlich Draytek Modem nutzen.

Bei FTTH Anschluß kommt es drauf an die dieser Umgesetzt wurde.

Aber wie gesagt. Es gibt viele Wege die nach Rom führen.

Ist ACL eine Option?

Beispiel Cisco, ich finde man sieht ganz gut was es kann: forum.opnsense.org/index.php?topic=39556.0

Beispiel Cisco, ich finde man sieht ganz gut was es kann: forum.opnsense.org/index.php?topic=39556.0

Zitat von @PCross01:

Hast du denn eine Empfehlung für einen Router und AP (auch bzgl. nutzerfreundlichen Einrichtung/ gute Dokumentation)?

Um das vernünftig beantworten zu können, muss ich Dir bezüglichHast du denn eine Empfehlung für einen Router und AP (auch bzgl. nutzerfreundlichen Einrichtung/ gute Dokumentation)?

Da es für meinen kleinen Anwendungsfall zu aufwendig wäre solch eine Lösung zu realisieren, würde ich eher auf die o.g. präferierten Varianten oder einer Empfehlung aus Router - AP - Kombi zurückgreifen wollen.

einen Zahn ziehen: Die Fritzbox und das sich darum rankende AVM-Geraffel ist für mein Dafürhalten "schweineteuer" und bietet dennoch nur einen (sehr) eingeschränkten Funktionsumfang, wenn ich sehe, dass ich für das gleiche oder gar weniger Geld an brauchbarer Hardware für einen vernünftigen Router bekomme.Hier im Forum weist @aqui gebetsmühlenartig immer wieder darauf hin, dass es brauchbare Hardware für vergleichsweise schmales Geld gibt, z.B. varia-store.com. Interessant ist auch Refurbished-/Gebraucht-Hardware - davon setze ich mittlerweile relativ viel ein und habe keine Probleme bisher. Freilich geht dem immer eine äußerst sorgfältige Auswahl der Verkaufsquelle und die Hinterfragung der Tauglichkeit des betreffenden Produkts für einen solchen Kauf voraus. Auf geizhals.de könntest Du alternativ auch nach einem passenden Thin-Client oder Barebone (mit 2 LAN-Schnittstellen ab 100 EUR + RAM + HDD) suchen. Solche Seiten wie idealo.de können zudem bei der Wahl des günstigsten Anbieters zusätzlich unterstützen. Die Möglichkeiten für den sehr preiswerten Erwerb der gewünschten Hardware sind enorm, wenn Du bereit bist, etwas Energie in eine darauf gerichtete Suche zu investieren.

Ein weiterer sich für ein Routerprojekt anbietender Ansatz ist ein Raspberry Pi. Ein solcher RasPi in Version 5 mit 8GB RAM ist neu für einen Straßenpreis unter 90,00 EUR zu bekommen. Dann kann das Ganze mit Erweiterungskarten für SSD-/M2-Datenträger, die dann sogar anstelle der SD-Karte bootfähig sind, aufgehübscht werden. Ein passender leistungsfähiger Kühlkörper mit Lüfter kostet 10 EUR. Und solche Anbieter wie Geekworm(.com) haben sogar zu solchen Erweiterungskarten noch passende Gehäuse im Angebot. Der RasPi5 hat WLAN bereits integriert. Beispiel: RasPi5 + H505-Kühler + X1012-Erweiterungskarte (RasPi kann per PoE und somit ohne Netzteil betrieben werden; bietet einen M2-Steckplatz) + P579-Gehäuse ist für rund 150 bis 180 EUR realisierbar und bietet eine leistungsfähige Hardware für kleine Projekte bei Gehäuseabmessungen von ca. 9x7x4 cm - kleiner gehts wirklich nicht. Und obendrein gibt es von @aqui ein Tutorial in diesem Forum, wie auf dieser Hardwarebasis ein vollwertiger Router nebst VLAN realisiert werden kann - mit pfSense / OPNsense.

Bei einem RasPi hast Du den Vorteil, dass Du zunächst nur mit dem RasPi + Kühler anfängst, um das ersteinal auszuprobieren - ein Gehäuse etc. ist vorerst kein Muss.

Wenn Dir der Umstand, dass ein RasPi nur eine LAN-Schnittstelle hat und man noch einen USB-LAN-Adapter (siehe bei @aqui) oder eine Erweiterungskarte für einen weiteren LAN-Anschluß benötigen würde, nicht gefallen sollte, dann kannst Du im Internet nach ähnlichen Boards mit zwei oder mehr Schnittstellen schauen.

TIPP: Zu OPNsense gibt es für die Ersteinrichtung (und auch für VLAN) obendrein unzählige weitere Anleitungen - von dem Anbieter sehr brauchbar und von vielen anderen, insbesondere hier im Forum von @aqui. Überdies folgen die beiden Sensen dem Prinzip, dass alles das, was nicht erlaubt ist, nicht durchgelassen wird. Du bist also vom Start weg ersteinmal sicher.

Für mein Empfinden ist die Konfiguration von OPNsense nicht viel schwieriger als die einer Fritzbox - beides ist GUI-geführt. Freilich musst Du dich darauf lernfreudig einlassen wollen, weil es ansonsten nicht funktionieren wird. Das gilt übrigens für jedwede Alternative anstelle der Fritzbox!!!

Hinsichtlich eines oder mehrerer VLAN-fähiger AP's kann ich beispielsweise die NWA-Serie von Zyxel benennen. Die Dokumentation und Informationen auf den Seiten von Zyxel sind sehr gut. In dieser NWA-Serie gibt es mehrere Modelle mit unterschiedlicher Ausstattung. Ich betreibe die beiden NWA110AX und NWA210AX - anschließen, einrichten und vergessen: sie laufen unauffällig und reibungslos bei mir. Die beiden NWA210AX decken einen Standort im Verbund ab und bieten für mein Dafürhalten eine hervorragende und sichere Leistung. Bei Zyxel gibt es eine Modellmatrix für die NWA-Serie, so dass die Modellunterschiede schnell erschlossen werden können.

Da ich den von Dir benannten Switch nicht kenne, kann ich den nicht weiter hinsichtlich seiner Tauglichkeit beurteilen. Ich warne aber ausdrücklich davor zu glauben, dass ein unter 100-EUR-Switch (UVP-Neupreis) die Fähigkeiten bietet, die Du Dir vorstellst. Ein Lehrbeispiel kannst Du unter OPNsense - VLAN will mit nachgeschaltetem Switch nicht funktionieren erlesen: Ein normaler Zyxel-Layer-2-Switch GS1200-8HPv2 kostet neuwertig ab rund 100 EUR und hat dennoch nur eingeschränkte VLAN- und LAG-Fähigkeiten. Filtere einmal nach Layer-3-Switchen auf geizhals.de (z.B. HPE Aruba 2930M; ), dann bekommst Du eine Vorstellung, in welche Richtung der Preis für etwas Brauchbares tendiert - 75 EUR sind es jedenfalls nicht!

Dann noch meine ehrliche Meinung:

Für einen ordentliche Absicherung und Konfiguration gibt es keinen zu kleinen Anwendungsfall. Sobald ich intern zwischen Geräten und deren Kommunikation unterscheiden / abgrenzen möchte, muss ich eine taugliche Technologie einsetzen, z.B. VLAN. Das führt regelmäßig zum Einsatz eines Routers, weil dort die benötigten Regeln etabliert werden können. In kleinen Umgebungen ist ein Router allemal geeigneter als ein "schweineteurer" Layer-3-Switch, der regelmäßig nicht dasselbe kann wie ein Router. Das ist auch nicht seine Aufgabe, weil es dann ein Router mit mehr als zwei LAN-Schnittstellen wäre!

Schließlich kannst Du Dein AVM-Zeug, wenn Du Dich auf etwas Vernünftiges umstellen willst, auch wieder verkaufen. Kleinanzeigen.de, ebay.de, amazon.de und, wie sie alle heißen, bieten dafür ideale Optionen!

Viele Grüße

HansDampf06

PS: Laut Datenblatt hat der SG2008v3 nur Layer-2-Eigenschaften!

Ok, aber wenn dich die Lust packt gibt es hier ein aktuelles Tutorial:

youtube.com/watch?v=S24w7Qk7gJE&list=PLcxL7iznHgfW0a7MNw4V1W ...

youtube.com/watch?v=S24w7Qk7gJE&list=PLcxL7iznHgfW0a7MNw4V1W ...

Hallo @PCross01,

aktuell habe ich einen MikroTik RB2011RM Router, welcher hinter einer FRITZ!Box sitzt.

Ich benutze den MikroTik Router für die VLANS aber nutze auch das FRITZ!Box Netz weiter.

Hier ist eine Anleitung dafür. Das war aber ein Low Budget Projekt (Würde die AP‘s) austauschen:

simon.zipperling.net/mikrotik-vlans-und-cisco-air-ap1142n-access ...

Durch das Routing im MikroTik werden alle Anfragen über die FRITZ!Box gesendet und man kann denn VPN in der FRITZbox weiterbenutzen. Solange man die Route in die einzelnen Netze setzt.

aktuell habe ich einen MikroTik RB2011RM Router, welcher hinter einer FRITZ!Box sitzt.

Ich benutze den MikroTik Router für die VLANS aber nutze auch das FRITZ!Box Netz weiter.

Hier ist eine Anleitung dafür. Das war aber ein Low Budget Projekt (Würde die AP‘s) austauschen:

simon.zipperling.net/mikrotik-vlans-und-cisco-air-ap1142n-access ...

Durch das Routing im MikroTik werden alle Anfragen über die FRITZ!Box gesendet und man kann denn VPN in der FRITZbox weiterbenutzen. Solange man die Route in die einzelnen Netze setzt.