Externer Zugriff auf Account bei Exchange Online

Hallo zusammen,

da heute gefühlt Freitag ist, gehe ich mal in medias res.

Bitte nicht direkt steinigen, ich habe reichlich überlegt, ob ich mich dem Shitstorm der allseits perfekten IT'ler aussetze, aber ich denke es gibt ein paar interessante Einblicke, welche ich hier teilen kann und gemeinsam können wir die Welt zu einem besseren Ort machen.

Wir schreiben Freitagnachmittag den 19.04.2024 als mich während eines letzten Meetings ein Anruf ereilt.

Kaum noch jemand im Haus, aber es ging eine verdächtige E-Mail aus einem unserer Exchange Online Accounts rum.

Der kurze Blick besagte, dass die Mail tatsächlich über unseren Exchange Online lief und keinen Fakeabsender hatte.

Natürlich war die erste Aktion den Account zu sperren, die bösen Buben hatten also ~15 aktive Minuten.

Doch was war da geschehen?

Eigentlich sollten bereits seit März (besser spät als nie) auch unsere nicht Admin-Accounts mit dem sicheren Zugriff und MFA geschützt werden, dann kamen aber unsere Freunde von Microsoft mit dem SSO-Problem dazwischen und es stand im Raum, dass dieses Problem Microsoft Problem SSO (AD - Entra)? durch die letzten Änderungen am Tenant verursacht wurden.

Daher wurde die Sicherheit aus dem Teststatus (kurz vor Rollout) wieder rückgängig gemacht und auf die Analyse von Microsoft gewartet.

Hätte hätte Fahrradkette...

Daher war ein einfacher Login mit Benutzername und Passwort möglich.

Fail

Als historisches Bonbon könnte man Punkt zwei aufgreifen, denn dieser Account ist der einzige, welcher bedingt durch eine Dopplung die kommunizierende Mailadresse identisch zum Benutzernamen hat.

Ist also die Mailadresse mal irgendwo aufgetaucht oder wurde eingegeben, war der Benutzername 1:1 bekannt.

Ein Check bei ';--have i been pwned? ergab bei der Mailadresse zwar keinen Treffer - was nichts heißen muss.

Kommen wir zum Passwort, Vorgabe mind. 6 Zeichen schon lang nicht mehr aktuell, aber es ist wie im Straßenverkehr, die Schilder kommen erst wenn etwas passiert. Bedeutet über die Passwortregelung wie auch MFA redet man schon lange und die Gegenwehr der Anwender ist groß. Dazu kommt die Gutmütigkeit der Geschäftsleitung, nur langsam die Daumenschrauben anziehen.

Das Passwort beim Account war zwar länger, aber ich bin fast vom Glauben abgefallen, als mir dies genannt wurde:

...man steckt nicht drin, was die Anwender da nutzen.

Epic Fail

Nun aber ins Eingemachte, auch wenn ich kein Forensiker bin, hier mal ein paar Einblicke.

Nachdem der Account gesperrt wurde und ein interner Übergriff ausgeschlossen werden konnte, sich das Ausmaß der Katastrophe also auf den E-Mailaccount beschränkte, und da auch keine Onlinedaten im Sharepoint oder OneDrive genutzt wurden, bin ich mal durch das Accountpostfach gestiegen.

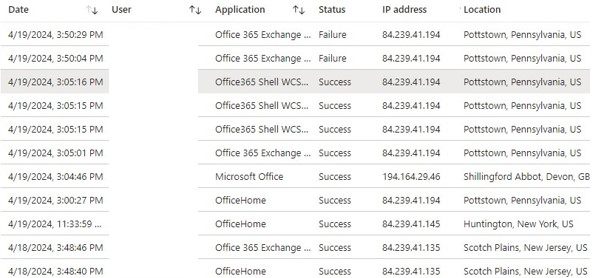

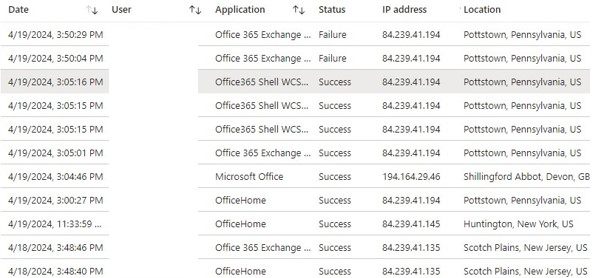

Zuerst mal Logs aus dem Exchange Online gezogen, u.a. woher der Zugriff kam:

Dann mal die versendeten Mails des Accounts über den Exchange Server rausgezogen und somit alle Empfänger ermittelt, aufbereitet und eine Information/Warnung zur betreffenden E-Mail und über den Sachverhalt erstellt und verschickt.

Meine persönliche Meinung dazu, wer auf sowas klickt ist selbst Schuld:

Das Totschlagargument natürlich, es kam von einem vertrauenswürdigen Absender.

Kurz stichpunktartig was in dem Onlineaccount passiert ist:

Im Exchange Account wurden:

Achtung!

Achtung!

Outlook Desktop zeigt dazu nur einen kleinen Hinweis:

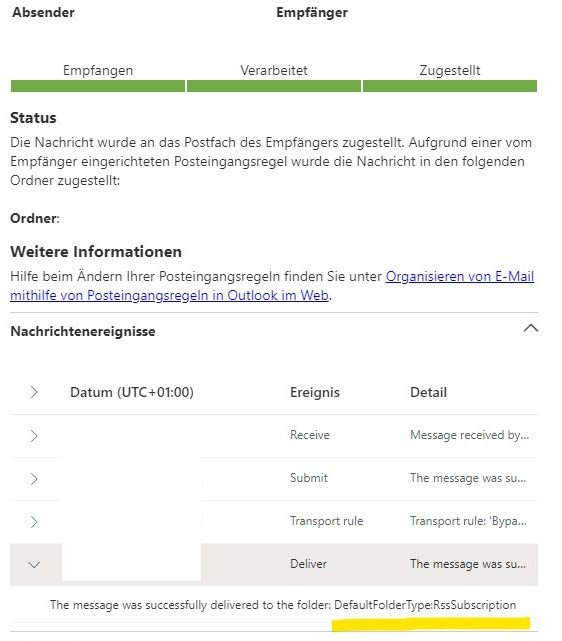

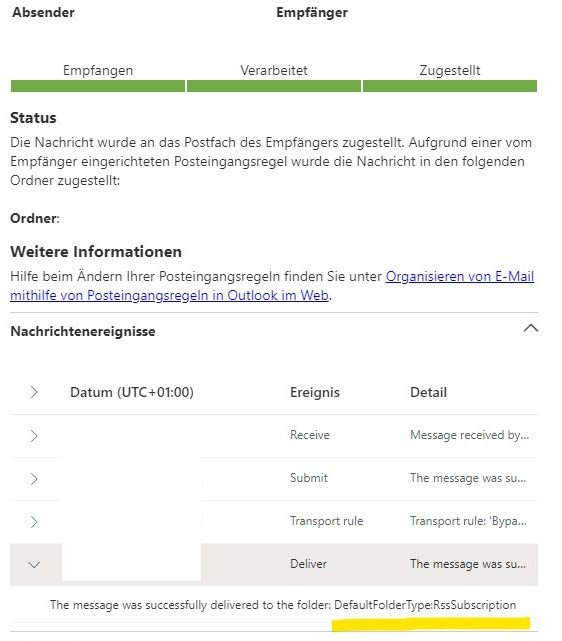

Fällt in der Nachrichtenverfolgung aber auf:

Fällt in der Nachrichtenverfolgung aber auf:

Randnotizen:

Natürlich wurde...

Letztere waren auch schon auskunftsfreudig:

Geht an die Staatsanwaltschaft, aber die Strafverfolgung endet an der Landesgrenze.

Welche Aktionen konnte ich ergreifen:

Die Mitarbeiter müssten selbst aktiv werden und einer Einrichtungsanleitung folgen, da eine MFA-Anforderung aus den "sicheren Zonen" (internes Netz) umgangen wird. Da jeder mit Benutzername und Kennwort eine Ersteinrichtung durchführen kann, habe ich hier eine harte MFA eingetragen.

Alles in Allem sicherlich ein dummer Zufall und ein Glückstreffer mit zum Glück mildem Ausgang.

Vorteil, nach einem solchen Vorfall gehen einige "geblockte/geschobene" weil unangenehme Entscheidungen leichter von der Hand und finden mehr Zuspruch, es gibt nun eine handfeste Grundlage dafür. Schade, dass es meist so kommen muss.

Ich hoffe es gibt dem Einen oder Anderen einen Einblick in das, was da passiert / passieren kann.

Fazit: Sicherheit ist immer ein Kompromiss, je unbequemer es ist, desto sicherer ist man wohl unterwegs.

Nicht alle kriminelle Energie sitzt in Russland oder China.

Grüße

ToWa

da heute gefühlt Freitag ist, gehe ich mal in medias res.

Bitte nicht direkt steinigen, ich habe reichlich überlegt, ob ich mich dem Shitstorm der allseits perfekten IT'ler aussetze, aber ich denke es gibt ein paar interessante Einblicke, welche ich hier teilen kann und gemeinsam können wir die Welt zu einem besseren Ort machen.

Wir schreiben Freitagnachmittag den 19.04.2024 als mich während eines letzten Meetings ein Anruf ereilt.

Kaum noch jemand im Haus, aber es ging eine verdächtige E-Mail aus einem unserer Exchange Online Accounts rum.

Der kurze Blick besagte, dass die Mail tatsächlich über unseren Exchange Online lief und keinen Fakeabsender hatte.

Natürlich war die erste Aktion den Account zu sperren, die bösen Buben hatten also ~15 aktive Minuten.

Doch was war da geschehen?

Eigentlich sollten bereits seit März (besser spät als nie) auch unsere nicht Admin-Accounts mit dem sicheren Zugriff und MFA geschützt werden, dann kamen aber unsere Freunde von Microsoft mit dem SSO-Problem dazwischen und es stand im Raum, dass dieses Problem Microsoft Problem SSO (AD - Entra)? durch die letzten Änderungen am Tenant verursacht wurden.

Daher wurde die Sicherheit aus dem Teststatus (kurz vor Rollout) wieder rückgängig gemacht und auf die Analyse von Microsoft gewartet.

Hätte hätte Fahrradkette...

Daher war ein einfacher Login mit Benutzername und Passwort möglich.

Fail

Als historisches Bonbon könnte man Punkt zwei aufgreifen, denn dieser Account ist der einzige, welcher bedingt durch eine Dopplung die kommunizierende Mailadresse identisch zum Benutzernamen hat.

Ist also die Mailadresse mal irgendwo aufgetaucht oder wurde eingegeben, war der Benutzername 1:1 bekannt.

Ein Check bei ';--have i been pwned? ergab bei der Mailadresse zwar keinen Treffer - was nichts heißen muss.

Kommen wir zum Passwort, Vorgabe mind. 6 Zeichen schon lang nicht mehr aktuell, aber es ist wie im Straßenverkehr, die Schilder kommen erst wenn etwas passiert. Bedeutet über die Passwortregelung wie auch MFA redet man schon lange und die Gegenwehr der Anwender ist groß. Dazu kommt die Gutmütigkeit der Geschäftsleitung, nur langsam die Daumenschrauben anziehen.

Das Passwort beim Account war zwar länger, aber ich bin fast vom Glauben abgefallen, als mir dies genannt wurde:

- Start123!

...man steckt nicht drin, was die Anwender da nutzen.

Epic Fail

Nun aber ins Eingemachte, auch wenn ich kein Forensiker bin, hier mal ein paar Einblicke.

Nachdem der Account gesperrt wurde und ein interner Übergriff ausgeschlossen werden konnte, sich das Ausmaß der Katastrophe also auf den E-Mailaccount beschränkte, und da auch keine Onlinedaten im Sharepoint oder OneDrive genutzt wurden, bin ich mal durch das Accountpostfach gestiegen.

Zuerst mal Logs aus dem Exchange Online gezogen, u.a. woher der Zugriff kam:

Dann mal die versendeten Mails des Accounts über den Exchange Server rausgezogen und somit alle Empfänger ermittelt, aufbereitet und eine Information/Warnung zur betreffenden E-Mail und über den Sachverhalt erstellt und verschickt.

Meine persönliche Meinung dazu, wer auf sowas klickt ist selbst Schuld:

- Englischer Betreff bei fast ausschließlich deutschen Kunden

- Ging an den Absender, alle anderen in Bcc

- Bild-URL die mit dem Absender nix zu tun hat

- Untypisch ohne Anrede und Text, nur ein Bild, wo der Account normal nur PDF-Anlagen verschickt

Das Totschlagargument natürlich, es kam von einem vertrauenswürdigen Absender.

Kurz stichpunktartig was in dem Onlineaccount passiert ist:

- Es wurde eine E-Mail an einen externen authentischen Empfänger mit dem Betreff der E-Mail und dem Text "lock" verschickt - vermutlich hatte man dort ebenfalls Zugriff.

- Es wurde eine E-Mail ohne Betreff mit dem Text "traffic" an eine unbekannte Mailadresse von @derbyshirepies.co.uk verschickt (eine Konditorei in England), vermutlich hatte man auch da Zugriff - ggf. ist auch dies die in den Logins verzeichnete eine englische IP-Adresse.

- Es wurde die o.g. E-Mail an (vermutlich) alle zuletzt verwendeten Kontakte des Exchange-Accounts versendet.

- Ein paar Empfänger haben direkt geantwortet, dort entstand dann eine Konversation mit dem immer gleichen Antworttext: "Danke für Ihre Antwort xxxxx, Es ist kein Spam oder ein Virus, ich habe es Ihnen geschickt Ich möchte, dass Sie sich korrekt anmelden, um einen Blick auf diesen Investitionsvertrag zu werfen, zu dem ich Ihre Meinung benötige. Danke"

- Ein paar Empfänger haben den Absender angerufen (gute Idee) und gemerkt es geht nur der Anrufbeantworter ran, da ist also alles schon im Wochenende, die Mail kann nicht echt sein.

Im Exchange Account wurden:

- die Phishingmails direkt aus den "Gesendeten Elementen" hart gelöscht (kann man im Exchange ja dennoch wiederherstellen).

- eingehende E-Mails automatisiert in RSS-Feeds verschoben und dort bearbeitet.

- drei Regeln im OWA angelegt:

Outlook Desktop zeigt dazu nur einen kleinen Hinweis:

Randnotizen:

- Bereits 1 Woche zuvor hat der Exchangeaccount Template-Newsletter von smore.com erhalten, aber nicht weiter beachtet, vermutlich wurde die Aktion da bereits vorbereitet.

- Über den smore.com - Newsletter wurde man offenbar zu Eingaben aufgefordert (selbst nicht ausprobiert).

- Es gab dann offenbar Zusendungen über einen Account bei DocSend:

Natürlich wurde...

- der Datenschutzbeauftragte informiert und eingebunden

- der Fall beim LDI angezeigt

- bei der Polizei eine Strafanzeige gestellt

Letztere waren auch schon auskunftsfreudig:

Geht an die Staatsanwaltschaft, aber die Strafverfolgung endet an der Landesgrenze.

Welche Aktionen konnte ich ergreifen:

- Den Account bei DocSend konnte ich durch einen Passwortreset übernehmen und die zwei hinterlegten Linkdokumente löschen und unschädlich machen.

- DocSend fördert den Missbrauch, da man offenbar mehrere Tage Premiumfunktionen erhält ohne ein Abo abzuschließen oder einer Prüfung der veröffentlichten Daten zu unterliegen.

- Den Account bei DocSend kann man nur per Mail an den Support löschen lassen, das war ein wenig Sucherei, aber möglich.

- Der Account bei smore.com ließ sich leider nicht übernehmen, daher habe ich smore.com auf die Blacklist bei unserem internen DNS gesetzt learn.microsoft.com/de-de/windows-server/networking/dns/deploy/a ... damit von den internen Empfängern keiner auf dumme Gedanken kommt.

- Information zum Sachverhalt an die Mitarbeiter versendet.

- Übers Wochenende wurden alle nicht benötigten Accounts sicherheitshalber gesperrt und der sichere Zugriff mit MFA hart umgesetzt (war ja schon mal grundlegend vorbereitet), also keine Registrierungskampagne!

Die Mitarbeiter müssten selbst aktiv werden und einer Einrichtungsanleitung folgen, da eine MFA-Anforderung aus den "sicheren Zonen" (internes Netz) umgangen wird. Da jeder mit Benutzername und Kennwort eine Ersteinrichtung durchführen kann, habe ich hier eine harte MFA eingetragen.

- Verschärfte Passwortrichtlinie und ein Reset für alle Accounts.

Alles in Allem sicherlich ein dummer Zufall und ein Glückstreffer mit zum Glück mildem Ausgang.

Vorteil, nach einem solchen Vorfall gehen einige "geblockte/geschobene" weil unangenehme Entscheidungen leichter von der Hand und finden mehr Zuspruch, es gibt nun eine handfeste Grundlage dafür. Schade, dass es meist so kommen muss.

Ich hoffe es gibt dem Einen oder Anderen einen Einblick in das, was da passiert / passieren kann.

Fazit: Sicherheit ist immer ein Kompromiss, je unbequemer es ist, desto sicherer ist man wohl unterwegs.

Nicht alle kriminelle Energie sitzt in Russland oder China.

Grüße

ToWa

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 7214006812

Url: https://administrator.de/forum/externer-zugriff-auf-account-bei-exchange-online-7214006812.html

Ausgedruckt am: 16.07.2025 um 10:07 Uhr

11 Kommentare

Neuester Kommentar

OK, ich kenn das Thema "warum soll ich das eigene Gerät für die Firma nehmen". Daher sind wir dann auf Yubikeys gegangen (die mit Fingerabdruck), koscht was bei 90€ pro Nase und ist verhältnismäßig einfach umzusetzen und leicht zu bedienen. Und es ist billiger als jedem ein MDM billig-Smartphone hinzuklatschen.

Geht am internen Gerät aber auch am privaten PC wenn mal einer Office daheim aufmacht, zusätzlich konnte man die wohl via NFC fürs Handy mitnutzen, haben wir aber nicht gemacht.

Geht am internen Gerät aber auch am privaten PC wenn mal einer Office daheim aufmacht, zusätzlich konnte man die wohl via NFC fürs Handy mitnutzen, haben wir aber nicht gemacht.