137431

22.07.2020

Fehler bei GPO Berechtigung

Hallo zusammen,

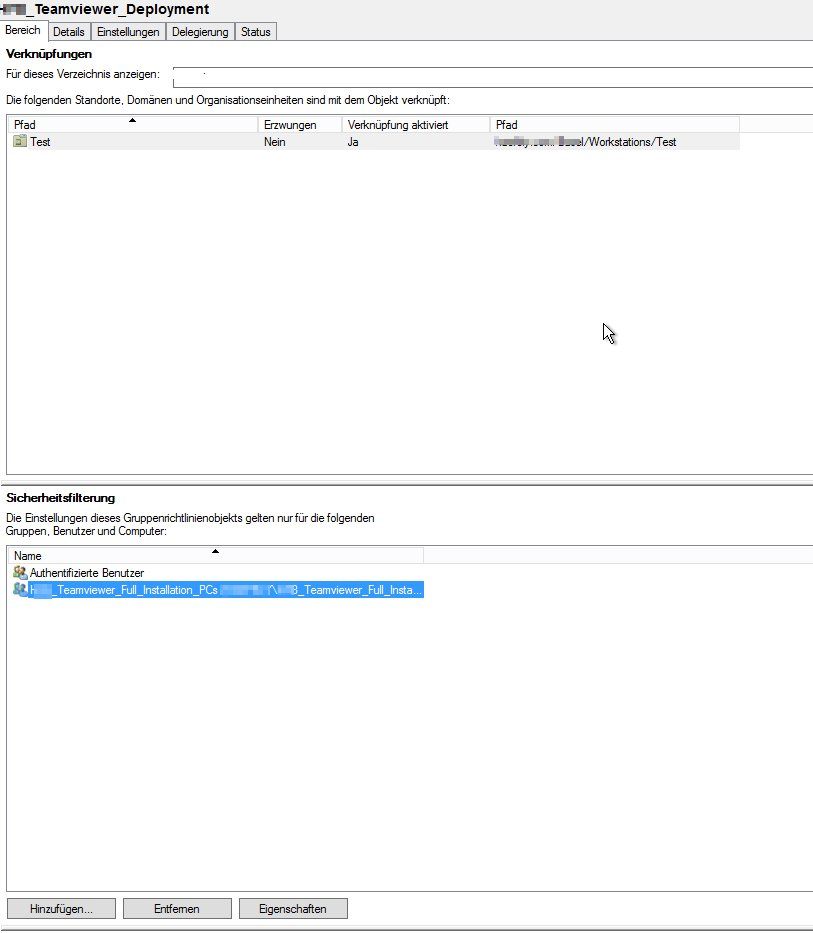

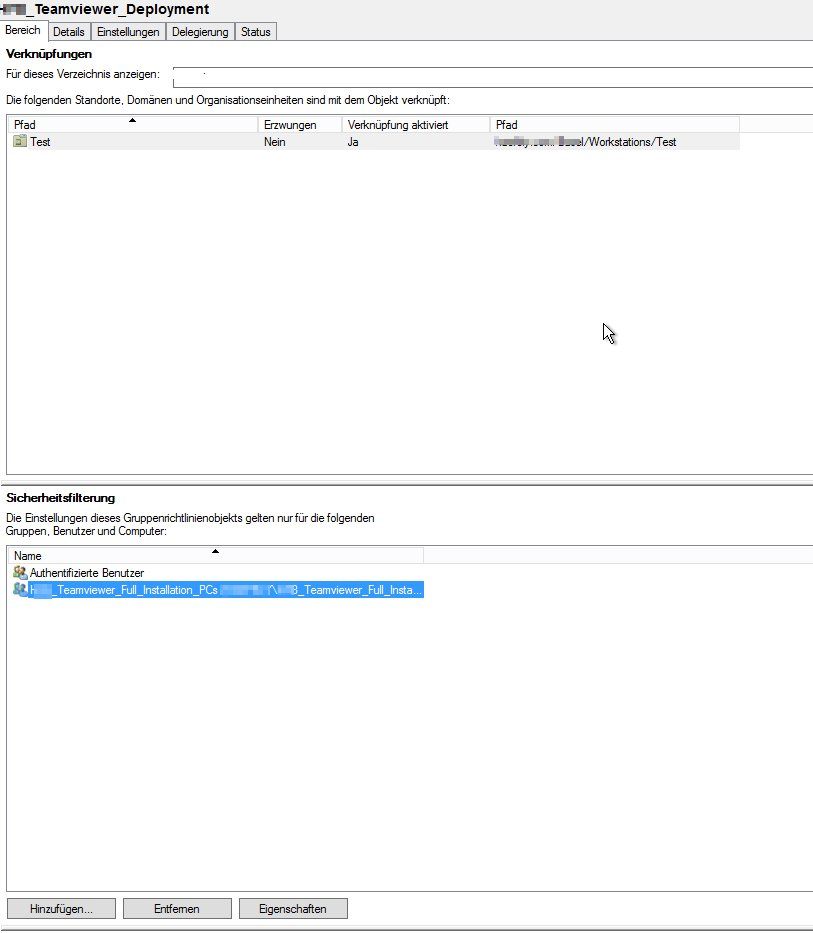

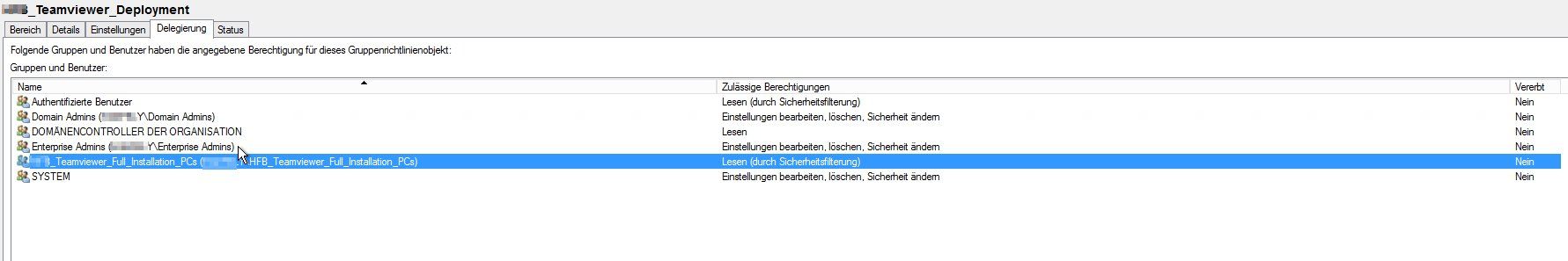

ich bin gerade dabei, Teamviewer per GPO auszurollen. Einige PCs sollen die Software aber nicht bekommen. Dazu habe ich eine Gruppe erstellt, in der die betreffenden PCs Mitglied sind. In der entsprechenden GPO haben "Authentifizierte Benutzer" das Recht zum Lesen und Anwenden der GPO. Der anderen Gruppe habe ich diese Rechte explizit auf "Deny" gesetzt.

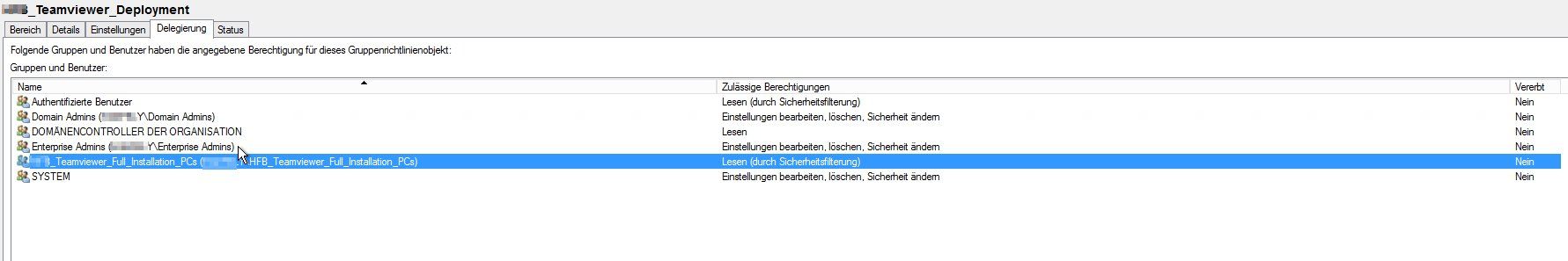

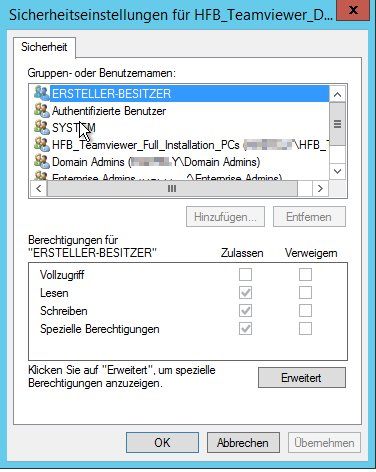

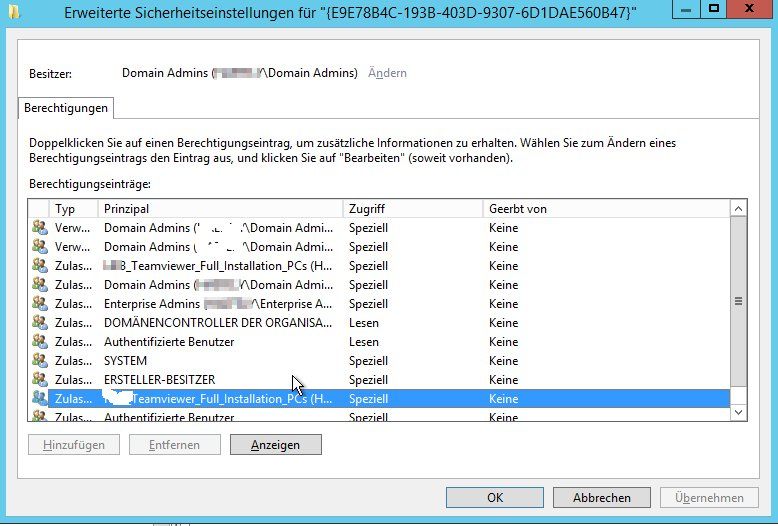

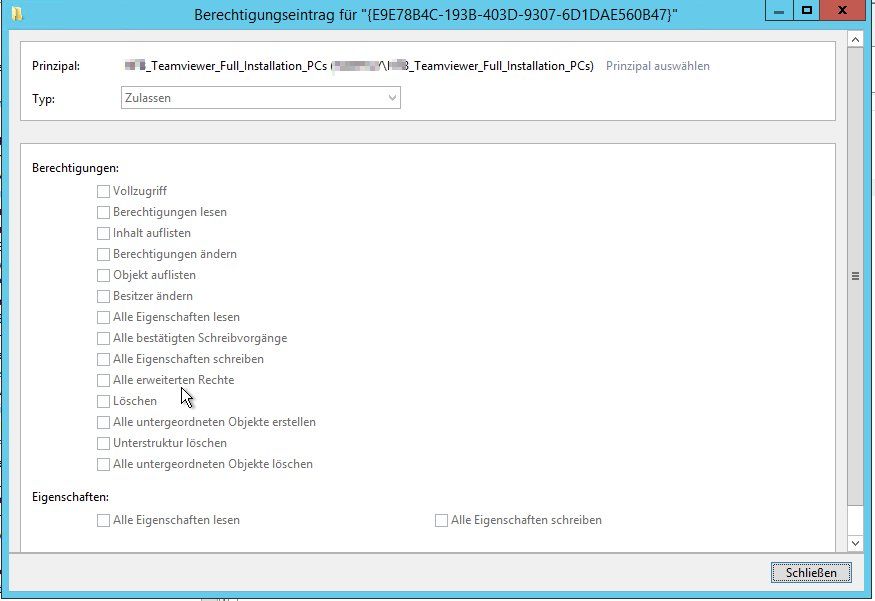

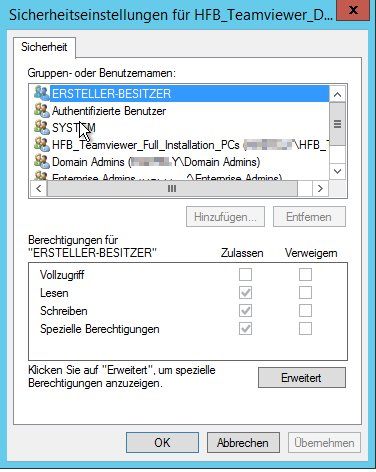

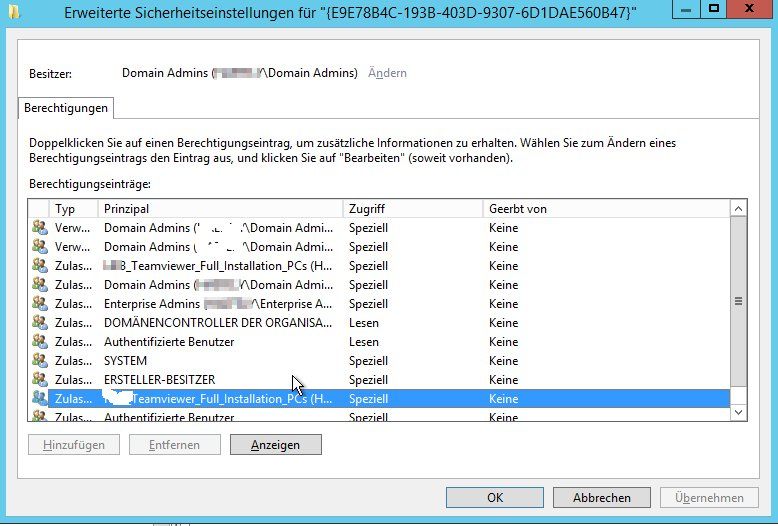

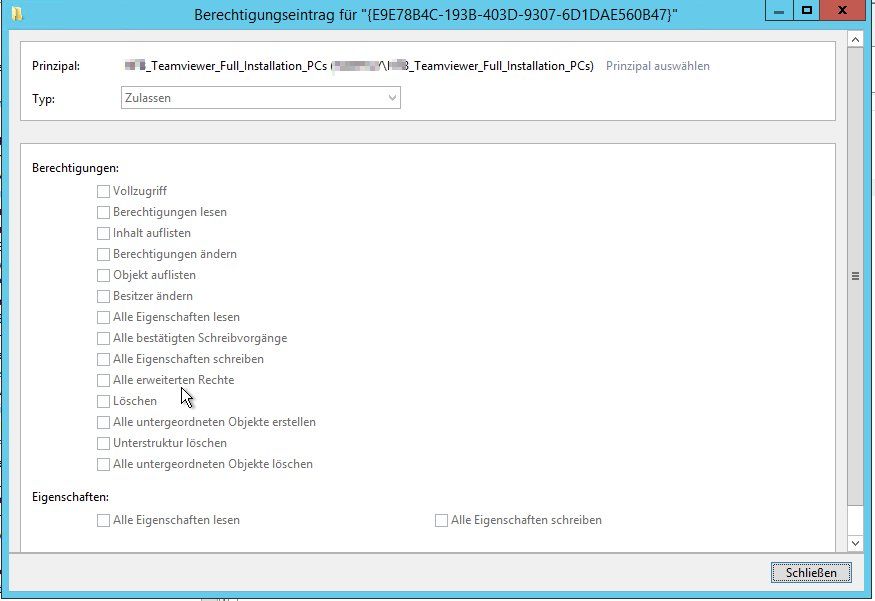

Wenn ich nun unter "Delegierung" die Gruppe markiere und auf "Erweitert" klicke, werden die Sicherheitseinstellungen aufgerufen. Merkwürdigerweise ist dann alles ausgegraut und ich kann dort dann keine Änderungen mehr vornehmen.

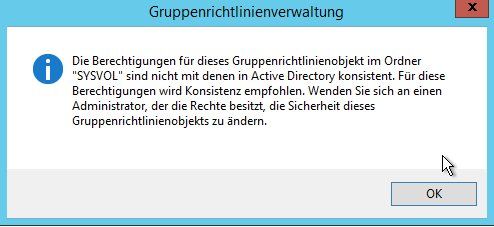

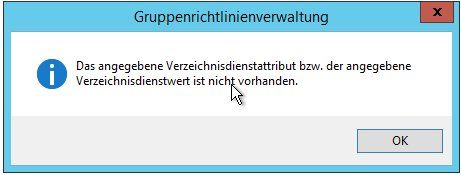

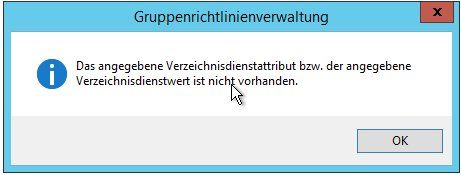

Verlasse ich dann alle Dialogfenster, erhalte ich folgende Meldung:

Habe ich da was falsch gemacht bzw. was bedeutet diese Meldung? Das ganze wurde auf einem Win 2012 R2 erstellt.

ich bin gerade dabei, Teamviewer per GPO auszurollen. Einige PCs sollen die Software aber nicht bekommen. Dazu habe ich eine Gruppe erstellt, in der die betreffenden PCs Mitglied sind. In der entsprechenden GPO haben "Authentifizierte Benutzer" das Recht zum Lesen und Anwenden der GPO. Der anderen Gruppe habe ich diese Rechte explizit auf "Deny" gesetzt.

Wenn ich nun unter "Delegierung" die Gruppe markiere und auf "Erweitert" klicke, werden die Sicherheitseinstellungen aufgerufen. Merkwürdigerweise ist dann alles ausgegraut und ich kann dort dann keine Änderungen mehr vornehmen.

Verlasse ich dann alle Dialogfenster, erhalte ich folgende Meldung:

Habe ich da was falsch gemacht bzw. was bedeutet diese Meldung? Das ganze wurde auf einem Win 2012 R2 erstellt.

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 589676

Url: https://administrator.de/forum/fehler-bei-gpo-berechtigung-589676.html

Ausgedruckt am: 17.07.2025 um 02:07 Uhr

18 Kommentare

Neuester Kommentar

Hi,

ich komme nicht mit, was machen die Authentifizierten Benutzer in der Sicherheitsfilterung? Ist viel zu kompliziert, dein Vorgehen kann in ein paar Monaten keiner mehr inkl. dir selber nachvollziehen, wie das funktioniert.

Schmeiß die Authentifizierten Benutzer aus der Filterung einfach raus und nimm die Gruppe für die PCs, die die Software bekommen sollen -> fertig ist der Lack.

ich komme nicht mit, was machen die Authentifizierten Benutzer in der Sicherheitsfilterung? Ist viel zu kompliziert, dein Vorgehen kann in ein paar Monaten keiner mehr inkl. dir selber nachvollziehen, wie das funktioniert.

Schmeiß die Authentifizierten Benutzer aus der Filterung einfach raus und nimm die Gruppe für die PCs, die die Software bekommen sollen -> fertig ist der Lack.

Authenticated Users müssen drin bleiben

Das verstehst Du gründlich falsch. Wenn man eine GPO an User verteilt, und dabei Sicherheitsfilterung verwendet (sprich: nur bestimmte User sollen die GPO bekommen), dann muss man authenticated users mit Leserechten drin lassen (oder aber Domänencomputer mit Leserechten drin lassen). In dem Fall hier wird aber eine Richtlinie an Rechner verteilt.Sei's drum - Du hast ja vor, an alle bis auf ein paar zu verteilen, die in einer Gruppe sind. Also Authenticated users drin lassen mit Read und apply und ein deny apply für die auszuschließende Gruppe setzen und fertig.

Dass es ausgegraut ist, liegt daran, dass diese rechte von oben geerbt werden bei der im Screenshot dargestellten Gruppe - normal!

Sehe ich auch so. ich komme da auch nicht mehr mit.

Mein vorgehen wäre folgendes:

1. ALLES (ja alles) aus den Sicherheitsfilterung rauswerfen, inkl., authentifizierte Benutzer.

2. In der Delegierung die authentifizierten Benutzer mit Leseberechtigungen hinzufügen

3. EINEN (!!!) Computer als Test-Kandidaten auswählen und in der Sicherheitsfilterung eintragen.

4. Wenn hier das gewünschte Ergebnis vorliegt, die Gruppe Eintragen und mit den Rechnern befüllen.

Bedenke auch, dass (wenn du es nicht händisch anstößt) neu angelegte Gruppen immer noch einen Prozess des AD abwarten müssen, bis sie zur Verfügung stehen. Der läuft in der Standardkonfiguration irgendwann nachts durch. Wenn du die Gruppe also heute angelegt hast, kann es sein dass sie erst morgen für solche Aufgaben zur Verfügung steht. Daher Punkt 3, es mit einem ausgewählten Rechner zu testen.

Achso: Dass du die GPO in der OU einordnen musst wo die betroffenen Rechner hinterlegt sind, ist selbsterklärend, oder? ;)

Mein vorgehen wäre folgendes:

1. ALLES (ja alles) aus den Sicherheitsfilterung rauswerfen, inkl., authentifizierte Benutzer.

2. In der Delegierung die authentifizierten Benutzer mit Leseberechtigungen hinzufügen

3. EINEN (!!!) Computer als Test-Kandidaten auswählen und in der Sicherheitsfilterung eintragen.

4. Wenn hier das gewünschte Ergebnis vorliegt, die Gruppe Eintragen und mit den Rechnern befüllen.

Bedenke auch, dass (wenn du es nicht händisch anstößt) neu angelegte Gruppen immer noch einen Prozess des AD abwarten müssen, bis sie zur Verfügung stehen. Der läuft in der Standardkonfiguration irgendwann nachts durch. Wenn du die Gruppe also heute angelegt hast, kann es sein dass sie erst morgen für solche Aufgaben zur Verfügung steht. Daher Punkt 3, es mit einem ausgewählten Rechner zu testen.

Achso: Dass du die GPO in der OU einordnen musst wo die betroffenen Rechner hinterlegt sind, ist selbsterklärend, oder? ;)

Zitat von @137431:

@chgorges

Seit 2016 mit Release MS16-072 macht man das nicht mehr so. Authenticated Users müssen drin bleiben.

@chgorges

Seit 2016 mit Release MS16-072 macht man das nicht mehr so. Authenticated Users müssen drin bleiben.

Nope, du hast die Updatebeschreibung nicht richtig gelesen oder nicht verstanden.

Das einzige, was seit dem Update gemacht werden muss, ist die Authenticated Users in der Delegierung lesend drin zu lesen, oder besser (Best Practise) die Domänencomputer. Heißt in der Filterung löschen und in der Delegierung lesend wieder hinzufügen.

In der Sicherheitsfilterung haben die gefühlt noch nie etas verloren gehabt.

Delegierung ist nichts anderes als Modifizieren der ACL, wo man auch Einschränkungen der GPO-Übernahme, besser bekannt als Sicherheitsfilterung vornehmen kann, @chgorges.

Würde ich dann bei "Authenticates Users" den Haken bei "Anwenden" rausnehmen und bei der speziellen Gruppe den Haken rein?

Ja, genau so.Authenticates Users" enthält ja auch alle Computerkonten. Das muss immer in irgendeiner Form drin bleiben, auch wenn sich die GPO nicht auf Computer, sondern auf den Userkontext bezieht?

Wie schon in deinem eigenen MS-Link angedeutet: die GPO wird immer vom Computerkonto verarbeitet, egal, ob User- oder Computer-GPO. Entweder, man lässt authenticated users mit read drin, oder man entfernt authenticated users und nimmt die Gruppe Domänen-Computer mit read rein (und achtet darauf, dass auch die Admingruppe mit read drin bleibt).Probleme, wie dein Aussperren passieren nur, wenn man der Gruppe authenticated Users das Lesen verweigert (deny read).