Firewall mit 3 Zonen

Hey zusammen,

habe eigentlich nur eine kurze Verständnisfrage.

Gehen wir davon aus ich habe eine Firewall mit 3 Zonen. Die Netzwerkschnittstellen der Firewall haben jeweils die IPs 192.168.5.1 (RED ZONE WAN); 192.168.4.1 (DMZ); und die 192.168.3.1 (LAN) Welches Gateway müsste ich bei einem Client im LAN Netz eintragen? Das der WAN Schnittstelle sprich (192.168.5.1) oder das der LAN Schnittstelle (192.168.3.1)? Da ich beides probiert habe und beides funktioniert bin ich nun etwas verwirrt.

Danke für euere Antworten.

habe eigentlich nur eine kurze Verständnisfrage.

Gehen wir davon aus ich habe eine Firewall mit 3 Zonen. Die Netzwerkschnittstellen der Firewall haben jeweils die IPs 192.168.5.1 (RED ZONE WAN); 192.168.4.1 (DMZ); und die 192.168.3.1 (LAN) Welches Gateway müsste ich bei einem Client im LAN Netz eintragen? Das der WAN Schnittstelle sprich (192.168.5.1) oder das der LAN Schnittstelle (192.168.3.1)? Da ich beides probiert habe und beides funktioniert bin ich nun etwas verwirrt.

Danke für euere Antworten.

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 6178702822

Url: https://administrator.de/forum/firewall-mit-3-zonen-6178702822.html

Ausgedruckt am: 17.07.2025 um 08:07 Uhr

11 Kommentare

Neuester Kommentar

Moin,

Die 3.1 musst du eintragen. Alles andere ist ja auch Quatsch.

Endgeräte sehen immer nur IPs innerhalb ihrer Subnetzmaske… für Netze außerhalb dieses Bereiches ist ja das GW erforderlich, welches im selben Netz wie der Client sein muss.

Was klappt denn nicht?

Kommst du nicht aus dem LAN ins WAN? Stimmen die Firewall-Regeln?

Die 3.1 musst du eintragen. Alles andere ist ja auch Quatsch.

Endgeräte sehen immer nur IPs innerhalb ihrer Subnetzmaske… für Netze außerhalb dieses Bereiches ist ja das GW erforderlich, welches im selben Netz wie der Client sein muss.

Was klappt denn nicht?

Kommst du nicht aus dem LAN ins WAN? Stimmen die Firewall-Regeln?

Servus,

bin kein totaler Netzwerkprofi, aber wenn ich das noch richtig im Kopf habe broadcasted dein Client durchs Netz, ob jemand den Host mit der IP (In deinem Fall WAN-GW) kennt. Da die Firewall in deinem LAN ein Interface hat und somit den Broadcast ebenfalls empfängt wird sie antworten "jo kenne ich"

Wenn die Regeln auf der Firewall diese Kommunikation erlauben (Was sie nicht sollten, sonst kann man sich spaß auch sparen), erreicht dein Client über den Weg das WAN-GW.

Kann falsch sein, Nagel mich nicht an die Wand. Vielleicht kann ja ein Kollege mit mehr Background das bestätigen

bin kein totaler Netzwerkprofi, aber wenn ich das noch richtig im Kopf habe broadcasted dein Client durchs Netz, ob jemand den Host mit der IP (In deinem Fall WAN-GW) kennt. Da die Firewall in deinem LAN ein Interface hat und somit den Broadcast ebenfalls empfängt wird sie antworten "jo kenne ich"

Wenn die Regeln auf der Firewall diese Kommunikation erlauben (Was sie nicht sollten, sonst kann man sich spaß auch sparen), erreicht dein Client über den Weg das WAN-GW.

Kann falsch sein, Nagel mich nicht an die Wand. Vielleicht kann ja ein Kollege mit mehr Background das bestätigen

Du hast also eine Firewall mit 3 Interfaces. WAN, DMZ und LAN.

Die Firewall ist somit auch Router für die Zonen und die Interfaces sind direkt angeschloßen.

Deshalb existieren auch schon die Routen zu den 3 Zonen.

Wenn du in der LAN Zone als GW die IP des WAN Interfaces angibst, wird das funktionieren und ein traceroute wird dir auch anzeigen, das der Traffic über das LAN Interface geht. Muss er ja auch.

Aber dennoch solltest du für Geräte die an der LAN Zone hängen auch die IP der LAN Zone eintragen.

Ich meine sonst gibt es ein Asymmetrisches Routing.

Jetzt nagelt mich nicht an die Wand. Kann mich auch irren.

Die Firewall ist somit auch Router für die Zonen und die Interfaces sind direkt angeschloßen.

Deshalb existieren auch schon die Routen zu den 3 Zonen.

Wenn du in der LAN Zone als GW die IP des WAN Interfaces angibst, wird das funktionieren und ein traceroute wird dir auch anzeigen, das der Traffic über das LAN Interface geht. Muss er ja auch.

Aber dennoch solltest du für Geräte die an der LAN Zone hängen auch die IP der LAN Zone eintragen.

Ich meine sonst gibt es ein Asymmetrisches Routing.

Jetzt nagelt mich nicht an die Wand. Kann mich auch irren.

Vielleicht einmal etwas Routing Grundlagen lesen und verstehen, das beantwortet dann die Frage nach dem Gateway umfassend:

Routing von 2 und mehr IP Netzen mit Windows, Linux und Router

Nur so viel: Es ist ja ziemlicher Quatsch in einem IP Segment eine Gateway IP einzutragen die der Client niemals erreichen kann. Sagt einem eigentlich auch schon der gesunde IT Verstand ohne ein Admin Forenthread.

Routing von 2 und mehr IP Netzen mit Windows, Linux und Router

Nur so viel: Es ist ja ziemlicher Quatsch in einem IP Segment eine Gateway IP einzutragen die der Client niemals erreichen kann. Sagt einem eigentlich auch schon der gesunde IT Verstand ohne ein Admin Forenthread.

@aqui

Hast du Lust etwas zu meinem Kommentar zu schreiben, für mein Verständnis?

Gerade wegen dem Asymmetrisches Routing interessiert es mich, ob ich es auch wirklich verstanden habe.

Hast du Lust etwas zu meinem Kommentar zu schreiben, für mein Verständnis?

Gerade wegen dem Asymmetrisches Routing interessiert es mich, ob ich es auch wirklich verstanden habe.

wegen dem Asymmetrisches Routing

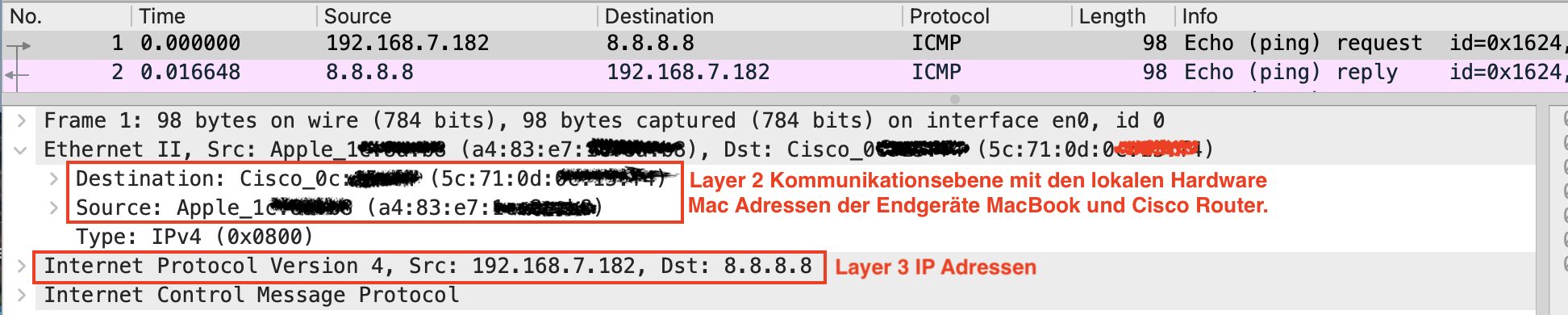

Autsch! Der Dativ ist dem Genitiv sein Tod. Ein Bild sagt mal wieder mehr als 1000 Worte. So sähe das Szenario des TOs ja aus:

Immer im Hintergrund behalten WIE sich genau ein IP Paket in einer gerouteten Umgebung bewegt!

Wenn du dem Client als Gateway eine IP Adresse konfigurieren würdest die NICHT in seinem eigenen IP Netz liegt wäre das Gateway völlig unerreichbar für ihn. Wie sollte dieser Client denn diese Adresse in einem völlig fremden IP Netz überhaupt erreichen können wenn schon der ARP zur Auflösung der Layer 2 Zieladresse (Mac Adresse) des Gateways sofort scheitert?!

Er wäre so gar nicht in der Lage überhaupt ein Gateway zu erreichen um sein IP Paket zum Routing in andere IP Netze loszuwerden.

Hier einmal an einem Wireshark Trace Beispiel eines solchen Clients wie oben der eine Internet IP Adresse pingt. Die Layer 2 Adressen sind die Mac Adressen im lokalen LAN.

Cisco#sh int vlan 1

Vlan1 is up, line protocol is up , Autostate Enabled

-->Hardware is Ethernet SVI, address is 5c71.0d0c.xxxx (bia 5c71.0d0c.xxxx)<--

Description: Lokales LAN (Gig 0/1/0)

Internet address is 192.168.7.254/24

user@MacBook~ % ifconfig

en0: flags=8863<UP,BROADCAST,SMART,RUNNING,SIMPLEX,MULTICAST> mtu 1500

-->ether a4:83:e7:1x:xx:xx<--

inet 192.168.7.182 netmask 0xffffff00 broadcast 192.168.7.255 Mit Zonen hat das reine IP Forwarding ja auch überhaupt gar nichts zu tun. Die Zonen definieren lediglich nur in welchen Bereichen der Firewall ein bestimmtes Regelwerk gilt was man pro Zone aufsetzt.

Eine ganz andere Baustelle als IP Routing. Äpfel und Birnen also... Siehe u.a. auch hier.

Ich muss meine Aussage von oben revidieren. Völliger Stuss denn ich da geschrieben habe.

Als Gateway muss natürlich eine IP angegeben werden, die im selben Subnetz liegt, wie die IP der NIC.

Wird eine Ip eines unbekannten Subnetztes angegeben, kann die Route niemals gefunden werden.

Ist mir erst beim zu Bett gehen gekommen. Sorry

Als Gateway muss natürlich eine IP angegeben werden, die im selben Subnetz liegt, wie die IP der NIC.

Wird eine Ip eines unbekannten Subnetztes angegeben, kann die Route niemals gefunden werden.

Ist mir erst beim zu Bett gehen gekommen. Sorry

Alles gut!! Passiert immer mal im Eifer des Gefechts... 😉

Kein Feedback vom TO ist natürlich auch ein Feedback...

Hoffentlich reicht es dann noch zum als erledigt Schliessen seines Threads?!

Kein Feedback vom TO ist natürlich auch ein Feedback...

Hoffentlich reicht es dann noch zum als erledigt Schliessen seines Threads?!