Fortigate 60C - Datenverkehr zu bestimmten Adressen über WAN2 leiten

Hallo!

Wir haben eine Fortigate 60C, die über WAN1 sich über ein DSL-Modem ins Internet einwählt. Funktioniert auch seit Jahren problemlos, auch wenn die Verbindung etwas schmal dimensioniert ist.

Nun soll der firmeneigene Exchange-Server aufgegeben und statt dessen die gesamte E-Mail-Kiste in die Cloud zu einem externen Provider portiert/umgezogen werden. Dazu reicht aber die Bandbreite nicht, so dass ein bestehendes CompanyConnect für SAP von 2 auf 5 Mbit in beiden Richtungen aufgerüstet wurde.

Die Telekom hat einen Cisco-Router (800 Series) an ihr Modem angeschlossen. Laut Telekom ist der Router auf "Durchzug" geschaltet und er hat einen Adressbereich von 6 IP-Adressen: xxx.xxx.xxx.1 bis xxx.xxx.xxx.6. – An diesen Router kommen wir nicht heran (Black-Box von der Telekom). Er hat die IP-Adresse .1

Ein zweiter Cisco-Router (1800 Series), der ausschließlich für SAP konfiguriert ist, hat die IP-Adresse .2, so dass 3 bis 6 noch frei sind. An diesen Router kommen wir auch nicht heran, da er vom SAP-Dienstleister verwaltet wird.

Nun zum eigenen Problem:

Wir haben eine Adresse erhalten, sagen wir "email.dienstleister.tld", die über die CompanyConnect-Leitung geroutet werden sollte. Nun würde ich gerne wissen, wie ich das mit der Fortigate am besten realisiere. Folgendes habe ich bisher eingestellt:

WAN2

Addressing mode: manual

IP/Netmask: xxx.xxx.xxx.3/255.255.255.255

Policy internal -> WAN1

Source: Internes_Netzwerk

Destination: E-Mail-Dienstleister

Service: ANY

Action: DENY

Damit will ich auf jeden Fall vermeiden, dass diese Adresse über WAN1 bedient wird.

Policy internal -> WAN2

Source: Internes_Netzwerk

Destination: E-Mail-Dienstleister

Service: ANY

Action: ACCEPT

Natürlich sind die Adressen "Internes_Netzwerk" und "E-Mail-Dienstleister" im Bereich Address->Address bzw. Address->Group angelegt.

Reicht das oder habe ich was vergessen oder gar ganz falsch gemacht? Ich frage deswegen, da ich heute genau das über Fernwartung versucht habe, allerdings erfolglos. Ein Kollege versicherte mir telefonisch, dass WAN2 mit dem Cisco-Router der Telekom verbunden sei, so dass man ihn eigentlich erreichen sollte.

Eigentlich sollte die Fortigate anhand der Policies wissen, dass der Datenverkehr zu dem E-Mail-Dienstleister über WAN1 verboten ist und b) nur über WAN2 erfolgen sollte.

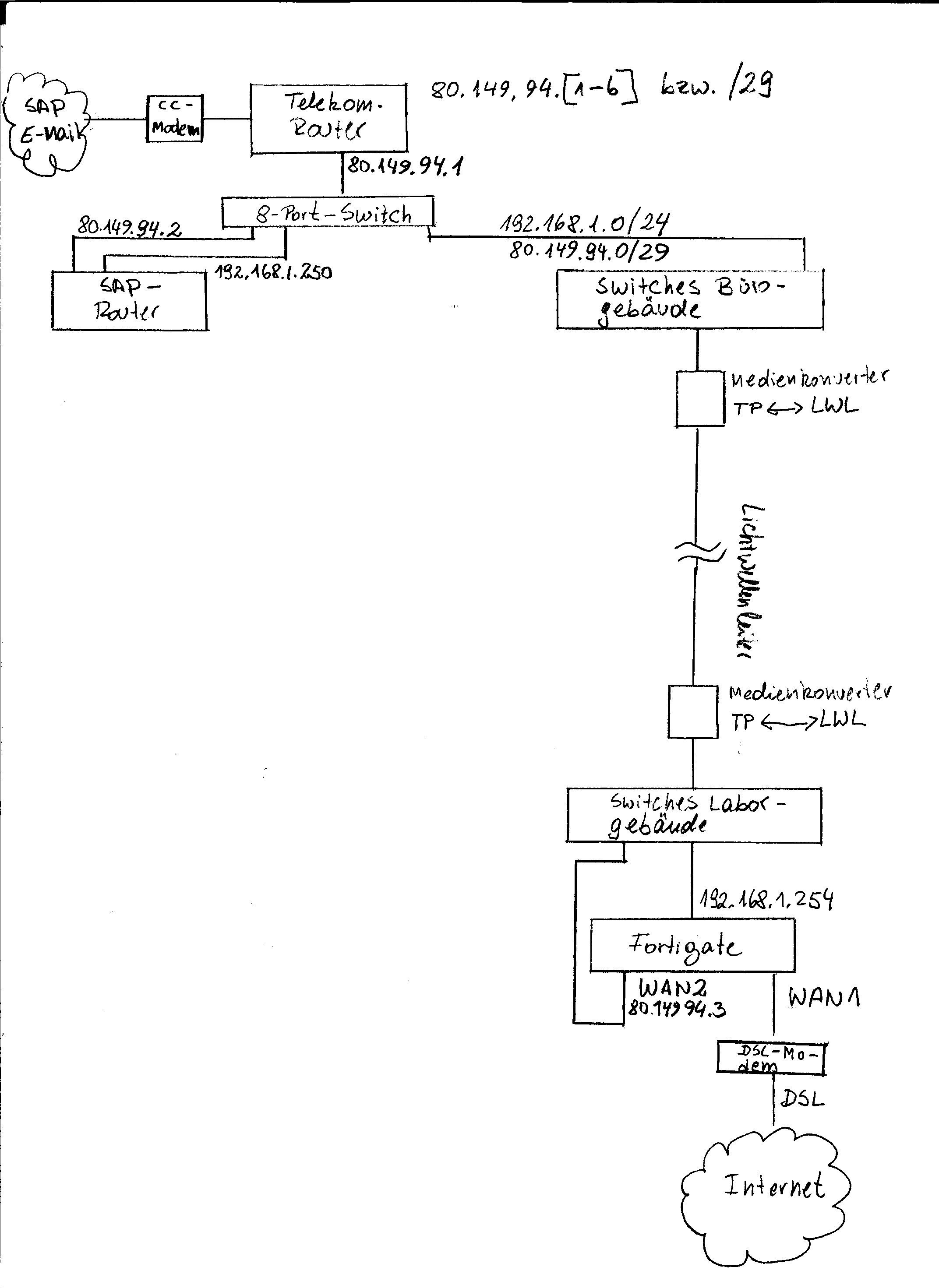

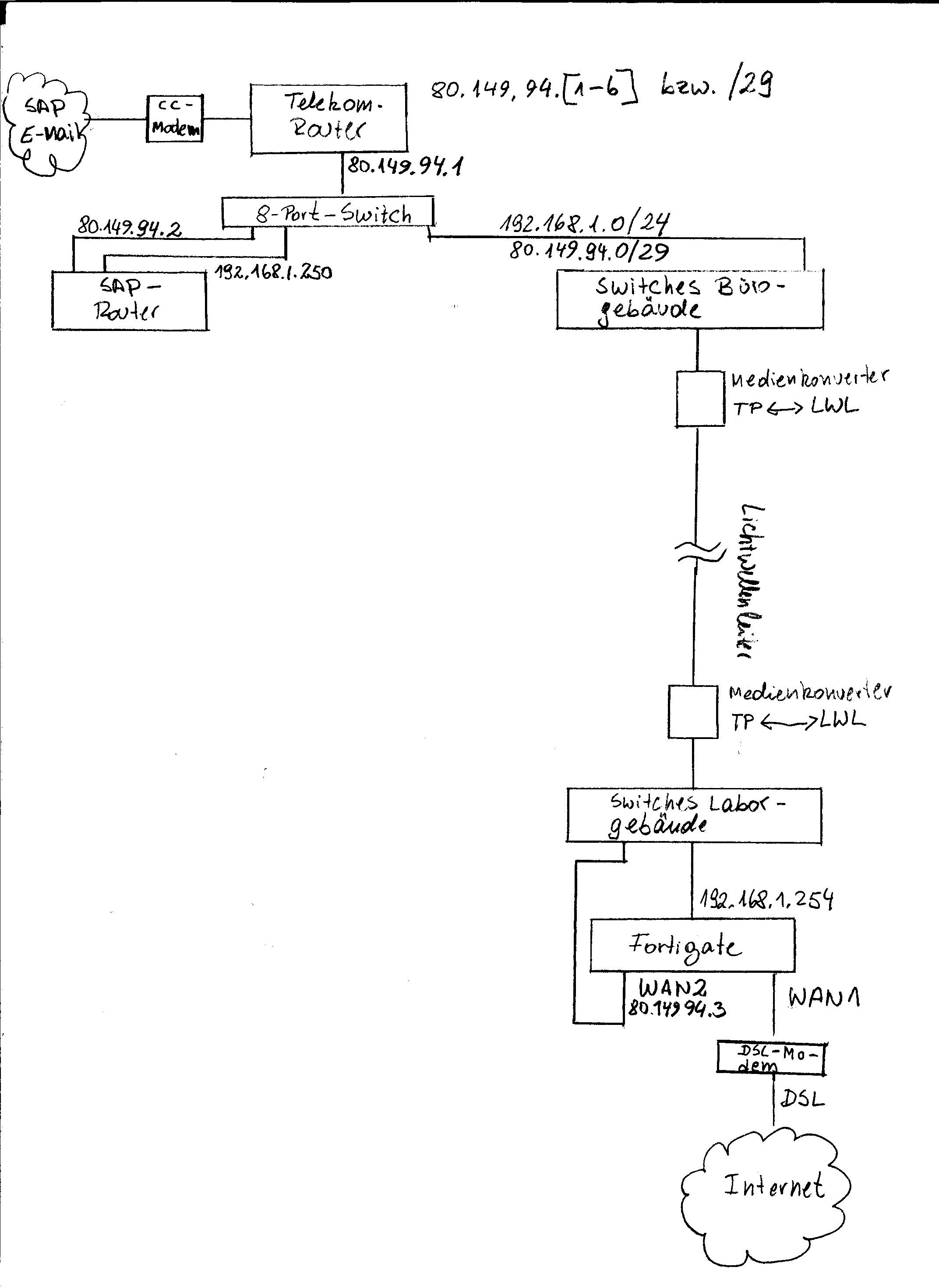

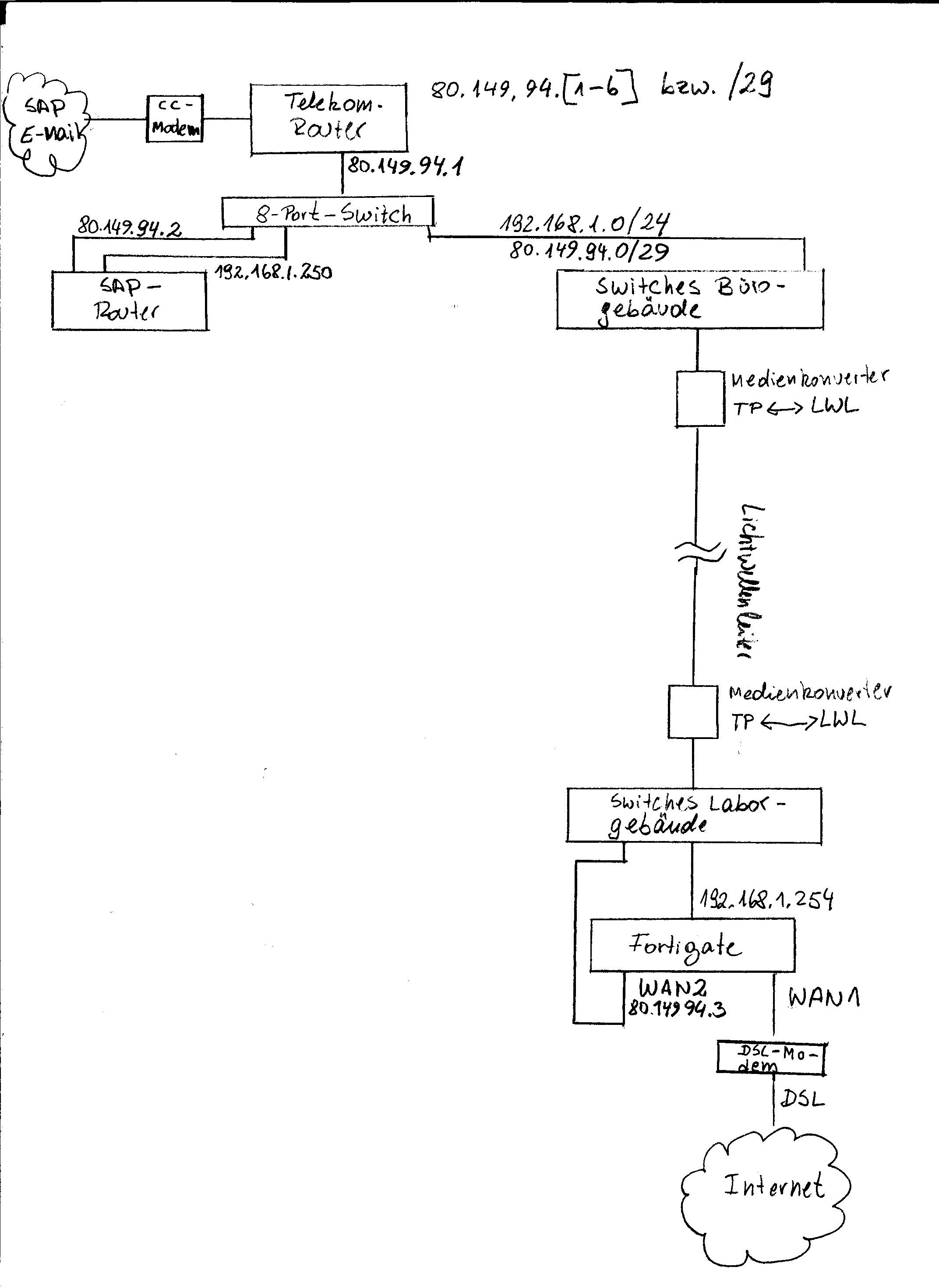

Hier ein vereinfachtes Schaubild der jetzigen Konstelation:

Es wäre toll, wenn jemand sich meinen Beitrag kurz anschaut und mir sagen könnte, ob es so funktionieren kann, bevor ich weiter forsche oder die Verkabelung überprüfen lasse.

Im Voraus herzlichen Dank!

temuco

Wir haben eine Fortigate 60C, die über WAN1 sich über ein DSL-Modem ins Internet einwählt. Funktioniert auch seit Jahren problemlos, auch wenn die Verbindung etwas schmal dimensioniert ist.

Nun soll der firmeneigene Exchange-Server aufgegeben und statt dessen die gesamte E-Mail-Kiste in die Cloud zu einem externen Provider portiert/umgezogen werden. Dazu reicht aber die Bandbreite nicht, so dass ein bestehendes CompanyConnect für SAP von 2 auf 5 Mbit in beiden Richtungen aufgerüstet wurde.

Die Telekom hat einen Cisco-Router (800 Series) an ihr Modem angeschlossen. Laut Telekom ist der Router auf "Durchzug" geschaltet und er hat einen Adressbereich von 6 IP-Adressen: xxx.xxx.xxx.1 bis xxx.xxx.xxx.6. – An diesen Router kommen wir nicht heran (Black-Box von der Telekom). Er hat die IP-Adresse .1

Ein zweiter Cisco-Router (1800 Series), der ausschließlich für SAP konfiguriert ist, hat die IP-Adresse .2, so dass 3 bis 6 noch frei sind. An diesen Router kommen wir auch nicht heran, da er vom SAP-Dienstleister verwaltet wird.

Nun zum eigenen Problem:

Wir haben eine Adresse erhalten, sagen wir "email.dienstleister.tld", die über die CompanyConnect-Leitung geroutet werden sollte. Nun würde ich gerne wissen, wie ich das mit der Fortigate am besten realisiere. Folgendes habe ich bisher eingestellt:

WAN2

Addressing mode: manual

IP/Netmask: xxx.xxx.xxx.3/255.255.255.255

Policy internal -> WAN1

Source: Internes_Netzwerk

Destination: E-Mail-Dienstleister

Service: ANY

Action: DENY

Damit will ich auf jeden Fall vermeiden, dass diese Adresse über WAN1 bedient wird.

Policy internal -> WAN2

Source: Internes_Netzwerk

Destination: E-Mail-Dienstleister

Service: ANY

Action: ACCEPT

Natürlich sind die Adressen "Internes_Netzwerk" und "E-Mail-Dienstleister" im Bereich Address->Address bzw. Address->Group angelegt.

Reicht das oder habe ich was vergessen oder gar ganz falsch gemacht? Ich frage deswegen, da ich heute genau das über Fernwartung versucht habe, allerdings erfolglos. Ein Kollege versicherte mir telefonisch, dass WAN2 mit dem Cisco-Router der Telekom verbunden sei, so dass man ihn eigentlich erreichen sollte.

Eigentlich sollte die Fortigate anhand der Policies wissen, dass der Datenverkehr zu dem E-Mail-Dienstleister über WAN1 verboten ist und b) nur über WAN2 erfolgen sollte.

Hier ein vereinfachtes Schaubild der jetzigen Konstelation:

Es wäre toll, wenn jemand sich meinen Beitrag kurz anschaut und mir sagen könnte, ob es so funktionieren kann, bevor ich weiter forsche oder die Verkabelung überprüfen lasse.

Im Voraus herzlichen Dank!

temuco

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 206798

Url: https://administrator.de/forum/fortigate-60c-datenverkehr-zu-bestimmten-adressen-ueber-wan2-leiten-206798.html

Ausgedruckt am: 17.07.2025 um 16:07 Uhr

15 Kommentare

Neuester Kommentar

eure externe, weil du sie im Post ausgeixt hast.

du musst eine Route einrichten, so werden die Pakete einfach blockiert - der Client sendet sie ja ans Std-Gateway.

btw. was sagen eigentlich die Logs?

werden die Pakete geblockt? oder kommen sie gar nie an der FGT an? du kannst bei den Rules auch angeben, dass sie geloggt werden.

sg Dirm

Hallo,

also mit der .255er Maske wird das nichts.

von .1 bis .6 nutzbarer IP Raum ist eine 29 Bit Maske und die hat die Maske von 255.255.255.248.

Was hat denn der DNS Name "email.dienstleister.tld" für eine IP Adresse? Für diese IP Adresse musst Du ein Routing einstellen. Dort darfst Du dann auch deine .255 Maske benutzen

Policys testweise erstmal auf Any Any Accept.

Kann ja sein, dass ich schon zu Müde bin aber die Skizze verstehe ich ganz. Ist auf der LWL Strecke ein VLAN oder hast Du gnadenlos alles auf der Leitung? Was ist dein eigentliches LAN Netz?

Im Grunde hast Du doch 2 WAN Leitungen und eine, ich vermute, VPN Strecke für dein SAP. Die WAN Leitungen auf WAN1 und WAN2 . Den SAP Router kannst Du an die Company Connect direkt dran hängen. Dann einen Port von dem Router direkt auf die FG. Auf der 60C kannst Du den Switch auftrennen und jeden Port getrennt konfigurieren.

Gruß

also mit der .255er Maske wird das nichts.

von .1 bis .6 nutzbarer IP Raum ist eine 29 Bit Maske und die hat die Maske von 255.255.255.248.

Was hat denn der DNS Name "email.dienstleister.tld" für eine IP Adresse? Für diese IP Adresse musst Du ein Routing einstellen. Dort darfst Du dann auch deine .255 Maske benutzen

Policys testweise erstmal auf Any Any Accept.

Kann ja sein, dass ich schon zu Müde bin aber die Skizze verstehe ich ganz. Ist auf der LWL Strecke ein VLAN oder hast Du gnadenlos alles auf der Leitung? Was ist dein eigentliches LAN Netz?

Im Grunde hast Du doch 2 WAN Leitungen und eine, ich vermute, VPN Strecke für dein SAP. Die WAN Leitungen auf WAN1 und WAN2 . Den SAP Router kannst Du an die Company Connect direkt dran hängen. Dann einen Port von dem Router direkt auf die FG. Auf der 60C kannst Du den Switch auftrennen und jeden Port getrennt konfigurieren.

Gruß

Hallo temuco,

naja ab und zu sieht man den Wald vor lauter Bäumen nicht ...

... das kann ein kleiner Konfigurationsfehler gewesen sein

... ein vergessener Haken oder ein Haken zuviel und nichts funktioniert mehr

Da ist es ab und zu besser, so wie du es jetzt gemacht hast, alles zurück auf Anfang und nochmals beginnen.

Bitte nun auch noch die Frage als gelöst markieren ( und alle sind glücklich

Gruß

@kontext

naja ab und zu sieht man den Wald vor lauter Bäumen nicht ...

... das kann ein kleiner Konfigurationsfehler gewesen sein

... ein vergessener Haken oder ein Haken zuviel und nichts funktioniert mehr

Da ist es ab und zu besser, so wie du es jetzt gemacht hast, alles zurück auf Anfang und nochmals beginnen.

Bitte nun auch noch die Frage als gelöst markieren ( und alle sind glücklich

Gruß

@kontext