Fortigate 60c (FW-Router) VLAN Konfiguration für zwei Aruba Instant on Switche (NO CLI)

Hallo zusammen,

ich habe hier eine Fortigate 60c an einer Fritzbox stehen, auf der Fortigate konnte ich auf dem Interface "Intern" verschiedene VLAN`S inkl Netzbereiche (Subnetze) konfigurieren.

An der Fortigate FW hängen jetzt zwei Aruba Instant on Switche ohne CLI, Zugriff nur über Web Gui. Die Switche bekommen eine IP vom DHCP des Internen Interfaces der Fortigate Firewall und kommen ins WWW, sprich ich kann rauspingen. Wenn ich nun die Ports der Switche konfiguriere und diese auf die VLAN ID´s tagge, die ich in der Fortigate hinterlegt habe sollte ich doch eine IP aus dem entsprechenden Konfigurieten Subnetz (Vlan ID auf der Fortigate) bekommen? DHCP für VLANs ist auf der FG für alle VLAN´s konfiguriert.

Ist das so korrekt oder bin ich da komplett auf dem Holzweg?

Konfiguration:

wan (www) > Fritzbox (Intern: 10.10.0.1/24) > Fortigate (WAN: 10.10.0.254/24) > FG Intern (Intern: 172.20.0.1/24) > 2x Aruba Switche (172.20.0.5 & 172.20.0.6) Bis dahin sollte alles passen, jetzt möchte ich noch VLan´s für Drucker, Clients und Server etc.

Kann jemand helfen?

Vielen Dank im Voraus

ich habe hier eine Fortigate 60c an einer Fritzbox stehen, auf der Fortigate konnte ich auf dem Interface "Intern" verschiedene VLAN`S inkl Netzbereiche (Subnetze) konfigurieren.

An der Fortigate FW hängen jetzt zwei Aruba Instant on Switche ohne CLI, Zugriff nur über Web Gui. Die Switche bekommen eine IP vom DHCP des Internen Interfaces der Fortigate Firewall und kommen ins WWW, sprich ich kann rauspingen. Wenn ich nun die Ports der Switche konfiguriere und diese auf die VLAN ID´s tagge, die ich in der Fortigate hinterlegt habe sollte ich doch eine IP aus dem entsprechenden Konfigurieten Subnetz (Vlan ID auf der Fortigate) bekommen? DHCP für VLANs ist auf der FG für alle VLAN´s konfiguriert.

Ist das so korrekt oder bin ich da komplett auf dem Holzweg?

Konfiguration:

wan (www) > Fritzbox (Intern: 10.10.0.1/24) > Fortigate (WAN: 10.10.0.254/24) > FG Intern (Intern: 172.20.0.1/24) > 2x Aruba Switche (172.20.0.5 & 172.20.0.6) Bis dahin sollte alles passen, jetzt möchte ich noch VLan´s für Drucker, Clients und Server etc.

Kann jemand helfen?

Vielen Dank im Voraus

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 594504

Url: https://administrator.de/forum/fortigate-60c-fw-router-vlan-konfiguration-fuer-zwei-aruba-instant-on-switche-no-cli-594504.html

Ausgedruckt am: 25.07.2025 um 14:07 Uhr

4 Kommentare

Neuester Kommentar

Wenn ich nun die Ports der Switche konfiguriere und diese auf die VLAN ID´s tagge, die ich in der Fortigate hinterlegt habe sollte ich doch eine IP aus dem entsprechenden Konfigurieten Subnetz (Vlan ID auf der Fortigate) bekommen? DHCP für VLANs ist auf der FG für alle VLAN´s konfiguriert.

Ist das so korrekt oder bin ich da komplett auf dem Holzweg?

Ist das so korrekt oder bin ich da komplett auf dem Holzweg?

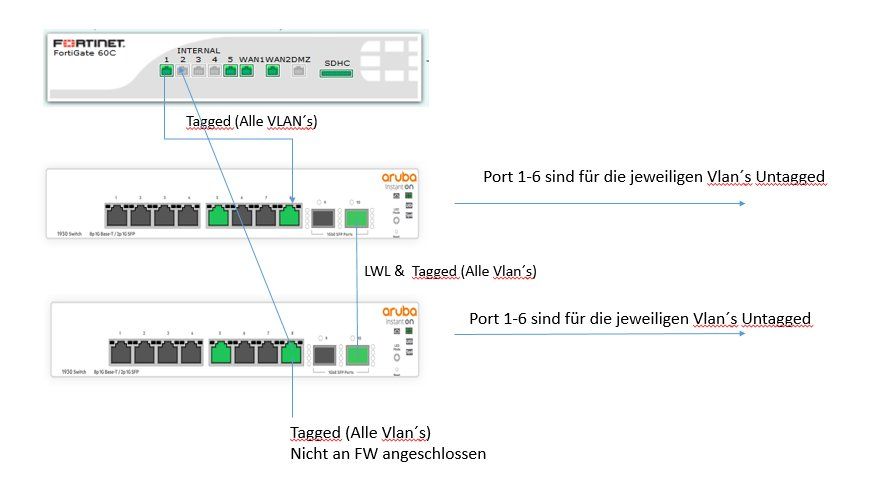

Die einzelnen Ports der Aruba-Switche, an die später Endgeräte angeschlossen werden,

müssen auf den Aruba-Switchen als Untagged-Member dem gewünschten VLAN zugewiesen werden.

Pro Switch brauchst du neben den Untagged-Ports (wo z.B. PCs angeschlossen werden) noch einen

Port, der Tagged-Member im dem betreffenden VLAN sein muss.

Das heißt, du musst also auf beiden Aruba-Switches jeweils das gewünschte VLAN hinzufügen (mit der korrekten VLAN-ID natürlich)

und dann die Endgeräte-Ports als Untagged-Member in das betreffende VLAN aufnehmen.

Der Tagged-Port übermittelt wie oben beschrieben im Gegensatz zu den Untagged-Ports die VLAN-IDs

der VLANs, in denen dieser Tagged-Port Member ist.

Frage an der Stelle noch:

Wie sind die beiden Aruba-Switches mit der Schnittstelle "FG Intern" der Fortigate-Firewall verbunden?

Sind die beiden Aruba-Switche untereinander verbunden und der eine der beiden Switche dann mit der Schnittstelle "FG Intern" der

Fortigate-Firewall?

Meine das so:

Fortigate-FW (FG-Intern) ----- Switch A ----- Switch B

Falls dem so ist, dann muss Switch A (der Switch, der mit "FG Intern" der Fortigate-FW verbunden ist) auf seinem Tagged-Port in Richtung

Fortigate-FW die VLAN-Tags beider VLANs übermitteln und zusätzlich einen zweiten Tagged-Port in Richtung Switch B haben. Auf dem Tagged-Port in Richtung Switch B wird dann die VLAN-ID des Switches B übermittelt.

Wenn das Endgeräte Ports sind ist das falsch, denn diese werden doch logischerweise niemals getaggt ! Endgeräte wie PCs Drucker usw. können keine 802.1q VLAN Tags lesen und verwerfen solche Pakete sofort als Errors. Solche Basics sollte man als Netzwerker aber wissen...

Diese Ports werden immer untagged in das entsprechende VLAN gelegt.

Fazit:

Nochmals das hiesige Grundlagentutorial zu dem Thema lesen und verstehen. Dort findest du auch die passenden Switch Setups aller gängigen Switches.

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Diese Ports werden immer untagged in das entsprechende VLAN gelegt.

Fazit:

Nochmals das hiesige Grundlagentutorial zu dem Thema lesen und verstehen. Dort findest du auch die passenden Switch Setups aller gängigen Switches.

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern