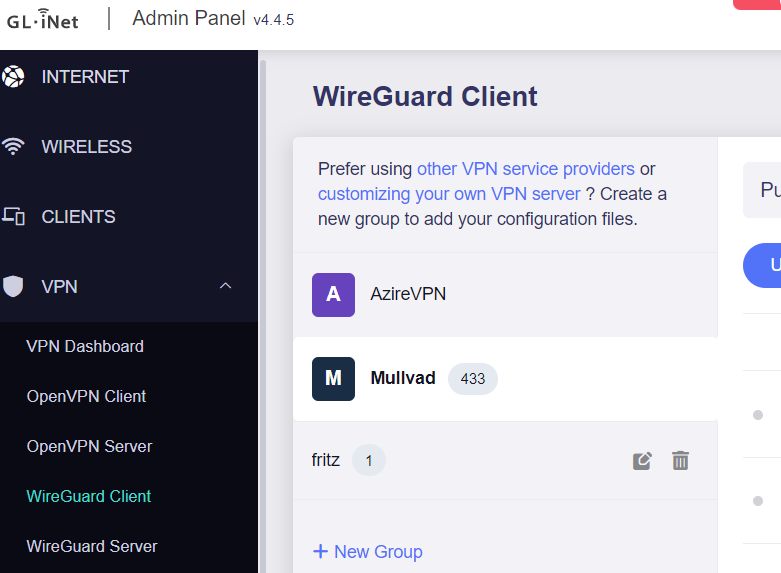

Fritzbox VPN Wireguard Verbindung zu Beryl Client

Hallo liebe Community,

ich habe mir auf meine Fritzbox 7590 das neue Labor Update draufgespielt da ich mich so über die neue Wireguard VPN Verbindung freue. 😊

Meine beiden Handys mit der Fritzbox per Wireguard zu verbinden hat mit dem QR Cod problemlos und schnell funktioniert. An der Verbindung zu meinem mobilen GL-inet Beryl Router verzweifele ich.

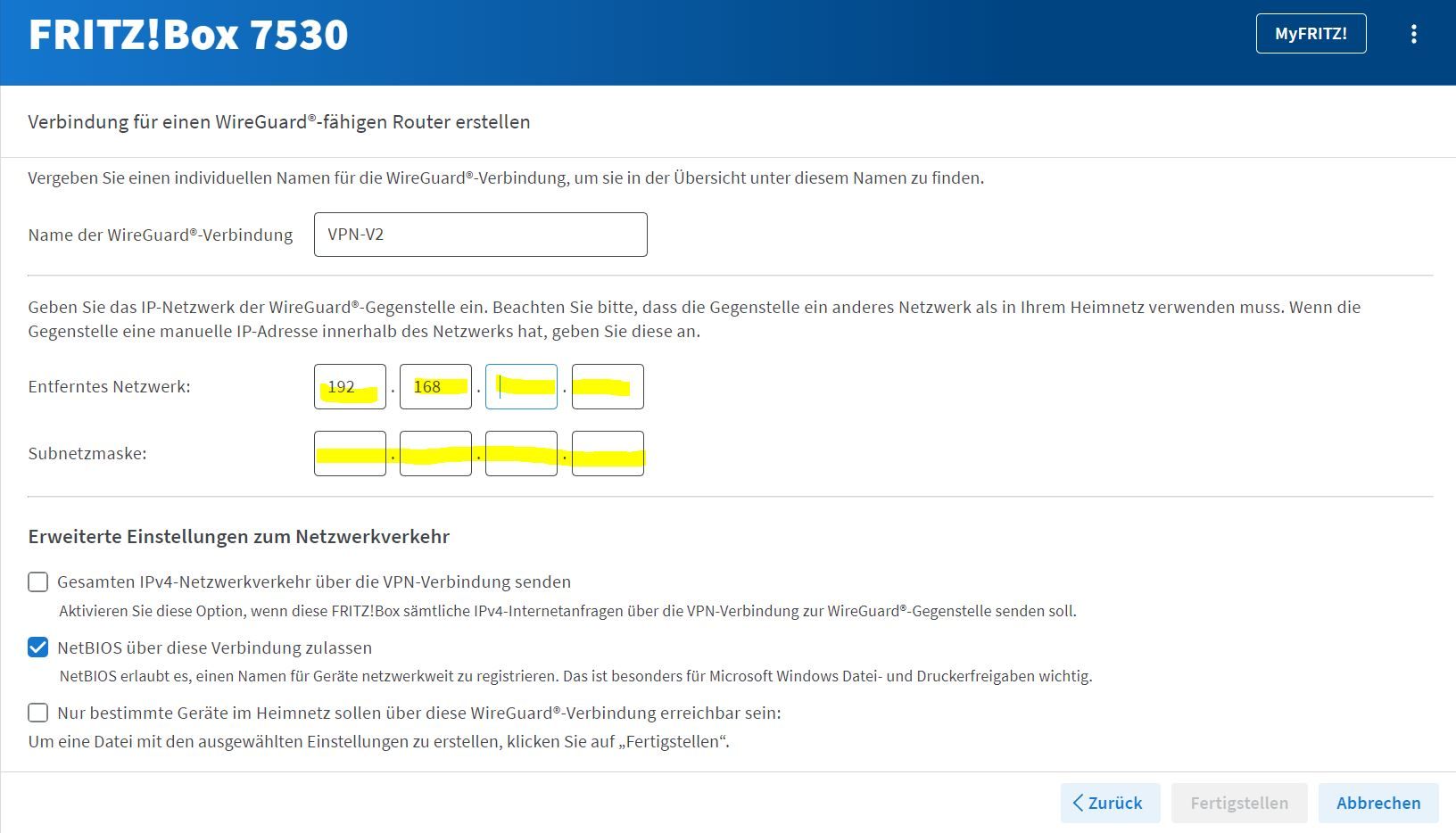

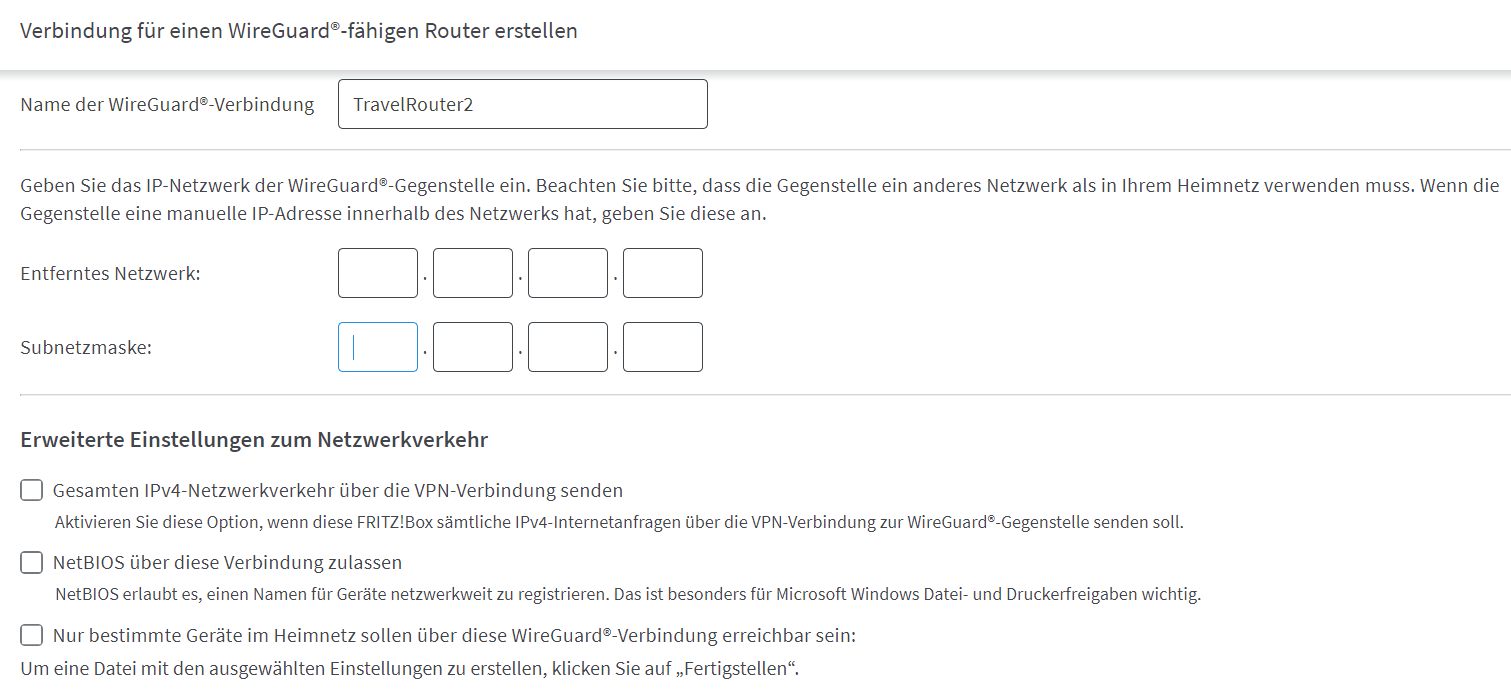

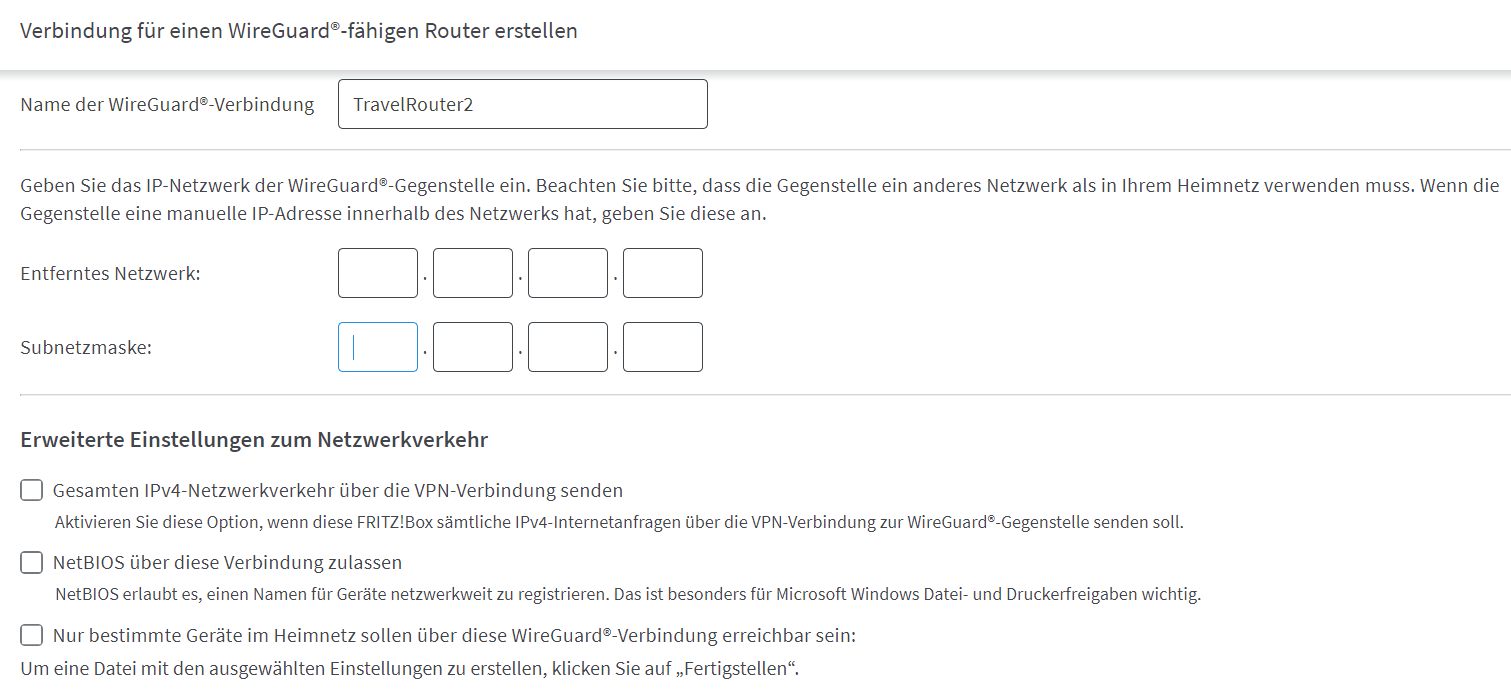

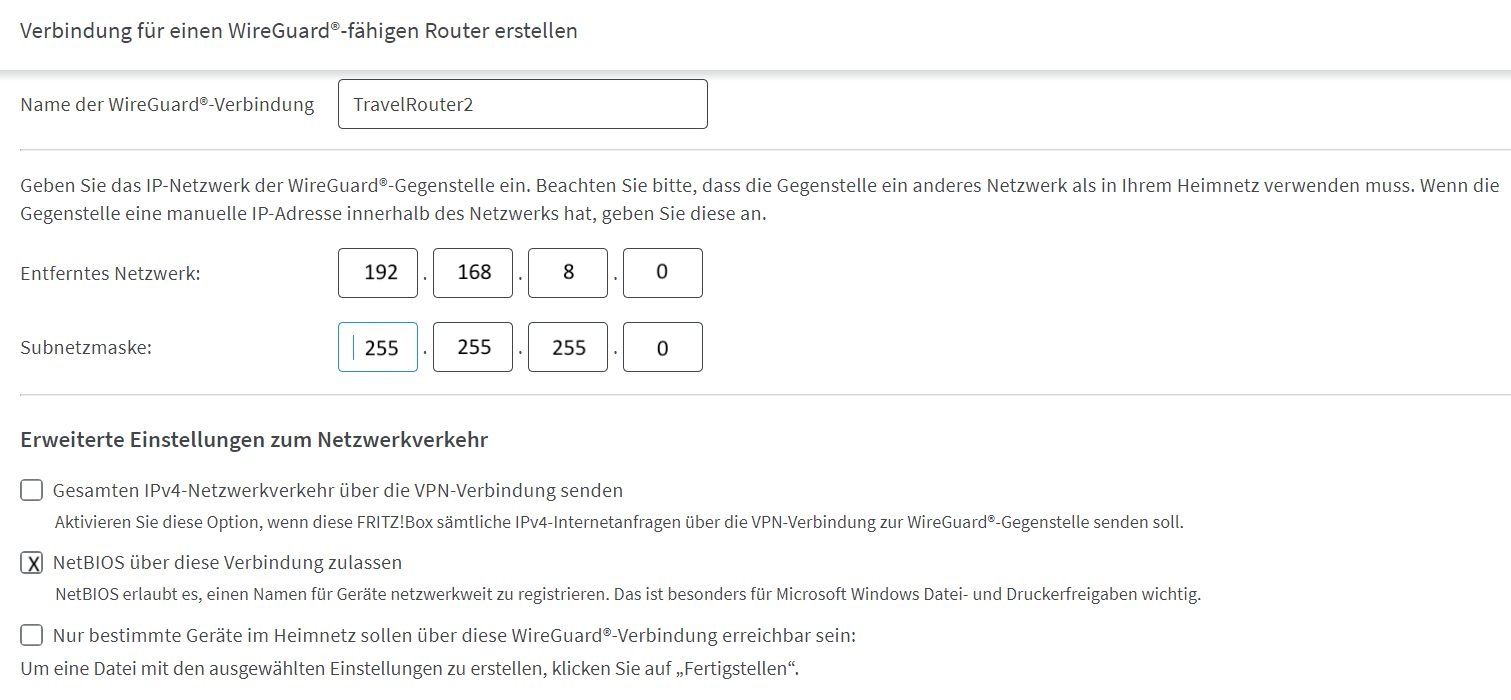

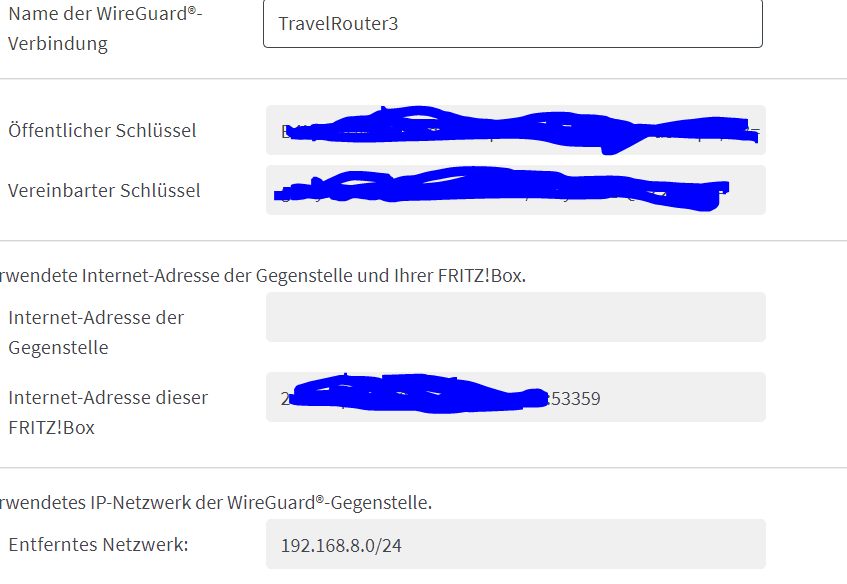

Bei der Fritzbox habe ich folgendes eingegeben:

Entferntes Netzwerk: 192.168.8.0/24

Subnetzmaske: 255.255.255.0

Dann musst ich mir nur die Config Datei erstellen lassen und beim Beryl entsprechend eintragen

[Interface]

PrivateKey = Xxxxxxxxxxxxxxxxxx=

Address = 192.168.8.208/24

DNS = 192.168.10.1

[Peer]

PublicKey = Xxxxxxxxxxxxxxxxxxxx=

PresharedKey = Xxxxxxxxxxxxxxxxx=

AllowedIPs = 192.168.10.0/24

Endpoint = jo9gpzbvk2rb0bja.myfritz.net:51463

PersistentKeepalive = 25.

Leider kommen mit diesen Einstellungen keine Verbindung zustande.

Fehlermeldung: VPN Client failed to connect.

Was mache ich falsch oder was könnte ich sonst noch in den Einstellungen der Fritzbox ändern damit es funktioniert?

Danke für Eure Hilfe!

ich habe mir auf meine Fritzbox 7590 das neue Labor Update draufgespielt da ich mich so über die neue Wireguard VPN Verbindung freue. 😊

Meine beiden Handys mit der Fritzbox per Wireguard zu verbinden hat mit dem QR Cod problemlos und schnell funktioniert. An der Verbindung zu meinem mobilen GL-inet Beryl Router verzweifele ich.

Bei der Fritzbox habe ich folgendes eingegeben:

Entferntes Netzwerk: 192.168.8.0/24

Subnetzmaske: 255.255.255.0

Dann musst ich mir nur die Config Datei erstellen lassen und beim Beryl entsprechend eintragen

[Interface]

PrivateKey = Xxxxxxxxxxxxxxxxxx=

Address = 192.168.8.208/24

DNS = 192.168.10.1

[Peer]

PublicKey = Xxxxxxxxxxxxxxxxxxxx=

PresharedKey = Xxxxxxxxxxxxxxxxx=

AllowedIPs = 192.168.10.0/24

Endpoint = jo9gpzbvk2rb0bja.myfritz.net:51463

PersistentKeepalive = 25.

Leider kommen mit diesen Einstellungen keine Verbindung zustande.

Fehlermeldung: VPN Client failed to connect.

Was mache ich falsch oder was könnte ich sonst noch in den Einstellungen der Fritzbox ändern damit es funktioniert?

Danke für Eure Hilfe!

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 2772771796

Url: https://administrator.de/forum/fritzbox-vpn-wireguard-verbindung-zu-beryl-client-2772771796.html

Ausgedruckt am: 31.07.2025 um 00:07 Uhr

53 Kommentare

Neuester Kommentar

Leider kommen mit diesen Einstellungen keine Verbindung zustande.

Wie ist das jetzt genau gemeint?Es kommt schon gar keine VPN Verbindung an sich zustande oder die Verbindung der beiden Endgeräte über den WG VPN Tunnel an sich kommt nicht zustande??

Wie immer:

- Was sagen die Wireguard Logs?

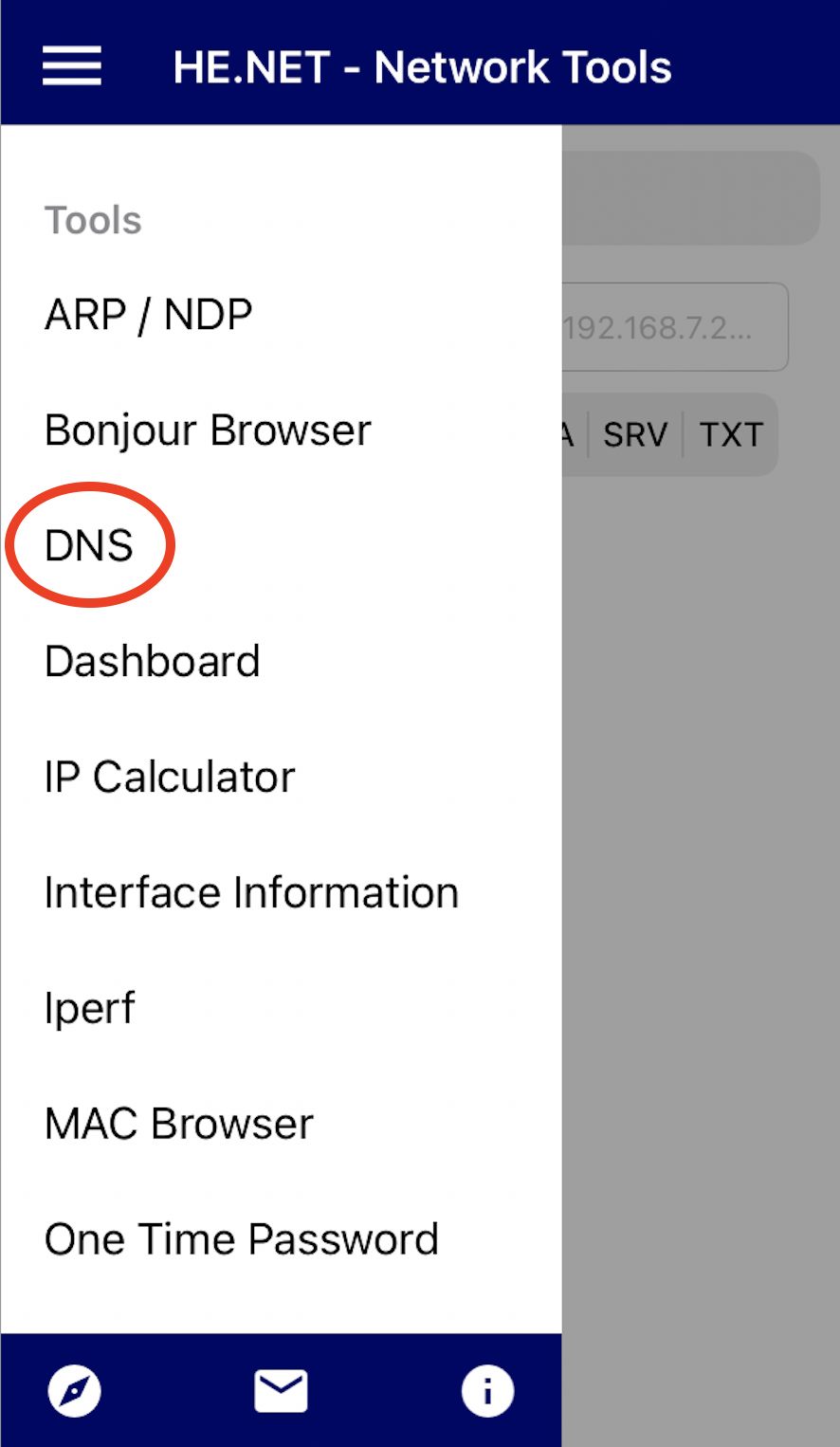

- Was sagt ein Ping, Traceroute etc.? Hilfreich dafür sind die HE.NET Tools für Android oder iPhone.

Nebenbei hätte es allen Helfenden hier sehr geholfen du hättest deinen Thread nur einmal Korrektur gelesen, dann wäre zumindestens Insidern klar gewesen das der "Beryl Client" ein GL-iNET Router ist und kein Smartphone von "LG".

Ich klink mich hier nochmal ein. Ich habe exakt das gleiche Problem. Ich versuche eine wireguard vpn verbindung über meinen GL Inet Ax3000 zu meiner Fritzbox herzustellen. Über handy, tablet und laptop kein Problem. ABer der GL inet schafft es irgendwie nicht. Was war denn die Lösung? @grossglockner01 ?

über meinen GL Inet Ax3000 zu meiner Fritzbox herzustellen.

Das ist erwartbar, da AVM bzw. die Fritzbox leider eine proprietäre Wireguard Implementation nutzt, die nicht ganz WG Standard konform ist.Mit etwas "Handarbeit" kann man aber die Fritzbox natürlich auch mit einem klassischen Wireguard Endgerät wie deinem GLinet problemlos verheiraten.

Leider bist du etwas oberflächlich und beschreibst nicht ob deine FritzBox hier als VPN Initiator (Client) oder VPN Server (Responder) arbeitet, was aber für eine zielführende Hilfe wichtig wäre zu wissen, da die Wireguard Konfigs dann entsprechend anders aussehen.

Leider fehlen für eine zielorientierte Hilfestellung ebenso die entsprechenden Wireguard Konfig Dateien die du nutzt.

So oder so findest du aber für beide Szenarien in diesen beiden folgenden Threads die umfassende Lösung für dein Anliegen:

Fritzbox Wireguard VPN auf klassische Wireguard Endgeräte verbinden

Hallo aqui und sorry für die späte Antwort. Vielen Dank schonmal dass du auf meine Frage eingegangen bist. Ok, eine proprietäre Verbdinung also, die bin der standard wireguard app ( windows, android, ios) funktioniert aber nicht auf dem beryl.

Die Fritzbox dient als Wireguard Server ( Responder) und meine Geräte ( Tablet, Laptop, Handy) als Client. Im Urlaub möchte ich meinen Laptop aber gerne mit meiner Fritzbox als Vpn Server über den Beryl Router verbinden. Über den Dienst Mulvad hat das auch schonmal geklappt, jetzt möchte ich es halt über mein eigenen VPN Server machen.

Ich weiß gar nicht was ich bei der Config Datei schwärzen müsste um die hier posten zu können.

Liebe Grüße

Die Fritzbox dient als Wireguard Server ( Responder) und meine Geräte ( Tablet, Laptop, Handy) als Client. Im Urlaub möchte ich meinen Laptop aber gerne mit meiner Fritzbox als Vpn Server über den Beryl Router verbinden. Über den Dienst Mulvad hat das auch schonmal geklappt, jetzt möchte ich es halt über mein eigenen VPN Server machen.

Ich weiß gar nicht was ich bei der Config Datei schwärzen müsste um die hier posten zu können.

Liebe Grüße

Naja so sieht es aus:

[Interface]

PrivateKey = xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx

Address = 192.168.178.204/24

DNS = 192.168.178.1

DNS = fritz.box

[Peer]

PublicKey = xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx

PresharedKey = xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx

AllowedIPs = 192.168.178.0/24,0.0.0.0/0

Endpoint = xxxxxxxxxxxxxx.myfritz.net:53359

PersistentKeepalive = 25

Und hier auch nochmal die Fehlermeldung die Beryll beim verbinden ausspuckt:

Wed Oct 11 21:32:18 2023 daemon.notice netifd: Interface 'wgclient' is setting up now

Wed Oct 11 21:32:19 2023 daemon.notice netifd: wgclient (24558): Error: inet6 prefix is expected rather than "".

Wed Oct 11 21:34:08 2023 daemon.notice netifd: wgclient (29184): * Zone 'wan'

Wed Oct 11 21:34:08 2023 daemon.notice netifd: wgclient (29184): * Zone 'guest'

Wed Oct 11 21:34:08 2023 daemon.notice netifd: wgclient (29184): * Zone 'wgclient'

Wed Oct 11 21:34:08 2023 daemon.notice netifd: wgclient (29184): * Set tcp_ecn to off

Wed Oct 11 21:34:08 2023 daemon.notice netifd: wgclient (29184): * Set tcp_syncookies to on

Wed Oct 11 21:34:08 2023 daemon.notice netifd: wgclient (29184): * Set tcp_window_scaling to on

Wed Oct 11 21:34:08 2023 daemon.notice netifd: wgclient (29184): * Running script '/etc/firewall.nat6'

Wed Oct 11 21:34:08 2023 daemon.notice netifd: wgclient (29184): * Running script '/etc/firewall.vpn_server_policy.sh'

Wed Oct 11 21:34:08 2023 daemon.notice netifd: wgclient (29184): * Running script '/etc/firewall.swap_wan_in_conn_mark.sh'

Wed Oct 11 21:34:08 2023 daemon.notice netifd: wgclient (29184): * Running script '/var/etc/gls2s.include'

Wed Oct 11 21:34:08 2023 daemon.notice netifd: wgclient (29184): ! Skipping due to path error: No such file or directory

Wed Oct 11 21:34:08 2023 daemon.notice netifd: wgclient (29184): * Running script '/usr/bin/gl_block.sh'

Wed Oct 11 21:34:08 2023 daemon.notice netifd: wgclient (29184): uci: Entry not found

Wed Oct 11 21:34:08 2023 daemon.notice netifd: wgclient (29184): cat: can't open '/tmp/run/wg_resolved_ip': No such file or directory

Wed Oct 11 21:34:08 2023 daemon.notice netifd: wgclient (29184): cat: can't open '/tmp/run/wg_resolved_ip': No such file or directory

Wed Oct 11 21:34:08 2023 daemon.notice netifd: Interface 'wgclient' is now down

Wed Oct 11 21:34:08 2023 daemon.notice netifd: Interface 'wgclient' is setting up now

Wed Oct 11 21:34:08 2023 user.notice mwan3[29284]: Execute ifdown event on interface wgclient (unknown)

Wed Oct 11 21:34:09 2023 user.notice firewall: Reloading firewall due to ifdown of wgclient ()

Wed Oct 11 21:34:10 2023 daemon.notice netifd: wgclient (29285): Error: inet6 prefix is expected rather than "".

[Interface]

PrivateKey = xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx

Address = 192.168.178.204/24

DNS = 192.168.178.1

DNS = fritz.box

[Peer]

PublicKey = xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx

PresharedKey = xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx

AllowedIPs = 192.168.178.0/24,0.0.0.0/0

Endpoint = xxxxxxxxxxxxxx.myfritz.net:53359

PersistentKeepalive = 25

Und hier auch nochmal die Fehlermeldung die Beryll beim verbinden ausspuckt:

Wed Oct 11 21:32:18 2023 daemon.notice netifd: Interface 'wgclient' is setting up now

Wed Oct 11 21:32:19 2023 daemon.notice netifd: wgclient (24558): Error: inet6 prefix is expected rather than "".

Wed Oct 11 21:34:08 2023 daemon.notice netifd: wgclient (29184): * Zone 'wan'

Wed Oct 11 21:34:08 2023 daemon.notice netifd: wgclient (29184): * Zone 'guest'

Wed Oct 11 21:34:08 2023 daemon.notice netifd: wgclient (29184): * Zone 'wgclient'

Wed Oct 11 21:34:08 2023 daemon.notice netifd: wgclient (29184): * Set tcp_ecn to off

Wed Oct 11 21:34:08 2023 daemon.notice netifd: wgclient (29184): * Set tcp_syncookies to on

Wed Oct 11 21:34:08 2023 daemon.notice netifd: wgclient (29184): * Set tcp_window_scaling to on

Wed Oct 11 21:34:08 2023 daemon.notice netifd: wgclient (29184): * Running script '/etc/firewall.nat6'

Wed Oct 11 21:34:08 2023 daemon.notice netifd: wgclient (29184): * Running script '/etc/firewall.vpn_server_policy.sh'

Wed Oct 11 21:34:08 2023 daemon.notice netifd: wgclient (29184): * Running script '/etc/firewall.swap_wan_in_conn_mark.sh'

Wed Oct 11 21:34:08 2023 daemon.notice netifd: wgclient (29184): * Running script '/var/etc/gls2s.include'

Wed Oct 11 21:34:08 2023 daemon.notice netifd: wgclient (29184): ! Skipping due to path error: No such file or directory

Wed Oct 11 21:34:08 2023 daemon.notice netifd: wgclient (29184): * Running script '/usr/bin/gl_block.sh'

Wed Oct 11 21:34:08 2023 daemon.notice netifd: wgclient (29184): uci: Entry not found

Wed Oct 11 21:34:08 2023 daemon.notice netifd: wgclient (29184): cat: can't open '/tmp/run/wg_resolved_ip': No such file or directory

Wed Oct 11 21:34:08 2023 daemon.notice netifd: wgclient (29184): cat: can't open '/tmp/run/wg_resolved_ip': No such file or directory

Wed Oct 11 21:34:08 2023 daemon.notice netifd: Interface 'wgclient' is now down

Wed Oct 11 21:34:08 2023 daemon.notice netifd: Interface 'wgclient' is setting up now

Wed Oct 11 21:34:08 2023 user.notice mwan3[29284]: Execute ifdown event on interface wgclient (unknown)

Wed Oct 11 21:34:09 2023 user.notice firewall: Reloading firewall due to ifdown of wgclient ()

Wed Oct 11 21:34:10 2023 daemon.notice netifd: wgclient (29285): Error: inet6 prefix is expected rather than "".

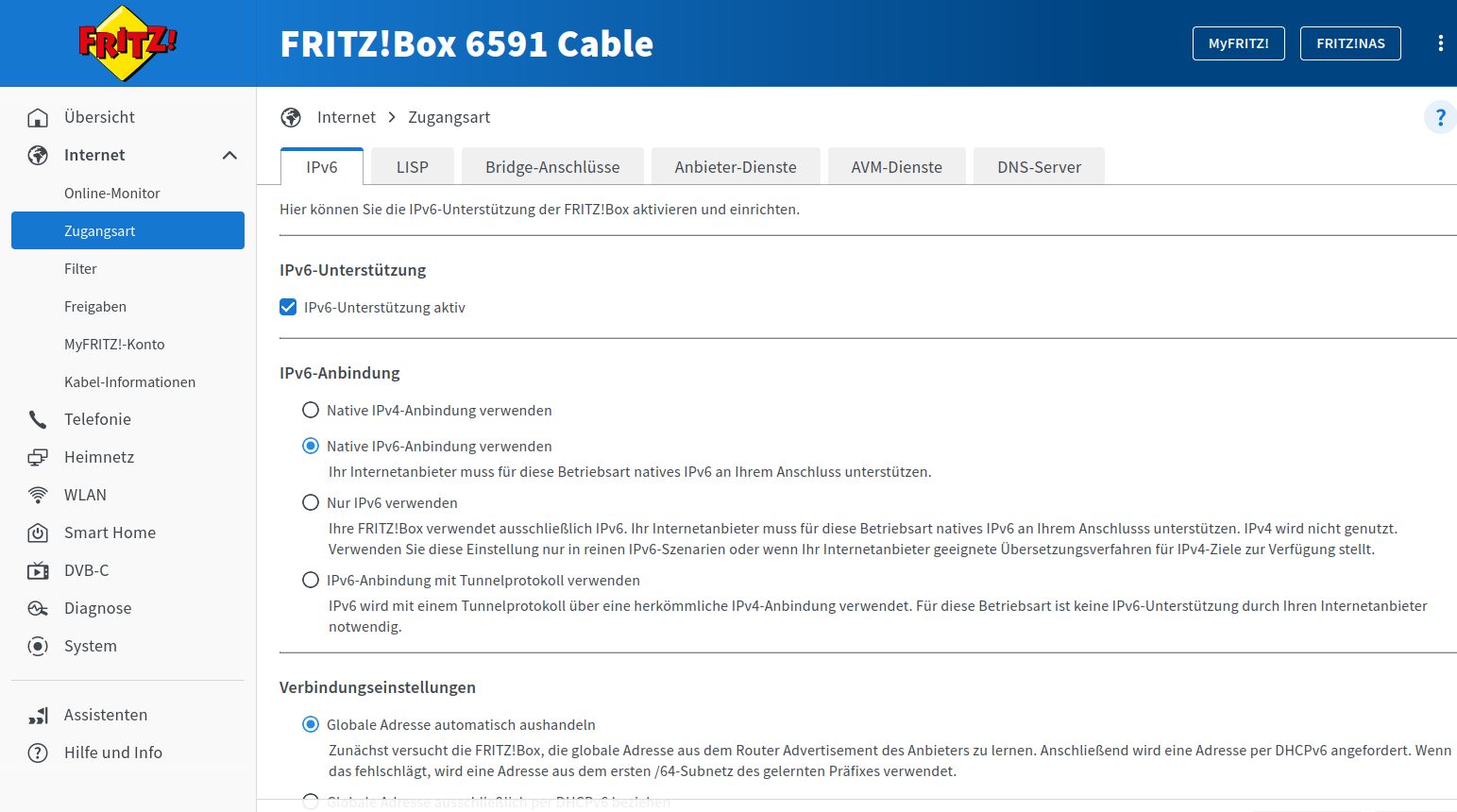

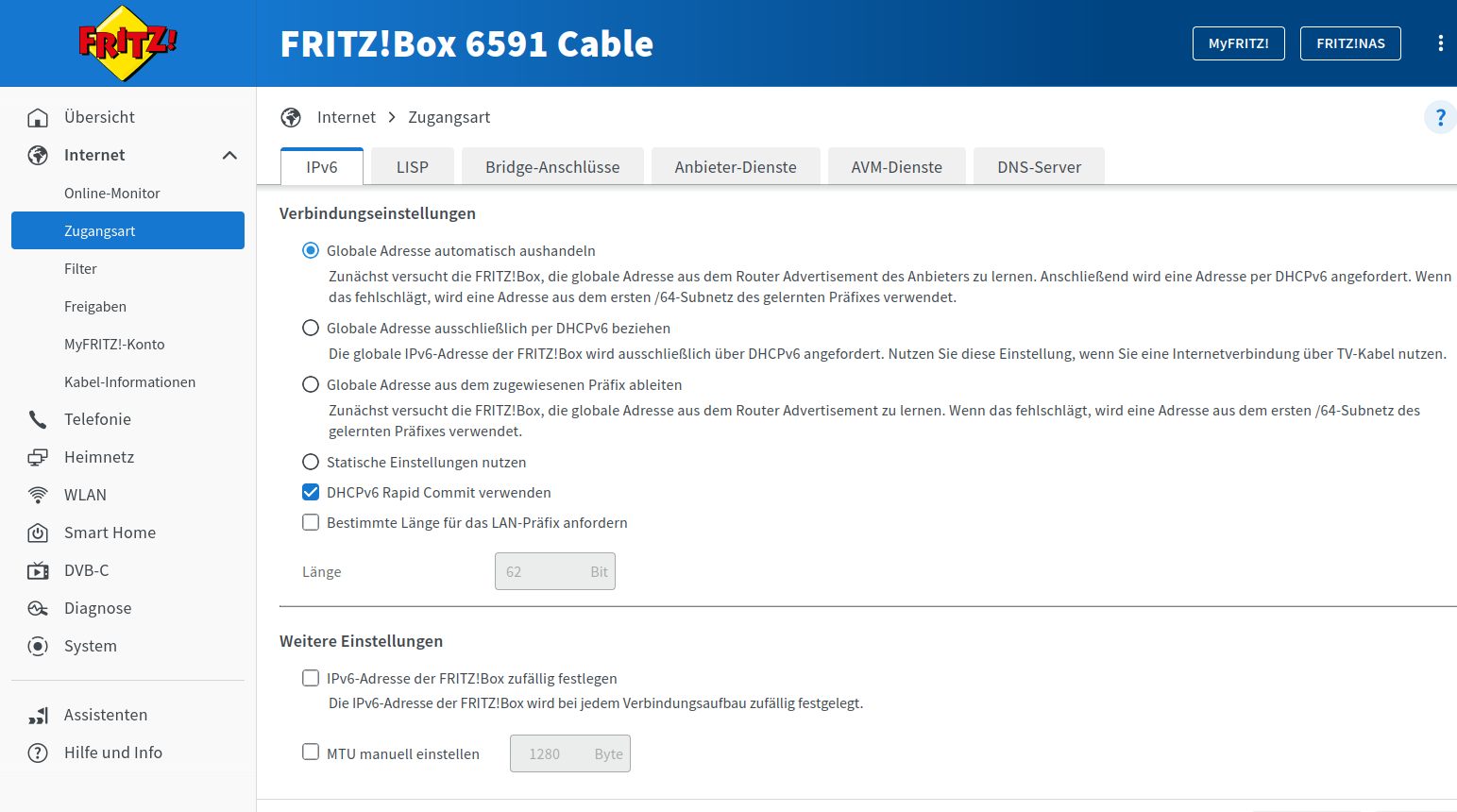

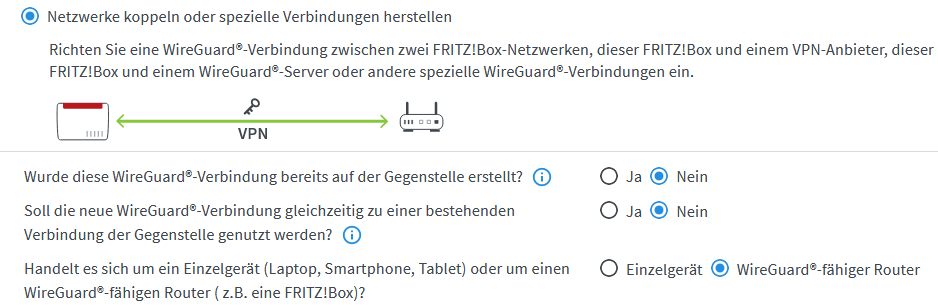

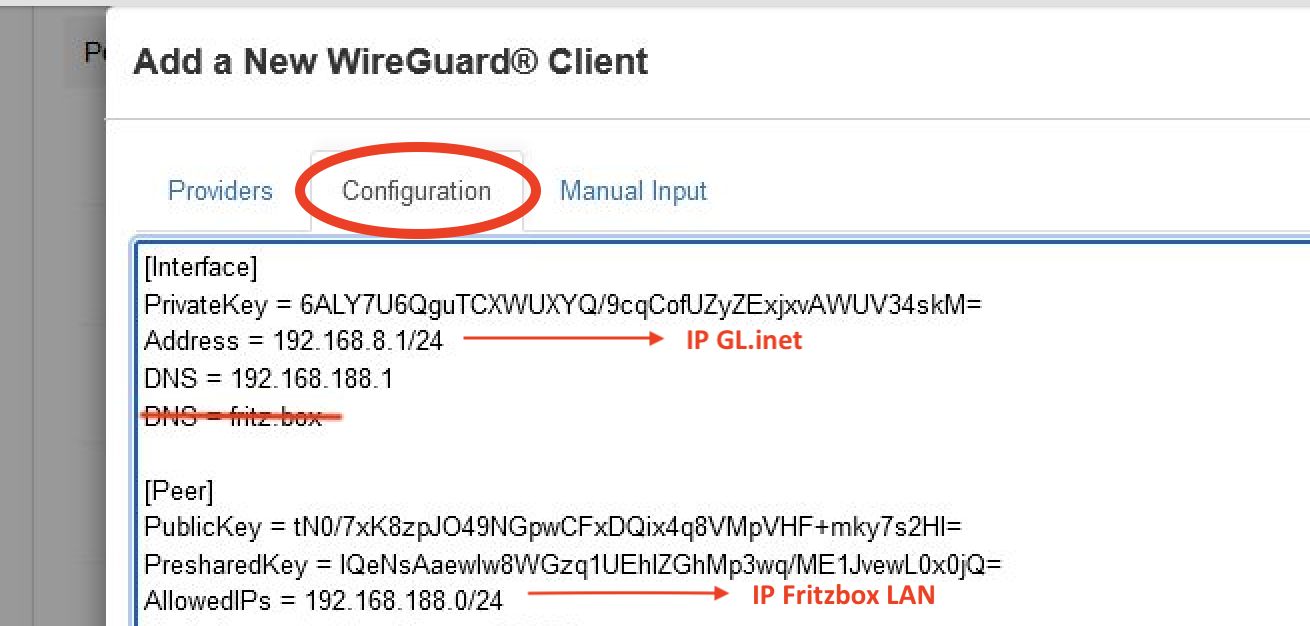

Der GL.inet Router benötigt keine Tricksereien wie der im Tutorial genannte Mikrotik Router und du kannst mit dem klassischen Konfig Prozedere arbeiten.

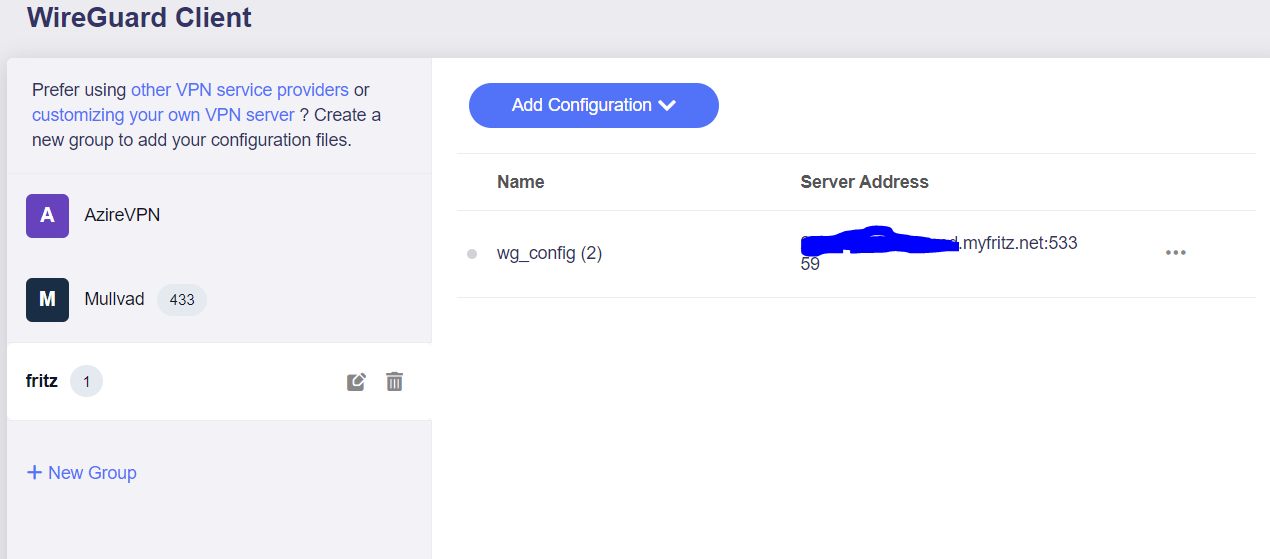

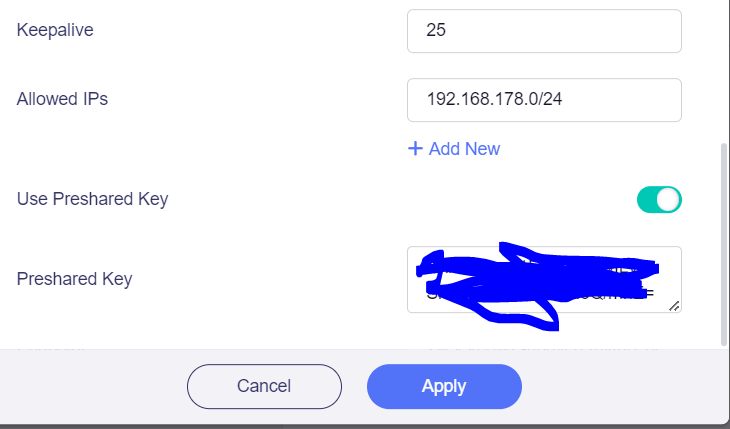

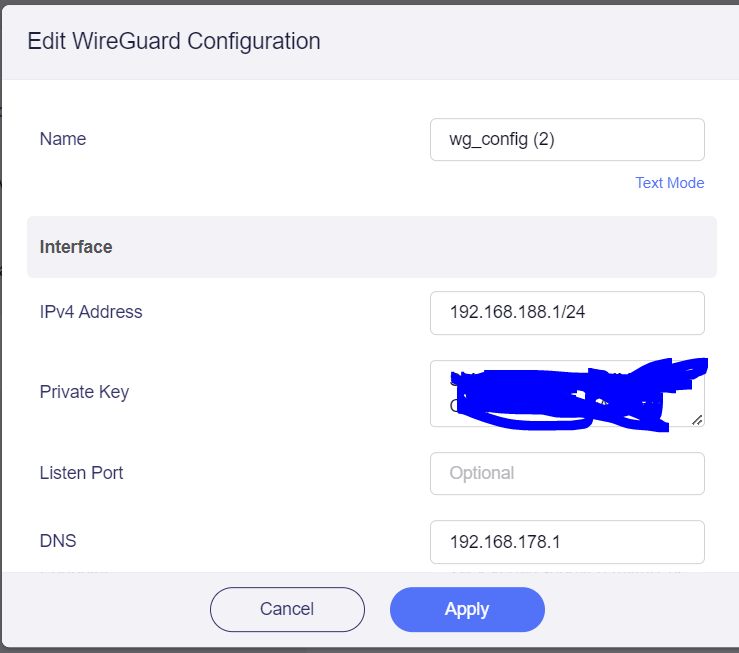

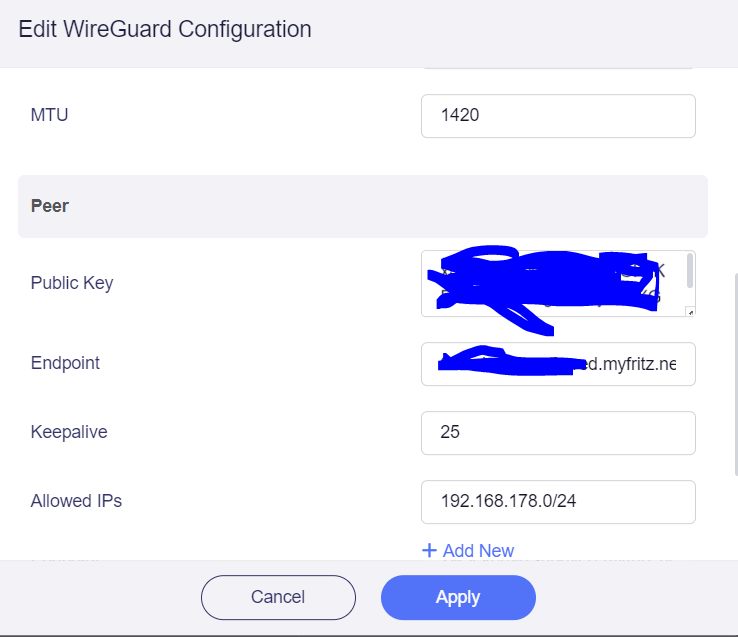

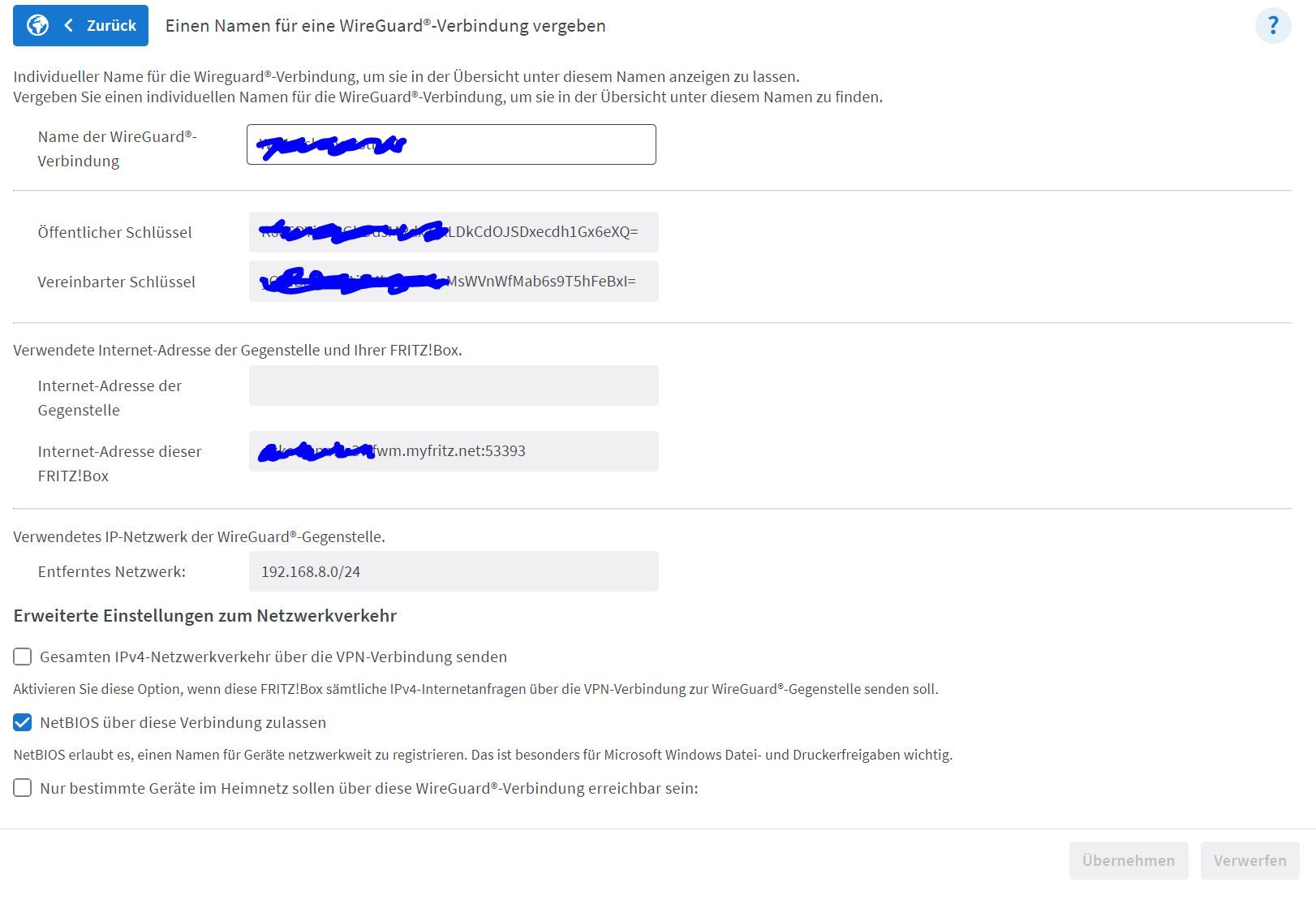

Beispielsetup hier:

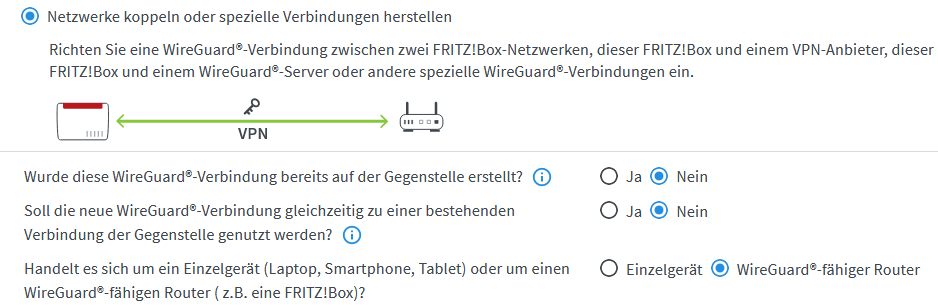

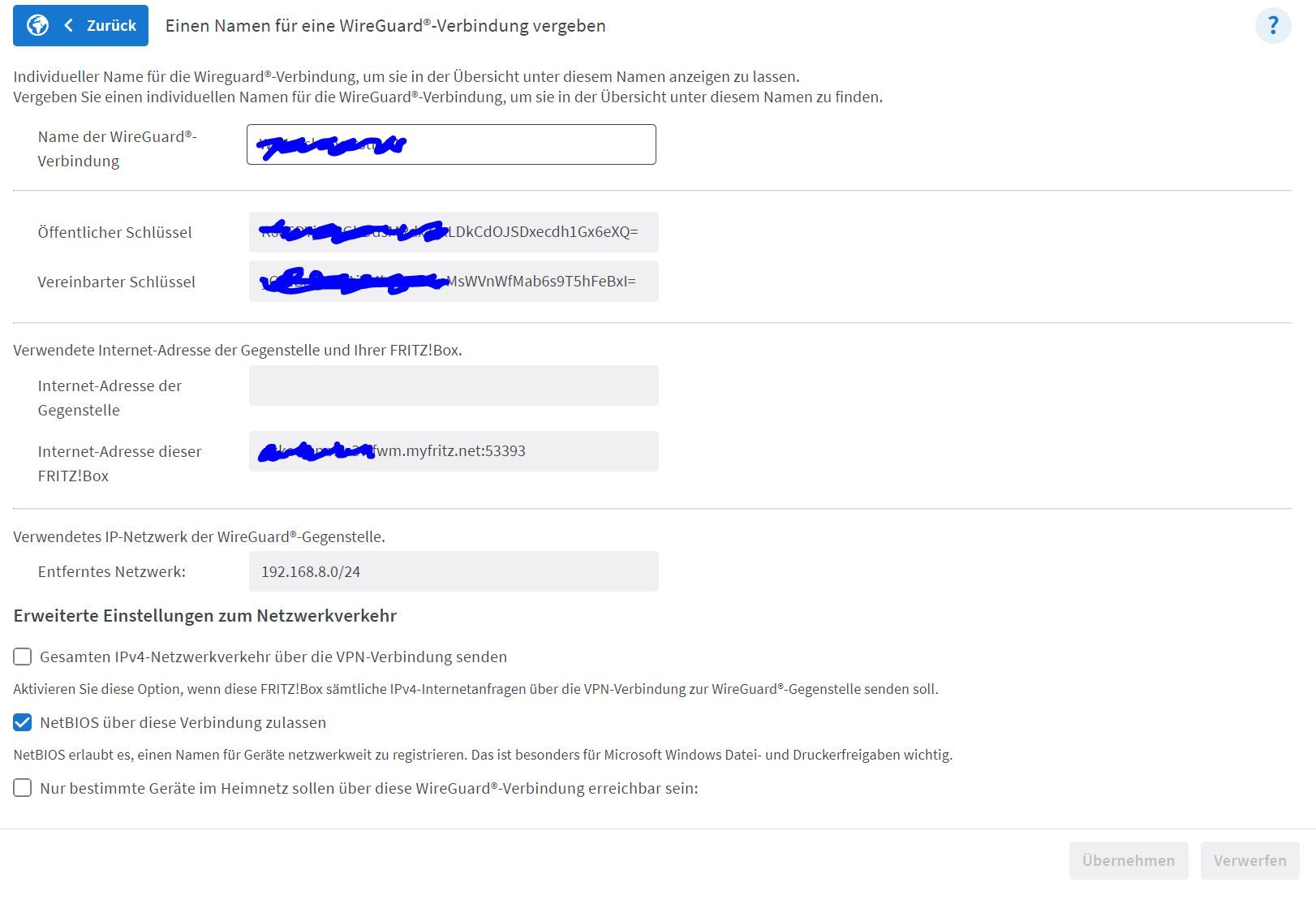

Im Wireguard Setup die folgende Reihenfolge klicken...

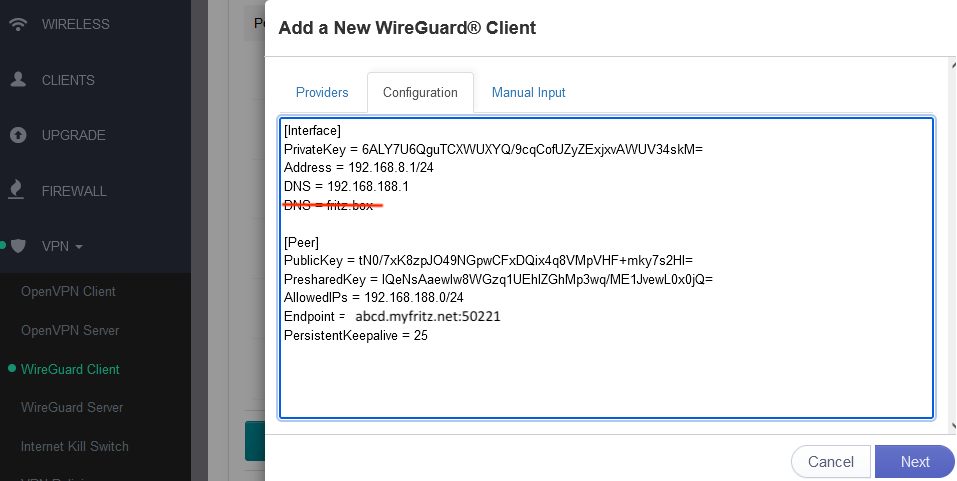

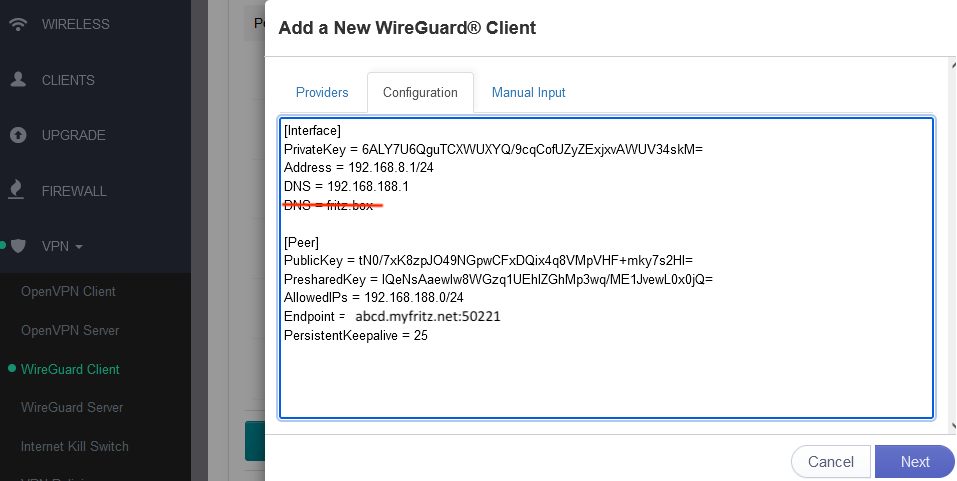

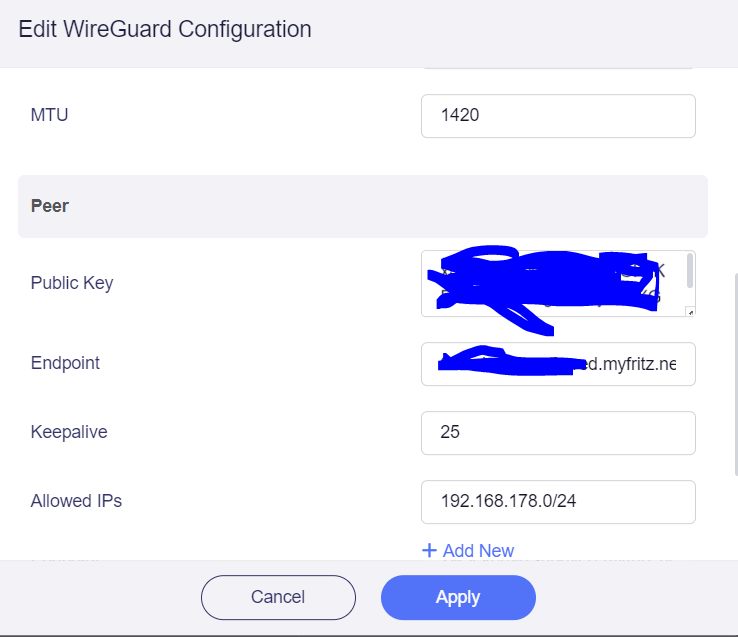

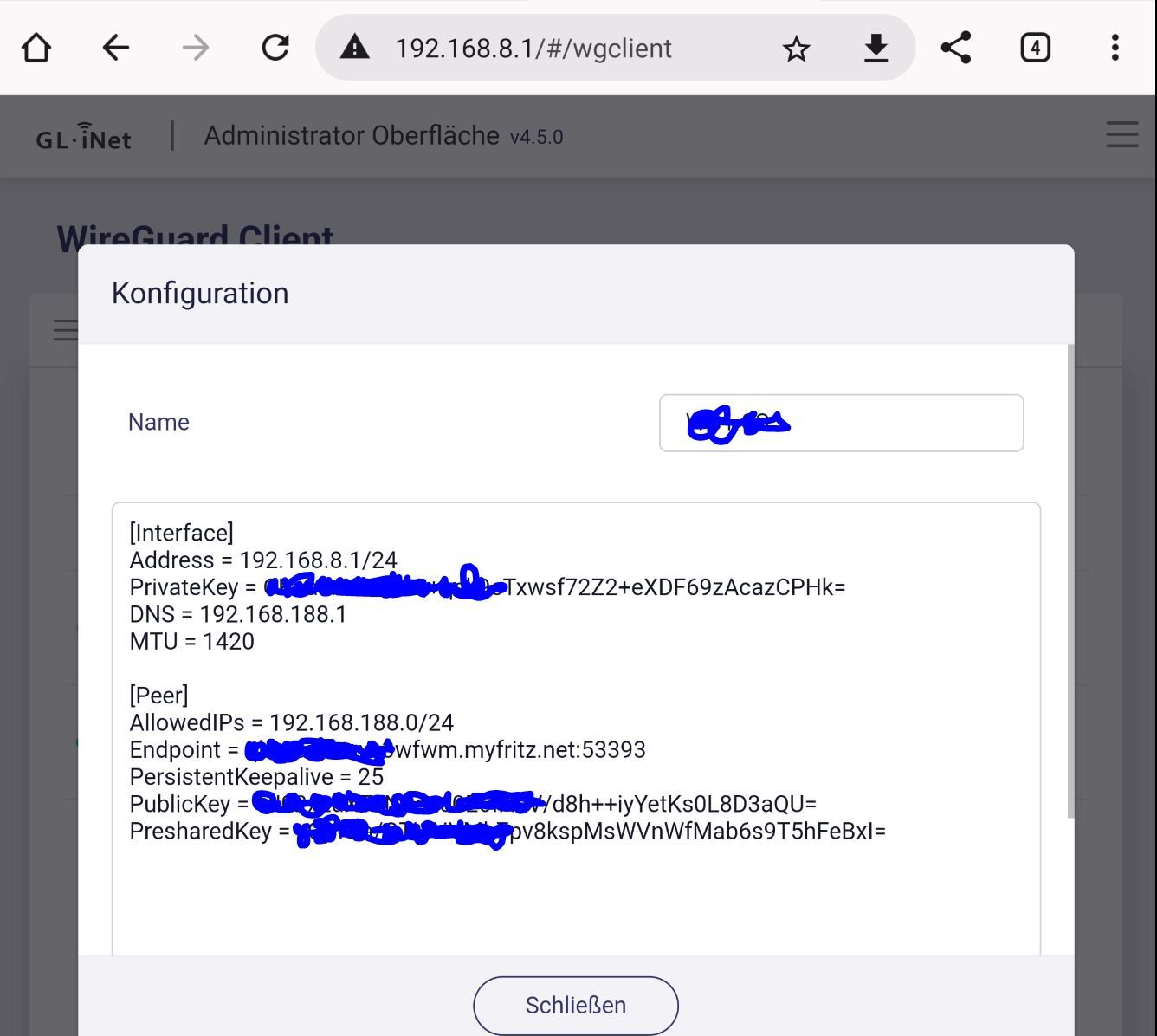

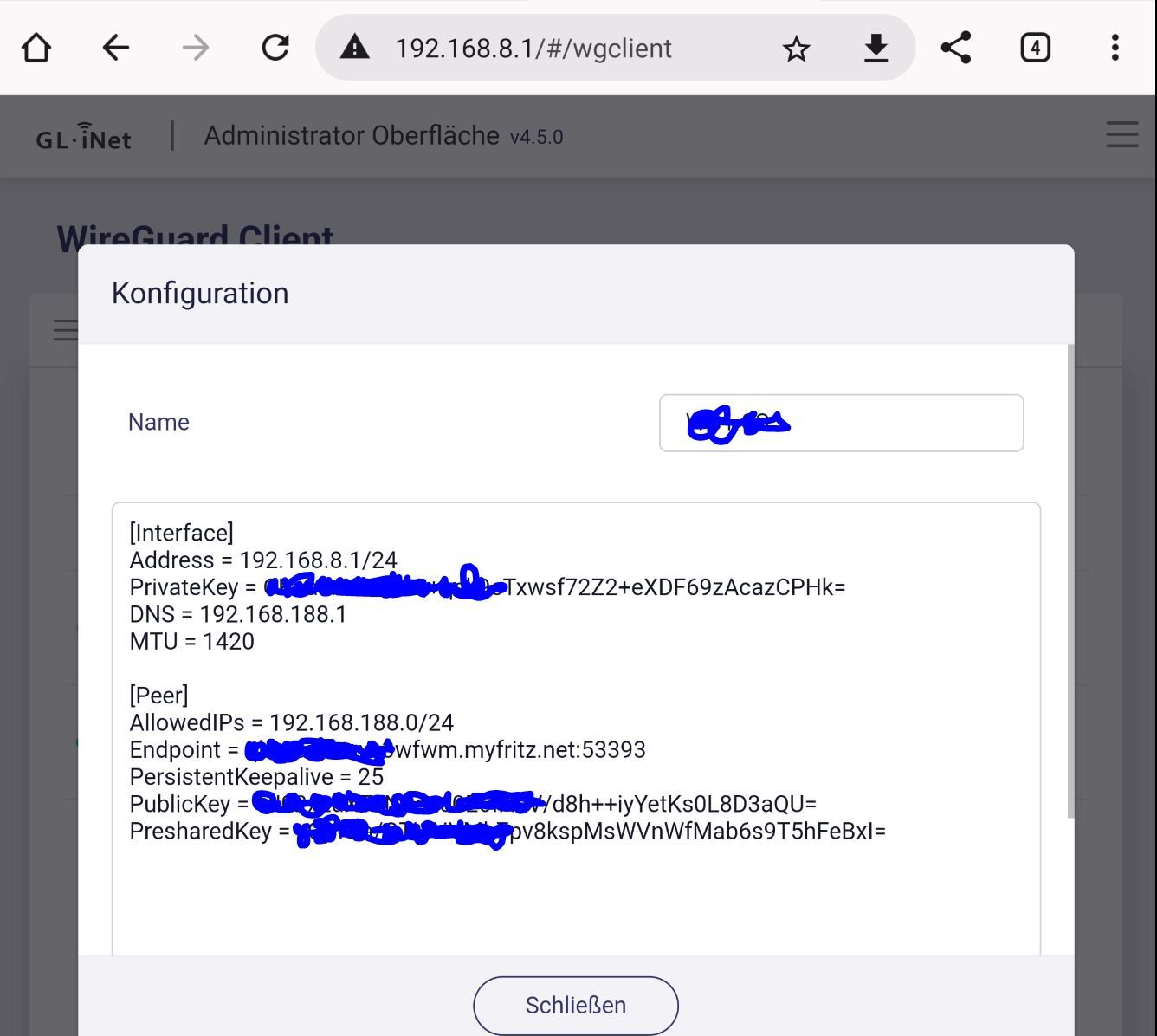

Mit dem Download Button spuckt die Fritzbox dann die folgende Client Konfig Datei aus für den GL.inet Router:

⚠️ Die Datei sichern, denn diese Daten sind später NICHT mehr einsehbar in der Fritte. Bzw. im Falle eine Verlustes muss bei der Fritzbox das Wireguard VPN gelöscht und komplett neu angelegt werden!

Den Eintrag "DNS = fritz.box" solltest du vor dem Import dieser Konfig in den GL.inet löschen!

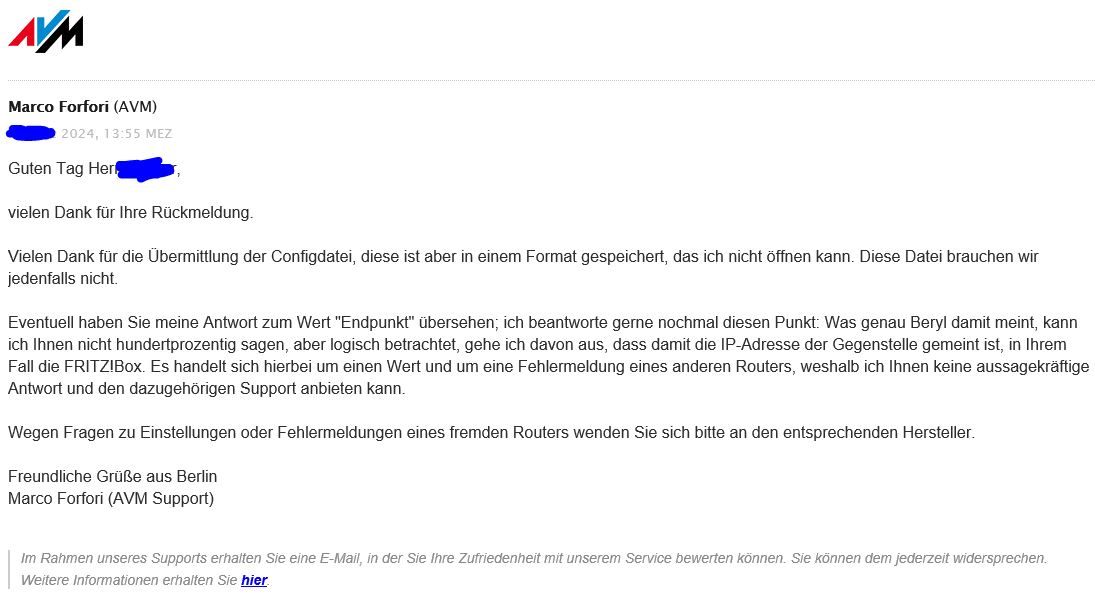

Endpoint ist immer die Internet IP bzw. DDNS Hostname der Fritzbox. Der Wert hinter dem ":" ist der verwendete UDP Port für den Tunnel der nicht verändert werden darf da die Fritzbox den dynamisch in ihrer Konfig festlegt.

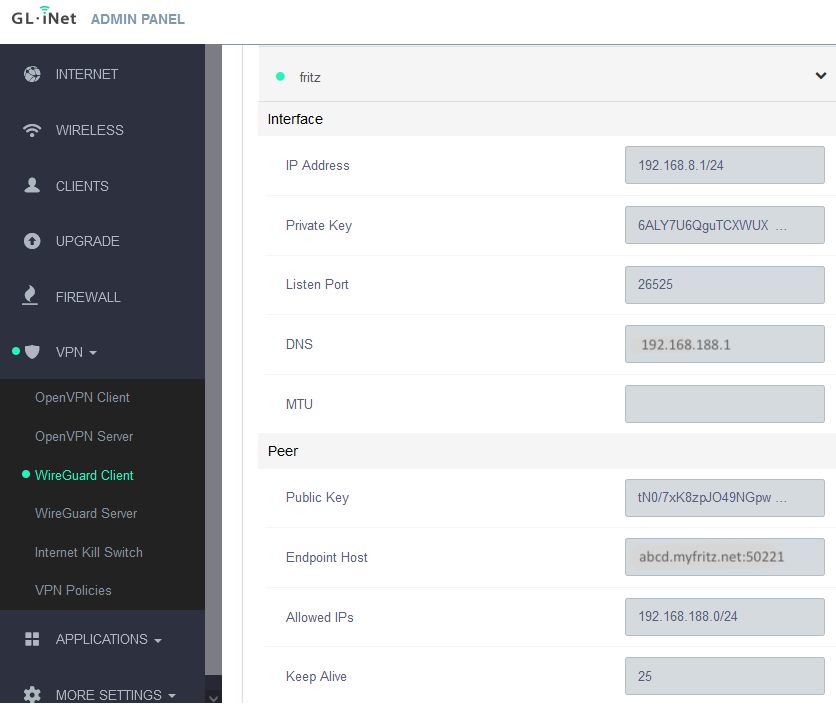

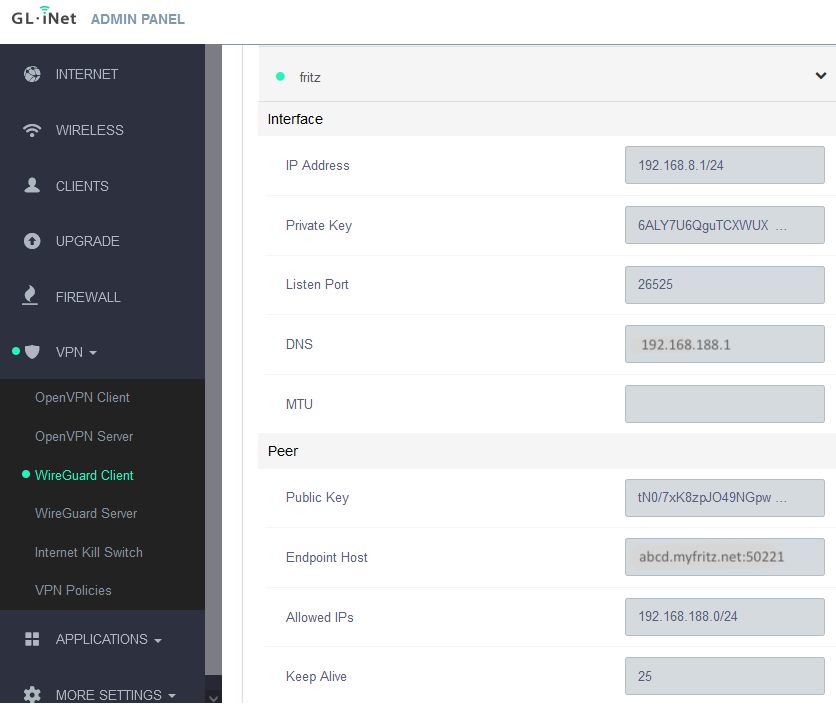

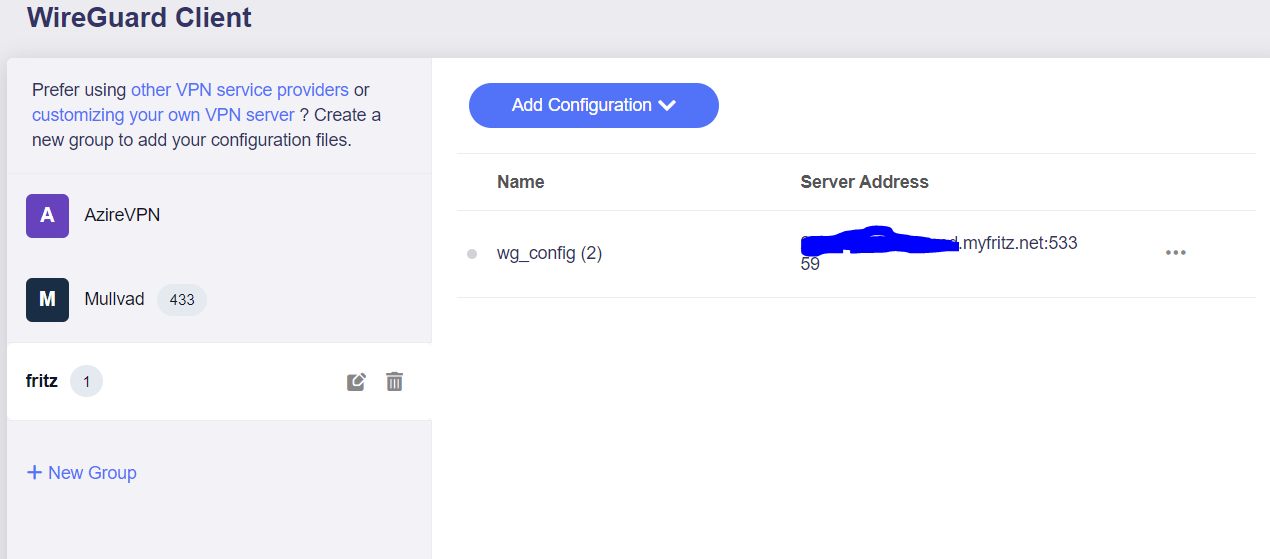

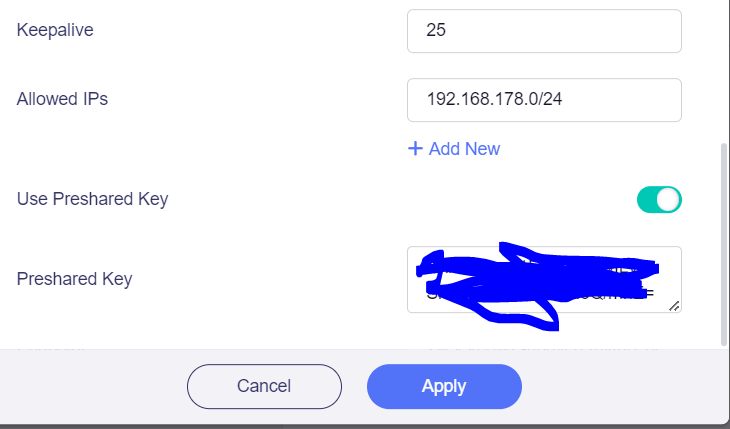

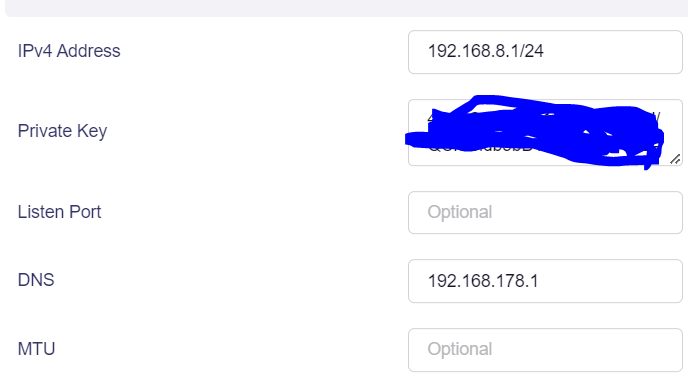

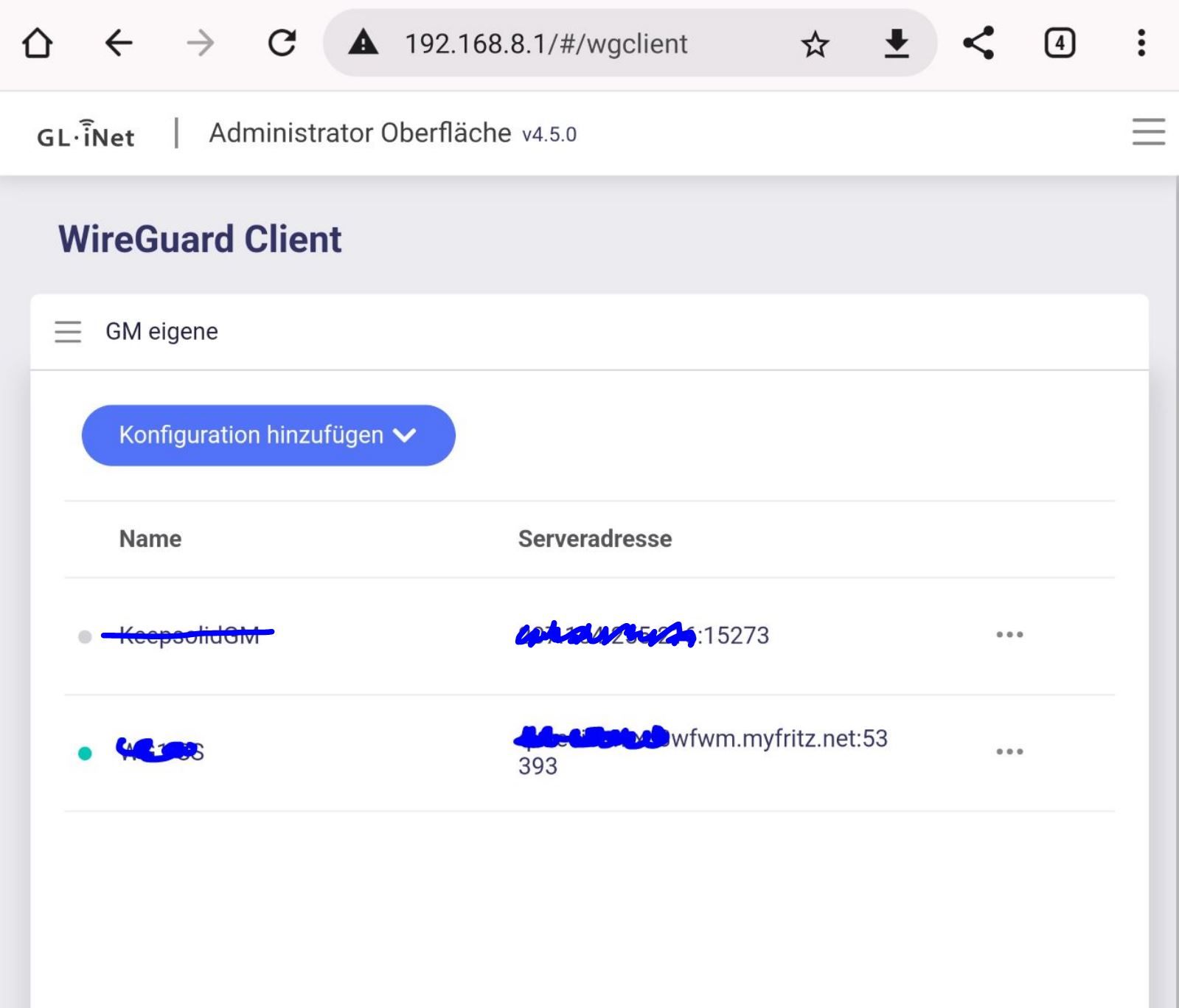

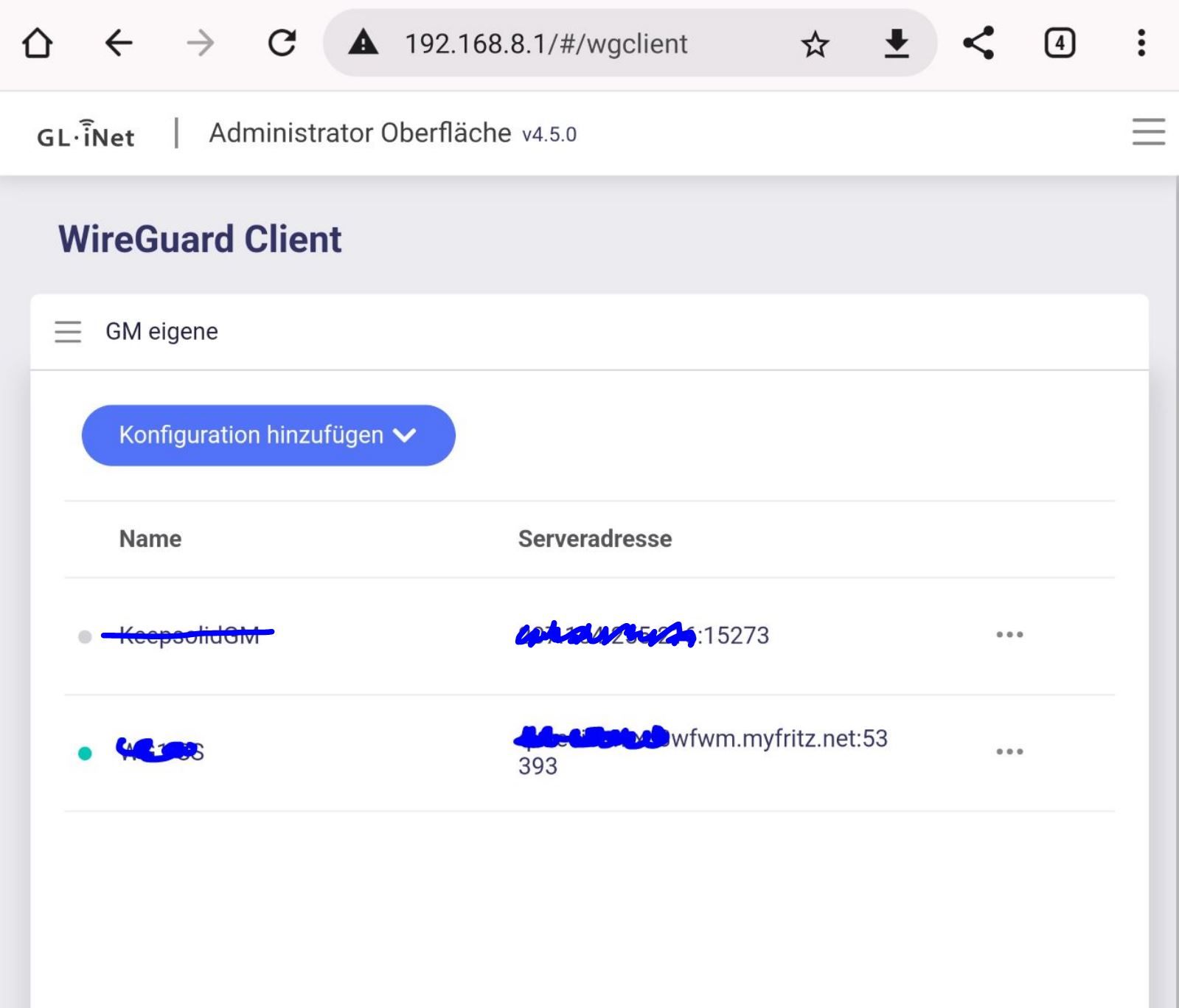

Import der o.a. WG Client Konfig Datei in den GL.inet.

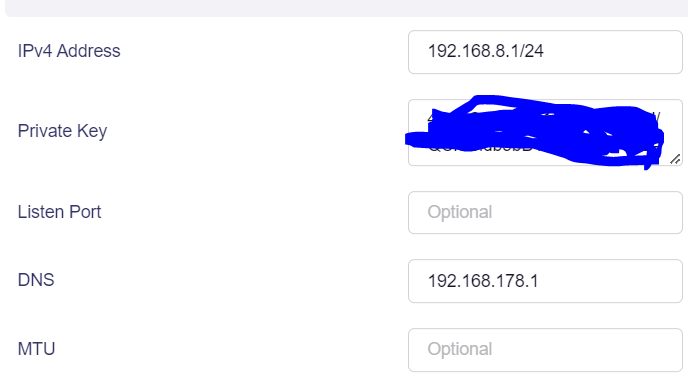

Check der GL.inet Client Konfig:

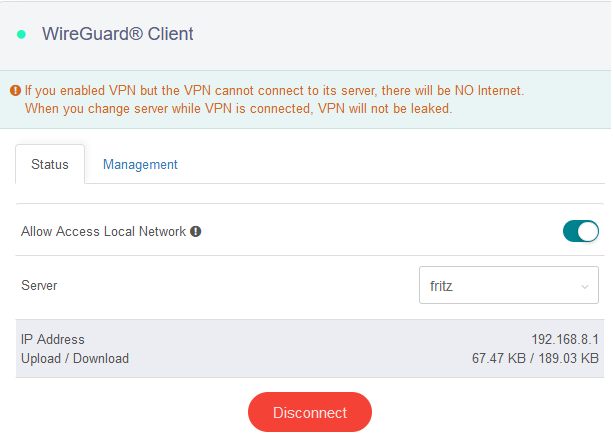

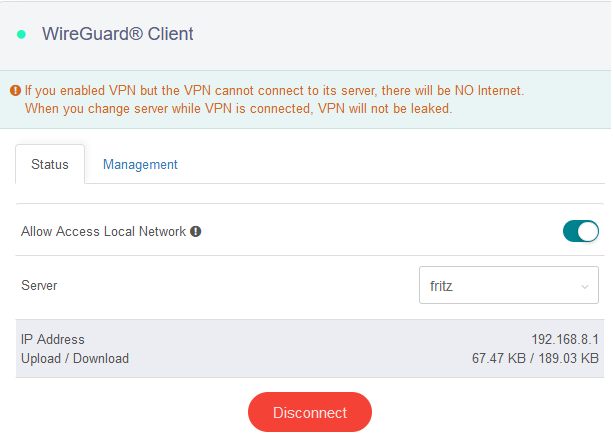

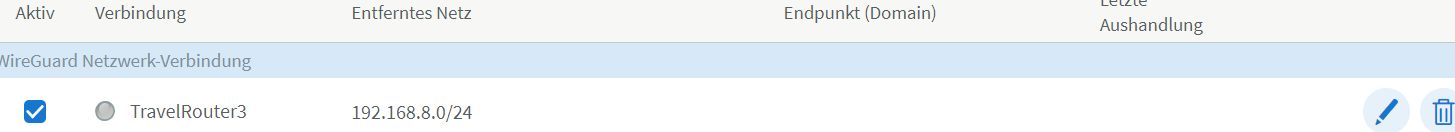

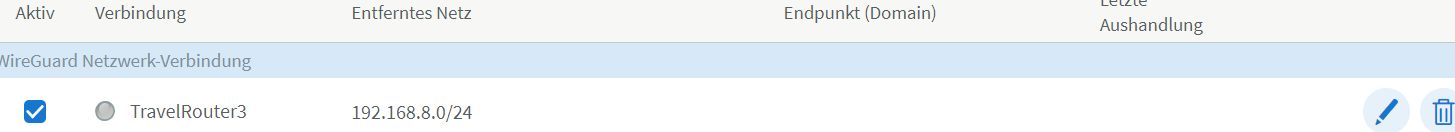

Aktivieren des Wireguard VPNs auf dem GL.inet:

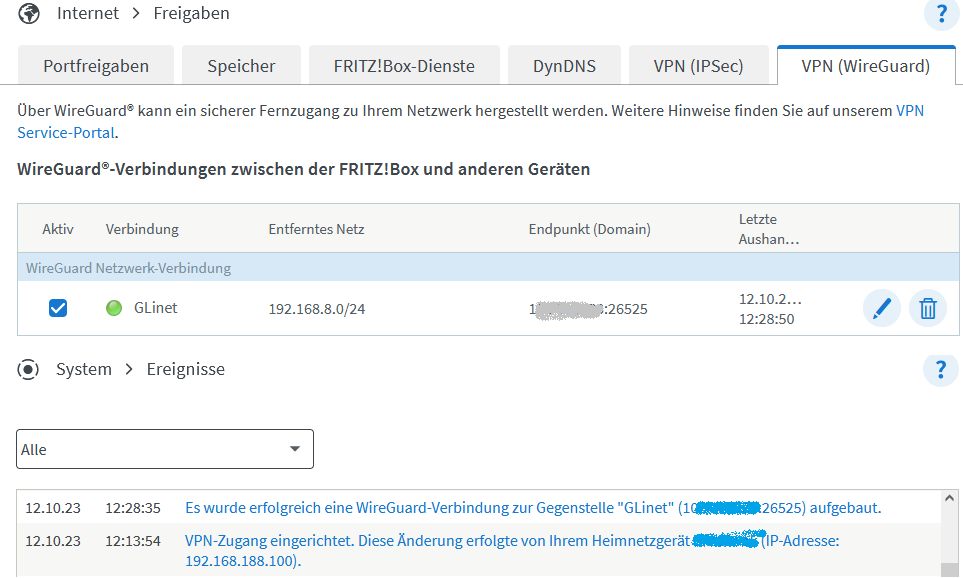

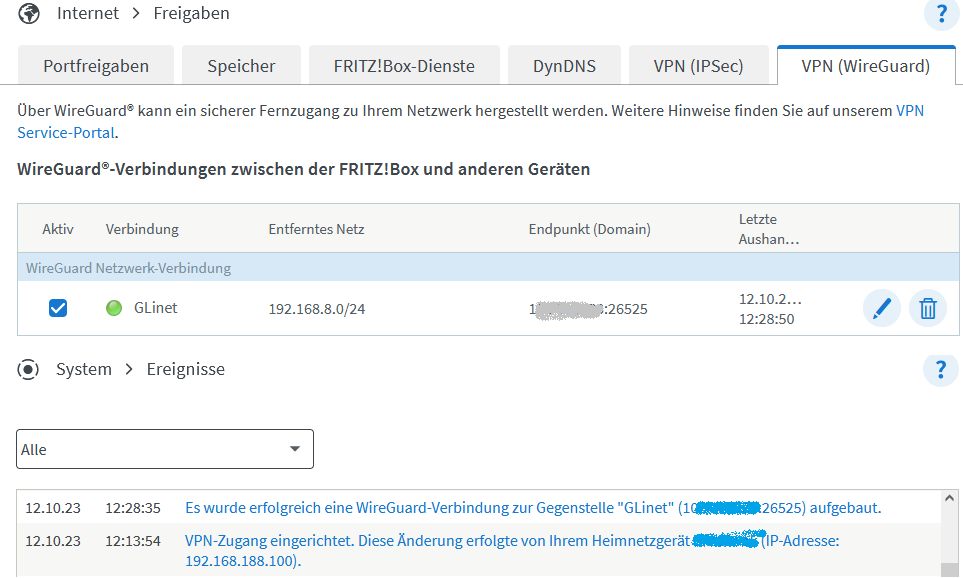

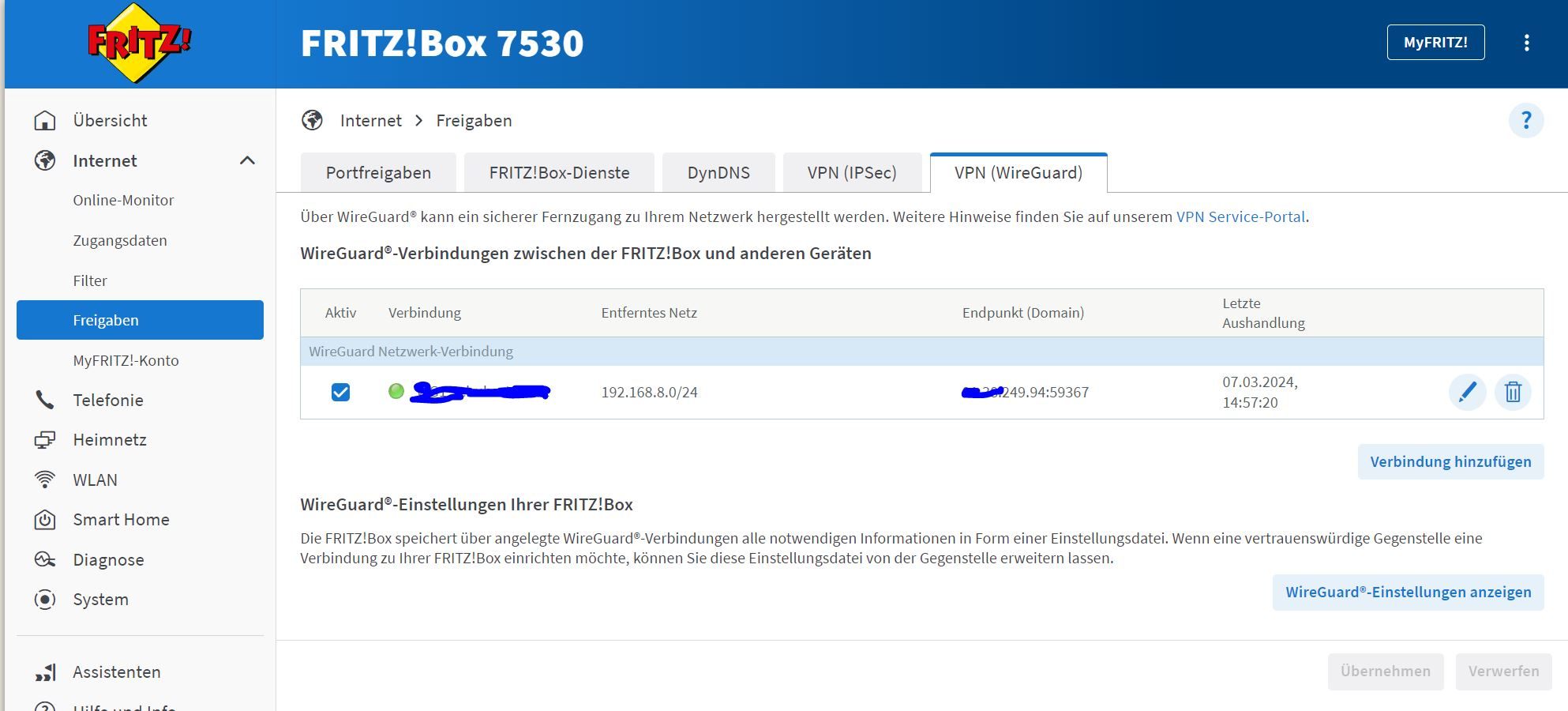

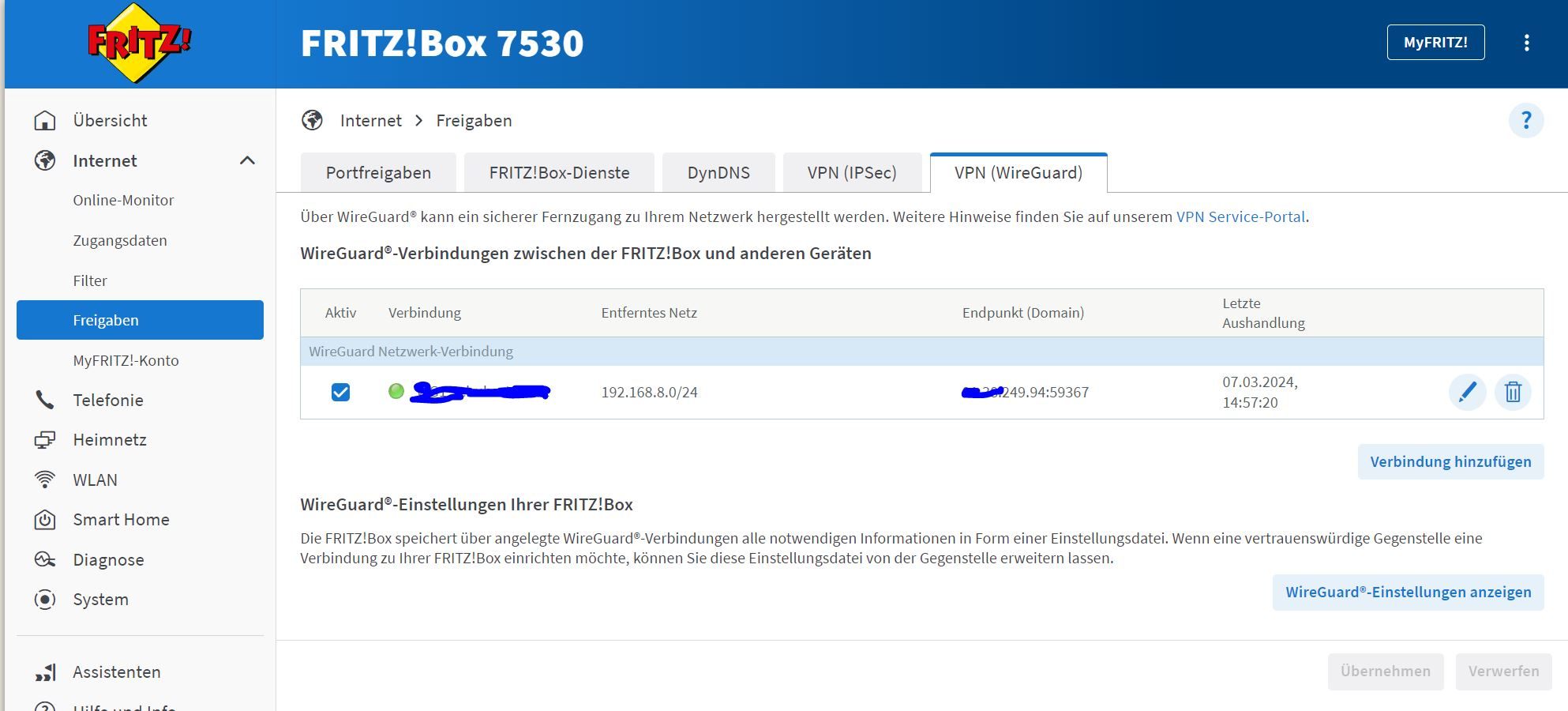

Wie man unschwer erkennen kann kommt der Wireguard Tunnel sofort hoch was die Fritzbox dann entsprechend auch mit einem grünen Punkt quittiert der den aktiven VPN Tunnel signalisiert.

Wie man unschwer erkennen kann kommt der Wireguard Tunnel sofort hoch was die Fritzbox dann entsprechend auch mit einem grünen Punkt quittiert der den aktiven VPN Tunnel signalisiert.

Ein Pingcheck auf die Fritzbox IP und alle Endgeräte im Fritzbox LAN klappt dann erwartungsgemäß auch fehlerlos.

Works as designed!! 👍 😉

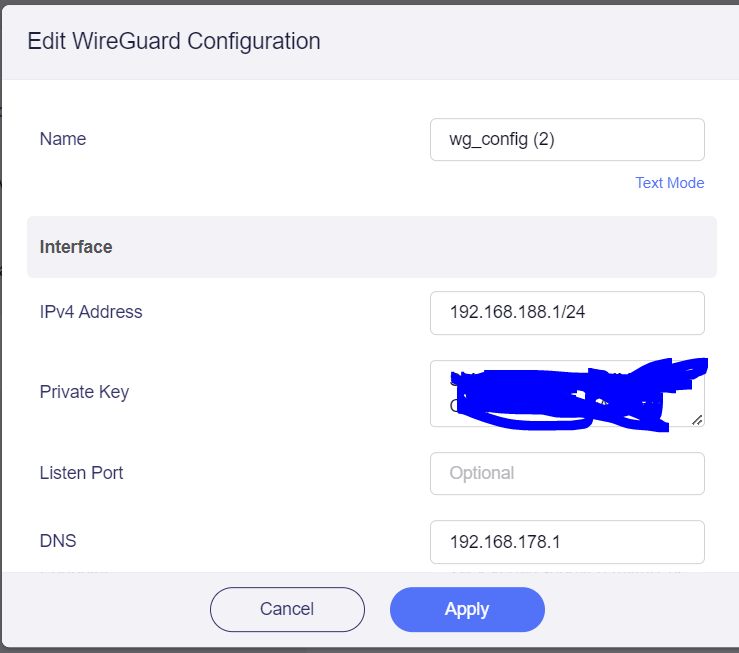

Beispielsetup hier:

- LAN IP Netz GL.inet: 192.168.8.0 /24

- LAN IP Netz Fritzbox: 192.168.188.0 /24, Fritzbox IP: 192.168.188.1, (FW Ver. 7.57)

Im Wireguard Setup die folgende Reihenfolge klicken...

Mit dem Download Button spuckt die Fritzbox dann die folgende Client Konfig Datei aus für den GL.inet Router:

⚠️ Die Datei sichern, denn diese Daten sind später NICHT mehr einsehbar in der Fritte. Bzw. im Falle eine Verlustes muss bei der Fritzbox das Wireguard VPN gelöscht und komplett neu angelegt werden!

[Interface]

PrivateKey = 6ALY7U6QguTCXWUXYQ/9cqCofUZyZExjxvAWUV34skM=

Address = 192.168.8.1/24

DNS = 192.168.188.1

[Peer]

PublicKey = tN0/7xK8zpJO49NGpwCFxDQix4q8VMpVHF+mky7s2HI=

PresharedKey = lQeNsAaewIw8WGzq1UEhlZGhMp3wq/ME1JvewL0x0jQ=

AllowedIPs = 192.168.188.0/24

Endpoint = abcd.myfritz.net:50221

PersistentKeepalive = 25 Endpoint ist immer die Internet IP bzw. DDNS Hostname der Fritzbox. Der Wert hinter dem ":" ist der verwendete UDP Port für den Tunnel der nicht verändert werden darf da die Fritzbox den dynamisch in ihrer Konfig festlegt.

Import der o.a. WG Client Konfig Datei in den GL.inet.

Check der GL.inet Client Konfig:

Aktivieren des Wireguard VPNs auf dem GL.inet:

Ein Pingcheck auf die Fritzbox IP und alle Endgeräte im Fritzbox LAN klappt dann erwartungsgemäß auch fehlerlos.

Works as designed!! 👍 😉

Ok krass, ich hab immer Einzelverbindung gedrückt. Das ist schonmal der erste Fehler. Was geb ich hier denn dann an?:

basierend auf meiner ersten config. Also was ist hier in dem Fall das entfernte Netzwerk?

Interface]

PrivateKey = xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx

Address = 192.168.178.204/24

DNS = 192.168.178.1

DNS = fritz.box

[Peer]

PublicKey = xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx

PresharedKey = xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx

AllowedIPs = 192.168.178.0/24,0.0.0.0/0

Endpoint = xxxxxxxxxxxxxx.myfritz.net:53359

PersistentKeepalive = 25

basierend auf meiner ersten config. Also was ist hier in dem Fall das entfernte Netzwerk?

Interface]

PrivateKey = xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx

Address = 192.168.178.204/24

DNS = 192.168.178.1

DNS = fritz.box

[Peer]

PublicKey = xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx

PresharedKey = xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx

AllowedIPs = 192.168.178.0/24,0.0.0.0/0

Endpoint = xxxxxxxxxxxxxx.myfritz.net:53359

PersistentKeepalive = 25

Als kleiner Nachtrag. Ich hab bei entferntes Netwerk jetzt einfach mal 192.168.178.0 eingetragen. Und bei Subentzmaske 255.255.255.0. Die anderen sachen hab ich nicht angehakt. Allerdings funktioniert die ausgespruckte config bei mir immer noch nicht. Bekomme die gleichen Fehler.

Außerrdem sieht das bei mir dann in gl inet auch etwas anders aus: Ich sehe kein "Allow access to local network" Bei mir steht IP4 adresse statt IP Adress. Bei mir ist kein Listening Port eingetragen und bei mir ist MTU ( was imemr das ist) ausgefüllt

Außerrdem sieht das bei mir dann in gl inet auch etwas anders aus: Ich sehe kein "Allow access to local network" Bei mir steht IP4 adresse statt IP Adress. Bei mir ist kein Listening Port eingetragen und bei mir ist MTU ( was imemr das ist) ausgefüllt

Das ist schonmal der erste Fehler.

Das es das bei einer Router Anbindung der 2 IP Netze per VPN koppelt wohl NICHT sein kann sagt einem aber auch schon der gesunde IT Verstand! 🧐Was geb ich hier denn dann an?:

Steht doch alles in der dir oben geposteten Anleitung. Lesen und Bilder genau ansehen hilft wirklich! Also was ist hier in dem Fall das entfernte Netzwerk?

Das "entfernte" Netzwerk ist logischerweise das IP Netz was am LAN Port des GL.inet konfiguriert ist. Was sollte sonst damit gemeint sein?! (Im obigen Beispiel also 192.168.8.0 /25 (255.255.255.0))Die o.a. Konfig kann damit also niemals die korrekte Konfig Datei für deinen GL.inet sein die dir die Fritzbox zum Download bereitstellt!! ☹️

Zumindestens nicht wenn man die Konfig in der Fritzbox entsprechend korrekt angibt!!

So sähe das Netzwerk Design aus IP Sicht aus:

Hier ein dazu korrespondierendes Beispiel wenn das lokale LAN am GL.inet das Netzwerk 192.168.8.0 /24 hat!

Ich hab bei entferntes Netwerk jetzt einfach mal 192.168.178.0 eingetragen.

Das wäre ziemlicher Blödsinn, denn dann wäre das LAN IP Netz deiner FB gleich dem IP Netz am GL.inet. Doppelte Netze also und ein NoGo mit Garantie zum Scheitern... 🧐Das lernt ja schon der Azubi im ersten Lehrjahr das IP Netze im TCP/IP nicht mehrfach vorkommen dürfen. (Siehe dazu auch HIER)

Bei mir ist kein Listening Port eingetragen

Wähle im GL.inet Setup Menü unter der Wireguard Client Konfig immer den Karteireiter "Configuration" und nicht den Manual Input. Dort kannst du ganz einfach die fertige WG Konfig Datei der Fritzbox direkt rein cut and pasten!!

Empfehlenswert ist zudem den GL.inet über den Upgrade Button immer auf die aktuellste Firmware upzudaten. Ist das geschehen?

Das ist doch nun wahrlich alles kein Hexenwerk und in 10 Minuten erledigt!

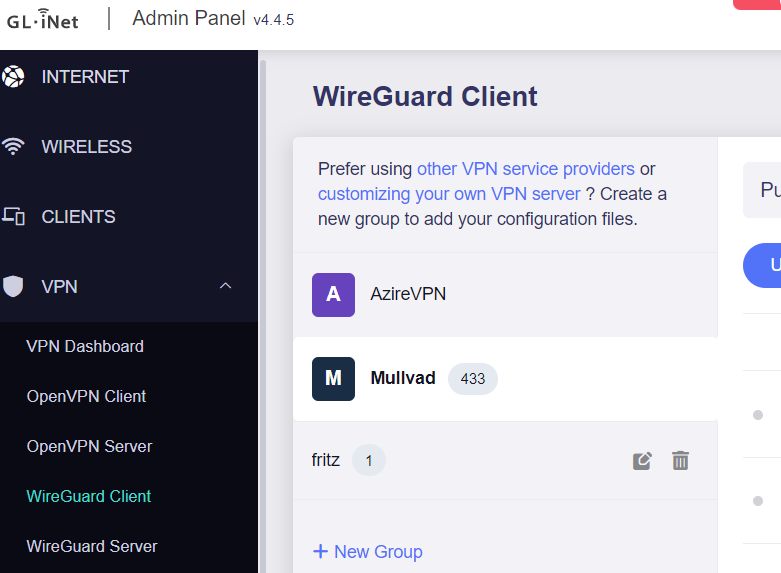

Danke für deine ausführliche Erklärung und Geduld! Habe die entfernte Netzwerk Adresse abgeändert. Ich denke dass ich sowohl Fritzbox (7.57) als auch Gl inet (4.4.5) auf der aktuellsten Version habe. Vielleicht liegt das unterschiedliche Menü an dem Gl inet Router ? (AX3000). Ich habe die config immer per copy paste in die configuration gepastet ( auch wenn das hier wie gesasgt acuh schon anders bei mir aussieht):

Die Config sieht dann so aus, und im Item Mode ist weiterhin kein listening port eingetragen:

[Interface]

Address = 192.168.8.1/24

PrivateKey = xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx

DNS = 192.168.178.1

[Peer]

AllowedIPs = 192.168.178.0/24

Endpoint = xxxxxxxxxxxxxxxxxx.myfritz.net:53359

PersistentKeepalive = 25

PublicKey = xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx

PresharedKey = xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx

Weiterhin die Fehlermeldung:

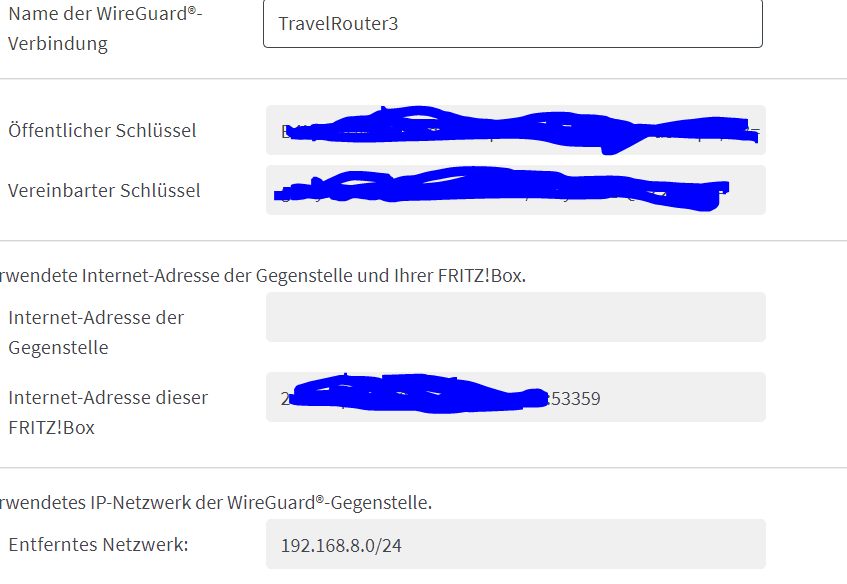

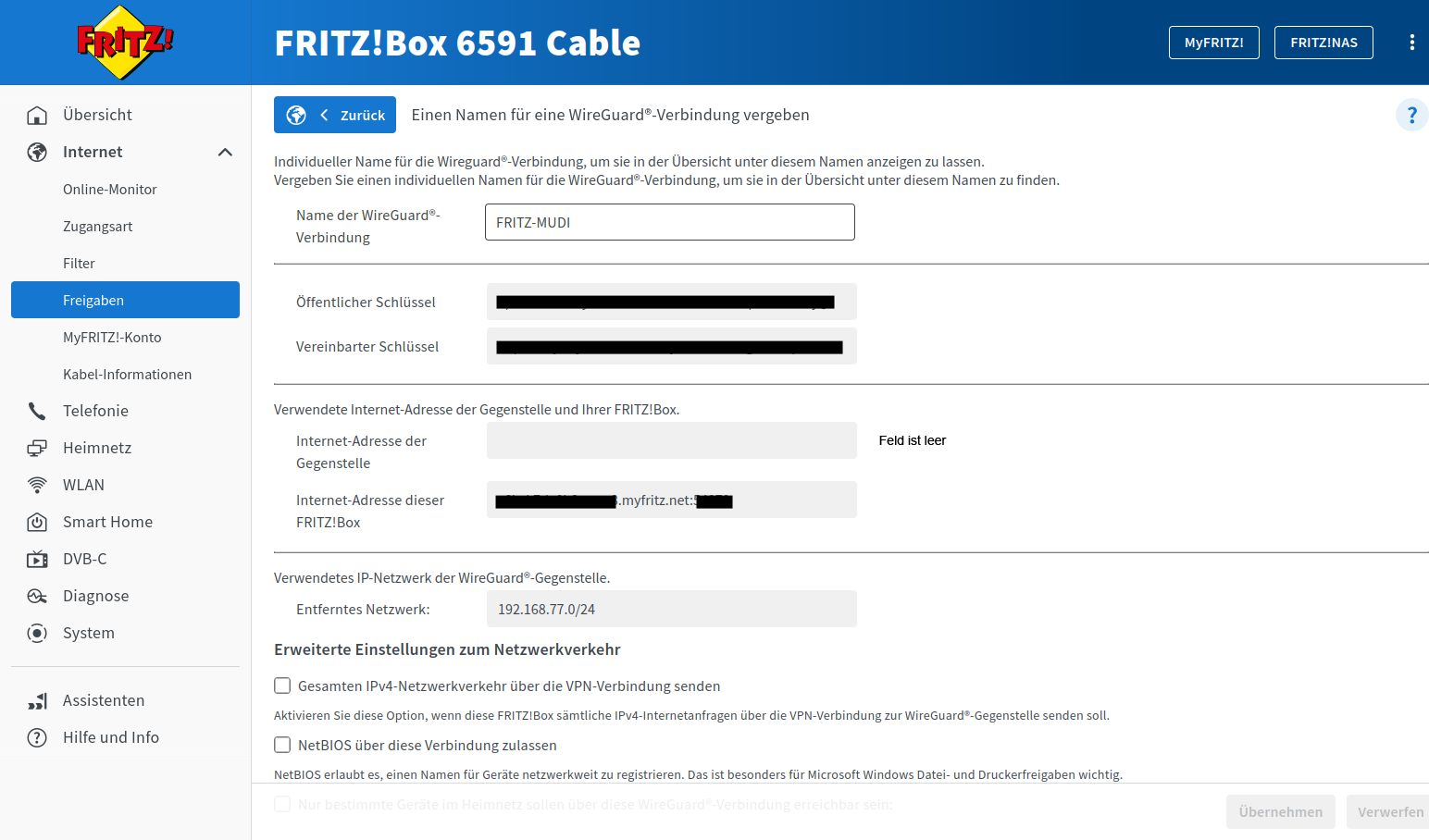

Was mir im direkten Vergleich mit deinen Bildern aufällt ist, dass in der Firtzbox Endpunkt(Domain) nicht definiert ist. Das ist ja im grunde auch die listening port nummer... Aber warum?

Die Config sieht dann so aus, und im Item Mode ist weiterhin kein listening port eingetragen:

[Interface]

Address = 192.168.8.1/24

PrivateKey = xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx

DNS = 192.168.178.1

[Peer]

AllowedIPs = 192.168.178.0/24

Endpoint = xxxxxxxxxxxxxxxxxx.myfritz.net:53359

PersistentKeepalive = 25

PublicKey = xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx

PresharedKey = xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx

Weiterhin die Fehlermeldung:

Thu Oct 12 18:33:04 2023 daemon.notice netifd: wgclient (504): Error: inet6 prefix is expected rather than "".

Thu Oct 12 18:34:28 2023 daemon.notice netifd: wgclient (4626): cat: can't open '/tmp/run/wg_resolved_ip': No such file or directory

Thu Oct 12 18:34:29 2023 daemon.notice netifd: Interface 'wgclient' is now down

Thu Oct 12 18:34:29 2023 user.notice mwan3[4648]: Execute ifdown event on interface wgclient (unknown)

Thu Oct 12 18:34:29 2023 user.notice firewall: Reloading firewall due to ifdown of wgclient ()

Thu Oct 12 18:34:36 2023 daemon.notice netifd: Interface 'wgclient' is setting up now

Thu Oct 12 18:34:38 2023 daemon.notice netifd: wgclient (5443): Error: inet6 prefix is expected rather than "".

Thu Oct 12 18:34:51 2023 daemon.notice netifd: wgclient (6274): cat: can't open '/tmp/run/wg_resolved_ip': No such file or directory

Thu Oct 12 18:34:51 2023 daemon.notice netifd: Interface 'wgclient' is now down

Thu Oct 12 18:34:52 2023 user.notice mwan3[6296]: Execute ifdown event on interface wgclient (unknown)

Thu Oct 12 18:34:52 2023 user.notice firewall: Reloading firewall due to ifdown of wgclient ()Was mir im direkten Vergleich mit deinen Bildern aufällt ist, dass in der Firtzbox Endpunkt(Domain) nicht definiert ist. Das ist ja im grunde auch die listening port nummer... Aber warum?

dass in der Firtzbox Endpunkt(Domain) nicht definiert ist.

Das muss es auch nicht!Wie der Name schon sagt ist die Fritzbox lediglich "Responder" (Server), sprich sie antwortet also auf eingehende Wireguard Connection Anforderungen wie die deines GL.inet z.B.

Folglich braucht also einzig nur der GL.inet als "Initiator" (Client) die Endpoint Adresse und UDP Port und nicht die Fritzbox. Genau deshalb auch die einleitende, grundsätzliche Frage ob deine FB als Client oder als Server arbeitet. 😉

Für den GL.inet gibt deine Fritzbox deshalb ja ihren UDP Listening Port mit 53359 auch strikt vor für den GL.inet Client!

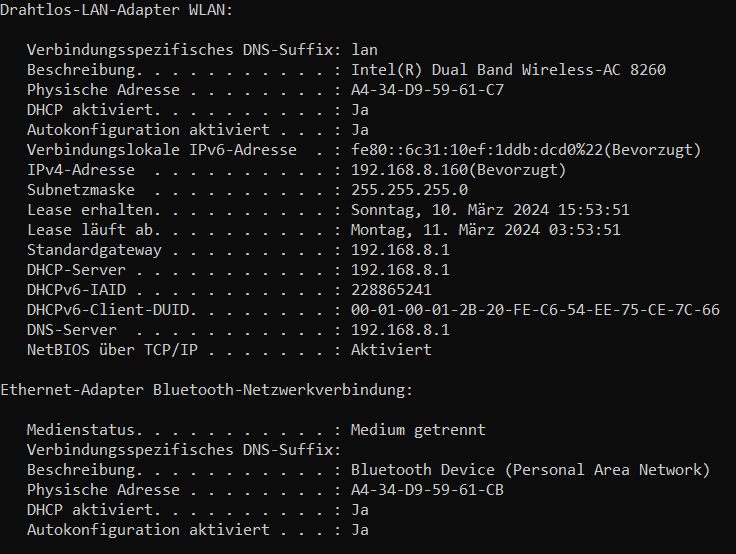

Das deine lokale GL.inet LAN Netzwerk Adresse 192.168.8.0 /24 bzw. die Router LAN IP die .1 ist hast du geprüft? Das muss mit der Konfig Datei übereinstimmen. (Bei den kleineren GL.inet Routern ist das der Default)

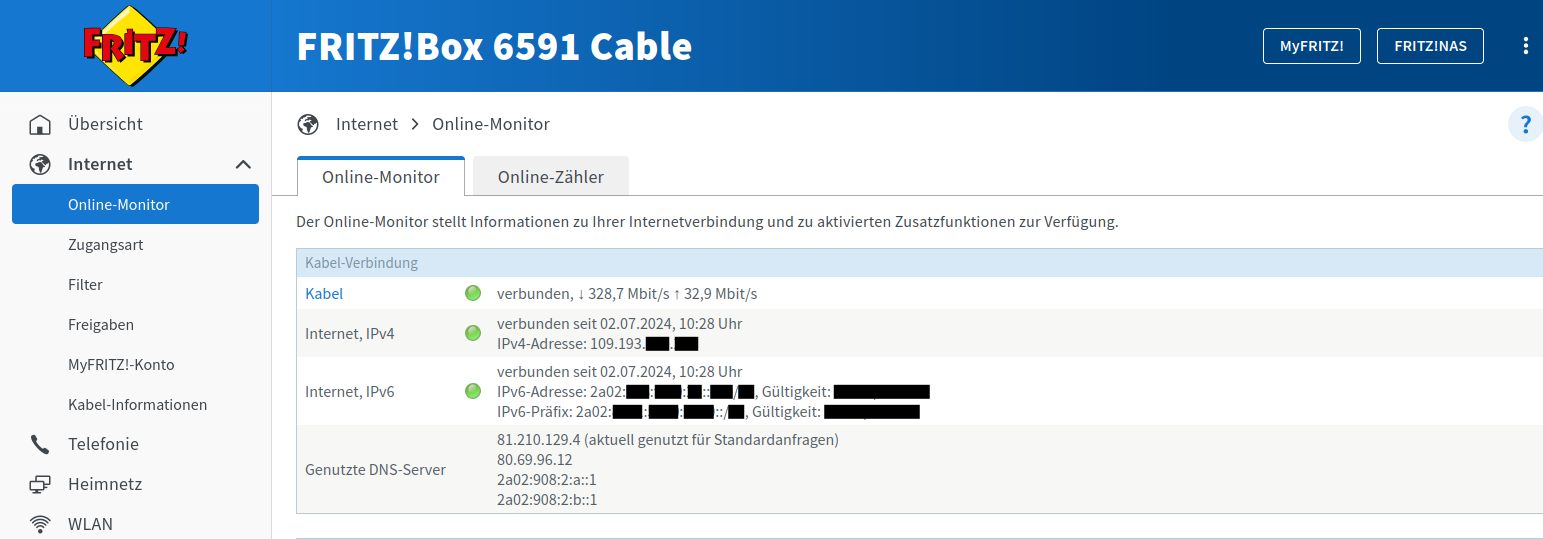

Bedenklicher ist der Fehler: "Error: inet6 prefix is expected rather than ""."

Kann es sein das deine Fritzbox an einem sog. DS-Lite Anschluss hängt und damit keine öffentliche IPv4 Adresse mehr hat??

Dann wäre eine Wireguard VPN Verbindung zumindestens wie oben über IPv4 technisch unmöglich und nur per IPv6 realisierbar.

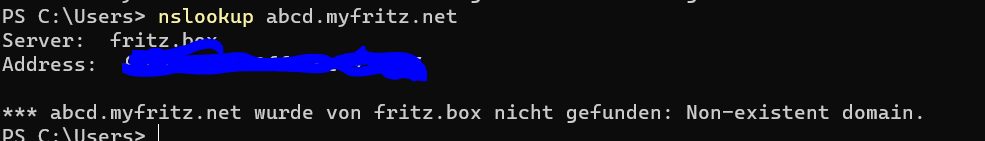

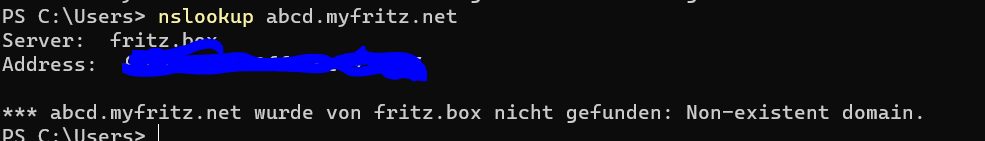

Was ergibt ein nslookup meineid.myfritz.net in der Eingabeaufforderung und stimmt die damit angezeigte IP mit der WAN IP deiner FB (Übersicht) überein? (Myfritz Beispieldomain hier natürlich mit deiner ersetzen!)

Kannst du diese Fritzbox WAN IP bzw. deinen Domainnamen von extern, z.B. dem Mobilfunknetz, anpingen?

(Hilfreich sind dafür die bekannten Smartphone HE.NET Tools die es in beiden Appstores bei Apple und Google kostenfrei gibt.

Auf DS-Lite Anschlüsse kann man netztechnisch von extern mit IPv4 nicht mehr zugreifen, weil das CGNAT Gateway am Provider dies technisch unmöglich macht.

Prüfe also anhand deiner Vertragsunterlagen ob hier DS-Lite im Spiel ist.

Du kannst das auch an deiner IPv4 Adresse an der Fritzbox sehen. Wenn das eine RFC 1918 IP oder eine RFC 6598 IP ist, dann ist zumindestens der IPv4 VPN Zugriff auf die FB technisch nicht möglich von extern.

Jap sieht nach DS Lite aus: "FRITZ!Box verwendet einen DS-Lite-Tunnel, M-net automatisch

AFTR-Gateway:...."

Wenn ich nslookup abcd.myfritz.net in der cmd ausführe kommt folgendes auf dem Bild:

Die App gibt es leider nicht für aktuelle Android Versionen wie es scheint.

Das heißt im Grunde muss ich mir Dual Stack bei MNet besorgen, damit das überhaupt klappt? Aber warum geht es dann mit den wireguards apps auf tablet, handy und laptop direkt an die fritzbox ohne den glinet router?

AFTR-Gateway:...."

Wenn ich nslookup abcd.myfritz.net in der cmd ausführe kommt folgendes auf dem Bild:

Die App gibt es leider nicht für aktuelle Android Versionen wie es scheint.

Das heißt im Grunde muss ich mir Dual Stack bei MNet besorgen, damit das überhaupt klappt? Aber warum geht es dann mit den wireguards apps auf tablet, handy und laptop direkt an die fritzbox ohne den glinet router?

Das heißt im Grunde muss ich mir Dual Stack bei MNet besorgen, damit das überhaupt klappt?

Ja, zumindestens wenn du mit IPv4 zugreifen willst.Eine alternative Lösungsmöglichkeit wäre mit einem Wireguard Jumphost zu arbeiten, was aber einen kostenpflichtigen vServer erfordert.

Ab 7.5 supportet die FritzBox ja auch VPNs mit IPv6. Man kann dann den Tunnel mit v6 aufbauen lassen und im Tunnel v4 fahren, das geht. Zumindestens mit "normalem" Wireguard. AVM lässt aber durch seine proprietäre und nicht Standard konforme Wireguard Implementation eine spezifische Konfig nicht zu.

kommt folgendes auf dem Bild:

Der o.a. nslookup Screenshot ist leider völlig sinnfrei denn so kann niemand sehen ob du eine v4 oder v6 Adresse vom DNS zurückbekommen hast.Zumindestens das hättest du schreiben können oder nur relevante Teile des Screenshots unsichtbar zu machen. 😡

Außerdem solltest du dir FAQs zu embeddeten Bildern einmal wirklich durchlesen. Dann hättest du gesehen das mit Klick auf "+" der Bilder URL auch im richtigen Kontext innerhalb deines Textes erscheint und nicht sinnfrei, aus dem Zusammenhang gerissen, am Ende des Threads.

Aber warum geht es dann mit den wireguards apps

Das ist immer eine Einzelverbindung eines singulären Clients die NICHT routen muss. Dein GL.inet routet aber ein ganzes IP Netz hat also ein völlig anderes WG Setup.Die App gibt es leider nicht für aktuelle Android Versionen

Nope, zumindestens hier auf einem aktuellen Xiaomi nicht der Fall. Aber wer hat schon Androiden Müll...

Hallo, danke nochmal für den gesamten Input und deine Hilfe. Ich habe tatsächlich bei Mnet dann dual stack dazu bestellt. Er hat sich dann auch verbunden allerdings kam ich nicht ins Internet. Ich habe dann wie in diesem Thread hier: Wireguard Fritzbox noch bei allowed ips 0.0.0.0/0 angeben und zack es ging. Danke nochmals!!

"Noch" zusätzlich angeben wäre völliger Unsinn, denn 0.0.0.0/0 inkludiert ja schon alles. Mehr als alle IPs geht ja logischerweise nicht. Es reicht also wenn das allein dort steht!

Der große Nachteil bei Gateway Redirect (0.0.0.0/0) statt Split Tunneling ist das der GL.inet dann sämtlichen Traffic, auch allen deinen lokalen Internet Traffic in den Tunnel schickt und damit die VPN Performance belastet. Siehe dazu auch HIER.

Gut, ggf. willst du genau dieses Verhalten ja auch das aller Traffic wenn du egal wo auf Reisen bist geschützt über den VPN Tunnel und deinen heimischen Anschluss laufen soll. Dann kann man das natürlich auch so belassen.

Der große Nachteil bei Gateway Redirect (0.0.0.0/0) statt Split Tunneling ist das der GL.inet dann sämtlichen Traffic, auch allen deinen lokalen Internet Traffic in den Tunnel schickt und damit die VPN Performance belastet. Siehe dazu auch HIER.

Gut, ggf. willst du genau dieses Verhalten ja auch das aller Traffic wenn du egal wo auf Reisen bist geschützt über den VPN Tunnel und deinen heimischen Anschluss laufen soll. Dann kann man das natürlich auch so belassen.

Hallo, Ich hatte gehofft mit deiner Anleitung meine Verbindungsprobleme lösen zu können. Leider bekomme ich es nicht hin.

Setup:

Fritzbox zu Hause: 192.168.178.1

GL.iNet GL-MT300N-V2 "Mango": 192.168.8.1 - dieser soll sich von unterwegs als Client mit meiner Fritzbox verbinden - z.B. für Zugriff auf das Heimnetz aber auch für eine deutsche IP

Nach der Einrichtung an der Fritzbox 1:1 nach deiner Beschreibung gebe ich folgende Config in den Mango in das Konfigurations-Feld ein:

Wähle ich nun "Verbinden" auf dem Mango, dann wird keine Verbindung hergestellt. Der Status bleibt gelb/orange. Auch in der Fritzbox kommt nichts an.

Ich nutze einen Internetanschluss von Deutsche Glasfaser, nach meinem Kenntnisstand kein DS-Lite sondern Dual Stack mit CGNAT (wobei ich hier technisch abgehängt bin). Eine IPv4 wird mir in der Fritzbox angezeigt. Ist es mit diesem Anschluss überhaupt möglich, die Verbindung aufzubauen? Oder habe ich noch einen Fehler drin?

Setup:

Fritzbox zu Hause: 192.168.178.1

GL.iNet GL-MT300N-V2 "Mango": 192.168.8.1 - dieser soll sich von unterwegs als Client mit meiner Fritzbox verbinden - z.B. für Zugriff auf das Heimnetz aber auch für eine deutsche IP

Nach der Einrichtung an der Fritzbox 1:1 nach deiner Beschreibung gebe ich folgende Config in den Mango in das Konfigurations-Feld ein:

[Interface]

PrivateKey = xxxxxxxxxxxx

Address = 192.168.8.1/24

DNS = 192.168.178.1

[Peer]

PublicKey = xxxxxxxxxxxx

PresharedKey = xxxxxxxxxxxx

AllowedIPs = 192.168.178.0/24

Endpoint = abcdefghij.myfritz.net:54700

PersistentKeepalive = 25Wähle ich nun "Verbinden" auf dem Mango, dann wird keine Verbindung hergestellt. Der Status bleibt gelb/orange. Auch in der Fritzbox kommt nichts an.

Ich nutze einen Internetanschluss von Deutsche Glasfaser, nach meinem Kenntnisstand kein DS-Lite sondern Dual Stack mit CGNAT (wobei ich hier technisch abgehängt bin). Eine IPv4 wird mir in der Fritzbox angezeigt. Ist es mit diesem Anschluss überhaupt möglich, die Verbindung aufzubauen? Oder habe ich noch einen Fehler drin?

Hier wäre die korrekte Anleitung für einen GL.inet Router!:

Fritzbox VPN Wireguard Verbindung zu Beryl Client

Die "Address = 192.168.8.1/24" In der Setup Datei entspricht der LAN IP des GL.inet.

Wäre auch technischer Unsinn, denn bei einem richtigen Dual Stack Anschluss bekommt man bekanntlich immer sowohl eine öffentliche IPv4 Adresse als auch eine öffentliche IPv6 Adresse! Folglich gibt es bei einem richtigen Dual Stack prinzipbedingt gar kein CGNAT! Muss ja nix geNATet werden wenn man öffentliche und damit routebare IP Adressen hat.

DG ist eigentlich bekannt dafür das es auf Consumer Anschlüssen ausschliesslich nur DS-Lite gibt dann zwangsweise technisch bedingt immer mit CG-NAT. Dual Stack gibt es nur für Business Anschlüsse.

Kannst du im Dashboard deiner Fritzbox auch immer selber sehen ob da eine typische CGNAT RFC1918 IP oder eine RFC6598 IP prangt die nicht routebar sind.

Sowas weiss man aber auch vorher wenn man DS-Lite Anschlussverträge unterschreibt!

CG-NAT ist immer ein sehr sicheres Indiz dafür das es de facto ein DS-Lite Anschluss ist denn nur da muss man es ja nutzen. Damit dann auch der finale Todesstoß für dein VPN Projekt. Zumindestens für IPv4.

Zumindestens für IPv4.

Du kannst das dann nur via IPv6 lösen und darüber IPv4 tunneln, was dann aber immer ein IPv6 Netz für den Client erzwingt. Oder du löst das über einen preiswerten vServer als VPN Jumphost. Außer IPsec ginge das auch mit WG bei der FB.

Andere Optionen von außen per IPv4 auf deinen Router zuzugreifen hast du bei DS-Lite generell nicht!

Fritzbox VPN Wireguard Verbindung zu Beryl Client

Die "Address = 192.168.8.1/24" In der Setup Datei entspricht der LAN IP des GL.inet.

nach meinem Kenntnisstand kein DS-Lite sondern Dual Stack mit CGNAT

Nein, normalerweise nicht denn bei der DG gibt es nur DS-Lite auf Konsumeranschlüssen.Wäre auch technischer Unsinn, denn bei einem richtigen Dual Stack Anschluss bekommt man bekanntlich immer sowohl eine öffentliche IPv4 Adresse als auch eine öffentliche IPv6 Adresse! Folglich gibt es bei einem richtigen Dual Stack prinzipbedingt gar kein CGNAT! Muss ja nix geNATet werden wenn man öffentliche und damit routebare IP Adressen hat.

DG ist eigentlich bekannt dafür das es auf Consumer Anschlüssen ausschliesslich nur DS-Lite gibt dann zwangsweise technisch bedingt immer mit CG-NAT. Dual Stack gibt es nur für Business Anschlüsse.

Kannst du im Dashboard deiner Fritzbox auch immer selber sehen ob da eine typische CGNAT RFC1918 IP oder eine RFC6598 IP prangt die nicht routebar sind.

Sowas weiss man aber auch vorher wenn man DS-Lite Anschlussverträge unterschreibt!

CG-NAT ist immer ein sehr sicheres Indiz dafür das es de facto ein DS-Lite Anschluss ist denn nur da muss man es ja nutzen. Damit dann auch der finale Todesstoß für dein VPN Projekt.

Du kannst das dann nur via IPv6 lösen und darüber IPv4 tunneln, was dann aber immer ein IPv6 Netz für den Client erzwingt. Oder du löst das über einen preiswerten vServer als VPN Jumphost. Außer IPsec ginge das auch mit WG bei der FB.

Andere Optionen von außen per IPv4 auf deinen Router zuzugreifen hast du bei DS-Lite generell nicht!

Herzlichen Dank für deine Antwort! Die von dir verlinkte und von dir erstellte Anleitung hatte ich verwendet. Jetzt habe ich aber Gewissheit, das ich hier erstmal keine weitere Zeit investieren sollte.

"Sowas weiß man vorher" - ja, wenn man weiß, was man zukünftig brauchen wird und welche Fragestellungen einen dann beschäftigen werden Außerdem war ich froh überhaupt geschwindigkeitstechnisch in der Gegenwart anzukommen. Sei es drum. Aktuell hätte ich über einen Partner von DG die Möglichkeit für knapp 12€/M eine feste IPv4 zu bekommen. Mag angemessen sein, aber das ist es mir nicht wert. Deine anderen Ideen werde ich mir sicherlich auch noch ansehen!

Außerdem war ich froh überhaupt geschwindigkeitstechnisch in der Gegenwart anzukommen. Sei es drum. Aktuell hätte ich über einen Partner von DG die Möglichkeit für knapp 12€/M eine feste IPv4 zu bekommen. Mag angemessen sein, aber das ist es mir nicht wert. Deine anderen Ideen werde ich mir sicherlich auch noch ansehen!

"Sowas weiß man vorher" - ja, wenn man weiß, was man zukünftig brauchen wird und welche Fragestellungen einen dann beschäftigen werden

Danke für die Posts anhand dieser ich mein Problem mit der Fritzbox uznd dem Beryl nachvollziehen konnte.

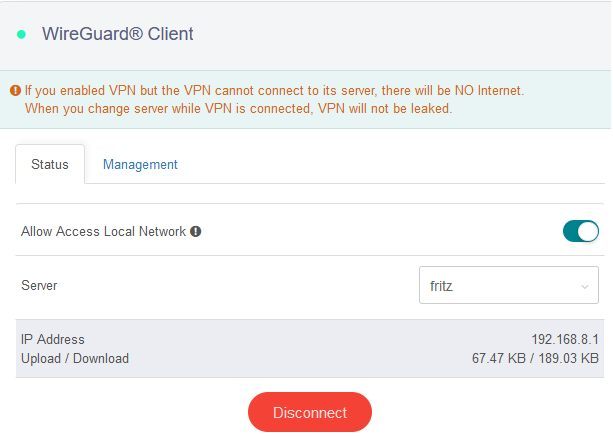

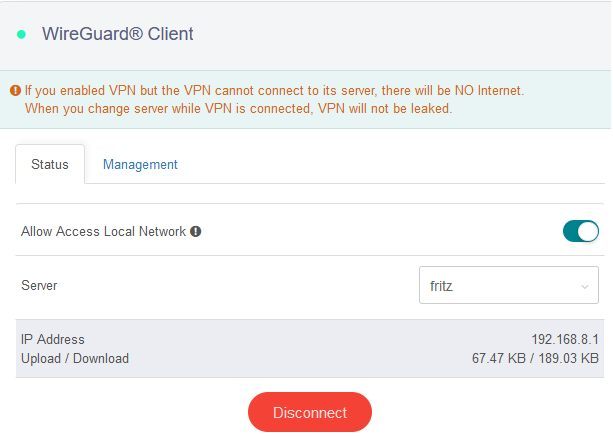

Bei mir wird sowohl im Beryl als auch in der Fritzbox der "grüne" Verbindungspunkt angezeigt.

Die Verbindung scheint zu funktionieren; allerdings habe ich mit dieser Verbindung kein Internet, wenn ich mich per WLAN über den Beryl einlogge.

Woran könnte das liegen?

Bei mir wird sowohl im Beryl als auch in der Fritzbox der "grüne" Verbindungspunkt angezeigt.

Die Verbindung scheint zu funktionieren; allerdings habe ich mit dieser Verbindung kein Internet, wenn ich mich per WLAN über den Beryl einlogge.

Woran könnte das liegen?

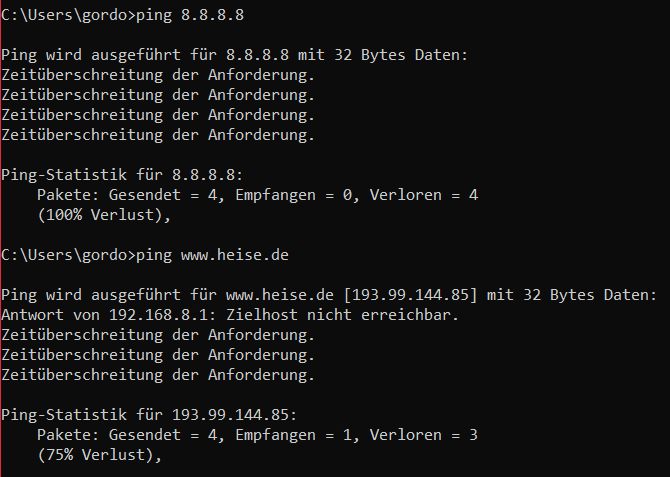

Was sagt denn ein ipconfig -all auf dem Client zum benutzen DNS Server?

Vermutlich meinst du mit dem laienhaften "kein Internet" das du lediglich keine Hostnamen per DNS auflösen kannst, richtig?

Ob dem so ist kannst du ganz einfach testen wenn du einmal eine nackte IP im Internet pingst wie 8.8.8.8 und danach mal einen ping auf www.heise.de machst.

Klappt der IP Adress Ping dann hast du auch Internet!

Vermutlich meinst du mit dem laienhaften "kein Internet" das du lediglich keine Hostnamen per DNS auflösen kannst, richtig?

Ob dem so ist kannst du ganz einfach testen wenn du einmal eine nackte IP im Internet pingst wie 8.8.8.8 und danach mal einen ping auf www.heise.de machst.

Klappt der IP Adress Ping dann hast du auch Internet!

Wie kann ich abfragen was ich eintragen muss?

Das geht bei der nicht Standard konformen IPsec Implementation von AVM nicht. Du hast nur eine einzige Chance beim Erstellen der Konfiguration die Client Konfig Datei downzuloaden. Wenn du die nicht gesichert hast, dann musst du bei AVM das Setup komplett löschen und neu anlegen. Der Fluch wenn man das auf einer Fritzbox nutzt.Unter "Endpoint" steht logischerweise die Ziel IP Adresse oder der (DDNS) Hostname des Servers drin. Bei dir dann vermutlich der myFritz Hostname den du ja zwangsweise anlegen musst wenn du Wireguard auf der FB einrichtest.

Wie du ja oben an deinen Ping Tests sehen kannst wird ein Hostname korrekt aufgelöst in seine Ziel IP. Ein DNS Problem kann man also folglich ausschliessen.

Gravierender ist das ein nackter Ping einer IP fehlschlägt, was schon zeigt das generell mit dem Internet Zugang etwas nicht stimmt. Ohne das Setup genau zu kennen ist das aber alles Kristallkugelei.

Das Setup ist auch haarklein und für Laien verständlich in dem GL.inet Tutorial beschrieben und ja nun wahrlich auch kein Hexenwerk:

Fritzbox VPN Wireguard Verbindung zu Beryl Client

Hallo zusammen,

ich habe seit kurzem den Router GL-E750V2 (MUDI) 4G LTE von GL.iNet. Trotz der sehr guten Anleitung von aqui habe ich Probleme bei der Wireguard Verbindung zur Fritzbox Cable. Sobald ich auf dem MUDI Wireguard einschalte, ist die Internetverbindung weg, kein Ping, kein DNS.

Der MUDI wählt sich über eine CallYa SIM (Vodafone) ein. Geht problemlos, auch eine Wireguard-Verbindung direkt vom iPhone funktioniert.

Der MUDI hat: 192.168.77.1, die Fritzbox hat: 192.168.1.1

[Interface]

PrivateKey = xxxxxx

Address = 192.168.77.1/24

DNS = 192.168.1.1

[Peer]

PublicKey = xxxxxx

PresharedKey = xxxxxx

AllowedIPs = 192.168.1.0/24

Endpoint = xxxxxx.myfritz.net:xxxxx

PersistentKeepalive = 25

Mit der Einstellung:

"AllowedIPs = 0.0.0.0/0"

funktioniert es, aber ich bin mir nicht sicher, ob das so optimal ist.

Ich verstehe nicht, warum es mit der:

"AllowedIPs = 192.168.1.0/24"

nicht klappt.

Wo liegt das Problem?

Danke für eure Hilfe.

ich habe seit kurzem den Router GL-E750V2 (MUDI) 4G LTE von GL.iNet. Trotz der sehr guten Anleitung von aqui habe ich Probleme bei der Wireguard Verbindung zur Fritzbox Cable. Sobald ich auf dem MUDI Wireguard einschalte, ist die Internetverbindung weg, kein Ping, kein DNS.

Der MUDI wählt sich über eine CallYa SIM (Vodafone) ein. Geht problemlos, auch eine Wireguard-Verbindung direkt vom iPhone funktioniert.

Der MUDI hat: 192.168.77.1, die Fritzbox hat: 192.168.1.1

[Interface]

PrivateKey = xxxxxx

Address = 192.168.77.1/24

DNS = 192.168.1.1

[Peer]

PublicKey = xxxxxx

PresharedKey = xxxxxx

AllowedIPs = 192.168.1.0/24

Endpoint = xxxxxx.myfritz.net:xxxxx

PersistentKeepalive = 25

Mit der Einstellung:

"AllowedIPs = 0.0.0.0/0"

funktioniert es, aber ich bin mir nicht sicher, ob das so optimal ist.

Ich verstehe nicht, warum es mit der:

"AllowedIPs = 192.168.1.0/24"

nicht klappt.

Wo liegt das Problem?

Danke für eure Hilfe.

auch eine Wireguard-Verbindung direkt vom iPhone funktioniert.

WIE ist das gemeint?? Das iPhone verbindet sich mit der FritzBox?? 🤔Die FritzBox ist ja dein VPN Responder (Server) wenn man dich jetzt richtig versteht, oder?

Ein Kabel TV Anschluss lässt den bösen Verdacht aufkommen das dort ggf. DS-Lite und CGNAT im Einsatz ist?!

Hast du das geprüft?

An einem DS-Lite kann man aus technischen Gründen keinen VPN Server (Responder) mit IPv4 betreiben es geht einzig nur IPv6! Hier musst du also sicherstellen das die Kabel TV Fritzbox zwingend eine öffentliche IPv4 bekommt.

aber ich bin mir nicht sicher, ob das so optimal ist.

Das ist der Unterschied Gateway Redirect oder Split Tunneling im VPN. Das hiesige Wireguard Tutorial hat HIER eine Erklärung zu diesem Punkt.Aus Performance Sicht ist das also weniger gut.

Den Eintrag "DNS = fritz.box" oder <fritz_ip>solltest du vor dem Import dieser Konfig in den GL.inet immer löschen! Einen DNS Eintrag brauchst du nur wenn du unbedingt interne FQDN Namen benutzt sonst nicht.

Deine Import Konfig zum GL.inet ist soweit OK.

Wenn die importiert ist und der VPN Peer aktiv ist führe zuerst einmal einen Ping auf die Fritzbox IP aus und eine nackte Internet IP wie 8.8.8.8 um erstmal mögliche DNS Probleme auszuschliessen.

Das sollte bei akltivem VPN Tunnel klappen. Wenn ja einen Ping auf z.B. www.heise.de

Hallo aqui,

erstmal vielen Dank für deine Infos und Hilfe. Ich bitte um Nachsicht, dass ich in der Thematik wirklich nicht fit bin. Sorry, wenn meine Fragen und Amntworten so "unbeholfen" sind.

Bevor ich den MUDI als VPN-Client eingerichtet habe, hatte ich vorher für mein iPhone eine Wireguard Geräte-Verbindung (Einzelgerät) eingerichtet, um von meinem alten Netgear Aircard 810 eine VPN Verbindung zur Fritzbox zu bekommen. Das hat sehr gut funktioniert. Dieses hatte ich auch bei dem MUDI aktuel gemacht, die VPN Funktion des MUDI war dabei natürlich deaktiviert.

Mit der Einstellung "AllowedIPs = 0.0.0.0/0" funktioniert der VPN Zugang zur Fritzbox, nur nicht mit "AllowedIPs = 192.168.1.0/24". Ist das nicht Hinweis, dass mein Anschluß KEIN DS-Lite und CGNAT ist?

Ich habe mir die Seite mehrfach durchgelesen, muss aber leider gestehen, dass ich da nicht richtig durchsteige. Sorry! Welche Fragen müsste ich dazu Vodafone stellen, um hier definitiv Klarheit zu bekommen?

Von daher noch mal ein paar weitere Infos und Screenshots, vielleicht bringen die ja auch Klarheit.

Die Fritzboxist die "FRITZ!Box 6591 Cable (lgi)" von Vodafone gestellt. Sie hat aktuell "FRITZ!OS:7.57". Gemäß Vertrag bekomme ich eine feste IP.

Aus Performance Sicht ist das also weniger gut.

Gibt es beim Gateway Redirect Sicherheitsbedenken?

Zitat:

Möchte man keinen Redirect und per Split Tunneling wirklich nur den relevanten Traffic für das remote LAN (oder die LANs) in den Tunnel routen, gibt man hier außer der Server IP mit einer /32er Maske nur noch das bzw. die jeweilige(n) remote(n) IP Netz(e) und Maske an.

Müsste der Eintrag für die AllowedIPs dann so

"AllowedIPs = 192.168.1.1/32, 192.168.1.0/24"

lauten?

Beide Einträge sind nicht vorhanden.

Die IP der Fritzbox ist per ping nicht erreichbar, ebenso die 8.8.8.8

Du hattest einen Screenshot oben eingestellt

Diese Einstellmöglichkeit habe ich beim MUDI nicht gefunden. Mein Verdacht ist, dass die Geräte im Wlan des MUDI überhaupt nicht auf die Fritzbox zugreifen können.

Hier die aktuelle Konfig im MUDI Router:

[Interface]

Address = 192.168.77.1/24

PrivateKey = xxxxxxxxxx

DNS = 192.168.1.1

MTU = 1420

[Peer]

AllowedIPs = 192.168.1.0/24

Endpoint = abcdefg.myfritz.net:xxxxx

PersistentKeepalive = 25

PublicKey = xxxxxxxxxx

PresharedKey = xxxxxxxxxx

Danke für deine Hilfe und deine Nachsicht.

erstmal vielen Dank für deine Infos und Hilfe. Ich bitte um Nachsicht, dass ich in der Thematik wirklich nicht fit bin. Sorry, wenn meine Fragen und Amntworten so "unbeholfen" sind.

Zitat von @aqui:

Die FritzBox ist ja dein VPN Responder (Server) wenn man dich jetzt richtig versteht, oder?

auch eine Wireguard-Verbindung direkt vom iPhone funktioniert.

WIE ist das gemeint?? Das iPhone verbindet sich mit der FritzBox?? 🤔Die FritzBox ist ja dein VPN Responder (Server) wenn man dich jetzt richtig versteht, oder?

Bevor ich den MUDI als VPN-Client eingerichtet habe, hatte ich vorher für mein iPhone eine Wireguard Geräte-Verbindung (Einzelgerät) eingerichtet, um von meinem alten Netgear Aircard 810 eine VPN Verbindung zur Fritzbox zu bekommen. Das hat sehr gut funktioniert. Dieses hatte ich auch bei dem MUDI aktuel gemacht, die VPN Funktion des MUDI war dabei natürlich deaktiviert.

Zitat von @aqui:

Ein Kabel TV Anschluss lässt den bösen Verdacht aufkommen das dort ggf. DS-Lite und CGNAT im Einsatz ist?!

Hast du das geprüft?

Ein Kabel TV Anschluss lässt den bösen Verdacht aufkommen das dort ggf. DS-Lite und CGNAT im Einsatz ist?!

Hast du das geprüft?

An einem DS-Lite kann man aus technischen Gründen keinen VPN Server (Responder) mit IPv4 betreiben es geht einzig nur IPv6! Hier musst du also sicherstellen das die Kabel TV Fritzbox zwingend eine öffentliche IPv4 bekommt.

Mit der Einstellung "AllowedIPs = 0.0.0.0/0" funktioniert der VPN Zugang zur Fritzbox, nur nicht mit "AllowedIPs = 192.168.1.0/24". Ist das nicht Hinweis, dass mein Anschluß KEIN DS-Lite und CGNAT ist?

Ich habe mir die Seite mehrfach durchgelesen, muss aber leider gestehen, dass ich da nicht richtig durchsteige. Sorry! Welche Fragen müsste ich dazu Vodafone stellen, um hier definitiv Klarheit zu bekommen?

Von daher noch mal ein paar weitere Infos und Screenshots, vielleicht bringen die ja auch Klarheit.

Die Fritzboxist die "FRITZ!Box 6591 Cable (lgi)" von Vodafone gestellt. Sie hat aktuell "FRITZ!OS:7.57". Gemäß Vertrag bekomme ich eine feste IP.

aber ich bin mir nicht sicher, ob das so optimal ist.

Das ist der Unterschied Gateway Redirect oder Split Tunneling im VPN. Das hiesige Wireguard Tutorial hat HIER eine Erklärung zu diesem Punkt.Aus Performance Sicht ist das also weniger gut.

Gibt es beim Gateway Redirect Sicherheitsbedenken?

Zitat:

Möchte man keinen Redirect und per Split Tunneling wirklich nur den relevanten Traffic für das remote LAN (oder die LANs) in den Tunnel routen, gibt man hier außer der Server IP mit einer /32er Maske nur noch das bzw. die jeweilige(n) remote(n) IP Netz(e) und Maske an.

Müsste der Eintrag für die AllowedIPs dann so

"AllowedIPs = 192.168.1.1/32, 192.168.1.0/24"

lauten?

Den Eintrag "DNS = fritz.box" oder <fritz_ip>solltest du vor dem Import dieser Konfig in den GL.inet immer löschen! Einen DNS Eintrag brauchst du nur wenn du unbedingt interne FQDN Namen benutzt sonst nicht.

Beide Einträge sind nicht vorhanden.

Wenn die importiert ist und der VPN Peer aktiv ist

bedeutet, dass die grünen Punkte in der Fritzbox (Fernzugang MUDI) und im MUDI Router leuchten?führe zuerst einmal einen Ping auf die Fritzbox IP aus und eine nackte Internet IP wie 8.8.8.8 um erstmal mögliche DNS Probleme auszuschliessen.

Das sollte bei akltivem VPN Tunnel klappen. Wenn ja einen Ping auf z.B. www.heise.de

Das sollte bei akltivem VPN Tunnel klappen. Wenn ja einen Ping auf z.B. www.heise.de

Die IP der Fritzbox ist per ping nicht erreichbar, ebenso die 8.8.8.8

Du hattest einen Screenshot oben eingestellt

Diese Einstellmöglichkeit habe ich beim MUDI nicht gefunden. Mein Verdacht ist, dass die Geräte im Wlan des MUDI überhaupt nicht auf die Fritzbox zugreifen können.

Hier die aktuelle Konfig im MUDI Router:

[Interface]

Address = 192.168.77.1/24

PrivateKey = xxxxxxxxxx

DNS = 192.168.1.1

MTU = 1420

[Peer]

AllowedIPs = 192.168.1.0/24

Endpoint = abcdefg.myfritz.net:xxxxx

PersistentKeepalive = 25

PublicKey = xxxxxxxxxx

PresharedKey = xxxxxxxxxx

Danke für deine Hilfe und deine Nachsicht.

Da fehlten die Screenshots:

Hättest du mit dem "Bearbeiten" Knopf auch problemlos immer nachträglich noch im richtigen Kontext im o.a. Thread einarbeiten können. FAQs lesen hilft wirklich! Problematisch ist ggf. das du primär eine IPv6 Connectivity im Router nutzt und die DDNS Adresse der FB sehr wahrscheinlich dann auf die IPv6 WAN Adresse der FB auflöst.

Das solltest du mit den nslookup oder host Kommando auf einem Rechner erst einmal überprüfen. (Smartphone HE.NET Tools). Die Problematik ist dann die wenn der GL.inet in einem Netzwerk betrieben wird was ausschliesslich auf IPv4 basiert ein VPN Tunnel ggf. nicht zustandekommt.

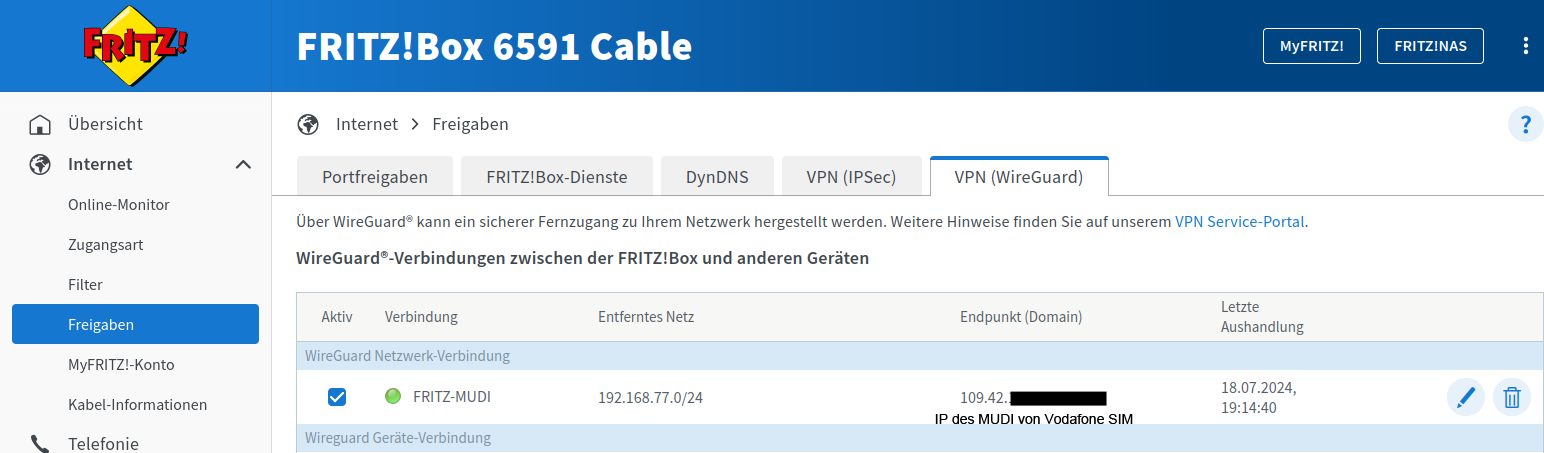

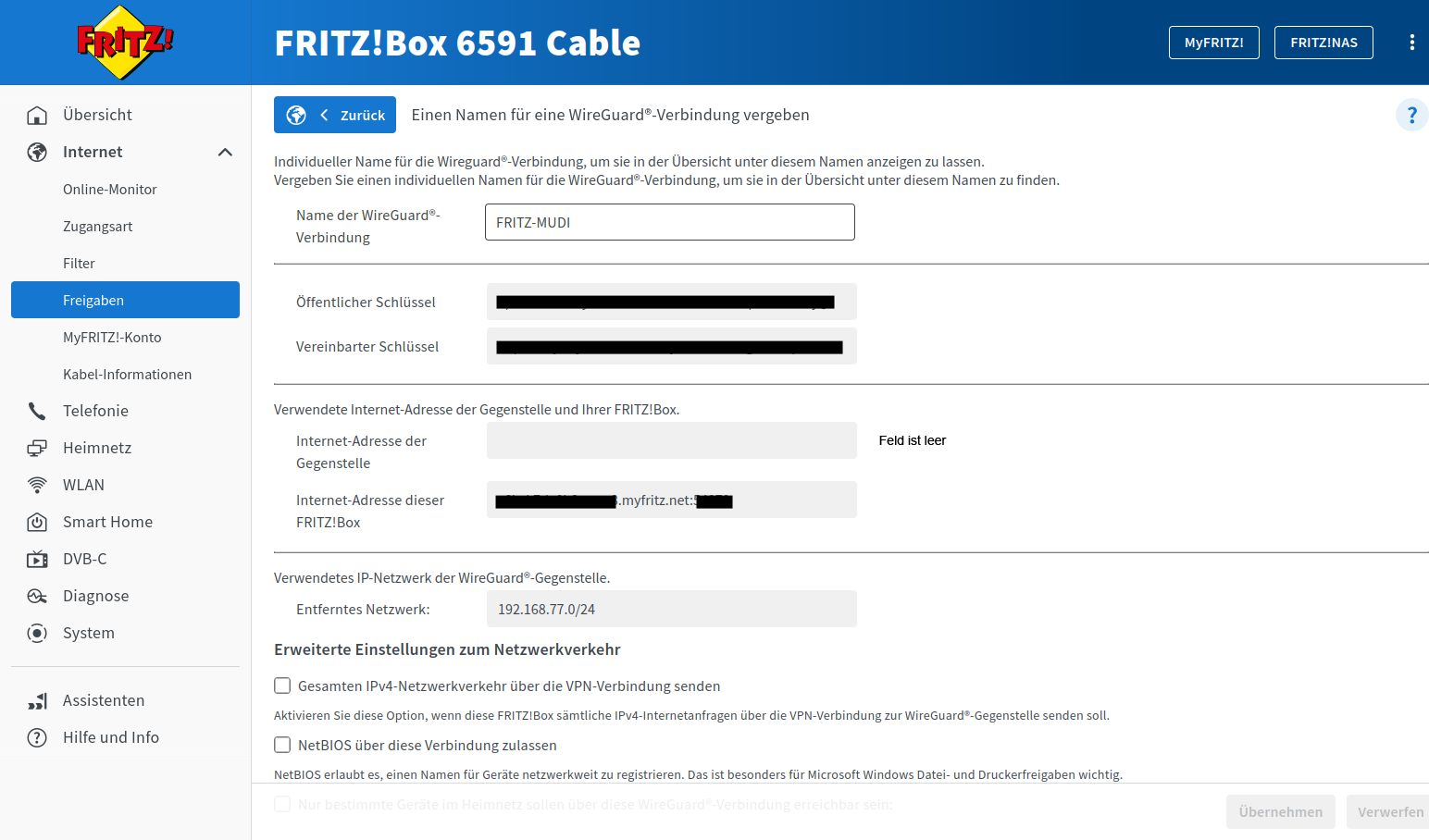

Leider hast du es versäumt den dafür wichtigen Screenshot im Freigabe -> VPN -> Wireguard Fenster der FB zu posten.

Es wäre also zielführender wenn abcdefg.myfritz.net auf die o.a. IPv4 109.193.x.y WAN IP der FB auflösen würde. Das solltest du zuallererst einmal überprüfen.

Hallo aqui,

nochmals Danke für deine Hilfe.

Ich hatte mein Linux Notebook mit dem Mudi verbunden, wenn das VPN eingeschaltet war, funktionierte nslookup oder host gar nicht. Leider bin ich auch nicht mit den HE.NET Tools weitergekommen, die bieten nslookup oder host nicht.

Ich weiß leider auch nicht, wie ich prüfen soll, ob abcdefg.myfritz.net auf die o.a. IPv4 109.193.x.y WAN IP der FB auflöst.

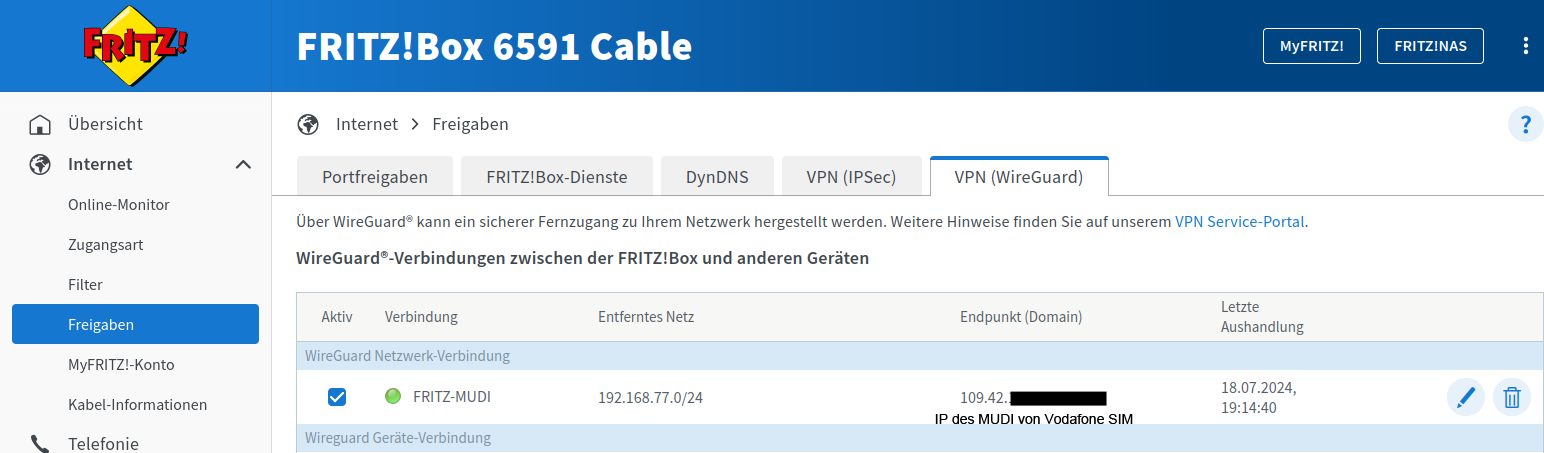

Hier mal die Screens von Freigabe -> VPN -> Wireguard Fenster der Fritzbox.

Die angezeigte IP 109.42.x.x ist die IP der Vodavone SIM (wieistmeineip.de).

Bei der SIM Karten Darstellung im MUDI selbst wird hier 100.105.x.x angegeben.

Ich verstehe leider gar nichts mehr, sorry.

Nochmals Danke für deine Mühe.

nochmals Danke für deine Hilfe.

Ich hatte mein Linux Notebook mit dem Mudi verbunden, wenn das VPN eingeschaltet war, funktionierte nslookup oder host gar nicht. Leider bin ich auch nicht mit den HE.NET Tools weitergekommen, die bieten nslookup oder host nicht.

Ich weiß leider auch nicht, wie ich prüfen soll, ob abcdefg.myfritz.net auf die o.a. IPv4 109.193.x.y WAN IP der FB auflöst.

Hier mal die Screens von Freigabe -> VPN -> Wireguard Fenster der Fritzbox.

Die angezeigte IP 109.42.x.x ist die IP der Vodavone SIM (wieistmeineip.de).

Bei der SIM Karten Darstellung im MUDI selbst wird hier 100.105.x.x angegeben.

Ich verstehe leider gar nichts mehr, sorry.

Nochmals Danke für deine Mühe.

die bieten nslookup oder host nicht.

Wenn es schon daran scheitert das du scheinbar nicht in der Lage bist eine einfache App zu bedienen macht das die Sache ja nicht einfacher. ☹️

Lieben Dank

Tut mir leid, ich weiß nicht wie ich das machen soll, sorry.

Zitat von @aqui:

Wenn du bei aktivem Tunnel dich per SSH (PuTTY etc.) auf den GL.inet verbindest und einmal ein wg show eingibst und ein ip r was bekommst du da für einen Output?

Wenn du bei aktivem Tunnel dich per SSH (PuTTY etc.) auf den GL.inet verbindest und einmal ein wg show eingibst und ein ip r was bekommst du da für einen Output?

Tut mir leid, ich weiß nicht wie ich das machen soll, sorry.

Ich habe PuTTY auf dem Linux-Notebook installiert, Tunnel ist eingeschaltet, aber wenn ich in der Konsole eingebe:

surfer@amaz12:~$ putty wg show

PuTTY: unable to load font "server:fixed"

surfer@amaz12:~$ putty 192.168.77.1 wg show

PuTTY: unexpected non-option argument 'show'

surfer@amaz12:~$ putty b192.168.77.1 1p r

PuTTY: unexpected non-option argument 'r'

surfer@amaz12:~$

da stimmt was nicht.

Mir ist aber noch aufgefallen, wenn der WG Tunnel eingeschaltet ist, signalisiert das WLAN Symbol, dass kein Internetzugang besteht.

surfer@amaz12:~$ putty wg show

PuTTY: unable to load font "server:fixed"

surfer@amaz12:~$ putty 192.168.77.1 wg show

PuTTY: unexpected non-option argument 'show'

surfer@amaz12:~$ putty b192.168.77.1 1p r

PuTTY: unexpected non-option argument 'r'

surfer@amaz12:~$

da stimmt was nicht.

Mir ist aber noch aufgefallen, wenn der WG Tunnel eingeschaltet ist, signalisiert das WLAN Symbol, dass kein Internetzugang besteht.

Wenn du mit Linux arbeitest solltest du aber schon die Wireguard Kommandos kennen.

Und PuTTY, was primär ein Winblows Programm ist, überflüssigerweise auf einem Linux Rechner zu installieren der per se schon SSH immer an Bord ist auch kein Ruhmesblatt für einen Entwickler. Aber nundenn...

Aber nundenn...

Also langsam für Anfänger.

Im NetworkManager einen Connectivity Check indem es den Inhalt des o.a. URLs checkt wie die Winblows Gurken auch. (Siehe hier)

Die übliche Leier...: Klappt das, zeigen die jeweiligen Netzwerk Symbole in der Taskleiste eine Verbindung.

Vermutlich scheitert dann bei dir entweder das Routing oder die DNS Auflösung des o.a. URIs oder auch beides so das dein Taskleistensymbol eine unterbrochene Verbindung zeigt. Einfache Logik!

Und PuTTY, was primär ein Winblows Programm ist, überflüssigerweise auf einem Linux Rechner zu installieren der per se schon SSH immer an Bord ist auch kein Ruhmesblatt für einen Entwickler.

Also langsam für Anfänger.

- Per SSH Session sich auf dem GL.inet Router einloggen mit ssh admin@<ip_adresse.glinet> . Auf dem werkelt ja auch nix anderes als Linux und OpenWRT und ein Login auf einem remoten Host per SSH bekommt ja auch ein blutiger Laie hin und ein Entwickler Profi allemal.

- Dann mit den WG Kommandos (und nur den Kommandos ohne ein "putty", "willi" oder sonstwas davor!!!) auf dem GL.inet einmal ein wg show eingeben. Als Linux Profi sollte man auch wissen das ein man wg die Syntax erklärt bekommt! Linux hat bekanntlich ja sein Handbuch bekanntlich immer onboard dabei. Oder man googelt halt danach: man7.org/linux/man-pages/man8/wg.8.html 🙄

- Dann nochmal ein ip r was die Routing Tabelle des Routers ausgibt.

wenn der WG Tunnel eingeschaltet ist, signalisiert das WLAN Symbol, dass kein Internetzugang besteht.

Dein Linux macht vermutlich mit einem[connectivity]

uri=http://nmcheck.gnome.org/check_network_status.txt

#interval=600 (Default 300Sek) Im NetworkManager einen Connectivity Check indem es den Inhalt des o.a. URLs checkt wie die Winblows Gurken auch. (Siehe hier)

Die übliche Leier...: Klappt das, zeigen die jeweiligen Netzwerk Symbole in der Taskleiste eine Verbindung.

Vermutlich scheitert dann bei dir entweder das Routing oder die DNS Auflösung des o.a. URIs oder auch beides so das dein Taskleistensymbol eine unterbrochene Verbindung zeigt. Einfache Logik!

Hallo aqui,

nochmals ganz herzlichen Dank für deine Mühe. Bislang bin ich mit dieser ganzen Thematik nicht in Berührung gekommen, ist für mich wirklich Neuland. Von daher hane ich größten Respekt vor deinem Fachwissen. Und Linux zum Surfen ... es gibt nichts besseres.

mit ssh admin@192.168.77.1 komme ich zwar auf den MUDI, aber er fragt nach einem Passwort. Das von mir bei der Einrichtung eingegebene Passwort nimmt er nicht an, auch nicht Eingaben wie "admin", "password" oder "Password". Nach 3 Fehleingaben wird die Verbindung geschlossen. Befehle kann ich also nicht eingeben.

Von daher überlege ich, dann doch die

"AllowedIPs = 0.0.0.0/0"

anstatt der

"AllowedIPs = 192.168.1.0/24"

einzusetzen.

Also Gateway Redirect anstatt Split Tunneling im VPN zu machen.

Ich habe die Seite:

Merkzettel: VPN Installation mit Wireguard

nochmals aufmerksam gelesen.

Habe ich es richtig verstanden, dass das Gateway Redirect das SICHERE Verfahren, wenn auch datenintensivere Verfahren ist, weil sämtlicher Traffic der mit dem Router verbundenen Geräte dann durch den VPN Tunnel gehen?

Also sicherer in einem unsicheren offenen Hotspot?

Aber auch NUR der Traffic der verbundenen Geräte?

Wie gesagt, die Thematik ist für mich leider NEULAND.

Vielen Dank noch mal.

nochmals ganz herzlichen Dank für deine Mühe. Bislang bin ich mit dieser ganzen Thematik nicht in Berührung gekommen, ist für mich wirklich Neuland. Von daher hane ich größten Respekt vor deinem Fachwissen. Und Linux zum Surfen ... es gibt nichts besseres.

mit ssh admin@192.168.77.1 komme ich zwar auf den MUDI, aber er fragt nach einem Passwort. Das von mir bei der Einrichtung eingegebene Passwort nimmt er nicht an, auch nicht Eingaben wie "admin", "password" oder "Password". Nach 3 Fehleingaben wird die Verbindung geschlossen. Befehle kann ich also nicht eingeben.

Von daher überlege ich, dann doch die

"AllowedIPs = 0.0.0.0/0"

anstatt der

"AllowedIPs = 192.168.1.0/24"

einzusetzen.

Also Gateway Redirect anstatt Split Tunneling im VPN zu machen.

Ich habe die Seite:

Merkzettel: VPN Installation mit Wireguard

nochmals aufmerksam gelesen.

Habe ich es richtig verstanden, dass das Gateway Redirect das SICHERE Verfahren, wenn auch datenintensivere Verfahren ist, weil sämtlicher Traffic der mit dem Router verbundenen Geräte dann durch den VPN Tunnel gehen?

Also sicherer in einem unsicheren offenen Hotspot?

Aber auch NUR der Traffic der verbundenen Geräte?

Wie gesagt, die Thematik ist für mich leider NEULAND.

Vielen Dank noch mal.

aber er fragt nach einem Passwort.

Du musst dort logischerweise genau deinen Usernamen und Passwort eingeben den du auch im GUI zum Login verwendest!Also ssh <username>@192.168.77.1

Damit muss ein SSH Login auf den GL.inet in jedem Falle möglich sein.

Wenn alle Stricke reissen machst du halt Redirect...who cares?!

Komisch, denn z.B. mit einem GL.inet M300N ist das Passwort für den User "admin" über das Setup GUI frei und zu jeder Zeit definierbar. Sehr verwunderlich das das bei anderen Modellen unterschiedlich sein soll, besonders weil bei allen Modellen ein OpenWRT unter Linux im Hintergrund werkelt und somit überall gleiche Voraussetzungen herrschen?! 🤔

Siehe auch die offizielle GL.inet Doku hier: docs.gl-inet.com/router/en/4/interface_guide/admin_password/

Aber nundenn, wenn du das sagst wird es wohl auch so sein...

Siehe auch die offizielle GL.inet Doku hier: docs.gl-inet.com/router/en/4/interface_guide/admin_password/

Aber nundenn, wenn du das sagst wird es wohl auch so sein...