GL-INET Router als VPN Tunnel im bestehenden Netzwerk

Moin!

Ich brauche mal eine kleine Denkhilfe bzw. ein bisschen Input.

Folgende Situation:

Wir haben in der Firma eine FritzBox die unser Internet macht. Dort dran hängt ein GL-INET AR150 der einen VPN Tunnel über WireGuard aufbaut (er ist also der VPN Server). Insgesamt haben wir 5 weitere GL-INET Router (2 AR 150 und 3 AR 300) die wir entsprechend mit nach Hause oder nach Unterwegs nehmen können um auf unser Netz in der Firma zuzugreifen. Das geht auch mit den Geräten wunderbar. Man schließt "seinen" GL-INET zu hause mit dem WAN Port an den Router an und mit dem Laptop/PC an den LAN Port des GL oder per WLAN. Schwupp... ist man im Netz der Firma und man kann auch noch zu Hause auf das Netz zugreifen. Wunderbar!!

Nun mein Anliegen:

Ich möchte zu Hause meinen GL Router so einbinden, dass ich meinen PC nicht "hinter" den Router schalten muss. Hintergrund ist die 100 MBit die der GL macht und ich gerne mit meinem Rechner zu Hause 1 GBit nutzen möchte (im internen Netz).

Zum Aufbau Zu Hause:

FritzBox 7590 192.168.178.1

Hauptrechner zu Hause 192.168.178.2 (Fest)

DHCP FritzBox 192.168.178.20 - 200

Der GL INET bekommt eine DCHP Adresse. Gut, kein Thema, kann man umstellen. Leider kann ich auf diese Adresse dann nicht zugreifen. Das scheint der WAN Port des GL zu blocken. Jetzt ist meine Überlegung, wenn ich dem GL jetzt sage, er möchte eine Feste IP am WAN Port annehmen, kann ich ihm eine Adresse im gleichen Bereich auch an den LAN Port geben (WAN 192.168.178.15 LAN 192.168.178.16 z.B.)? Dann den LAN Port mit an mein Netz und ich kann auf das Netz in der Firma zugreifen (192.168.1.usw.)

Oder habe ich da jetzt einen kompletten Denkfehler?

Falls etwas nicht klar sein sollte oder noch fragen sind, einfach fragen.

Danke schonmal!

Ich brauche mal eine kleine Denkhilfe bzw. ein bisschen Input.

Folgende Situation:

Wir haben in der Firma eine FritzBox die unser Internet macht. Dort dran hängt ein GL-INET AR150 der einen VPN Tunnel über WireGuard aufbaut (er ist also der VPN Server). Insgesamt haben wir 5 weitere GL-INET Router (2 AR 150 und 3 AR 300) die wir entsprechend mit nach Hause oder nach Unterwegs nehmen können um auf unser Netz in der Firma zuzugreifen. Das geht auch mit den Geräten wunderbar. Man schließt "seinen" GL-INET zu hause mit dem WAN Port an den Router an und mit dem Laptop/PC an den LAN Port des GL oder per WLAN. Schwupp... ist man im Netz der Firma und man kann auch noch zu Hause auf das Netz zugreifen. Wunderbar!!

Nun mein Anliegen:

Ich möchte zu Hause meinen GL Router so einbinden, dass ich meinen PC nicht "hinter" den Router schalten muss. Hintergrund ist die 100 MBit die der GL macht und ich gerne mit meinem Rechner zu Hause 1 GBit nutzen möchte (im internen Netz).

Zum Aufbau Zu Hause:

FritzBox 7590 192.168.178.1

Hauptrechner zu Hause 192.168.178.2 (Fest)

DHCP FritzBox 192.168.178.20 - 200

Der GL INET bekommt eine DCHP Adresse. Gut, kein Thema, kann man umstellen. Leider kann ich auf diese Adresse dann nicht zugreifen. Das scheint der WAN Port des GL zu blocken. Jetzt ist meine Überlegung, wenn ich dem GL jetzt sage, er möchte eine Feste IP am WAN Port annehmen, kann ich ihm eine Adresse im gleichen Bereich auch an den LAN Port geben (WAN 192.168.178.15 LAN 192.168.178.16 z.B.)? Dann den LAN Port mit an mein Netz und ich kann auf das Netz in der Firma zugreifen (192.168.1.usw.)

Oder habe ich da jetzt einen kompletten Denkfehler?

Falls etwas nicht klar sein sollte oder noch fragen sind, einfach fragen.

Danke schonmal!

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 636036

Url: https://administrator.de/forum/gl-inet-router-als-vpn-tunnel-im-bestehenden-netzwerk-636036.html

Ausgedruckt am: 02.08.2025 um 16:08 Uhr

35 Kommentare

Neuester Kommentar

Am einfachsten wird es gehen wenn du dir einfach ne zweite Netzwerkkarte reinpackst. Alles andere wird schwer weil dein GL und deine Fritte zuhause ja beide DHCP machen würden - und deine einzelne Netzwerkkarte dann nicht weiss von wem die das nehmen soll (also nimmt die einfach den ersten).

Nur dran denken - vorher mit der IT darüber sprechen ob das so OK ist. Sollte zwar generell kein Problem sein (solang du an deinem Rechner kein Routing aktivierst) ABER wenn was schief geht und du an den Richtlinien vorbei arbeitst kann das natürlich auch mächtig was auf die Finger geben...

Nur dran denken - vorher mit der IT darüber sprechen ob das so OK ist. Sollte zwar generell kein Problem sein (solang du an deinem Rechner kein Routing aktivierst) ABER wenn was schief geht und du an den Richtlinien vorbei arbeitst kann das natürlich auch mächtig was auf die Finger geben...

Nun - dann wäre es ja recht einfach: Du gibst dem GL eine IP aus deinem Netz was die Fritte öffnet (192.168.178.x normalerweise wenn du nix geändert hast). Jetzt lässt du die Fritte den DHCP machen und machst einfach bei dir am Rechner (bitte syntax prüfen, ich nutze mehr linux/mac):

route add -net a.b.c.d/24 gw <ip des GL>

wo a.b.c.d das Firmen-Netz mit der passenden Subnet-Mask ist (ich nehme mal an /24).

Schon hast du beides aktiv.

route add -net a.b.c.d/24 gw <ip des GL>

wo a.b.c.d das Firmen-Netz mit der passenden Subnet-Mask ist (ich nehme mal an /24).

Schon hast du beides aktiv.

Der GL-INET bekommt am WAN Port die fest IP 192.168.178.15

Am LAN Port DHCP aus und da die feste IP 192.168.178.16

Mit "LAN Port" meinst du hier aber den PC, oder ? Also Routerport wäre es Blödsinn, da dann beide Ports im gleichen Netz hängen.Am LAN Port DHCP aus und da die feste IP 192.168.178.16

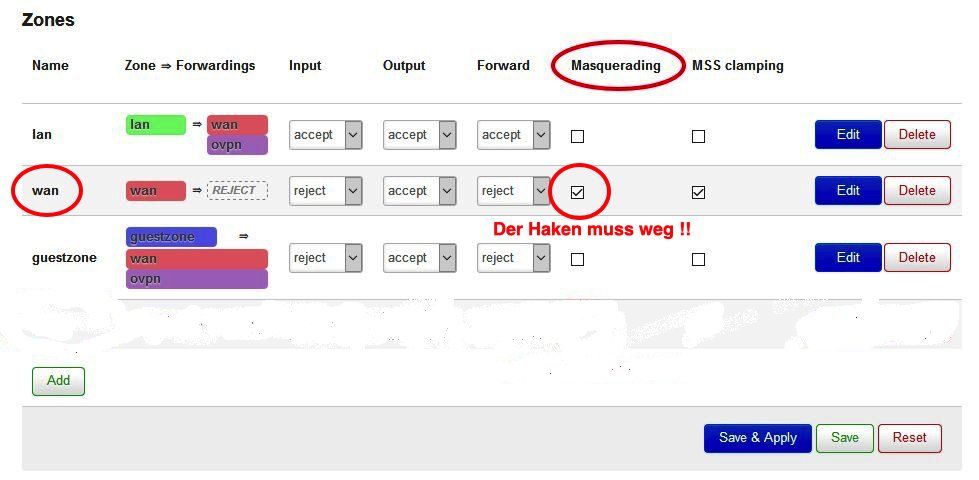

Am einfachsten ist es das du das NAT (IP Adress Translation) auf dem GL.inet am WAN Port ausschaltest !!

Dann kannst du stinknormal ztransparent routen mit 2 IP Netzen wie es in diesem Tutorial haarklein erklärt ist:

Routing von 2 und mehr IP Netzen mit Windows, Linux und Router

Moin, ich hätte schon gemeint beide Ports an die Fritte / den Switch da das eine ja vom GL das WAN-Interface wäre (was mit der Fritte reden will und im selben Netz sein muss), das zweite das LAN-Interface.. Aber jetz wo ich drüber nachdenke hast du recht, die wären beide im selben Netz, was natürlich sinnfrei ist wenn man einfach den Haken den du gezeigt hast (woher hast du eigentlich all die Screenshots - hast du zuhause ne Routerfarm mit jedem Router von jedem Hersteller?!?) weg macht wäre das deutlich besser

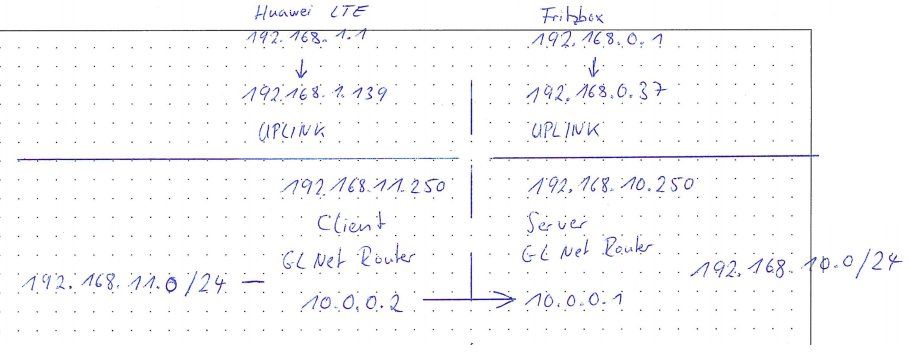

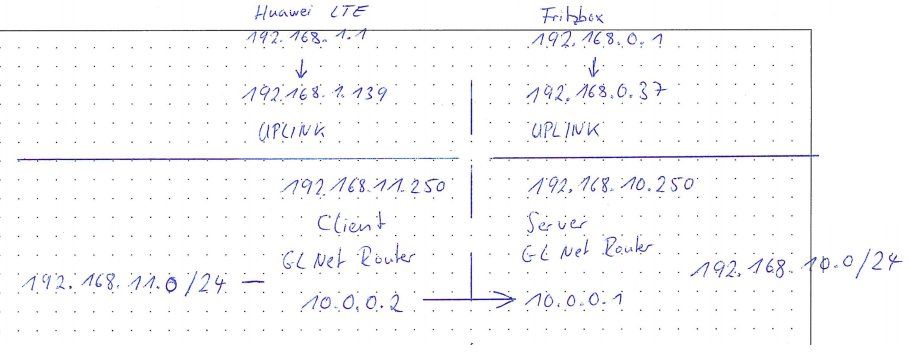

Hallo, ich hab den Artikel mit Interesse gelesen und ich dachte es passt vielleicht hier rein.

Ich möchte etwas ähnliches aufbauen. 1x GL NET Router als Wireguard Client hinter einem LTE Router und 1x GL NET Router als Wireguard Server an einem IPv4 Anschluss mit öffentlicher IP und freigegebenen Port für Wireguard. Die Verbindung klappt auch soweit.

Was möglich ist, ist folgendes. ich kann aus dem GL Net Wireguard Client Netz auf das Netz vom Wireguard Server zugreifen inkl. der Endgeräte.

Was mir noch fehlt:

Ich möchte gern aus dem Netz in dem der Wireguard Server läuft auf das Netz zugreifen in dem der Wireguard Client läuft, also auf die Endgeräte am LTE Router.

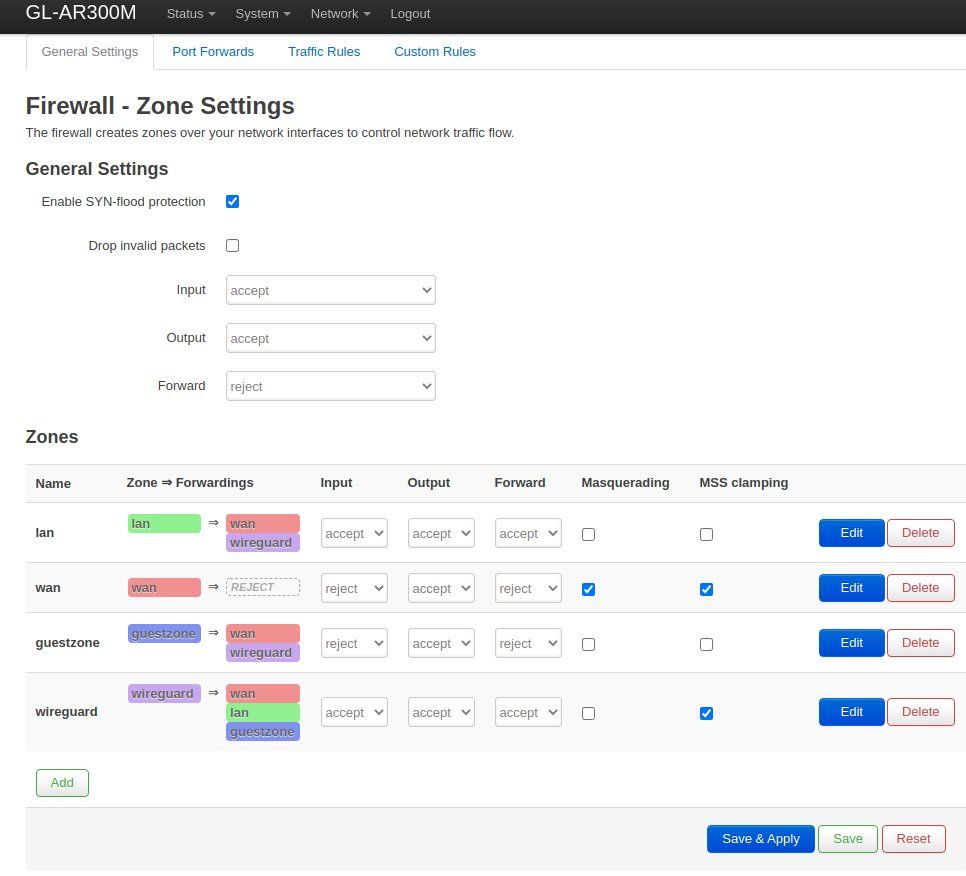

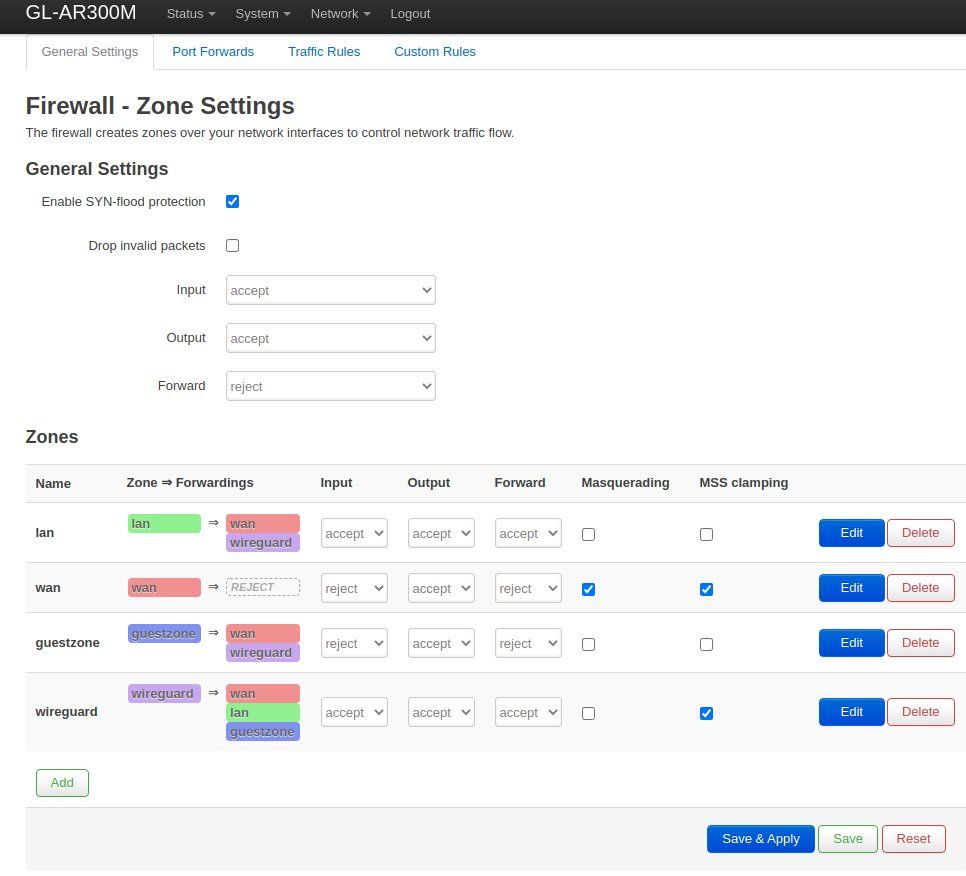

Achso, was funktioniert nachdem ich in der Firewall an beiden GL NET Routern bei wan, für den Punkt forward auf accept gestellt habe, kann ich aus dem wireguard Server Netz zumindest auf die interne VPN IP des Client 10.0.0.2 anpingen. Das ging vorher nicht.

Der Server selbst hat die 10.0.0.1. Das Netz am Server ist die 192.168.11.0/24 und beim Client 192.168.10.0/24.

Welche Einstellung muss ich bearbeiten und wo? Fehlt mir lediglich eine Route oder gibt es hier ein NAT Problem? Ich suche schon eine ganze Weile nach einer Antwort. Ich freue mich sehr auf eine Hilfestellung.

Viele Grüße

diego1989

Ich möchte etwas ähnliches aufbauen. 1x GL NET Router als Wireguard Client hinter einem LTE Router und 1x GL NET Router als Wireguard Server an einem IPv4 Anschluss mit öffentlicher IP und freigegebenen Port für Wireguard. Die Verbindung klappt auch soweit.

Was möglich ist, ist folgendes. ich kann aus dem GL Net Wireguard Client Netz auf das Netz vom Wireguard Server zugreifen inkl. der Endgeräte.

Was mir noch fehlt:

Ich möchte gern aus dem Netz in dem der Wireguard Server läuft auf das Netz zugreifen in dem der Wireguard Client läuft, also auf die Endgeräte am LTE Router.

Achso, was funktioniert nachdem ich in der Firewall an beiden GL NET Routern bei wan, für den Punkt forward auf accept gestellt habe, kann ich aus dem wireguard Server Netz zumindest auf die interne VPN IP des Client 10.0.0.2 anpingen. Das ging vorher nicht.

Der Server selbst hat die 10.0.0.1. Das Netz am Server ist die 192.168.11.0/24 und beim Client 192.168.10.0/24.

Welche Einstellung muss ich bearbeiten und wo? Fehlt mir lediglich eine Route oder gibt es hier ein NAT Problem? Ich suche schon eine ganze Weile nach einer Antwort. Ich freue mich sehr auf eine Hilfestellung.

Viele Grüße

diego1989

aus dem Netz in dem der Wireguard Server läuft auf das Netz zugreifen in dem der Wireguard Client läuft, also auf die Endgeräte am LTE Router.

Mit an Sicherheit grenzender Wahrscheinlichkeit fehlen dir die statischen Routen am Client Netz auf die interne IP des Wireguard und auch auf das Server IP Netz.Das ist davon abhängig wie du den GL-inet als VPN Router installiert hast. Möglich wären eine [ Router_Kaskade] oder indem du si einfach mit einem Bein als sog. "one armed" Router ins jeweilige Netz geklemmt hast. Leider machst du dazu keinerlei Aussage was aber sehr wichtig ist zu wissen für das korrekte Routing !

Du kannst dir das hier an einem OpenVPN Design ansehen wo das exakt gleich ist mit den Routing ToDos:

OpenVPN - Erreiche Netzwerk hinter Client nicht

Eine weiteres sicheres KO Kriterium ist der Fakt das du im Tunnel selber NAT (IP Adress Translation / Masquerading) machst !

Das ist erstens völliger Unsinn, denn wozu sollte es gute sein im Tunnel mit deinen eigenen IP Adressen noch einmal NAT zu machen ?!

Die NAT Firewall verhindert explizit ein transparentes Routing so das ein erreichen der gegenseitigen IP Netze technisch unmöglich ist. Für ein transparentes Routing musst du das überflüssige NAT im Tunnel deaktivieren:

Hallo aqui, und vielen Dank erstmal für die schnelle Antwort.

Ich habe mal versucht den Netzaufbau aufzuzeichnen.

Die Errichtung des Wireguard Servers habe ich mit dem "Einrichtungsassistent" am GL Router direkt eingerichtet.

Serverseitig:

nur Voreinstellung das der Server die 10.0.0.1 hat und der lokale Port 51820 genutzt wird.

Dann ist der haken aktiviert, das ein Zugriff auf das lokale Netz erlaubt ist

Clientseite: der DNS ist so vorgegeben und vermutlich nur via ssh console anpassbar?

[Interface]

Address = 10.0.0.2/32

ListenPort = 23219

PrivateKey = *private key*

DNS = 64.6.64.6

[Peer]

AllowedIPs = 0.0.0.0/0,::/0

Endpoint = ÖFFENTLICHE IP:51820

PersistentKeepalive = 25

PublicKey = *public key*

Ich habe mal versucht den Netzaufbau aufzuzeichnen.

Die Errichtung des Wireguard Servers habe ich mit dem "Einrichtungsassistent" am GL Router direkt eingerichtet.

Serverseitig:

nur Voreinstellung das der Server die 10.0.0.1 hat und der lokale Port 51820 genutzt wird.

Dann ist der haken aktiviert, das ein Zugriff auf das lokale Netz erlaubt ist

Clientseite: der DNS ist so vorgegeben und vermutlich nur via ssh console anpassbar?

[Interface]

Address = 10.0.0.2/32

ListenPort = 23219

PrivateKey = *private key*

DNS = 64.6.64.6

[Peer]

AllowedIPs = 0.0.0.0/0,::/0

Endpoint = ÖFFENTLICHE IP:51820

PersistentKeepalive = 25

PublicKey = *public key*

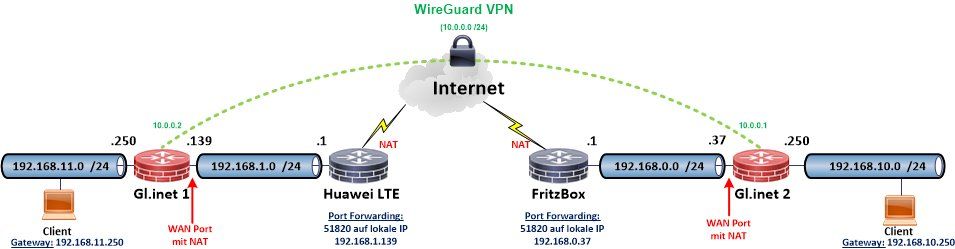

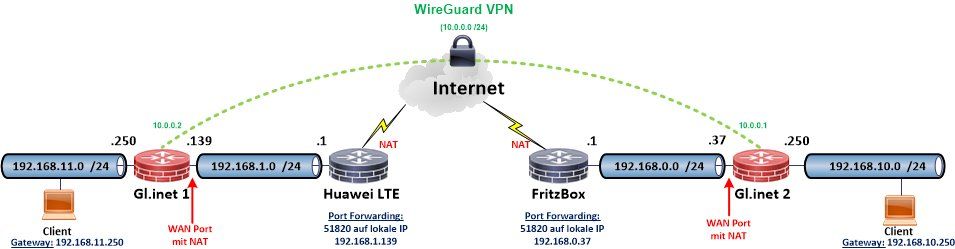

Deine Skizze ist etwas wirr. Wie muss man sich das Design auf Layer 3 (IP) Basis genau vorstellen ? Sieht das so aus ?

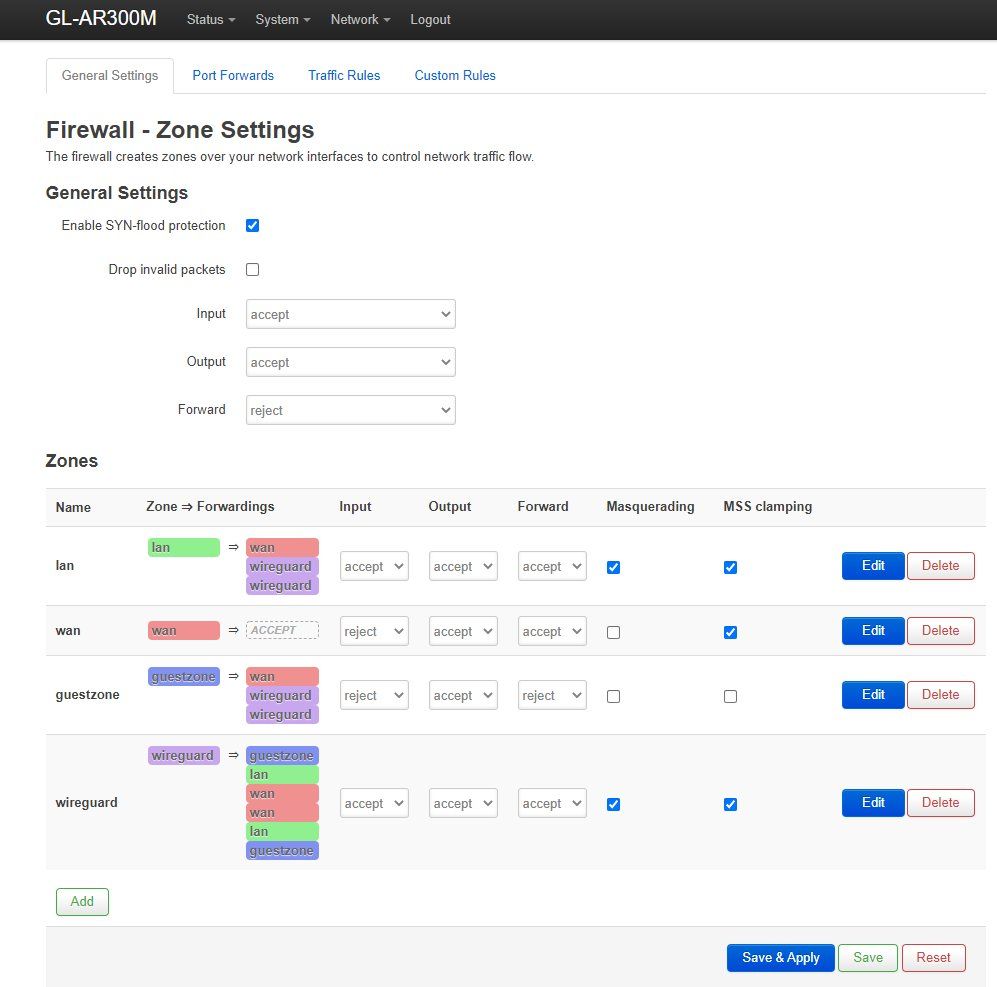

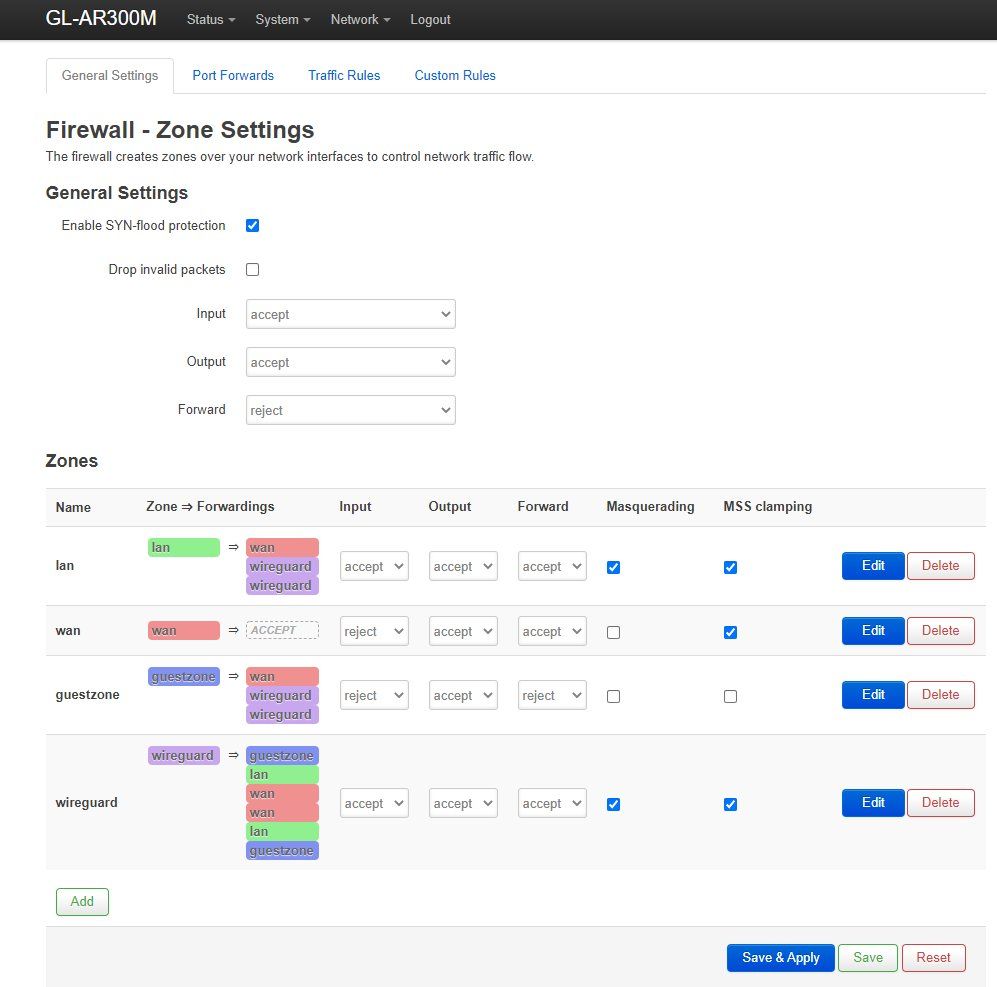

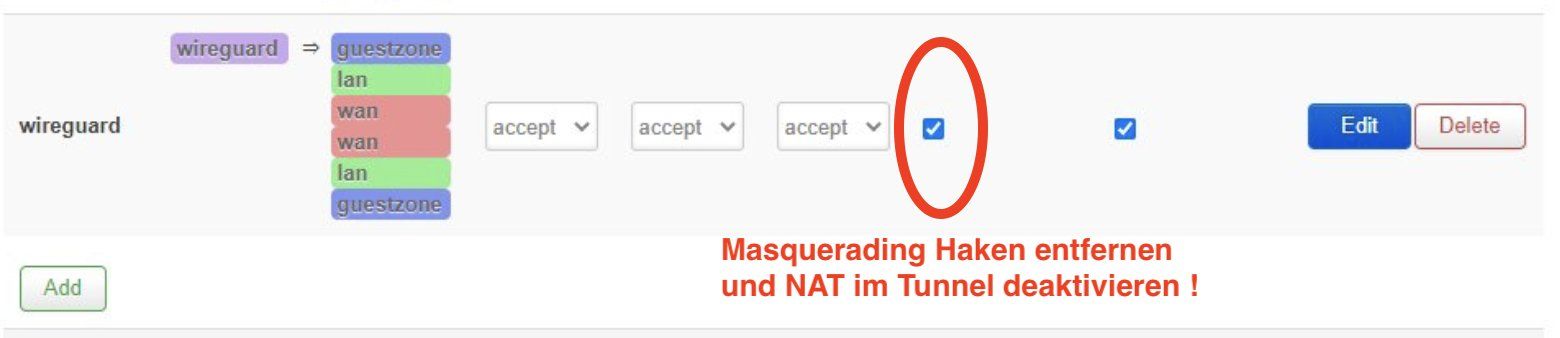

Wenn ja, musst du im Wireguard Tunnel Interface in der OpenWRT Firewall das Masquerading auf beiden Seiten deaktivieren.

Grundlagen zum Wireguard an sich auch hier:

Merkzettel: VPN Installation mit Wireguard

Wenn ja, musst du im Wireguard Tunnel Interface in der OpenWRT Firewall das Masquerading auf beiden Seiten deaktivieren.

Grundlagen zum Wireguard an sich auch hier:

Merkzettel: VPN Installation mit Wireguard

Hallo auqi,

Danke für die Mühen. Du hast es richtig aufgefasst. Mein Netz sieht genauso aus wie auf deiner Skizze.

Für die Testzwecke verbinde ich mich per ssh auf die GL inet Router und versuche zum Beispiel von GL inet 2 ein ping auf den GL inet1 abzusetzen, in dem Fall 192.168.11.250, das schlägt fehl.

Ich hatte letztens auf beiden Geräten die Werkseinstellungen hergestellt, da ich dachte es hat sich irgendwo durch soviel rumprobieren ein Fehler eingeschlichen.

Vorher konnte ich von dem GL inet2 auf den GL inet1 ein ping absetzen, allerdings ausschließlich auf die tunnel ip 10.0.0.2. Das geht aktuell nicht.

Ich habe auf beiden Seiten also auf GL inet 1 und GL inet 2 das Masquerading deaktiviert.

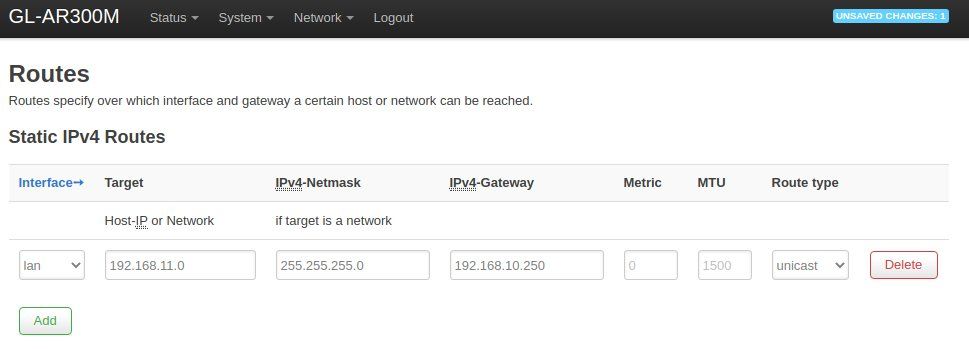

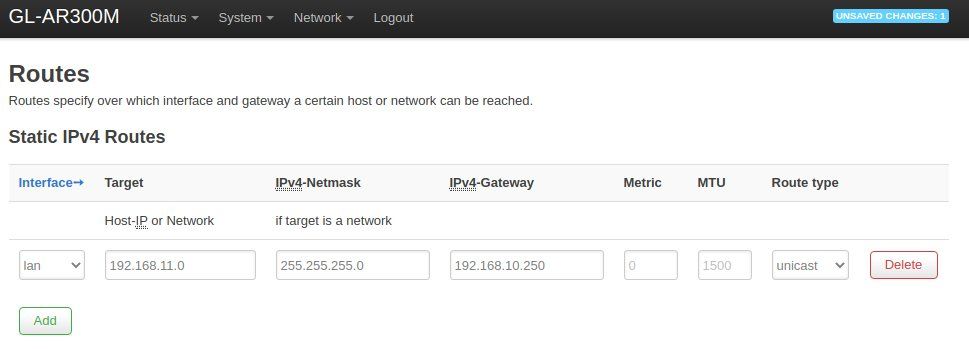

Die Einstellung der Route ist mir noch nicht ganz klar, diese gelten ja dann für das interface "lan" richtig? oder muss ich ein wireguard interface erstellen? bzw in der Auswahl für die Routen gibt es nur lan, wan, wan6 und guest.

auf der GL Net website steht übrigens noch folgender hinweis:

Titel

Visit Client’s LAN Subnet

Visit Client’s LAN Subnet from WireGuard Server LAN Subnet

1) Change WireGuard clients LAN IP to avoid IP confliction with Server

2) Modify Wireguard_Server Configuration

WinSCP or SSH into your the WireGuard Server (router) find and modify the file

/etc/config/wireguard_server

Add a line to the end of the config file of clients you want to visit.

list subnet '192.168.11.0/24'

Das habe ich auch gemacht, allerdings ohne Erfolg.

Ich habe das Gefühl das die Wireguard Konfiguration auf diesen GL Net Routern etwas anders ist, als zum Beispiel bei einem Raspberry oder ähnliches.

Kann ich sonst die komplette wireguard config per ssh console erledigen?

In einer amazon Rezension steht zudem noch folgendes:

aber die Kombination aus Hersteller-Oberfläche und Original-OpenWRT-Unterbau ist nicht optimal, sobald man an fortgeschrittenere Themen rangeht. Die Einrichtung als OpenVPN-Client in einer Site-to-Site Konfiguration mit Shared-Key war defacto unmöglich. Der Hersteller-Assistent akzeptiert nur Konfigurationsdateien externer VPN-Anbieter, während der OpenWRT-Assistent zwingend ein NAT auf das interne VPN-Interface legt und somit den Datenfluss nur in eine Richtung erlaubt.

Wie gesagt, das Gerät erfüllt im Normalfall sicher seinen Zweck und gerade die OpenWRT-Basis hat einen besonderen Charme. Sobald man aber von den vorgegebenen Usecases abweicht und die volle Power abrufen will, hat man eine stundenlange Sucherei vor sich.

Vielen Dank für deine Hilfe.

Danke für die Mühen. Du hast es richtig aufgefasst. Mein Netz sieht genauso aus wie auf deiner Skizze.

Für die Testzwecke verbinde ich mich per ssh auf die GL inet Router und versuche zum Beispiel von GL inet 2 ein ping auf den GL inet1 abzusetzen, in dem Fall 192.168.11.250, das schlägt fehl.

Ich hatte letztens auf beiden Geräten die Werkseinstellungen hergestellt, da ich dachte es hat sich irgendwo durch soviel rumprobieren ein Fehler eingeschlichen.

Vorher konnte ich von dem GL inet2 auf den GL inet1 ein ping absetzen, allerdings ausschließlich auf die tunnel ip 10.0.0.2. Das geht aktuell nicht.

Ich habe auf beiden Seiten also auf GL inet 1 und GL inet 2 das Masquerading deaktiviert.

Die Einstellung der Route ist mir noch nicht ganz klar, diese gelten ja dann für das interface "lan" richtig? oder muss ich ein wireguard interface erstellen? bzw in der Auswahl für die Routen gibt es nur lan, wan, wan6 und guest.

auf der GL Net website steht übrigens noch folgender hinweis:

Titel

Visit Client’s LAN Subnet

Visit Client’s LAN Subnet from WireGuard Server LAN Subnet

1) Change WireGuard clients LAN IP to avoid IP confliction with Server

2) Modify Wireguard_Server Configuration

WinSCP or SSH into your the WireGuard Server (router) find and modify the file

/etc/config/wireguard_server

Add a line to the end of the config file of clients you want to visit.

list subnet '192.168.11.0/24'

Das habe ich auch gemacht, allerdings ohne Erfolg.

Ich habe das Gefühl das die Wireguard Konfiguration auf diesen GL Net Routern etwas anders ist, als zum Beispiel bei einem Raspberry oder ähnliches.

Kann ich sonst die komplette wireguard config per ssh console erledigen?

In einer amazon Rezension steht zudem noch folgendes:

aber die Kombination aus Hersteller-Oberfläche und Original-OpenWRT-Unterbau ist nicht optimal, sobald man an fortgeschrittenere Themen rangeht. Die Einrichtung als OpenVPN-Client in einer Site-to-Site Konfiguration mit Shared-Key war defacto unmöglich. Der Hersteller-Assistent akzeptiert nur Konfigurationsdateien externer VPN-Anbieter, während der OpenWRT-Assistent zwingend ein NAT auf das interne VPN-Interface legt und somit den Datenfluss nur in eine Richtung erlaubt.

Wie gesagt, das Gerät erfüllt im Normalfall sicher seinen Zweck und gerade die OpenWRT-Basis hat einen besonderen Charme. Sobald man aber von den vorgegebenen Usecases abweicht und die volle Power abrufen will, hat man eine stundenlange Sucherei vor sich.

Vielen Dank für deine Hilfe.

Die Einstellung der Route ist mir noch nicht ganz klar,

Routen muss man nicht eintragen. Normalerweise sollte der Wireguard Prozess in den beiden Routern beide jeweils lokalen IP Netze .10.0 und .11.0 in den GL.inet Routern der jeweils anderen Seite in der Routing Tabelle bekannt zu machen. Das ist analog zu anderen VPN Protokollen wie OpenVPN und IPsec.Bei aktiviertem Wireguard Tunnel kannst du das in einem SSH Shell Zugang auf dem CLI auch mit netstat -r -n auch immer sehen denn das zeigt dir die Routing Tabelle des Routers. Hast du das mal gecheckt ? Ein Output wäre hier hilfreich. Ist das der Fall ist das gegenseitige Routing soweit OK.

Natürlich kannst du das ganze Wireguard Setup auch via SSH machen. In jedem Falle solltest du die Config Dateien einmal mit einem klassischen Setup beim RasPi u.a. vergleichen:

heise.de/select/ct/2019/5/1551091519824850

heise.de/select/ct/2019/15/1563187094653417

Das Masquerading im Tunnel muss zwingend deaktiviert sein, ansonsten könnte man das sonst im Tunnel vorhandene NAT Gateway nicht überwinden und Routing wäre immer eine Einbahnstrasse.

Danke sehr.

Ich kann aktuell nur den Output vom GL inet2 liefern, ab morgen im Laufe des Tages gerne noch vom GL inet1

sorry für die Formatierung.

Connecting to 10.0.0.1 port 22, please wait...

login as:

root@10.0.0.1's password:

BusyBox v1.28.3 () built-in shell (ash)

_______ ________ __

| |.-----.-----.-----.| | | |.----.| |_

| - || _ | -__| || | | || _|| _|

|_______|| __|_____|__|__||________||__| |____|

|__| W I R E L E S S F R E E D O M

-----------------------------------------------------

OpenWrt 18.06.1, r7258-5eb055306f

-----------------------------------------------------

root@GL-AR300M:~# netstat -r -n

Kernel IP routing table

Destination Gateway Genmask Flags MSS Window irtt Iface

0.0.0.0 192.168.0.1 0.0.0.0 UG 0 0 0 eth0

10.0.0.0 0.0.0.0 255.255.255.0 U 0 0 0 wg0

192.168.0.0 0.0.0.0 255.255.255.0 U 0 0 0 eth0

192.168.10.0 0.0.0.0 255.255.255.0 U 0 0 0 br-lan

192.168.11.0 192.168.10.250 255.255.255.0 UG 0 0 0 br-lan

root@GL-AR300M:~#

Ich denke mal das er die Route Jetzt aus meinem manuell hinzufügen eingetragen hat und nicht automatisch aus dem Tunnel generiert hat.

Ich kann aktuell nur den Output vom GL inet2 liefern, ab morgen im Laufe des Tages gerne noch vom GL inet1

sorry für die Formatierung.

Connecting to 10.0.0.1 port 22, please wait...

login as:

root@10.0.0.1's password:

BusyBox v1.28.3 () built-in shell (ash)

_______ ________ __

| |.-----.-----.-----.| | | |.----.| |_

| - || _ | -__| || | | || _|| _|

|_______|| __|_____|__|__||________||__| |____|

|__| W I R E L E S S F R E E D O M

-----------------------------------------------------

OpenWrt 18.06.1, r7258-5eb055306f

-----------------------------------------------------

root@GL-AR300M:~# netstat -r -n

Kernel IP routing table

Destination Gateway Genmask Flags MSS Window irtt Iface

0.0.0.0 192.168.0.1 0.0.0.0 UG 0 0 0 eth0

10.0.0.0 0.0.0.0 255.255.255.0 U 0 0 0 wg0

192.168.0.0 0.0.0.0 255.255.255.0 U 0 0 0 eth0

192.168.10.0 0.0.0.0 255.255.255.0 U 0 0 0 br-lan

192.168.11.0 192.168.10.250 255.255.255.0 UG 0 0 0 br-lan

root@GL-AR300M:~#

Ich denke mal das er die Route Jetzt aus meinem manuell hinzufügen eingetragen hat und nicht automatisch aus dem Tunnel generiert hat.

sorry für die Formatierung.

Wenn du die FAQs hier einmal gelesen und verstanden hättest, dann hättest du dafür Code Tags verwendet ! Formatierungen in den Beiträgen

Der o.a. Output zeigt ja das Drama und sagt schon alles !!

Kann es sein das du auf dem GL.inet aus Unwissenheit fälschlicherweise eine überflüssige statische Route zusätzlich eingetragen hast die das 192.168.11.0er Netz über die 192.168.10.250 als Gateway routet ??

Was ja dann (sorry) ziemlicher Schwachsinn wäre, denn das 11er Netz MUSS logischerweise natürlich auch über das Tunnel Interface wg0 geroutet werden. Der Router kann das ja niemals am lokalen Ethernet Interface (br-lan) erreichen !

Das sagt einem ja auch schon der gesunde IT Netzwerk Verstand !!

Gleiches gilt natürlich auch für ggf. falsche statische Routen auf der anderen Seite !

Da hast du recht mit dem FAQ

ich war auch eben nur am Smartphone und hab den Output mal "schnell eben" reinkopiert, ich beachte dies beim nächsten Beitrag.

ich werde morgen weiter testen und ausprobieren, dann habe ich Zugriff auf beide GL inet Router und kann dann sorgfältig prüfen und mich belesen.

Das kam nur durchs probieren mit den Routen und ist natürlich Schwachsinn. Ich hatte ein paar Mögliche Konstellation ausprobieren wollen und die Reste waren wohl noch drin.

Ich melde mich morgen, spätestens am Montag.

Vielen Dank nochmals!

ich war auch eben nur am Smartphone und hab den Output mal "schnell eben" reinkopiert, ich beachte dies beim nächsten Beitrag.

ich werde morgen weiter testen und ausprobieren, dann habe ich Zugriff auf beide GL inet Router und kann dann sorgfältig prüfen und mich belesen.

Das kam nur durchs probieren mit den Routen und ist natürlich Schwachsinn. Ich hatte ein paar Mögliche Konstellation ausprobieren wollen und die Reste waren wohl noch drin.

Ich melde mich morgen, spätestens am Montag.

Vielen Dank nochmals!

Guten Morgen,

nachdem ich nun die Route im Gi inet2 manuell eingetragen habe, funktioniert es!

ich habe folgenden Befehl auf der ssh Verbindung genutzt:

Dennoch verhält sich der Router etwas eigenartig. Nach einem neustart z.B. ist das Masquerading in der wireguard Zone der Firewall wieder aktiv. Hast du dafür einen Tip?

Nun habe ich noch eine Frage:

Welche Route oder Firewall Eintrag muss ich noch hinterlegen, damit ich vom Gi inet2 Netz auf das Netz vom Gi inet1 im Bereich 192.168.1.0/24 kommen kann?

Vom Gi inet1 komme ich überall hin, auch im Netz von Ginet2. Da dachte ich nun ich mache wieder den gleichen Befehl mit der angepassten Route

Nun vermute ich allerdings das ich auf dem Gi inet1 noch eine Anpassung machen muss, damit der Datenverkehr aus dem wireguard Netz in das interne eth0 bzw. dessen WAN interface? Also dem 192.168.1.0/24 Netz darf.

Vielen Dank für deine Hilfe.

nachdem ich nun die Route im Gi inet2 manuell eingetragen habe, funktioniert es!

ich habe folgenden Befehl auf der ssh Verbindung genutzt:

ip route add 192.168.11.0/24 dev wg0Dennoch verhält sich der Router etwas eigenartig. Nach einem neustart z.B. ist das Masquerading in der wireguard Zone der Firewall wieder aktiv. Hast du dafür einen Tip?

Nun habe ich noch eine Frage:

Welche Route oder Firewall Eintrag muss ich noch hinterlegen, damit ich vom Gi inet2 Netz auf das Netz vom Gi inet1 im Bereich 192.168.1.0/24 kommen kann?

Vom Gi inet1 komme ich überall hin, auch im Netz von Ginet2. Da dachte ich nun ich mache wieder den gleichen Befehl mit der angepassten Route

ip route add 192.168.1.0/24 dev wg0Nun vermute ich allerdings das ich auf dem Gi inet1 noch eine Anpassung machen muss, damit der Datenverkehr aus dem wireguard Netz in das interne eth0 bzw. dessen WAN interface? Also dem 192.168.1.0/24 Netz darf.

Vielen Dank für deine Hilfe.

nachdem ich nun die Route im Gi inet2 manuell eingetragen habe, funktioniert es!

Wie bereits mehrfach gesagt: Müsste man nicht, denn das macht der Wireguard Prozess automatisch. Beim Tunnelaufbau wird das jeweils remote Netz immer dynamisch in die Routing Tabelle injiziert so das man sich diese eigentlich überflüssigen statischen Routen sparen kann. Das ist bei (fast) allen VPN Protokollen aus gutem Grund so.Hast du das vorab einmal mit netstat gestestet BEVOR du die statischen Routen gesetzt hast ?

Nach einem neustart z.B. ist das Masquerading in der wireguard Zone der Firewall wieder aktiv.

Grrr....da zieht sich der Router irgendwo vermutlich eine Default Konfig. Da müsste man einmal seine Konfig Dateien für die Firewall checken und das daraus entfernen.Oder du korrigierst das immer mit einem Startup oder Cron Skript was ein bischen quick and dirty ist aber das Problem löst.

Welche Route oder Firewall Eintrag muss ich noch hinterlegen

Gar keinen !! Ist ja oben schon mehrfach gesagt worden !WireGuard injiziert die Routen beidseitig automatisch und das NAT/Masquerading im Tunnel sollte auch beidseitig deaktiviert sein. Mehr ist nicht zu machen.

Wenn du dennoch mit den überflüssigen statischen Routen arbeitest müssen die natürlich beidseitig gesetzt sein !

ip route add 192.168.11.0/24 dev wg0 = GL.inet 2

ip route add 192.168.10.0/24 dev wg0 = GL.inet 1

Wie gesagt...normal sind die NICHT nötig wenn WireGuard richtig konfiguriert ist !

mache wieder den gleichen Befehl mit der angepassten Route

Das .1.0er Netz ist doch gar nicht das lokale IP Netz weder bei GL.inet 1 noch bei GL.inet 2. Hast du dich hier vertippt oder willst du auch die jeweiligen remoten Koppelnetze erreichen über den VPN Tunnel ?Die jeweiligen Koppelnetze .0.0 /24 und .1.0 /24 zu erreichen wird wieder nur im Einbahnstrassen Modus funktionieren, weil du ja wieder auf dem WAN Port der GL.inet's NAT/Masquerading machst. Das wird dann also bloss wieder eingeschränkt funktionieren. Falsch ist es aber nicht.

Die vollständigen statischen Routen sähen dann so aus:

Auf GL.inet 2:

ip route add 192.168.11.0/24 dev wg0

ip route add 192.168.1.0/24 dev wg0

Auf GL.inet 1:

ip route add 192.168.10.0/24 dev wg0

ip route add 192.168.0.0/24 dev wg0

Auch die o.a. zusätzlichen Routen könnte man in die WireGuard Konfig aufnehmen das die beim Tunnelaufbau automatisch der jeweiligen anderen Seite in die Routing Tabelle initiiert werden.

Hallo, ich wollte mich einmal zurückmelden.

Ich hatte den GL inet Router via ssh mit folgenden Befehl zurückgesetzt:

Anscheinend gab es wirklich noch irgendeinen Konfigurationsrest der durch den GUI Factory Reset nicht bereinigt wurde.

Nun funktioniert alles wie es soll und das ohne manuelle ip routen.

Ich danke dir für alles!

Ich hatte den GL inet Router via ssh mit folgenden Befehl zurückgesetzt:

firstboot && reboot nowAnscheinend gab es wirklich noch irgendeinen Konfigurationsrest der durch den GUI Factory Reset nicht bereinigt wurde.

Nun funktioniert alles wie es soll und das ohne manuelle ip routen.

Ich danke dir für alles!

"Net-ZwerK":

Der GL-INET bekommt am WAN Port die fest IP 192.168.178.15

Am LAN Port DHCP aus und da die feste IP 192.168.178.16

Ja das finde Ich auch.

Aber noch einmal Netz Fritz.box 192.168.178.x und da will Ich einen Wireguard VPN GL-Inet einbauen ohne die Fritz.box zu ändern.

Ich habe noch nicht getestet ob es über das Gastnetz funktioniert.

Desahlb bin Ich an der Config interessiert

Der GL-INET bekommt am WAN Port die fest IP 192.168.178.15

Am LAN Port DHCP aus und da die feste IP 192.168.178.16

Ja das finde Ich auch.

Aber noch einmal Netz Fritz.box 192.168.178.x und da will Ich einen Wireguard VPN GL-Inet einbauen ohne die Fritz.box zu ändern.

Ich habe noch nicht getestet ob es über das Gastnetz funktioniert.

Desahlb bin Ich an der Config interessiert

Auch auf Winblows ist es sehr einfach:

Merkzettel: VPN Installation mit Wireguard

Linux VM ist natürlich sinnvoller !

Merkzettel: VPN Installation mit Wireguard

Linux VM ist natürlich sinnvoller !