GPO wird angewandt, Login-Script darin jedoch nicht

Hallo,

folgende Situation: Windows Server 2019, Windows 10 Enterprise-Clients

Problem:

es soll ein Login-Script in Powershell ausgeführt werden, das eine "halbe 2 Faktorenauthentifizierung" einführt, indem der jeweilige User ein Mail bekommt, das ihn darüber informiert, dass eingeloggt wurde. Der Sinn: sollte jemand missbräuchlich die Logn-Daten verwenden erhält der User zumidnest ein Mail, von welchem Computer und System dies erfolgt ist.

Soweit sogut, das Script selbst wurde getestet unter der "normalen" Powershell und läuft auch ohne Fehler.

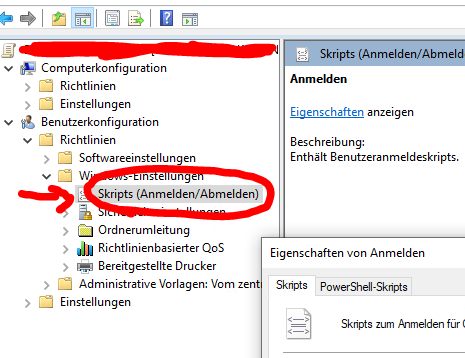

Das gleiche Skript allerdings in eine GPO verfrachtet für den User-Login unter:

Computerkofiguration -> Benutzerkonfiguration -> Richtlinien -> Windows-Einstellungen -> Script (Anmelden/Abmelden)

gelangt einfach nicht zur Ausführung, obwohl die GPO definitiv zur Anwendung gelangt.

was wurde bereits überprüft:

-> gpresult /r /scope:user -> meldet, dass die GPO angewandt wurde

-> Gruppen-Filtering -> dass betreffende User das Leserecht haben (sonst würde die GPO ja gar nicht ausgeführt)

-> es wurde sogar ein simpler Testbefehl ins Skript gegeben: md c:\TEST -> allein, um zu prüfen, ob das Script grundsätzlich läuft, wenn das Verzeichnis angelegt worden wäre, was es leider nicht tut

-> das Skript mit dem md c:\TEST unter der "normalen" Powershell ohne GPO wieder getestet: funktioniert

-> das Script liegt im NETLOGON-Ordner

Wie also kann eine GPO zwar angewandt werden, das Script allerdings in der "angewandten GPO" ohne jegliche Fehlermeldung nicht ausgeführt werden?

LG,

H.K.

folgende Situation: Windows Server 2019, Windows 10 Enterprise-Clients

Problem:

es soll ein Login-Script in Powershell ausgeführt werden, das eine "halbe 2 Faktorenauthentifizierung" einführt, indem der jeweilige User ein Mail bekommt, das ihn darüber informiert, dass eingeloggt wurde. Der Sinn: sollte jemand missbräuchlich die Logn-Daten verwenden erhält der User zumidnest ein Mail, von welchem Computer und System dies erfolgt ist.

Soweit sogut, das Script selbst wurde getestet unter der "normalen" Powershell und läuft auch ohne Fehler.

Das gleiche Skript allerdings in eine GPO verfrachtet für den User-Login unter:

Computerkofiguration -> Benutzerkonfiguration -> Richtlinien -> Windows-Einstellungen -> Script (Anmelden/Abmelden)

gelangt einfach nicht zur Ausführung, obwohl die GPO definitiv zur Anwendung gelangt.

was wurde bereits überprüft:

-> gpresult /r /scope:user -> meldet, dass die GPO angewandt wurde

-> Gruppen-Filtering -> dass betreffende User das Leserecht haben (sonst würde die GPO ja gar nicht ausgeführt)

-> es wurde sogar ein simpler Testbefehl ins Skript gegeben: md c:\TEST -> allein, um zu prüfen, ob das Script grundsätzlich läuft, wenn das Verzeichnis angelegt worden wäre, was es leider nicht tut

-> das Skript mit dem md c:\TEST unter der "normalen" Powershell ohne GPO wieder getestet: funktioniert

-> das Script liegt im NETLOGON-Ordner

Wie also kann eine GPO zwar angewandt werden, das Script allerdings in der "angewandten GPO" ohne jegliche Fehlermeldung nicht ausgeführt werden?

LG,

H.K.

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 6639296777

Url: https://administrator.de/forum/gpo-wird-angewandt-login-script-darin-jedoch-nicht-6639296777.html

Ausgedruckt am: 02.08.2025 um 08:08 Uhr

15 Kommentare

Neuester Kommentar

Hi,

Siehst du was in den Eventlogs?

Entsprechender Nutzer hat Lesen/Ausführen für das Skript?

Computerkofiguration -> Benutzerkonfiguration

wo jetzt? (wenn es ein Loginskript ist, Benutzerkonfiguration)Siehst du was in den Eventlogs?

Entsprechender Nutzer hat Lesen/Ausführen für das Skript?

ExecutionPolicy entsprechend angepasst?

Entweder die Execution Ploicy oder der Powershell Datei fehlt schlicht die Verbindung zum Mailserver bzw. ggf. hat das

Script bei der Anmeldung keine Berechtigung über den Mailserver zu versenden.

Wie "meldet" sich das Script denn am Mailserver an ?

Denke dran das GPO´s größtenteils als SYSTEM ausgeführt werden. Der User Kontext kommt wenn erst relativ spät.

Hast du eventuell mal versucht das ganze über einen Task zu lösen ? Ich würde es nämlich damit erstmal testen.

Sprich als Regel: Wenn Benutzer sich anmeldet --> DANN --> Powershell Script "NAME.PS1" ausführen.

Eventuell eine Verzögerung rein und das ganze im Userkontext ausführen lassen.

Script bei der Anmeldung keine Berechtigung über den Mailserver zu versenden.

Wie "meldet" sich das Script denn am Mailserver an ?

Denke dran das GPO´s größtenteils als SYSTEM ausgeführt werden. Der User Kontext kommt wenn erst relativ spät.

Hast du eventuell mal versucht das ganze über einen Task zu lösen ? Ich würde es nämlich damit erstmal testen.

Sprich als Regel: Wenn Benutzer sich anmeldet --> DANN --> Powershell Script "NAME.PS1" ausführen.

Eventuell eine Verzögerung rein und das ganze im Userkontext ausführen lassen.

Anmeldeskripte werden mit 5 Minuten Verzögerung ausgeführt.

Abstellbar so: learn.microsoft.com/en-us/troubleshoot/windows-client/group-poli ...

Abstellbar so: learn.microsoft.com/en-us/troubleshoot/windows-client/group-poli ...

Nun wenn die Scripte mit Verzögerung ausgeführt werden so müsste ja eigentlich im Falle des TO die Mail einfach später ankommen. Die Scripte werden doch als SYSTEM ausgeführt ?

Wenn der TO sagt es kommt nichts an außer er startet das von Hand dann würde das auf ein Zugriffsproblem hindeuten. ggf. wird im falschen Kontext ( User oder System ) gearbeitet

Wenn der TO sagt es kommt nichts an außer er startet das von Hand dann würde das auf ein Zugriffsproblem hindeuten. ggf. wird im falschen Kontext ( User oder System ) gearbeitet

Das überlesen?

Zitat von @DerWoWusste:

Anmeldeskripte werden mit 5 Minuten Verzögerung ausgeführt.

Abstellbar so: learn.microsoft.com/en-us/troubleshoot/windows-client/group-poli ...

Anmeldeskripte werden mit 5 Minuten Verzögerung ausgeführt.

Abstellbar so: learn.microsoft.com/en-us/troubleshoot/windows-client/group-poli ...

md c:\TEST

ein normaler User kann doch unter c:\ keine Ordner erstellen? Versuche stattdessen malmd "$env:userprofile\test" und auf den entsprechenden PCs die Einstellung "Computerkonfiguration\Administrative Vorlagen\System\Gruppenrichtlinie\Anmeldeskriptverzögerung konfigurieren" auf 0 setzen

Und stelle das in die erste Zeile..

md "$env:userprofile\test"