Heimnetzwerk mit Mikrotik, pfsense, Vlan, Telefon, Nas

Hallo Experten,

ich bin gestern früh angefangen und habe mein vorhandenes Netzwerk zerpflückt. Die Fritzbox ist rausgeflogen und ich habe einen Draytek Vigor 167 mit einem IPU Board (mit einer pfsense) verbunden.

Weiterhin habe ich meinen bisherigen Zyxel 24 Port Switch demontiert und will nun (fast) alles mit Mikrotik aufbauen.

Folgender Aufbau ist geplant:

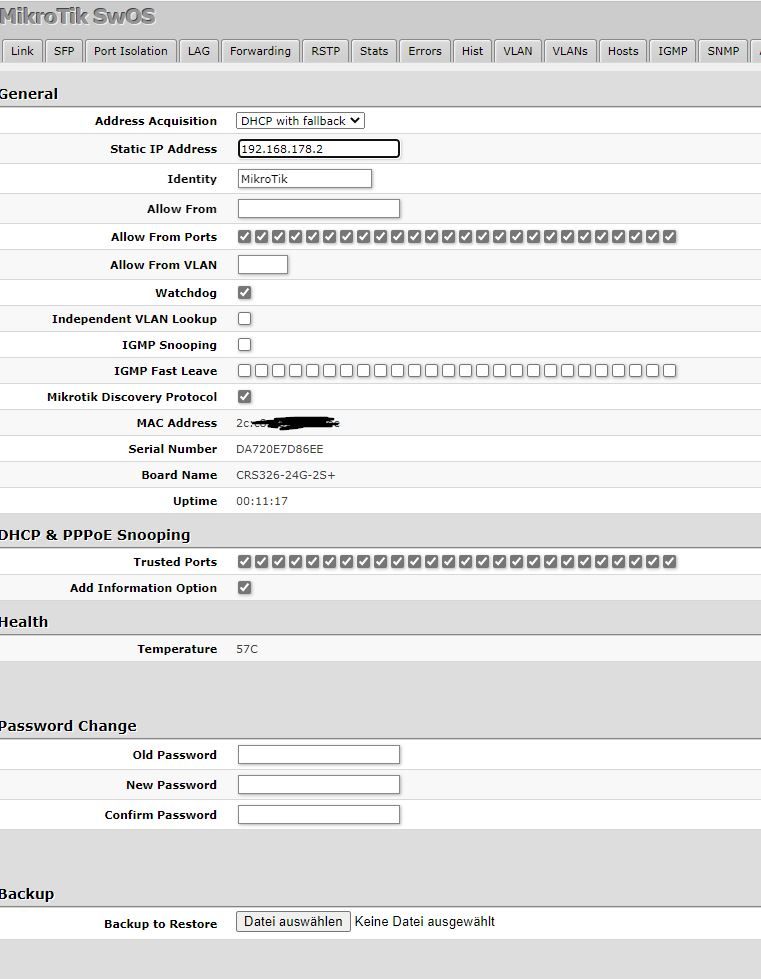

Internet -> Vigor 167 -> pfsense -> 24 Port Switch von Mikrotik (es ist zwar der CRS 326, ich habe aber nur Switch OS aktiviert).

An diesem Mikrotik 24 Port Switch sollen 2 Stück Mikrotik hap ac2 angeschlossen werden (hab ich auch schon hier liegen). Die haben insgesamt 5 Ports und sollen zukünftig auch als AccessPoint für WLAN dienen (und dies mit unterschiedlichen VLans).

Der 24 Port Switch steht im Keller, der eine AP soll ins Wohnzimmer EG und der andere AP ins OG Büro. Ethernet-Verkabelung ist jeweils vorhanden. Ich kann also die hap ac2 direkt in den 24 Port Switch im Keller einstecken.

Weiterhin muss ich mein Dect Telefon anbinden. Dafür habe ich ein Gigaset Go Box 100, welche ich an dem hap ac2 im Wohnzimmer anschließen möchte. Telefon idealerweise im eigenen Vlan

Dann kommt noch mein NAS von Synology (DS218+), welches ich vermutlich idealerweise per tagged Vlan an den 24 Port Switch anschließen möchte.

Also insgesamt würde ich vermuten, dass es sich um eine durchaus übliche Installation für den Heimbereich handelt.

Ich gehe von insgesamt 6 VLANs aus, wobei ja im Endeffekt egal ist, ob es 3 oder 9 sind.

Soviel zur Vorgeschichte. Ich habe in den letzen Wochen die Tutorials (vielen Dank an aqui) usw. hoch und runter gelesen. Weiterhin verschiedene Videos z.B. von den Pascom Brüdern usw.

Aus diesem Grund habe ich mich gestern an den Schritt des Umbaus rangetraut und hänge total fest und komme nicht weiter.

Was funktioniert: ich habe mein Notebook am 24 Port Mikrotik switch und komme damit auch über die pfsense ins Internet.

Aber: ich bekomme die AP nicht an den 24 Port Switch angeschlossen. Muss der hap ac2 als Bridge oder als Router konfiguriert werden. Ich habe in einem Beitrag gelesen, dass bei Wlan AP eher ein Routing sinnvoll ist.

Ich habe hier ein grundsätzliches Verständnisproblem, da ich leider auch nicht aus dieser Materie komme (Netzwerk eher Hobby mit dem Anspruch zu lernen).

Insofern benötige ich Hinweise, wie ich was am besten konfiguriere. Ich würde das dann so versuchen und könnte dann auch Screenshots liefern. Die machen aber aktuell keinen Sinn, da ich idealerweise ab Grundkonfiguration starten wollen würde.

Also konkret: wie muss ich die hap ac2 einrichten und wie muss ich den 24 Port Switch einstellen?

Es wäre sehr nett, wenn mir da mal jemand auf die Sprünge helfen könnte!

Gruss Norbert

ich bin gestern früh angefangen und habe mein vorhandenes Netzwerk zerpflückt. Die Fritzbox ist rausgeflogen und ich habe einen Draytek Vigor 167 mit einem IPU Board (mit einer pfsense) verbunden.

Weiterhin habe ich meinen bisherigen Zyxel 24 Port Switch demontiert und will nun (fast) alles mit Mikrotik aufbauen.

Folgender Aufbau ist geplant:

Internet -> Vigor 167 -> pfsense -> 24 Port Switch von Mikrotik (es ist zwar der CRS 326, ich habe aber nur Switch OS aktiviert).

An diesem Mikrotik 24 Port Switch sollen 2 Stück Mikrotik hap ac2 angeschlossen werden (hab ich auch schon hier liegen). Die haben insgesamt 5 Ports und sollen zukünftig auch als AccessPoint für WLAN dienen (und dies mit unterschiedlichen VLans).

Der 24 Port Switch steht im Keller, der eine AP soll ins Wohnzimmer EG und der andere AP ins OG Büro. Ethernet-Verkabelung ist jeweils vorhanden. Ich kann also die hap ac2 direkt in den 24 Port Switch im Keller einstecken.

Weiterhin muss ich mein Dect Telefon anbinden. Dafür habe ich ein Gigaset Go Box 100, welche ich an dem hap ac2 im Wohnzimmer anschließen möchte. Telefon idealerweise im eigenen Vlan

Dann kommt noch mein NAS von Synology (DS218+), welches ich vermutlich idealerweise per tagged Vlan an den 24 Port Switch anschließen möchte.

Also insgesamt würde ich vermuten, dass es sich um eine durchaus übliche Installation für den Heimbereich handelt.

Ich gehe von insgesamt 6 VLANs aus, wobei ja im Endeffekt egal ist, ob es 3 oder 9 sind.

Soviel zur Vorgeschichte. Ich habe in den letzen Wochen die Tutorials (vielen Dank an aqui) usw. hoch und runter gelesen. Weiterhin verschiedene Videos z.B. von den Pascom Brüdern usw.

Aus diesem Grund habe ich mich gestern an den Schritt des Umbaus rangetraut und hänge total fest und komme nicht weiter.

Was funktioniert: ich habe mein Notebook am 24 Port Mikrotik switch und komme damit auch über die pfsense ins Internet.

Aber: ich bekomme die AP nicht an den 24 Port Switch angeschlossen. Muss der hap ac2 als Bridge oder als Router konfiguriert werden. Ich habe in einem Beitrag gelesen, dass bei Wlan AP eher ein Routing sinnvoll ist.

Ich habe hier ein grundsätzliches Verständnisproblem, da ich leider auch nicht aus dieser Materie komme (Netzwerk eher Hobby mit dem Anspruch zu lernen).

Insofern benötige ich Hinweise, wie ich was am besten konfiguriere. Ich würde das dann so versuchen und könnte dann auch Screenshots liefern. Die machen aber aktuell keinen Sinn, da ich idealerweise ab Grundkonfiguration starten wollen würde.

Also konkret: wie muss ich die hap ac2 einrichten und wie muss ich den 24 Port Switch einstellen?

Es wäre sehr nett, wenn mir da mal jemand auf die Sprünge helfen könnte!

Gruss Norbert

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 2297747388

Url: https://administrator.de/forum/heimnetzwerk-mit-mikrotik-pfsense-vlan-telefon-nas-2297747388.html

Ausgedruckt am: 18.07.2025 um 08:07 Uhr

50 Kommentare

Neuester Kommentar

Guten Morgen!

a) nicht verzweifeln, ist völlig normal!

b) Welchen MT-Switch hast Du?

c) Alle MT Geräte auf der selben FW-Version?

VG

PS: Bridgemode

a) nicht verzweifeln, ist völlig normal!

b) Welchen MT-Switch hast Du?

c) Alle MT Geräte auf der selben FW-Version?

VG

PS: Bridgemode

An diesem Mikrotik 24 Port Switch sollen 2 Stück Mikrotik hap ac2 angeschlossen werden

Mit oder ohne CapsMan ?dass es sich um eine durchaus übliche Installation für den Heimbereich handelt.

Üblich aber sehr luxoriös wenn du mal davon ausgehst das 90% aller Haushalte nur ne FB da rumstehen haben. Du gehörst also zu den "oberen Zehntausend" damit ! 😉und hänge total fest und komme nicht weiter.

Ooops ! How come ? Was genau ist das Problem ?Notebook am 24 Port Mikrotik switch und komme damit auch über die pfsense ins Internet.

Bedeutet ja das dann Modem und Firewall fehlerfrei laufen, richtig ? Es geht also nur um die Anbindung des Switches an die pfSense und vermutlich VLANs, richtig ?Muss der hap ac2 als Bridge oder als Router konfiguriert werden.

Als Bridge... WLAN ist ja immer Bridging. Aaaaber...Das ist grundsätzlich davon abhängig ob du sie zentral über den CapsMan Controller verwalten willst oder einfach nur als Standalone APs. Dazu machst du ja leider keine Angaben.

Insofern benötige ich Hinweise, wie ich was am besten konfiguriere.

Das Tutorial und die Punkte 4. und 5. dazu hast du wirklich gelesen ??Mikrotik VLAN Konfiguration ab RouterOS Version 6.41

Oder wenn du es zentral mit dem CapsMan machen willst HIER.

Das solltest du erstmal vorab klären, denn ohne das zu wissen ist einen zielführende Hilfe eher Raterei.

Der WAF Faktor ist ganz tief im Keller!

Ja so geht es den Visionären häufiger. Der wahre Ruhm kommt häufig erst nach dem Tod ... wollen wir hoffen, dass Deine Frau das nicht testet a) Häng doch die alte Struktur temporär wieder so hin, dass Dein Haus-Netzwerk halbwegs läuft. Jetzt wo Du weißt, dass Modem und PFSense Internet hätten kannst Du die doch erstmal wieder mit der Fritze ersetzten und dann ist der Haussegen gesichert.

b) Parallel: Modem - PfSense - Mikrotik CRS (Bridgemode) - HAPs (Bridgmode) aneinananderhängen und testen ob die PFSense gepingt werden kann.

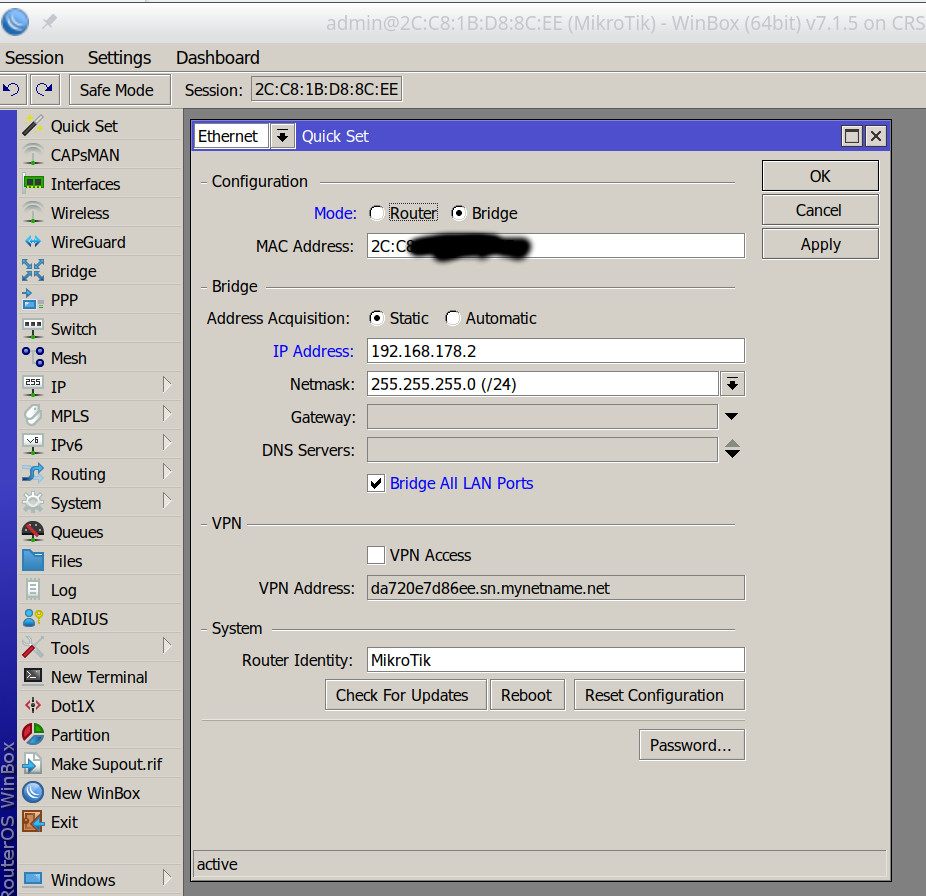

Läuft der CRS im SwitchOS oder im RouterOS?! Bei RouterOS ist 7.1.5 eigentlich das aktuellste!

mikrotik.com/download

Das solltest Du grundsätzlich Anfangs entscheiden! RouterOS oder SwitchOS - der CRS kann beides. In Deinem Setup wäre SwitchOS zwar ausreichend ... dann hast Du aber 2 verschiedene MT-Bedienoberflächen. Auf lange Sicht halte ich das für kontraprodukiv.

Der WAF Faktor ist ganz tief im Keller!

Das hätte ja mitnichten so sein müssen wenn der TO etwas nachgedacht hätte und die Trautholdeste erstmal direkt an die pfSense gehangen hätte. Dann wäre die Kuh vom Eis und er hätte am anderen Port in Ruhe seine Switch und AP Konfig machen können.Wenn man sich Probleme selber schafft hält sich ein Mitleid doch etwas in Grenzen...! 🤣

Zu CapsMan wird sich aqui, bestimmt noch melden. Dazu kann ich nix sagen.

Der SwitchMode hat hier im Forum einen deutlichen Nachteil ... dass ihn keiner(?!) einsetzt.

Ich hatte das mal aus Performance-Gründen gemacht. Bin aber im Nachhinein nicht sicher ob ich das Problem nicht auch mit (aktuellem) RouterOS und - richtig gesetztem - hw-offload hätte fixen können. Aktuell läuft mein CRS auch wieder unter RouterOS.

Und das verbleibende Manko der CRS-NAT-Performance (max 400 Mbit/s am WAN) – hast Du ja eh an die PFSense ausgelagert.

Der SwitchMode hat hier im Forum einen deutlichen Nachteil ... dass ihn keiner(?!) einsetzt.

Ich hatte das mal aus Performance-Gründen gemacht. Bin aber im Nachhinein nicht sicher ob ich das Problem nicht auch mit (aktuellem) RouterOS und - richtig gesetztem - hw-offload hätte fixen können. Aktuell läuft mein CRS auch wieder unter RouterOS.

Und das verbleibende Manko der CRS-NAT-Performance (max 400 Mbit/s am WAN) – hast Du ja eh an die PFSense ausgelagert.

Ich würde mir 7.1.5 von der Homepage auf meinen Rechner ziehen. Für Deinen CRS das oberste in der Mitte. Wenn ich das richtig sehe, geht das wohl auch für Deine HAPs.

Dann greifst Du auf den CRS zu und lädst die Datei unter "Files" hoch. Anschließend ein Neustart und damit läuft das Update.

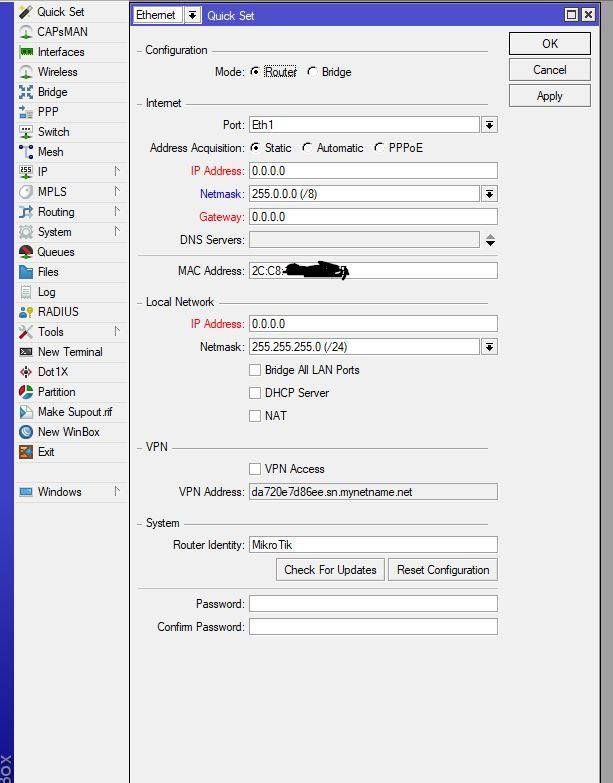

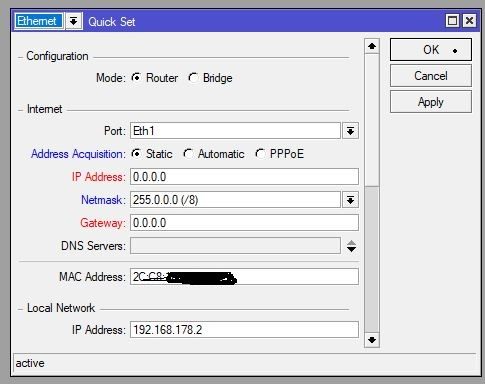

Anschließend würde ich wohl in den "Presettings" den Bridgemode auswählen, damit Du wieder Internetzugang hast. D.h. DHCP und NAT laufen auf der PFsense. Die Anleitung von @aqui geht - wenn ich das richtig erinnere - davon aus, dass der Mikrotik als Router läuft?! Das wäre bei Dir ja eher doof, weil Du damit Doppel-NAT erzwingst.

PS: Greifst DU über Winbox oder über Webinterface auf die Geräte zu?!

PPS: Schau, dass Du auch ein aktuelles Winbox auf dem Rechner hast ... Winbox und Firmware müssen gleichen Stand haben, bzw. aktualisierte FW erzwingt aktuelles Winbox.

PPPS: Orientiere Dich an diesem Video, da hängt der CRS auch hinter dem Router der vlans aufspannt. Du benötigst zwischen pfsense und crs und ebenfalls zwischen crs und haps jeweils Trunk-Ports

m.youtube.com/watch?v=YLtGQAQ8iS0

Abschließend 2 "ProTipps" 😉

a) Entweder links oder oben rechts gibt es die CLI bzw. das Terminal: Gibst Du dort "export" ein erzählt Dir Dein Mikrotik seine Einstellungen. Wenn Du nach export noch "hide sensitive" eingibst bzw. die Tab-Taste drückst werden Passwörter ausgeblendet und Du kannst den Output hier für die Fehlersuche veröffentlichen. Ersetzt KEIN Backup!

b) Linke Spaltes - "Files": Hiermit kann man ein Backup der Einstellungen erstellen. Ganz wichtig BEVOR man z.B. vLANs scharfschaltet. Alle(!?) haben schon mal die Verbindung zu ihrem (vermeintlich) richtig konfigurierten Mikrotik verloren und im Strahl gekotz.., weil sie nochmal anfangen durften. Außer auqi natürlich, der pinkelt aber auch Eiswürfel 😏

Dann greifst Du auf den CRS zu und lädst die Datei unter "Files" hoch. Anschließend ein Neustart und damit läuft das Update.

Anschließend würde ich wohl in den "Presettings" den Bridgemode auswählen, damit Du wieder Internetzugang hast. D.h. DHCP und NAT laufen auf der PFsense. Die Anleitung von @aqui geht - wenn ich das richtig erinnere - davon aus, dass der Mikrotik als Router läuft?! Das wäre bei Dir ja eher doof, weil Du damit Doppel-NAT erzwingst.

PS: Greifst DU über Winbox oder über Webinterface auf die Geräte zu?!

PPS: Schau, dass Du auch ein aktuelles Winbox auf dem Rechner hast ... Winbox und Firmware müssen gleichen Stand haben, bzw. aktualisierte FW erzwingt aktuelles Winbox.

PPPS: Orientiere Dich an diesem Video, da hängt der CRS auch hinter dem Router der vlans aufspannt. Du benötigst zwischen pfsense und crs und ebenfalls zwischen crs und haps jeweils Trunk-Ports

m.youtube.com/watch?v=YLtGQAQ8iS0

Abschließend 2 "ProTipps" 😉

a) Entweder links oder oben rechts gibt es die CLI bzw. das Terminal: Gibst Du dort "export" ein erzählt Dir Dein Mikrotik seine Einstellungen. Wenn Du nach export noch "hide sensitive" eingibst bzw. die Tab-Taste drückst werden Passwörter ausgeblendet und Du kannst den Output hier für die Fehlersuche veröffentlichen. Ersetzt KEIN Backup!

b) Linke Spaltes - "Files": Hiermit kann man ein Backup der Einstellungen erstellen. Ganz wichtig BEVOR man z.B. vLANs scharfschaltet. Alle(!?) haben schon mal die Verbindung zu ihrem (vermeintlich) richtig konfigurierten Mikrotik verloren und im Strahl gekotz.., weil sie nochmal anfangen durften. Außer auqi natürlich, der pinkelt aber auch Eiswürfel 😏

Allerdings komme ich so nicht mehr auf die Pfsense.

Ohh man wenn's an solch einfachen Basics schon scheitert droht wieder die Gefahr eines Hunderterthreads.... Aber weil heute Sonntag ist...Ist doch klar wenn RouterOS gebootet ist, dann musst du ihm doch den Layer 2 Switch erst einmal beibringen.

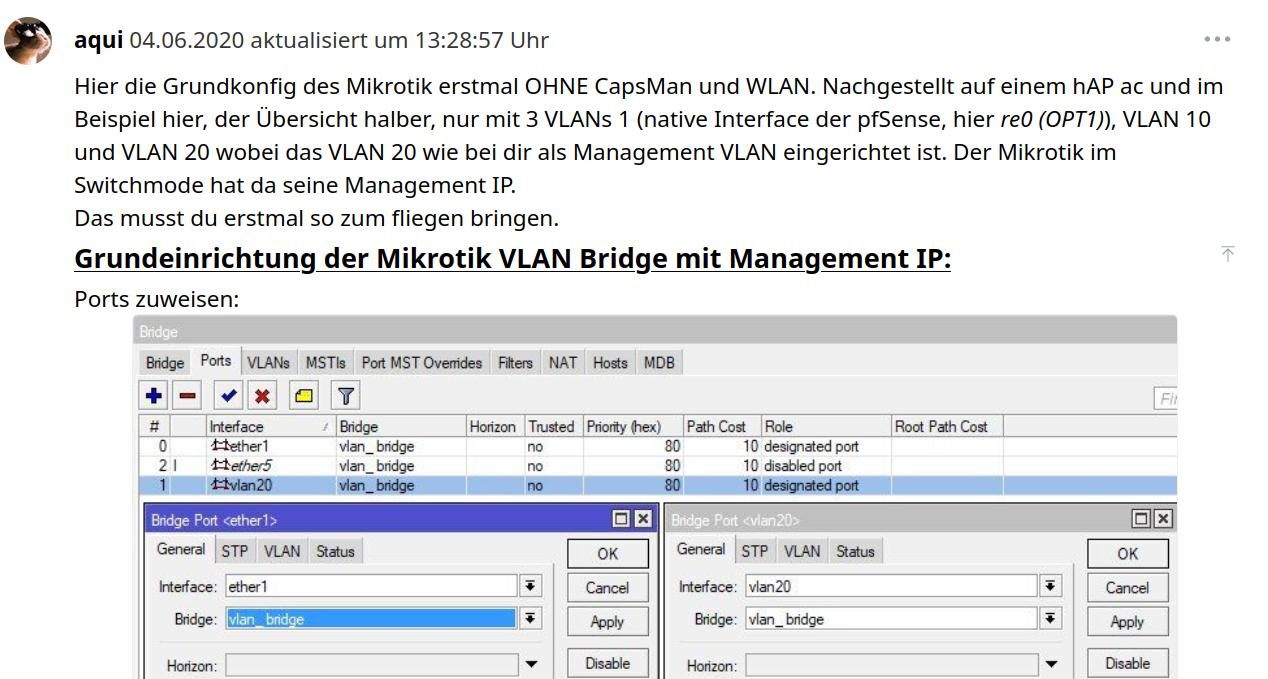

Wie immer...lesen und verstehen:

Mikrotik VLAN Konfiguration ab RouterOS Version 6.41

und Schritt für Schritt vorgehen wenn du auf der pfSense mit VLANs arbeitest.

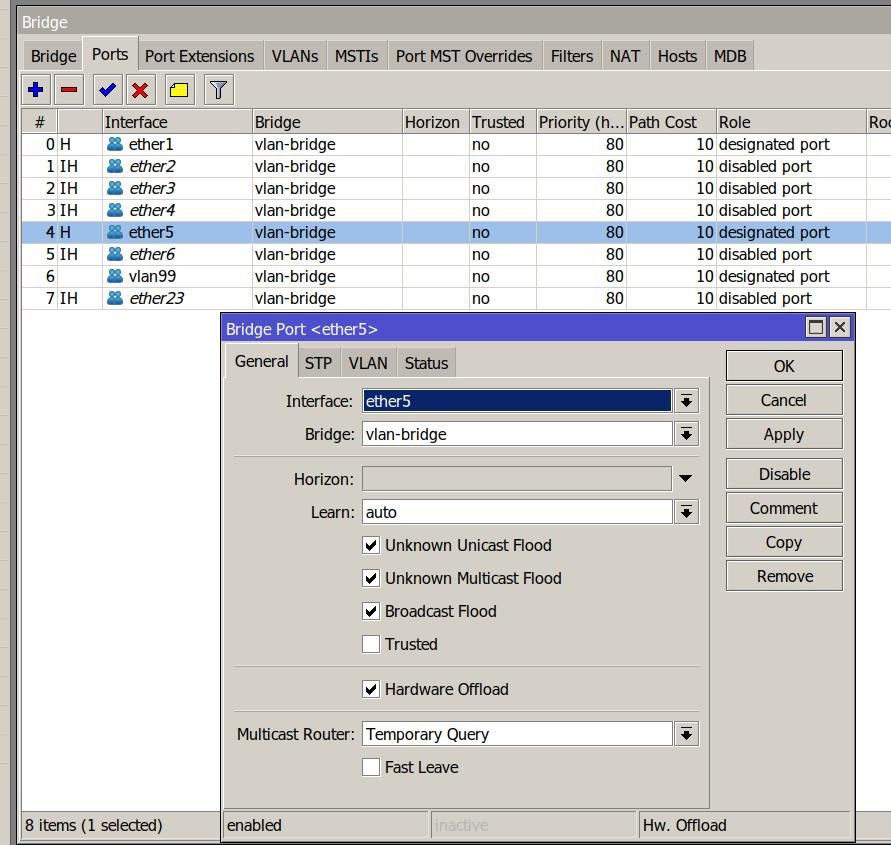

- Default Konfig löschen, no Backup

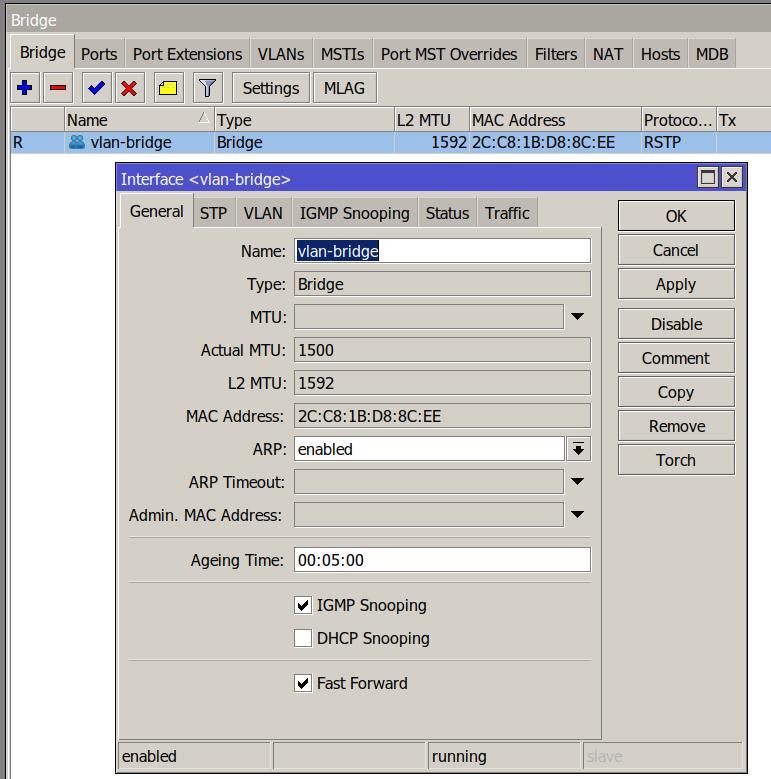

- Bridge einrichten

- Ports der Bridge zuweisen

- Tagging einstellen

- Wenn du den Switch nur im L2 betreiben willst (Routing nur auf pfSense) dann keine VLAN Interfaces einrichten mit Ausnahme eines einzigen, dem VLAN 1 IP Interface (Management) !

Hättest du ein paar Screenshots deines SwitchOS Setups gesendet hätte man sehen können WO du deinen Fehler reinfabriziert hast ! Leider hats ja dazu nicht gereicht...

SwitchOS bedeutet dann aber auch KEINE Möglichkeit die APs mit CapsMan zentral zu managen und Standalone wäre zwingend. CapsMan geht natürlich nur mit RouterOS.

pfSense Setup wie immer hier für das VLAN Setup:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

der pinkelt aber auch Eiswürfel

Nope, der macht aber wie jeder pfiffige Netzwerk Admin immer vor jedem solcher Setup Schritte ein Konfig Backup !! 😉Passiert aber auch nie wenn man die WinBox immer über den Layer 2 (Mac Adresse) mit dem MT connected und NICHT mit der IP !

Vielen Dank für die Info mit dem Upload über Files Ordner!

Sind aber alles Binsenweisheiten !Denke daran danach IMMER auch den Bootloader mit upzudaten unter System --> Routerboard !!

Danach ist nochmal ein Reboot fällig !

ich weiß aber auch da nicht wie das geht.

Ist kinderleicht und in einer Viertelstunde erledigt:techsoftcenter.com/how-to-run-winbox-mikrotik-on-linux-mint-ubun ...

usw. Google nach Winbox Linux Wine und du findest tausende Links...

Sonst eben Browser, hat aber den großen Nachteil das du dann immer auf eine IP Adresse und reine IP Connectivity verhaftet bist.

Mit der WinBox kann man auch ganz ohne IP nur über die L2 Mac Adresse auf den MT connecten.

Ich hatte mir schon einen Wolf gesucht!

Kenn ich ... deshalb habs ich geschrieben. Aber Achtung: Ein Downgrade kann durchaus aufwändiger sein Winbox läuft auf meinem Windows PC

Ist nen Kack, ich fluche auf MacOS auch immer. Läuft bei mir übrer Parallels Win-VM und damit haste noch ne Netzwerk-Zwischenschicht, die Probleme verursachen kann. Verstehe auch nicht, warum die dieses Frickeltool nicht mal entsprechend kompilieren können.würde also den Zugriff über Browser bevorzugen

Den größten Befehlssatz hast Du unter CLI, Winbox hat schon etwas weniger und das Webinterface noch weniger Befehle. Da dürften wir aber immer noch von 80% reden?! Für so nen Standard-Konfig wie bei Dir sollte das Webinterface eigentlich langen.Ich persönlich mache die Konfiguration eher über winbox und das Tagesgeschäft übers Webinterface. Damit kann man auch recht easy updaten - direkt per Knopfdruck, wie bei allen Mitbewerbern

Ich hätte ja im Quickset des CRS jetzt "Bridge" ausgewählt. Aber Du siehst, dass aqui und ich das anders machen. Schau Dir mal das youtube-Video von mir oben verlinkt an. Das trifft genau Dein setup, so wie ich das verstehe. Und ich bin mit dem damals auch gut weitergekommen.

Viele Grüße

PS: Ist auch essentiell help.mikrotik.com/docs/display/ROS/Getting+started

PPS: Und wenn Du am Ende mit der Performance nicht zufrieden bist, kannste das hier ja mal überfliegen

Mikrotik CRS NAT-Performance

Wäre die Schnellkonfig denn so richtig oder mache ich die Schnellkonfig überhaupt nicht? Lt. Anleitung aqui mache ich eine Reset Configuration und mache dann direkt mit der Erstellung der Bridge weiter. Also keine Schnellconfig!

Jo, deshalb habe ich geschrieben:

Ich hätte ja im Quickset des CRS jetzt "Bridge" ausgewählt. Aber Du siehst, dass aqui und ich das anders machen.

Kollege @Visucius hat es schon richtig gesagt: KEIN Wizzard und KEINE Schnellkonfig ! Start from Scratch ! Hat einen Grund warum es im Tutorial nicht erwähnt ist.

youtube.com/watch?v=FXhT2QGxgp0

help.mikrotik.com/docs/display/ROS/Winbox#Winbox-RunWinboxonmacO ...

Und auch die Pascom Jungs machen das vor:

youtube.com/watch?v=kNDTCpa24_4

Ich könnte mit Capsman im CRS Switch meine beiden Accesspoints für WLan zentral verwalten?

Jepp, das geht und ist ja der tiefere Sinn des CapsMan. Der CRS agiert dann quasi als zentraler WLAN Controller für alle deine APs. Wie das einzurichten ist steht HIER. Die dynamische VLAN Zuweisung und den Radius Part kannst du dir natürlich wegdenken wenn du es statisch machst ! ("query radius" entfällt !)ich fluche auf MacOS auch immer.

Ist völlig unnötig denn ist es auf einem Mac noch schneller installiert als in Linux und rennt sogar auf den aktuellen M1 Macs mit Rosetta2 ! youtube.com/watch?v=FXhT2QGxgp0

help.mikrotik.com/docs/display/ROS/Winbox#Winbox-RunWinboxonmacO ...

Und auch die Pascom Jungs machen das vor:

youtube.com/watch?v=kNDTCpa24_4

Da habe ich ja aktuell nichts eingestellt.

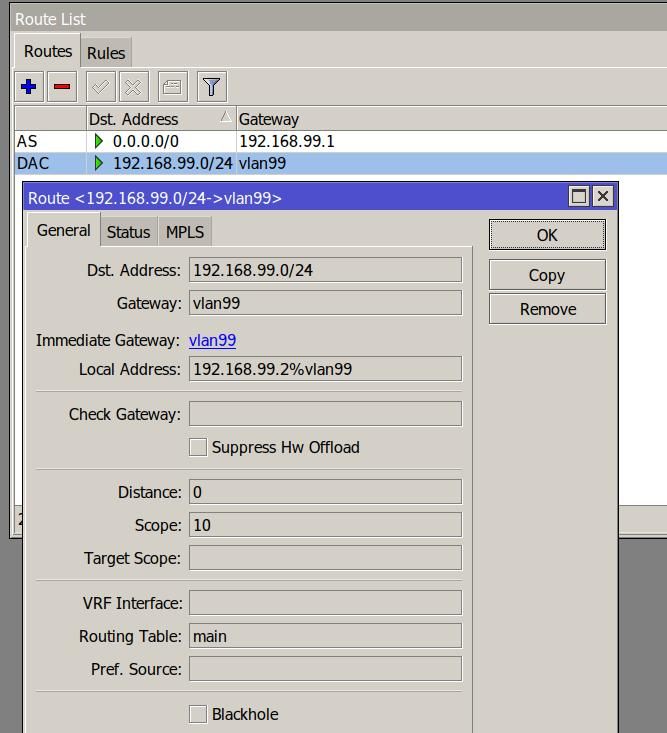

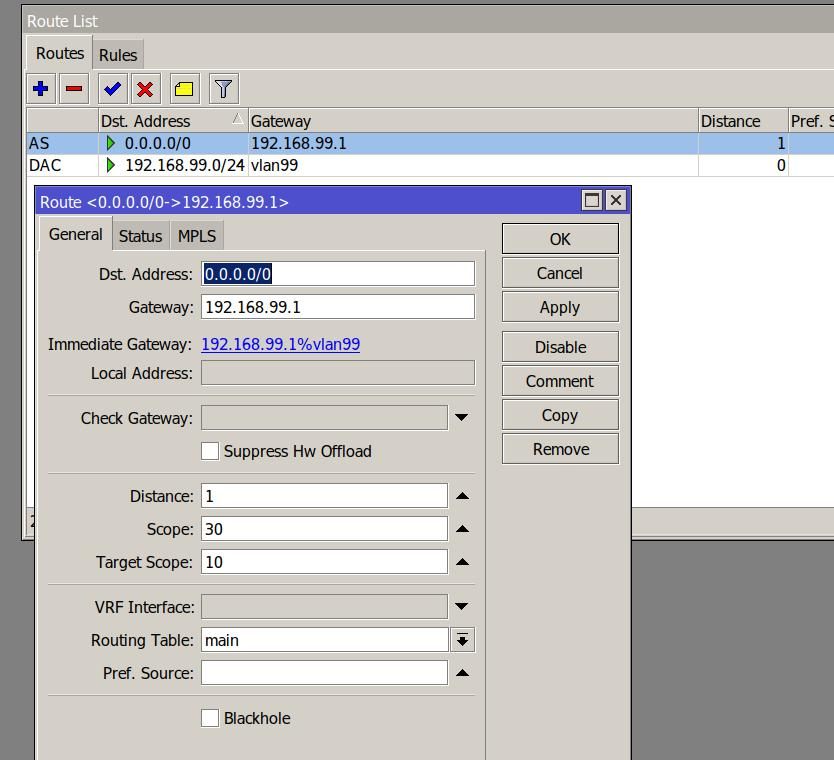

Du routest deine VLANs dann zentral mit dem Mikrotik und nicht mit der Firewall, richtig ??Dann sind an der pfSense keine VLANs eingerichtet und die pfSense braucht logischerwese dann eine statische Route auf deinen Mikrotik L3 Switch.

Der Mikrotik im Gegenzug dann eine Default Route auf die pfSense:

Mikrotik VLAN Konfiguration ab RouterOS Version 6.41

Das ist dann ein klassisches Layer 3 Switching Konzept wie es hier beschrieben ist:

Verständnissproblem Routing mit SG300-28

Fazit:

Tutorials einmal wirklich lesen hilft ! Dann muss man auch nur das nachfragen was wirklich wichtig ist.

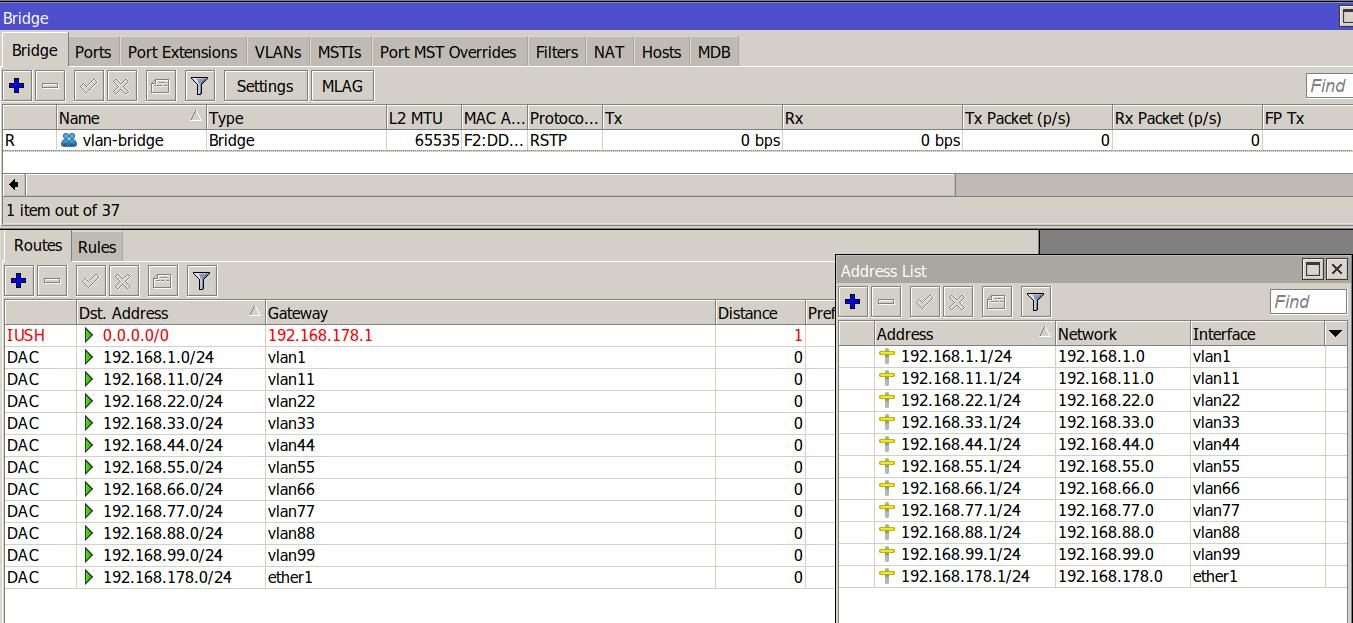

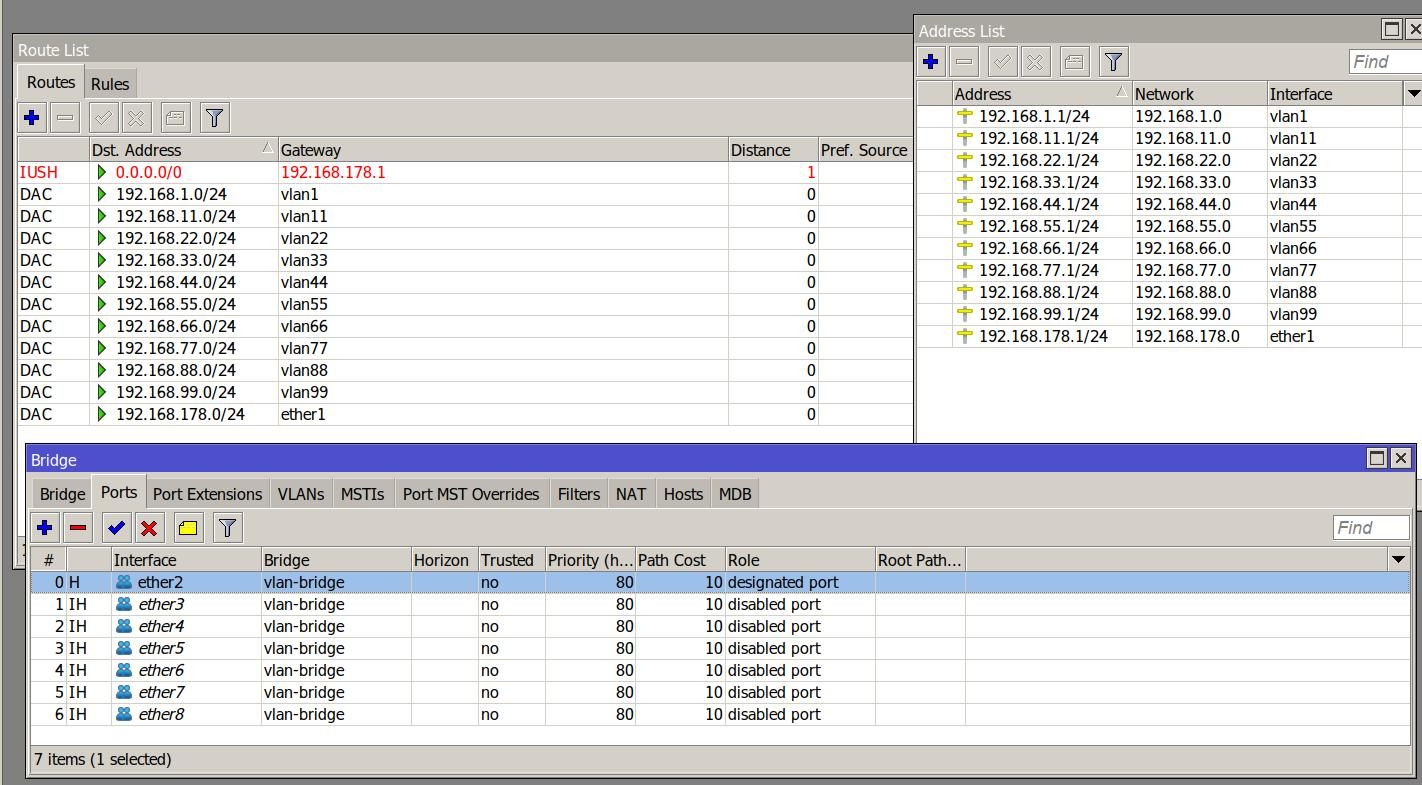

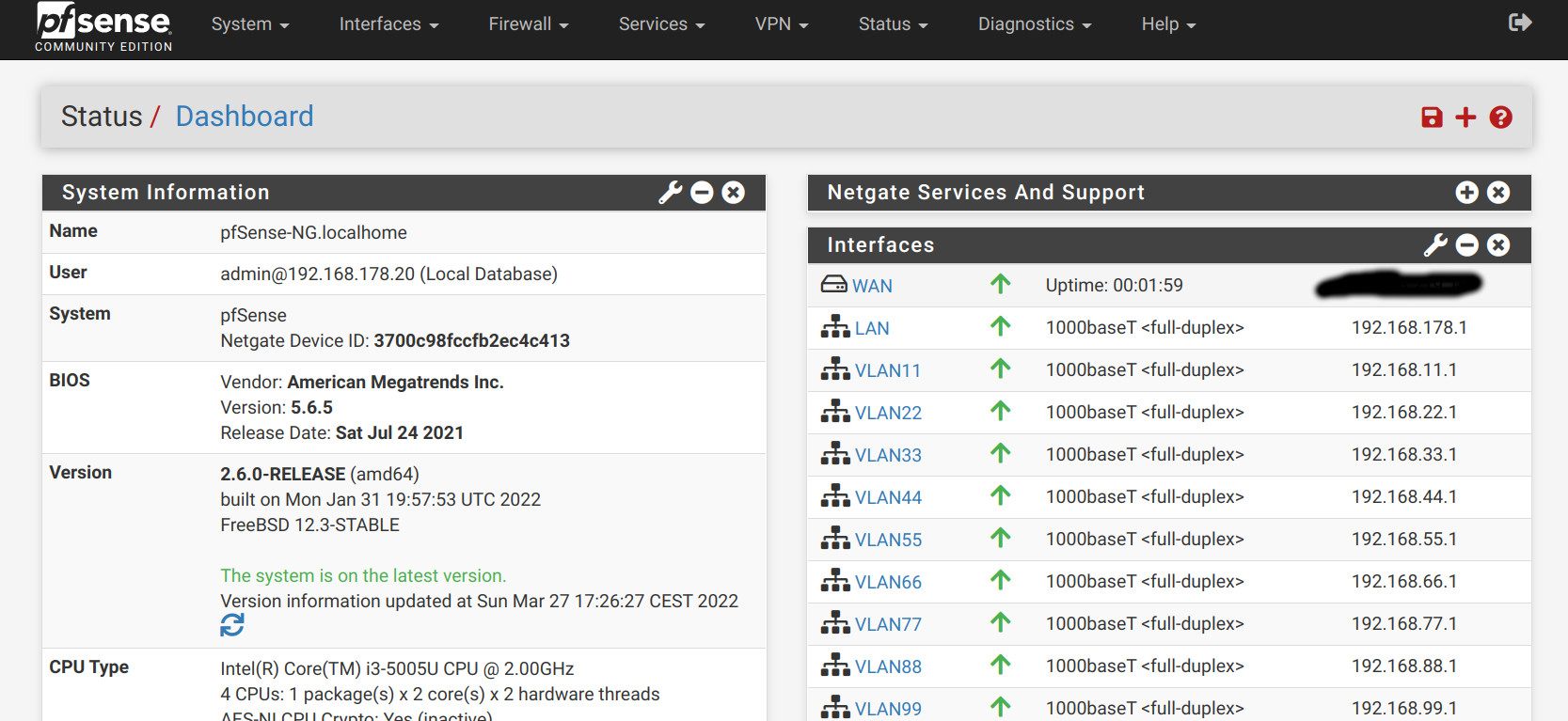

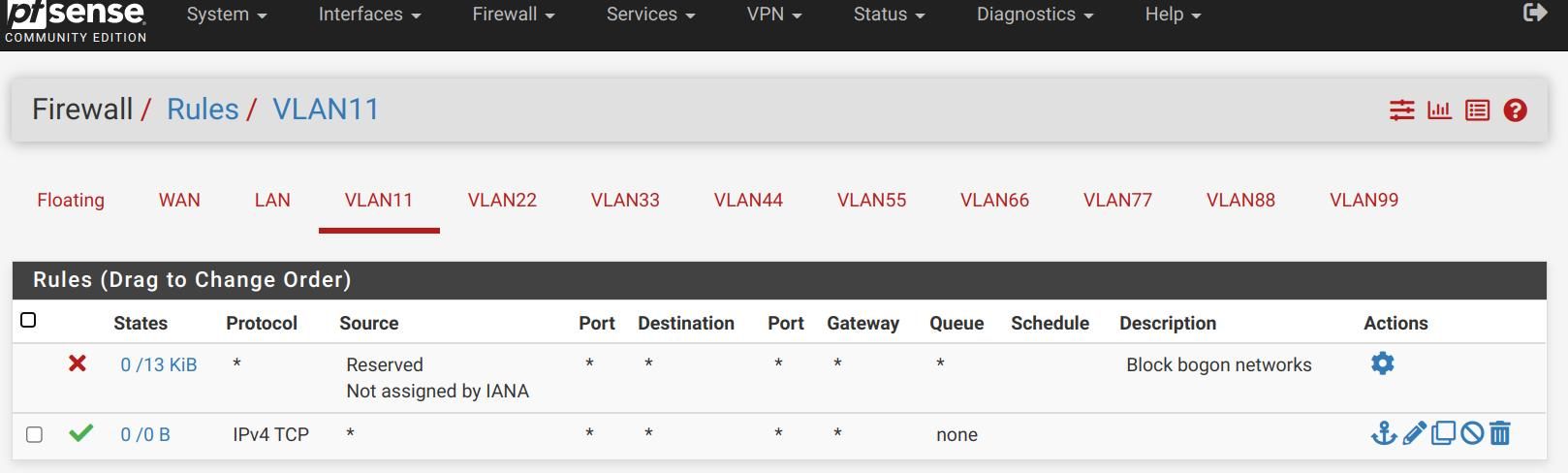

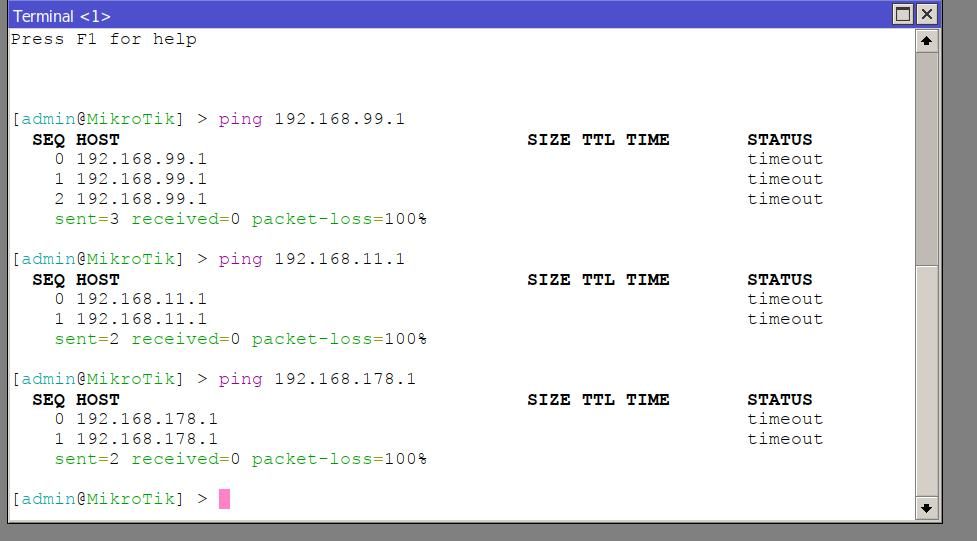

So sieht es nun in der pfsense aus:

Jetzt hast du völligen Schwachsinn konfigurert, sorry. VLAN Routing auf Mikrotik und gleichzeitig auch auf der pfSense. Einen größeren Blödsinn kann man nicht verzapfen.Du solltest wirklich nochmal in dich gehen und dir überlegen WAS du da machst. Entscheide dich ob L2 Konzept (Routing auf der pfSense) oder L3 Konzept (Routing auf dem Switch)

Beides parallel geht nicht !!

Also in aller Ruhe nochmal lesen und vor allem: verstehen.

L2 Konzept:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

L3 Konzept:

Grundlagen:

Verständnissproblem Routing mit SG300-28

Auf Mikrotik:

Mikrotik VLAN Konfiguration ab RouterOS Version 6.41

Dann können wir hier gerne weitermachen. Solch Blödsinn wie oben macht keinen Spaß mehr !

Der CRS ist für Routing auch ungeeignet.

Naja, also bei mir macht er das auch klaglos. Nur die NAT-Performance ist halt limitiert.Die Frage ist doch welche Komplexität ich im Heimnetz unbedingt benötige?!

Wenn die PFSense die vLANs aufspannt (Trunk), könnte der TE doch auch einfach wieder zu switchOS wechseln und damit erstmal glücklich werden. Anleitung gäbs dafür ja bei mikrotik selber:

help.mikrotik.com/docs/pages/viewpage.action?pageId=76415036#CRS ...

So, wie ich das Anfangs als Option auch einbrachte. Dann läuft das Setup zumindest mal bis ins LAN und die beiden HAPs könnte man bestimmt in nem Quickset z.B. HomeAP Dual oder gar HomeMesh zum laufen bringen.

wiki.mikrotik.com/wiki/Manual:Quickset

Also alles in allem, ne klassische Mikrotik Erfahrung:

Ein Wochenende Lebenszeit "futsch", nix geht mehr, Haussegen hängt schief und das Forum erzählt was von "5 Minuten"😂

Dein Schlusssatz ist ziemlicher Unsinn und weisst du ja auch selber. Es hängt alles, wie immer, vom eigenen Wissenshorizont und dem Willen zu lernen ab. Jemand der schon Schwierigkeiten hat eine FritzBox richtig zu konfigurieren kann ja in einem dedizierten Administrator Forum sicher nicht der Massstab sein, oder ? Die Komplexität leistungsfähiger Hardware ist eben einen andere. Zumal wenn er noch nicht einmal so ein Setup richtig planen kann (in Bezug auf das Thema "Haussegen").

Du selber konfigurierst so einen Mikrotik vielleicht nicht in 5 Minuten aber in 15 bist du damit ja auch durch !

Allso lasse besser solche fett gedruckten, nichtssagenden "Ergüsse" in einem Administrator Forum. Die helfen keinem !

Du selber konfigurierst so einen Mikrotik vielleicht nicht in 5 Minuten aber in 15 bist du damit ja auch durch !

Allso lasse besser solche fett gedruckten, nichtssagenden "Ergüsse" in einem Administrator Forum. Die helfen keinem !

Naja, mag ja – wie häufiger bei mir – künstlerisch überspitzt sein ABER

wenn die Leute hier aufschlagen, mit nem Heimsetup, üblicher Weise ohne vLAN-Erfahrung, mit ihrem ersten "Mikrotik-Gewächs" ... kann man doch den Newbies nicht einen falschen Erfahrungshorizont unterstellen?!

Natürlich haben sie keine Erfahrung!

Vielleicht sollten wir da ein wenig mehr Nachsicht und Expectation Management betreiben – gerade auch was Mikrotik in so nem Umfeld angeht. Diese "Diva" erschließt sich nu wahrlich nicht von selber – die will hart erobert werden. 😉

wenn die Leute hier aufschlagen, mit nem Heimsetup, üblicher Weise ohne vLAN-Erfahrung, mit ihrem ersten "Mikrotik-Gewächs" ... kann man doch den Newbies nicht einen falschen Erfahrungshorizont unterstellen?!

Natürlich haben sie keine Erfahrung!

Vielleicht sollten wir da ein wenig mehr Nachsicht und Expectation Management betreiben – gerade auch was Mikrotik in so nem Umfeld angeht. Diese "Diva" erschließt sich nu wahrlich nicht von selber – die will hart erobert werden. 😉

Diese "Diva" erschließt sich nu wahrlich nicht von selber – die will hart erobert werden.

Den Satz gehe ich im Ergebnis mit, das ist aber, wie Kollege @aqui schon schreibt, bei allen Geräten mit komplexen Einstellungsmöglichkeiten so. Ich erinnere nur an Cisco SPA oder auch nur jedes "normale" VOIP-Telefon. Wer sich da vergaloppiert, ist eben verloren. Und für den Führerschein haben wir ja auch nicht mit Formel 1 angefangen.Der fette Satz ist natürlich Quatsch. Die Anleitung von @aqui ist ja nun wirklich Laienfest. Das mit den 5 Minuten führt allerdings in die Irre. Der Laie braucht Zeit, die Anleitung wirklich zu verstehen. Oft nimmt er sie sich nicht, noch öfter geht es gar nicht ernsthaft ums Begreifen. Dann gibt's natürlich Fehlkonfigurationen und mangels Verständnis hängt dann erstmal alles. Ggf. einschließlich des Haussegens.

Wer mit Netzwerken anfängt sollte eines wissen: Er braucht Zeit. Viel Zeit. Und Biss. Und ein funktionsfähiges Bestandsnetz, das ggf. schnell wieder hergestellt werden kann. Die Zeit ist umso besser investiert, wenn man versucht, zu verstehen, was da vor sich geht. Wenn man sie nur mit Konfigurationsspielerei verbringt, ist der Effekt gleich Null. Wer nicht will, muss doch auch nicht. 99,9 % der privaten Netze in D dürften unkonfiguriert laufen. Reinstöpseln und los.

Naja, also bei mir macht er das auch klaglos.

Ja, der CRS routet auch artig. Aber dafür ist er nicht gemacht und das merkt man spätestens, wenn man routet Viele Grüße, commodity

aufgeben werde ich nicht.

Das solltest du auch nicht und wäre auch unsinnig weil unbegründet ! Du solltest dir nur VORAB ein Konzept machen WAS du WIE umsetzen willst also L2 oder L3 Konzept.Wenn du dich jetzt final für ein L2 Konzept, also dem Routing deiner VLANs auf der pfSense Firewall und nicht auf dem Switch entschieden hast, ist das hiesige MT VLAN Tutorial auch nicht mehr ganz so relevant, denn es beschreibt ja ein Routing dort was du in deinem L2 Konzept nicht mehr hast, denn das macht ja dann die pfSense.

Also musst du rein nur die VLAN Einrichtung auf der pfSense beachten. Siehe HIER.

Da gibt es auch keine Querverweise !

Dein Mikrotik bekommt dann lediglich eine einfache Layer 2 Konfig. Theoretisch kannst du ihn dann einfach im SwitchOS laufen lassen. RouterOS geht auch aber dann brauchst du (da du ja NICHT routest) nur ein einziges VLAN Interface in deinem Management VLAN.

Alles andere definierst du ausschliesslich nur im Bridge VLAN Setting...mehr nicht !

Hier 2 Beispiele die das zeigen mit RouterOS:

Fritzbox - Mikrotik hex - Mikrotik wAP ac

Mikrotik - mehrere VLANs auf cAP AC mit CAPsMAN

SwitchOS braucht, da rein L2, etwas weniger Settings ist aber manchmal etwas unübersichtlicher aber das ist wie immer letztlich Geschmackssache.

Eben reines Layer 2. Wie war das noch...? Lesen und verstehen ! 🤣

Also...ran ans Werk und nun bist du wieder dran...

Guten Morgen,

etutorials.org/Networking/Lan+switching+fundamentals/Chapter+4.+ ...

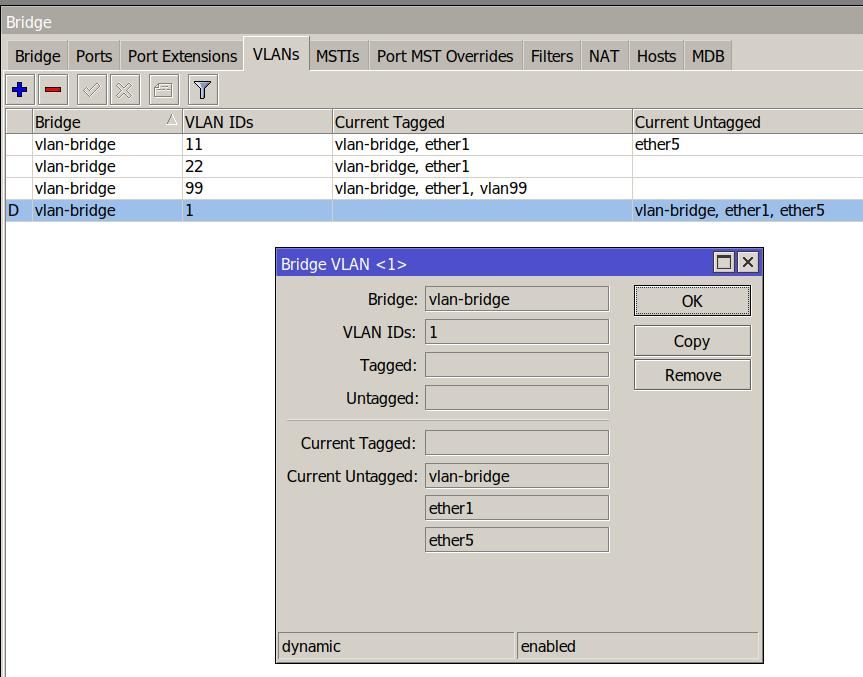

ein Vlan 1 scheint es nicht zu geben.

Ein vLAN 1 gibt es "immer"! Das sozusagen das Fallback, wenn Deine anderen vLANs nicht greifen. Du kannst das auch nicht "wegmachen". Die Frage ist maximal ob Du in dem vLAN 1 auch nen DHCP bereitstellst. In dem Video ist es der IP-Adressbereich 172.16.0.1 bis 3 (für Router, CRS326-1 und CRS326-2). In der Grafik siehst Du allerdings nur .1, .2, .3etutorials.org/Networking/Lan+switching+fundamentals/Chapter+4.+ ...

Erst die Ethernet-Ports von den hap ac2 einrichten und dann mit Capsman das Wlan einrichten?

aqui ist nicht drauf eingegangen und ich nutze kein CapsMan. So wie ich das aber verstehe, richtest Du CapsMan auf Deinem CRS ein (in RouterOS!) und machst bei den WAP nen Quickset, dass die sich nen CapsMan-Server suchen (CAP). Ich hatte das oben ja schon verlinkt. Wenn Du aber etwas am Netzwerkport vordefinieren musst, berücksichtige ggfs. dass es sich um ein Trunk-Setup handelt (kein Accessport!). Weil ja alle vLANs an den WAP gehen müssen. Und die SSID (Wifi-Name) teilst Du dann den vLANs zu.

Hast du aber genau richtig beschrieben ! 😉

Die AP Konfig ist dann zentral im CRS und die APs werden lediglich in den CAPS Mode resettet. Alles andere geht dann automatisch.

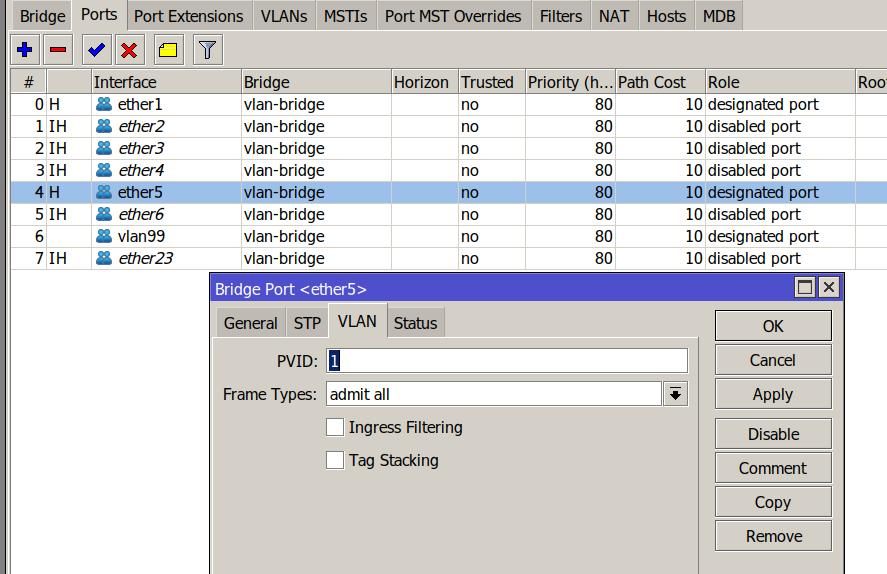

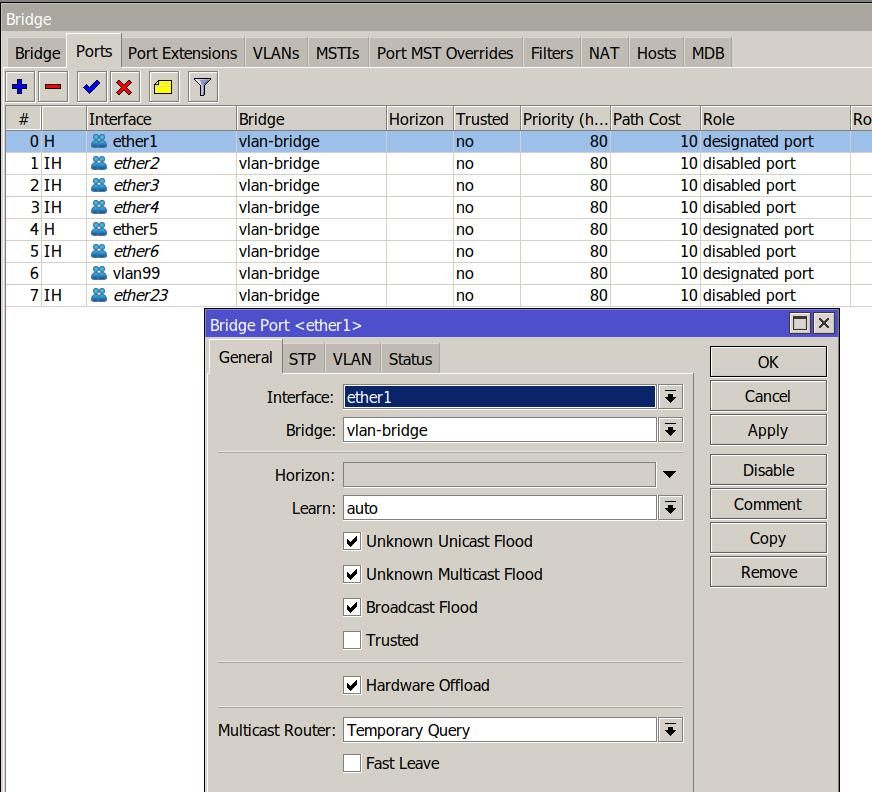

Die Anschlussports der APs müssen dann immer Tagged für alle MSSIDs sein und die PVID liegt im Management VLAN was in der Regel 1 ist. Das ist aber auch immer so in einer Standalone Konfig ohne CapsMan. Sprich, muss so oder so immer so gemacht werden.

Sorry, die Frage hatte ich im Eifer des Gefechts übersehen.

Die AP Konfig ist dann zentral im CRS und die APs werden lediglich in den CAPS Mode resettet. Alles andere geht dann automatisch.

Die Anschlussports der APs müssen dann immer Tagged für alle MSSIDs sein und die PVID liegt im Management VLAN was in der Regel 1 ist. Das ist aber auch immer so in einer Standalone Konfig ohne CapsMan. Sprich, muss so oder so immer so gemacht werden.

Sorry, die Frage hatte ich im Eifer des Gefechts übersehen.

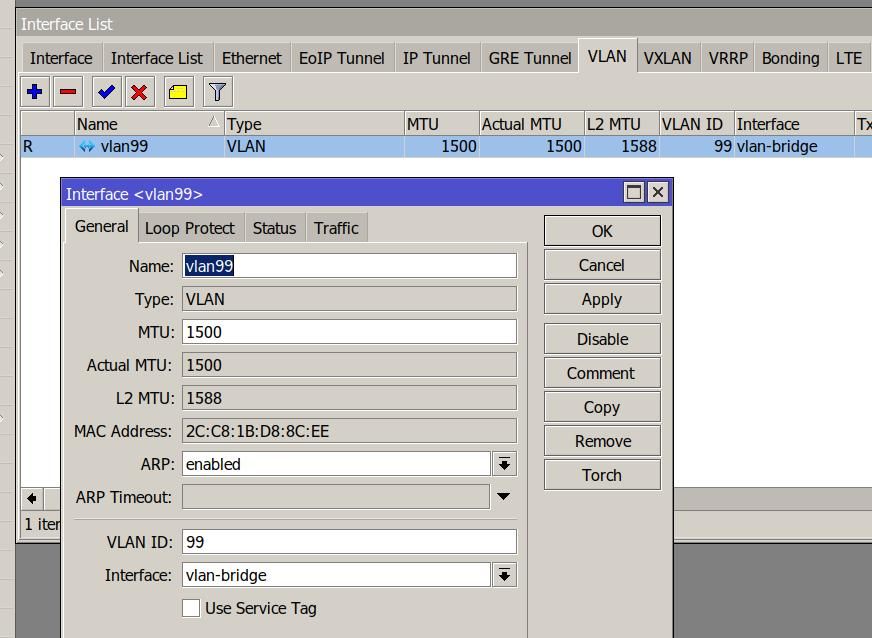

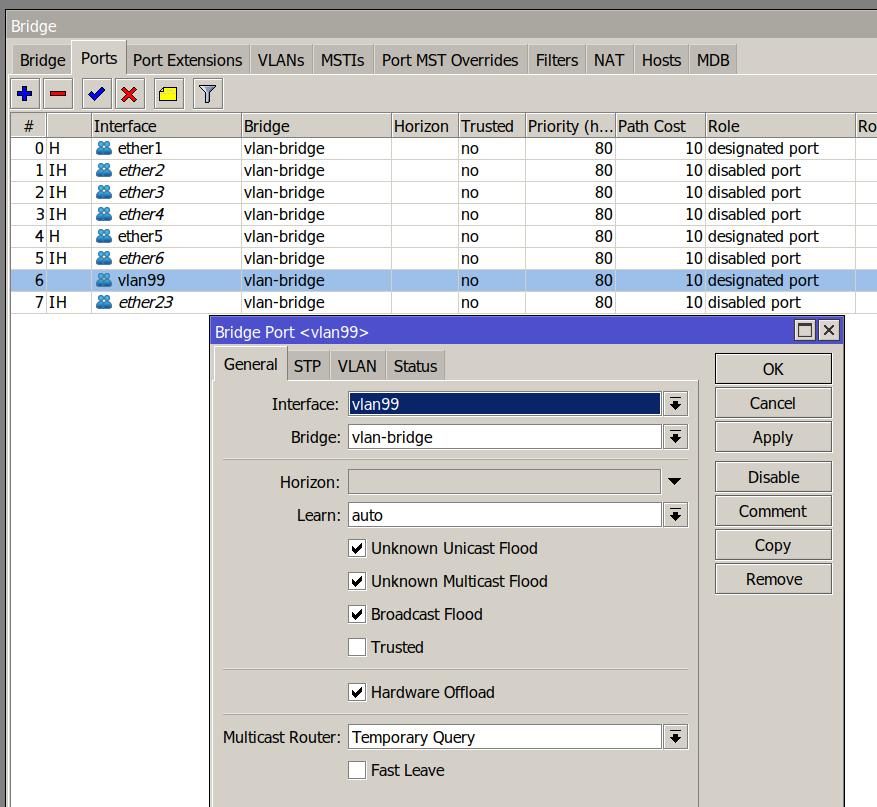

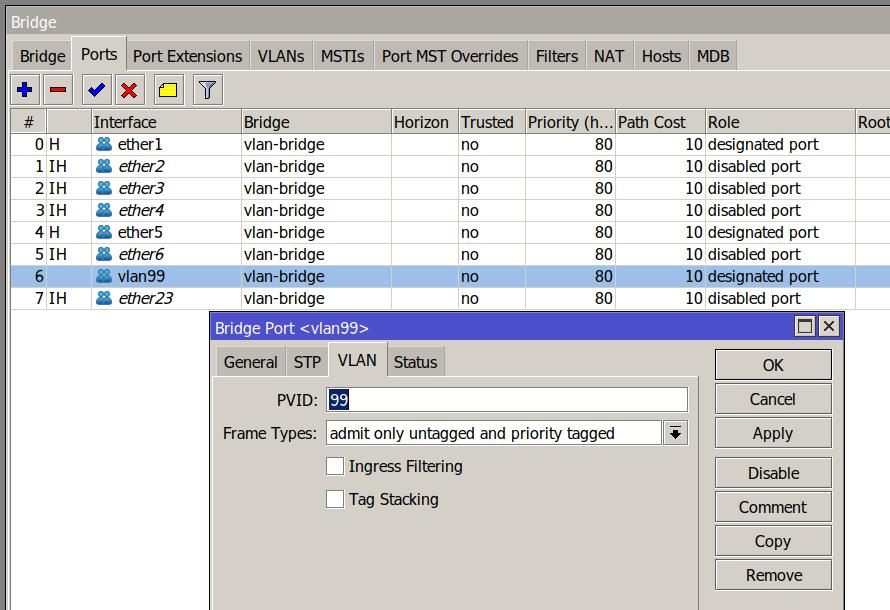

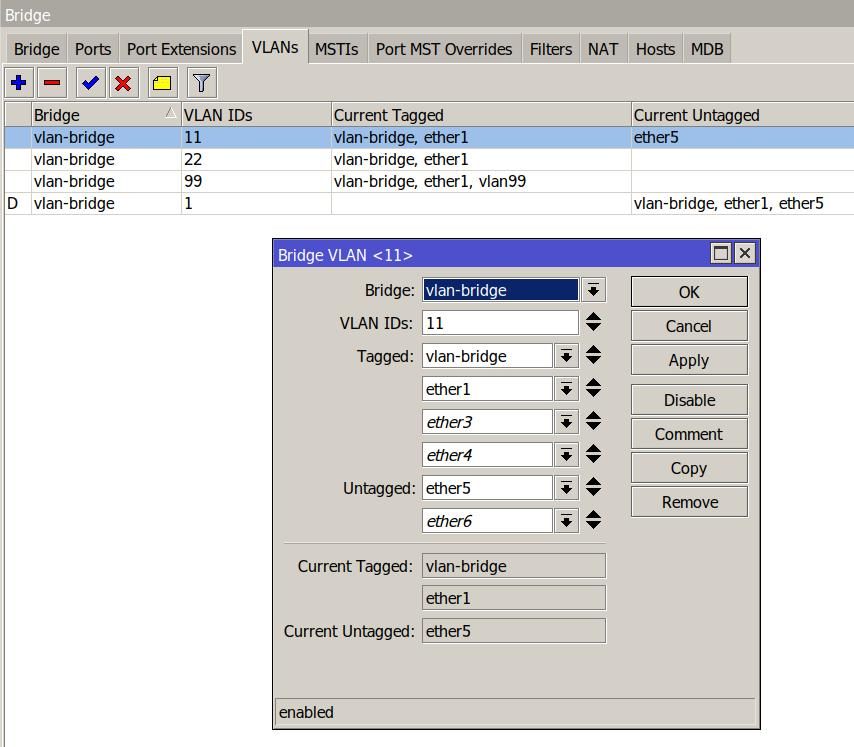

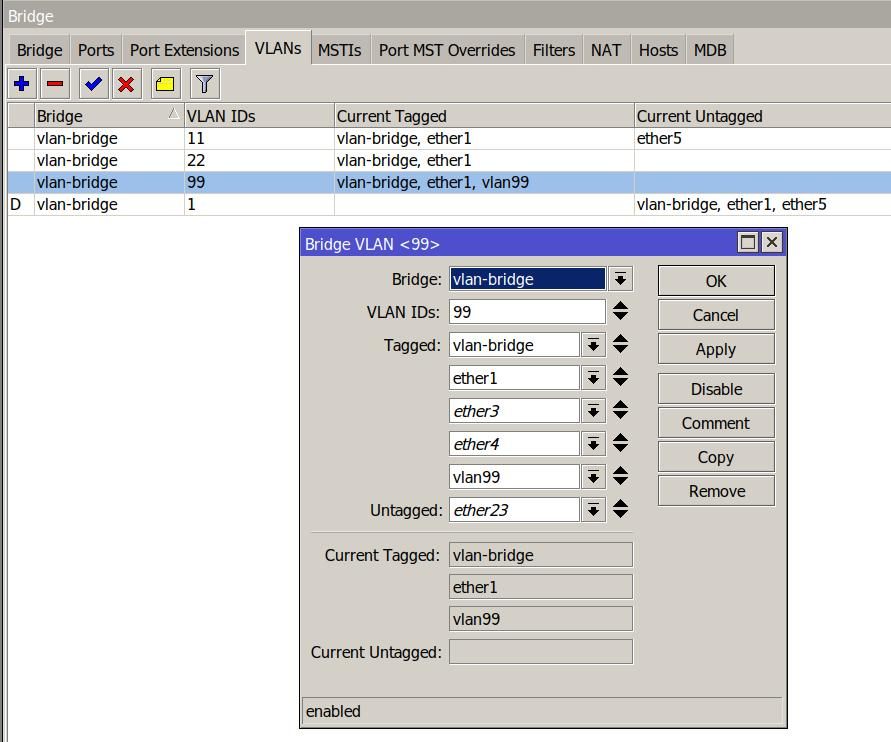

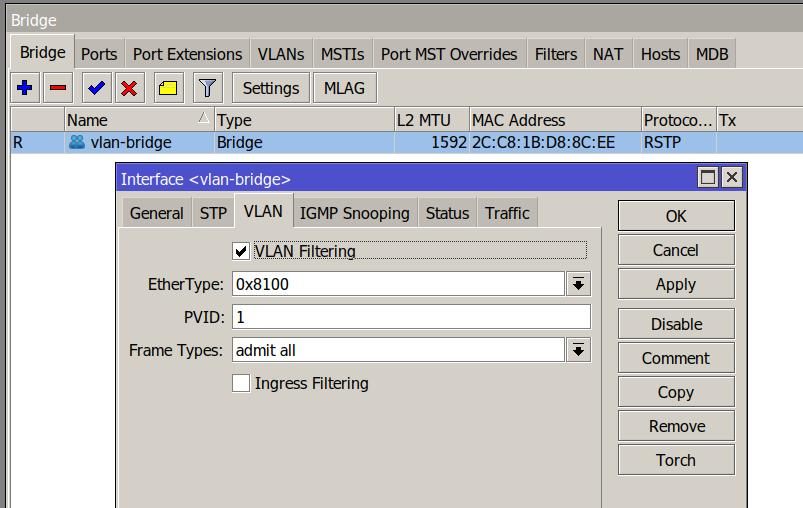

VLAN Ports dürfen NICHT als Memberport in der Bridge eingetragen werden ! Das MT Tutorial weisst mehrfach in Rot darauf hin.

Da hast du einmal mehr das Tutorial nicht oder nicht richtig gelesen und es entsprechend oben falsch gemacht mit den daraus resultierenden Folgefehlern !

Deine Intention ist doch ein NUR Modem direkt am MT zu betreibe, richtig ? Soll das "VLAN 99" dann der Port zum Modem sein oder wie ist das zu verstehen ???

Das wäre dann der ganz falsche Ansatz, denn der Modemport darf dann keinesfalls ein Memberport der VLAN Brudge sein, sondern bleibt eine dedizierter physischer Routing Port. (kein Bridge Member !)

An diesen Port bindest du dann ein PPP Interface was im PPP Client Mode arbeitet wie hier beschrieben:

IPv6 mittels Prefix Delegation bei PPPoE (Mikrotik)

Mikrotik RB3011UiAS Einwahl ins Internet nicht möglich - Port Eth01 reagiert nicht

Dort wird dann das Modem angeschlossen.

Oder soll der VLAN 99 Port ein Koppelport auf einen bestehenden Internet Router sein, sprich eine Kaskade ?

Auch dann musst du das NICHT über den Umweg eines VLAN Interfaces machen !

Dafür nimmt man auch einen physischen Port der NICHT Member der VLAN Bridge ist. Bindest einen IP DHCP Client darauf und fertig.

Dieser Port zieht sich dann automatisch eine IP vom DHCP des bestehenden Routers. Alternativ gibst du ihm eine statische IP.

Frage ist also was du letztlich mit dem ominösen VLAN 99 vorhast ?!

Da hast du einmal mehr das Tutorial nicht oder nicht richtig gelesen und es entsprechend oben falsch gemacht mit den daraus resultierenden Folgefehlern !

Deine Intention ist doch ein NUR Modem direkt am MT zu betreibe, richtig ? Soll das "VLAN 99" dann der Port zum Modem sein oder wie ist das zu verstehen ???

Das wäre dann der ganz falsche Ansatz, denn der Modemport darf dann keinesfalls ein Memberport der VLAN Brudge sein, sondern bleibt eine dedizierter physischer Routing Port. (kein Bridge Member !)

An diesen Port bindest du dann ein PPP Interface was im PPP Client Mode arbeitet wie hier beschrieben:

IPv6 mittels Prefix Delegation bei PPPoE (Mikrotik)

Mikrotik RB3011UiAS Einwahl ins Internet nicht möglich - Port Eth01 reagiert nicht

Dort wird dann das Modem angeschlossen.

Oder soll der VLAN 99 Port ein Koppelport auf einen bestehenden Internet Router sein, sprich eine Kaskade ?

Auch dann musst du das NICHT über den Umweg eines VLAN Interfaces machen !

Dafür nimmt man auch einen physischen Port der NICHT Member der VLAN Bridge ist. Bindest einen IP DHCP Client darauf und fertig.

Dieser Port zieht sich dann automatisch eine IP vom DHCP des bestehenden Routers. Alternativ gibst du ihm eine statische IP.

Frage ist also was du letztlich mit dem ominösen VLAN 99 vorhast ?!

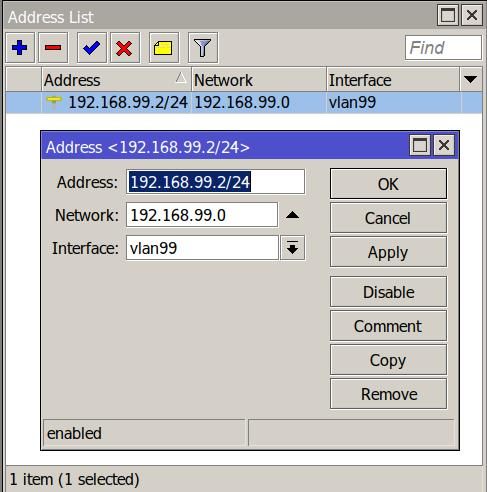

Das Vlan 99 soll das Management Vlan sein.

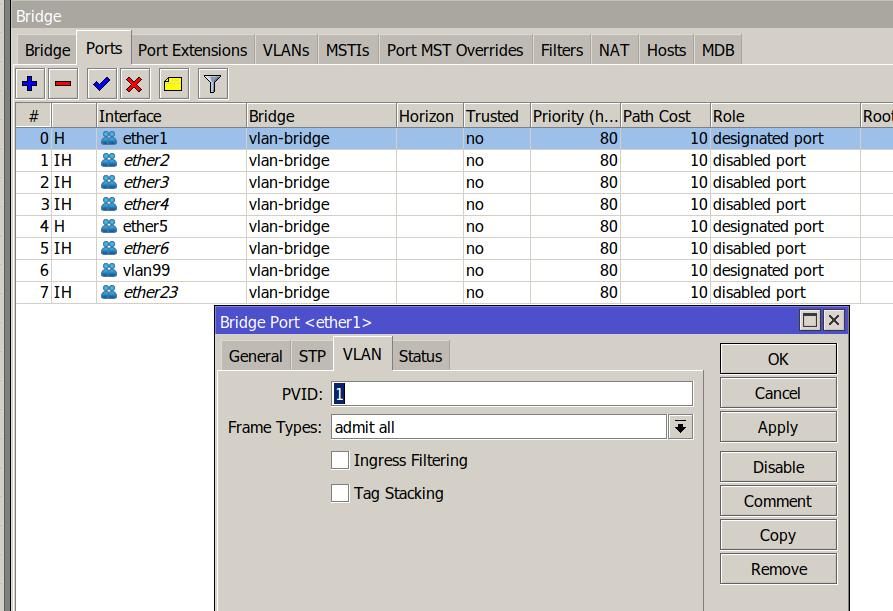

OK, sorry dann war ich oben ein wenig auf dem falschen Dampfer. 😟Da ist es dann wichtig immer die PVID an den Ports auf 99 zu setzen das so an den Anschlussports der ungetaggte Traffic ins Default VLAN kommt.

Dennoch wird das VLAN Interface NICHT als Port Member in die Bridge eingetragen !

Der CRS326 hat das aktuelle RouterOS drauf und soll aber als Switch agieren

OK, verstanden.Dann bekommt er einzig nur ein VLAN Interface 99 mit der Management IP drauf gebunden oder alternativ einen DHCP Client wenn du ihm die Management IP über DHCP vergeben willst. Dann aber immer statisch anhand der Mac machen so das die IP sich nicht ändert.

Es reicht dann bei reinem Layer 2 Betrieb wenn du in der Bridge im VLAN Reiter lediglich die VLAN IDs zu den Ports angibst. UNtagged Traffic steuerst du dann einfach über die PVID.

Du hast Recht, dann im reinen Layer 2 Betrieb kannst du die ganzen VLAN Interfaces über Bord schmeissen und ignorieren. Die benötigst du dann NICHT. Lediglich nur dein 99er VLAN Interface fürs Management.

Wenn die pfSense zentral routet sind deine ToDos eigentlich ganz einfach:

- Bedenke das das native Parent Interface der pfSense dann dein Management VLAN ist also diese IP dafür hält

- Mikrotik resetten und die die Default Konfig löschen !

- Bridge einrichten und alle physischen Ports als Memberport einrichten

- VLAN 99 Interface einrichten und an die Bridge binden

- Entweder statische IP vergeben oder DHCP Client ans VLAN 99 Interface binden

- Achtung bei statischer IP ! Hier zusätzlich eine default Route 0.0.0.0/0 auf den VLAN 99 Router (pfSense) eintragen

- Koppel (Trunk)port auf die pfSense bestimmen und dort alle VLANs tagged einrichten

- Koppelport PVID auf 99 setzen

- Fertisch !

Solltest du weitere Trunkports haben die genauso einrichten wie den Port zur Firewall.

Mehr ist nicht zu tun im reinen L2 Mode. Dort sind die Konfig Kommandos deutlich weniger als im L3/Routing Mode.

It's all on the web...

Preiswerte, VPN fähige Firewall im Eigenbau oder als Fertiggerät

Weiterführende Links, Kapitel: "VoIP bzw. Telefonie mit FritzBox oder Anlage hinter pfSense Firewall"

Preiswerte, VPN fähige Firewall im Eigenbau oder als Fertiggerät

Weiterführende Links, Kapitel: "VoIP bzw. Telefonie mit FritzBox oder Anlage hinter pfSense Firewall"

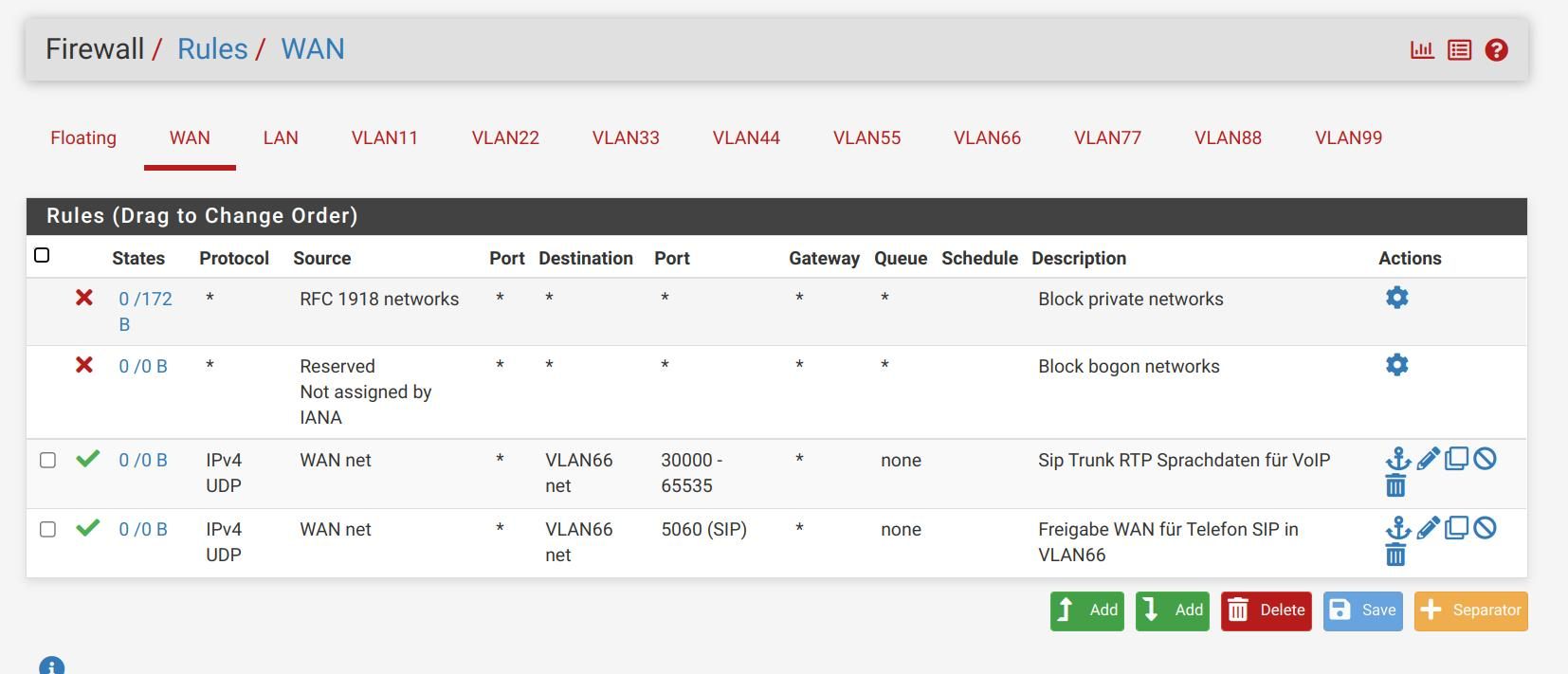

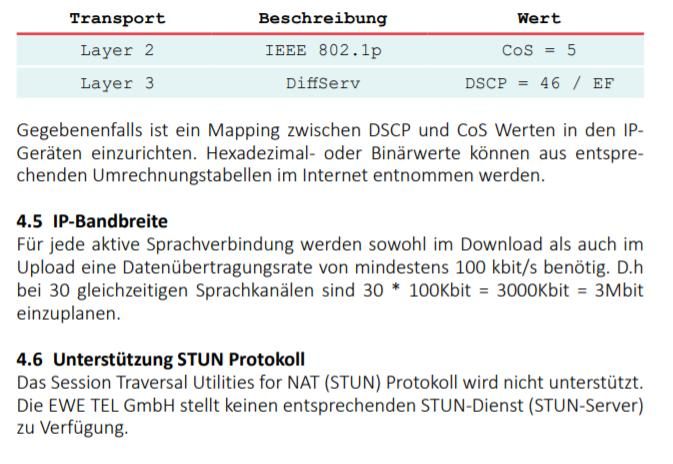

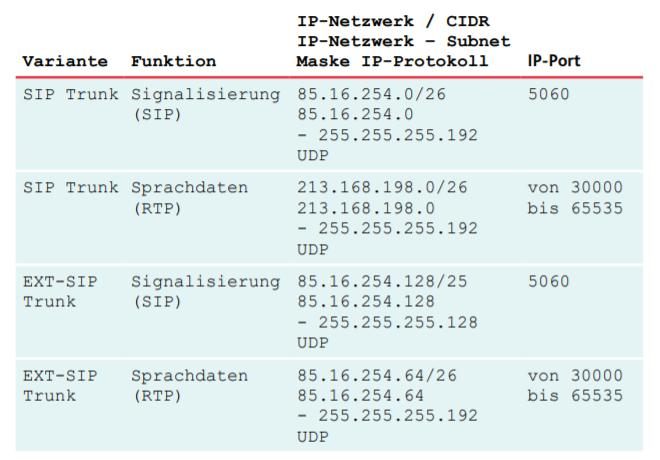

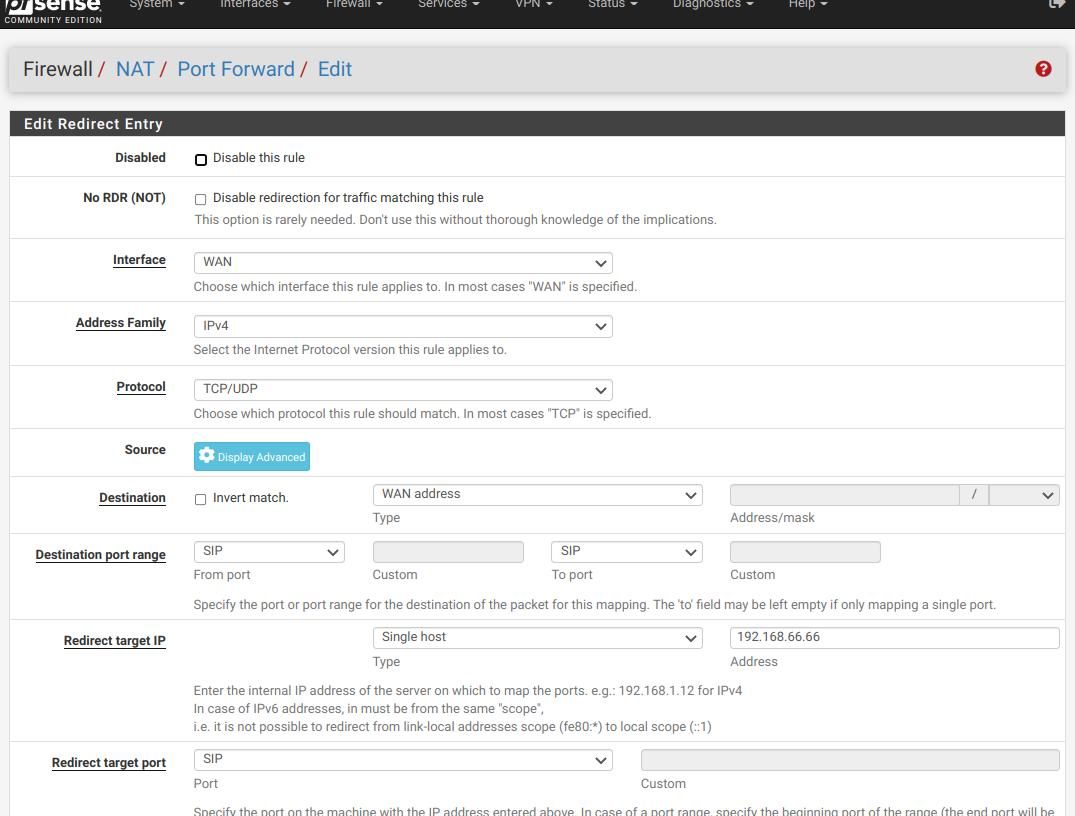

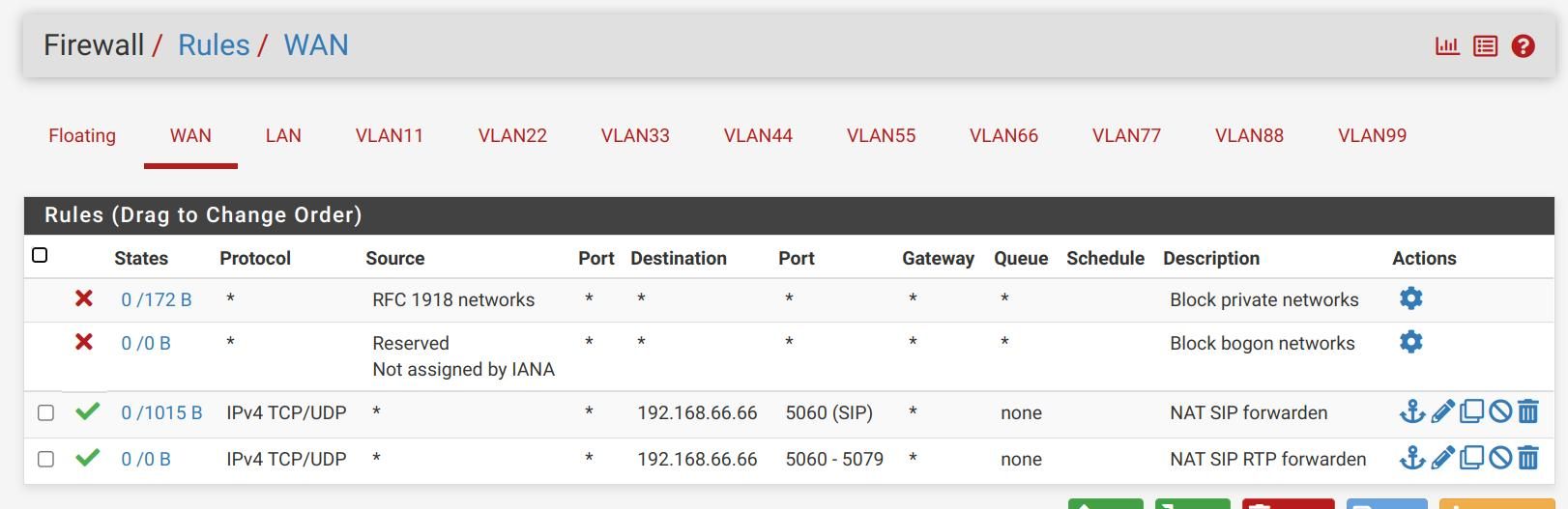

Die Regeln sind völliger Blödsinn, sorry. Siehst du auch selber. Überlege dir mal in Ruhe wie ein SIP Telefon Endgerät mit dem Provider spricht !

Im Zweifel installierst du dir ein freies Softphone wie Phoner oder Phoner Lite auf deinem PC und siehst dir einmal so ein Telefongespräch mit einem parallel laufenden Wireshark an wie SIP und RTP interagieren. Dann hast auch du ein Aha Erlebnis.

phoner.de/index.htm

lite.phoner.de/index_de.htm

Der SIP Server des Providers liegt doch niemals in deinem WAN IP Netzwerk (Source) ! Folglich ist die Regel ohne jegliche Wirkung. Kannst du ja ganz einfach selber sehen wenn du mal nslookup sipgate.de machst z.B. bei SIPgate und die IPs vergleichst.

Destination = dein lokales 66er VLAN Netz ist auch Blödsinn, denn das Netz hat eine im Internet unroutbare RFC 1918 IP Adresse, kann also niemals mit der IP ins Internet. Vom Fakt das dieser Traffic das NAT Gateway gar nicht überwinden kann mal nicht zu reden.

Insgesamt alles unsinnig also.

Richtig wäre SIP mit TCP/UDP 5060 von any auf den WAN Port zuzulassen und dann weiter ein NAT Port Forwarding von 5060 auf die lokale VoIP Anlagen IP.

Du hast das Kapitel nicht wirklich gelesen...

Im Zweifel installierst du dir ein freies Softphone wie Phoner oder Phoner Lite auf deinem PC und siehst dir einmal so ein Telefongespräch mit einem parallel laufenden Wireshark an wie SIP und RTP interagieren. Dann hast auch du ein Aha Erlebnis.

phoner.de/index.htm

lite.phoner.de/index_de.htm

Der SIP Server des Providers liegt doch niemals in deinem WAN IP Netzwerk (Source) ! Folglich ist die Regel ohne jegliche Wirkung. Kannst du ja ganz einfach selber sehen wenn du mal nslookup sipgate.de machst z.B. bei SIPgate und die IPs vergleichst.

Destination = dein lokales 66er VLAN Netz ist auch Blödsinn, denn das Netz hat eine im Internet unroutbare RFC 1918 IP Adresse, kann also niemals mit der IP ins Internet. Vom Fakt das dieser Traffic das NAT Gateway gar nicht überwinden kann mal nicht zu reden.

Insgesamt alles unsinnig also.

Richtig wäre SIP mit TCP/UDP 5060 von any auf den WAN Port zuzulassen und dann weiter ein NAT Port Forwarding von 5060 auf die lokale VoIP Anlagen IP.

Du hast das Kapitel nicht wirklich gelesen...

Trotzdem tut sich nichts.

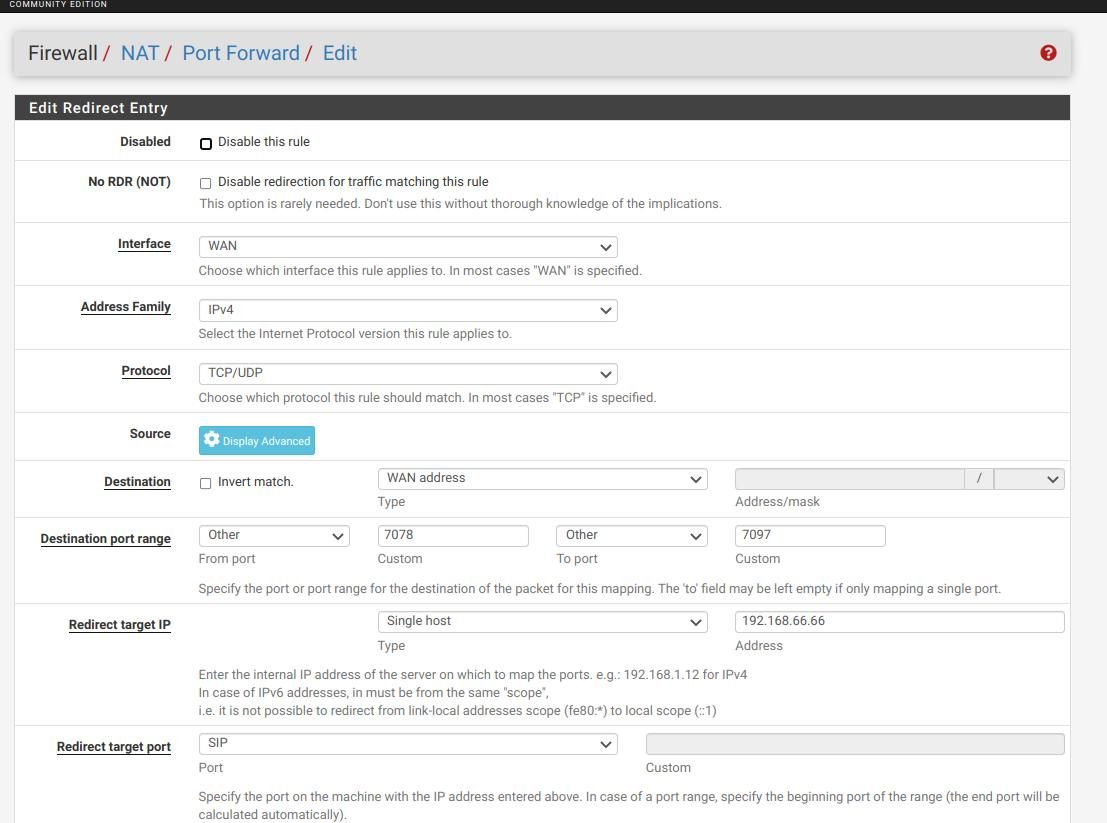

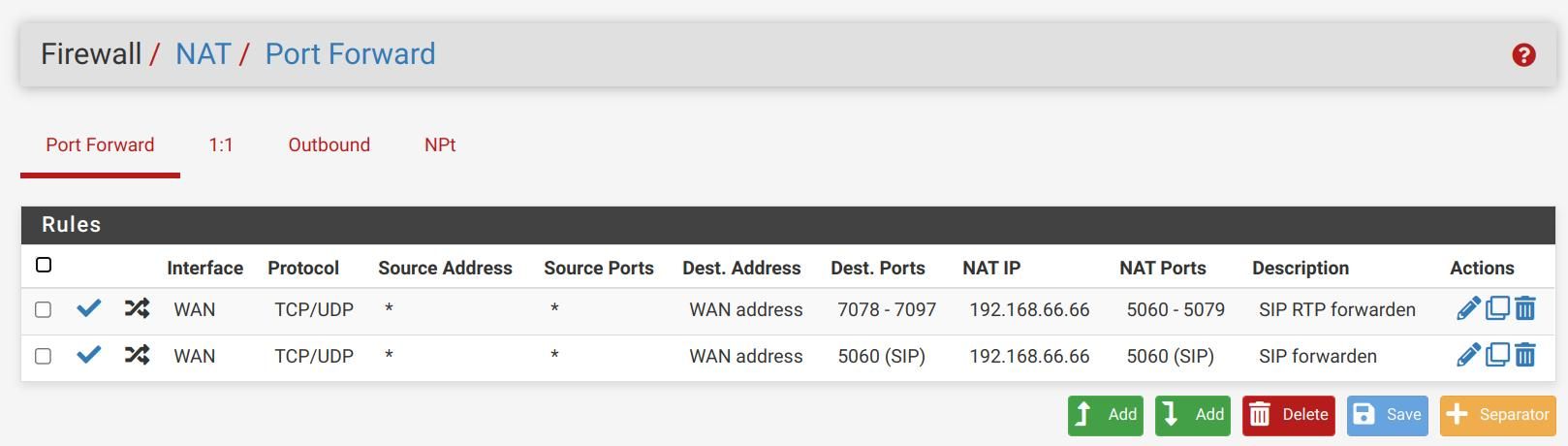

Irgendwas stimmt da auch nicht ! Sieh dir selber mal deine Übersicht an !Im Port Forwarding stellst du richtig TCP/UDP 5060 ein (SIP) und das Ruleset erlaubt das auch auf die WAN IP.

Bei RTP hast du als PFW TCP/UDP 7078 bis 7097 und man würde erwarten das beim Ruleset genau wie bei SIP auch genau dieser Bereich auf den WAN Port eröffnet wird.

Dort steht aber 5060-5079 ?? Da stimmt also was nicht...

Die RTP Ports sind, nebenbei gesagt, auch sehr ungewöhnlich. Die liegen so gut wie immer im 5stelligen Bereich 1xxxx.

Hier findest du ein Beispiel zu einem Telekom Anschluss:

Fritzbox als IP-Client in pfSense Netzwerk - Probleme mit 2er Rufnummer

Weitere Infos zu den Grundlagen auch hier:

Pfsense mit easybell VoIP Cloud Anlage

VOIP hinter pfsense ohne(!) Portfreigaben (und auch ohne STUN und SIP-ALG)

Im Zweifel nimmst du ein einfaches Softphone wie Phoner oder Phoner-lite startest das Packet Capture an der Firewall oder ein Wireshark am Client Rechner und siehst die den VoIP Paketfluss einmal an. Da siehst du dann genau welche RTP Random Ports verwendet werden.