Heimnetzwerk um pfSense erweitern

Hallo,

als langjähriger interessierter "anonymer" Mitleser habe ich schon viele Informationen, Hinweise und Erfahrungen aus der Community aufnehmen und teilweise auch (beruflich oder privat) nutzen können.

Jetzt habe ich mich angemeldet, um mein neues komplexes Problem vorzustellen und hoffentlich wertvolle Hinweise und Tipps zu erhalten.

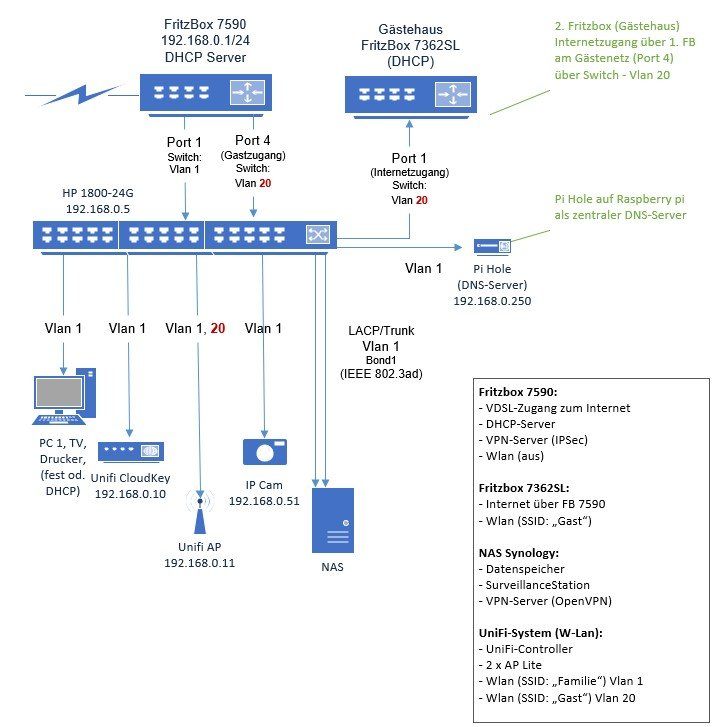

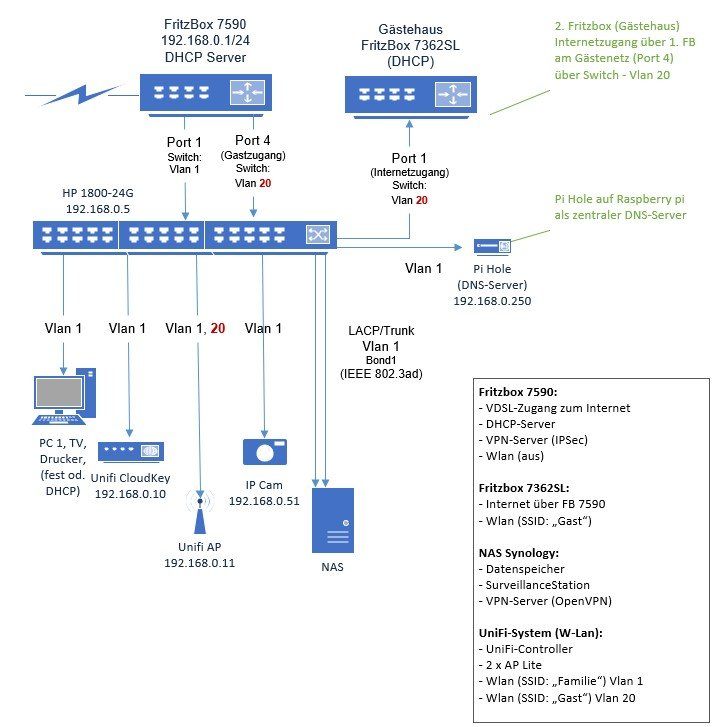

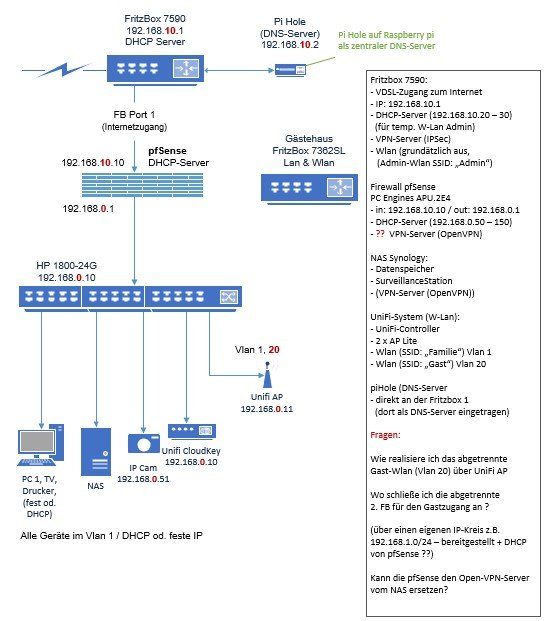

Ich habe ein gut funktionierendes Heimnetzwerk (vereinfacht in Zeichnung 1 dargestellt) laufen.

Ich nutze dabei den Gastzugang der 1. FritzBox (Port 4) für eine 2. FritzBox (für Lan & Wlan im Gästehaus).

Die 2. Box ist für die Internet-Anbindung über Port 1 konfiguriert.

Der Anschluss erfolgt über ein Switch (Vlan 20)

Gleichzeitig nutze ich Port 4 der 1. FritzBox über das Switch (per Vlan 20) noch für das Gäste-Wlan der UniFi-APs (Haupthaus), um Gäste abgetrennt vom eigenen Heimnetz ins Internet zu bringen.

Um es kurz zu machen - alles funktioniert sehr gut.

Jetzt soll noch eine pfSense Firewall hinter der 1. Fritzbox installiert werden, um das Heimnetz (NAS, IP-Cam's, usw.) besser zu schützen.

(Nebenbei ist dies natürlich auch "Spieltrieb" und "berufliche Fortbildung")

Als pfSense-System kommt dabei eine"PC-Engines APU.2E4 Board 4GByte RAM 3xLAN pfSense Firewall 64GB SSD" zur Anwendung.

Die 1. FritzBox soll weiterhin für die Telefonie genutzt werden.

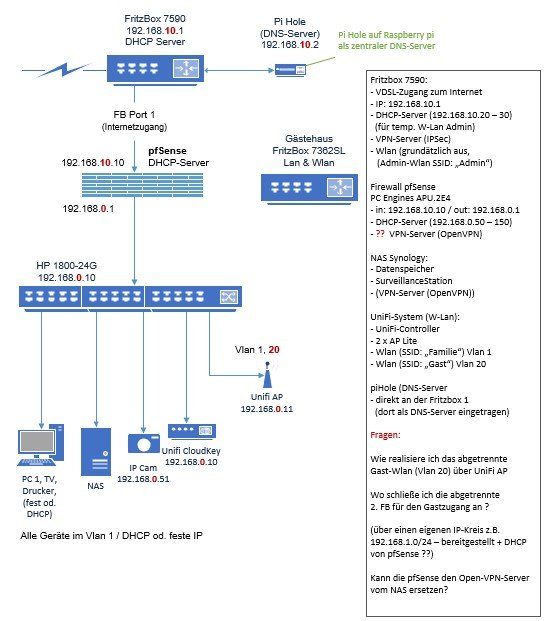

Grundsätzlich stelle ich mir die Installation wie in Zeichnung 2 vor.

- Die erste Fritzbox ist zusammen mit dem piHole für den Internetzugang zuständig.

- die pfSense steht dahinter und trennt das Hausnetz ab. Sie dient dabei auch als DHCP-Server.

Angeschlossen wird ein Vlan-fähiger Switch.

Sofern möglich soll die neue pfSense auch den OpenVPN-Server vom NAS ablösen.

Meine Fragen sind nun:

- geht das so?

- was muss ich beachten?

- wie kann ich die zweite Fritzbox sowie Vlan 20 (Gäste-Wlan) anschließen?

(ggf über einen zweiten "virtuellen" IP-Kreis mit eigenem DHCP-Bereich ??)

An dieser Stelle versagt aus mangelndem Wissen (möglicherweise auch auf Grund der aktuellen Hitze) meine Vorstellungskraft.

Neue Technik soll dabei möglichst nicht ins Spiel kommen.

Ich hoffe, dass ich das bestehende (funktionierende) System sowie meine Vorstellungen verständlich darstellen konnte.

Vielen Dank schon mal vorab.

Gruß Jörg

als langjähriger interessierter "anonymer" Mitleser habe ich schon viele Informationen, Hinweise und Erfahrungen aus der Community aufnehmen und teilweise auch (beruflich oder privat) nutzen können.

Jetzt habe ich mich angemeldet, um mein neues komplexes Problem vorzustellen und hoffentlich wertvolle Hinweise und Tipps zu erhalten.

Ich habe ein gut funktionierendes Heimnetzwerk (vereinfacht in Zeichnung 1 dargestellt) laufen.

Ich nutze dabei den Gastzugang der 1. FritzBox (Port 4) für eine 2. FritzBox (für Lan & Wlan im Gästehaus).

Die 2. Box ist für die Internet-Anbindung über Port 1 konfiguriert.

Der Anschluss erfolgt über ein Switch (Vlan 20)

Gleichzeitig nutze ich Port 4 der 1. FritzBox über das Switch (per Vlan 20) noch für das Gäste-Wlan der UniFi-APs (Haupthaus), um Gäste abgetrennt vom eigenen Heimnetz ins Internet zu bringen.

Um es kurz zu machen - alles funktioniert sehr gut.

Jetzt soll noch eine pfSense Firewall hinter der 1. Fritzbox installiert werden, um das Heimnetz (NAS, IP-Cam's, usw.) besser zu schützen.

(Nebenbei ist dies natürlich auch "Spieltrieb" und "berufliche Fortbildung")

Als pfSense-System kommt dabei eine"PC-Engines APU.2E4 Board 4GByte RAM 3xLAN pfSense Firewall 64GB SSD" zur Anwendung.

Die 1. FritzBox soll weiterhin für die Telefonie genutzt werden.

Grundsätzlich stelle ich mir die Installation wie in Zeichnung 2 vor.

- Die erste Fritzbox ist zusammen mit dem piHole für den Internetzugang zuständig.

- die pfSense steht dahinter und trennt das Hausnetz ab. Sie dient dabei auch als DHCP-Server.

Angeschlossen wird ein Vlan-fähiger Switch.

Sofern möglich soll die neue pfSense auch den OpenVPN-Server vom NAS ablösen.

Meine Fragen sind nun:

- geht das so?

- was muss ich beachten?

- wie kann ich die zweite Fritzbox sowie Vlan 20 (Gäste-Wlan) anschließen?

(ggf über einen zweiten "virtuellen" IP-Kreis mit eigenem DHCP-Bereich ??)

An dieser Stelle versagt aus mangelndem Wissen (möglicherweise auch auf Grund der aktuellen Hitze) meine Vorstellungskraft.

Neue Technik soll dabei möglichst nicht ins Spiel kommen.

Ich hoffe, dass ich das bestehende (funktionierende) System sowie meine Vorstellungen verständlich darstellen konnte.

Vielen Dank schon mal vorab.

Gruß Jörg

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 596970

Url: https://administrator.de/forum/heimnetzwerk-um-pfsense-erweitern-596970.html

Ausgedruckt am: 18.07.2025 um 00:07 Uhr

15 Kommentare

Neuester Kommentar

Erstmal Glückwunsch zur guten Dokumentation, das ist vorbildlich !

Zurück zum Thema...

Zu deinen Fragen:

Es wäre sogar sehr sinnvoll wenn du die Gästenetze von der etwas verschwurbelten FritzBox Konfig wegnimmst und dann zentral über ein dediziertes Gast Segment oder Gast VLAN zentral auf der pfSense terminierst statt auf den FritzBoxen. So hast du einen zentralen Zugang für alle deine Netzsegmente die die somit besser und an einer Stelle sauber managen kannst in Bezug auf Sicherheit und Zugangsregeln.

Idealerweise betreibt man das Gästenetz dann mit Einmalpasswörtern wie es HIER und auch HIER beschrieben ist.

Es ist wichtig das man das Gastnsegment auf der Firewall terminiert, da man hier die größte Sicherheit hat durch das entsprechende Regelwerk. Idealerweise dann mit einem Captive Portal sofern das nicht schon auf dem Controller realisiert ist.

Damit hat man eine sichereres und zentralisiertes Security Management im Netzwerk und muss nicht an 3 Ecken fummeln, zumal die Gastnetze der FritzBoxen eher unsicher sind, da sie kein granuliertes Regelwerk besitzen um Gastnetze entsprechend sicher zu machen.

Wie man Internet WLAN Router als reine Accesspoints sicher betreibt erklärt dieses_Tutorial.

Als stiller Mitleser kennst du diese Tutorials sicher auch schon alle...?!

Alles in allem ist also dein Konzept der richtige Weg.

Zurück zum Thema...

Grundsätzlich stelle ich mir die Installation wie in Zeichnung 2 vor.

Ja, das ist auch richtig ! Du betreibst das dann in einer hier beschriebenen klassischen_ Router_Kaskade.Zu deinen Fragen:

geht das so?

Ja, natürlich !Es wäre sogar sehr sinnvoll wenn du die Gästenetze von der etwas verschwurbelten FritzBox Konfig wegnimmst und dann zentral über ein dediziertes Gast Segment oder Gast VLAN zentral auf der pfSense terminierst statt auf den FritzBoxen. So hast du einen zentralen Zugang für alle deine Netzsegmente die die somit besser und an einer Stelle sauber managen kannst in Bezug auf Sicherheit und Zugangsregeln.

Idealerweise betreibt man das Gästenetz dann mit Einmalpasswörtern wie es HIER und auch HIER beschrieben ist.

- was muss ich beachten?

- wie kann ich die zweite Fritzbox sowie Vlan 20 (Gäste-Wlan) anschließen? (ggf über einen zweiten "virtuellen" IP-Kreis mit eigenem DHCP-Bereich ??)

Es ist wichtig das man das Gastnsegment auf der Firewall terminiert, da man hier die größte Sicherheit hat durch das entsprechende Regelwerk. Idealerweise dann mit einem Captive Portal sofern das nicht schon auf dem Controller realisiert ist.

Damit hat man eine sichereres und zentralisiertes Security Management im Netzwerk und muss nicht an 3 Ecken fummeln, zumal die Gastnetze der FritzBoxen eher unsicher sind, da sie kein granuliertes Regelwerk besitzen um Gastnetze entsprechend sicher zu machen.

Wie man Internet WLAN Router als reine Accesspoints sicher betreibt erklärt dieses_Tutorial.

Als stiller Mitleser kennst du diese Tutorials sicher auch schon alle...?!

Alles in allem ist also dein Konzept der richtige Weg.

Hallo.

Die Unifi APs sind VLAN-fähig. Die Fritzboxen leider nicht.

Das heißt es wäre am besten, wenn der Unifi AP über VLANs konfiguriert wird und die Fritzbox für das Gästehaus einen der drei LAN Anschlüsse der PFsense Box direkt bekommt (oder eben über den Switch, je nachdem wie die Verkabelungsmöglichkeiten ausschauen).

OpenVPN würde ich dann an deiner Stelle ebenfalls über die PFsense termineren.

Auch das Paket PFBlockerNG für PFsense mal anschauen, um dir hier das zusätzliche Gerät in Form des Pi-Holes zu sparen. Die Ergebnisse sind beinahe identisch und du hättest alles unter einem Dach.

Gruß

Radiogugu

Die Unifi APs sind VLAN-fähig. Die Fritzboxen leider nicht.

Das heißt es wäre am besten, wenn der Unifi AP über VLANs konfiguriert wird und die Fritzbox für das Gästehaus einen der drei LAN Anschlüsse der PFsense Box direkt bekommt (oder eben über den Switch, je nachdem wie die Verkabelungsmöglichkeiten ausschauen).

OpenVPN würde ich dann an deiner Stelle ebenfalls über die PFsense termineren.

Auch das Paket PFBlockerNG für PFsense mal anschauen, um dir hier das zusätzliche Gerät in Form des Pi-Holes zu sparen. Die Ergebnisse sind beinahe identisch und du hättest alles unter einem Dach.

Gruß

Radiogugu

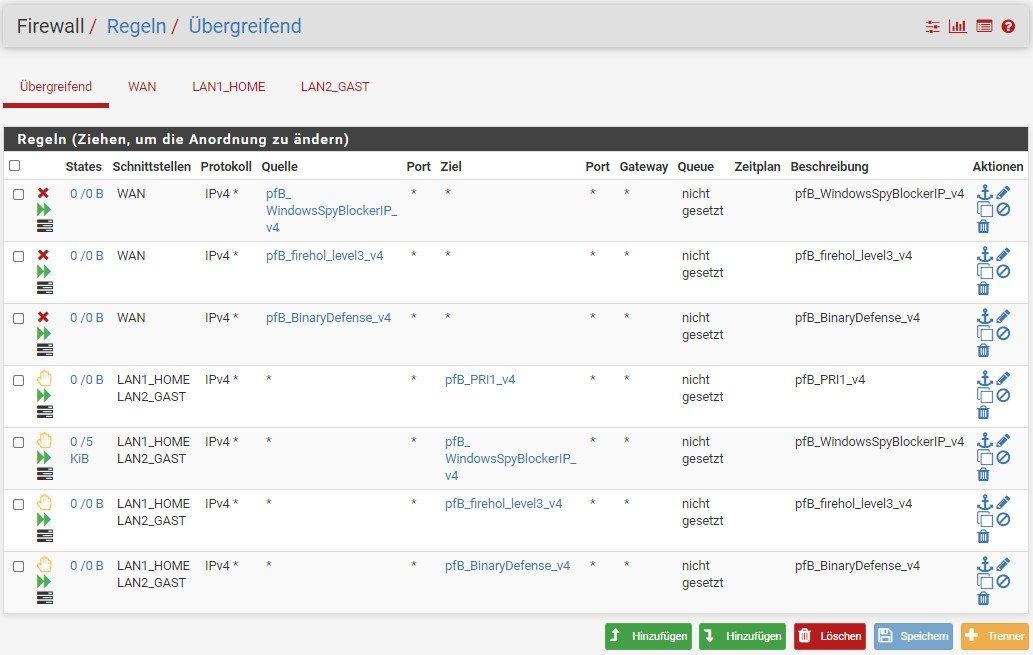

Auch das Paket PFBlockerNG für PFsense mal anschauen

Der Kollege @radiogugu hat hier absolut recht, damit wäre dann dein PiHole (der ansonsten natürlich eine ideale Lösung ist) überflüssig, den pfBlockerNG macht genau das gleiche und erspart dir damit eine weitere Hardware !Die Installation ist einfach und schnell gemacht über die Packetverwaltung:

computing-competence.de/2018/06/11/mit-pfsense-werbung-und-poten ...

Und...man kann alle PiHole Filterlisten problemlos übernehmen !

Den Raspberry kannst du dann als Managementserver verwenden zum grafischen Überwachen deines Netzwerkes.

OpenVPN würde ich dann an deiner Stelle ebenfalls über die PFsense termineren.

Auch absolut richtig !OpenVPN Server installieren auf pfSense Firewall, Mikrotik. DD-WRT oder GL.inet Router

Noch viel sinnvoller ist es allerdings immer ein bordeigenes VPN Protokoll zu verwenden was alle Clients jeglicher Betriebssysteme und Smartphones/Tablets gleich von sich aus an Bord haben. Das erspart immer die Installation zusätzlicher VPN Client Software und ggf. daraus resultierende Probleme.

Auch das erledigt die pfSense mit links:

IPsec:

IPsec IKEv2 VPN für mobile Benutzer auf der pfSense oder OPNsense Firewall einrichten

L2TP:

PfSense VPN mit L2TP (IPsec) Protokoll für mobile Nutzer

OpenVPN auf dem Synology fand ich aktuell performanter und besser konfigurierbar als das IPsec der Fritzbox.

Das ist auch absolut richtig. Das VPN an der FritzBox ist bekanntlich grottenschlecht im Durchsatz.Das liegt aber natürlich nicht am VPN Protokoll selber sondern an der schawchen SoC CPU der FritzBox. Dabei darf man aber auch nicht vergessen das die FB eine billige Plastik Consumerbox für den Massenmarkt ist und dort ist VPN keine Schlüsselfunktion sondern eher ein Goodie als billige Dreingabe.

Apfel-Geräte gibt es allerdings nicht im Netz.

Völlig irrelevante Aussage ! Es geht um die bordeigenen VPN Clients und die können immer IPsec und L2TP egal welche Hardware und welches Betriebssystem oder Android Schrott. Hier hast du wohl grundsätzlich irgendwas verwechselt, kann das sein ?

bisher einfacher und problemloser als ich gedacht (befürchtet) hatte.

Jeder der Winblows installieren kann, kann auch ne pfSense installieren ! PFBlockerNG in Betrieb nehmen

Halte dich an dieses Tutorial, dann klappt das auf Anhieb:computing-competence.de/2018/06/11/mit-pfsense-werbung-und-poten ...

Du kannst die Filterlisten des PiHole weiterverwenden.

VPN-Server in Betrieb nehmen & Portweiterleitung in FritzBox

Da hast du hier diverse Anleitungen:IPsec:

IPsec IKEv2 VPN für mobile Benutzer auf der pfSense oder OPNsense Firewall einrichten

L2TP:

PfSense VPN mit L2TP (IPsec) Protokoll für mobile Nutzer

OpenVPN:

OpenVPN Server installieren auf pfSense Firewall, Mikrotik. DD-WRT oder GL.inet Router

Sollte also alles kein Problem für dich sein !

Ja !

Dazu musst du zusätzlich auch die Antilockout Rule deaktivieren in den Settings. Die sorgt sonst immer dafür das das GUI aus allen Interfaces erreichbar ist.

Aber Vorsicht !!!

Teste VORHER die Regel für den GUI Zugriff genau. Sowie du die Antilockout Rule deaktivierst bist du rein von den Regeln abhängig für den Zugriff. Sperrst du dich dann aus ist ein Reset über die serielle Konsole angesagt !

Ist aber ganz einfach. Normal kann wenigstens auf dem Default LAN Port nichts passieren, da die Default Regel auf dem LAN ja ala Scheunentor alles zulässt.

Dazu musst du zusätzlich auch die Antilockout Rule deaktivieren in den Settings. Die sorgt sonst immer dafür das das GUI aus allen Interfaces erreichbar ist.

Aber Vorsicht !!!

Teste VORHER die Regel für den GUI Zugriff genau. Sowie du die Antilockout Rule deaktivierst bist du rein von den Regeln abhängig für den Zugriff. Sperrst du dich dann aus ist ein Reset über die serielle Konsole angesagt !

Ist aber ganz einfach. Normal kann wenigstens auf dem Default LAN Port nichts passieren, da die Default Regel auf dem LAN ja ala Scheunentor alles zulässt.

Sind die Quellen veraltet?

Das kann sehr gut sein und ist vermutlich der Fall. Die Listen sind recht kurzlebig. PiHole hat die Default Listen auch reduziert.Welche aktuell sind kannst du z.B. hier sehen:

firebog.net

filterlists.com

Du kannst das auch immer selber sehen wenn du die Filterlisten URLs ganz einfach al in einem Browser eingibst. Kommt dort eine ASCII textliste ist sie aktiv, wenn nicht dann gibt es sie nicht mehr. Viele Listen senden auch einen Hinweis das sie Offline sind.

Es gibt ja unter PFBlocker die Reiter IP und DNSBL.

Unter IP würden entsprechend Listen mit IP und DNSBL Listen mit DNS Namen hinterlegt.

Schau dir einfach die bereits standardmäßig hinterlegten Listen und deren Inhalte an und du siehst was wohin gehört.

Unter DNSBL kannst du dann auch ein Custom Blacklist / Whitelist erstellen mit den DNS Namen.

Die Regeln sollte man gar nicht anpacken, da diese von PFBlocker selbst erstellt und verwaltet werden. Hier macht man mitunter mehr kaputt als zu reparieren.

Gruß

Radiogugu

Unter IP würden entsprechend Listen mit IP und DNSBL Listen mit DNS Namen hinterlegt.

Schau dir einfach die bereits standardmäßig hinterlegten Listen und deren Inhalte an und du siehst was wohin gehört.

Unter DNSBL kannst du dann auch ein Custom Blacklist / Whitelist erstellen mit den DNS Namen.

Die Regeln sollte man gar nicht anpacken, da diese von PFBlocker selbst erstellt und verwaltet werden. Hier macht man mitunter mehr kaputt als zu reparieren.

Gruß

Radiogugu