HETZNER PROXMOX vswitch pfsense

Moin zusammen ...

... wir haben bei HETZNER zwei neue Server im Test.

Beide Server verfügen über zwei public IP und sind mit einem vSwitch verbunden, welches auch ein öffentliches Subnet hat.

Ziel der Aktion ist es, die IPs des vSwitches auf beiden Servern verwenden zu können.

Unser altes Setup hat aktuell zwei Server, die jeweils ein öffentliches Subnet auf eine zweite IP geroutet haben.

Auf den Servern kommt PROXMOX zum Einsatz und die erste VM ist jeweils eine pfSense, über die der komplette Traffic an die dahinterliegenden VMs geregelt wird.

WAN der pfsense ist jeweils die zweite IP des Servers, auf die das jeweilige Subnet bei Hetzner geroutet wird.

Auf der LAN-Seite vergeben wir dann manuell die IPs aus dem jeweiligen Subnet.

Diese Konstellation versuche ich nun mit dem neuen Setup nachzubilden.

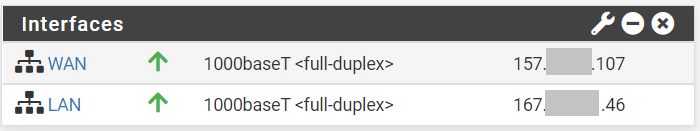

Ich habe wie gehabt die WAN-Seite der pfSense auf die bridge mit der öffentlichen IP gehängt, die im vSwitch hinterlegt ist.

LAN-seitig habe ich die bridge mit dem VLAN des vSwitch verwendet.

Ich scheitere jetzt aber daran, dass die VMs hinter der pfSense nicht vom WAN aus erreichbar sind.

Verbindung der VMs nach extern über die pfSense klappt.

Beim alten Setup wird das Routing von Hetzner über die MAC gesteuert, wenn ich das richtig sehe.

Als Gateway bei dem Subnet war die zweite IP des Servers angegeben, auf der ja die pfSense läuft.

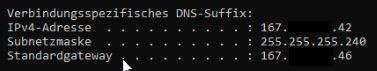

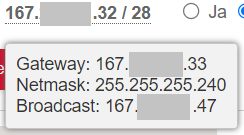

Beim neuen Setup ist das Gateway die zweite IP aus dem Subnet des vSwitch.

Verwende ich diese IP in der Test-VM als Gateway, ist sie von aussen zwar erreichbar, aber es läuft nur ping, nslookup und tracert rund. Seitenaufbau im Browser findet nicht statt. Außerdem habe ich dann keine Firewall davor, was somit ausfällt.

Ich muss also bestimmt noch irgendwo Hand anlegen

Aber ich finde nicht heraus, wo ich in der pfSense den Gateway eintragen muss.

In der Hoffnung, dass jmd. eine Idee hat und/oder ein ähnliches Setup schon versucht hat, verbleibe ich vorerst ...

greetz

Der Rico

... wir haben bei HETZNER zwei neue Server im Test.

Beide Server verfügen über zwei public IP und sind mit einem vSwitch verbunden, welches auch ein öffentliches Subnet hat.

Ziel der Aktion ist es, die IPs des vSwitches auf beiden Servern verwenden zu können.

Unser altes Setup hat aktuell zwei Server, die jeweils ein öffentliches Subnet auf eine zweite IP geroutet haben.

Auf den Servern kommt PROXMOX zum Einsatz und die erste VM ist jeweils eine pfSense, über die der komplette Traffic an die dahinterliegenden VMs geregelt wird.

WAN der pfsense ist jeweils die zweite IP des Servers, auf die das jeweilige Subnet bei Hetzner geroutet wird.

Auf der LAN-Seite vergeben wir dann manuell die IPs aus dem jeweiligen Subnet.

Diese Konstellation versuche ich nun mit dem neuen Setup nachzubilden.

Ich habe wie gehabt die WAN-Seite der pfSense auf die bridge mit der öffentlichen IP gehängt, die im vSwitch hinterlegt ist.

LAN-seitig habe ich die bridge mit dem VLAN des vSwitch verwendet.

Ich scheitere jetzt aber daran, dass die VMs hinter der pfSense nicht vom WAN aus erreichbar sind.

Verbindung der VMs nach extern über die pfSense klappt.

Beim alten Setup wird das Routing von Hetzner über die MAC gesteuert, wenn ich das richtig sehe.

Als Gateway bei dem Subnet war die zweite IP des Servers angegeben, auf der ja die pfSense läuft.

Beim neuen Setup ist das Gateway die zweite IP aus dem Subnet des vSwitch.

Verwende ich diese IP in der Test-VM als Gateway, ist sie von aussen zwar erreichbar, aber es läuft nur ping, nslookup und tracert rund. Seitenaufbau im Browser findet nicht statt. Außerdem habe ich dann keine Firewall davor, was somit ausfällt.

Ich muss also bestimmt noch irgendwo Hand anlegen

Aber ich finde nicht heraus, wo ich in der pfSense den Gateway eintragen muss.

In der Hoffnung, dass jmd. eine Idee hat und/oder ein ähnliches Setup schon versucht hat, verbleibe ich vorerst ...

greetz

Der Rico

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 3940296754

Url: https://administrator.de/forum/hetzner-proxmox-vswitch-pfsense-3940296754.html

Ausgedruckt am: 24.07.2025 um 09:07 Uhr

5 Kommentare

Neuester Kommentar

dass die VMs hinter der pfSense nicht vom WAN aus erreichbar sind.

Ist das nicht der tiefere Sinn einer Firewall? Niemand will das bei seiner Firewall jemand aus dem WAN Segment (Internet) Ziele im lokalen LAN erreichen kann. Genau deshalb setzt man ja eine Firewall ein um sowas sicher zu verhindern.Du sprichst etwas in Rätseln was du genau vorhast...?!

Normal kannst du ohne entsprechendes Regelwerk und Port Forwarding (für den Fall das du mit NAT auf der pfSense arbeitest) niemals von außen lokale IPs erreichen. Genau DAS soll, wie bereits gesagt, eine Firewall verhindern.

Aber ich finde nicht heraus, wo ich in der pfSense den Gateway eintragen muss.

Unter System -> Routing -> GatewaysRichtige Einrichtung des DNS hier.

Soweit ich das richtig verstehe, möchtest du von extern auf deine VMs zugreifen und dazwischen steht deine pfSense. Alles funktioniert, nur der Zugriff von außen nach innen geht nicht?

Das ist, wie @aqui schon sagte, Sinn und Zweck der Firewall. Du kannst nun entweder per Portforwarding oder ReverseProxy das Problem lösen.

Hetzner möchte für jede Public IP die zugehörige MAC Adresse wissen, womit deine pfSense weiterhin der zentrale Dreh- und Angelpunkt bleibt, was die WAN Seite angeht. Auf der LAN Seite haben deine VMs IPs aus dem privaten Adressbereich und die pfSense als Gateway. Die pfSense hat wiederum das Gateway des entsprechenden Hetzner Subnets eingetragen.

Damit schließt sich eigentlich der Kreis und alles ist gut.

Wo genau ist der Haken an der Sache?

Das ist, wie @aqui schon sagte, Sinn und Zweck der Firewall. Du kannst nun entweder per Portforwarding oder ReverseProxy das Problem lösen.

Hetzner möchte für jede Public IP die zugehörige MAC Adresse wissen, womit deine pfSense weiterhin der zentrale Dreh- und Angelpunkt bleibt, was die WAN Seite angeht. Auf der LAN Seite haben deine VMs IPs aus dem privaten Adressbereich und die pfSense als Gateway. Die pfSense hat wiederum das Gateway des entsprechenden Hetzner Subnets eingetragen.

Damit schließt sich eigentlich der Kreis und alles ist gut.

Wo genau ist der Haken an der Sache?

aber ist von extern nicht erreichbar.

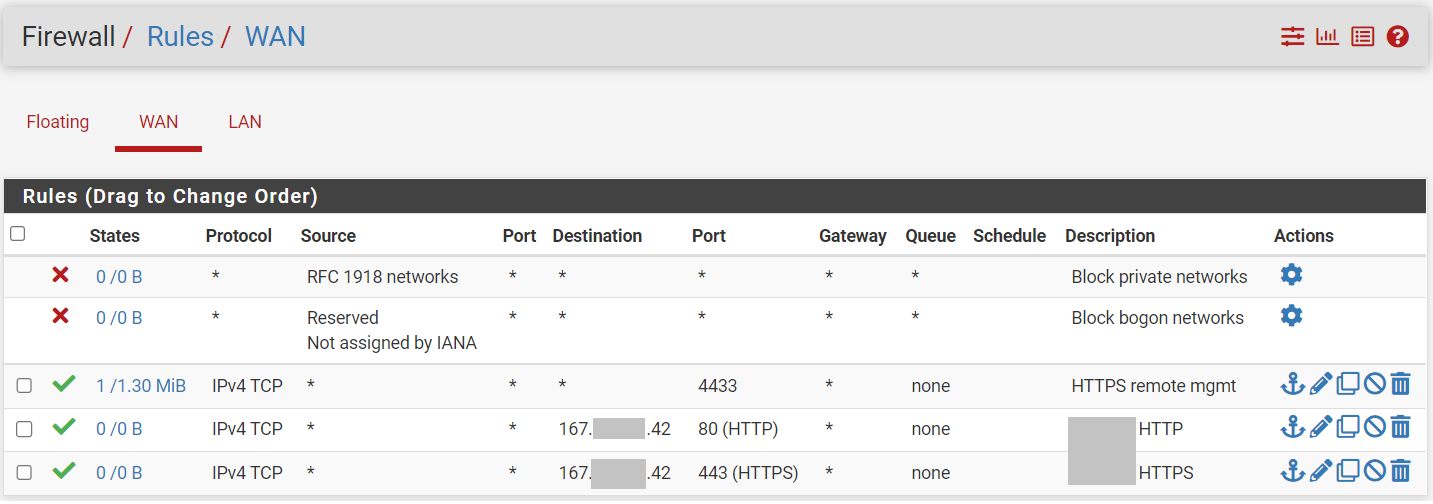

Nutzt du denn NAT (Adress Translation) oder ist das deaktiviert? Im Default macht die pfSense NAT zum WAN Port und dann reicht eine einfache Regel wie oben nicht aus weil du das NAT Gateway nicht überwinden kannst ohne einen entsprechenden Port Forwarding Eintrag unter Firewall -> NAT -> Port ForwardEs erschließt sich mir gerade nicht...

Deine LAN Adressen liegen ja in einem separaten öffentlichen Netz. Das einzige was du also machen musst ist das NAT, also die Adress Translation, auf der FW am WAN zu deaktivieren (wenn nicht schon geschehen) damit sie normal routet zw. den beiden IP Netzen ohne NAT.NAT macht ja auch nur Sinn wenn man im lokalen LAN nicht routebare RFC 1918 private IP Adressen verwendet was bei dir ja augenscheinlich mit dem öffentlichen /28er Netz nicht der Fall ist.

Das NAT ist sehr wahrscheinlich auch der Fehler im obigen Zugriff von außen...?!