Inselnetzwerke mit Firmennetz verbinden

Hallo,

ich muss eine relativ einfache Fragen stellen, da ich lange, lange, lange nichts mehr mit der Sache am Hut hatte.

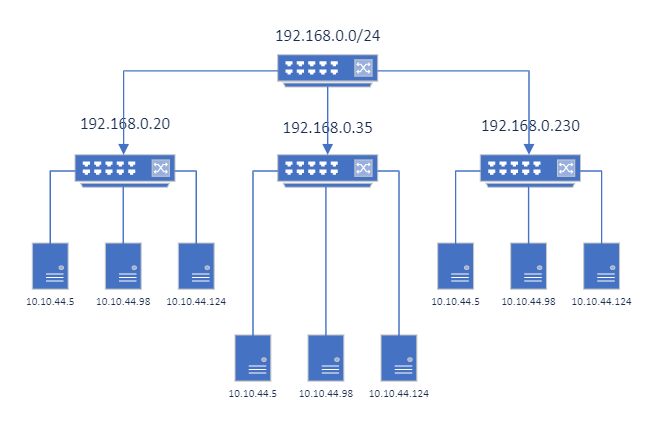

Ich möchte mehrere industrielle Anlagen, die ein eigenes Netzwerk (bis zu 12 Teilnehmer) besitzen, miteinander verbinden.

Dabei soll jede Anlage sich im "großen" Netzwerk nur mit einer IP-Adresse melden. Es soll möglich sein, dass man über diese eine IP auf die einzelnen, hinter der IP liegenden, Geräte zugreifen kann.

Welches Gerät eignet sich hier am besten? Protokolle sind S7 (ISOTCP), Modbus TCP, Profinet u.a.

Ich hatte sowas in der Vergangenheit öfter mal eingerichtet, wenn ich mich recht entsinne mit Insys Moros Geräten?!

Grüße

ich muss eine relativ einfache Fragen stellen, da ich lange, lange, lange nichts mehr mit der Sache am Hut hatte.

Ich möchte mehrere industrielle Anlagen, die ein eigenes Netzwerk (bis zu 12 Teilnehmer) besitzen, miteinander verbinden.

Dabei soll jede Anlage sich im "großen" Netzwerk nur mit einer IP-Adresse melden. Es soll möglich sein, dass man über diese eine IP auf die einzelnen, hinter der IP liegenden, Geräte zugreifen kann.

Welches Gerät eignet sich hier am besten? Protokolle sind S7 (ISOTCP), Modbus TCP, Profinet u.a.

Ich hatte sowas in der Vergangenheit öfter mal eingerichtet, wenn ich mich recht entsinne mit Insys Moros Geräten?!

Grüße

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 4229874959

Url: https://administrator.de/forum/inselnetzwerke-mit-firmennetz-verbinden-4229874959.html

Ausgedruckt am: 02.08.2025 um 15:08 Uhr

9 Kommentare

Neuester Kommentar

Vlan taugliche Switches. Vielleicht sogar mit Layer 3.

Wir setzen auf Siemens, Westermo und Moxa.

Moxa ist der OEM für viele Marken.

Wir setzen auf Siemens, Westermo und Moxa.

Moxa ist der OEM für viele Marken.

Hallo,

es kommt ein wenig auf deine Umgebung an.

Modus und Profinet sind ja eher dafür da, dass sich die Steuerungen untereinander unterhalten oder du anderweitige Elektronik daran packst.

im Endeffekt währ's ein VPN Router an den du alle Anlagen anschließt und mit dem dann in das öffentliche Netz gehst.

Dann hast du eine Adresse im Firmennetz und kannst per VPN alle Anlagen erreichen. Wie man dann die einzelnen Anlagen an den Router bekommt, ist ne Frage der Räumlichkeiten. Eine direkte Verkabelung könnte da schwierig sein. Hier ist dann V-Lan dein Freund.

es kommt ein wenig auf deine Umgebung an.

Modus und Profinet sind ja eher dafür da, dass sich die Steuerungen untereinander unterhalten oder du anderweitige Elektronik daran packst.

im Endeffekt währ's ein VPN Router an den du alle Anlagen anschließt und mit dem dann in das öffentliche Netz gehst.

Dann hast du eine Adresse im Firmennetz und kannst per VPN alle Anlagen erreichen. Wie man dann die einzelnen Anlagen an den Router bekommt, ist ne Frage der Räumlichkeiten. Eine direkte Verkabelung könnte da schwierig sein. Hier ist dann V-Lan dein Freund.

Hi

die Lösung via VPN scheint mir auch die beste zu sein, hier kannst du auch einfach eine pfSense / OpenSense in Verbindung mit OpenVPN verwenden. Da du ja auch Maschinen zugreifen möchtest, kann man schon fast davon ausgehen, dass die Steuerung, sofern diese Windows-Panels haben, nicht gepatched und somit ein Sicherheitsrisiko darstellen.

Wir haben die gesamte Haussteuerung, CNC Anlagen usw. über diesen Weg vom restlichen System getrennt, da hier z.T. auch noch WindowsXP Panels im Einsatz sind, die sind komplett abgekapselt und kommen selbst auch nicht ins interne Netz oder gar ins Internet, die Verbindung wird intern immer über ein VPN aufgebaut zur Haussteuerung, die Verbindung zur CNC über ein "Zwischensystem" ähnlich einer DMZ das die Ansteuerung erlaubt (wie die das genau gemacht haben, kann ich dir nicht sagen, war ein Projekt zusammen mit dem Hersteller und unserere CAD Abteilung).

Die Netze sind bei uns nicht per VLAN sondern "physikalisch" getrennt, dass ganze Steuerungsnetz läuft über dedizierte Hardware (Moxa & Hirschmann Switche), die einzige Verbindung wird über eine pfSense hergestellt.

die Lösung via VPN scheint mir auch die beste zu sein, hier kannst du auch einfach eine pfSense / OpenSense in Verbindung mit OpenVPN verwenden. Da du ja auch Maschinen zugreifen möchtest, kann man schon fast davon ausgehen, dass die Steuerung, sofern diese Windows-Panels haben, nicht gepatched und somit ein Sicherheitsrisiko darstellen.

Wir haben die gesamte Haussteuerung, CNC Anlagen usw. über diesen Weg vom restlichen System getrennt, da hier z.T. auch noch WindowsXP Panels im Einsatz sind, die sind komplett abgekapselt und kommen selbst auch nicht ins interne Netz oder gar ins Internet, die Verbindung wird intern immer über ein VPN aufgebaut zur Haussteuerung, die Verbindung zur CNC über ein "Zwischensystem" ähnlich einer DMZ das die Ansteuerung erlaubt (wie die das genau gemacht haben, kann ich dir nicht sagen, war ein Projekt zusammen mit dem Hersteller und unserere CAD Abteilung).

Die Netze sind bei uns nicht per VLAN sondern "physikalisch" getrennt, dass ganze Steuerungsnetz läuft über dedizierte Hardware (Moxa & Hirschmann Switche), die einzige Verbindung wird über eine pfSense hergestellt.

Hi

Da du Profibus und S7 etc nennst.

SIEMENS bietet hierfür eine Lösung an.

Nennt sich Scalance und sind von Siemens.

Technisch ein VPN Router.

Nur für Anlagenprogrammierung / Wartung etc von den Siemenskomponenten optimiert.

Unsere technischen Mitarbeiter nutzten diese Lösung für die Betreuung der SCADA Komponenten im internen Netzwerk.

Somit ist es sauber abgetrennt.

Billig ist es aber nicht.

Mit freundlichen Grüßen

Nemesis

Da du Profibus und S7 etc nennst.

SIEMENS bietet hierfür eine Lösung an.

Nennt sich Scalance und sind von Siemens.

Technisch ein VPN Router.

Nur für Anlagenprogrammierung / Wartung etc von den Siemenskomponenten optimiert.

Unsere technischen Mitarbeiter nutzten diese Lösung für die Betreuung der SCADA Komponenten im internen Netzwerk.

Somit ist es sauber abgetrennt.

Billig ist es aber nicht.

Mit freundlichen Grüßen

Nemesis

Zitat von @Murdersquad:

Es kann durchaus sein, dass die Inselnetze die gleichen IP-Bereiche verwenden, da es Standard-Maschinen sind. Daher möchte ich ja die Trennung, da sonst eine SPS die andere stören würde.

@2423392070:

Hast du ein Beispiel, welche Gerätetypen ihr von den genannten Herstellern einsetzt?

Ich hatte eine Anlage gesehen, in der ein EWON-VPN-Router (Flexy 205) verbaut ist, doch scheint mir die Funktion dort nicht wie gewünscht zu sein. Beim Anschluss des Netzwerkes an den WAN-Port waren alle Teilnehmer hinter dem Router trotzdem erreichbar/sichtbar.

Die Räumlichkeiten sind das geringste Problem momentan

Es kann durchaus sein, dass die Inselnetze die gleichen IP-Bereiche verwenden, da es Standard-Maschinen sind. Daher möchte ich ja die Trennung, da sonst eine SPS die andere stören würde.

@2423392070:

Hast du ein Beispiel, welche Gerätetypen ihr von den genannten Herstellern einsetzt?

Ich hatte eine Anlage gesehen, in der ein EWON-VPN-Router (Flexy 205) verbaut ist, doch scheint mir die Funktion dort nicht wie gewünscht zu sein. Beim Anschluss des Netzwerkes an den WAN-Port waren alle Teilnehmer hinter dem Router trotzdem erreichbar/sichtbar.

Die Räumlichkeiten sind das geringste Problem momentan

Über die Jahre und Standorte mehr oder weniger alle..und auch noch mehr als die genannten Hersteller, weil wir nicht überall Vorgaben machen.

Zitat von @Murdersquad:

Es kann durchaus sein, dass die Inselnetze die gleichen IP-Bereiche verwenden, da es Standard-Maschinen sind. Daher möchte ich ja die Trennung, da sonst eine SPS die andere stören würde.

Es kann durchaus sein, dass die Inselnetze die gleichen IP-Bereiche verwenden, da es Standard-Maschinen sind. Daher möchte ich ja die Trennung, da sonst eine SPS die andere stören würde.

Sorry, hab ich etwas falsch gelesen.

Ich hatte eine Anlage gesehen, in der ein EWON-VPN-Router (Flexy 205) verbaut ist, doch scheint mir die Funktion dort nicht wie gewünscht zu sein. Beim Anschluss des Netzwerkes an den WAN-Port waren alle Teilnehmer hinter dem Router trotzdem erreichbar/sichtbar.

EWON hab wir auch im Einsatz. Der kann das, auch wenn man ihn richtig einstellt. Ist aber eher für Fernwartung mit Fremdnetzen interessant. Sprich du hast die Anlagen bei verschiedenen Kunden und möchtest dich einwählen, ohne stark am Kundennetz zum zu basteln. So kommst du auch mit einfachen Geräten zurecht. An jede Maschine 1 Router.

Guten Morgen

Ich arbeite bei einem Dienstleister, bei welchem wir tagtäglich Produktionsanlagen, Gebäudesteuerungen etc. Herstellerunabhängig bei unseren Kunden anbinden. Wenn du dies Zukunftssicher und wirklich stabil haben möchtest, lohnt es sich mehr Zeit und Geld zu Investieren und ein eigenes Netzwerk aufzubauen. Dabei jede Anlage in ein eigenes VLAN mit eigenem Routbaren IP Range packen und vor das Netzwerk eine Firewall auf IT sowie eine auf Anlagen Seite schalten. Moros und co. Funktionieren zwar, haben aber aktuell massive Probleme mit einer Bestandsanlage, welche noch auf Moros läuft und dadurch nachweislich Unterbrüche hat, was jeweils zu einem Stillstand der gesamten Anlage führt. Der Hersteller behauptet im moment noch, das dies nicht sein kann. Kommt aber selbst kaum auf die Geräte um dies nachzuweisen.

Ich würde dir empfehlen, bau die Anlagen um und mach es richtig. Da hast du in Zukunft am wenigsten Probleme und machst dir selbst auch einen gefallen in dem du komplexität mit einzelnen Routern rausnimmst. Danach hast du auch die möglichkeit mit einem einzelnen VPN Tunnel alle Anlagen zu erreichen und kannst auch steuern wer wann wohin verbinden darf.

Ich arbeite bei einem Dienstleister, bei welchem wir tagtäglich Produktionsanlagen, Gebäudesteuerungen etc. Herstellerunabhängig bei unseren Kunden anbinden. Wenn du dies Zukunftssicher und wirklich stabil haben möchtest, lohnt es sich mehr Zeit und Geld zu Investieren und ein eigenes Netzwerk aufzubauen. Dabei jede Anlage in ein eigenes VLAN mit eigenem Routbaren IP Range packen und vor das Netzwerk eine Firewall auf IT sowie eine auf Anlagen Seite schalten. Moros und co. Funktionieren zwar, haben aber aktuell massive Probleme mit einer Bestandsanlage, welche noch auf Moros läuft und dadurch nachweislich Unterbrüche hat, was jeweils zu einem Stillstand der gesamten Anlage führt. Der Hersteller behauptet im moment noch, das dies nicht sein kann. Kommt aber selbst kaum auf die Geräte um dies nachzuweisen.

Ich würde dir empfehlen, bau die Anlagen um und mach es richtig. Da hast du in Zukunft am wenigsten Probleme und machst dir selbst auch einen gefallen in dem du komplexität mit einzelnen Routern rausnimmst. Danach hast du auch die möglichkeit mit einem einzelnen VPN Tunnel alle Anlagen zu erreichen und kannst auch steuern wer wann wohin verbinden darf.