Inter VLAN Routing Problem mit Mikrotik RB4011

Hallo Community,

ich habe etwas vollmundig versprochen meiner Frau bei einer Model-VLAN Konfiguration zu helfen und stehe schon seit einigen Stunden vor einem Problem.

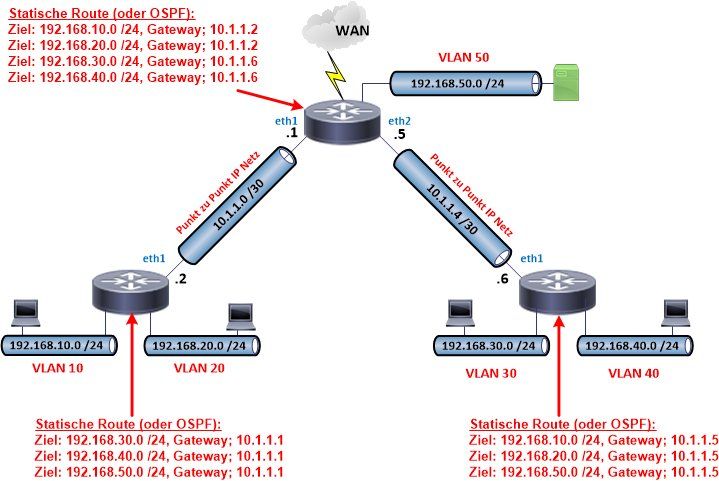

Ich habe 3 MikroTik RB4011 (Version 6.44.3) Router, um eine VLAN Konfiguration zu erstellen wie ich sie hier abgebildet habe.

Vor der Konfiguration habe ich die Router komplett resetet und auch die Basis Konfig entfernt.

Die Zuweisung der VLANs und das einrichten der Trunks hat gut geklappt. Aber ich scheitere am inter-VLAN Routing.

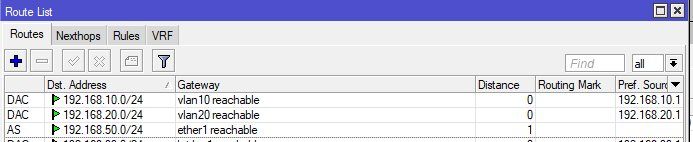

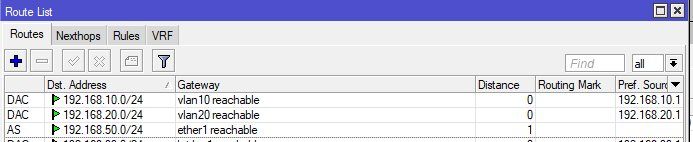

Wenn ich von VLAN10 auf VLAN 20 (liegen beide am selben Router) pinge kann ich die Gateway IP erreichen. Also von 192.168.20.2 -> 192.168.10.1, aber keine Geräte im VLAN bsp. 192.168.20.2 -> 192.168.10.2

Versuche ich ping Anfragen an VLANs an anderen Routern bsp 192.168.20.2 -> 192.168.50.1 scheitert das ebenfalls.

Ich habe die Statischen IP Routen schon auf Gateway IPs und auf Interfaces probiert, beides erfolglos. Ich hab sogar den Eindruck das es völlig egal ist was ich in die Routing Tabellen schreibe.

Ich habe keine NAT und atm auch keine einzige Firewall Regel auf den Geräten.

Das zu erreichende Ziel wäre am Ende das VLAN5 alle Geräte in allen VLANs erreichen kann, die Kommunikation von VLAN 1-4 untereinander aber unterbunden wird.

Falls jemand mal eine Minute hat um mir bei dem Problem zu helfen, oder einen Fehler in meiner Denkweise sieht, wäre ich sehr dankbar.

gruß

daniel

ich habe etwas vollmundig versprochen meiner Frau bei einer Model-VLAN Konfiguration zu helfen und stehe schon seit einigen Stunden vor einem Problem.

Ich habe 3 MikroTik RB4011 (Version 6.44.3) Router, um eine VLAN Konfiguration zu erstellen wie ich sie hier abgebildet habe.

Vor der Konfiguration habe ich die Router komplett resetet und auch die Basis Konfig entfernt.

Die Zuweisung der VLANs und das einrichten der Trunks hat gut geklappt. Aber ich scheitere am inter-VLAN Routing.

Wenn ich von VLAN10 auf VLAN 20 (liegen beide am selben Router) pinge kann ich die Gateway IP erreichen. Also von 192.168.20.2 -> 192.168.10.1, aber keine Geräte im VLAN bsp. 192.168.20.2 -> 192.168.10.2

Versuche ich ping Anfragen an VLANs an anderen Routern bsp 192.168.20.2 -> 192.168.50.1 scheitert das ebenfalls.

Ich habe die Statischen IP Routen schon auf Gateway IPs und auf Interfaces probiert, beides erfolglos. Ich hab sogar den Eindruck das es völlig egal ist was ich in die Routing Tabellen schreibe.

Ich habe keine NAT und atm auch keine einzige Firewall Regel auf den Geräten.

Das zu erreichende Ziel wäre am Ende das VLAN5 alle Geräte in allen VLANs erreichen kann, die Kommunikation von VLAN 1-4 untereinander aber unterbunden wird.

Falls jemand mal eine Minute hat um mir bei dem Problem zu helfen, oder einen Fehler in meiner Denkweise sieht, wäre ich sehr dankbar.

gruß

daniel

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 499482

Url: https://administrator.de/forum/inter-vlan-routing-problem-mit-mikrotik-rb4011-499482.html

Ausgedruckt am: 13.07.2025 um 23:07 Uhr

12 Kommentare

Neuester Kommentar

Er meint keine Firewall Regeln auf dem Mikrotik sondern auf den Clients, denn per Default werden Zugriffe aus anderen Subnetzen an der Windows Firewall abgeblockt! Also dort die Subnetze für SMB /ICMP usw. freischalten und schon geht die Luzi ab.

Der gegenseitige Zugriff der VLANs untereinander ist ohne Regeln am Mikrotik gegeben, es ist hier also die Clientfirewall der Übeltäter.

Für die Abschottung des gegenseitigen Zugriff der VLANs untereinander erstellt du z.B. Regeln ala

Was in diesem Beispiel für VLAN20 nur Traffic über das ether1 Interface zulässt, wo etwa das DSL dran hängen könnte, alle anderen Forwarding Zugriffe auf die anderen VLANs sind dann per Default geblockt. VLAN5 kommt aber weiterhin auf alle VLANs.

Natürlich gehören dann noch die Statefull Regeln für Related und Established angelegt!

Du kannst stattdessen auch mit Subnetzen, Interfacelisten usw. Arbeiten, das ist dann Gusto-Frage und was weiteres an Anforderungen besteht.

P.s. den Tippfehler im Titel kann man auch nachträglich noch beseitigen! => Mikrotik

Der gegenseitige Zugriff der VLANs untereinander ist ohne Regeln am Mikrotik gegeben, es ist hier also die Clientfirewall der Übeltäter.

Für die Abschottung des gegenseitigen Zugriff der VLANs untereinander erstellt du z.B. Regeln ala

/ip firewall filter chain=forward action=drop out-interface=!ether1 in-interface=vlan20Natürlich gehören dann noch die Statefull Regeln für Related und Established angelegt!

Du kannst stattdessen auch mit Subnetzen, Interfacelisten usw. Arbeiten, das ist dann Gusto-Frage und was weiteres an Anforderungen besteht.

P.s. den Tippfehler im Titel kann man auch nachträglich noch beseitigen! => Mikrotik

das es völlig egal ist was ich in die Routing Tabellen schreibe.

Man muss rein gar nix in die Tabellen schreiben. Zeigt eigentlich eher das grundsätzlich etwas schief läuft bei dir ! Das hiesige Mikrotik Tutorial zu dem Thema VLAN Routing hast du gelesen:

Mikrotik VLAN Konfiguration ab RouterOS Version 6.41

Wenn man sich exakt daran hält ist es ein Kinderspiel und sollte keine solchen Threads wie den obigen zur Folge haben.

Hi,

deine Konfig ist ziemlich verwirrend.

Einmal schreibst du VLAN 1, gibst aber eine PVID von 10 mit und das selbe auch bei deinen anderen VLANs.

Des Weiteren zeigt dein Bild die VLANs 10,20,30,40,50 und in deinen Texten schreibst du jedes Mal VLANs von 1-5.

Am besten du machst dein Konfig erstmal kosmetisch schöner, dann siehst du vielleicht deine Fehler.

LG

Patrick

deine Konfig ist ziemlich verwirrend.

Einmal schreibst du VLAN 1, gibst aber eine PVID von 10 mit und das selbe auch bei deinen anderen VLANs.

Des Weiteren zeigt dein Bild die VLANs 10,20,30,40,50 und in deinen Texten schreibst du jedes Mal VLANs von 1-5.

Am besten du machst dein Konfig erstmal kosmetisch schöner, dann siehst du vielleicht deine Fehler.

LG

Patrick

Das Tutorial geht aber leider auch nicht explizit darauf ein wie man in VLANs Routet die nicht am Router selbst anliegen

Das hat ja auch mit VLANs nichts zu tun sondern, wie du auch sicher selber weisst, ja nur mit stinknormalem IP Routing !!Logisch das der MT natürlich keine IP Netze kennen kann die nicht direkt selber an ihm angeschlossen sind. Wie sollte das auch gehen ?!

Hellsehen können die Systeme ja (noch) nicht !

Die Lösung ist aber kinderleicht indem du ganz einfach statische IP Routen für diese IP Netze einträgst auf dem MT. Oder statt statisch kannst du natürlich auch dynamisch routen mit OSPF oder RIPv2.

müsste die IP Route in diesem Setup, um beispielsweise von VLAN 10 -> VLAN 50 zu erreichen, dann nicht so aussehen?

Nein !Das wäre mit Verlaub gesagt, ziemlicher Schwachsinn. Warum ? Ist oben ja schon erklärt worden:

Der MT hat diese beiden VLANs 10 und 50 ja selber lokal an sich lokal dran !!!

Sprich damit "kennt" er doch dann schon per se diese IP Netze dieser VLANs. Wozu dann also eine sinnlose, überflüssige (und auch kontraproduktive) statische Route in IP Netze die er so oder so schon kennt da an ihm selbst dran ??

Der MT weiss ja das diese IP Netze local connected an seinen eigenen Interfaces sind und kann diese damit dann ohne jegliche Routen erreichen.

Routen brauchst du lediglich einzig und allein nur dann, wenn diese IP Netze irgendwo extern liegen hinter anderen Routern im Netz !!

Die kann der MT ja dann logischerweise NICHT kennen. Wie auch ?? Diese liegen ja dann eben NICHT direkt an ihm dran und er braucht einen Route die ihm ssagt über welchen Weg er diese Netze erreichen kann !!!

Für lokale Interfaces gilt das aber logischerweie ja nicht.

Wenn du zwischen den lokalen IP Netzen an einem Gerät also nicht von sich aus schon routen kannst, hast du irgendwelche Access Listen irgendwo aktiv !!

Mit dieser Route, und dem entsprechenden Gegenstück, hatte ich es bereits erfolglos versucht.

Wie zu erwarten....Erklärung warum das so ist siehst du ja oben !

an OSPF hatte ich noch gar nicht gedacht, das werde ich bald möglichst ausprobieren.

Sinnfrei !Gilt ja auch nur für remote Netze und NICHT für lokale Netze am Gerät selber. Da gilt das oben Gesagte: Lokale Interfaces "kennt" der Router OHNE Routen....logisch !

Fazit:

Du musst irgendwo einen massiven Konfig Fehler haben !

Ohne das du dein Setup aber hier mal postest (WinBox Screenshots) ist das schwer zu troubleshooten.

Ganz sicher ist aber das du dich nicht wirklic h ans Tutorial gehalten hast, denn das Setup rennt waserdicht.

Ansonsten:

Alles nackig machen und neu anfangen. Erstmal nur mit den beiden VLANs 10 und 50 und einem erfolgreichen Routing dazwischen.

Dann nach gleichem Schema die weiteren VLANs bzw. IP Netze danach dazu konfigurieren.

Halte dich ans Tutorial ! Es MUSS erstmal mit wenigstens 2 VLANs sauber klappen...

Gilt das oben gepostete Design noch ?

Wenn ja, hast du ja 3 Layer 3 Switches. Alle sind über einen Tagged uplink auf dem Interface eth1 bzw. eth2 untereinander verbunden.

Das Besondere ist hier das du die Layer 3 Terminierung also die IP Gateway Adressen der einzelnen VLANs auf den 3 unterschiedlichen Switches liegen hast.

Das ist zwar generell machbar aber kein gutes Design.

Das Design von oben wäre besser wenn man es rein routen würde, sprich die Verbindungslinks als dedizierte IP Netze nehmen würde und dann reines Routing.

So ein Design setzt dann aber voraus das VLAN 10 und 20 Ports des linken Switches NICHT noch auf dem mittleren oder rechten Switch liegen sondern nur am linken. Analog bei den anderen. Ports der VLANs 30 und 40 rechts dürfen dann NICHT am mittleren oder linken Switch liegen.

In so einem Design wäre reines Routing dann sinnvoller. Da kannst du dann mit statischen Routen oder dynamischem OSPF Routing arbeiten.

Wenn dem so ist sähe ein Design Konzept so aus (IP Adressen kannst du natürlich anpassen):

Wenn du alle VLANs 10 bis 50 transparent an ALLEN Switches benötigst, dann ist dieses Konzept von oben kontraproduktiv.

Dann solltest du zentraliesiert auf EINEM Switch alle VLANs zentral routen, vorzugsweise auf dem in der Mitte und die anderen dann mit einem Tagged Uplink jeweils nur als reine Layer 2 Switches anbinden.

Statisches oder dynamisches Routing entfällt dann völlig, da (du ahnst es) alle Netze lokal angeschlossen sind:

Dein Konzept ist so ein bisschen was von beidem aber nichts ist richtig, was vermutlich daran liegt, das deine Netzwerk Design Kenntnisse nicht so dolle sind. Aber dafür gibts ja das Forum hier.

Finale Frage ist also WAS du wirklich willst:

- Alle VLANs überall verfügbar = Zentralisiertes L2 Design (2. Skizze)

- Einige VLANs nur lokal verfügbar = Routing Design (1. Skizze)

So wird dann auch ein Schuh daraus !

Leider scheint es mir nicht möglich zu sein meine Problemstellung und das Netzwerk hier für alle klar verständlich abzubilden

Dann wird verständlicherweise eine zielführende Hilfe nicht ganz einfach werden... am Router der auch die WAN Verbindung herstellt, einzelne Ports für jedes der 4 anderen VLAN Netze zugewiesen

Intuitiv richtig und damit hast du dann die oben abgebildete Option 2 mit zentralisiertem Routing auf dem WAN Router und der Layer 2 Distribution der VLANs in die beiden Access Switches rechts und links gewählt.Das wäre so auch die klassische Switching Design Option wie man es in lokalen LANs auch macht und wie du sie hier an einem etwas detailierteren Standard Campus LAN Design z.B. sehen kannst:

So liegt jedes VLAN an einem einzigen Router an und dieser dient dann als zentrales Gateway für alle Netze.

Genau so ist es ! Intuitiv also alles richtig gemacht ! eine ähnliche Lösung wie sie auch in der Antwort über dieser erwähnt wird

Nein, nicht nur ähnlich es entspricht, wie bereits gesagt, exakt der Option 2 oben.die Gateway IP des VLAN erreicht werden kann aber kein Cient aus dem VLAN

Clients in demselben VLAN solltest du aber IMMER untereinander erreichen können.Sollte das nicht gehen ist das ein sicheres Indiz dafür das du bei der Layer 2 Konfig der Komponenten geschlampt hast und einen Fehler dort eingebaut hast !

Dieser bewirkt dann das die transparenten VLANs nicht auf die Ports gelangen wo sie hinsollen. Was dann letztlich in eine Isolation dieser Geräte führt. Das kannst du auch immer direkt daran sehen das diese Geräte dann keine korrekte IP Adresse vom DHCP Server bekommen der dieses VLAN bedient. Die hängen dann isoliert da drinnen mit einer 169.254.x.y ZeroConf IP.

Ein sicheres Indiz dann das der Switchport in keinem oder einem falschen VLAN ist !!

was vielleicht ein Firmware Problem nahe legt oder einfach Zufall sein kann.

Nein, weder Zufall noch Firmware Problem !Das Problem ist eindeutig ein Konfig Fehler deinerseits !!

Checke nochmal ganz genau die Port Zuweisung der VLAN Bridge in den Geräten. Nimm dazu das hiesige VLAN Tutorial als Grundlage !

Mikrotik VLAN Konfiguration ab RouterOS Version 6.41

Aktuelles Router OS 6.45.6 sollte auf den 4011ern geflasht sein.

Im Zweifel poste einen WinBox Screenshot deiner Ports und Uplink Settings hier, dann finden wir in der Community deinen Fehler.

Was bei mir geholfen hat, ist die Router nochmals neu aufzusetzen.

Ist häufig der richtige Weg wenn man sich verzettelt hat um dann nochmal ganz neu und strategisch vorzugehen. Case closed...!