Internes NAT: MikroTik

Hallo zusammen,

ich bin es mal wieder, mit einem neuen kleinen Problem. Ich stehe bei nachfolgendem Thema gerade mal wieder wie der Ochs vorm Berg und komm nicht richtig weiter.

Ich muss „leider“ intern von einem internen Netz ins andere interne Netz natten, da dort einige Gerätschaften (Videokamers, Alarmanlage, etc.) drin sind, die einige smarte Funktionen besitzen, ich aber nicht möchte, dass diese frei und wild im Internet „rumfunken“. Dies ist grundsätzlich geräteseitig auch möglich, solange man sich mit der App im gleichen Netz befindet.

Daher habe ich mir überlegt, dies über ein VPN „vorzugaukeln“. Die erste Idee war, den VPN-Tunnel direkt in das betreffende Netz zu legen, erschien mir aber doch etwas, sagen wir „naja“ 😉

Grundsätzlich müsste dies doch aber auch über ein natting funktionieren oder nicht?

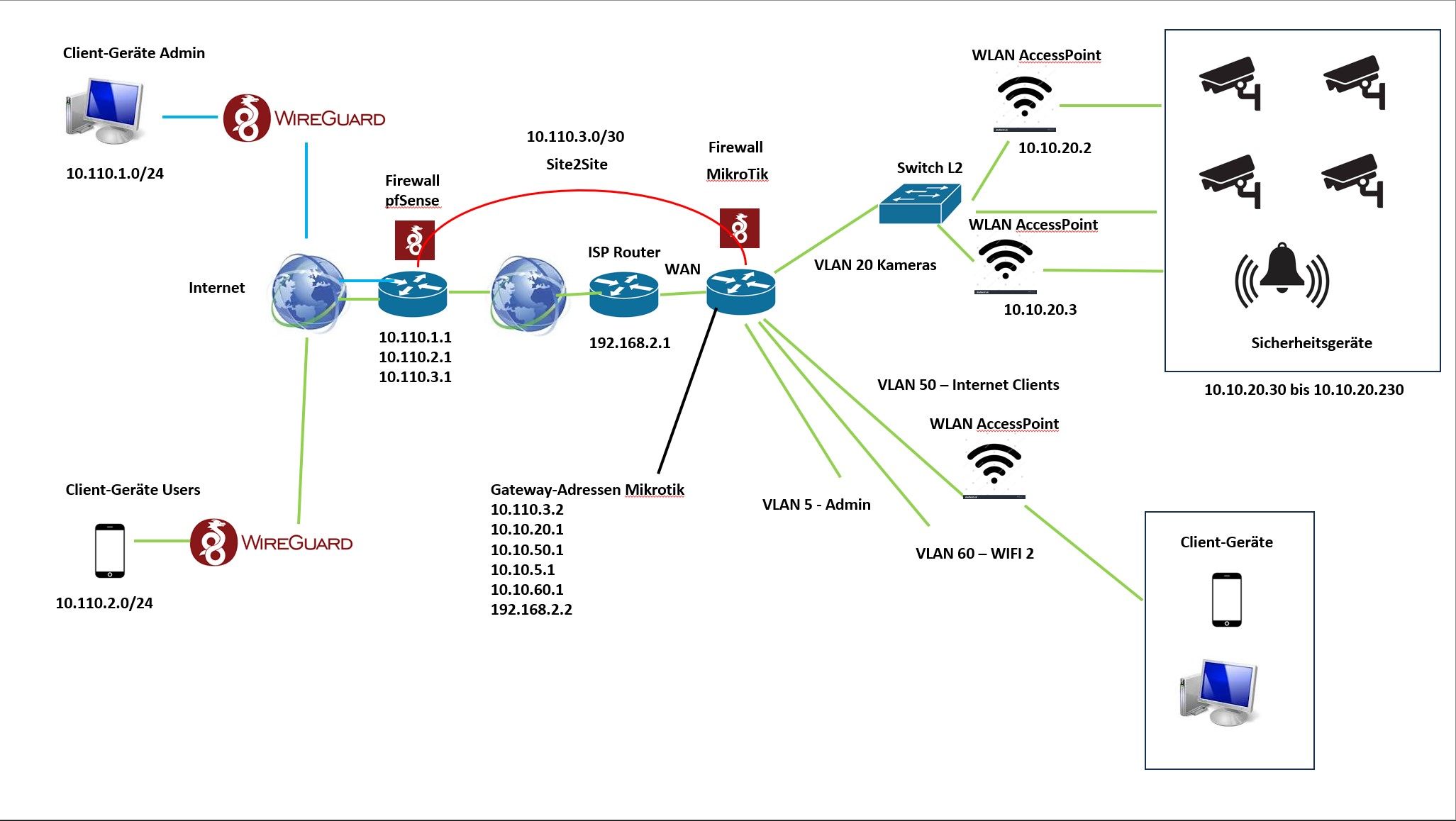

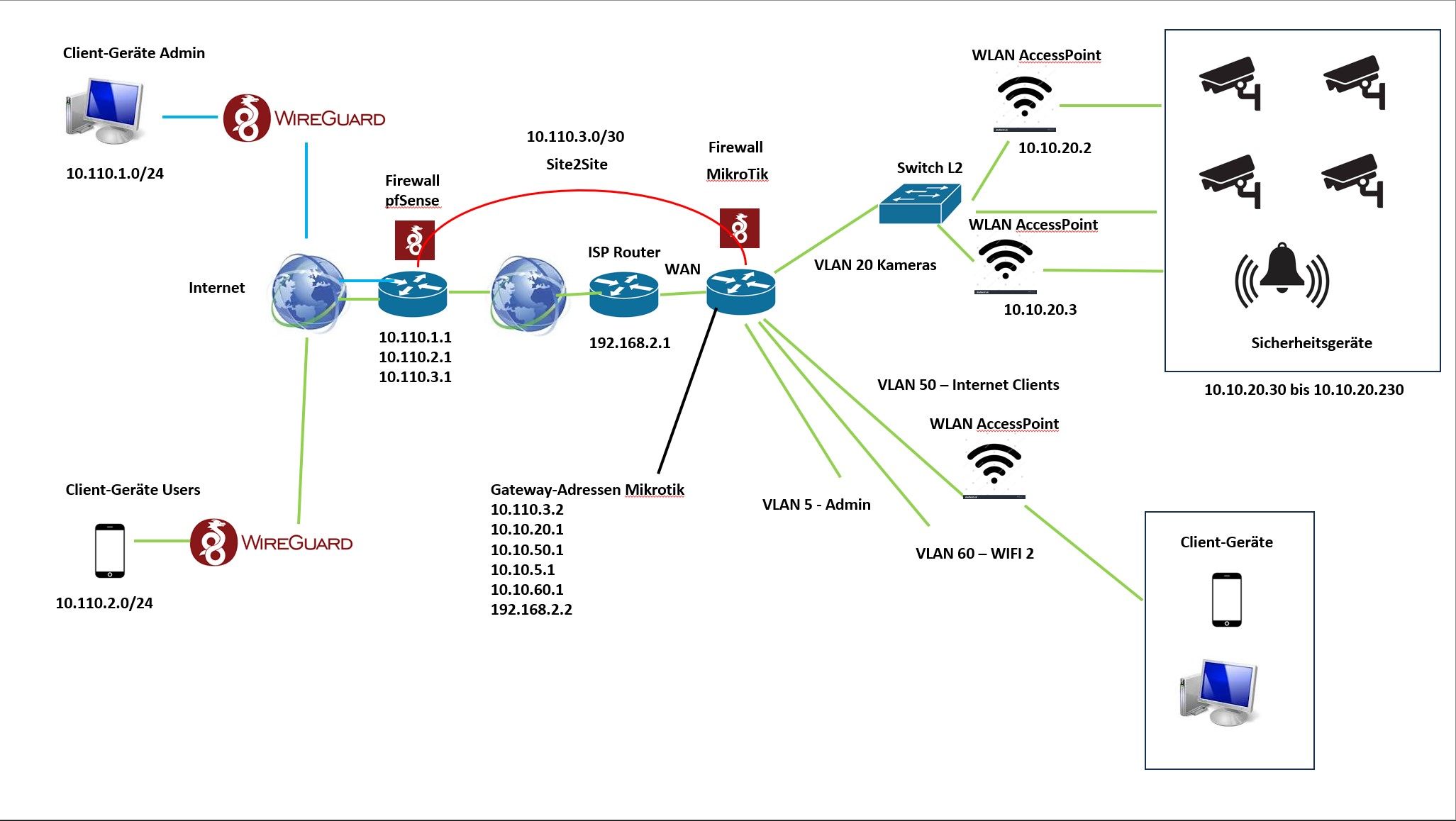

Leider ist das mein erster MikroTik und ich bin gerade (selbst nach mehrmaligem Lesen der Doku) nun völlig verwirrt. Anbei mal eine kleine Grafik

Kurze Beschreibung, was ich eigentlich möchte:

Grundsätzlich sollen sich Admin und User jeweils über einen eigenes VPN-Interface auf dem JumpHost (pfSense mit fester IP) anmelden. Ebenfalls meldet sich der MikroTik-Router (keine feste IP) von der anderen Seite über ein S2S ebenfalls auf der pfSense an.

Der MikroTik-Router steht hinter einem ZMF-Router vom ISP. Die ISP-Kiste fungiert aber eigentlich mehr oder weniger nur noch nur noch als Modem.

Nun sieht der Plan folgendes vor: User und Admin melden sich auf dem VPN an und kommunizieren durch das Site2Site mit dem VLAN20 des MT. Und der MT soll die IP-Adressen quasi auf einen IP-Adressbereich im VLAN20 mappen.

Habt ihr einen Tipp, was ich hier im MT-Router beim NAT einstellen muss? Ich würde mich über jeden Tipp oder kleinen Schubs in die richtige Richtung sehr freuen 😊

Viele Grüße

OfficeKrake

PS: Aktuell handelt es sich um max. 6 User und einen Admin

PPS: MT-Router mit aktuellem RouterOS7

ich bin es mal wieder, mit einem neuen kleinen Problem. Ich stehe bei nachfolgendem Thema gerade mal wieder wie der Ochs vorm Berg und komm nicht richtig weiter.

Ich muss „leider“ intern von einem internen Netz ins andere interne Netz natten, da dort einige Gerätschaften (Videokamers, Alarmanlage, etc.) drin sind, die einige smarte Funktionen besitzen, ich aber nicht möchte, dass diese frei und wild im Internet „rumfunken“. Dies ist grundsätzlich geräteseitig auch möglich, solange man sich mit der App im gleichen Netz befindet.

Daher habe ich mir überlegt, dies über ein VPN „vorzugaukeln“. Die erste Idee war, den VPN-Tunnel direkt in das betreffende Netz zu legen, erschien mir aber doch etwas, sagen wir „naja“ 😉

Grundsätzlich müsste dies doch aber auch über ein natting funktionieren oder nicht?

Leider ist das mein erster MikroTik und ich bin gerade (selbst nach mehrmaligem Lesen der Doku) nun völlig verwirrt. Anbei mal eine kleine Grafik

Kurze Beschreibung, was ich eigentlich möchte:

Grundsätzlich sollen sich Admin und User jeweils über einen eigenes VPN-Interface auf dem JumpHost (pfSense mit fester IP) anmelden. Ebenfalls meldet sich der MikroTik-Router (keine feste IP) von der anderen Seite über ein S2S ebenfalls auf der pfSense an.

Der MikroTik-Router steht hinter einem ZMF-Router vom ISP. Die ISP-Kiste fungiert aber eigentlich mehr oder weniger nur noch nur noch als Modem.

Nun sieht der Plan folgendes vor: User und Admin melden sich auf dem VPN an und kommunizieren durch das Site2Site mit dem VLAN20 des MT. Und der MT soll die IP-Adressen quasi auf einen IP-Adressbereich im VLAN20 mappen.

Habt ihr einen Tipp, was ich hier im MT-Router beim NAT einstellen muss? Ich würde mich über jeden Tipp oder kleinen Schubs in die richtige Richtung sehr freuen 😊

Viele Grüße

OfficeKrake

PS: Aktuell handelt es sich um max. 6 User und einen Admin

PPS: MT-Router mit aktuellem RouterOS7

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 5653584085

Url: https://administrator.de/forum/internes-nat-mikrotik-5653584085.html

Ausgedruckt am: 09.07.2025 um 13:07 Uhr

12 Kommentare

Neuester Kommentar

Moin,

können deine Anwendungen denn mit einem entfernten Netz umgehen oder nutzen diese Broadcast/Multicast?

Bei zweiterem hilft dir NAT nicht, da die Geräte sich ja schlicht nicht sehen können.

Das ganze funktioniert also nur dann, wenn die Geräte per Name oder IP erreichbar und funktional sind.

Gruß

Spirit

können deine Anwendungen denn mit einem entfernten Netz umgehen oder nutzen diese Broadcast/Multicast?

Bei zweiterem hilft dir NAT nicht, da die Geräte sich ja schlicht nicht sehen können.

Das ganze funktioniert also nur dann, wenn die Geräte per Name oder IP erreichbar und funktional sind.

Gruß

Spirit

Ich denke du gauckelst dir was vor.

NAT ≠ Sicherheit.

NAT ≠ Sicherheit.

ich aber nicht möchte, dass diese frei und wild im Internet „rumfunken“.

NATen wäre dann ja unsinnig. Der MT hat dafür doch eine Firewall!Mit einem einfachen Regelwerk erlaubst du dort die Kommunikation mit deinen internen Netzen verbietest aber das Internet.

Das ist doch deutlich einfacher umzusetzen als das unsinnige NATing intern.

Dies funktioniert nur solange ohne Internet, solange man im gleichen Netzwerk ist.

Klar weil die Komponenten die Push Messages schicken dafür "nach Hause" telefonieren müssen. Was sie sonst noch melden will man lieber gar nicht wissen...da krempeln sich einem die Fußnägel hoch.

Wie üblich... den VPN-Tunnel (S2S) direkt ins VLAN20 zu packen

Was ist daran so uncool??Mit einem L2TP VPN Server auf dem MT kannst du bequem alle Onboard VPN Clients in jedem Endgerät nutzen?! Einfacher gehts ja nicht...

Mikrotik L2TP VPN Server

L2TP erspart dir nur die unnötige Frickelei mit externen VPN Clients zumal die pfSense es auch supportet.

PfSense VPN mit L2TP (IPsec) Protokoll für mobile Nutzer

Bei der WG Einrichtung mit MT und Sense musst du etwas aufpassen wegen des fehlenden automatischen Routings. Das hiesige WG Tutorial hat in den weiterführenden Links Details auf was man da achten muss.

PfSense VPN mit L2TP (IPsec) Protokoll für mobile Nutzer

Bei der WG Einrichtung mit MT und Sense musst du etwas aufpassen wegen des fehlenden automatischen Routings. Das hiesige WG Tutorial hat in den weiterführenden Links Details auf was man da achten muss.

Dann danke ich euch hiermit

Immer gerne.