IPv4 Filterregeln erstellen

Hallo Wissende, hier eine Frage von einem der glaubt (dass er was weiß)!

Mein Netzwerk daheim ist aufgeteilt in zwei Subnetze, xxxx.xxxx.37.0 (Bridge_0) und xxxx.xxxx.186.0 (EN1-4)

Im Subnetz .37 sind die Geräte auf die ich -oder Vertraute- über WAN zugreifen wollen. Im Subnetz .186 sind die einzelnen Rechner auf die sonst niemand zugreifen darf.

Leider mehren sich in letzter Zeit die illegalen Login-Versuche auf meinen Kameras im .37er Netz, so dass ich geglaubt habe mit meinem begrenzten Wissen dafür Filterregeln erstellen zu können, was mir aber offensichtlich nicht gelingt, weil die illegalen Zugriffsversuche weiter geloggt werden.

Ich habe in meinem Router be.ip plus folgende Filterregeln erstellt und aktiviert:

Dienst: alle

Zieladresse:Netzwerk xxxx.xxxx.37.0 mit 255.255.255.0

Quelladresse: 66.175.208.0 mit 255.255.255.0

Regelkette: Zulassen wenn Filter nicht passt

Schnittstellenzuweisung: Bridge_0, verwerfen ohne Rückmeldung, Berichtsmethode Info

In der Firewall ist Bridge_0 und EN1-4 als vertrauenswürdige Schnittstelle eingetragen. Wenn ich Bridge_0 von den vertrauenswürdigen Schnittstellen rausnehme, kann ich von EN1-4 zwar noch auf die Kameras zugreifen, auch alle Menüpunkte aufrufen außer "Webserver Logdatei" die mir halt sagt ob da illegale Login-Versuche waren.

Was mache ich da falsch?

Mein Netzwerk daheim ist aufgeteilt in zwei Subnetze, xxxx.xxxx.37.0 (Bridge_0) und xxxx.xxxx.186.0 (EN1-4)

Im Subnetz .37 sind die Geräte auf die ich -oder Vertraute- über WAN zugreifen wollen. Im Subnetz .186 sind die einzelnen Rechner auf die sonst niemand zugreifen darf.

Leider mehren sich in letzter Zeit die illegalen Login-Versuche auf meinen Kameras im .37er Netz, so dass ich geglaubt habe mit meinem begrenzten Wissen dafür Filterregeln erstellen zu können, was mir aber offensichtlich nicht gelingt, weil die illegalen Zugriffsversuche weiter geloggt werden.

Ich habe in meinem Router be.ip plus folgende Filterregeln erstellt und aktiviert:

Dienst: alle

Zieladresse:Netzwerk xxxx.xxxx.37.0 mit 255.255.255.0

Quelladresse: 66.175.208.0 mit 255.255.255.0

Regelkette: Zulassen wenn Filter nicht passt

Schnittstellenzuweisung: Bridge_0, verwerfen ohne Rückmeldung, Berichtsmethode Info

In der Firewall ist Bridge_0 und EN1-4 als vertrauenswürdige Schnittstelle eingetragen. Wenn ich Bridge_0 von den vertrauenswürdigen Schnittstellen rausnehme, kann ich von EN1-4 zwar noch auf die Kameras zugreifen, auch alle Menüpunkte aufrufen außer "Webserver Logdatei" die mir halt sagt ob da illegale Login-Versuche waren.

Was mache ich da falsch?

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 33176350403

Url: https://administrator.de/forum/ipv4-filterregeln-erstellen-33176350403.html

Ausgedruckt am: 06.08.2025 um 03:08 Uhr

18 Kommentare

Neuester Kommentar

Hallo

MfG

Zitat von @bubblegun:

Mein Netzwerk daheim ist aufgeteilt in zwei Subnetze, xxxx.xxxx.37.0 (Bridge_0) und xxxx.xxxx.186.0 (EN1-4)

GutMein Netzwerk daheim ist aufgeteilt in zwei Subnetze, xxxx.xxxx.37.0 (Bridge_0) und xxxx.xxxx.186.0 (EN1-4)

Im Subnetz .37 sind die Geräte auf die ich -oder Vertraute- über WAN zugreifen wollen.

Also quasi eine DMZ?Im Subnetz .186 sind die einzelnen Rechner auf die sonst niemand zugreifen darf.

Also dein INTERNAL LANLeider mehren sich in letzter Zeit die illegalen Login-Versuche auf meinen Kameras im .37er Netz, so dass ich geglaubt habe mit meinem begrenzten Wissen dafür Filterregeln erstellen zu können, was mir aber offensichtlich nicht gelingt, weil die illegalen Zugriffsversuche weiter geloggt werden.

Um korrekte Filterregeln setzen zu können muss man erstmal wissen, von "wo" illegale Logins stattfinden. Aus dem Internet? Aus dem 186er Netz?Ich habe in meinem Router be.ip plus folgende Filterregeln erstellt und aktiviert:

Den Router kenne ich nicht, was aber nichts bedeuten muss. Kann der Router eigene Subnetze und firewalling überhaupt?Dienst: alle

Zieladresse:Netzwerk xxxx.xxxx.37.0 mit 255.255.255.0

Quelladresse: 66.175.208.0 mit 255.255.255.0

Regelkette: Zulassen wenn Filter nicht passt

Hm? Das ergibt ja keinen Sinn. Damit gibts du im Grunde dem kompletten Internet Zugriff mit allen Ports auf deine DMZ frei...Zieladresse:Netzwerk xxxx.xxxx.37.0 mit 255.255.255.0

Quelladresse: 66.175.208.0 mit 255.255.255.0

Regelkette: Zulassen wenn Filter nicht passt

Schnittstellenzuweisung: Bridge_0, verwerfen ohne Rückmeldung, Berichtsmethode Info

In der Firewall ist Bridge_0 und EN1-4 als vertrauenswürdige Schnittstelle eingetragen. Wenn ich Bridge_0 von den vertrauenswürdigen Schnittstellen rausnehme, kann ich von EN1-4 zwar noch auf die Kameras zugreifen, auch alle Menüpunkte aufrufen außer "Webserver Logdatei" die mir halt sagt ob da illegale Login-Versuche waren.

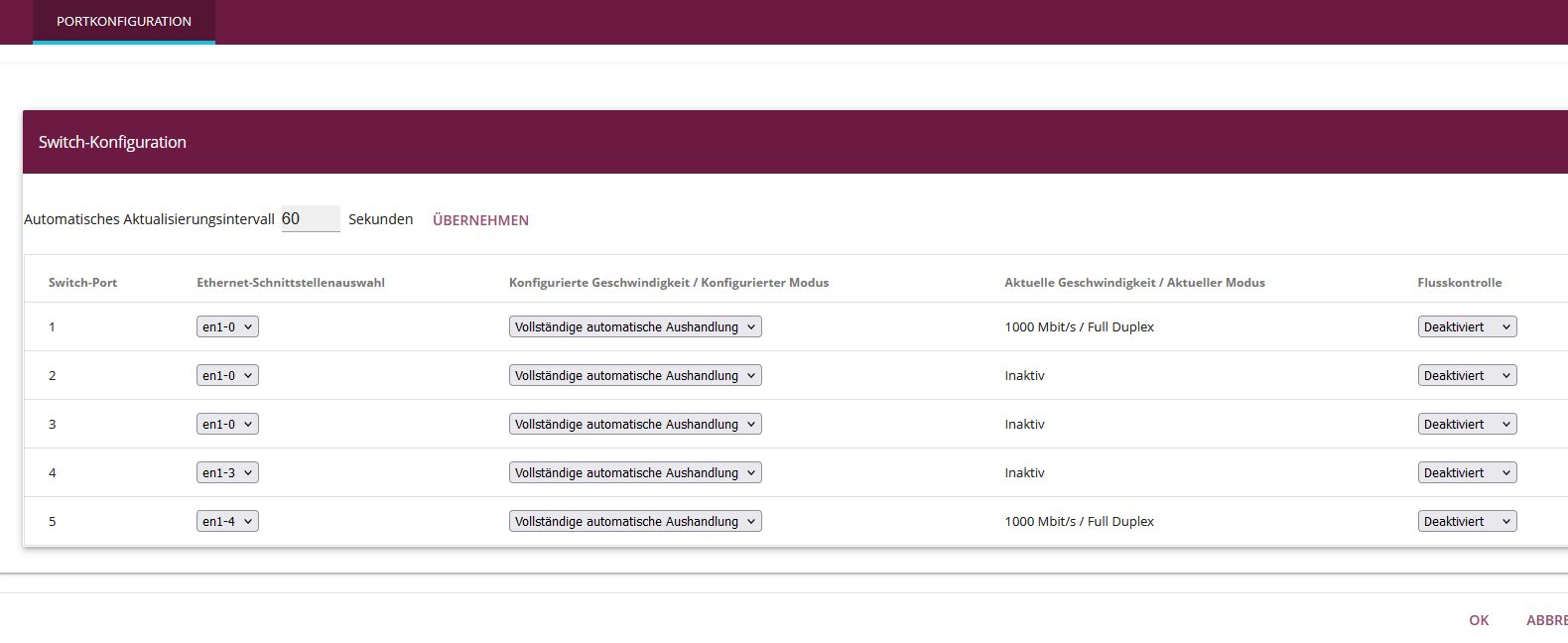

Dazu kenne ich die be.ip plus nicht. Aber wenn es sich um reguläre Portweiterleitungen handelt müsste das zunächst der Zugriff auf den WAN-Port sein > erst dann wird der Port weitergeleitet. Kannst du mal Screenshots deiner Konfiguration machen?In der Firewall ist Bridge_0 und EN1-4 als vertrauenswürdige Schnittstelle eingetragen. Wenn ich Bridge_0 von den vertrauenswürdigen Schnittstellen rausnehme, kann ich von EN1-4 zwar noch auf die Kameras zugreifen, auch alle Menüpunkte aufrufen außer "Webserver Logdatei" die mir halt sagt ob da illegale Login-Versuche waren.

Was mache ich da falsch?

Ich würde empfehlen, einen anderen Router/Firewall zu nutzen. OPNsense oder pfSense, da gilt ganz klar: Alles was nicht explizit erlaubt wird, wird blockiert. Ich weiß nicht, inwiefern be.ip plus das auch so handhabt.MfG

Irgendwo bei uns läuft auch dieses be.ip-Teil. Eben als TK-Anlage und daher quasi öffentlich im Netz. Ich hab mich mit dem teil nie richtig beschäftigt. Alles, was dahinter ist, wird per Lancom (VPN-Router) geregelt.

Ich hab das Dings auch nur zwangsweise, weil eingemietet in Fremdgebäude und vorhandener Haus- und Hoflektriker eher keine Ahnung hat und nur mit dem Teil TK kann.

Wenn der Genosse aber solche Regeln kann, wie du das angeführt hast, dann kannst du ja mit einer Whitelist arbeiten. Also nur alles von einer bekannten IP auf das Netz lassen.

Eine Blacklist "verweigern wenn Filter passt" ist machbar, aber halt sehr aufwendig. Im ersten Post hast du aber die Regel anders lauten lassen.

Ich hab das Dings auch nur zwangsweise, weil eingemietet in Fremdgebäude und vorhandener Haus- und Hoflektriker eher keine Ahnung hat und nur mit dem Teil TK kann.

Wenn der Genosse aber solche Regeln kann, wie du das angeführt hast, dann kannst du ja mit einer Whitelist arbeiten. Also nur alles von einer bekannten IP auf das Netz lassen.

Eine Blacklist "verweigern wenn Filter passt" ist machbar, aber halt sehr aufwendig. Im ersten Post hast du aber die Regel anders lauten lassen.

Bei "Port Weiterleitungen" auf NAS und Kameras kann man eigentlich aufhören weiterzulesen. Wer heute so völlig ungeschützten Internet Traffic auf solche Komponenten leitet ohne ein VPN handelt zumindest fahrlässig um politisch korrekt zu bleiben.

Die Bintec-Elmeg be.ip plus ist ein VPN Router. Völlig unverständlich wenn man das nicht nutzt.

Kein Wunder also das man dann am Internet Kamera Pranger als Dummie landet. Da werden auch Filter wenig nützen...

Die Bintec-Elmeg be.ip plus ist ein VPN Router. Völlig unverständlich wenn man das nicht nutzt.

Kein Wunder also das man dann am Internet Kamera Pranger als Dummie landet. Da werden auch Filter wenig nützen...

Diese Blacklist meinte ich damit eingerichtet zu haben wenn ich "Zulassen, wenn Filter nicht passt" gewählt habe. Denn im Filter ist das Netzwerk 66.175.208.0/255.255.255.0 angegeben. Das verstehe ich so, dass alles was nicht von diesem Netzwerk kommt zugelassen wird.

Das stimmt schon. Du hast da ein paar IPs gesperrt. Nur lässt du da alle IPs in dein Netz, die nicht aus diesem IP-Bereich kommen. Z.B. 66.175.209.1 ist zugelassen.

Du willst aber alles aus dem Netz sperren, aber alle anderen nicht freigeben. Daher alles sperren und nur dir bekannte IPs freigeben. Ist deutlich weniger Arbeit.

Du solltest dir vielleicht erstmal Gedanken machen, wer denn tatsächlich so alles in dein Netz darf. Wenn du das aufs Papier bringst, tust du dir auch mit den Regeln leichter.

Wenn es das denn nun war bitte nicht vergessen deinen Thread dann auch als erledigt zu markieren!

Wie kann ich einen Beitrag als gelöst markieren?

Wie kann ich einen Beitrag als gelöst markieren?

unterliegt er doch den Firewall-Regeln die für Bridge_0 gelten

Nein, das ist komplett falsch!Wenn man über das WAN zugreifen will wie du sagst, ist ja der erste Punkt wo dieser Traffic auftaucht logischerweise eingehend am WAN Interface!! Dort wird also sinnvollerweise zuallerst gefiltert. Da die Firewall eine stateful Firewall ist darf Antworttraffic von einem Ziel im LAN dann immer passieren (gesetztes ACK Bit)

oder habe ich auch da einen Denkfehler drin?

Einen ziemlich fatalen sogar!Aber eigentlich sagt einem das doch auch der gesunde IT Verstand. Wenn Traffic extern initiiert wird und am WAN Port eingehend dann ankommt muss doch logischerweise auch am WAN Port inbound gefiltert werden!

gibt es zwei Subnetze, Bridge_0 und LAN1_4

Was genau heisst das?? Bridge_0 fasst dann gewöhnlich mehrere Ports in einem L2 Switch zusammen an dem ein Router/Firewall bei klemmt. Das ist OK.Was aber muss man sich unter "LAN1_4" vorstellen? 🤔 LAN Modul 1 und dort Port 4???

4 dedizierte Routing Ports können es ja nicht sein, denn dann hättest du zwingend 5 Subnetze.

Eine weitere Bridge die die Ports "1-4" zusammenfassen ja auch nicht, denn dann bräuchtest du 2 getrennte Bridges.

Was also ist mit diesem Rätsel gemeint? Nicht das du hier auch noch einen grundätzlichen Designfehler verbrochen hast im Setup?!

Einem Switch kann man keinen Subnetz Port zuteilen. Es ist auch wichtig das dedizierte Routing Ports die ein Subnetz bedienen unbedingt von der Switch bzw. Bridge Funktion ausgenommen sind!!

Eine Router kann auch niemals einen L3 (Routing) Switch embeddet haben. Das wäre doppelt gemoppelt.

In der allemeisten Fällen ist es bei Router oder Firewall HW so das generell alle Ports dedizierete Routing Ports sind. Möchte man einige aber zusammenfassend in einem Netz betreiben weil man z.B. mehrere Endgeräte anschliessen möchte fast man diese dann als Bridge zusammen und hängt das Subnetz an das Bridge Interface.

Ein übliches Prozedere bei so gut wie allen Herstellern. Diese Bridge Memberports dürfen dann aber niemals mehr anderen gerouteten Netzen zugeteilt werden. Meist verhindert die Konfig sowas auch schon aus syntaktischer Sicht was ja richtig ist.

To make a long story short.

Wenn Port 1_4 der 5te Port und damit dein WAN Port ist, und damit NICHT Member der Bridge_0 (welche ja dann nur die Ports 0 bis 3 sein dürfen) muss dein Regelwerk natürlich dann auf den WAN Port (1_4 oder 5ter Port). Wie sollte es anders sein. Dort kommt ja dein Traffic rein den du NICHT haben willt und genau dann dort auch blocken willst. Einfache Logik!

Eine Router kann auch niemals einen L3 (Routing) Switch embeddet haben. Das wäre doppelt gemoppelt.

In der allemeisten Fällen ist es bei Router oder Firewall HW so das generell alle Ports dedizierete Routing Ports sind. Möchte man einige aber zusammenfassend in einem Netz betreiben weil man z.B. mehrere Endgeräte anschliessen möchte fast man diese dann als Bridge zusammen und hängt das Subnetz an das Bridge Interface.

Ein übliches Prozedere bei so gut wie allen Herstellern. Diese Bridge Memberports dürfen dann aber niemals mehr anderen gerouteten Netzen zugeteilt werden. Meist verhindert die Konfig sowas auch schon aus syntaktischer Sicht was ja richtig ist.

To make a long story short.

Wenn Port 1_4 der 5te Port und damit dein WAN Port ist, und damit NICHT Member der Bridge_0 (welche ja dann nur die Ports 0 bis 3 sein dürfen) muss dein Regelwerk natürlich dann auf den WAN Port (1_4 oder 5ter Port). Wie sollte es anders sein. Dort kommt ja dein Traffic rein den du NICHT haben willt und genau dann dort auch blocken willst. Einfache Logik!

Jetzt muss ich also die Filterregeln auf die Schnittstelle WAN verlegen?

So ist es, wenn von dort dein Traffic reinkommt!nicht so wie bei vielen Routern nur ein "angehängter" Switch sind.

Das ist nur bei den einfachen und billigen Consumer Systemen so. Dort kann man die Switchports auch nicht customizen womit so oder so 98% der Benutzer überfordert wären.Alle etwas besseren Router oder Firewalls lassen, wie bei dir, die individuelle Konfiguration dieser Ports zu. Ob man sie als Bridge in einer Layer 2 Domain zusammenfasst oder als dedizierte Router Ports betreibt ist dann Konfigurationssache. Letztlich genau das was du oben auch schon richtig beschreibst.