Zyxel GS1900-24HP VLAN korrekt konfigurieren

Ein grade erworbener Zyxel-Switch überfordert meine eh schon geringen Netzwerkkenntnisse erheblich, deshalb erhoffe ich mir hier Hilfe. Es war für mich schon nicht leicht meinen Cisco SG2020-26 und dahinter den DGS-1210-08P zu konfigurieren, aber nach einigen Aussperrungen habe ich die Konfig letztendlich geschafft.

Weil aber der DGS-1210-08P Zicken macht und eh mit allen acht Ports belegt ist, wollte ich den Zyxel mit seinen 24 POE-Ports installieren. Nachdem ich mich einige Male ausgesperrt hatte, hab ich zwar die VLAN-Konfig soweit, aber es hängt noch an einigen Dingen die ich einfach nicht korrekt zustande bringe.

Also zwei VLAN, notwendig weil im VLAN2 die Dinge sind die von draußen erreichbar sein sollen, und zweitens weil die Netzwerkleitungen halt endlich sind und deshalb am internen Switch bei den Telefonen auch noch Rechner hängen die in einem anderen Netzwerksegment sein sollen. Bei den bisherigen Switchen (Cisco und DGS) lief das alles wunderbar, beim Zyxel kommt nur auf dem Management-VLAN 1 eine IP per DHCP an die Geräte. Dort sind aber die Telefone, die eine IP aus dem VLAN2 benötigen, das dort als "tagged" konfiguriert ist.

Kann mir da jemand helfen den richtigen Knopf zu finden?

Weil aber der DGS-1210-08P Zicken macht und eh mit allen acht Ports belegt ist, wollte ich den Zyxel mit seinen 24 POE-Ports installieren. Nachdem ich mich einige Male ausgesperrt hatte, hab ich zwar die VLAN-Konfig soweit, aber es hängt noch an einigen Dingen die ich einfach nicht korrekt zustande bringe.

Also zwei VLAN, notwendig weil im VLAN2 die Dinge sind die von draußen erreichbar sein sollen, und zweitens weil die Netzwerkleitungen halt endlich sind und deshalb am internen Switch bei den Telefonen auch noch Rechner hängen die in einem anderen Netzwerksegment sein sollen. Bei den bisherigen Switchen (Cisco und DGS) lief das alles wunderbar, beim Zyxel kommt nur auf dem Management-VLAN 1 eine IP per DHCP an die Geräte. Dort sind aber die Telefone, die eine IP aus dem VLAN2 benötigen, das dort als "tagged" konfiguriert ist.

Kann mir da jemand helfen den richtigen Knopf zu finden?

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 669204

Url: https://administrator.de/forum/zyxel-gs1900-24hp-vlan-korrekt-konfigurieren-669204.html

Ausgedruckt am: 23.07.2025 um 09:07 Uhr

8 Kommentare

Neuester Kommentar

Deine Beschreibung ist leider recht oberflächlich und laienhaft so das eine zielführende Hilfe nur mit wildem Kristallkugeln möglich ist.

Vielleicht klärst du vorab erst einmal die wichtigsten Fragen:

Nur so viel:

Ein typischer VLAN Anfänger Fehler der sehr häufig passiert ist das das PVID VLAN zusätzlich noch einmal fälschlicherweise getaggt wird was dann zu einer sofortigen Fehlfunktion führt. Auch der o.a. Zyxel hat leider keine Auto PVID Funktion so das das immer manuell gesetzt werden muss!

Das PVID VLAN ist immer das Default bzw. Native VLAN an dem Trunk Port der beide Switches verbindet und dieses VLAN ist immer untagged!

Dieses Port Setting muss natürlich auch beiden Switchseiten identisch sein.

Im Grunde benötigst du bei nur 2 VLANs zusätzlich zum Default VLAN nur noch ein einziges zusätzliches VLAN. Eins mit den Default VLAN hat jeder Switch ja immer gleich mit dabei!

Prüfe also dein VLAN Sertup daraufhin, insbesondere das Port Setup der beiden Verbindungsports!

Hilfreich für alle hier wäre ein Screenshot dieser 2 Ports!

Das der Zyxel mit der aktuellsten Firmware geflasht sein sollte ist dir vermutlich selber klar?!

Noch ein Wort zu den angeschlossenen Telefonen:

In der Regel sind VoIP Telefone als stinknormale Endgeräte zu betrachten wie PCs, Drucker usw. auch. Sie benötigen also normalerweise in einem einfachen Setup kein VLAN Tagging an ihrem Anschlussport!

Telefone benötigen einen VLAN Tag nur dann, wenn sie über Infrastrukturprotokolle wie LLDP, CDP usw. ein Voice VLAN fest zugewiesen bekommen oder eine Layer 2 Priorisierung mit 802.1p gemacht wird. 802.1p ist immer Teil eines 802.1q VLAN Tags. Layer 2 Priorisierung ist also immer mit einem zwangsweisen Tagging verbunden.

Ist das bei dir nicht der Fall und nutzen die Telefone übliche Layer 3 Priorisierung mit DSCP im IP Header ist kein Tagging erforderlich. Ein Tagging am Port so konfigurierter Telefone ohne Tagging würde sofort zu einem Scheitern der IP Connectivity führen wie z.B. einer DHCP Adressvergabe.

Leider fehlt auch zu der Telefon Endgeräte Thematik ein hilfreicher Hinweis von dir!

Vielleicht klärst du vorab erst einmal die wichtigsten Fragen:

- An welchem Switch und Port hängt der angeschlossene Zyxel Switch?

- Wie sieht die Konfig dieses Switchports aus? Das betrifft insbesondere die PVID Konfig des Ports (Native VLAN) und das Tagging.

- Wie sieht der dazu gegenüberliegende Port deines Zyxel Switches aus? Auch hier: Wie ist dort die PVID Einstellung und das Tagging also die VLAN Portkonfig.

Nur so viel:

Ein typischer VLAN Anfänger Fehler der sehr häufig passiert ist das das PVID VLAN zusätzlich noch einmal fälschlicherweise getaggt wird was dann zu einer sofortigen Fehlfunktion führt. Auch der o.a. Zyxel hat leider keine Auto PVID Funktion so das das immer manuell gesetzt werden muss!

Das PVID VLAN ist immer das Default bzw. Native VLAN an dem Trunk Port der beide Switches verbindet und dieses VLAN ist immer untagged!

Dieses Port Setting muss natürlich auch beiden Switchseiten identisch sein.

Im Grunde benötigst du bei nur 2 VLANs zusätzlich zum Default VLAN nur noch ein einziges zusätzliches VLAN. Eins mit den Default VLAN hat jeder Switch ja immer gleich mit dabei!

Prüfe also dein VLAN Sertup daraufhin, insbesondere das Port Setup der beiden Verbindungsports!

Hilfreich für alle hier wäre ein Screenshot dieser 2 Ports!

Das der Zyxel mit der aktuellsten Firmware geflasht sein sollte ist dir vermutlich selber klar?!

Noch ein Wort zu den angeschlossenen Telefonen:

In der Regel sind VoIP Telefone als stinknormale Endgeräte zu betrachten wie PCs, Drucker usw. auch. Sie benötigen also normalerweise in einem einfachen Setup kein VLAN Tagging an ihrem Anschlussport!

Telefone benötigen einen VLAN Tag nur dann, wenn sie über Infrastrukturprotokolle wie LLDP, CDP usw. ein Voice VLAN fest zugewiesen bekommen oder eine Layer 2 Priorisierung mit 802.1p gemacht wird. 802.1p ist immer Teil eines 802.1q VLAN Tags. Layer 2 Priorisierung ist also immer mit einem zwangsweisen Tagging verbunden.

Ist das bei dir nicht der Fall und nutzen die Telefone übliche Layer 3 Priorisierung mit DSCP im IP Header ist kein Tagging erforderlich. Ein Tagging am Port so konfigurierter Telefone ohne Tagging würde sofort zu einem Scheitern der IP Connectivity führen wie z.B. einer DHCP Adressvergabe.

Leider fehlt auch zu der Telefon Endgeräte Thematik ein hilfreicher Hinweis von dir!

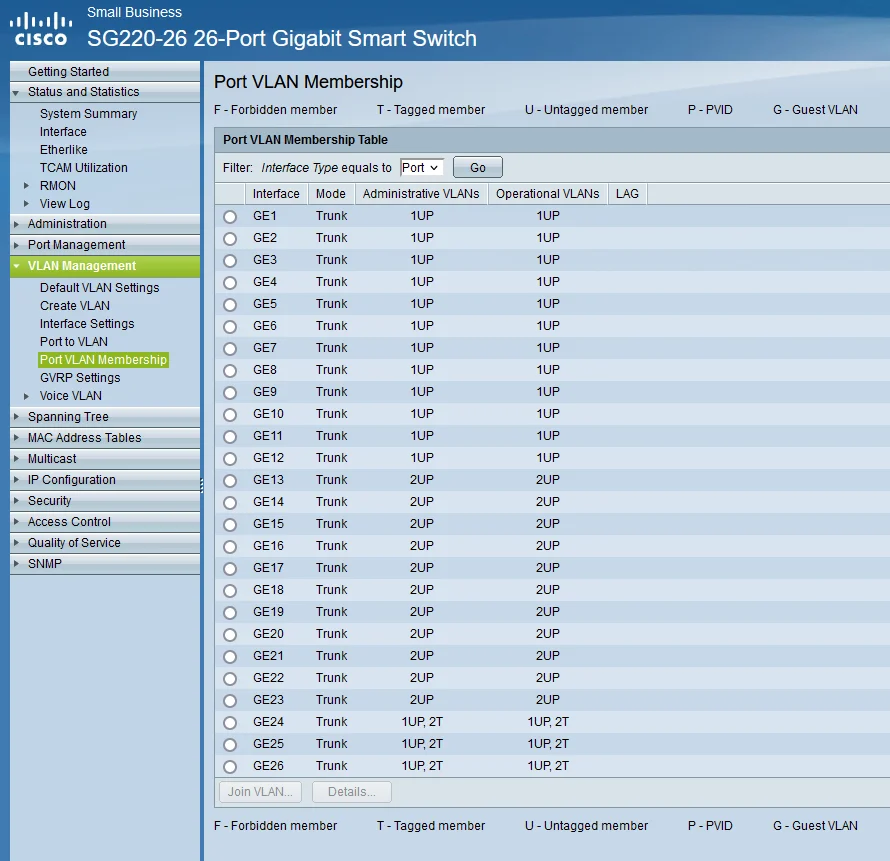

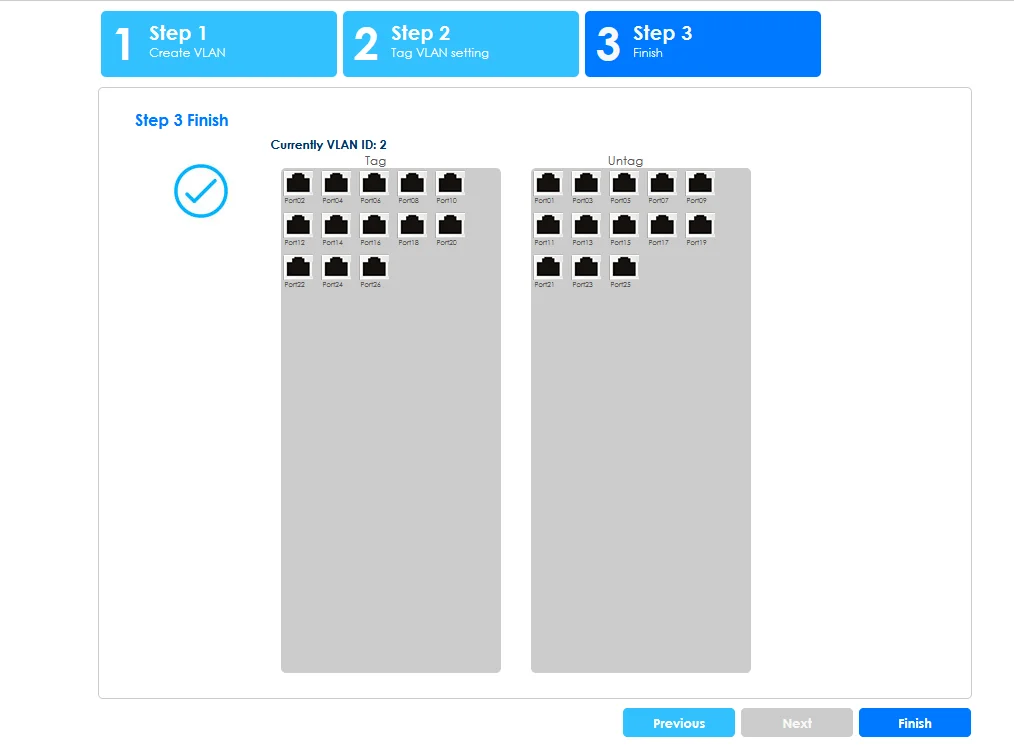

daran sind auf der oberen Reihe VLAN1 und unten VLAN2 tagged konfiguriert.

Wie ist das zu verstehen? Alle 12 Ports oben UNtagged im VLAN 1 und alle 12 Ports unten im VLAN 2 tagged? Was dann die Frage aufwirft: WOZU benötigt man soviele tagged Ports?Die Ports 24/25/26 sind VLAN1 untagged/VLAN2 tagged konfiguriert.

OK, hört sich dann nach den Uplink Ports an. PVID 1 und tagged für VLAN 2.Soweit am SG220 und DGS alles korrekt.

die haben die Portnummern seltsam vergeben

Das macht jeder Hersteller individuell. 95% aller Switches weltweit haben Port1 oben dadrunter 2, dann wieder 3 oben, unten 4, 5 oben, unten 6 usw. Macht Cisco auf seinen Catalyst Switches ebenso.Nur sehr wenige sind so nummeriert wie die SG Modelle 1 bis 12 oben und unten dann 13 bis 24.

Fragt sich also was nun "seltsam" ist...wie immer eine relative und individuelle Sicht.

der für VLAN1 konfiguriert ist.

Was dann natürlich prompt falsch wäre.Dieser Port muss zwingend ja auch für VLAN 2 Tagged gesetzt sein am Zyxel, sonst würde eingehender, getaggter VLAN 2 Traffic der vom Cisco kommt dort am Zyxel nicht geforwardet werden. Der Cisco sendet VLAN 2 zwar tagged aber der Zyxel würde es nicht verstehen wenn man diesen Port 24 nicht auf PVID 1 und tagged für VLAN 2 setzt. Normales erwartbares Verhalten also..

Das sollte jetzt stimmen

Nein. Das sind ja deine Trunkports Cisco, Port 25 auf Zyxel, Port 24. Beide mussen PVID 1 und tagged VLAN 2 gesetzt sein. Der Cisco zeigt dann im "VLAN Membership" 1U, 2T an.Entsprechend sollte das dann logischerweise auch am Port 24 des Zyxels sein.

So wie du es oben schilderst kommt am Zyxels so nur VLAN 1 an und VLAN 2 ist tot, weil es über den Uplink Cisco-Zyxel gar nicht übertragen wird. Dein geschildertes Fehlverhalten ist also erwartbar.

Das kam eventuell daher, dass ich das Management auf VLAN2 eingestellt hab

Wäre ja auch völlig unsinnig wenn dein Management netzwerkweit im VLAN 1 liegt.Du solltest dir wirklich dringenst noch einmal die VLAN Schnellschulung in aller Ruhe durchlesen damit du einmal grundsätzlich verstehst wie das mit VLAN ihrem Tagging, PVID usw. ist.

Fazit:

Korrigiere deinen falsch konfigurierten Uplink am Zyxel Port 24 wo der Cisco dranhängt, dann rennt das ganze auch sofort!

bin ich der Meinung dass das alles schon richtig konfiguriert war.

Da kann man natürlich schlecht dagegen argumentieren, da du keinerlei hilfreiche Infos (Screenshots etc.) dazu postest um das zu verifizieren. Bleibt uns also nur dir hier blind zu vertrauen. Dann fragt man sich allerdings warum es denn nicht klappt...?? 🤔 Wenn du das Tagging und VLAN Handling richtig eingerichtet hast sollte ja eigentlich alles sauber klappen und ein Thread wäre überflüssig.

"oben die geraden sind UT VLAN1 mit tagged VLAN2", ist ja der Link-Port am Zyxel mit UT VLAN1 und tagged VLAN2 richtig konfiguriert.

Das ist natürlich nur dann richtig wenn deine Endgeräte (vermutlich die Telefone) dort das VLAN 1 untagged erwarten und VLAN 2 Traffic getaggt rausgeben. Wie gesagt ist nur dann der Fall wenn das Voice VLAN per 802.1p priorisiert ist oder dynamisch per LLDP oder CDP zugewiesen würde.Letztlich aber erstmal Wumpe fürs eigentliche Troubleshooting des Setups.

bekam das Phone vorher immer eine IP aus dem VLAN1!

Das ist auch normal.Telefone wissen ohne eine entsprechende Konfig meist nichts von VLANs. Folglich schickt das Telefon beim Booten seine DHCP Requests immer UNtagged raus. Dadurch das dein PVID 1 ist landen diese Request erwartungsgemäß im VLAN 1 und das Telefon erhält dann eine IP in VLAN 1. Works as designed...

Bei klassischen Anlagenkonfigs wird per DHCP dem Telefon ein TFTP Host mitgegeben (meist die VoIP Anlage) von denen die Telefone dann eine Konfig Datei ziehen das dann die VLANs bzw. Voice VLANs vorgibt. Dann startet der DHCP Prozess im Voice VLAN von Neuem.

Andere Option ist, wie schon gesagt, das die Telefone per LLDP oder CDP ein VLAN dynamisch vom Switch vorgegeben bekommen. Da du aber keinerlei Aussagen machst WIE deine Telefone konfiguriert sind oder wie sie ihr Voice VLAN beziehen muss man hier wieder wild Kristallkugeln.

Idealerweise würdest du dir das mal mit einem Wireshark Sniffer an einem Switch Mirrorport ansehen! Das würde den Sachverhalt sofort klären.

Letztlich aber auch erstmal alles völlig Wumpe um deine eigentlch VLAN Infrastruktur wasserdicht zu testen.

Also wir vertrauen dir das du die beiden Uplink Ports zwischen den Switches Cisco (25) und Zyxel (24) identisch und korrekt konfiguriert hast:

- PVID 1 (untagged) und VLAN 2 tagged (Cisco: "1UP, 2T")

Dann gehts du folgendermaßen vor um dein Setup zu prüfen:

- Du richtest du dir auf dem Zyxel 2 Testports ein: Mode Accessport und PVID 1 (Default) und den anderen PVID 2.

- Jetzt steckst du einen Test PC abwechselnd in den VLAN 1 Accessport und den VLAN 2 Accessport und checkst ob du dort jeweils korrekte IP Adressen aus dem VLAN 1 und VLAN 2 bekommst!

- Idealerweise hat man das vorher an identischen Accesports am Cisco getestet um zu verifizieren das beide VLANs dort ebenfalls korrekt funktionieren

Die Frage ist warum du das nicht alles schon vorher gemacht hast?!

Ist das alles sauber ist dein "Problem" KEIN Problem deines VLAN Setups oder des Netzwerks an sich sondern lediglich eins der korrekten Einrichtung der Telefone bzw. deren Ports am Switch.

Solange du also nicht wasserdicht klärst WIE die Telefone konfiguriert sind bzw. WIE die sich ihre Konfig Dateien ziehen und ob das Voice VLAN 2 tagged oder untagged am Telefon ist wirst du (und wir) weiter im freien Fall rumraten müssen was natürlich wenig zielführend ist.

Zu deinen Fragen:

Was hat es mit den GVRP-Settings auf sich?

GVRP ist das Global VLAN Registration Protokoll. Ein Protokoll was über die Switchinfrastruktur dynamisch die VLAN Information auf andere Switches im Netz verteilt.Es reicht also mit GVRP einmal die VLANs zu definieren und sie werden dann dynamisch auf alle anderen (VLAN) Switches distribuiert.

techtarget.com/searchnetworking/definition/GVRP

Benötigst du nicht und kannst alles dazu ignorieren!!

Du hast deine VLANs pro Switch statisch definiert, folglich ist alles zu der Thematik völlig irrelevant für dein Setup!

...Schuppen installiert, die können kein tagged VLAN, glaub ich!

Das ist auch normal und erwartbar. Wie dir oben schon mehrfach gesagt wurde kann KEIN normales Endgerät was immer einen UNtagged Accessport erwartet VLAN Tagging und versteht (und ignoriert damit) VLAN getaggte Ethernet Pakete! Dazu gehören, PCs, Drucker, Kameras usw. Accessports für Endgeräte sind folglich IMMER untagged.und hinter den Telefonen noch die Rechner am Netz hängen.

Das ist generell natürlich richtig aber es kommt halt darauf WIE die Telefone konfiguriert sind. Nutzen sie ein Voice VLAN ja oder nein, LLDP CDP und wie wird es konfiguriert am Telefon? Ohne das zu wissen wird es schwierig bzw. ist Kristallkugelei.Du solltest also zuallererst dein Setup wie oben beschrieben sauber testen für beide VLANs auf beiden beteiligten Switches. So kannst du diese Fehlerquelle einer ggf. falschen VLAN Konfig zw. beiden Switches dann sicher ausschliessen.

Der Rest ist dann rein eine Frage der Telefonkonfig und des Telefon Anschlussports. Einfache Troubleshooting Logik!

OK, mit Ausnahme das die reinen Accessports für VLAN 1 und 2 fälschlicherweise am Cisco auch als "Trunk" Ports statt korrekterweise auf Accessport konfiguriert sind, ist der Cisco richtig konfiguriert was seinen Port 25 zum Zyxel anbetrifft. Bis auf die fehlerhaften Accessports soweit alles richtig gemacht.

Was den Zyxel Port 24 anbetrifft sieht das aus dem rudimentären GUI Screenshot erstmal OK aus. Port ist Tagged für VLAN 2 eingetragen und fehlt in der Untag Übersicht für VLAN 2, was soweit korrekt ist da die Port PVID (hoffentlich) auf 1 gesetzt ist was man mangels entsprechendem Screenshot aber nicht prüfen kann. Also Vertrauen...

Fazit:

Was den Trunk Link zwischen den Switches anbetrifft sieht das soweit alles richtig aus!

Hilfreich wäre in jedem Fall wie die oben nachgefragten Tests mit einem Test PC an einem Accessport am Zyxel in VLAN 1 und 2 aussehen? Wenn du dort eine korrekte IP aus dem jeweiligen VLAN bekommst und pingen kannst ist der Zyxel auf alle Fälle korrekt konfiguriert. Leider fehlen diese Infos.

Wenn es CDP oder LLDP hilft ggf. eine Swiitchkonfig von einem Switch wo diese Telefone sauber laufen.

Wenn alle Stricke reissen bleibt dir immer noch der Wireshark. Mit dem kann man den Traffic der Telefone an einem Mirrorport beobachten und anhand der VLAN Tags ist dann sofort klar was da passiert.

Komischerweise widersprichst du dich hier selber, denn oben warst du ja noch unsicher wie die Telefone in ihr VoIP Netz gelangen.

Aber OK, wenn sie fest aufs VLAN 2 konfiguriert sind, dann vermutlich über den üblichen Weg eines Netzwerk Profils auf der Anlage via TFTP ist das ja auch geklärt. Hast du ja quasi auch bestätigt.

Dann hast du natürlich Recht der DHCP Request der Telefone kommt dann mit einem VLAN 2 Tag und der Switchport muss dann entsprechend getagged sein.

Allerdings muss man das etwas relativieren...

Technisch korrekt ist natürlich das der erste DHCP Request ins VLAN 1 geht und der dortige DHCP Server dem Telefon eine TFTP/BootP Server IP mitgibt von der das Telefon dann seine Konfig von der Anlage zieht und damit das VLAN lernt in dem es liegt. Es startet den DHCP Prozess neu und erhält dann eine VLAN 2 IP.

Soweit klassischer Standard und sollte ein Wireshark Trace auch sofort verifizieren.

Oder meinst du jetzt einen anderen Switch als den Zyxel? Verwirrung komplett und versteht keiner mehr...

LLDP ist ein weltweit standartisiertes Infrastrukturprotokoll auf dem Layer 2 (Mac). Endgeräte und insbesondere Mediengeräte, Switches und Router können hier benötigte Informationen zu Funktionen und Infrastruktur übermitteln. Bei VoIP Telefonie ist das in der Regel eine Info über das Voice VLAN und QoS Einstellungen zum Priorisieren von Voice Traffic.

Hier einmal ein Switchbeispiel was per LLDP automatisch das Voice VLAN 2 sowie die QoS Priorisierung an die angeschlossenen Telefone übermittelt:

Die Syntax ist selbserklärend. Das englische Wiki hat eine Grundlagenübersicht:

en.wikipedia.org/wiki/Link_Layer_Discovery_Protocol

Was den Zyxel Port 24 anbetrifft sieht das aus dem rudimentären GUI Screenshot erstmal OK aus. Port ist Tagged für VLAN 2 eingetragen und fehlt in der Untag Übersicht für VLAN 2, was soweit korrekt ist da die Port PVID (hoffentlich) auf 1 gesetzt ist was man mangels entsprechendem Screenshot aber nicht prüfen kann. Also Vertrauen...

Fazit:

Was den Trunk Link zwischen den Switches anbetrifft sieht das soweit alles richtig aus!

Hilfreich wäre in jedem Fall wie die oben nachgefragten Tests mit einem Test PC an einem Accessport am Zyxel in VLAN 1 und 2 aussehen? Wenn du dort eine korrekte IP aus dem jeweiligen VLAN bekommst und pingen kannst ist der Zyxel auf alle Fälle korrekt konfiguriert. Leider fehlen diese Infos.

Da bin ich mir jetzt auch wieder unsicher, ob das die Telefone einfach selber machen, oder ob ich da irgendwie nachhelfen muss.

Tja das ist deine Aufgabe als Admin das in Erfahrung zu bringen! Erste Anlaufstelle wäre da sicher der VoIP Server der in der regel entsprechende Konfig Profile für die Telefone vorhält.Wenn es CDP oder LLDP hilft ggf. eine Swiitchkonfig von einem Switch wo diese Telefone sauber laufen.

Wenn alle Stricke reissen bleibt dir immer noch der Wireshark. Mit dem kann man den Traffic der Telefone an einem Mirrorport beobachten und anhand der VLAN Tags ist dann sofort klar was da passiert.

Meine Telefone sind so konfiguriert, dass sie sich im VLAN2 tagged befinden und auch eine IP per DHCP aus diesem Bereich ziehen müssen

Perfekt!Komischerweise widersprichst du dich hier selber, denn oben warst du ja noch unsicher wie die Telefone in ihr VoIP Netz gelangen.

Aber OK, wenn sie fest aufs VLAN 2 konfiguriert sind, dann vermutlich über den üblichen Weg eines Netzwerk Profils auf der Anlage via TFTP ist das ja auch geklärt. Hast du ja quasi auch bestätigt.

Dann hast du natürlich Recht der DHCP Request der Telefone kommt dann mit einem VLAN 2 Tag und der Switchport muss dann entsprechend getagged sein.

Allerdings muss man das etwas relativieren...

Technisch korrekt ist natürlich das der erste DHCP Request ins VLAN 1 geht und der dortige DHCP Server dem Telefon eine TFTP/BootP Server IP mitgibt von der das Telefon dann seine Konfig von der Anlage zieht und damit das VLAN lernt in dem es liegt. Es startet den DHCP Prozess neu und erhält dann eine VLAN 2 IP.

Soweit klassischer Standard und sollte ein Wireshark Trace auch sofort verifizieren.

Jedenfalls funktioniert derzeit ein Probeanschluss, Telefon bekommt richtige IP und der Rechner hinten dran befindet sich im VLAN1

Aber dann ist doch alles Bella?! 👍 Wozu dann noch dieser Thread? 🤔Oder meinst du jetzt einen anderen Switch als den Zyxel? Verwirrung komplett und versteht keiner mehr...

telefonieren kann ich auf jeden Fall

Es wird immer wirrer... Für Hinweise zu LLDP wäre ich noch recht dankbar!

Welche Hinweise genau ??LLDP ist ein weltweit standartisiertes Infrastrukturprotokoll auf dem Layer 2 (Mac). Endgeräte und insbesondere Mediengeräte, Switches und Router können hier benötigte Informationen zu Funktionen und Infrastruktur übermitteln. Bei VoIP Telefonie ist das in der Regel eine Info über das Voice VLAN und QoS Einstellungen zum Priorisieren von Voice Traffic.

Hier einmal ein Switchbeispiel was per LLDP automatisch das Voice VLAN 2 sowie die QoS Priorisierung an die angeschlossenen Telefone übermittelt:

lldp med network-policy application voice tagged vlan 2 priority 5 dscp 46 ports eth 1/1/10-20

lldp med network-policy application voice-signaling tagged vlan 2 priority 3 dscp 26 ports ethe 1/1/10-20 en.wikipedia.org/wiki/Link_Layer_Discovery_Protocol