Kein Firewall Log auf DC

Hallo,

ich habe gerade eine Kuriosität auf einem DC (server 2012 R2) entdeckt.

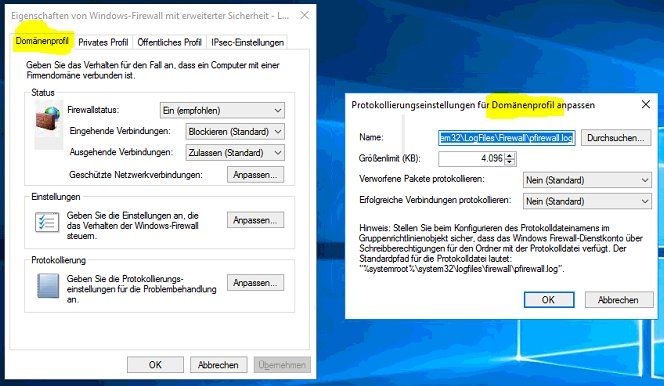

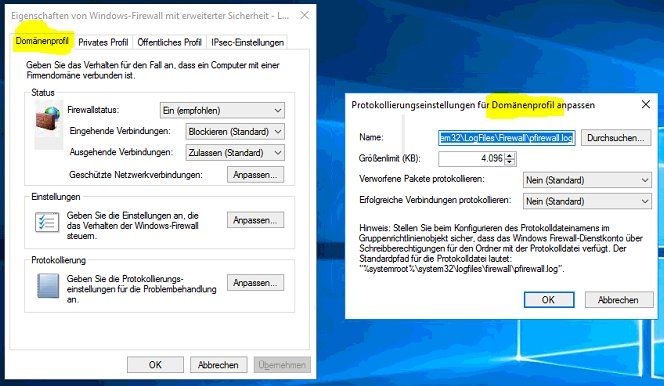

Die Firewall-Settings werden über GPO´s an alle WIndows-Rechner im Netz verteilt. Nur die DC´s sselbst aktivieren kein Firewalllog.

Der Haken für das Setting ist auch immer gesetzt. D.h. wenn ich den Haken bei "Nicht konfiguriert" herausnehme und das Fenster durch OK schliesse und anschließend wieder öffne ist der Haken wieder gesetzt.

Jemand eine Idee woran das liegen kann?

Beste Grüße

Marcus

ich habe gerade eine Kuriosität auf einem DC (server 2012 R2) entdeckt.

Die Firewall-Settings werden über GPO´s an alle WIndows-Rechner im Netz verteilt. Nur die DC´s sselbst aktivieren kein Firewalllog.

Der Haken für das Setting ist auch immer gesetzt. D.h. wenn ich den Haken bei "Nicht konfiguriert" herausnehme und das Fenster durch OK schliesse und anschließend wieder öffne ist der Haken wieder gesetzt.

Jemand eine Idee woran das liegen kann?

Beste Grüße

Marcus

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 347305

Url: https://administrator.de/forum/kein-firewall-log-auf-dc-347305.html

Ausgedruckt am: 27.07.2025 um 22:07 Uhr

13 Kommentare

Neuester Kommentar

Hallo,

Da wollte einer nicht das du es änderst oder meinst du das wäre ein Bug der Anzeige oder gar deren Funktion? DC hateigene GPOs, Domaänen haben eigene GPOs, Wie viele oder wenige GPOs habt denn? Wo könnte das alles Konfiguriert sein? Mal mit GPResult /r oder RSOP.msc geschaut was gezogen und evtl. angewendet wird? Dann schon mal bedqacht das da ein powershell oder Batchdatei wirken kann welches gar per Startup oder Logon Skript oder evtl. gar in der Registrierung rein geschmuggelt wurde?

Wir kennen weder die Inhalte deiner GPOs im einzelnen noch was du sonst am DC gebastelt hast noch was in evtl. Skripte zur Anwendung kommt. Wir wissen nur

Server 2012R2 als DC.

Häkchen immer nur gesetzt.

Die "Default Domain Controllers Policy" ist es auch nicht.

Unbekannte GPO wo ihr mit bastelt welche für alle Windows Rechner im Netz gelten soll.

Wie und welche GPOs sind denn mit welchen OUs usw. verknüpft, vererbt, vererbung aufgehoben, erzwungen usw.?

Du meinst schon die hier:

Daher - suchen - suchen - suchen - suchen - suchen....

Gruß,

Peter

Da wollte einer nicht das du es änderst oder meinst du das wäre ein Bug der Anzeige oder gar deren Funktion? DC hateigene GPOs, Domaänen haben eigene GPOs, Wie viele oder wenige GPOs habt denn? Wo könnte das alles Konfiguriert sein? Mal mit GPResult /r oder RSOP.msc geschaut was gezogen und evtl. angewendet wird? Dann schon mal bedqacht das da ein powershell oder Batchdatei wirken kann welches gar per Startup oder Logon Skript oder evtl. gar in der Registrierung rein geschmuggelt wurde?

Wir kennen weder die Inhalte deiner GPOs im einzelnen noch was du sonst am DC gebastelt hast noch was in evtl. Skripte zur Anwendung kommt. Wir wissen nur

Server 2012R2 als DC.

Häkchen immer nur gesetzt.

Die "Default Domain Controllers Policy" ist es auch nicht.

Unbekannte GPO wo ihr mit bastelt welche für alle Windows Rechner im Netz gelten soll.

Wie und welche GPOs sind denn mit welchen OUs usw. verknüpft, vererbt, vererbung aufgehoben, erzwungen usw.?

Du meinst schon die hier:

Daher - suchen - suchen - suchen - suchen - suchen....

Gruß,

Peter

Hallo,

Dann direkt an den Hersteller wenden.

social.technet.microsoft.com/Forums/windowsserver/en-US/1099121e ...

sdmsoftware.com/gpoguy/whitepapers/understanding-policy-tattooin ...

technet.microsoft.com/en-us/library/jj966251(v=ws.11).aspx

Setze die GPOs wieder zurück auf Standard, falls das eine Option ist.

Aber das wirst du als Härter der Systeme ja besser wissen

Aber das wirst du als Härter der Systeme ja besser wissen

Gruß,

Peter

Dann direkt an den Hersteller wenden.

da im gpresult die Einstellung zu sehen ist.

Dir ist schon klar das GPO Einstellungen gibt welche ihren Wert beibehalten (GPO Tattooing) und somit der Urspringswert erst per GPO gesetzt werden muss, andere Einstellungenen werden zurück gesetzt wenn die GPO nicht mehr angewendet wird. Mal in der Registrierung geschaut was dort bei deinen Einstellungen passiert?Was dennoch verwundert, ist die Tatsache dass keine Logs angelegt werden.

Für Firewall Logs empfehle ich Wireshark MS Message Analyzer.social.technet.microsoft.com/Forums/windowsserver/en-US/1099121e ...

sdmsoftware.com/gpoguy/whitepapers/understanding-policy-tattooin ...

technet.microsoft.com/en-us/library/jj966251(v=ws.11).aspx

Setze die GPOs wieder zurück auf Standard, falls das eine Option ist.

Die Systeme (auch AD) wurde nach CIS-CAT von mir gehärtet. Eventuell gibt es deswegen Probleme.

Wenn dein CIS für Center for Internet Security und dein CAT für Configuration Asessment Tool steht und du evtl. so etwas dein eigen nennst bzw. auf deinen DCs werkelt ( cisecurity.org/benchmark/microsoft_windows_server/ ), würde es alleine schon aufgrund der Namensgebung mich nicht wundern wenn gerade die an/in den Firewall Logs rumfummeln. Gruß,

Peter

Find ich immer wieder klasse wie hier die TOs mit Infos nur so um sich werfen und dann noch auf Hilfe gehofft wird ...

Koppschüttel.

Gruß

Koppschüttel.

Gruß

Na erst mal die Infos wie du was exakt konfiguriert hast und deine Anpassungen in Sachen Härtung, wie sollen wir sonst wissen was du überhaupt alles angepasst hast. Das können viele Stellschrauben bewirken, angefangen bei Berechtigungen im Dateisystem über Einschränken von Konten etc. pp.

Pass auf dass du nicht deinen Kopp verlierst.

Der kann das ab, doppelt und dreifach gesichert bei der Menge an Unfug den man heute ertragen muss kein Wunder.

Hallo,

Hmmm, dann ich dir entweder etwas von Ratiopharm empfehlen oder du brauchst einfach MAOM.

Ehrlich? Was willst du bzw. was meinst du? Du willst doch Hilfe von uns!

Gruß,

Peter

Hmmm, dann ich dir entweder etwas von Ratiopharm empfehlen oder du brauchst einfach MAOM.

Ehrlich? Was willst du bzw. was meinst du? Du willst doch Hilfe von uns!

Gruß,

Peter