Keine IP-Verbindung + Namensauflösung Fritzbox per VPN an SonicWall

Hallo Leute,

ich hoffe Ihr könnt mir helfen. Folgende Situation:

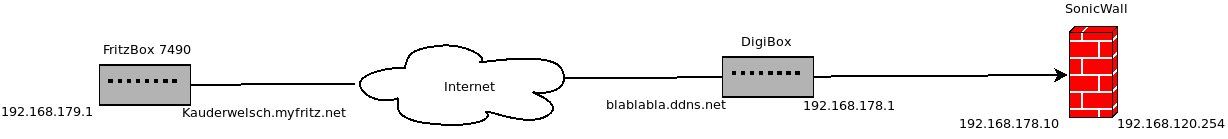

1. Zentrale

- SonicWall TZ400 (SonicOS Enhanced 6.5.3.1-48n) hinter einer Digitalisierungsbox Premium mit aktiviertem DynDNS

- seitens der Diggi-Box (192.168.178.1) sind alle Ports für VPN IPSec usw. auf die SonicWall (W0: 192.168.178.10) weitergeleitet

- hinter der SonicWall (Port X0: 192.168.120.254) steht im internen Netzwerk ein UCS-Server 4.4.0-errata mit DHCP/DNS (192.168.120.87). Im Menüpunkt VPN > DHCP over VPN > Send DHCP requests to the server addresses listed below, ist der UCS-Server eingetragen.

2. Außenstelle

- FritzBox 7490 (OS 7.11), IP: 192.168.179.1

- aktiviertes MyFritz

- VPN eingerichtet über Konfigdatei im Anhang

Bei der Einrichtung habe ich mich an folgenden Webseiten orientiert:

- blog.kopfteam.de/site2site-vpn-zwischen-fritzbox-und-sonicwall/

- xing.com/communities/posts/site2site-ueber-ipsec-sonicwall-fritz ...

- ip-phone-forum.de/threads/vpn-zwischen-fritzbox-und-sonicwall-ei ...

Die gute Nachricht: Die VPN-Verbindung zwischen Außenstelle und Zentrale steht. Auf beiden Seiten leuchtet der Punkt im Konfig-Menü grün.

Die schlechte Nachricht: Man kann weder von der Außenstelle, noch von der Zentrale aus einen Rechner im jeweils gegenseitigem Netzwerk pingen oder deren Freigaben aufrufen.

Deshalb meine Fragen:

zuerst die blöde Frage: Müsste nicht die FritzBox vom DHCP-Server eine IP-Adresse aus dem Netzwerk der Zentrale (192.168.120.x) zugewiesen bekommen? Am DHCP-Server sehe ich aber keine FritzBox bzw. keine MyFritz-Adresse.

Oder läuft das so, dass sämtliche Anfragen aus dem Netz 192.168.179.y für der Netzwerk der Zentrale einfach bei der SonicWall auflaufen und diese sich um die „Übersetzung“ kümmert?

Oder muss ich die remote_virtualip an der FritzBox schon vorgeben?

Was habe ich falsch gemacht?

VPN-Konfig der Fritzbox:

ich hoffe Ihr könnt mir helfen. Folgende Situation:

1. Zentrale

- SonicWall TZ400 (SonicOS Enhanced 6.5.3.1-48n) hinter einer Digitalisierungsbox Premium mit aktiviertem DynDNS

- seitens der Diggi-Box (192.168.178.1) sind alle Ports für VPN IPSec usw. auf die SonicWall (W0: 192.168.178.10) weitergeleitet

- hinter der SonicWall (Port X0: 192.168.120.254) steht im internen Netzwerk ein UCS-Server 4.4.0-errata mit DHCP/DNS (192.168.120.87). Im Menüpunkt VPN > DHCP over VPN > Send DHCP requests to the server addresses listed below, ist der UCS-Server eingetragen.

2. Außenstelle

- FritzBox 7490 (OS 7.11), IP: 192.168.179.1

- aktiviertes MyFritz

- VPN eingerichtet über Konfigdatei im Anhang

Bei der Einrichtung habe ich mich an folgenden Webseiten orientiert:

- blog.kopfteam.de/site2site-vpn-zwischen-fritzbox-und-sonicwall/

- xing.com/communities/posts/site2site-ueber-ipsec-sonicwall-fritz ...

- ip-phone-forum.de/threads/vpn-zwischen-fritzbox-und-sonicwall-ei ...

Die gute Nachricht: Die VPN-Verbindung zwischen Außenstelle und Zentrale steht. Auf beiden Seiten leuchtet der Punkt im Konfig-Menü grün.

Die schlechte Nachricht: Man kann weder von der Außenstelle, noch von der Zentrale aus einen Rechner im jeweils gegenseitigem Netzwerk pingen oder deren Freigaben aufrufen.

Deshalb meine Fragen:

zuerst die blöde Frage: Müsste nicht die FritzBox vom DHCP-Server eine IP-Adresse aus dem Netzwerk der Zentrale (192.168.120.x) zugewiesen bekommen? Am DHCP-Server sehe ich aber keine FritzBox bzw. keine MyFritz-Adresse.

Oder läuft das so, dass sämtliche Anfragen aus dem Netz 192.168.179.y für der Netzwerk der Zentrale einfach bei der SonicWall auflaufen und diese sich um die „Übersetzung“ kümmert?

Oder muss ich die remote_virtualip an der FritzBox schon vorgeben?

Was habe ich falsch gemacht?

VPN-Konfig der Fritzbox:

/*

* fritzbox_sonic.cfg

*/

vpncfg {

connections {

enabled = yes;

conn_type = conntype_lan;

name = "blablabla.ddns.net";

always_renew = yes;

reject_not_encrypted = no;

dont_filter_netbios = yes;

localip = 0.0.0.0;

local_virtualip = 0.0.0.0;

remoteip = 0.0.0.0;

remote_virtualip = 0.0.0.0;

remotehostname = "blablabla.ddns.net";

localid {

fqdn = "kauderwelsch.myfritz.net";

}

remoteid {

fqdn = "blablabla.ddns.net";

}

mode = phase1_mode_aggressive;

phase1ss = "LT8h/all/all/all";

keytype = connkeytype_pre_shared;

key = "DaranHabeIchNaechtelangGegruebelt";

cert_do_server_auth = no;

use_nat_t = no;

use_xauth = no;

use_cfgmode = no;

phase2localid {

ipnet {

ipaddr = 192.168.179.0;

mask = 255.255.255.0;

}

}

phase2remoteid {

ipnet {

ipaddr = 192.168.120.0;

mask = 255.255.255.0;

}

}

phase2ss = "esp-3des-sha/ah-no/comp-no/no-pfs";

accesslist = "permit ip 192.168.179.0 255.255.255.0 192.168.120.0 255.255.255.0";

}

ike_forward_rules = "udp 0.0.0.0:500 0.0.0.0:500",

"udp 0.0.0.0:4500 0.0.0.0:4500";

}

// EOFBitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 470921

Url: https://administrator.de/forum/keine-ip-verbindung-namensaufloesung-fritzbox-per-vpn-an-sonicwall-470921.html

Ausgedruckt am: 04.08.2025 um 06:08 Uhr

17 Kommentare

Neuester Kommentar

zuerst die blöde Frage: Müsste nicht die FritzBox vom DHCP-Server

Blöde Fragen gibt es nicht nur blöde Antworten... Die Antwort lautet nein !

DHCP spielt bei IPsec VPNs und ihrer Adress Vergabe keinerlei Rolle. Da DHCP mit UDP Broadcasts funktioniert rennt sowas auch sowieso nicht über ein geroutetes VPN. DHCP Prozesse haben in einem Site to Site VPN mit IPsec Protokoll keinerlei Funktion.

Deshalb ist es auch eher ein Fehler sowas wie "Send DHCP requests to the server addresses listed below..." in einer IPsec Konfig zu definieren.

Am DHCP-Server sehe ich aber keine FritzBox bzw. keine MyFritz-Adresse.

Kein Wunder ! Siehe oben !Die Digi Box rennt ja mit der Sonicwall in einer Router Kaskade mit doppeltem NAT. Was da zu beachten ist bei IPsec VPNs kannst du hier genau nachlesen:

IPsec IKEv2 VPN für mobile Benutzer auf der pfSense oder OPNsense Firewall einrichten

Technsch besser ist immer ein reines Modem davor statt eines Routers. Das aber nur nebenbei. Es funktioniert natürlich auch in einer Kaskade fehlerfrei wenn man die o.a. Settings beachtet.

Oder muss ich die remote_virtualip an der FritzBox schon vorgeben?

Die IP Adresse nicht, bei einer Site to Site Kopplung musst du aber statisch jeweils immer das remote IP Netzwerk der anderen Seite defineren damit die Phase 2 SAs etabliert werden.2 Dinge fehlen oben:

- Wie immer: WAS sagen die VPN Logs ?? Einmal der FritzBüx und einmal der Sonicwall ?? Es ist immer sinnvoll die lokalen LAN IPs zu pingen weil es hier meist keine Routing Probleme usw. gibt.

- Kannst du jeweils die die lokalen LAN Interface IP Adressen der FritzBox und der Sonicwall von gegenüber pingen ?

windowspro.de/tipp/ping-windows-7-server-2008-r2-zulassen

Besonders wenn diese Pings aus fremden Netzen kommen die generell in der Windows Firewall geblockt sind. Ggf. also anpassen.

Besonders betrifft das auch das Sonicwall Interface. In der Regel ist auch hier immer bei Firewalls ICMP geblockt. Das solltest du also prüfen.

Besser also Drucker usw. pingen die keine FW an Bord haben.

Nochwas: 3DES als Schlüssel zu verwenden ist nicht mehr besonders sicher. Hier solltest du immer besser auf AES128 besser AES256 gehen !

Weitere Infos dazu auch hier:

IPsec VPN Praxis mit Standort Vernetzung Cisco, Mikrotik, pfSense, FritzBox u.a

Moin,

ein kurzer Hinweis meinerseits, das die Namensauflösung durch das VPN mit einer FritzBox NICHT funktioniert, da die FritzBox kein Request Routing beherrscht.

Ein Ping aus der Außenstelle auf 192.168.120.87 wird also funktionieren, ein Ping nach z.B. ucs.zentrale.local NICHT! Du mußt also Freigaben usw. IMMER über die IP-Adresse aufrufen, also z.B. \\192.168.120.87\Freigabe, sonst klappt das nicht.

cu,

ipzipzap

ein kurzer Hinweis meinerseits, das die Namensauflösung durch das VPN mit einer FritzBox NICHT funktioniert, da die FritzBox kein Request Routing beherrscht.

Ein Ping aus der Außenstelle auf 192.168.120.87 wird also funktionieren, ein Ping nach z.B. ucs.zentrale.local NICHT! Du mußt also Freigaben usw. IMMER über die IP-Adresse aufrufen, also z.B. \\192.168.120.87\Freigabe, sonst klappt das nicht.

cu,

ipzipzap

dass auf der SonicWall keine Pakete via Port 4500 UDP kommen

Dann ist auf dem Gegenpart kein NAT Traversal aktiviert im IPsec. In sofern dann tödlich wenn sich irgendwo ein NAT im Pfad befindet. Das kann dann ohne NAT Traversal nicht überwunden werden.Dimmi-Box von der Telekom das Port-Forwarding nicht hinbekommt?

Kann sein. Generell sind die Billigen Schrott Router die es mit einem Account für Umsonst dazugibt der größte Mist. Klar, denn der Provider will dein Geld und einen langfristigen Vertrag. Er will dich nicht sponsorn mit eurem Equipment !Deshalb macht es immer Sinn besser vollständig auf solche Router als "Durchlauferhitzer" bzw. generell auf solche Kaskaden Konfigs zu verzichten und ein simples und einfaches Hybridmodem wie z.B. ein Vigor 165 draytek.de/vigor165.html zu verwenden !!

Siehe auch hier zu dem Thema:

Preiswerte, VPN fähige Firewall im Eigenbau oder als Fertiggerät

Nebenbei:

nach z.B. ucs.zentrale.local

.local sollte man niemals verwenden als lokale Root Domain. Ein NoGo, denn das ist weltweit per Standard für mDNS reserviert ! Wird also früher oder später zu Problemen führen.

de.wikipedia.org/wiki/Zeroconf#Multicast_DNS

Wie man sinnvolle lokale DNS Namen wählt steht u.a. hier:

heise.de/select/ct/2017/26/1513540412603853

Hallo aqui,

Das sollte nur als ((zugegebenermaßen) schlechtes) Beispiel dienen

Das sollte nur als ((zugegebenermaßen) schlechtes) Beispiel dienen

Die Dummi Box ist vermutlich auch ein VPN Router, kann das sein ?!

Dann "denkt" sie diese IPsec Pakete sind für sie selber und versucht sie selber zu verwursten statt sie per Port Forwarding weiterzugeben.

Das ist der Fluch von Router Kaskaden wenn man dumme Router davor hat...

Du musst auf der Dummi Box alles deaktivieren was eigenes VPN ist.

Sie muss zwangsweise diese 3 Komponenten an die kaskadierte Sonicwall weiterleiten:

Oder diesen Port mit einem Mirror Port oder einer Bridge Probe eben mal spiegeln und den IPsec Traffic belauschen

Dann "denkt" sie diese IPsec Pakete sind für sie selber und versucht sie selber zu verwursten statt sie per Port Forwarding weiterzugeben.

Das ist der Fluch von Router Kaskaden wenn man dumme Router davor hat...

Du musst auf der Dummi Box alles deaktivieren was eigenes VPN ist.

Sie muss zwangsweise diese 3 Komponenten an die kaskadierte Sonicwall weiterleiten:

- UDP 500 (IKE)

- UDP 4500 (NAT Traversal)

- ESP Protokoll (IP Protokoll Nummer 50)

Oder diesen Port mit einem Mirror Port oder einer Bridge Probe eben mal spiegeln und den IPsec Traffic belauschen

Aber ich sehe kein einziges IPSec-Paket.

Dann stimmt wohl deine Firewall Regel nicht ! Eine andere Erklärung gibt es ja nicht dafür. Millionen IPsec fähige und funktionierende Sonicwalls sprechen da eine deutliche Sprache ! Wenn beide VPN Tunnelendpunkte Initiators sind kannst du auch an der FritzBüx mal nachsehen ob da entsprechendes ankommt.

Über fritz.box/html/capture.html kannst du sehen was so an der FritzBüx rein- und rausgeht. Wenigstens da sollten ja IPsec Pakete der Sonicwall ankommen.

Die FritzBüx arbeitet mit so ziemlich allem fehlerlos zusammen was IPsec spricht. Siehe dazu auch hier: IPsec VPN Praxis mit Standort Vernetzung Cisco, Mikrotik, pfSense, FritzBox u.a

Streiken die vertunnelten Paketzusteller bei der Telekom?

Möglich, ja, aber nicht sehr wahrscheinlich... Bei billigen nur Surf Accounts werden gerne mal die VPN Protokoll bei den Providern gefiltert, da sie teureren Business Accounts vorbehalten werden. Solltest du mal klären !Die dt. Telekom macht das aber in der Regel und Erfahrungs gemäß nicht ! Also solltest du besser mal dein Regelwerk in der FW checken. Zu 98% liegt da der Fehler !

Wo soll er denn da die Telefonanlage anschließen?

Der kennt scheinbar seine eigene Produktpalette nicht...!! Ohne Worte...telekom.de/zuhause/geraete-und-zubehoer/wlan-und-router/speedpor ...

Nach der Umstellung hat man sich die Sache leicht gemacht und einfach alles so gelassen.

Ist ja krank und mus sman sicher hier in einem Admin Forum nicht weiter kommentieren. So gehen Bastellaien vor, aber egal !!Die Anlage sollte man dann immer besser direkt auf VoIP umstellen. Alles andere wäre doch sinnfreie Wandelei. Ist vermutlich auch mit 3 Mausklicks im GUI erledigt. Aber das ist erstmal auch eine ganz andere Baustelle.... Bleiben wir hier also besser beim Thema als sich über so einen Unsinn aufzuregen.

Oder es lag am Geld. Habe ich leider oft, das ich etwas nicht vernünftig machen kann/soll/darf, weil die Zeit nicht bezahlt oder es zu teuer wird.

so.... läuft!

👏 Glückwunsch !Die "Dummie" Box macht ihrem Namen also alle Ehre. Deswegen auch immer wieder die Appelle hier eben keinen (Zwangs) Router davor zu nutzen sondern ein simples nur Modem. Das verhindert all diese Fallen und Probleme in die du getappt bist schon von Anfang an.

Case closed !

Bitte dann auch

Wie kann ich einen Beitrag als gelöst markieren?

nicht vergessen !