Komme nicht in Vlans aus anderem Netzwerk

Hallo Zusammen,

habe ja vor einiger Zeit mit Eurer Hilfe ein paar Vlans mit meinem microtic hex erstellt.

Funktioniert seit dem tadellos.

Was ich aber nicht verstehe, warum ich nicht von meiner 192.168.10.er Lan auf PCs in den Vlans komme.

Was ich aber nicht verstehe, warum ich nicht von meiner 192.168.10.er Lan auf PCs in den Vlans komme.

Ich möchte zum Beispiel von meinem 192.168.10.61 PC auf eine Freigabe am 192.168.20.198 PC zugreifen.

Auch ein ping geht nicht.

Wahrscheinlich liegt es daran, dass mein 10er-lan nicht im Microtix eingerichtet ist, sondern auf der Fritzbox. Diese ist für den Microtix nur der Internet-Router.

Windows-Firewall habe ich zum testen ausgemacht. In der Microtix-Firewall ist kein Eintrag.

Verschiedene Routen in der Fritzbox habe ich auch versucht - geht auch nicht.

Merkwürdig ist aber, dass ich aus dem o. g. PC im 20er Vlan auf ein NAS im 10er lan zugreifen kann.

Merkwürdig ist aber, dass ich aus dem o. g. PC im 20er Vlan auf ein NAS im 10er lan zugreifen kann.

Hat jemand eine Idee woran das liegen könnte?

Dank -Euch schön.

habe ja vor einiger Zeit mit Eurer Hilfe ein paar Vlans mit meinem microtic hex erstellt.

Funktioniert seit dem tadellos.

Ich möchte zum Beispiel von meinem 192.168.10.61 PC auf eine Freigabe am 192.168.20.198 PC zugreifen.

Auch ein ping geht nicht.

Wahrscheinlich liegt es daran, dass mein 10er-lan nicht im Microtix eingerichtet ist, sondern auf der Fritzbox. Diese ist für den Microtix nur der Internet-Router.

Windows-Firewall habe ich zum testen ausgemacht. In der Microtix-Firewall ist kein Eintrag.

Verschiedene Routen in der Fritzbox habe ich auch versucht - geht auch nicht.

Hat jemand eine Idee woran das liegen könnte?

Dank -Euch schön.

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 8627130387

Url: https://administrator.de/forum/komme-nicht-in-vlans-aus-anderem-netzwerk-8627130387.html

Ausgedruckt am: 24.07.2025 um 05:07 Uhr

20 Kommentare

Neuester Kommentar

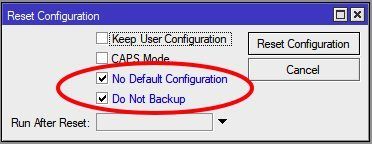

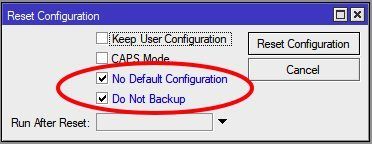

Entscheidend ist das du die Default Konfig auf dem Mikrotik löschst!!!

Ansonsten definiert die Default Konfig ein NAT (Adress Translation) am ether1 Port was zu so einem Verhalten führen kann. Außerdem deaktiviert es auch die Default Firewall Settings die du in einem Kaskaden Setup NICHT benötigst.

Ansonsten definiert die Default Konfig ein NAT (Adress Translation) am ether1 Port was zu so einem Verhalten führen kann. Außerdem deaktiviert es auch die Default Firewall Settings die du in einem Kaskaden Setup NICHT benötigst.

Stelle also sicher das du auf deinem MT keine Default Konfig hast und der Mikrotik "nackig" ist!!

Zudem kannst du die dedizierten .20.0 und .30.0er Routen in der Fritzbox löschen. Die sind sind sinnfrei wenn du mit deiner aktiven 19 Bit Prefix Route routest die ja alle IP Netze von .0.0 bis .31.0 inkludiert.

Ggf. danach auch mal die Fritte rebooten die verschluckt sich gerne mal wenn man an ihrer Routing Tabelle rumkonfiguriert.

Ansonsten folge genau den Anweisungen im hiesigen Mikrotik VLAN Tutorial, dann kommt das auch alles sofort und problemlos zum Fliegen!

Mikrotik VLAN Konfiguration ab RouterOS Version 6.41

Stelle also sicher das du auf deinem MT keine Default Konfig hast und der Mikrotik "nackig" ist!!

Merkwürdig ist aber, dass ich aus dem o. g. PC im 20er Vlan auf ein NAS im 10er lan zugreifen kann.

Das ist nicht merkwürdig sondern normal und zeigt das dein Mikrotik (ohne "x") die lokalen VLANs sauber routet! Zu mindestens das hast du also schon mal richtig gemacht! Zudem kannst du die dedizierten .20.0 und .30.0er Routen in der Fritzbox löschen. Die sind sind sinnfrei wenn du mit deiner aktiven 19 Bit Prefix Route routest die ja alle IP Netze von .0.0 bis .31.0 inkludiert.

Ggf. danach auch mal die Fritte rebooten die verschluckt sich gerne mal wenn man an ihrer Routing Tabelle rumkonfiguriert.

Ansonsten folge genau den Anweisungen im hiesigen Mikrotik VLAN Tutorial, dann kommt das auch alles sofort und problemlos zum Fliegen!

Mikrotik VLAN Konfiguration ab RouterOS Version 6.41

/ip firewall filter remove [find chain=forward]

/ip firewall nat remove [find chain="srcnat" action="masquerade"]

Gruß WRK

Moin,

macht der mikrotik NAT?

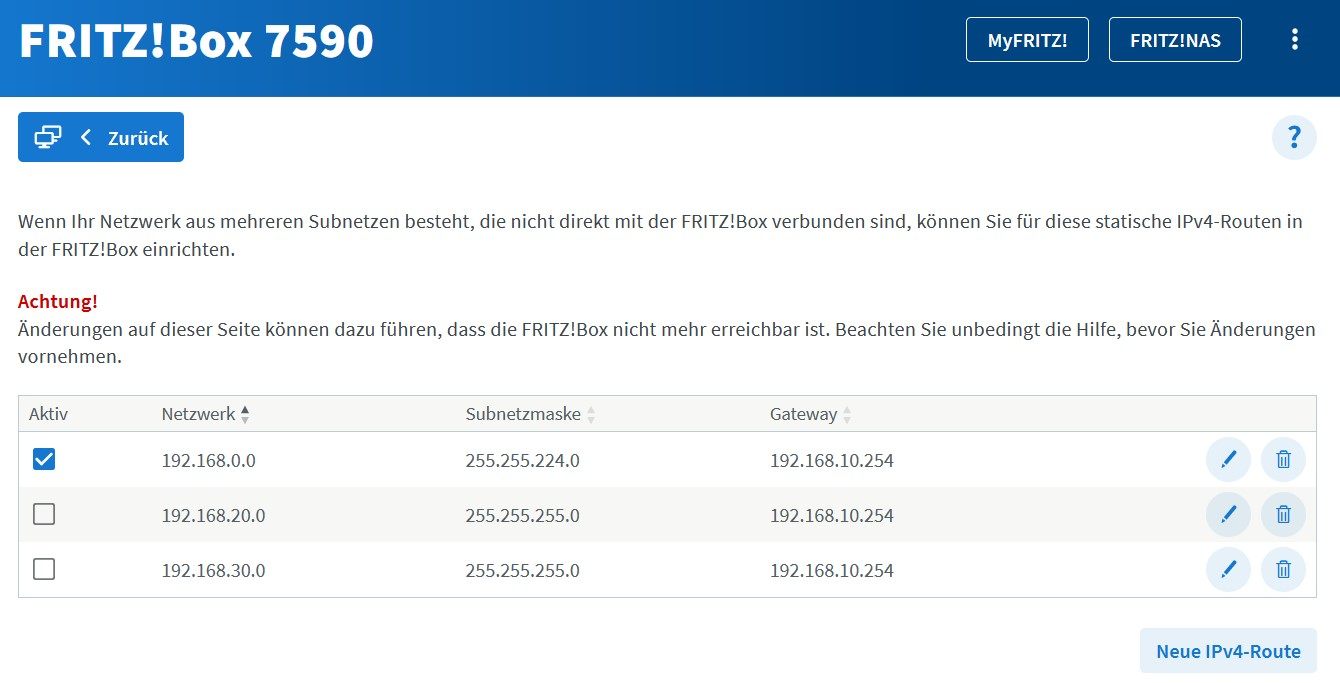

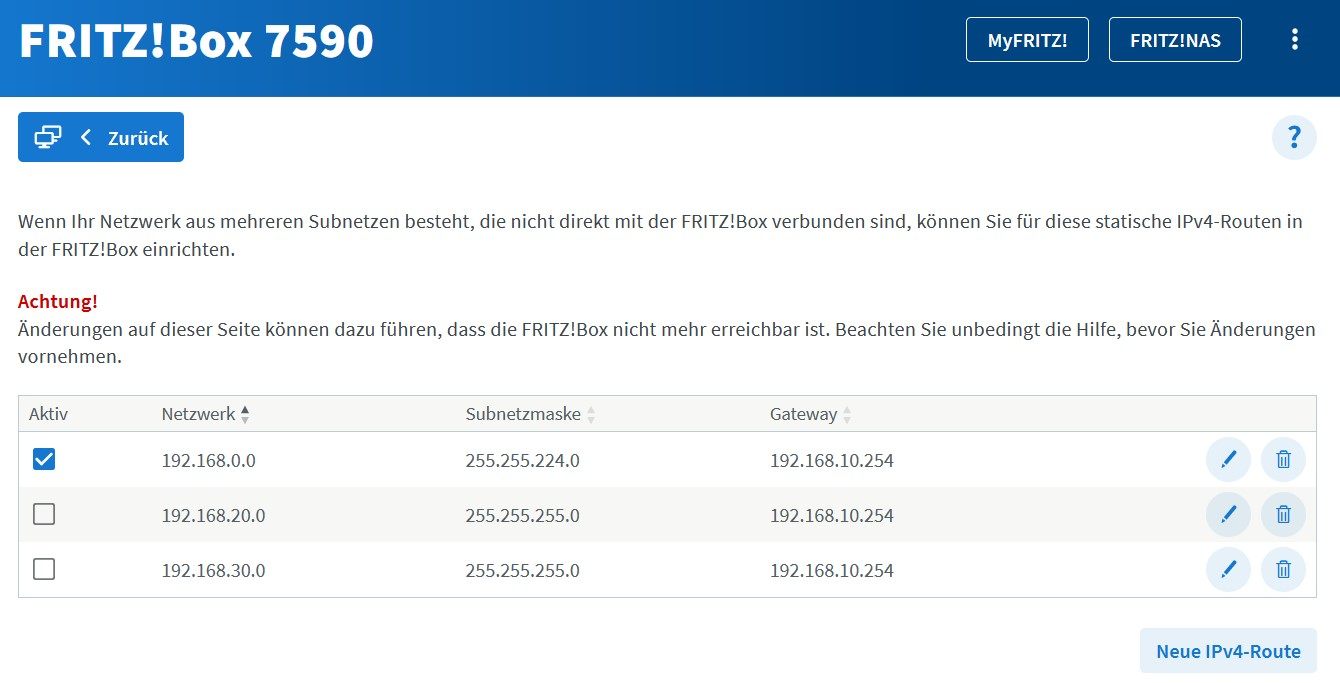

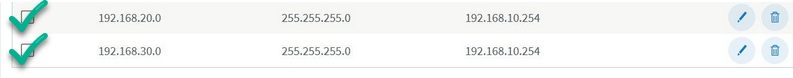

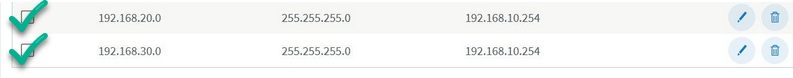

Falls nein: du hast hoffentlich eine statische Route (oder mehrere) in der Fritte angelegt:

Ziel: 192.168.20.0

Maske: 255.255.255.0

Gateway: 192.168.10.xx (xx = IP des hEx im 10-Netz)

Edit:

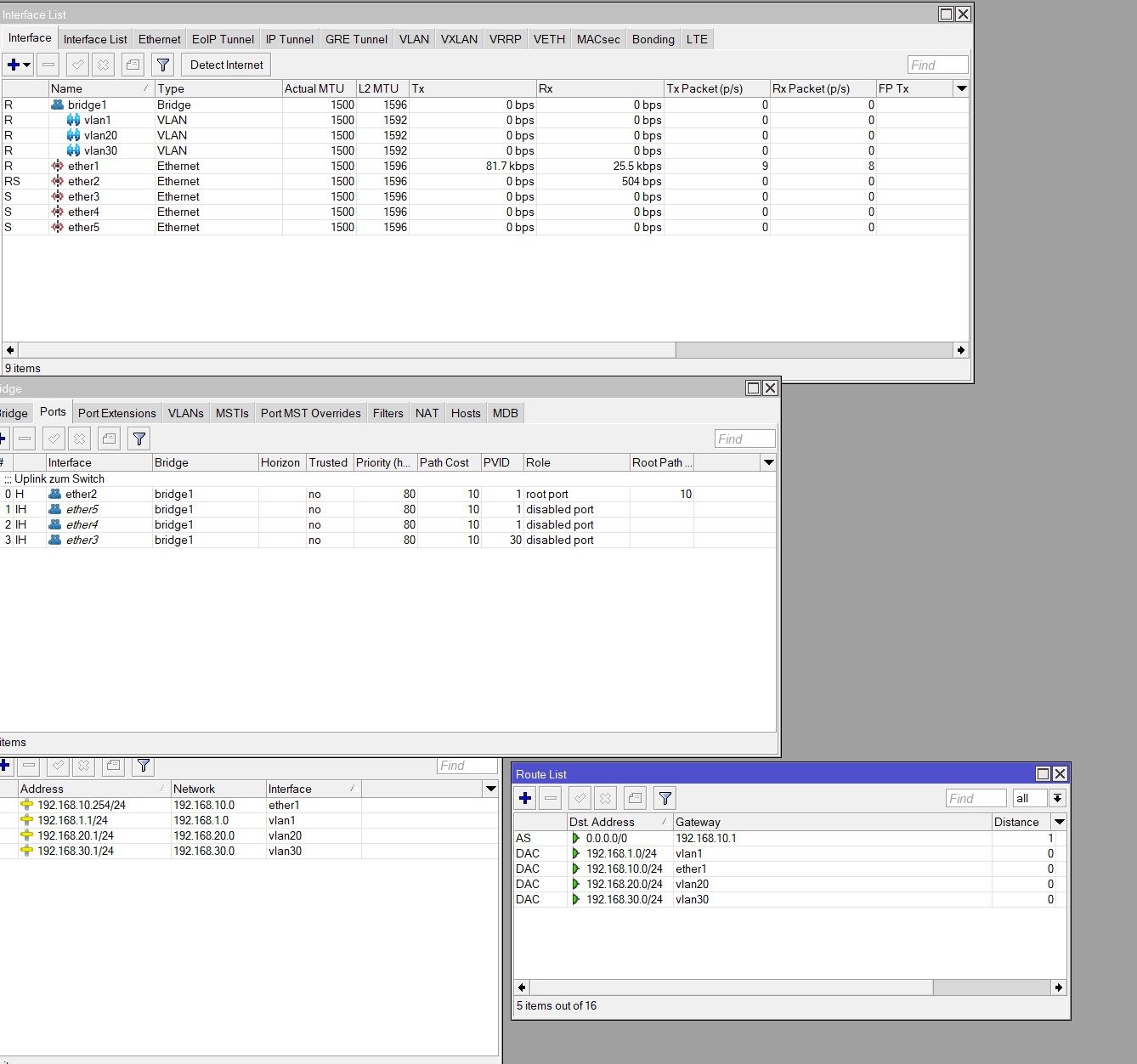

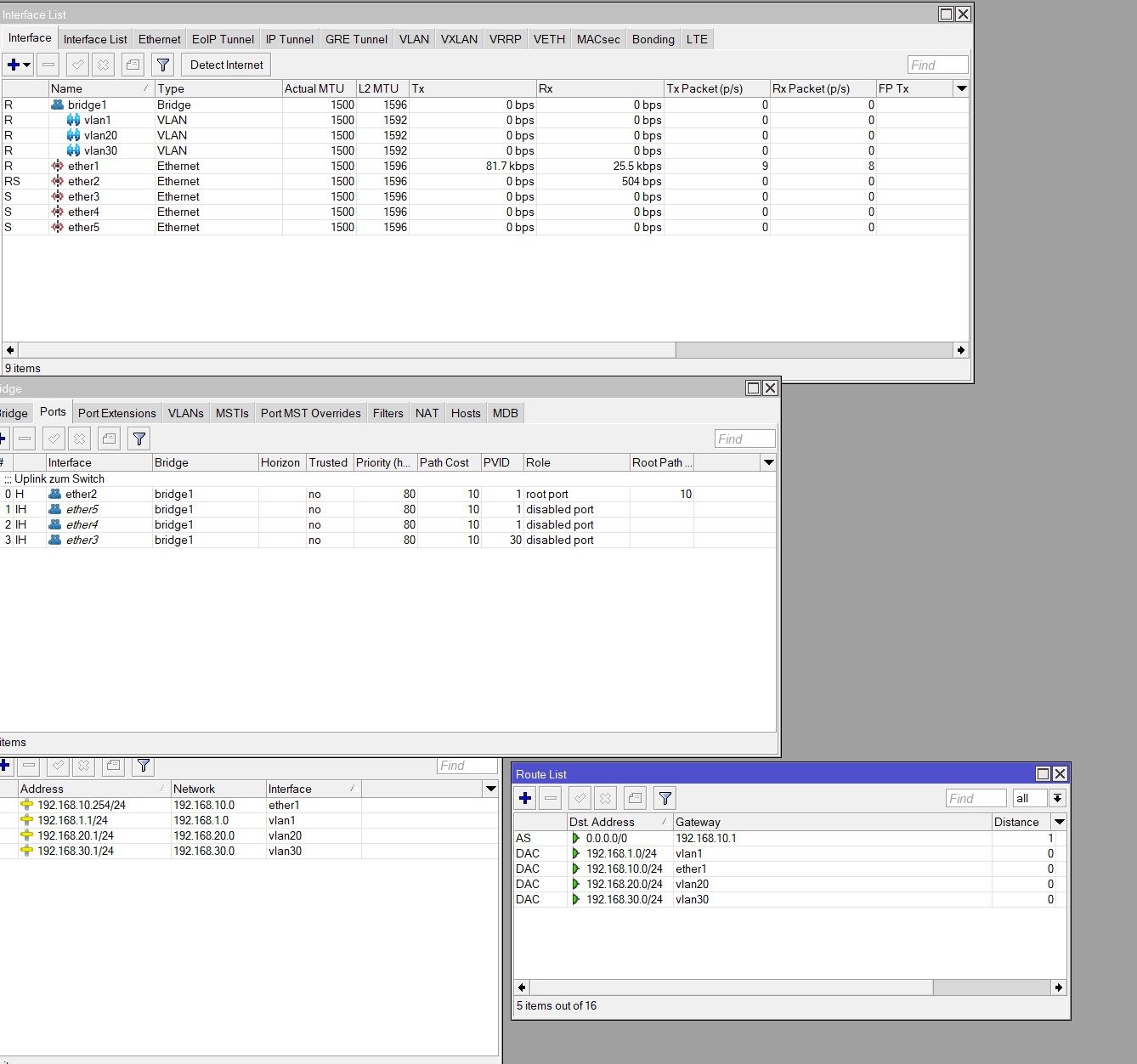

im Screenshot sehe ich, dass du das Netz 192.168.0.0 mit einer Netzmaske 255.255.224.0 routest.

Das inkludiert ja die IPs von 192.168.0.1 bis 192.168.31.254

Edit2:

macht der mikrotik NAT?

Falls nein: du hast hoffentlich eine statische Route (oder mehrere) in der Fritte angelegt:

Ziel: 192.168.20.0

Maske: 255.255.255.0

Gateway: 192.168.10.xx (xx = IP des hEx im 10-Netz)

Edit:

im Screenshot sehe ich, dass du das Netz 192.168.0.0 mit einer Netzmaske 255.255.224.0 routest.

Das inkludiert ja die IPs von 192.168.0.1 bis 192.168.31.254

Edit2:

Merkwürdig ist aber, dass ich aus dem o. g. PC im 20er Vlan auf ein NAS im 10er lan zugreifen kann.

spricht für NAT am Mikrotik und dann ist das Verhalten völlig normal...Da denke ich liegt auch irgendwo der Fehler, aber nur wo?

Wie immer als erstes den export der Config hier im Klartext posten damit man nicht in der Gegend rum raten muss!Es fehlen ja sämtliche Infos zu den Bridge-VLANs etc. pp das können wir uns nicht aus den Fingern saugen

ch bin auch genau nach dem Tutorial gegangen

Offensichtlich nicht ganz denn sonst würde es ja funktionieren Bedenke auch das de Windows Firewall ICMP und SMB aus fremden Netzen blockiert, da musst du die Windows Firewall erst anpassen!

Get-NetFirewallRule -Group '@FirewallAPI.dll,-28502' -Direction Inbound | ? Profile -eq 'Private' | Get-NetFirewallAddressFilter | Set-NetFirewallAddressFilter -RemoteAddress Any

Sieht soweit gut aus.

Bedenke auch das die Windows Firewall ICMP und SMB aus fremden Subnetzen blockiert, dazu musst du die Windows Firewall erst anpassen damit das zugelassen wird!

Die Routen auf der Fritte müssen natürlich auch aktiviert sein

Bedenke auch das die Windows Firewall ICMP und SMB aus fremden Subnetzen blockiert, dazu musst du die Windows Firewall erst anpassen damit das zugelassen wird!

Get-NetFirewallRule -Group '@FirewallAPI.dll,-28502' -Direction Inbound | ? Profile -eq 'Private' | Get-NetFirewallAddressFilter | Set-NetFirewallAddressFilter -RemoteAddress Any RouterOS 7.11.2

Die ist aber schon einges alt ... Aktuell ist 7.15.2Die Routen auf der Fritte müssen natürlich auch aktiviert sein

Also geht's scheinbar durch die Fritte bis zum Mikrotik. Aber Antwort bekomme ich keine vom Client.

In dem Fall bitte unbedingt das hier testen:Bedenke auch das die Windows Firewall ICMP und SMB aus fremden Subnetzen blockiert

Du kommst aus einem fremden Netz, und das mag (richtigerweise) WIndows nicht.

hast du in einem der VLANs irgendwie nen Drucker oder sowas, den du alternativ anpingen könntest?

Ja, entweder oder. Die erste ist zwar etwas unschön da die das Netz der Fritte selbst umfasst, macht in dem Fall aber nichts da direkt terminierte Subnetze in der Routing-Tabelle eh mit einer Metrik von 0 und statische Routen bei der Fritze mit einer Metrik von 1 drin stehen.

Des weiteren den Switch der an ether2 hängt erst mal weglassen um den Mikrotik als Ursache auszuschließen und einen Access-Port für das vlan20 am Mikrotik anlegen und dort einen Client anschließen FW abschalten und pingen. Wenn das klappt liegt der Fehler entweder an der FW des Clients der am Switch hängt oder der Switch filtert hier noch was.

Werde morgen beim Ziel-Client mal testweise die Win Firewall deaktivieren.

Anpassen wie oben reicht auch, aber gut.Was mir grad noch einfällt... die FB-Firewall kannst nicht sein, oder?

Nein, der Client fragt nach einer 192.168.20.x/24 Adresse am Gateway (die Fritte), diese liefert dem Client eine ICMP Redirect Message mit dem Inhalt das dieser sich doch bitte an die 192.168.10.254 wenden soll wenn er das Netz 192.168.20.0/24 erreichen will, darauf hin schickt der Client das Paket an den Mikrotik, dieser kennt das Netz direkt und leitet das Paket direkt in das 192.168.20.0/24 Subnetz, er schaut aber vorher noch in seine ARP-Tabelle ob für die IP bereits ein MAC Eintrag existiert und wenn ja geht das Paket direkt raus den den Client, ansonsten wird vorher noch ein ARP-Request für die IP im 192.168.20.0/24 abgesetzt um die MAC in Erfahrung zu bringen.Und noch was: Der Microtik zeigt mir wenn ich auf den 20er-Client pinge kurz Traffic an.

Also geht's scheinbar durch die Fritte bis zum Mikrotik. Aber Antwort bekomme ich keine vom Client.

Einfach ein Wireshark Capture am Mikrotik und am empfangenden Client machen dann hast du schwarz auf weiß was Sache ist.Also geht's scheinbar durch die Fritte bis zum Mikrotik. Aber Antwort bekomme ich keine vom Client.

Des weiteren den Switch der an ether2 hängt erst mal weglassen um den Mikrotik als Ursache auszuschließen und einen Access-Port für das vlan20 am Mikrotik anlegen und dort einen Client anschließen FW abschalten und pingen. Wenn das klappt liegt der Fehler entweder an der FW des Clients der am Switch hängt oder der Switch filtert hier noch was.

Glaube das ist sauberer.

Aber nur kosmetisch....IP technisch ist das völlig egal solange die IP Netze einzigartig sind! Siehe auch Routing Tutorial.

Wenn dein Client PC eine Winblows Möhre ist dann ist dort per Default ICMP (Ping) immer geblockt!! Das musst du erst freigeben damit Windows pingbar ist. Guckst du auch hier:

windowspro.de/wolfgang-sommergut/ping-windows-10-erlauben-gui-po ...

im Mikrotik existiert es jedoch nicht.

Doch du hast eine IP aus dem 10er Netz einem Port direkt zugewiesen somit liegt das Netz routingtechnisch direkt am Mikrotik an, einfach in die Routing-Tabelle schauen :-P.Gibts denn eine einfache Regel wie ich die Vlans gegenseitig und zum 10ER Netz isolieren kann?

Ausser die 10.1 muss ich frei lassen, denn das ist ja das Internet Gateway sozusagen, oder kann ich das ignorieren, da als Gateway eingetragen?

Ausser die 10.1 muss ich frei lassen, denn das ist ja das Internet Gateway sozusagen, oder kann ich das ignorieren, da als Gateway eingetragen?

Input und Forward und Output Chain sind dreierlei paar Schuhe junger Padawan 😉

/ip firewall address-list

add address=10.0.0.0/8 list=RFC1918

add address=192.168.0.0/16 list=RFC1918

add address=172.16.0.0/12 list=RFC1918

add address=192.168.20.0/24 list=vlans

add address=192.168.30.0/24 list=vlans

/ip firewall filter add chain=forward src-address-list=vlans dst-address-list=RFC1918 action=drop place-before=0Du solltest dich erst mal belesen was die Firewall Chains überhaupt bedeuten, das ist essentiell fürs Verständnis!

help.mikrotik.com/docs/display/ROS/Packet+Flow+in+RouterOS

Wenn du später mal an ether1 kein 10er Netz mehr hast dann geht auch

/ip firewall filter add chain=forward out-interface=!ether1 action=drop place-before=0Habe jetzt auch mal mit der Mikrotix FW getestet.

Mikrotik bitte. Soviel Zeit muss sein! Gibts denn eine einfache Regel wie ich die Vlans gegenseitig und zum 10ER Netz isolieren kann?

Ja, guckst du HIER.Ausser die 10.1 muss ich frei lassen, denn das ist ja das Internet Gateway sozusagen

Ja, letztlich richtig aber unsinnig, denn die IP Zieladressen deiner Pakete zu denen du hin willst sind ja irgendwo im Internet und ganz sicher nicht deine Gateway IP. Fazit: Grundlagen des IP Routing lesen und verstehen wie u.a. HIER beschrieben.

Und auch mal einen Wireshark anschmeissen und dir diese IP Adressierung auf deinem PC einmal selber live ansehen!

Zum Rest hat Kollege @13676056485 schon alles gesagt.