Kommunikation zwischen 2 Netzwerken mit verschiedenen Internetzugängen

Hallo Zusammen,

ich habe eine Frage wie zwei bestehende Netzwerke am besten miteinander zu verbinden sind.

Folgende Ausgangstellung:

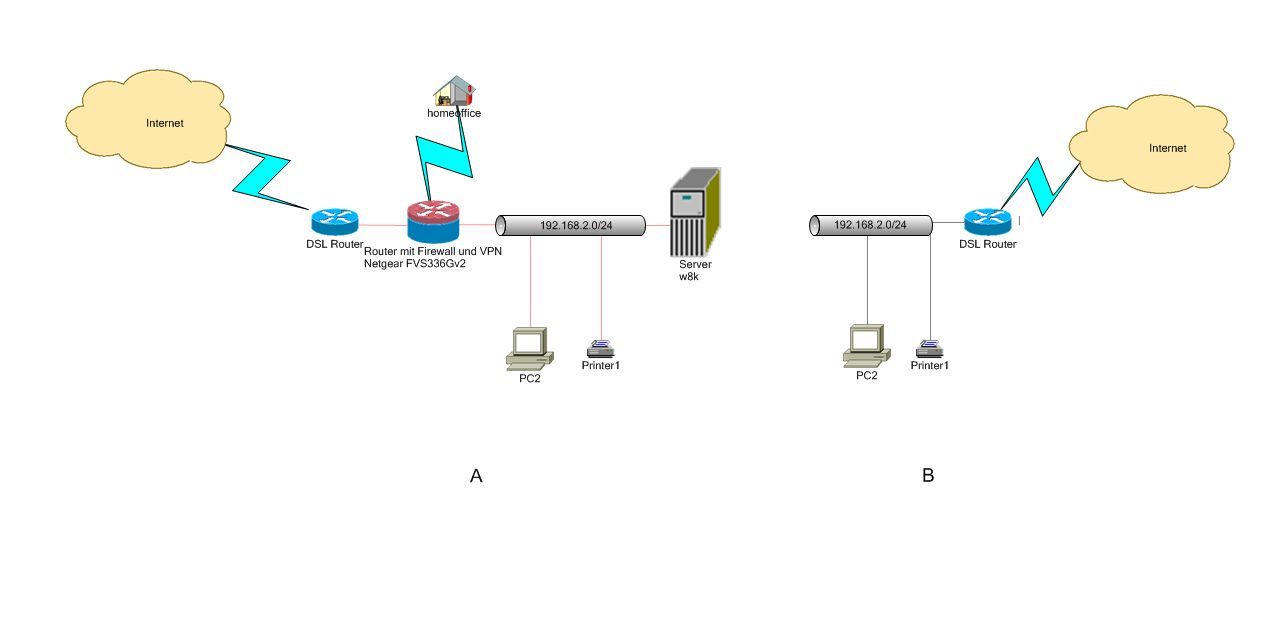

Netzwerk A

20 Rechner

1 Server - W8K - Domäne mit AD

Netgear Router mit VPN und Firewall

DSL Router als Modem

Netzwerk B

4 Rechner Peer-to-peer

DSL Router

Die Netzwerke liegen in verschiedenen Gebäuden, etwa 100m weit voneinander entfernt. Ein Benutzer aus Netzwerk B muss nun regelmäßig ein Programm auf dem Server in Netz A benutzen. Dies könnte er über VPN machen. Da aber abzusehen ist, dass weitere Benutzer hinzukommen werden, soll eine Vernetzung der beiden Gruppen stattfinden. Dies muss sich aber darauf beschränken, dass nur einzelne Benutzer aus Netz B, durch das Active Directory verwaltet, Zugriff auf freigegebene Ressourcen in Netz A haben. Alle anderen aus Netz B sollen keinerlei Zugriff auf Netz A haben. Beide Netzwerke haben einen eigenen Internetzugang. Das muss aus Performenzgründen bleiben. Netzwerk A ist ein produktives, sicherheitskritisches Netz. Beide Netze haben zurzeit den gleichen Adressraum.

Die angedachte Lösunng ist es, die Adressräume in unterschiedliche Segmente zu ändern und in Netz B einen weiteren Router installieren. Dieser würde dann über eine statische Route mit dem Router und der Firewall in Netz A verbunden werden. Authorisierte Benutzer würden in das AD aufgenommen und erhalten Zugriff auf Freigaben. Die Sorge ist nun, dass durch die Anbindung von Netz B eine Sicherheitslücke in Netz A entsteht.

Gibt es hierfür Alternativen? Reicht der eingetrage Gateway auf jedem Rechner aus, damit der dem jeweiligen Netz zugeordnete Internetzugsang genutzt wird? Oder müssen hier weitere Vorkehrungen getroffen werden? Wäre es sicherer eine zusätzliche Firewall in Netz B zu installieren?

Vielen Dank.

ich habe eine Frage wie zwei bestehende Netzwerke am besten miteinander zu verbinden sind.

Folgende Ausgangstellung:

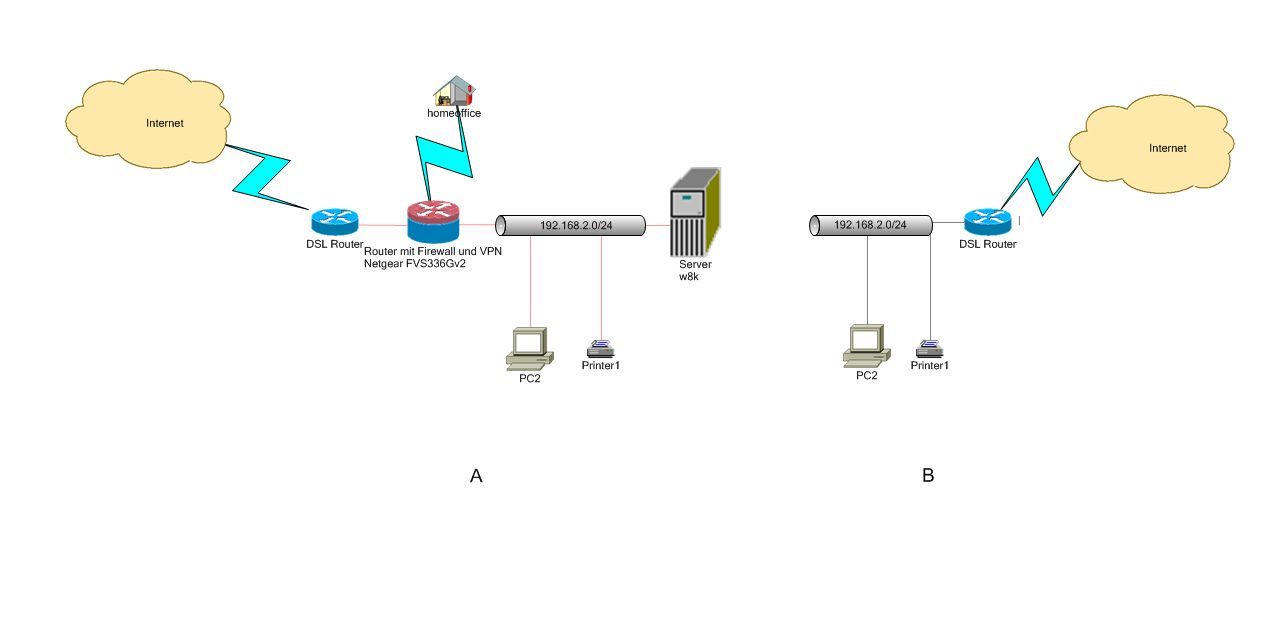

Netzwerk A

20 Rechner

1 Server - W8K - Domäne mit AD

Netgear Router mit VPN und Firewall

DSL Router als Modem

Netzwerk B

4 Rechner Peer-to-peer

DSL Router

Die Netzwerke liegen in verschiedenen Gebäuden, etwa 100m weit voneinander entfernt. Ein Benutzer aus Netzwerk B muss nun regelmäßig ein Programm auf dem Server in Netz A benutzen. Dies könnte er über VPN machen. Da aber abzusehen ist, dass weitere Benutzer hinzukommen werden, soll eine Vernetzung der beiden Gruppen stattfinden. Dies muss sich aber darauf beschränken, dass nur einzelne Benutzer aus Netz B, durch das Active Directory verwaltet, Zugriff auf freigegebene Ressourcen in Netz A haben. Alle anderen aus Netz B sollen keinerlei Zugriff auf Netz A haben. Beide Netzwerke haben einen eigenen Internetzugang. Das muss aus Performenzgründen bleiben. Netzwerk A ist ein produktives, sicherheitskritisches Netz. Beide Netze haben zurzeit den gleichen Adressraum.

Die angedachte Lösunng ist es, die Adressräume in unterschiedliche Segmente zu ändern und in Netz B einen weiteren Router installieren. Dieser würde dann über eine statische Route mit dem Router und der Firewall in Netz A verbunden werden. Authorisierte Benutzer würden in das AD aufgenommen und erhalten Zugriff auf Freigaben. Die Sorge ist nun, dass durch die Anbindung von Netz B eine Sicherheitslücke in Netz A entsteht.

Gibt es hierfür Alternativen? Reicht der eingetrage Gateway auf jedem Rechner aus, damit der dem jeweiligen Netz zugeordnete Internetzugsang genutzt wird? Oder müssen hier weitere Vorkehrungen getroffen werden? Wäre es sicherer eine zusätzliche Firewall in Netz B zu installieren?

Vielen Dank.

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 194333

Url: https://administrator.de/forum/kommunikation-zwischen-2-netzwerken-mit-verschiedenen-internetzugaengen-194333.html

Ausgedruckt am: 17.07.2025 um 03:07 Uhr

11 Kommentare

Neuester Kommentar

Hallo,

eine physikalische Netzwerkverbindung ohne Internet ist aber nicht vorhanden / möglich? Sei es Richtfunk oder eine LWL-Strecke? Wenn nein, dann bleibt denke ich mal, nur die VPN-Lösung. In diesem Falle müssten die Clients aus Netz B einen VPN-Client installiert bekommen, und beim einloggen sollten dann Zugangsdaten zu der Domäne in Netz A abgefragt werden. Optional kann man da noch mit Clientzertifikaten arbeiten, um eine zusätzliche Sicherheit zu schaffen. Dazu müsste dann in Netz A eine Zertifizierungsstelle vorhanden sein.

Alternativ ginge möglicherweise auch (je nach Ausstattung des DMZ-Bereichs) ein Site-to-site VPN. Dabei muss dann jedoch separiert werden, wer über diese Leitung zugreifen darf, und wer nicht. Nur da kenn ich mich dann leider nicht mehr so gut aus..

Viele Grüße

eine physikalische Netzwerkverbindung ohne Internet ist aber nicht vorhanden / möglich? Sei es Richtfunk oder eine LWL-Strecke? Wenn nein, dann bleibt denke ich mal, nur die VPN-Lösung. In diesem Falle müssten die Clients aus Netz B einen VPN-Client installiert bekommen, und beim einloggen sollten dann Zugangsdaten zu der Domäne in Netz A abgefragt werden. Optional kann man da noch mit Clientzertifikaten arbeiten, um eine zusätzliche Sicherheit zu schaffen. Dazu müsste dann in Netz A eine Zertifizierungsstelle vorhanden sein.

Alternativ ginge möglicherweise auch (je nach Ausstattung des DMZ-Bereichs) ein Site-to-site VPN. Dabei muss dann jedoch separiert werden, wer über diese Leitung zugreifen darf, und wer nicht. Nur da kenn ich mich dann leider nicht mehr so gut aus..

Viele Grüße

Bei Site-to-site muss aber nicht zwingend in beiden Standorten der IP-Bereich geändert werden (auch wenn es durchauch sehr empfehlenswert ist). Man kann alternativ auch ein "Zwischennetz" erstellen. Also dass die Adressen im VPN-Tunnel von beiden Seiten genattet werden. Allerdings ist das eine ziemlich nervige und aufwändige Angelegenheit, sowas zu pflegen. Dies nur so als info am Rande, wenn die IP-Bereiche aus irgendeinem wichtigen Grund nach Möglichkeit nicht umgestellt werden sollen.

Hallo,

abhängig davon was das für DSL Router sind ist nicht mal ein weiterer Router erforderlich...

Und auch keine Änderung der IP Adresse.

Ein VPN Tunnel zwischen den Standorten.

Ein NAT zwischen den Netzen.

Der Server in ein anderes VLAN.

Auf dem Router entsprechende Access Listen und Routen.

Mit Kaffee trinken 30 min.

brammer

abhängig davon was das für DSL Router sind ist nicht mal ein weiterer Router erforderlich...

Und auch keine Änderung der IP Adresse.

Ein VPN Tunnel zwischen den Standorten.

Ein NAT zwischen den Netzen.

Der Server in ein anderes VLAN.

Auf dem Router entsprechende Access Listen und Routen.

Mit Kaffee trinken 30 min.

brammer

Hallo,

moment du hast ein Kupferkabel zwischen den Gebäuden liegen?

Okay jetzt verstehe ich dein Problem nicht mehr.

Switch (Gebäude A) -----------> Kupfer <----------- Switch (Gebäude B)

Und dann hast du eben nur mehr ein Netzwerk.

So und wenn du jetzt noch ACL oder sowas dazwischen haben willst dann hängst du irgendwo einen Router/Firewall transparent dazwischen.

Gruß

moment du hast ein Kupferkabel zwischen den Gebäuden liegen?

Okay jetzt verstehe ich dein Problem nicht mehr.

Switch (Gebäude A) -----------> Kupfer <----------- Switch (Gebäude B)

Und dann hast du eben nur mehr ein Netzwerk.

So und wenn du jetzt noch ACL oder sowas dazwischen haben willst dann hängst du irgendwo einen Router/Firewall transparent dazwischen.

Gruß

Soviel zur primären Verkabelung zwischen Gebäuden.. Wenn die Gebäude Luftline schon 100m auseinander liegen, dann wird Kufper an der Stelle wohl nicht funktionieren. RJ45 hatte, zumindest während ich noch in der Ausbildung war ;) , eine Reichweite ohne Repeater von 100m. Dann kommen noch paar Meter für die Stockwerke dazu.. Ich wage zu bezweifeln, dass das klappen wird.

Aber wenn du am Router in Netz B eine IP aus Netz A vergibst, und beide Netze auf unterschiedliche IP-Ranges umstellst, dann kannst du auch einfach im Router (der ja Standard-Gateway bei den Clients ist) eine Regel einrichten, die sämtlichen Traffic mit einer Zieladresse aus Netz A über die Leitung ins Netz A im anderen Gebäude schaufelt. Natürlich müssen dann in Netz A entsprechende Zugriffsregeln definiert werden, damit kein ungewollter Zugriff stattfinden kann.

Gruß

Aber wenn du am Router in Netz B eine IP aus Netz A vergibst, und beide Netze auf unterschiedliche IP-Ranges umstellst, dann kannst du auch einfach im Router (der ja Standard-Gateway bei den Clients ist) eine Regel einrichten, die sämtlichen Traffic mit einer Zieladresse aus Netz A über die Leitung ins Netz A im anderen Gebäude schaufelt. Natürlich müssen dann in Netz A entsprechende Zugriffsregeln definiert werden, damit kein ungewollter Zugriff stattfinden kann.

Gruß

Hallo,

Gruß

Soviel zur primären Verkabelung zwischen Gebäuden.. Wenn die Gebäude Luftline schon 100m auseinander liegen, dann wird Kufper an der Stelle wohl nicht funktionieren. RJ45 hatte, zumindest während ich noch in der Ausbildung war ;) , eine Reichweite ohne Repeater von 100m. Dann kommen noch paar Meter für die Stockwerke dazu.. Ich wage zu bezweifeln, dass das klappen wird.

Stimmt. Ich weiß auch nicht ich hatte aus irgendeinen Grund 500m im Kopf. Aber normalerweise macht man sowas ja mit Glas...Gruß

Zitat von @Hitman4021:

Stimmt. Ich weiß auch nicht ich hatte aus irgendeinen Grund 500m im Kopf. Aber normalerweise macht man sowas ja mit Glas...

Stimmt. Ich weiß auch nicht ich hatte aus irgendeinen Grund 500m im Kopf. Aber normalerweise macht man sowas ja mit Glas...

Hi Leute

Ja genau deswegen macht man sowas mit LWL. Die 100m Kupfer kann man vergessen, wenn es wirklich genau 100m sind je mehr desto schlechter.

Man müsste also Testen wie gut die Verbindung ist. Wobei Jeder Elektriker das auch weiss. Wer hat den das verlegt ?

Wenn das Signal passt dann musst du nur noch die beiden Switches zusammenstecken und 1 Netzwerk aus beiden machen oder 2 Netze lassen.

Den Zugriff kannst du auf verschiedenste weise steuern. Wenn du 1 Netz draus machst und alle in 1 Domain kommen normal über NTFS und Freigaberechte.

Wenn du 2 Netzwerke lässt kannst du 2 VLANs machen und steuern welcher Port also welcher PC an diesem Port zugriff auf das Netzwerk bekommt. Das ist sehr sicher da die anderen PCs absolut nichts vom anderen Netzwerk wissen. Blöd aber wenn verschiedene benutzer an einem PC arbeiten.(Vorraussetzung sind 2 Switches die das auch können)

Weiters gibt es noch die möglichkeit 1 Firewall auf Netzseite B vor die Verbindung zu Netzseite A zu stellen und hier den zugriff auf das Netzwerk zu Managen. Der vorteil hier ist das man auch Ports sperren kann und nur genau das über die Leitung lässt was man auch haben will.

Allerdings kann man hier auch nur über IP den zugriff freigeben oder verweigern. Wenn man das auf Benutzerbasis machen will wirds teuer.

LG Andy