Lancom Muliti-WAN Router und Layer3 Cisco Switch - VLAN Fragen

Hallo Zusammen,

ich bin neu hier und vor allem auch neu im Thema VLAN.

Zum Hintergrund: seit vielen Jahren helfe ich einem guten Freund beim Betrieb der IT seines Handwerkbetriebs. Bisher sind wir mit einem einzigen /24 Netz an 3 Cisco Layer 2 Switches ausgekommen. Durch die geplante Umstellung auf IP-Telefonie mussten eh neue PoE Switche angeschafft werden und auch der aktuelle WAN Router hatte nur ein 100 MBit Interface. Zudem gingen langsam die IP-Adressen aus (viele Laptops, iPads, Drucker, Maschinen, etc. und jetzt eben noch 35 Telefone).

Dafür haben wir folgende neue Hardware bestellt:

Nun habe ich dies im Testaufbau und kämpfe mit der Verbindung von Lancom und Cisco:

Im Cisco habe ich den Stack erfolgreich aufgebaut. Und ich habe 4 VLANs angelegt:

- VLAN1: 192.168.1.0 / 24: das ist das bisherige LAN, aus dem ich gerne die Clients rausnehmen würde:

- VLAN2: 192.168.2.0 / 24: für die Clients

- VLAN50: 192.168.50.0 / 24: für die IP-Telefone

- VLAN99: 192.168.99.0 / 24: Gastnetz

Auf dem Cisco habe ich die 4 VLANs eingerichtet und die Ports jeweils einem VLAN zugeordnet. Zudem habe ich je VLAN einen DHCP-Server (macht auch der Cisco) konfiguriert.

Sobald ich einen Laptop nun an einen der Ports anschließe, bekomme ich nun eine IP-Adresse des zugehörigen VLANs. Zudem kann ich auch PCs in den anderen VLANs anpingen (das hat mich viel Zeit gekostet, bis ich hier im Forum auf den Tipp gestoßen bin, dass die PC-Firewall mir hier in die Suppe spuckt und daher der Ping nicht funktioniert.

Ich würde also sagen: die Kommunikation im Switch sieht gut aus.

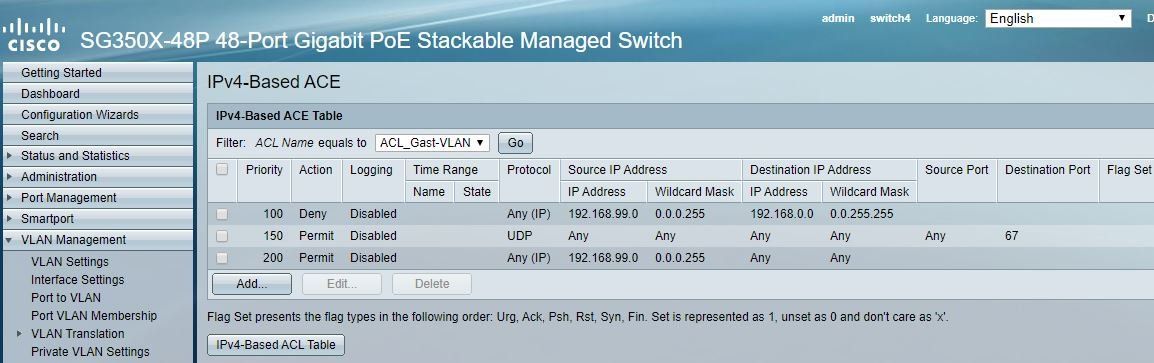

Einzig offener Punkt: wie kann ich denn das Routing des Gast-LANs in die anderen VLANs verhindern?

Als Router habe ich die 192.168.1.9 (das ist die heutige Adresse des Internet-Routers und ich hätte diese auch gerne an den neuen Lancom WAN-Router vergeben.

Nun zu meinem Sorgenkind Lancom 1900FE, den ich schon mehrere Male in den Werkszustand zurück versetzen musste, da ich nicht mehr drauf kam:

Dem Lancom 1900 habe ich die IP 192.168.1.9 gegeben und mit Eth1 mit einem Cisco Port in VLAN1 verbunden.

Der Lancom hängt über WAN1 - Schnittstelle an der Fritzbox und hat hierfür vom FB-Netz die IP 192.168.201.5 bekommen (habe ich fest zugeordnet). Die Fritzbox hat das Netz 192.168.201.0 und die IP 192.168.201.9. Der Lancom hat Verbindung ins Internet (so findet er z.B. neue Firmware)

Damit kommen nun alle Clients, die im VLAN1 am Cisco hängen auch ins Internet. Aber die Clients an allen anderen VLANs leider nicht.

Ich erreiche den Router 192.168.1.9 (mein Default-GW) auch nur vom VLAN1 aus. Den Port-Tpy, an dem ich den Cisco mit dem Lancom verbunden habe, habe ich auf Cisco auch schon auf Trunk umgestellt. Das ändert aber nichts.

Ich dachte: klar, ich muss auf dem Lancom auch noch die VLANs eintragen und habe dazu erst mal der VLAN Modul aktiviert. Und damit ging das Elend los. Sobald ich den Haken für "VLAN-Modul aktiviert" setze, komme ich nicht mehr auf den Lancom Router um diesen zu administrieren. Und natürlich kommt dann auch kein Client aus VLAN1 mehr ins Internet (da von diesen auch keiner mehr den Router erreicht.

Ich musste den Lancom in Werkszustand zurück setzen, um ihn wieder zu erreichen.

Ich habe viele Tests gemacht und auch vor dem Aktivieren des VLAN-Moduls ein VLAN2 auf dem Lancom eingetragen und die Hoffnung, dass ich evlt. dann über einen an einen VLAN2 zugeordneten Port auf dem Cisco nach Aktivierung an den Lancom dran kommen würde. Aber bisher immer alles ohne Erfolg. Wie gesagt: aktiviere ich das VLAN Modul, ist für mich der Lancom nicht mehr erreichbar. Auch nicht, wenn ich meinen Laptop direkt in einen Lancom Port einstecke und ihm eine feste IP aus dem Lancom-IP-Bereich vergebe.

Nachdem ich bestimmt schon fast 10 Versuche mit Switch und Router hinter mich gebracht habe (immer mit dem Ende Reset Werkszustand), habe ich jetzt versucht, das Ganze einzugrenzen, und den Switch komplett vom Lancom getrennt.

Lancom in Werkszustand. IP Adresse des Lancoms auf 172.23.56.254 belassen. Mit Fritzbox verbunden (spielt keine Rolle). Sobald VLAN Modul aktiviert wird, ist für mich das Ende mit dem Lancom erreicht.

Nun frage ich mich 3 Dinge:

Sorry für den langen Text. Aber ich wollte Euch einfach möglichst viel Informationen geben und hoffe nun auf eine guten Tipp.

Vielen Dank!

Tom

ich bin neu hier und vor allem auch neu im Thema VLAN.

Zum Hintergrund: seit vielen Jahren helfe ich einem guten Freund beim Betrieb der IT seines Handwerkbetriebs. Bisher sind wir mit einem einzigen /24 Netz an 3 Cisco Layer 2 Switches ausgekommen. Durch die geplante Umstellung auf IP-Telefonie mussten eh neue PoE Switche angeschafft werden und auch der aktuelle WAN Router hatte nur ein 100 MBit Interface. Zudem gingen langsam die IP-Adressen aus (viele Laptops, iPads, Drucker, Maschinen, etc. und jetzt eben noch 35 Telefone).

Dafür haben wir folgende neue Hardware bestellt:

- Lancom 1900FE als WAN Router: für die Verbindung aller VLANs ins Internet. Wir haben aus Redundanz 2 Internet-"Leitungen". Einmal VDSL und einmal Unitiymedia Kabel. Der Lancom soll beim Ausfall von VDSL auf Unitymedia umschalten. Beide Anschlüsse sind per Fritzbox (eine für Telekom und eine für Kabel) verbunden.

- 3 x Cisco SG350X-48P als Layer 3 Switch. Der Switch ist als ein Stack Switch konfiguriert. 2 Switches stehen in einem Raum. Der dritte Switch steht einen Stock tiefer. Alle 3 werden per Glasfaser verbunden.

Nun habe ich dies im Testaufbau und kämpfe mit der Verbindung von Lancom und Cisco:

Im Cisco habe ich den Stack erfolgreich aufgebaut. Und ich habe 4 VLANs angelegt:

- VLAN1: 192.168.1.0 / 24: das ist das bisherige LAN, aus dem ich gerne die Clients rausnehmen würde:

- VLAN2: 192.168.2.0 / 24: für die Clients

- VLAN50: 192.168.50.0 / 24: für die IP-Telefone

- VLAN99: 192.168.99.0 / 24: Gastnetz

Auf dem Cisco habe ich die 4 VLANs eingerichtet und die Ports jeweils einem VLAN zugeordnet. Zudem habe ich je VLAN einen DHCP-Server (macht auch der Cisco) konfiguriert.

Sobald ich einen Laptop nun an einen der Ports anschließe, bekomme ich nun eine IP-Adresse des zugehörigen VLANs. Zudem kann ich auch PCs in den anderen VLANs anpingen (das hat mich viel Zeit gekostet, bis ich hier im Forum auf den Tipp gestoßen bin, dass die PC-Firewall mir hier in die Suppe spuckt und daher der Ping nicht funktioniert.

Ich würde also sagen: die Kommunikation im Switch sieht gut aus.

Einzig offener Punkt: wie kann ich denn das Routing des Gast-LANs in die anderen VLANs verhindern?

Als Router habe ich die 192.168.1.9 (das ist die heutige Adresse des Internet-Routers und ich hätte diese auch gerne an den neuen Lancom WAN-Router vergeben.

Nun zu meinem Sorgenkind Lancom 1900FE, den ich schon mehrere Male in den Werkszustand zurück versetzen musste, da ich nicht mehr drauf kam:

Dem Lancom 1900 habe ich die IP 192.168.1.9 gegeben und mit Eth1 mit einem Cisco Port in VLAN1 verbunden.

Der Lancom hängt über WAN1 - Schnittstelle an der Fritzbox und hat hierfür vom FB-Netz die IP 192.168.201.5 bekommen (habe ich fest zugeordnet). Die Fritzbox hat das Netz 192.168.201.0 und die IP 192.168.201.9. Der Lancom hat Verbindung ins Internet (so findet er z.B. neue Firmware)

Damit kommen nun alle Clients, die im VLAN1 am Cisco hängen auch ins Internet. Aber die Clients an allen anderen VLANs leider nicht.

Ich erreiche den Router 192.168.1.9 (mein Default-GW) auch nur vom VLAN1 aus. Den Port-Tpy, an dem ich den Cisco mit dem Lancom verbunden habe, habe ich auf Cisco auch schon auf Trunk umgestellt. Das ändert aber nichts.

Ich dachte: klar, ich muss auf dem Lancom auch noch die VLANs eintragen und habe dazu erst mal der VLAN Modul aktiviert. Und damit ging das Elend los. Sobald ich den Haken für "VLAN-Modul aktiviert" setze, komme ich nicht mehr auf den Lancom Router um diesen zu administrieren. Und natürlich kommt dann auch kein Client aus VLAN1 mehr ins Internet (da von diesen auch keiner mehr den Router erreicht.

Ich musste den Lancom in Werkszustand zurück setzen, um ihn wieder zu erreichen.

Ich habe viele Tests gemacht und auch vor dem Aktivieren des VLAN-Moduls ein VLAN2 auf dem Lancom eingetragen und die Hoffnung, dass ich evlt. dann über einen an einen VLAN2 zugeordneten Port auf dem Cisco nach Aktivierung an den Lancom dran kommen würde. Aber bisher immer alles ohne Erfolg. Wie gesagt: aktiviere ich das VLAN Modul, ist für mich der Lancom nicht mehr erreichbar. Auch nicht, wenn ich meinen Laptop direkt in einen Lancom Port einstecke und ihm eine feste IP aus dem Lancom-IP-Bereich vergebe.

Nachdem ich bestimmt schon fast 10 Versuche mit Switch und Router hinter mich gebracht habe (immer mit dem Ende Reset Werkszustand), habe ich jetzt versucht, das Ganze einzugrenzen, und den Switch komplett vom Lancom getrennt.

Lancom in Werkszustand. IP Adresse des Lancoms auf 172.23.56.254 belassen. Mit Fritzbox verbunden (spielt keine Rolle). Sobald VLAN Modul aktiviert wird, ist für mich das Ende mit dem Lancom erreicht.

Nun frage ich mich 3 Dinge:

- Wie kann man im Lancom 1900FE (Firmware: 10.30.0167RU1 / 09.07.2019) überhaupt das VLAN Modul aktivieren und anschliessend das Gerät noch erreichen?

- Ist das überhaupt der richtige Weg, um VLANs ans Internet zu bekommen? Sollte ich - falls ich es jemals schaffe, das VLAN Modul doch noch zu aktivieren und die VLANs auch auf dem Lancom anzulegen - damit Internet für alle VLANs hinbekommen? Ich lese immer wieder, dass eine Alternative wäre, per NAT dies umzusetzen. Hier muss ich mich nochmals die nächsten Stunden genauer einlesen. Aber vielleicht habt ihr mir ja einen Tipp, welcher Weg der bessere ist. Mein Ziel war eigentlich, dass Routing innerhalb meiner LAN-Netze durch den L3 Switch erfolgen soll. Und nur der Internet Traffic soll über den Lancom gehen.

- Kann der Lancom Router die Adresse 192.168.1.9 (also eine Adresse aus dem VLAN1 - default VLAN) bekommen? Oder muss ich ihm eine Adresse aus einem anderen Netz geben (z.B. 192.168.0.1), damit ich auf dem Switch eine Route auf 192.168.0.1 eintragen kann? Heute kann ich nur die Default-Router auf 192.168.1.9 einstellen.

Sorry für den langen Text. Aber ich wollte Euch einfach möglichst viel Informationen geben und hoffe nun auf eine guten Tipp.

Vielen Dank!

Tom

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 490568

Url: https://administrator.de/forum/lancom-muliti-wan-router-und-layer3-cisco-switch-vlan-fragen-490568.html

Ausgedruckt am: 27.07.2025 um 21:07 Uhr

50 Kommentare

Neuester Kommentar

Moin,

Es gibt bekanntlich immer viele Wege, die nach Rom führen

Variante 1 wäre:

Variante 2:

Das Routing am Cisco bleibt aus.

Der Lancom muss VLANs aktiv haben: 1-4 und dort auch jeweils eine IP haben (wie oben).

Als Default Gateway erhalten die Clients dann auch wieder die IP des Lancoms aus dem jeweiligen VLAN.

Am Lancom musst du dann nur ein passendes Firewall-Regelwerk setzen, analog zu den ACLs oben.

Ferner würde ich dem Lancom auch noch den DHCP-Server aufs Auge drücken, denn dann brauch der Cisco nur eine IP, und zwar fürs Management.

Der Port Amt switch, der den Lancom angebunden hat, wird als Trunk definiert und erhält alle VLANs als tagged, außer das Gäste WLAN, das könnte man an dem Port auf untagged setzen. Am Lancom dann analog halt

Lies dir in Summe auch mal die ausführliche Anleitung des Kollegen @aqui durch. Hier ist alles sehr gut beschrieben

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Edit:

Das DualWAN-Konzept würde ich obendrein umstellen:

Nutze beide Leitungen aktiv, z.B. UnityMedia (UM) für die Gäste als primären Breakout und den der Telekom (DTAG) für die VLANS 1-3. und die jeweils andere Leitung dann als Backup einrichten. Somit zählt man nicht für eine Leitung, die man nie nutzt, weil die andere eine Verfügbarkeit von 99,9% hat...

lancom-systems.de/docs/LCOS/referenzhandbuch/topics/aa1198934.ht ...

Gruß

em-pie

Es gibt bekanntlich immer viele Wege, die nach Rom führen

Variante 1 wäre:

- Du baust ein fünftes VLAN (VLAN 1000, als Bsp) als Transfernetz. In dieses kommt nur der Switch mit der IP 10.1.0.2 sowie der Lancom mit der IP 10.1.0.1. Subnetzmaske ist dann /31 bzw 255.255.255.254.

- Dann richtest du am Cisco für jedes Nutz-VLAN eine IP ein: 192.168.[VLAN].254/24

- Switch: 0.0.0.0/0 über 10.1.0.1/31. hierdurch sendet der Switch alle Anfragen, deren Netze er nicht kennt über das Transfernetz zum Lancom

- Lancom: 192.168.0.0/21 über 10.1.0.2/31. Dadurch sendet der Lancom alle Anfragen, die die 192.168.[VLAN].0er Netze betreffen, an den Switch (plus noch ein paar mehr).

- Dann, und das war dein Fehler, erhält jedes Endgerät die IP des Switches in dem jeweiligen VLAN als Standardgateway, also Geräte im VLAN 3 z.B. Die IP 192.168.3.254

- zum Absichern musst du dich dann noch mit ACLs auf dem Switch beschäftigen: alle dürfen auf das VLAN 1000 zugreifen (um ins WWW zu kommen), aber nur die VLANs 1-3 dürfen zusätzlich untereinander agieren. Das VLAN 4 hat sonst keine weiteren Rechte.

Variante 2:

Das Routing am Cisco bleibt aus.

Der Lancom muss VLANs aktiv haben: 1-4 und dort auch jeweils eine IP haben (wie oben).

Als Default Gateway erhalten die Clients dann auch wieder die IP des Lancoms aus dem jeweiligen VLAN.

Am Lancom musst du dann nur ein passendes Firewall-Regelwerk setzen, analog zu den ACLs oben.

Ferner würde ich dem Lancom auch noch den DHCP-Server aufs Auge drücken, denn dann brauch der Cisco nur eine IP, und zwar fürs Management.

Der Port Amt switch, der den Lancom angebunden hat, wird als Trunk definiert und erhält alle VLANs als tagged, außer das Gäste WLAN, das könnte man an dem Port auf untagged setzen. Am Lancom dann analog halt

Lies dir in Summe auch mal die ausführliche Anleitung des Kollegen @aqui durch. Hier ist alles sehr gut beschrieben

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Edit:

Das DualWAN-Konzept würde ich obendrein umstellen:

Nutze beide Leitungen aktiv, z.B. UnityMedia (UM) für die Gäste als primären Breakout und den der Telekom (DTAG) für die VLANS 1-3. und die jeweils andere Leitung dann als Backup einrichten. Somit zählt man nicht für eine Leitung, die man nie nutzt, weil die andere eine Verfügbarkeit von 99,9% hat...

lancom-systems.de/docs/LCOS/referenzhandbuch/topics/aa1198934.ht ...

Gruß

em-pie

Zitat von @em-pie:

Variante 1 wäre:

Variante 1 wäre:

- Du baust ein fünftes VLAN (VLAN 1000, als Bsp) als Transfernetz. In dieses kommt nur der Switch mit der IP 10.1.0.2 sowie der Lancom mit der IP 10.1.0.1. Subnetzmaske ist dann /31 bzw 255.255.255.254.

/30 oder 255.255.255.252 bitte, sonst geht da gar nix. 4 IPs braucht du schon, wenn 2 für Netzadresse und Broadcast flöten gehen.

Mit dem VLAN Modul stehe ich aber auch auf Kriegsfuß...

Ansonsten hier mal reinlesen, ich komm gerade nicht zum testen für eine feine kleine Anleitung

lancom-systems.de/docs/LCOS/referenzhandbuch/topics/aa1023284.ht ...

Zitat von @shadynet:

/30 oder 255.255.255.252 bitte, sonst geht da gar nix. 4 IPs braucht du schon, wenn 2 für Netzadresse und Broadcast flöten gehen.

Zitat von @em-pie:

Variante 1 wäre:

Variante 1 wäre:

- Du baust ein fünftes VLAN (VLAN 1000, als Bsp) als Transfernetz. In dieses kommt nur der Switch mit der IP 10.1.0.2 sowie der Lancom mit der IP 10.1.0.1. Subnetzmaske ist dann /31 bzw 255.255.255.254.

/30 oder 255.255.255.252 bitte, sonst geht da gar nix. 4 IPs braucht du schon, wenn 2 für Netzadresse und Broadcast flöten gehen.

Das entfällt bei einer 31er Maske.

Wie soll das sonst bei einer 32er Maske mit der Netz- und Braodcastadresse funktionieren ;)

tools.ietf.org/html/rfc3021

Mit dem VLAN Modul stehe ich aber auch auf Kriegsfuß...

Bisher sind wir mit einem einzigen /24 Netz an 3 Cisco Level 2 Switches ausgekommen

Du meinst sicherlich einen Layer 2 Switch, richtig ? Also einen der kein Routing macht ?!Ebenso heisst es Layer 3 bei einem Routing Switch. Soviel mal zur richtigen Nomenklatur und ggf. Korrektur der Thread Überschrift.

Ich würde also sagen: die Kommunikation im Switch sieht gut aus.

Ja, das hast du soweit alles richtig gemacht !Genau so ein Standard Design zu einem Layer 3 Konzept wie du es machst findest du auch hier:

Verständnissproblem Routing mit SG300-28

Dort ist ALLES explizit erklärt was du zur erfolgreichen Umsetzung deines richtigen Netzwerk Konzeptes wissen musst !

klar, ich muss auf dem Lancom auch noch die VLANs eintragen

Das ist auch genau richtig. Siehe den L3 Thread von oben, dort ist das anhand einer FritzBox explizit beschrieben. Nichts anderes machst du auch auf der Lancom Kiste.Wie kann man im Lancom 1900FE überhaupt das VLAN Modul aktivieren und anschliessend das Gerät noch erreichen?

Musst du gar nicht !- Richte ein separates VLAN für den Lancom ein um dessen Traffic sauber von deinen Produktiv VLANs zu trennen.

- Trage die statische Route auf deine VLANs beim Lancom ein: Zielnetz: 192.168.0.0, Maske: 255.255.128.0, Gateway: <VLAN_IP-Lancom-Koppelnetz>

- Default Route 0.0.0.0/0 Gateway: <Lancom_IP>

- Fertisch. Siehe o.a. L3 Tutorial !

Ist das überhaupt der richtige Weg, um VLANs ans Internet zu bekommen?

Nein. Halte dich an das o.a. Tutorial !Kann der Lancom Router die Adresse 192.168.1.9 (also eine Adresse aus dem VLAN1 - default VLAN) bekommen?

Jein !Die IP hängt vom Koppelnetz ab. In der Regel gibt man als Administrator Routenr aus gutem Grund immer die IPs "ganz oben" oder "ganz unten" im Netz. Bei einem 24er Prefix wie du ihn verwendest also immer die .1 und .254.

Das Koppelnetz kannst du als /24 einrichten mit diesen IPs .1 = Lancom und .254 = VLAN IP Cisco.

Du kannst es auch kleiner und "ökonimischer" machen, da du da ja niemals so viel Endgeräte hast im reinen Koppelnetz. Ein Subnetz mit 8, 16 oder 32 Adressen reicht da allemal. Sprich also 255.255.255.240 (/29) 255.255.255.240 (/28) oder 255.255.255.224 (/27)

Das ist aber kosmetisch. Viele mögen keine "krummen" Subnetzmasken und bleiben bei /24 der Einfachheit halber. Kannst du halten wie ein "Dachdecker".

Halte dich an das o.a. Tutorial, dann klappt das auch sofort !

Hi,

der übliche Fehler, über den ich auch zigmal gestolpert bin, sticht hier gleich ins Auge:

Das VLAN-Modul wird nicht aktiviert. Du brauchst es bei deiner Konfiguration nicht. Für jedes Netz, das du auf dem Lancom anlegst,

gibst du das logische Interface und die VLAN-ID für dieses Netz an.

Den Rest hat aqui ja schon genau erklärt.

Ich würde allerdings zwischen dem Lancom und dem Cisco außer dem Transfernetz auch noch das VLAN1 als Management-VLAN untagged durchreichen und dieses Netz vom Lancom per DHCP mit Adressen versorgen. Wenn du da. z.B. ETH-4 als ungenutzen Port an ein logischer Interface und dieses auf das VLAN-1 bindest, kannst du über ETH-4 immer mit dem Lappy drauf, wenn du dich mal ausgesperrt hast. Und am Cisco reservierst du dir einen Port auf VLAN1 als Backdoor für schlechte Zeiten. Hat dann noch den Nebeneffekt, das neue Hardware im VLAN1 landet und eine IP per DHCP bekommt, damit du zur Erstkonfig drauf zugreifen kannst. Den Internetzugriff aus dem VLAN 1 kannst du auf dem Lancom per FW verhindern, damit das abgeschottet ist.

Für das Gastnetz kannst du auf dem Lancom ein Netz anlegen, das Netz an das gleiche Interface wie die anderen Netze binden, auf dem Lancom DHCP für das Gastnetz aktivieren und dort eine simple Firewallregel nach dem Schema "permit Internet, deny any other" schreiben. Das Gastnetz reichst du durch bis zum Cisco, legst dort das VLAN an, gibst dem Cisco aber keine

IP-Adresse für das Gastnetz. Die Ports für das Gastnetz am Cisco legst du dann in das richtige VLAN. So schickt der Cisco erstmal alles aus dem Gastnetz zum Router und dort greift die Firewallregel, die den Zugriff in die anderen Netze verhindert.

Oder du arbeitest mit ACLs, die wiederum die aqui zwischen zwei mal Augen zwinkern runter beten kann.

Gruß NV

der übliche Fehler, über den ich auch zigmal gestolpert bin, sticht hier gleich ins Auge:

Das VLAN-Modul wird nicht aktiviert. Du brauchst es bei deiner Konfiguration nicht. Für jedes Netz, das du auf dem Lancom anlegst,

gibst du das logische Interface und die VLAN-ID für dieses Netz an.

Den Rest hat aqui ja schon genau erklärt.

Ich würde allerdings zwischen dem Lancom und dem Cisco außer dem Transfernetz auch noch das VLAN1 als Management-VLAN untagged durchreichen und dieses Netz vom Lancom per DHCP mit Adressen versorgen. Wenn du da. z.B. ETH-4 als ungenutzen Port an ein logischer Interface und dieses auf das VLAN-1 bindest, kannst du über ETH-4 immer mit dem Lappy drauf, wenn du dich mal ausgesperrt hast. Und am Cisco reservierst du dir einen Port auf VLAN1 als Backdoor für schlechte Zeiten. Hat dann noch den Nebeneffekt, das neue Hardware im VLAN1 landet und eine IP per DHCP bekommt, damit du zur Erstkonfig drauf zugreifen kannst. Den Internetzugriff aus dem VLAN 1 kannst du auf dem Lancom per FW verhindern, damit das abgeschottet ist.

Für das Gastnetz kannst du auf dem Lancom ein Netz anlegen, das Netz an das gleiche Interface wie die anderen Netze binden, auf dem Lancom DHCP für das Gastnetz aktivieren und dort eine simple Firewallregel nach dem Schema "permit Internet, deny any other" schreiben. Das Gastnetz reichst du durch bis zum Cisco, legst dort das VLAN an, gibst dem Cisco aber keine

IP-Adresse für das Gastnetz. Die Ports für das Gastnetz am Cisco legst du dann in das richtige VLAN. So schickt der Cisco erstmal alles aus dem Gastnetz zum Router und dort greift die Firewallregel, die den Zugriff in die anderen Netze verhindert.

Oder du arbeitest mit ACLs, die wiederum die aqui zwischen zwei mal Augen zwinkern runter beten kann.

Gruß NV

gibst du das logische Interface und die VLAN-ID für dieses Netz an.

Nein !Nichtmal das braucht er ! Er terminiert ja gar keine VLANs auf dem Lancom !!! Folglich muss er dort auch rein gar nix mit VLANs rumfummeln.

Er hat ein dediziertes Koppel VLAN und dort steckt er schlicht und einfach den Lancom in einem untagged Port dieses VLANs ein. Routen konfigurieren und gut iss... Einfacher geht es nicht !

Wenn er sich an den o.a. zitierten Layer 3 Thread hält hat er das in 10 Minuten zum Fliegen....

Dann warten wir also mal auf ein Feedback vom TO !

@aqui:

Im Prinzip hast du Recht. Wenn er zwischen Cisco und Lancom nur das "Transfernetz" anliegen hat, dann

braucht er kein VLAN. Aber er muss das Transfernetz auch auf dem Lancom konfigurieren. Hier sind dann die Lancom-Namenskonventionen

zuweilen etwas verwirrend. In der Maske zum Anlegen des Netzes ist untagged hier "VLAN 0".

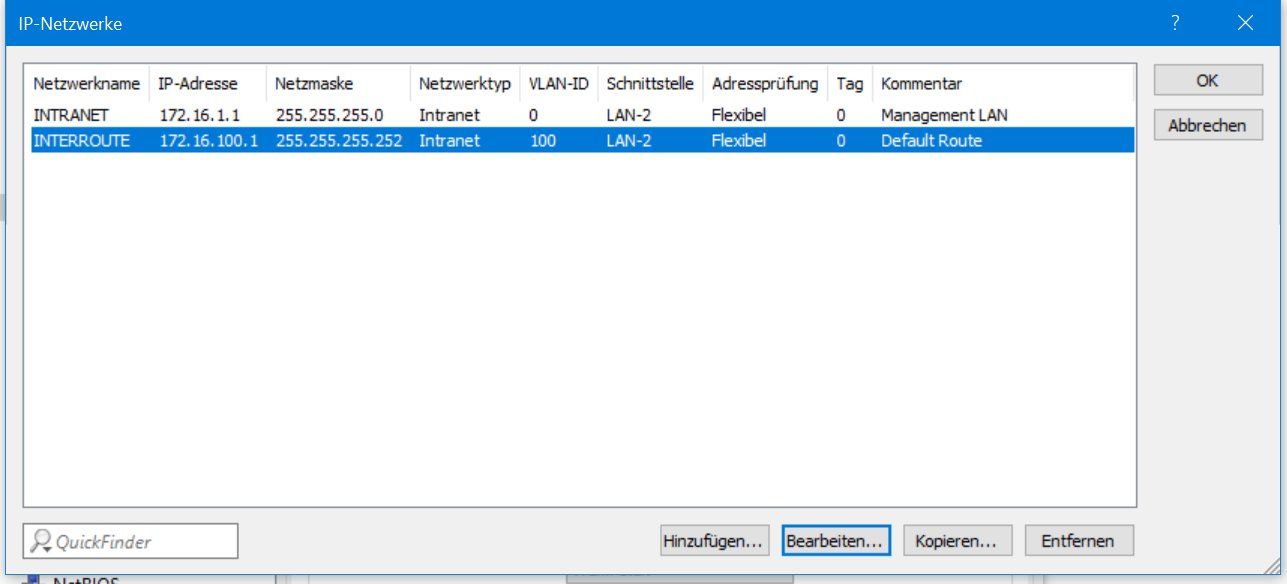

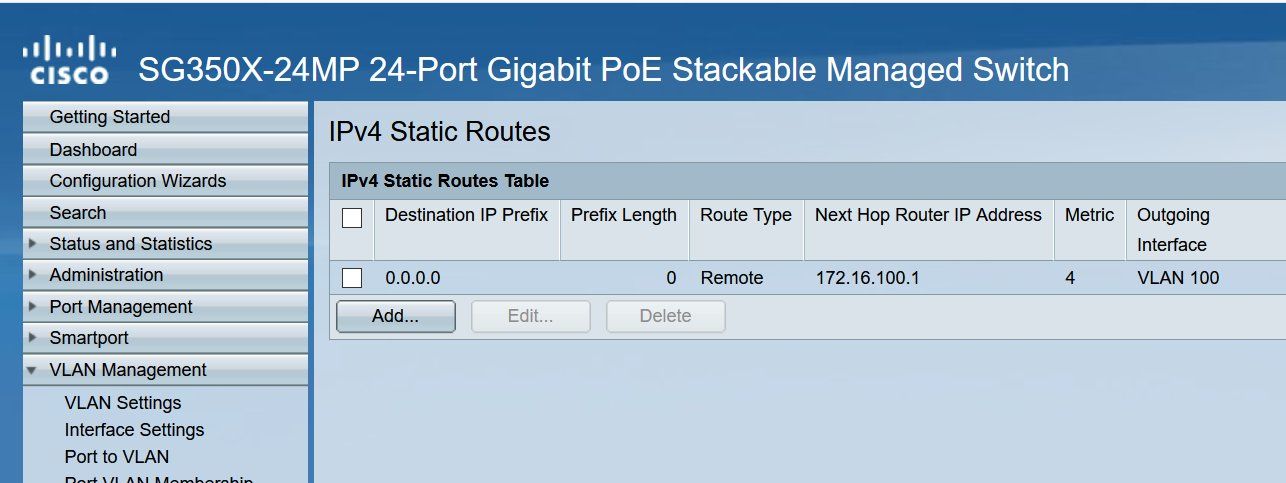

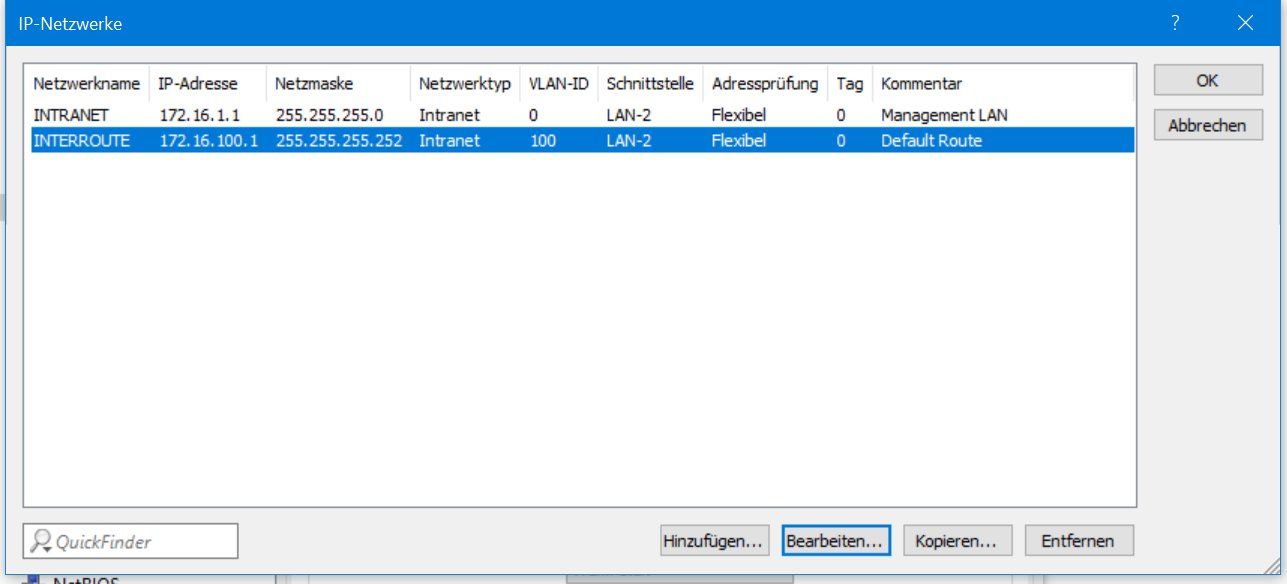

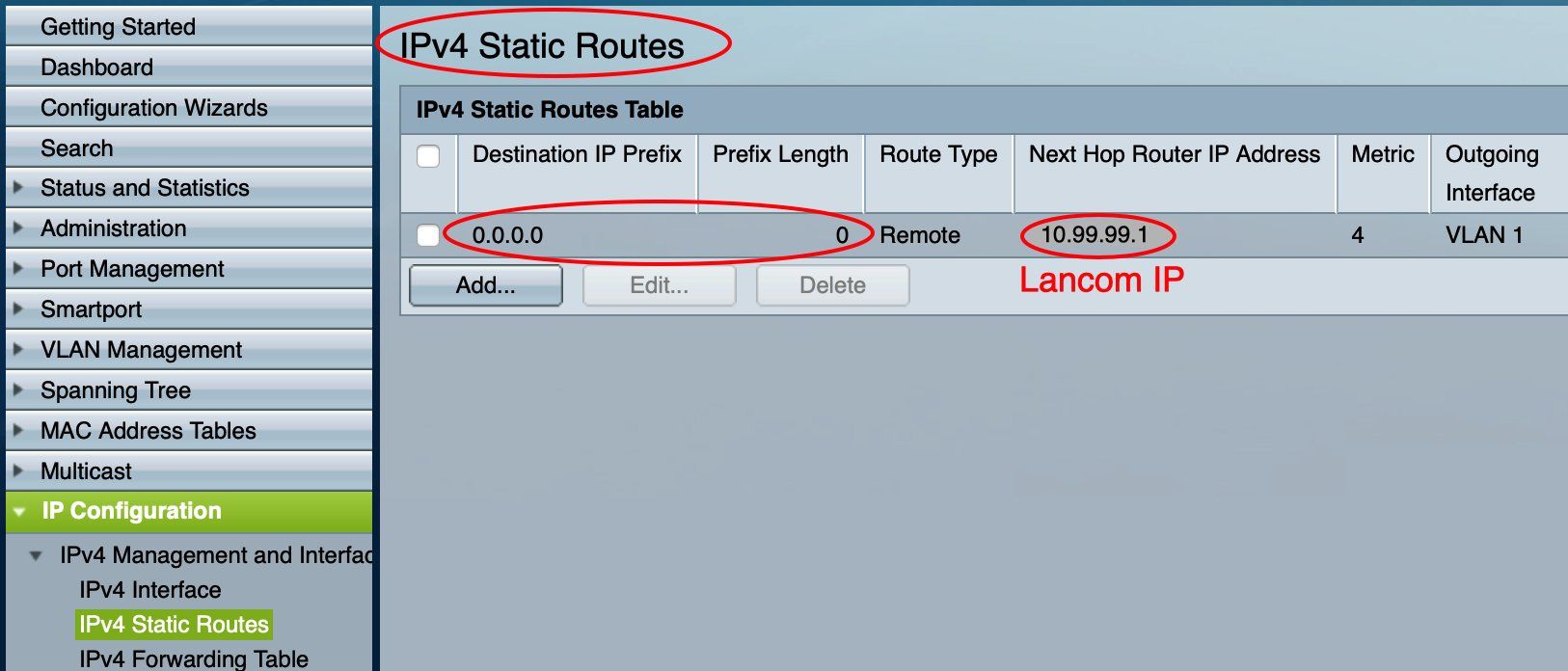

Ich betreibe einen Lancom 1781VA als Router und einen Cisco SG350X-24MP als L3-Switch. Zwischen den Geräten ist mein Transfernetz

(172.16.100.0/30, VLAN-ID 100) mit 172.16.100.1 (Lancom) und 172.16.100.2 (Cisco). Daneben existiert noch mein Management-Netz

(172.16.1.0/24, VLAN-ID 0 = untagged) mit 172.16.1.1 (Lancom) und 172.16.1.2 (Cisco).

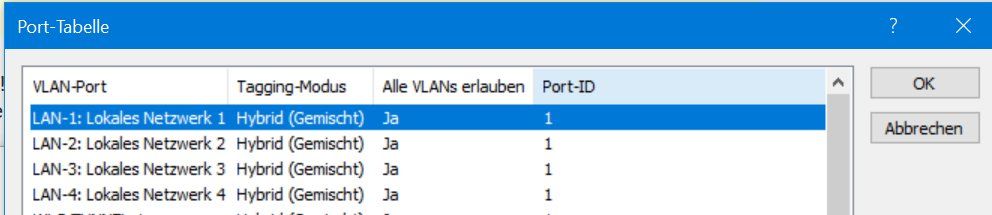

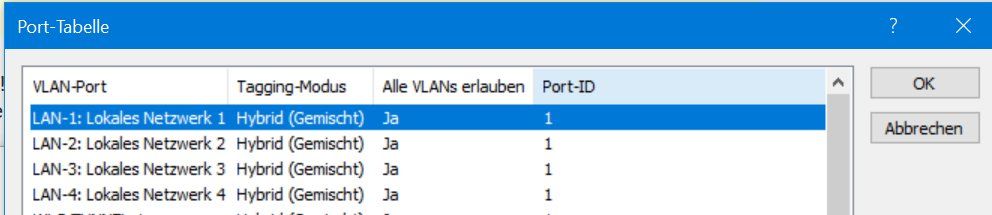

Unter Schnittstellen->VLAN->VLAN-Tabelle gibt man dann auf dem lancom dem logischen Interface den Mode "Hybrid", also untagged und tagged.

Auf dem Cisco habe ich meine diversen VLANs füre Clients, Telefone, Drucker, Server etc. angelegt. Die Default-Route zeigt auf die Adresse des Lancom im Transfernetz.

Auf dem Lancom müssen dann noch im Routing die Rückrouten für die VLANs definiert werden, die er auf dem Cisco angelegt hat und dann sollte alles laufen.

Gruß NV

Im Prinzip hast du Recht. Wenn er zwischen Cisco und Lancom nur das "Transfernetz" anliegen hat, dann

braucht er kein VLAN. Aber er muss das Transfernetz auch auf dem Lancom konfigurieren. Hier sind dann die Lancom-Namenskonventionen

zuweilen etwas verwirrend. In der Maske zum Anlegen des Netzes ist untagged hier "VLAN 0".

Ich betreibe einen Lancom 1781VA als Router und einen Cisco SG350X-24MP als L3-Switch. Zwischen den Geräten ist mein Transfernetz

(172.16.100.0/30, VLAN-ID 100) mit 172.16.100.1 (Lancom) und 172.16.100.2 (Cisco). Daneben existiert noch mein Management-Netz

(172.16.1.0/24, VLAN-ID 0 = untagged) mit 172.16.1.1 (Lancom) und 172.16.1.2 (Cisco).

Unter Schnittstellen->VLAN->VLAN-Tabelle gibt man dann auf dem lancom dem logischen Interface den Mode "Hybrid", also untagged und tagged.

Auf dem Cisco habe ich meine diversen VLANs füre Clients, Telefone, Drucker, Server etc. angelegt. Die Default-Route zeigt auf die Adresse des Lancom im Transfernetz.

Auf dem Lancom müssen dann noch im Routing die Rückrouten für die VLANs definiert werden, die er auf dem Cisco angelegt hat und dann sollte alles laufen.

Gruß NV

Zur Frage nach Windows Domäne: ja, die Windows Domäne ist zentraler und elementarer Punkt im Netzwerk. Läuft auf einem VMware Server. Auf dem Domänencontroller läuft heute auch der DNS und DHCP Server und ich hatte geplant, das fürs VLAN 1 auch so zu belassen. Für alle anderen VLANs würde DHCP auf L3 Switch laufen. Fürs Gast VLAN nach meinem Verständnis evtl auf dem Lancom Router?

Hallo Tom,

vorab die Anmerkung, das ich kein gelernter ITler und eher erfahrener Anwender als Administrator bin. Aber ich würde DNS und DHCP auf dem Windows-Server belassen für alle Adresspools, die du für die VLANs brauchst mit Ausnahme deines "Management-VLANs" (i.d.R. VLAN1), des Transfernetzes zwischen Cisco und Lancom sowie des Gast-Netzes. Wenn die IP-Scopes im DHCP des Windows-Servers ordentlich angelegt sind und im DNS des Windows-Servers noch Reverselookup und die dynamische DNS-Aktualisierung eingerichtet ist, dann ist das wesentlich komfortabler, einfacher zu verwalten und deine Namensauflösung in der Domäne funktioniert vorwärts wie rückwärts einwandfrei.

Für das Gastnetz könntest du DNS und DHCP auf dem Lancom einrichten. Wenn du auf dem Cisco das VLAN für das Gastnetz anlegst und dem Cisco für dieses Netz KEINE eigene IP-Adresse gibst, dann geht jeglicher Verkehr aus dem Gastnetz über die auf dem Cisco angelegte Default-Route zum Lancom. Dort kannst du dann über die integrierte Firewall sehr einfach den Zugriff aus dem Gastnetz auf alle anderen Netze mit Ausnahme des Internets sperren.

Weiterhin würde ich meine Infrastruktur, also Lancom, Cisco, andere Switches, Access-Points etc. in ein Management-VLAN (i.d.R. VLAN1) packen. Dieses Netz würde ich vom Lancom beginnend durchreichen (untagged) und den Lancom DNS und DHCP für dieses Netz machen lassen. Auf dem Lancom kannst du dem Management-VLAN dann in der Firewall jeglichen Zugriff auf das Internet verbieten. Wenn du nun unkonfigurierte neue Hardware an irgendeinem ungenutzen Port (Access VLAN1) einsteckst, bekommst das neue Gerät eine IP vom Lancom und du kannst drauf zugreifen, um es einzurichten.

Aber das ist nur meine bescheidene Laien-Meinung und es gibt sicher noch unzählige andere Varianten.

Gruß Arno

Verstehe ich es richtig, dass ich das VLAN Modul im Lancom NICHT aktivieren muss

Ja, das ist richtig ! Oder vielleicht Jein... kommt drauf an wie du mit dem gastnetz umgehst, denn das ist dafür der Knackpunkt !!!Variante 1 = Gastnetz am Switch als VLAN terminiert:

Dann brauchst du in der Tat kein VLAN. Warum auch ??

Der Router Port ist ein untagged Port, sprich also ein Port ohne VLAN Information am Switch im Transfer VLAN.

Folglich ist der Lancom Router Port also auch ein stinknormaler untagged Port also simpelste Standard Konfig.

Genau DAS entspricht dem im Layer 3 Tutorial geschilderten Design:

Vorteil:

Einfache Konfig, klare Routing Regeln, einfach umzusetzen und zu managen !

Nachteil:

Das Gastnetz ! Da es auf dem Switch mit einer VLAN IP terminiert ist bedingt dies zwingend Access Listen Regeln auf dem Cisco Switch die eine Kommunikation des Gastnetzes mit den übrigen Netzen sicher verhindern und nur spezifischen Traffic ins Internet zulassen. Diese Regel ist also Dreh- und Angelpunkt der Gastsicherheit. Weiterer Nachteil ist das die übliche Captive_Portal Konfig die viele Router mit Gast Option bieten so ggf. nicht einsetzbar ist.

Variante 2 = Gastnetz am Router als VLAN terminiert:

Wie hier die Überschrift schon sagt ist das Gast VLAN hier isoliert, sprich es hat keine IP Adresse am Switch und kann folglich dort auch NICHT geroutet werden.

Das Gastnetz wird dann mit einem tagged Uplink auf dem Router terminiert und hier mit entsprechenden Access Regeln und ggf. einem Gäste Captive Portal auf dem Router direkt terminiert.

Klar, das hier dann natürlich auf dem Router eine VLAN Konfig her muss, denn das Gastnetz kommt dort mit einem VLAN Trunk tagged an.

Vorteil:

Etwas sicherer, da es keine direkte Routing Verbindung auf dem Layer 3 Switch gibt. Access Liste auf dem Switch entfällt deshalb. IP mässig landet der Gasttraffik direkt auf dem Router. Ggf. Captive Portal Funktion des Routers mit Einmalpasswörtern (Voucher/Tickets) für Gäste ungehindert nutzbar.

Nachteil:

VLAN Konfig auf dem Router erforderlich, sprich etwas mehr Konfig Aufwand am Router. Dieses Szenario ist hier beschrieben !

Kollege @NixVerstehen hat also nicht ganz Unrecht wenn er es so macht, denn diese 2. Variante biete einige Vorteile für das Design.

Es ist aber letztlich deine eigene Entscheidung wie du das umsetzt. Der obige Weg ist aber richtig. VLAN 1 am Router und das Gast VLAN da tagged anliefern. Sprich also die Tagged Variante am Lancom. Aber eben rein nur für VLAN 1 und das Gastnetz.

Auch was das Thema DNS betrifft ist es richtig was Kollege @NixVerstehen bereits gesagt hat.

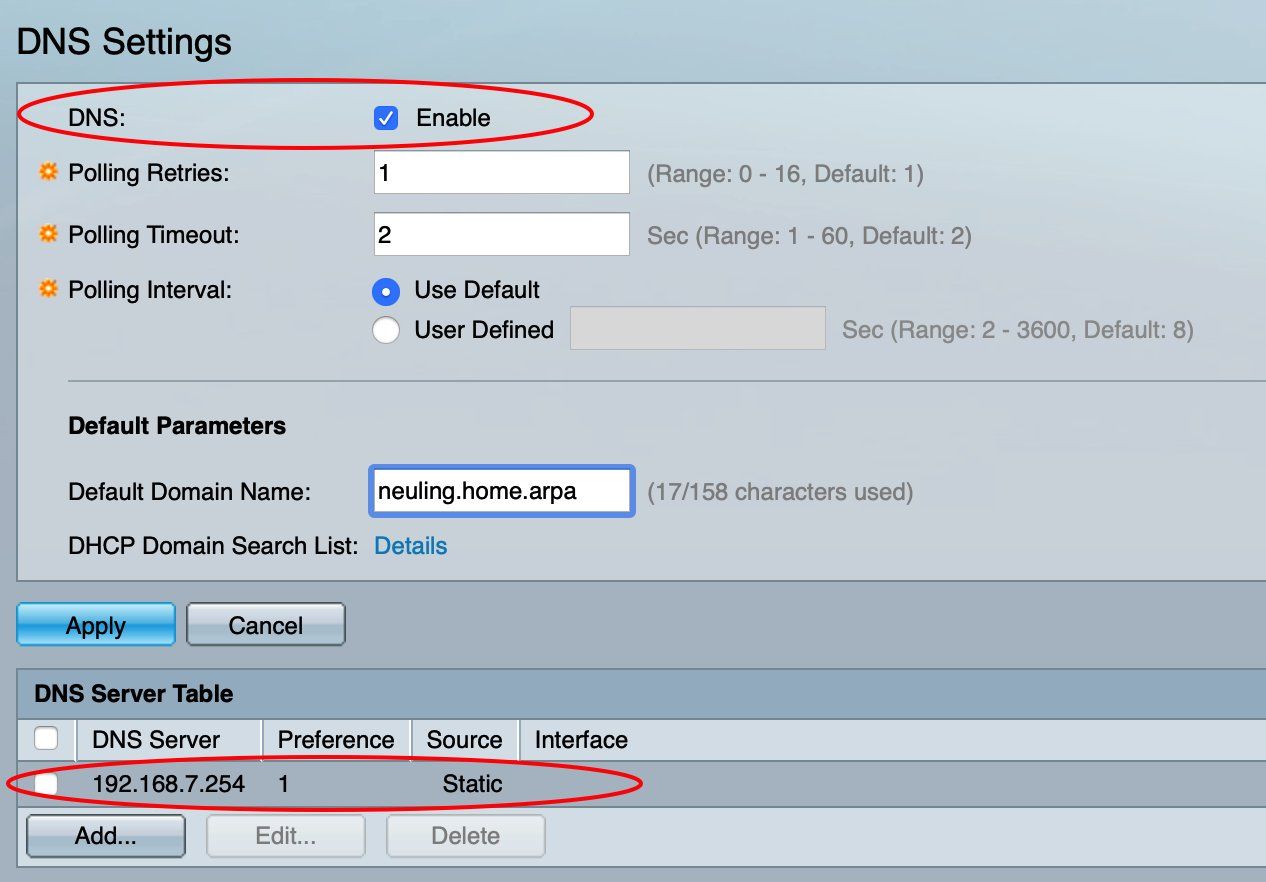

Belasse das zentral auf dem Windows Server und richte hier aber (Wichtig !) eine DNS Weiterleitung auf die Lancom Router IP im Transfer Netz ein ! So funktioniert die lokale und auch externen DNS Auflösung im Netz fehlerfrei.

Gleiches gilt übrigens auch für DHCP wenn man das so machen möchte !

DHCP kann man zentralisiert auf dem Windows Server belassen und nicht auf dem Switch konfigurieren. Das Einzige was man dann auf dem Switch machen muss ist dort auf den VLAN IP Interfaces ohne DHCP Server die sig. DHCP Relay Funktion (IP Helper Adresse) auf die IP des DHCP Servers einzustellen damit DHCP Requests aus den VLAN egmenten ohne DHCP vom Switch an den zentralen DHCP Server weitergereicht werden.

Ausnahme natürlich das Gastnetz bei Variante 2, da ja isoliert. Aber da macht ja dann der Router die DHCP Vergabe.

Da wie du selber sagst DNS und DHCP zentral ist solltest du das auch beibehalten. Dann also die 2 wichtigen Punkte bedenken:

- DNS Weiterleitung auf die Lancom IP im Transfer Netz am DNS Server. (Lancom ist Proxy DNS)

- IP Helper (DHCP Relay) an den VLAN IP Interfaces des Switches ohne DHCP auf die DHCP Server IP konfigurieren.

- Entsprechend im Windows DHCP Server die DHCP Scopes für die VLAN Netze einrichten. Getaway = immer die Switch VLAN IP, DNS = Windows Server IP.

Die Lösung des Kollegen @NixVerstehen ist also die Profi Lösung, denn so ein Laie wie er sagt ist er gar nicht !!

@aqui: Hurra...ich wurde in den Adelsstand erhoben Dann probiere ich doch mal die Variante 2 und versuche VLANs am Lancom zu aktivieren.

Könntest Du bitte (sorry) nochmal schreiben, was Du mit "terminiert" meinst? D.h. das VLAN geht dann bis dort hin und dort wo es terminiert hat es quasi eine IP Adresse.

Könntest Du bitte (sorry) nochmal schreiben, was Du mit "terminiert" meinst? D.h. das VLAN geht dann bis dort hin und dort wo es terminiert hat es quasi eine IP Adresse.

So in etwa. Auf irgendeinem Gerät muß ja das Netz (VLAN mit Adressbereich) angelegt sein. Wenn du auf dem Lancom das Gastnetz anlegst, dann konfigurierst du dort den Namen des Netzes (z.B. Gastnetz), die VLAN-ID (z.B. 99), die IP-Adresse des virtuellen Routers, den der Lancom in diesem Netz haben soll und ggf. in den DHCP-Einstellungen des Lancom den Adressbereich für DHCP, den DNS-Server (Adresse des Lancom im Gastnetz), Adresse des DHCP-Servers (Adresse des Lancom im Gastnetz).

Für Variante 2 wäre das dann so, dass meine normalen VLANs ein IP im Switch haben und damit dort enden.

Korrekt! Für jedes VLAN hat der Switch eine eigene "virtuelle" IP-Adresse. Quasi sind das dann mehrere "Router" mit eigenen Adressen

in einem Gerät. Wenn du dem Cisco für ein VLAN eine Adresse vergibst, dann ist diese Adresse für dieses VLAN. Das nächste VLAN bekommt eine eigene "virtuelle" IP auf dem Cisco und ist dann Router für dieses VLAN. Da der Cisco selbst für jedes VLAN, in dem er eine IP->Adresse von dir bekommt, auch der Default-Gateway für das jeweilige VLAN ist, kann er die Pakete auch zwischen den VLANs selbst routen. Da geht dann nichts bis zum Lancom. Alles was er nicht kennt, schickt er auf die Default-Route, also das Transfernetz zum Lancom.

Sie kommen nur über die Route (Default-Route) zum Internet-Verbindungs-VLAN und so zum Lancom Router? Und das Gast VLAN hat keine IP am Switch, aber in Variante 2 ist das Gast VLAN sowohl im Router als auch im Switch angelegt und somit erreicht das Gast VLAN auch den Lancom Router?

Genau. Trenne gedanklich die Begriffe VLAN und Netz. Du kannst auf dem Switch VLANs anlegen, ohne ein Netz hierfür auf dem Switch zu definieren.

Das heißt dann für den Cisco nur, das er alles aus dem Gastnetz passieren lässt, wenn man ihm es auf dem Trunkport zum Lancom gestattet. Wenn der Cisco für ein bestimmtes Netz zwar das VLAN kennt, aber selbst keine eigene IP-Adresse in diesem Netz hat, dann schickt er alle Pakete aus diesem Netz über die Default-Route (Transfernetz) zum Lancom. Der wiederum kennt das Gastnetz ja wieder und weiß, was er mit den Paketen anfangen soll. Für das Gastnetz ist dann z.B. das Default-Gateway, das du per DHCP verteilst, die Adresse des Lancom in diesem VLAN. Alle anderen VLANs, die auf dem Cisco "terminiert" sind, erhalten per DHCP die jeweilige "virtuelle" IP des Cisco aus dem entsprechenden VLAN. Erkennt der Cisco dann z.B. ein Paket für eines deiner andern VLANs, routet er es dort hin. Hat das Paket eine externe Adresse, schickt er es über die Default-Route zum Lancom und der schubst es ins Internet.

Bei Variante 2 ist das Berechtigungsthema doch einfach vom Switch auf den Router verlagert? Nur habe ich dann nur 2 VLANs im Lancoms (habe ich das richtig verstanden): Internet-Verbindungs-VLAN 1000 und das Gast-VLAN?

Korrekt. Da kannst du dann eine Abgrenzung des Gastnetzes über eine Firewall-Regel auf dem Lancom machen und musst dichnicht mit den ACLs des Cisco auseinandersetzen. Wenn du ein Management-VLAN (meistens VLAN1) haben willst, sind es natürlich 3 VLANs zwischen Cisco und Lancom.

@NixVerstehen: hast Du 2 VLANs am Lancom und diese Variante gewählt? Oder wie trennst Du Gast-Netz von den anderen Netzen - ich hatte Dich so verstanden, dass Du ganz ohne VLANs am Lancom auskommst.

Ich hatte in meinem Screenshot weiter oben ein paar Sachen ausgeblendet, um dich nicht noch mehr zu verwirren ACLs traue ich mir nicht zu. Ich bin eh schon ganz verwirrt und froh, wenn ich dies so hinbekomme.

Ich weiß...es ist sehr viel zu lesen und noch mehr zu verstehen für jemand, der das nicht täglich macht. Aber einfach dran bleiben und fragen.Geht mir heute noch so, das ich mir das alles mühsam in den Kopf klopfen muss.

Noch eine Alternativ-Vorschlag: heute habe ich schon ein Gastnetz mit meinem L2 Switch am Laufen: Das Gast Netz ist eigentlich nur ein Gast WLAN (ohne Anmelde-Portal - wer das Passwort kennt, ist im Gast-WLAN). Derjenige der das damals eingerichtet hat, hat auf dem bisherigen L2 Switch ein VLAN99 angelegt. Und dieses VLAN direkt mit der Fritzbox von Unitymedia verbunden. Die ist ja quasi eh in einem getrennten Netz und dort läuft ein DHCP Server. Die gesamte Trennung übernimmt quasi der WLAN Controller von Zyxel. Der hat einen Trunk Port (VLAN1 und 99) zum Switch. Vom Switch werden die 4 APs (ebenfalls Trunk mit VLAN 1 und 99) versorgt. Und dann ist an dem Zyxcel WLAN Controller auch noch ein Port mit der FritzBox von Unitymedia verbunden. Über diesen Port ist das VLAN99 auf dem Zyxel konfiguriert. D.h. darüber bekommt der Zyxel den Gastnetz-Zugang. Da Unitymedia heute ja nur das Backup Netz ist, läuft über die Unitymedia Leitung quasi nur das Gast-Netz und nur falls VDSL ausfällt, läuft der gesamt Traffic über Unitymedia.

Dies könnte ich natürlich so weiter betreiben. Aber ist das nicht genau die Idee eines VLANs, diese direkten Kabel abzuschaffen? Auf der anderen Seite hätte es den großen Vorteil, dass ich weder auf dem Switch noch auf dem Router etwas mit dem Gast-WLAN/LAN zu tun habe. Ich muss das VLAN Gast auf dem Switch nur anlegen, damit der WLAN Controller eine Zuordnung von SSID und VLAN hinbekommt und beide (Gast und Firmennetz) über den entsprechenden Zugang Internet bekommen.

Ist das eine valide Konfig? Oder eher gefährlich / Gebastel?

Dies könnte ich natürlich so weiter betreiben. Aber ist das nicht genau die Idee eines VLANs, diese direkten Kabel abzuschaffen? Auf der anderen Seite hätte es den großen Vorteil, dass ich weder auf dem Switch noch auf dem Router etwas mit dem Gast-WLAN/LAN zu tun habe. Ich muss das VLAN Gast auf dem Switch nur anlegen, damit der WLAN Controller eine Zuordnung von SSID und VLAN hinbekommt und beide (Gast und Firmennetz) über den entsprechenden Zugang Internet bekommen.

Ist das eine valide Konfig? Oder eher gefährlich / Gebastel?

Hmm...da tippe ich ein wenig ins Blaue. Deshalb hier mal wie ich es gemacht habe:

Ich verwende 2 Cisco WAP150 APs. Die Konfigoberflächen der APs sind im VLAN1, die Daten aus dem WLAN laufen über die APs und Switches in meinen VLAN70 (Gastnetz). Mein Cisco L3-Switch hat keine IP für das Gastnetz und mein Lancom-Router kümmert sich um DNS / DHCP. Auf dem Lancom hab ich ein Captiva-Portal mit WLAN-Vouchers. Würde jetzt ein Gerät im WLAN auf ein Gerät in einem anderen VLAN zugreifen wollen, läuft das Paket nun bis zum Lancom, weil es der Cisco nicht selbst routen kann (kennt er ja nicht) und auf dem Lancom verbietet den Zugriff die Firewall auf meinem Lancom.

So ähnlich würde ich das an deiner Stelle aufbauen. Die beiden Leitungen und Fritzboxen würde ich dann als Haupt- und Fallbackleitung

einrichten. Wobei du dem Lancom aber trotzdem beibringen kannst, das z.B. der Gastnetztraffic immer über die Fallbackleitung raus geht.

Das ist machbar.

Gruß Arno

was Du mit "terminiert" meinst?

Damit ist gemeint das die IP Gateway Adresse dieses Netzwerk (VLAN) Segments da liegt. Sprich aller Traffic dann immer über das Gerät muss was die Gateway IP dieses Segmentes hält.aber in Variante 2 ist das Gast VLAN sowohl im Router als auch im Switch angelegt und somit erreicht das Gast VLAN

Richtig, hat ja aber keine IP Adresse auf dem Switch und ist damit von den anderen VLAN physisch vollkommen isoliert. Der Weg raus geht dann nur über den lancom, was ja auch so gewollt ist.Bei Variante 2 ist das Berechtigungsthema doch einfach vom Switch auf den Router verlagert?

Wenn du mit "Berechtigungsthema" Access- oder Firewall Listen meinst dann ja. Wie gesagt der IP Traffic fliesst einzig und allein so über den lancom weil nur der die Gateway IP hat.ACLs traue ich mir nicht zu.

Sind aber kinderleicht....ohne Anmelde-Portal - wer das Passwort kennt, ist im Gast-WLAN

Oha...gruselig. Das ist rechtlich ein russisches Roulette und für einen Frima ein ziemliches NoGo.Einmalpasswörter mit Vouchers wären da idealer:

WLAN oder LAN Gastnetz einrichten mit einem Captive Portal (Hotspot Funktion)

Vom Switch werden die 4 APs (ebenfalls Trunk mit VLAN 1 und 99) versorgt.

OK, das ist ein simples MSSID Design wie es durch die Bank üblich ist. Alles was man dazu wissen muss steht hier:VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Das kann man so belassen, in der Tat. Sollte man auch. Dort ist in der regel immer das Default VLAN dran (Management) und das getaggte Gastnetz. In Management VLAN sollte man niemals eine SSID legen. Die SSIDs (WLANs) legt man tunlichst immer nur auf getaggte Netze.

Das Tutorial oben erklärt das ja alles.

Zyxel supportet auf dem Controller ja auch ein Captive Portal mit Einmalpasswörtern. Das solltest du dort in jedem Falle für das Gastnetz aktivieren !!

Soooo schwierig scheint es nicht zu sein.

Ist in der Tat recht einfach. 2 Dinge gibt es immer zu beachten- ACL wirken immer inbound also vom Draht in das VLAN IP Interface rein

- Es gilt: "First match wins" Sprich der erste positive Hit in den Regeln bewirkt das die nachfolgenden NICHT mehr abgearbeitet werden. Reihenfolge im Regelwerk der ACL zählt hier also !!

Kleines Beispiel:

Eine ACL hat immer erst die Quell Adresse und dann das Ziel, also von x (Quelle) nach y (Ziel)

Dein Gastnetz VLAN hat die 172.16.1.0 /24 und darf nur ins Internet. Die anderen VLANs liegen auch im 172.16er Bereich:

access-list 100 DENY ip 172.16.1.0 0.0.0.255 172.16.0.0 0.0.255.255

access-list 100 PERMIT ip 172.16.1.0 0.0.0.255 any

Diese Liste wird dann an das VLAN IP Interface gebunden !

Sie verbietet alles was 172.16.1.x als Absender hat und irgendeine Zieladresse die mit 172.16.y.y anfängt

Alles was anders ist als 172.16.y.y darf passieren. Kannst du an der quasi selbsterklärenden Syntax schon sehen.

Das wäre deine einfache Gastnetz Access Liste.

Jetzt willst du noch verhindern das die Gäste illegales Filesharing usw. machen und erlaubst deshalb nur Browser (TCP 80 und 443) Traffic:

access-list 100 DENY ip 172.16.1.0 0.0.0.255 172.16.0.0 0.0.255.255

access-list 100 PERMIT tcp 172.16.1.0 0.0.0.255 any eq tcp 80

access-list 100 PERMIT tcp 172.16.1.0 0.0.0.255 any eq tcp 443

(eq = equals = entspricht)

Diese Liste verbietet wieder alles was 172.16.1.x als Absender hat und irgendeine Zieladresse die mit 172.16.y.y anfängt

Alles was anders ist als 172.16.y.y und als Zielport TCP 80 (HTTP) oder TCP 443 (HTTPS) hat darf passieren.

Nach dem Muster kannst du dir den Rest dann einfach selber zusammensstricken

Aber immer Vorsicht. Der Teufel lauert wie immer im Detail...

Die obige Liste lässt also auf den ersten Blick nur Browser Traffic zu, sprich alle Gäste können nur surfen. Implementierst du diese Liste wirst du aber schnell merken das in der Praxis gar nichts geht !!

Vielleicht siehst du den Fehler selber ?!

Richtig ! DNS fehlt, denn der Gast muss ja Adressen wie www.administrator.de in eine IP Adresse auflösen und das kann nur das DNS Protokoll. Ohne DNS also kein Internet Traffic. Das sollte in einer ACL also immer per Default drin sein, damit die Namensauflösung klappt. DNS nutzt TCP und auch UDP deshalb sähe die Gastnetz ACL die dann auch funktioniert so aus:

access-list 100 DENY ip 172.16.1.0 0.0.0.255 172.16.0.0 0.0.255.255

access-list 100 PERMIT udp 172.16.1.0 0.0.0.255 any eq udp 53

access-list 100 PERMIT tcp 172.16.1.0 0.0.0.255 any eq tcp 53

access-list 100 PERMIT tcp 172.16.1.0 0.0.0.255 any eq tcp 80

access-list 100 PERMIT tcp 172.16.1.0 0.0.0.255 any eq tcp 443

Probier es selber aus !!

Und noch ein Achtung !!

Gesetzt den Fall du betreibst einen DHCP Server müssen ja auch DHCP Requests passieren dürfen. Das können sie so natürlich nicht mit der Folge das dann Gäste erst gar keine IP Adresse per DHCP bekommen !

Also ganz funktioniert sie dann noch nicht bei Verwendung von DHCP.

DHCP sendet Request Broadcasts mit dem Absender 0.0.0.0 (klar Client hat ja keine IP) und Ziel 255.255.255.255 (All Net Broadcast mit dem Zielport 67. (Siehe dazu auch [https://de.wikipedia.org/wiki/Dynamic_Host_Configuration_Protocol#Ablauf_der_DHCP-Kommunikation HIER| auf dem UDP Zielport. Da die 0.0.0.0 auch passieren muss sieht das dann final so aus:

access-list 100 DENY ip 172.16.1.0 0.0.0.255 172.16.0.0 0.0.255.255

access-list 100 PERMIT udp any any eq udp 67

access-list 100 PERMIT udp 172.16.1.0 0.0.0.255 any eq udp 53

access-list 100 PERMIT tcp 172.16.1.0 0.0.0.255 any eq tcp 53

access-list 100 PERMIT tcp 172.16.1.0 0.0.0.255 any eq tcp 80

access-list 100 PERMIT tcp 172.16.1.0 0.0.0.255 any eq tcp 443

Damit hast du nun endlich eine funktionierende Gast Access Liste.

Das kannst dann nun endlich mit einem Testrechner selber im Gastnetz mal probieren.

Fazit: Man muss und sollte wissen was man in einem Netzwerk Segment haben will und was nicht.

Im Zweifel hilft da immer der kotenlose Wireshark Sniffer ! Der hat schon so manchem die Augen geöffnet was im Netz abgeht...und was nicht.

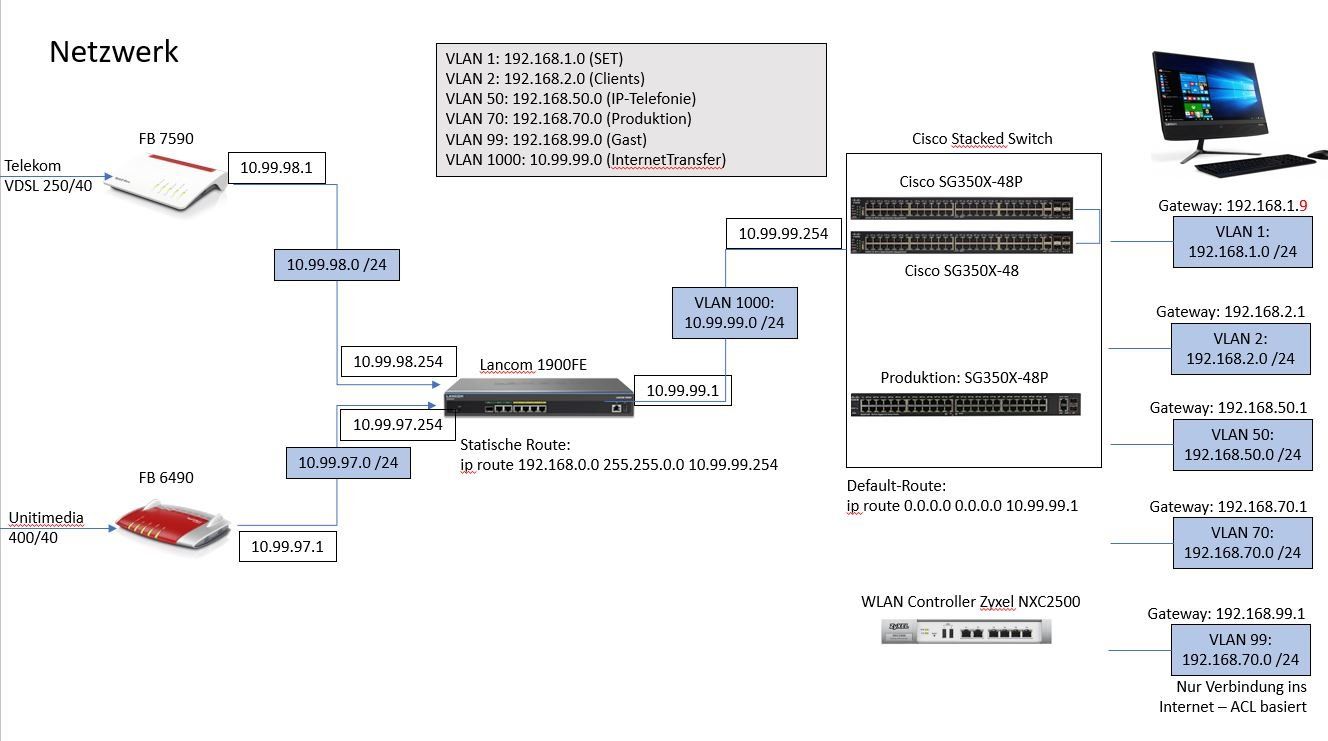

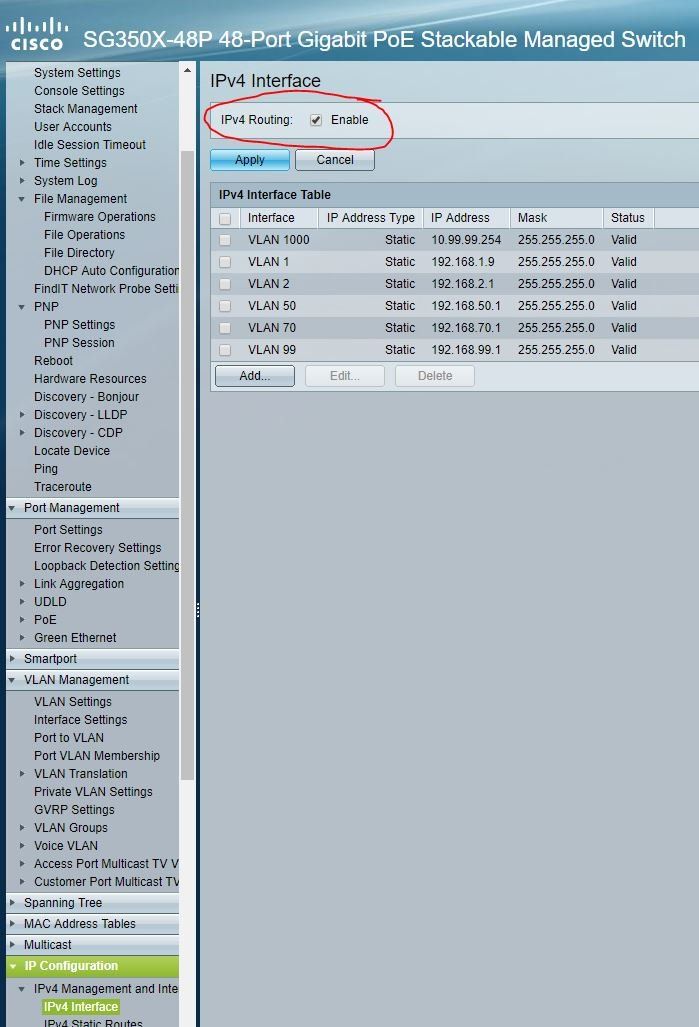

Zuerst habe ich mal die Zielkonfig aufs Papier gebracht. So soll es aussehen:

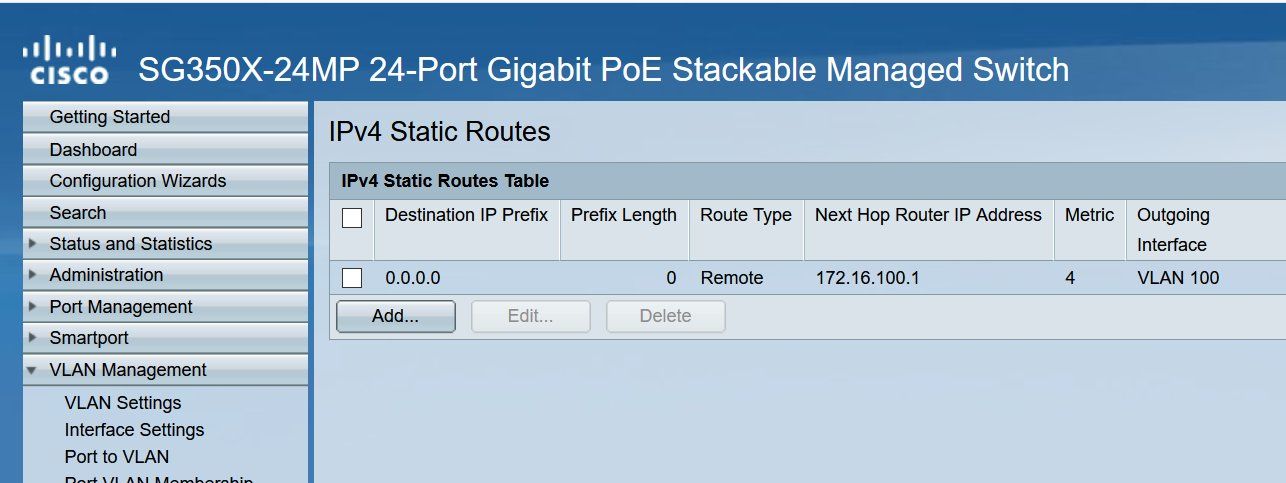

Das sieht alles gut und richtig aus ! Die statische Route zum Lancom VLAN Netz angelegt. Seither funktioniert das Inter-VLAN-Routing nicht mehr.

Das ist auch Quatsch !Denke mal selber etwas nach. Das "Lancom VLAN Netz" ist dein VLAN 1000, richtig ? Dafür musst du keine Route anlegen ! Wozu auch ??

Das und auch alle anderen VLANs sind doch direkt am Switch (Stack) angeschlossen. Der Switch "kennt" also ALLE VLAN IP Netze damit. Logisch, denn sie hängen ja direkt an ihm dran ! Routen sind damit also doch dann vollkommen überflüssig und zudem auch noch kontraproduktiv !

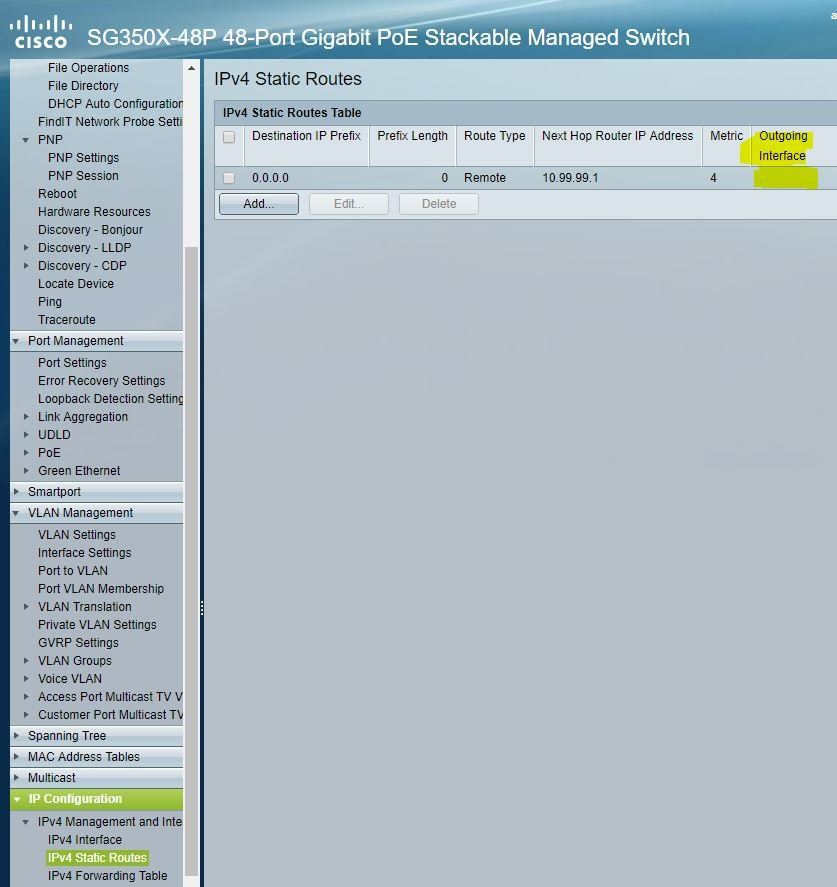

Das einzige was du auf dem Switch Stack brauchst ist eine statische Default Route (KEIN Default Gateway) auf die Lancom IP Adresse im VLAN 1000. Sprich also: 0.0.0.0 /0 10.99.99.1 ! Das ist ALLES !

Verständnissproblem Routing mit SG300-28

was bedeutet bei interface vlan1 "no ip address dhcp"

Das bedeutet das die DHCP Client Funktion hier am VLAN 1 IP Interface deaktiviert ist. Das VLAN 1 Interface kann sich also keine IP Adresse automatisch per DHCP ziehen. Ist normal wenn man eine IP statisch dort vergibt, dann wird das automatisch gesetzt was ja auch irgendwie Sinn macht.und mein nameserver und dns eintrag steht auf 192.168.1.9

Tja, das hast du dann wohl falsch konfiguriert. bedeutet das der Switch dann keinerlei Hostnamen auflösen kann z.B. beim NTP Server usw. Solltest du also beser korrigieren !

Jetzt müsste DNS und nameserver ja vermutlich die 10.99.99.1 (Lancom Router) bekommen?

Jein !- JA = Wenn du keinen anderen DNS Server im Netz hast

- Nein = Wenn du einen DNS Server im Netz hast wie einen Winblows DNS z.B. Dann bekommt der Switch diese IP. Der ggf. vorhandene lokale DNS Server (Winblows etc.) hat dann immer eine DNS Weiterleitung auf die Lancom IP. Der Lancom ist ja dann immer DNS Proxy Server zum Internet.

Kann das das Problem sein?

Eher nein. Ein falscher DNS bedeutet ja nur das der Switch selber keine Hostnamen auflösen kann. Er kann dann z.B. die Uhrzeit nicht richtig setzen usw. Das ist aber kosmetisch und hat auf die Layer 2 und Layer 3 Grundfunktionen des Switches keinerlei Einfluss.Vermutlich ist es deine falsche oder fehlende Default Route ?!

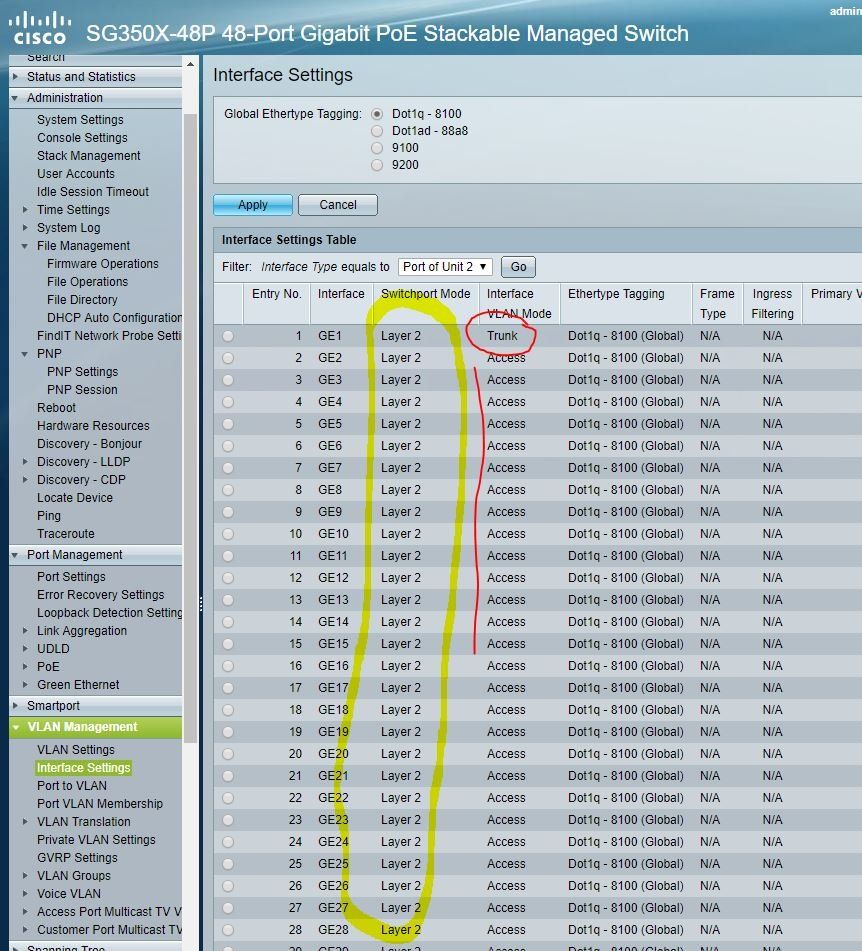

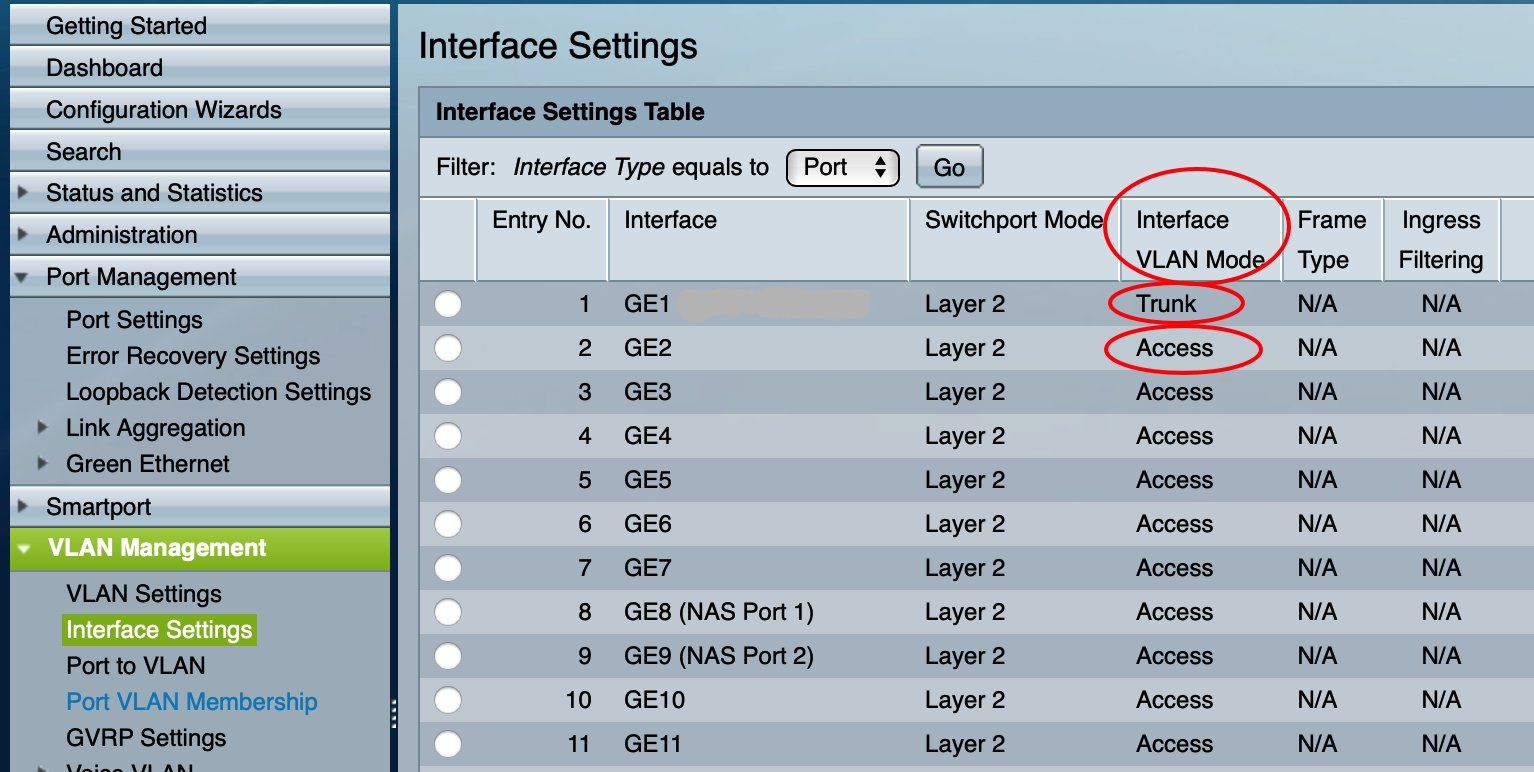

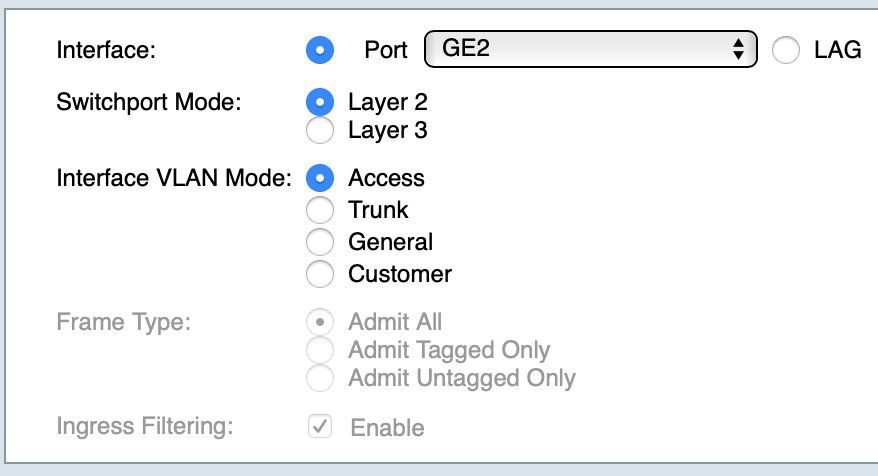

Was weiter falsch aussieht sind deine Access Ports am Switch ! Die sind NICHT als Accesss Ports definiert sondern als Trunk Ports was falsch ist. Jeder Port der ein ungetaggtes Endgerät bedient solltest du immer als Access Port in den Port Settings definieren.

Rein nur wo du Tagged Traffic hast z.B. auf den Inter Switch Links und auf den MSSID APs usw. hast du Trunk Ports (getaggte Ports) ! Trunks sollten nie auf Endgeräte Ports definiert sein, da Endgeräte nie taggen.

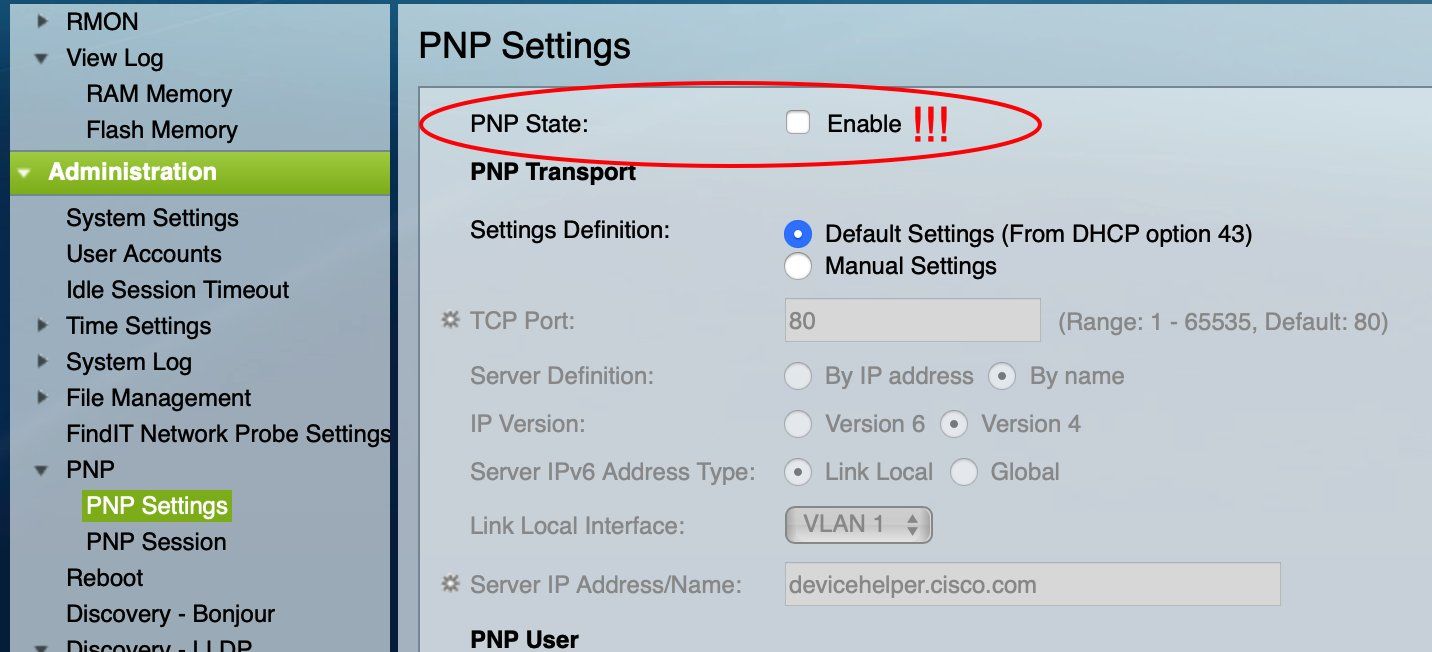

Heisser Tip noch zur Switch Grundkonfig. Die SG Modelle telefonieren alle nach Hause zu Cisco über die PNP Funktion (Autokonfig). Das solltest du deaktivieren im Setup (Haken entfernen bei enable)

Nur kann ich beim Anlegen der statischen Route kein VLAN Interface auswählen

Das macht der Switch automatisch, da du ihm ja die .254 schon deinem VLAN 1000 Interface zugewiesen hast...hoffentlich ?!Was meinst Du mit "Was weiter falsch aussieht sind deine Access Ports am Switch !

Die Port Mode Deklarationen von Endgeräte Ports sahen in der ASCII Text Konfig falsch aus. Muss aber nicht so sein. Wie gesagt Endgeräte Ports sind immer Access Ports und sollten so aussehen in der Port Übersicht:(Beispiel hier Port 1 = Tagged Uplink auf anderen Switch, Port 2 bis x = Engeräte Ports PC etc.

sind alle meine Ports als Access Ports definiert.

Wenn es so aussieht dann ist das auch alles richtig !

Oder muss ich das nochmals woanders zusätzlich angeben?

Nein, alles gut und richtig so !Nämlich den Port 1 auf Switch 2, der mit dem Lancom verbunden ist. Der stand bisher auch auf Access.

Ist auch richtig so !Den habe ich jetzt auf Trunk. Und siehe da: plötzlich ging der Ping von einem VLAN zum anderen.

Das ist vollkommen unmöglich ! Es sei denn....Du hast das VLAN 1000 tagged auf den Lancom Port gelegt !!!

Dann musst du logischerweise am Switch in den Trunk Mode damit der das VLAN 1000 tagged dort akzeptiert !

Tagged Pakete an einem renen Access Port werden natürlich verworfen.

Vermutlich hast du hier also einen Tagging Mismatch zw. Lancom und Switch, kann das sein ?!

Aber nur, solange das Kabel zwischen Switch und Lancom verbunden war

Das ist klar und logisch. Ohne das Kabel hast du keinen aktiven Link mehr im VLAN 1000 und der Switch nimmt das IP Interface dann auf DOWN, sprich nicht erreichbar. Macht ja auch Sinn wenn da nix mehr ist...Trotzdem routet der L3 Switch natürlich noch weiter wenn sich z.B. 2 Geräte in VLAN 2, 50, 99 usw. oder anderen befinden. Die werden weiter untereinander geroutet und sind pingbar.

Ich vermute daher, dass jetzt das Routing über den Lancom lief?

"Vermuten" ist ganz schlecht in der IT, weisst du auch selber ! Du musst ja nicht vermuten ! Du kannst das doch ganz klar an deinen Endgeräten sehen WAS die dort als Default Gateway IP eingetragen haben !! Genau DAS Gerät was diese Gateway IP hat, das routet dann auch den Traffic. Die Gateway IP entscheidet also eindeutig WER routet !!

Parallel zeigt dir das doch auch ein Traceroute auf das Ziel (tracert bei Winblows) ! Das zeigt dir den ganzen Routing Weg Hop für Hop einzeln an und so hast du absolute Gewissheit ! Sollte man als Netzwerker eigentlich kennen das Kommando...

Wenn ich das auf Layer 3 setzen würde (habe ich nicht gemacht), kann ich aber nicht mehr zwischen Access und Trunk auswählen.

Auch das ist klar und logsch, denn dann machst du diesen Port zu einem dedizierten Router Port auf dem direkt die IP Adresse liegt. "Layer 2" ist schon richtig wenn du mit VLANs arbeitest !DNS habe ich den Lancom und 8.8.8.8 (als Prio 2) eingetragen.

Zu 8.8.8.8 muss man wohl nix mehr sagen. Sowas machen heute nur noch Dummies die sich ausschnüffeln lassen wollen. Nimm immer besser eine Adresse da die deine Privatsphäre besser schützt wie 9.9.9.9heise.de/newsticker/meldung/Quad9-Datenschutzfreundliche-Alterna ...

dann kann ich zwar die Switch IP Adressen anpingen, aber ich komme nicht bis zum Lancom.

Wie gesagt hier checken ob Tagging am Lancom aktiv und ob der Lancom irgendwelche Firewall Regeln aktiv hat die die anderen IPs blocken. Statische Routen auf alle deine VLAN IP Netze (außer 1000 natürlich) sollte dein Lancom natürlich auch haben.Da reicht eine Summary Route: Ziel: 192.168.0.0, Maske: 255.255.128.0, Gateway: 10.99.99.254 um alle deine derzeitigen VLAN Netze auf dem Switch abzudecken.

Du kannst mit Ziel: 192.168.0.0, Maske: 255.255.0.0, Gateway: 10.99.99.254 auch generell alle 192.168er Netze zum Switch routen um auf Nummer sicher zu gehen

Ansonsten ist die Switchkonfig soweit absolut korrekt und richtig.

ich würde gerne nochmal einen Schritt zurück gehen,

Ist immer der richtige Weg !Wenn ich nur den Switch (sind bei mir ja 3 Switches im Stack) betrachte

Richtig !Dieser Stack verhält sich wie virtuelle ein einziger Switch. Quasi wie ein modularer Switch mit Einschüben was dann bei dir die Stack Member sind.

Je nachdem zu welchem VLAN dieser Access Port zugeordnet ist, erhalte ich eine IP Adresse aus dem entsprechenden VLAN. Also zB 192.168.2.101

Richtig ! Aber einzig nur wenn der Switch auch DHCP Server ist in dem VLAN. Wenn du einen zentralen DHCP Server extern hast dann bekommt er die IP von dem wenn DHCP Relay konfiguriert ist. Mit diesem aktiven Port kommt dann auch das IP Interface am Switch hoch, was du dann pingen kannst.Andere IP Interfaces auf dem Switch kannst du nicht pingen, denn ohne aktiven Link sind die alle DOWN. Ist auch verständlich, denn warum sollten sie aktiv sein wenn in den VLAN Netzen gar nix iss

Soweit ist das richtig...

ABER: ich kann dann nur das GW des VLANs anpingen (also 192.168.2.1).

Richtig !Aber nicht das GW des Nachbar-VLANs.

Ja ist klar...siehe oben. Kein aktives Endgerät im VLAN (aktiver Port) = dann ist das IP Gateway down. Ist normal bei allen L3 Switches.Denselben Fehler gibt auch tracert schon beim ersten Ziel (klar) aus.

Klar ! Auch hier siehe oben...Stecke irgendwas in einer der VLAN Ethernet Ports das einen aktiven Link erzeugt...schon ist das dazu korrespondierende IP Interface oben und aktiv und auch pingbar...

Ganz einfache und simple Logik !!

Das ist doch nicht normal und sollte gehen.

Das ist normal ! "Works as designed !"ich suche nun seit Stunden, finde aber nichts.

Du brauchst nicht weiterzusuchen...Erklärung siehe oben !Soll ich die 3 Switches mal in Grundzustand resetten und von vorne beginnen?

Nein ! Nur die IP Interface Logik verstehen das die von aktiven Ports abhängig ist, das reicht völlig. kann man Euch eigentlich einkaufen, damit ihr als Profis das einmal einrichtet (ggf Remote).

Das wäre ja lamngweilig, dann siehst du nur zu und lernst nix dabei und bleibst dumm in Bezug auf Netzwerk KnowHow ! Ist doch auch nicht die Lösung, oder ?!

Hallo Tom,

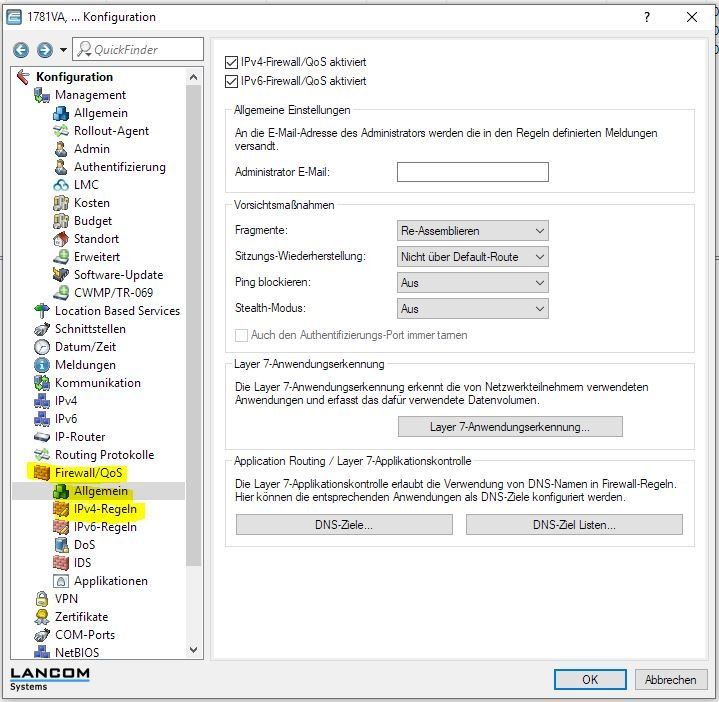

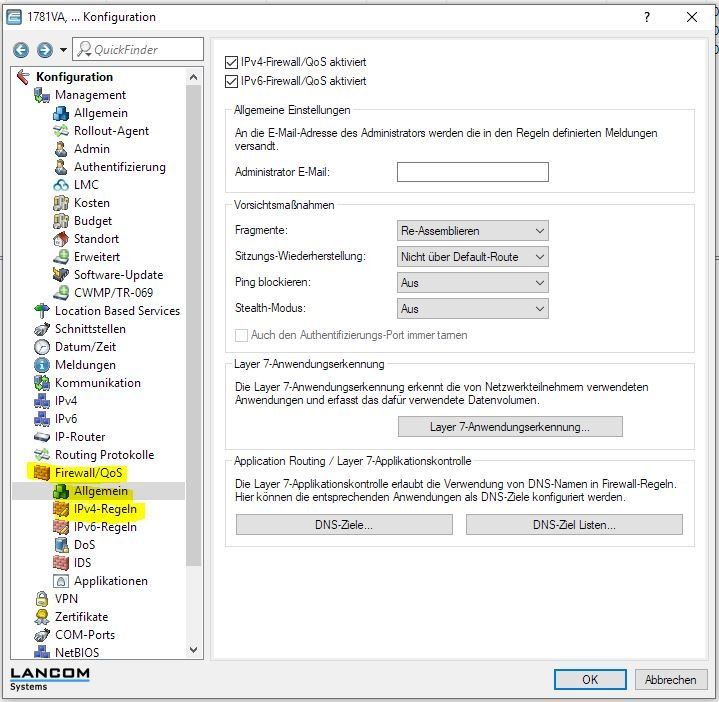

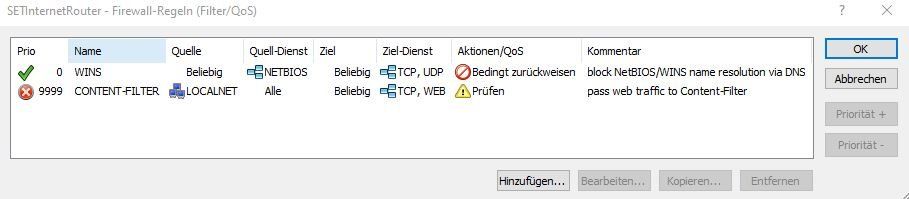

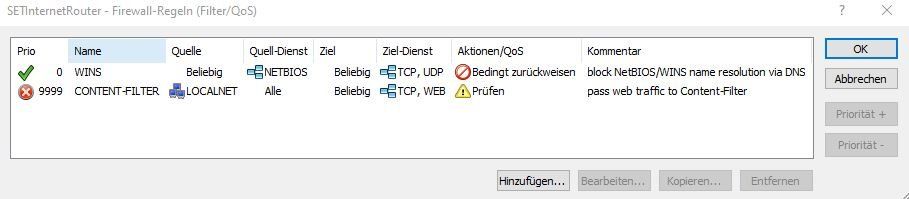

das FW-Konfigmenü findest du in Lanconfig hier:

Du kannst hier auch TESTWEISE die Firewall deaktivieren, um diese als Problemverursacher auszuschließen.

Kann man pauschal nicht beantworten. Du kannst mal einen Screenshot der IPv4-Regeln machen und hier posten. Die findest du im Untermenü "IPv4-Regeln" unter "Regeln" -> siehe Screenshot oben.

Das hier wäre noch als Basiswissen zum Thema Lancom Firewall und Deny-all-Strategie für dich interessant. Ich weiß....seufz....noch mehr Input

Lancom FW mit Deny-all-Strategie

Gruß Arno

das FW-Konfigmenü findest du in Lanconfig hier:

Du kannst hier auch TESTWEISE die Firewall deaktivieren, um diese als Problemverursacher auszuschließen.

PS: wenn ich meinen Laptop direkt in eine Port am Lancom einstecke, dann funktioniert das Web-Browing. Aber da hänge ich ja dann auch anders / direkter im Netz. Oder liege ich mit der Aussage falsch und Firewall Regeln würden genauso zutreffen?

Kann man pauschal nicht beantworten. Du kannst mal einen Screenshot der IPv4-Regeln machen und hier posten. Die findest du im Untermenü "IPv4-Regeln" unter "Regeln" -> siehe Screenshot oben.

Das hier wäre noch als Basiswissen zum Thema Lancom Firewall und Deny-all-Strategie für dich interessant. Ich weiß....seufz....noch mehr Input

Lancom FW mit Deny-all-Strategie

Gruß Arno

Kaum habe ich ans zweite VLAN einen Rechner gehängt, konnte ich auch das Interface anpingen.

Du siehst: Works as designed ! DHCP macht zur Zeit jedes VLAN des Lancoms

Das ist jetzt irgendwie unverständlich und auch Besorgnis erregend....Auf dem Lancom sollte eigentlich KEIN VLAN definiert sein wenn du dich sauber an das L3 Tutorial gehalten hast !!!

Oder hast du das jetzt nur temporär eingerichtet für dein Test Setup ??

Auch das wäre kontraproduktiv, denn du hast keinen Tagged Trunk auf den Lancom ! Sinnvoller wäre es dann gewesen die DHCPs testweise auf dem Switchstack einzurichten und dann späte im Live Netz mit DNS und DHCP wieder vom Switch zu entfernen.

Irgendwas ist das also schief gelaufen bei dir mit der Lancom Anbindung...jedenfalls hört es sich nach deiner o.a. Beschreibung so an ?!

Im Switch ist es ein VLAN. Der Switchport zum Lancom ist fürs VLAN 1000 untagged.

So wäre es richtig !Damit ist es nach dem Verlassen des Switches dann ein normales Netz ohne VLAN Info.

Genau richtig ! Wie jeder untagegd Port. Das er im VLAN 1000 hängt "weiss" nur der Switch da du ihm das ja statisch gesagt hast ! und nun sieht alles schon viel besser aus.

👏Komme also wie auch immer geartet raus ins Internet.

So sollte es auch sein ! 👍Also irgendwas ist da noch im Argen.

Kann aus reiner IP Routing Sicht, sprich aus Sicht der IP Infrastruktur nicht mehr sein ! Wenn nslookup die richtige IP zurückliefert ist es de facto nicht die Infrastruktur. Soviel oist klar. Das kannst du ja auch klar an der Tatsache sehen das du aus allen VLANs eine Hostadresse im Internet pingen kannst. ICMP Pakete, die ja auch auf IP basieren, kommen also sauber ans Ziel. Lediglich deine Dienste die auf TCP basieren nicht und das auch nur aus den gerouteten VLAN Netzen. Ein sehr starkes Indiz das da noch etwas fehlkonfiguriert ist an der Lancom Firewall !!!Dann hast du nämlich ein Problem mit der Applikation selbe. Oder einen Proxy definiert im Browser der da gar nicht ist oder sowas... Vermutlich aber falsche oder fehlende Regeln in der FW.

Am Switch und der Konfig liegt es de facto nicht sofern du noch keine Access Listen aktiv hast !

Irgendwas am Lancom - das Konfig-Interface ist ja ziemlich unverständlich.

Davon kannst du sicher ausgehen. Das Konfig Interface ist in der Tat gruselig.wenn ich meinen Laptop direkt in eine Port am Lancom einstecke, dann funktioniert das Web-Browing

Das ist ein Indiz dafür das die Lancom Firewall vermutlich das NAT für die TCP Dienste TCP 80, 443, Email usw. verbietet.Wie Kollege @NixVerstehen schon richtig sagt ist das jetzt rein ein Konfig Problem der Lancom Firewall. Vermutlich müssen dort die 192.168er IP Netze noch irgendwie freigeschaltet werden.

Das müsste aber ein Lancom Spezl beantworten....

War heute unterwegs und als ich sie gerade wieder eingeschaltet habe, funktioniert alles.

Bitte jetzt nicht esotherisch werden. Auch wenn es viele hier im Forum immer behaupten: sowas gibt es in der IT nicht ! Aber wie so immer... Reboot tut manchmal gut !! Gut das es nun werkelt we es soll.

morgen starte ich mal mit den ACLs. Könnte sein, dass ich Dich da nochmals um Unterstützung bitten muss.

Klar, immer her damit. Das Grundgerüst wie es geht siehst du ja oben !ich glaube, dass ich vieles begriffen habe.

Das ist die Hautptsache ! 👍Der Lancom hängt hinter 2 Fritzboxen, die VDSL bzw Kabel liefern

Macht der Link Load Balancing mit Failover dann ??Spricht was dagegen, die deaktiverten Zeilen zu löschen

Solltest du machen !Die Fritzbox hat die 10.99.98.1 und ich würde dem Lancom gerne die 10.99.98.254 für die VDSL Verbindung geben.

Statische IP Adressierung an diesem WAN Port setzen. Aber das sollte ein Lancom Spezl besser beurteilen können.und hierfür muss ich diese IP fest vergeben und kann dem Lancom Interface für VDSL keine DHCP Adresse zuordnen lassen.

Doch das ginge mit einem ganz einfachen Kniff !:Sieh dir im Lancom Port Setup dieses Ports an welche Mac Adresse (HW Adresse) der Lancom dort hat.

Dann trägst du im FritzBox DHCP Server diese Mac Adresse ein und weisst der fest die .254 zu !

Wie das geht hat AVM hier beschrieben:

avm.de/service/fritzbox/fritzbox-7590/wissensdatenbank/publicati ...

Dann bekommt der Lancom Port immer fest die .254 auf Basis seiner Mac Adresse. So kannst du DHCP belassen.

Technisch besser ist es aber diese IP statisch zu setzen.

Dies funktioniert von einem Client, der an den Switch angeschlossen ist, nicht.

Das kann eigentlich nicht sein ! Logisch, denn Outbound Sessions werden ja nicht verändert. Der Traffic mit dem 11955 Zielport wird ja stinknormal auf den Lancom geroutet und der NATet den ja dann auf eine der FritzBoxen. Dort werden se wieder geNATet auf die finale öffentliche IP im Internet. Exakt so wie Brower Traffic, Email oder was auch immer was fehlerlos klappt.Vermutlich spielen ggf. noch andere Protokollkomponenten da eine Rolle so das es kein reiner SSL Traffic mit Port 11955 ist wie z.B. PPTP mit GRE oder IPsec mit ESP.

Da kann das doppelte NAT mit deiner WAN Anbindung der FritzBoxen kontraproduktiv sein oder noch eine extra Konfig erfordern. Das kann man so nicht beurtelen weil deine Infos zu dieser Kommunikation zu wenig sind.

Hier solltest du auf diesem Client mal einen Wireshark laufen lassen und dr diese Port 11955 Session mal genau ansehen !

Einmal mit der FB direkt und einmal aus dem VLAN Netz. Da wird dann sofort klar woran es liegt und welche Komponenten da noch beteiligt sind.

Generell kann es ja niemals sein das eine Anwendung in einem gerouteten Netz nicht funktioniert. Wireshark ist hier also dein Freund !

Und warum funktioniert Port 8022 aber Port 11955 nicht raus?

Das "riecht" wieder mal sehr verdächtig nach Lancom Firewall !!! Der Switch ist es ganz sicher nicht !Wie auch ?? Der "sieht" ja rein nur auf die IP Adressen für seine Wegefindung, also rein Layer 3. Von TCP und UDP Ports oder Anwendungen also Layer 4 und drüber weiss der rein gar nix. Den kannst du also ganz sicher ausschliessen solange keine ACLs aktiv sind !

Guten Morgen Tom,

In dieser Konfiguration hat es die Firewall gemütlich, denn sie hat nichts zu tun. Zeile 2 (der Contentfilter) ist deaktiv. Die Zeile kannst du rauswerfen, wenn der Lancom keine Inhaltsprüfungen (braucht Zusatzlizenz) machen soll. Zeile 1 blockt Netbios, das sollte drin bleiben.

In deiner Einstellung ist die Firewall erst einmal wirkungslos, da sie alles passieren lässt. Von der Denkweise her beachte folgendes:

Es gibt 4 Firewall-Objekte, von denen du 3 benötigst:

Aktions-Objekte -> Sagt der Firewall, was zu tun ist, wenn eine Bedingung zutrifft, z.B. Akzeptieren, Verwerfen, Zurückweisen

Stations-Objekte -> Einzelne Subnetze, Gesamtes lokales Netz, einzelne Geräte, bestimmte Adressbereiche

Dienst-Objekte -> Vordefinierte Templates, z.B. http, https, ftp, smtp,.....

Es ist eine Vielzahl von Objekten vordefiniert und jede Firewall-Regel kann sozusagen nach dem Baukastenprinzip zusammengebaut werden.

Die Regeln werden von der Firewall automatisch in die richtige Reihenfolge gebracht, also erstmal alles mit Prio 0 anlegen.

Es wird diejenige Regel verarbeitet, auf die als erstes alle Bedingungen zutreffen.

Die Betrachtung erfolgt immer in der "Flußrichtung" eines Datenpaketes. Eine Erlaubnis z.B. für http (80) aus dem lokalen Netz in Richtung Internet bewirkt, das die Antwort aus dem Internet die Firewall in Richtung lokales Netz passieren darf. Aber eben nur diese Antwort und keine nicht vorher angeforderten Datenpakete. Die Firewall weiß also, was raus ging und läßt eingehend nur das passieren, was sie in ihrer Sendetabelle vermerkt hat. Beispiel:

Prio: 0, Name: Deny-all, Quelle: beliebig, Quelldienst: beliebig, Ziel: beliebig, Zieldienst: beliebig, Aktion: zurückweisen

Diese Regel würde jeglichen Verkehr über die FW, egal über welches Protokoll, blockieren. Also auch das Internet ist blockiert. Dazu gehört auch ein Ping und DNS!

Prio: 0, Name: Allow http, Quelle: beliebig, Quelldienst: beliebig, Ziel: beliebig, Zieldienst: http,dns Aktion: akzeptieren

Diese Regel bewirkt, das ausgehende Verbindungen über http und die externe Namensauflösung per dns über die Firewall, also auch Internet, erlaubt wird. Damit werden auch die eingehenden Rückantworten für diese Verbindung erlaubt. In Verbindung mit Regel 1 wird alles andere blockiert.

Also eigentlich ganz einfach

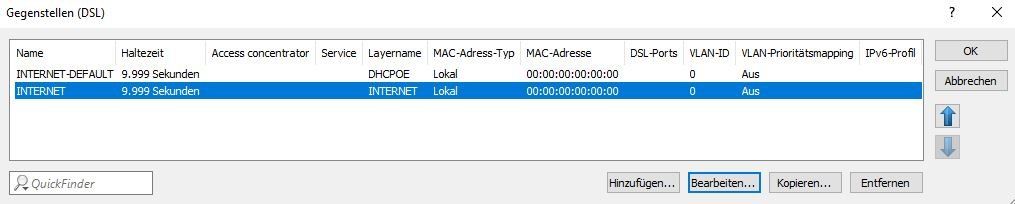

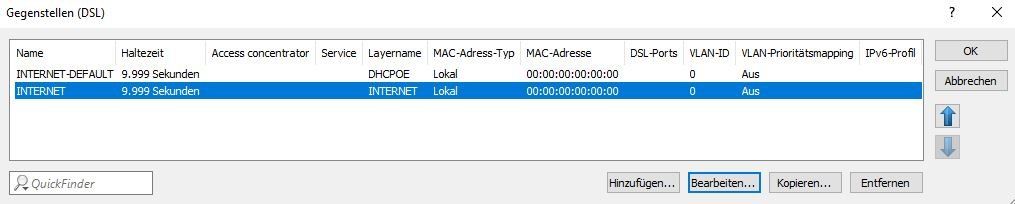

Die erste Zeile kann ein Default-Eintrag sein. Ich hab hier leider keinen Vergleich. Aber mach doch über Lanconfig eine Sicherung der Konfig und werfe die Zeile anschließend raus. Dann siehst du was passiert. Wenn du mit dem Assistenten eine neue Internet-Verbindung einrichtest, wird diese in der Tat "INTERNET" genannt. Umbenennen hab ich noch nie gemacht. Aber in einigen Untermenüs wird wiederum dieser Name "INTERNET" für Einstellungen herangezogen, also besser lassen und die zweite Verbindung "INTERNET2" nennen.

Die Zeile 2 ist meiner Meinung nach unnötig, da Zeile 1 bereits das Default VLAN1 auf alle logischen Interfaces bindet. Zeile 2 wäre also doppelt gemoppelt.

Passt.

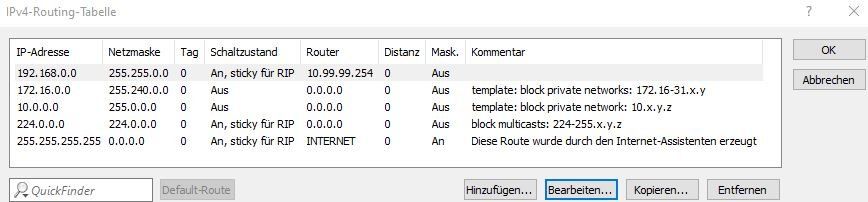

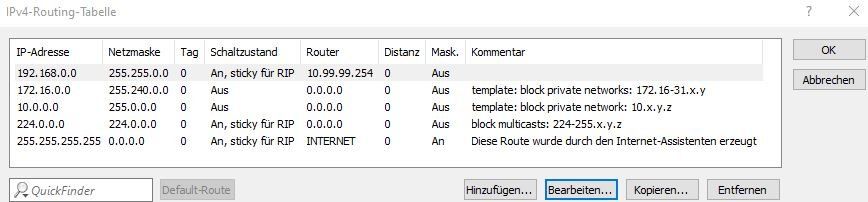

Rückroute passt. Du schickst damit alles eingehende mit Ziel innerhalb 192.168.0.0/16 an deinen Switch. Die Zeilen 2 - 4 brauchst du mutmaßlich, damit Adressen aus privaten Adressbereichen und Multicasts nicht ins Internet geroutet werden. Du kannst also Zeile 2 und 3 aktivieren. Sind bei mir auch aktiv. @aqui: Richtig?

Da bin ich gerade selbst überfragt.

Lancom Backup-WAN-Verbindung

Lancom Load-Balancing

DynDNS:

Bei VDSL habe ich leider keine feste IP. Trotzdem möchte ich z.B per SSH von aussen einen Linux Server erreichen können. Soll ich den Dyndns Update den Lancom machen lassen (würde ich über Assi einrichten) oder besser die zugehörige Fritzbox?

Hab mich hier noch nie mit DynDNS befasst. Zuhause verwende ich die MyFritz-Funktion auf der Fritte. Allerdings würde ich SSH nicht von extern erreichbar machen, sondern VPN bevorzugen.

Lancom-seitig mußt du die Firewall eingehend für 443 öffnen und den Port dann auf deinen Linux-Server weiterleiten. Aber mit der fixen IP bin ich wie gesagt überfragt.

Ggf. kannst du dem User @tikayevent eine kurze PN mit dem Link zu diesem Beitrag schreiben und ihn bitten, hier mitzulesen. Er ist ausgesprochen fit im Umgang mit den Lancom-Geräten.

Gruß Arno

Lach...und wie immer gilt: Ich bin versierter Laie und kein Admin. Falls etwas falsch ist, möge man mich bitte berichtigen.

Firewall-Einstellungen (nichts verändert): unter Allgemein habe ich die v4 Firewall aktiviert; die v6 deaktiviert. Unter IPv6->Allgemein habe ich IPv6 deaktiviert. Der Lancom hängt hinter 2 Fritzboxen, die VDSL bzw Kabel liefern. Auf jeder FB habe ich v6 ebenfalls deaktiviert.

In dieser Konfiguration hat es die Firewall gemütlich, denn sie hat nichts zu tun. Zeile 2 (der Contentfilter) ist deaktiv. Die Zeile kannst du rauswerfen, wenn der Lancom keine Inhaltsprüfungen (braucht Zusatzlizenz) machen soll. Zeile 1 blockt Netbios, das sollte drin bleiben.

In deiner Einstellung ist die Firewall erst einmal wirkungslos, da sie alles passieren lässt. Von der Denkweise her beachte folgendes:

Es gibt 4 Firewall-Objekte, von denen du 3 benötigst:

Aktions-Objekte -> Sagt der Firewall, was zu tun ist, wenn eine Bedingung zutrifft, z.B. Akzeptieren, Verwerfen, Zurückweisen

Stations-Objekte -> Einzelne Subnetze, Gesamtes lokales Netz, einzelne Geräte, bestimmte Adressbereiche

Dienst-Objekte -> Vordefinierte Templates, z.B. http, https, ftp, smtp,.....

Es ist eine Vielzahl von Objekten vordefiniert und jede Firewall-Regel kann sozusagen nach dem Baukastenprinzip zusammengebaut werden.

Die Regeln werden von der Firewall automatisch in die richtige Reihenfolge gebracht, also erstmal alles mit Prio 0 anlegen.

Es wird diejenige Regel verarbeitet, auf die als erstes alle Bedingungen zutreffen.

Die Betrachtung erfolgt immer in der "Flußrichtung" eines Datenpaketes. Eine Erlaubnis z.B. für http (80) aus dem lokalen Netz in Richtung Internet bewirkt, das die Antwort aus dem Internet die Firewall in Richtung lokales Netz passieren darf. Aber eben nur diese Antwort und keine nicht vorher angeforderten Datenpakete. Die Firewall weiß also, was raus ging und läßt eingehend nur das passieren, was sie in ihrer Sendetabelle vermerkt hat. Beispiel:

Prio: 0, Name: Deny-all, Quelle: beliebig, Quelldienst: beliebig, Ziel: beliebig, Zieldienst: beliebig, Aktion: zurückweisen

Diese Regel würde jeglichen Verkehr über die FW, egal über welches Protokoll, blockieren. Also auch das Internet ist blockiert. Dazu gehört auch ein Ping und DNS!

Prio: 0, Name: Allow http, Quelle: beliebig, Quelldienst: beliebig, Ziel: beliebig, Zieldienst: http,dns Aktion: akzeptieren

Diese Regel bewirkt, das ausgehende Verbindungen über http und die externe Namensauflösung per dns über die Firewall, also auch Internet, erlaubt wird. Damit werden auch die eingehenden Rückantworten für diese Verbindung erlaubt. In Verbindung mit Regel 1 wird alles andere blockiert.

Also eigentlich ganz einfach

Gegenstellen: heute habe ich in Testumgebung nur eine Gegenstelle. Der Lancom hängt hinter meiner Fritzbox. Vermutlich war die Default Zeile schon drin. Und ich habe über Assistenten die zweite Zeile erstellt und vermutlich INTERNET genannt. Wäre besser, ich hätte sie VDSL genannt. Kann ich die ohne Nebenwirkungen umbenennen?

Die erste Zeile kann ein Default-Eintrag sein. Ich hab hier leider keinen Vergleich. Aber mach doch über Lanconfig eine Sicherung der Konfig und werfe die Zeile anschließend raus. Dann siehst du was passiert. Wenn du mit dem Assistenten eine neue Internet-Verbindung einrichtest, wird diese in der Tat "INTERNET" genannt. Umbenennen hab ich noch nie gemacht. Aber in einigen Untermenüs wird wiederum dieser Name "INTERNET" für Einstellungen herangezogen, also besser lassen und die zweite Verbindung "INTERNET2" nennen.

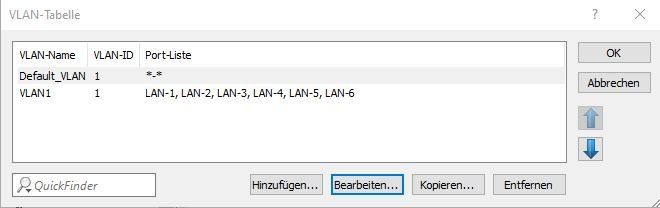

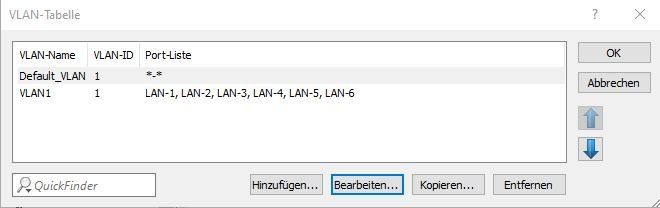

VLAN: Das VLAN Modul ist NICHT aktiviert. Ich habe aber trotzdem (hatte ich irgendwo hier im Forum gesehen) in die VLAN Tabelle VLAN1 nochmals eingetragen:

Die Zeile 2 ist meiner Meinung nach unnötig, da Zeile 1 bereits das Default VLAN1 auf alle logischen Interfaces bindet. Zeile 2 wäre also doppelt gemoppelt.

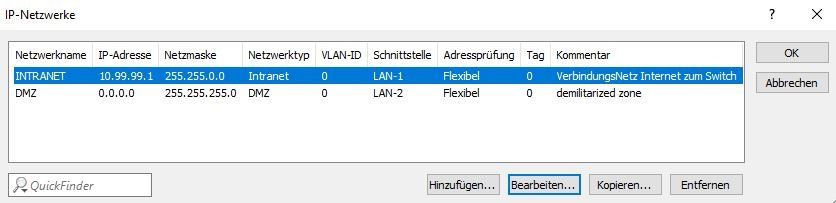

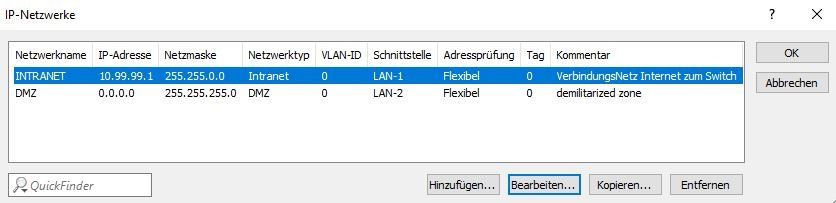

IPv4 Allgemein:

Passt.

IP-Router - Routing: den ersten Eintrag habe ich modifiziert. Das ist mein Rück-Routing zum Switch für alle meine VLAN Netze. Die anderen 4 Zeilen waren auch schon drin; 2 davon sind deaktivert. Spricht was dagegen, die deaktiverten Zeilen zu löschen. Macht es ja nicht gerade übersichtlicher. Die letzte Zeile ist wohl mein Routing ins Internet. Wozu benötige ich denn die vorletzte (aktivierten) Zeile.

Rückroute passt. Du schickst damit alles eingehende mit Ziel innerhalb 192.168.0.0/16 an deinen Switch. Die Zeilen 2 - 4 brauchst du mutmaßlich, damit Adressen aus privaten Adressbereichen und Multicasts nicht ins Internet geroutet werden. Du kannst also Zeile 2 und 3 aktivieren. Sind bei mir auch aktiv. @aqui: Richtig?

Und wie kann ich denn dieser Verbindung eine feste IP zuordnen. Also für meine VDSL Verbindung habe ich der Fritzbox das Netzwerk 10.99.98.0 gegeben. Die Fritzbox hat die 10.99.98.1 und ich würde dem Lancom gerne die 10.99.98.254 für die VDSL Verbindung geben.

Bei Unitymedia wäre es genau dasselbe.

Bei Unitymedia wäre es genau dasselbe.

Da bin ich gerade selbst überfragt.

Load-Balancing:

Sobald Unitymedia die Leitung auf 400/40 upgraded, würde ich Loadbalancing aktivieren. Den Link, wie das funktioniert, hast du ja schon oben mal reinkopiert. Ist soweit verständlich. Ich lege unter Loadbalancing eine virtuelle Verbindung an (z.B. INET1+2) und trage dort beide Internet-Verbindungen ein - heute habe ich nur eine, da in Testumgebung. Und diese muss ich dann in der Routingtabelle für die Route nach 255.255.255.255 statt der bisherigen Verbindung INTERNET eintragen?

Sobald Unitymedia die Leitung auf 400/40 upgraded, würde ich Loadbalancing aktivieren. Den Link, wie das funktioniert, hast du ja schon oben mal reinkopiert. Ist soweit verständlich. Ich lege unter Loadbalancing eine virtuelle Verbindung an (z.B. INET1+2) und trage dort beide Internet-Verbindungen ein - heute habe ich nur eine, da in Testumgebung. Und diese muss ich dann in der Routingtabelle für die Route nach 255.255.255.255 statt der bisherigen Verbindung INTERNET eintragen?

Lancom Backup-WAN-Verbindung

Lancom Load-Balancing

DynDNS:

Bei VDSL habe ich leider keine feste IP. Trotzdem möchte ich z.B per SSH von aussen einen Linux Server erreichen können. Soll ich den Dyndns Update den Lancom machen lassen (würde ich über Assi einrichten) oder besser die zugehörige Fritzbox?

Hab mich hier noch nie mit DynDNS befasst. Zuhause verwende ich die MyFritz-Funktion auf der Fritte. Allerdings würde ich SSH nicht von extern erreichbar machen, sondern VPN bevorzugen.

Port Forwarding:

Ich möchte z.B. den Port 443 an meinen Linux Server weiterleiten. Dazu leite ich in der Fritzbox 443 an die IP (des Fritzbox-Netzes) des Lancoms weiter (10.99.98.254) - und hierfür muss ich diese IP fest vergeben und kann dem Lancom Interface für VDSL keine DHCP Adresse zuordnen lassen.

Ich möchte z.B. den Port 443 an meinen Linux Server weiterleiten. Dazu leite ich in der Fritzbox 443 an die IP (des Fritzbox-Netzes) des Lancoms weiter (10.99.98.254) - und hierfür muss ich diese IP fest vergeben und kann dem Lancom Interface für VDSL keine DHCP Adresse zuordnen lassen.

Lancom-seitig mußt du die Firewall eingehend für 443 öffnen und den Port dann auf deinen Linux-Server weiterleiten. Aber mit der fixen IP bin ich wie gesagt überfragt.

Ggf. kannst du dem User @tikayevent eine kurze PN mit dem Link zu diesem Beitrag schreiben und ihn bitten, hier mitzulesen. Er ist ausgesprochen fit im Umgang mit den Lancom-Geräten.

Gruß Arno

Lach...und wie immer gilt: Ich bin versierter Laie und kein Admin. Falls etwas falsch ist, möge man mich bitte berichtigen.

Ich bin versierter Laie und kein Admin.

Dafür klingt das Obige aber schon sehr professionell ! Vielleicht gibts ja noch Feedback vom Kollegen @tikayevent on top ?!

Ups.... dachte im ersten Moment, dass ich gerade alle Rechner offen im Internet hängen habe.

War auch falsch gedacht denn wie jeder sehen kann ist das eine "Outbound" Regel. Sprich also alles was vom lokalen LAN ins Internet geht.Aus gutem Grund ist da NetBios geblockt !

Und die lassen ja nichts durch.

Außer TR-069 Schnüffeleien vom Provider ! Werde Dyndns auch über die Fritzbox machen. Diese bekommt ja vermutlich früher/sofort mit, wenn sich die public IP geändert hat.

Ist auch der richtige Weg, denn diese Router halten ja direkt die jeweils öffentliche IP Adresse die für DynDNS relevant ist.Hurra! Die ACLs für das Gastnetzwerk haben auf Anhieb funktioniert.

👏 Glückwunsch ! Und wars nun schwer ?!Wird mich dies beim Umstieg von Kupferport - auf Glasport auch treffen

Vermutlich nein, denn du musst nur die Stackports neu definieren. Der Switch macht ein reboot und resett nur wenn er initial aus dem Stand alone Modus in den Stack Member Mode versetzt wird. Ist ja auch klar, denn er muss ja von einem evtl. vorhandenen Stack Master die Konfig übernehmen und dann muss er dafür logischerweise nackig sein.In einem bestehenden Stack reicht es aber die Stackports neu zu definieren und umzustecken.

Also Kupfer und Glas parallel anschließen und dann das Verbindungsinterface ändern?

Genau so sollte es klappen.Und dann diese Regeln

Sind richtig so !Ich frage mich allerdings, wer den oberen IP Adressen im 70er Netz den Zugriff aufs Internet verbietet?

Auch wenn es da nicht steht aber am Ende eines Regelwerks steht als genereller Default immer access-list xyz DENY any anyDa es Default ist steht es explizit nicht in der Konfig es ist aber immer existent.

Damit kommen die "oberen" 70er IPs nicht raus.

Werden die VMWare Server über einen Trunk Port angeschlossen?

Diese Frage kann man dir leider nicht beantworten, da du keinerlei Informationen lieferst zur Konfig des internen vSwitches. Diese Konfig ist aber essentiell wie du auch den physischen Switch anbindest.Wenn du die VMs taggen solltest im vSwitch dann ja.

Wenn er nur als dumme, einfache Bridge arbeitet dann nein. Es hängt einzig davon ab ob du die VMs in unterschiedlichen VLANs betreibst und ob du diese dann per Tagging weiterreichst.

Also hier können wir wegen der fehlenden Infos auch nur im freien Fall raten wie du dir ja auch selber denken kannst.

Alle Clients/Desktops/Laptops in VLAN10 - die werde ich alle dem VLAN10 untagged zuweisen.

Ist richtig !Die WLAN Infrastruktur

Auch hier ist eine zielführende Hilfe schwer, da man deine WLAN HW nicht genau kennt.Es gibt Controller die sämtlichen Traffic der APs auf sich tunneln und dann zentral an den Switch reichen. Da bleiben APs und Controller nur im untagged Default VLAN (Management) und der Controller koppelt tagged aus.

Das ist aber heute eher die Ausnahme denn sowas skaliert nicht und bei Billig APs und Controller gibt es sowas eher wenig.

Dort sind APs und Kontroller immer in einem untagged Management Netz verbunden. Das solltest du auch dann so als getrenntes Manmagement VLAN betreiben oder dein generelle Management VLAN dafür nehmen. In dieses VLAN bindet man natürlich keine SSID. Logisch, denn man will natürlich nicht in einem aktiven WLAN seinen AP Management Traffic haben.

Fazit: Es reicht APs und Controller in einem untagged VLAN zu betreigen und die Privat und Gast WLANs dann als separate VLANs auf die jeweiligen SSIDs zu mappen.

Daraus folgert dann natürlich das die APs mit 3 Netzen und einem Trunk Port angeschlossen werden müssen. Das Native VLAN (untagged) des Trunks setzt man auf das Management VLAN und die Tagged VLANs dann auf die entsprechenden SSIDs.

Sieh dazu auch das Praxisbeispiel im VLAN Tutorial. Das entspricht exakt diesem Szenario.

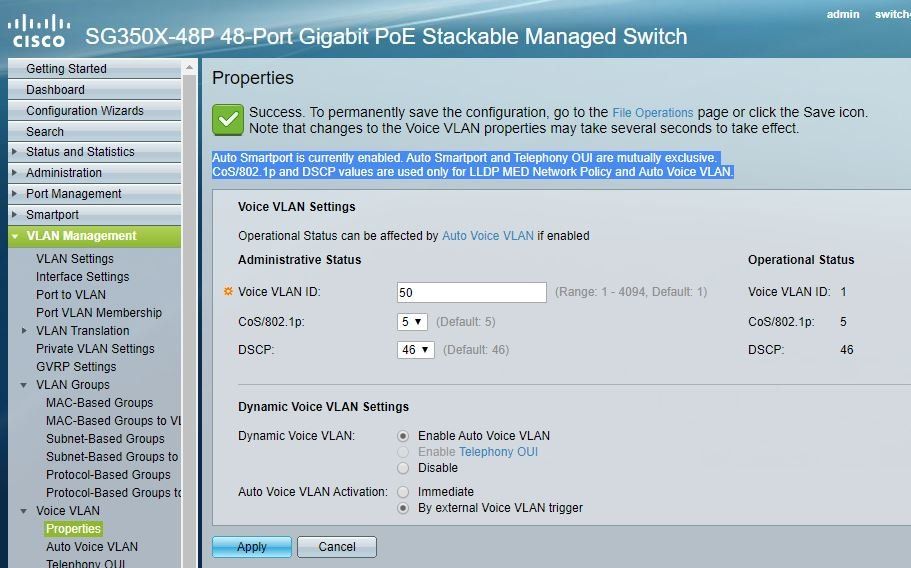

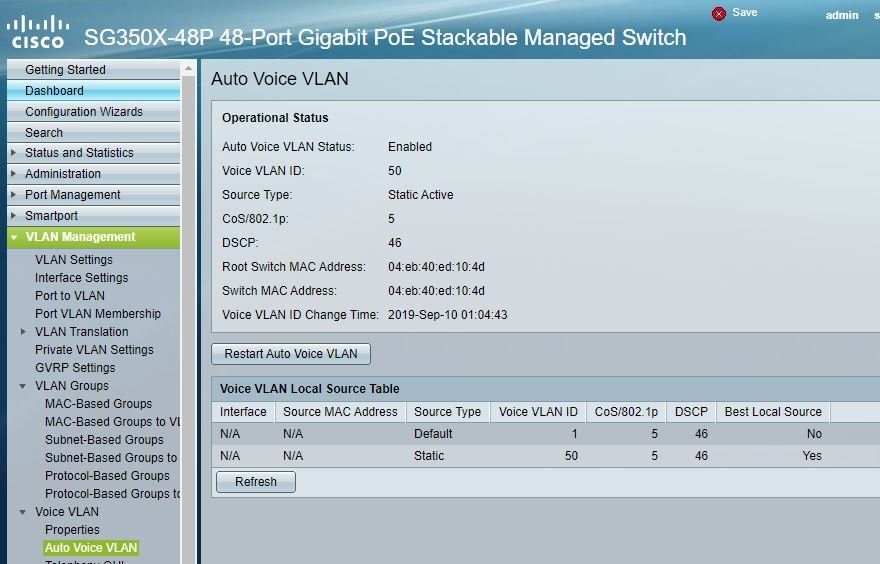

den Desktop/Laptop des Mitarbeiters an das Telefon anzuschließen um Ports zu sparen.

Das kann man machen und ist oft gängige Praxis.Das Voice VLAN ist dann tagged. Ist auch klar, denn viele Anlagen Hersteller arbeiten dann mit 802.1p Priorisierung. .1p ist immer Teil des .1q VLAN Tags deshalb ist ein Tagging des Voice VLANs dann Pflicht und auch um es vom PV VLAN, der ja nicht im Voice VLAN liegt, zu trennen.

Also auch hier dann Trunk ! Tagged VLAN ist das Voice VLAN und das Native VLAN (untagged) setzt man dann wieder auf das PC Client VLAN.

Sinnvoll ist es hier noch das Voice VLAN per LLDP-med durch die Telefone automatisch setzen zu lassen. Dann muss man das nicht immer statisch auf den Telefon Ports konfigurieren beim Umstecken von Telefonen wenn Mitarbeiter mal umziehen.

Siehe dazu auch diese Threads:

Kaufberatung - Switches mit VoIP-Priorisierung

Redundante Core Switches

Nun frage ich mich, wie das gehen kann.