Let s Encrypt auch bei DynDNS

Hallo zusammen hat jemand von euch schon Erfahrungen mit let's encrypt gesammelt denn man kann sich mittlerweile für die bewerben.

Ich wollte mir nämlich gerne ein paar Zertifikate für meine dynamische DNS Domain holen um damit zu Hause. Owncloud zu betreiben.

Laut Infos die ich gesammelt habe ist es auch möglich sich Zertifikate auf dynamische DNS Domains ausstellen zu lassen.

Nachweis:

heise.de/forum/c-t/Kommentare...7601/show/

die Bestätigung dass ich für die Beta angenommen wurde habe ich natürlich halten der Port 80 der für die Kommunikation des Clients benötigt wird ist natürlich durch geroutet an den Zielrechner.

dynamische DNS Adresse wird vom router aktuell gehalten Anbieter ist NOIP.com bei dem router handelt es sich um einen Speed Port W724v Typ A neueste Firmware Version ist natürlich installiert.

DNS wird auch korrekt aufgelöst Port 80 ist auch von außen erreichbar aber keine der dokumentierten Anforderung mit Hoden funktioniert bei mir ich bekomme immer die Fehlermeldung dass ich überprüfen soll ob die Firewall den Port blockiert. Oder ob meine IP öffentlich routbare wäre.

Da meine Englischkenntnisse aber sehr rudimentär sind dachte ich mir vielleicht hat ja einer von euch schon Erfahrungen damit gesammelt und könnte mir vielleicht sagen wie es am einfachsten geht.

denn der in Heise Forum beschriebene Weg funktioniert irgendwie gar nicht.

Falls Interesse besteht und sich jemand für die Beta registrieren möchte hier noch mal der Registrierungslink für die Beta.

Link: docs.google.com/forms/d/15Ucm4A2...glV7CKHmM/

ich hoffe jemand hat einen Tipp viele Liebe Grüße Waylin

Ich wollte mir nämlich gerne ein paar Zertifikate für meine dynamische DNS Domain holen um damit zu Hause. Owncloud zu betreiben.

Laut Infos die ich gesammelt habe ist es auch möglich sich Zertifikate auf dynamische DNS Domains ausstellen zu lassen.

Nachweis:

heise.de/forum/c-t/Kommentare...7601/show/

die Bestätigung dass ich für die Beta angenommen wurde habe ich natürlich halten der Port 80 der für die Kommunikation des Clients benötigt wird ist natürlich durch geroutet an den Zielrechner.

dynamische DNS Adresse wird vom router aktuell gehalten Anbieter ist NOIP.com bei dem router handelt es sich um einen Speed Port W724v Typ A neueste Firmware Version ist natürlich installiert.

DNS wird auch korrekt aufgelöst Port 80 ist auch von außen erreichbar aber keine der dokumentierten Anforderung mit Hoden funktioniert bei mir ich bekomme immer die Fehlermeldung dass ich überprüfen soll ob die Firewall den Port blockiert. Oder ob meine IP öffentlich routbare wäre.

Da meine Englischkenntnisse aber sehr rudimentär sind dachte ich mir vielleicht hat ja einer von euch schon Erfahrungen damit gesammelt und könnte mir vielleicht sagen wie es am einfachsten geht.

denn der in Heise Forum beschriebene Weg funktioniert irgendwie gar nicht.

Falls Interesse besteht und sich jemand für die Beta registrieren möchte hier noch mal der Registrierungslink für die Beta.

Link: docs.google.com/forms/d/15Ucm4A2...glV7CKHmM/

ich hoffe jemand hat einen Tipp viele Liebe Grüße Waylin

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 289801

Url: https://administrator.de/forum/let-s-encrypt-auch-bei-dyndns-289801.html

Ausgedruckt am: 16.07.2025 um 22:07 Uhr

18 Kommentare

Neuester Kommentar

Zitat von @Waylin:

DNS wird auch korrekt aufgelöst Port 80 ist auch von außen erreichbar aber keine der dokumentierten Anforderung mit Hoden

DNS wird auch korrekt aufgelöst Port 80 ist auch von außen erreichbar aber keine der dokumentierten Anforderung mit Hoden

Dann Wunder dich nicht

Laut Infos die ich gesammelt habe ist es auch möglich sich Zertifikate auf dynamische DNS Domains ausstellen zu lassen.

Ja geht problemlos, vor kurzem erst erfolgreich getestet../letsencrypt-auto -d deinedomain.ddns.net certonly

Viele vergessen die Firewall auf dem Linux-System

Also mit iptables -L prüfen ob auf Port 80 alles durchgeht, wenn nicht Port freischalten

iptables -I INPUT 1 -p tcp --dport 80 -j ACCEPT

iptables -F

p.s. ab 3. Dezember geht Lets Encrypt live ...

aber keine der dokumentierten Anforderung mit Hoden funktioniert

Hust * Ich würde mal in die Richtung gehen... SSL benötigt Standardmäßig den Port 443.. Gib den mal frei.

Das wäre ja ein Schuss ins Bein, mit let's encrypt will man ja gerade erst ein Zertifikat bekommen, also hat man ja zuerst mal keins. Wäre also Unsinn wenn hier Port 443 mit SSL für eine Auth gefordert wäre Ich würd mal vermuten das deine Speedportgurke die Ursache ist, sowas gehört auf den Sondermüll, geschreddert und gehäckselt diese Krankheit ...

Hat dein Speedport überhaupt eine richtige öffentliche IP oder macht dein Provider "Provider Grade NAT" und du hast extern eine IP aus einem privaten Adressbereich ? In dem Fall hast du sowieso die A....karte gezogen.

Gut das ist eine normale öffentliche IP, mit der sollte es also in dieser Hinsicht keine Probleme geben

Ich habe das hier unter einem cleanen Ubuntu Server 14.04 LTS in einer VM am laufen.

Wenn du überprüfen willst ob überhaupt Pakete an deinem Linux-System ankommen, schalte Wireshark oder einen Paketdumper(tcpdump) ein, dann siehst du ob überhaupt Pakete deinen Router passieren und am System ankommen.

Sorry wenn das vielleicht etwas viel für dich ist, aber so ist das nun mal wenn man mit Linux hantiert, die Lernkurve ist steil und man lernt viel in kurzer Zeit

Wenn du mir vielleicht einen Tipp geben könntest wie ich dir noch mehr Infos besorgen kann die auch etwas bringen lassen es mich bitte wissen denn leider bin ich nun mal Anfänge in diesen Dingen sorry.

- Wie hast du das Linux-System aufgesetzt bzw. unter welcher Linux-Distribution betreibst du den ACME client ?

- Nach welcher Anleitung bist du vorgegangen?

Ich habe das hier unter einem cleanen Ubuntu Server 14.04 LTS in einer VM am laufen.

Wenn du überprüfen willst ob überhaupt Pakete an deinem Linux-System ankommen, schalte Wireshark oder einen Paketdumper(tcpdump) ein, dann siehst du ob überhaupt Pakete deinen Router passieren und am System ankommen.

tcpdump -i eth0 "host DEINELOKALEIP && port 80"

Zitat von @Waylin:

Hallo jodel32 genau die gleiche Konstruktion habe ich auch benutzt eine neu installierte virtuelle Maschine auf meiner Workstations diese dann im Brückenmodus laufen lassen also was ich damit meine ist das die VM eine IP aus dem realen Netzwerk bekommt also zum Beispiel 192.168.0.210.

OKHallo jodel32 genau die gleiche Konstruktion habe ich auch benutzt eine neu installierte virtuelle Maschine auf meiner Workstations diese dann im Brückenmodus laufen lassen also was ich damit meine ist das die VM eine IP aus dem realen Netzwerk bekommt also zum Beispiel 192.168.0.210.

als Linux Distribution habe ich auch Ubuntu Server 14. 04L TS benutzt. Ursprünglich vorgegangen bin ich nach folgender Anleitung wobei ich mir mittlerweile nicht mehr sicher bin ob das überhaupt die richtig war.

OK.leider kenne ich Wireshark nur unter Windows die Frage ist jetzt kann ich das unter Windows ganz normal laufen lassen um zu sehen ob die Pakete an der richtigen Stelle ankommen wenn die Zertifikats anfordern Maschine in einer VM auf der Workstations läuft. Bin mit Netzwerk Programmen wie Wireshark noch nicht so fit.

Wechsele unter Linux auf die zweite Konsole ALT + F2 und logge dich dort ebenfalls ein, dann führst du den in meinem letzten Post aufgeführten TCPDump Befehl aus (interne IP anpassen) und wechsele nun wieder zurück auf die erste Konsole und fordere ein Zertifikat an, dann wechselst du wieder zurück auf die zweite Konsole und überprüfst ob überhaupt Pakete an Port 80 des Systems ankommen. Siehst du dort Traffic der von den Let's enxcrypt Systemen kommt müsste es generell funktionieren, kommt dort kein Traffic an, dann ist was an deinem Netzwerksetup (Forwarding / Firewall) faul.Deaktiviere auch mal auf dem HOST den Virenscanner bzw. eventuelle Security-Suiten und alle Firewalls.

Welche Virtualisierungssoftware benutzt du ? VMWare Workstation ?

Ich vermute mal du hast auf dem Ubuntu auch schon den Apache installiert, in dem Fall musst du den Apache kurz stoppen wenn du nur ein Zertifikat generieren willst was nicht automatisch installiert wird (certonly). Denn wenn Apache aktiv ist belegt es ja schon Port 80 und da Lets encrypt hier selber einen Responder auf Port 80 startet klappt das sonst nicht.

Hier auch nochmal eine kurze Einleitung

computerbase.de/2015-12/lets-encrypt-erfahrungen-https/3/

Gruß jodel32

Hier auch nochmal eine kurze Einleitung

computerbase.de/2015-12/lets-encrypt-erfahrungen-https/3/

Gruß jodel32

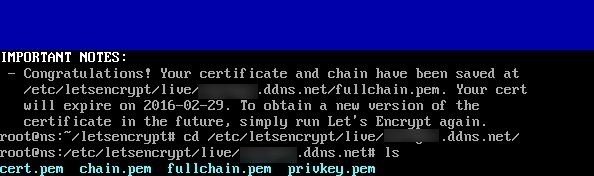

Gut die Anfragen und die AUTH funktionieren laut deinen Bildern. Die letzte Meldung scheint mir das dein System durch deine vielen Anfragen geblockt wurde. Hast du überhaupt mal in das Ausgabeverzeichnis geschaut ob dort überhaupt Zertifikate abgelegt worden sind?:

Wenn du Pech hast, wurde deine Subdomain eventuell für länger geblockt.

Ansonsten System neu aufsetzen und clean starten.

/etc/letsencrypt/liveWenn du Pech hast, wurde deine Subdomain eventuell für länger geblockt.

Ansonsten System neu aufsetzen und clean starten.

Schön das es endlich geklappt hat

Wie du das machst bleibt dir überlassen (per SSH kopieren oder ein gesichertes NFS-Share einrichten wenn die Dienste auf unterschiedlichen Servern liegen)

Berechtigungen über eine Gruppe regeln, also Gruppe erstellen und dann die Service-User der Dienste zu der Gruppe hinzufügen und nur dieser Gruppe und root Zugriff auf die Zertifikate geben (640).

Schönen Nikolausabend

jodel

Die einzige Frage die sich mir nun noch stellt ist ob ich den Ordner der beim anfordern der Zertifikate erstellt wird sprich /ETC/let's encrypt auf den realen Server übertragen soll oder immer nur die aktuellen Zertifikate zudem wie würdest du das regeln von den Berechtigungen her

Nun, da bei Let's Encrypt die Zertifikate nur 3 Monate Gültigkeit (in Zukunft vermutlich nur noch 30 Tage) haben solltest du das Erneuern weitestgehend mit Skripten automatisieren.Wie du das machst bleibt dir überlassen (per SSH kopieren oder ein gesichertes NFS-Share einrichten wenn die Dienste auf unterschiedlichen Servern liegen)

Berechtigungen über eine Gruppe regeln, also Gruppe erstellen und dann die Service-User der Dienste zu der Gruppe hinzufügen und nur dieser Gruppe und root Zugriff auf die Zertifikate geben (640).

Schönen Nikolausabend

jodel

ich nehme mal an dass dies aber nur für den Ordner gilt in dem die Zertifikate liegen

Natürlich muss die Gruppe sich bis zum Ordner durchhangeln können, die Leserechte für den Ordner gelten dann für diesen und seine Inhalte wenn du die rekursive Option von chmod verwendest.wiki.ubuntuusers.de/Rechte