Max-Performance Trunk 1 Gbit

Ich hab da mal ne Frage, Feiertag gilt hoffentlich mindestens mal als Freitag! 😅

Gegeben sei eine OPNsense mit einem Trunk (RJ45) auf einen MT CRS326-Switch. Mache ich nun iperf-Tests von einem zu einem anderen Client - die beide an dem Switch hängen(!) - habe ich doch folgende Situation:

a) Innerhalb des vLANs managed das der Switch "unter sich", d.h. beide Clients sind mit je 1 Gbit/s angebunden. iPerf max sollte so bei "Wirespeed" 940 Mbit/s liegen (up&down).

b) Ich messe von einem vLAN in das andere: Der Test läuft vom Client zum Switch, dort über 1 Gbit/s an die OPNsense, durch die Firewall, wieder über die 1 Gbit/s in den Switch und dort zum iperf-Server im neuen vLan.

Bei Option b) kann natürlich die Routing-Leistung der Firewall ein limitierender Faktor sein. In meinem Fall ist das zweifellos so.

Frage: Ist darüber hinaus auch die 1 Gbit/s Anbindung zwischen Switch&Firewall ein limitierender Faktor? Sprich, komme ich da technisch nicht über knapp 500 Mbit/s?! Oder ist das eben gerade wegen "Full-Duplex" kein Thema?

PS: Wie Ihr seht, bin ich mal wieder auf der Suche nach Speed, bzw. dem fehlenden. Und als bekennender Amazoniker träume ich mittlerweile von @MysticFoxDE und seinen Patchkabeln. 😂

PPS: Ergänzend. Würde ich die OPNsense-HW erneuern und hätte dann dort einen SFP-Port (ohne Plus) zur Verfügung. Besser Dual-LAN zum CRS oder lieber 1 x SFP-"Glas"? Das Ausfallrisiko ist jetzt nicht soooo der Risikofaktor.

Gegeben sei eine OPNsense mit einem Trunk (RJ45) auf einen MT CRS326-Switch. Mache ich nun iperf-Tests von einem zu einem anderen Client - die beide an dem Switch hängen(!) - habe ich doch folgende Situation:

a) Innerhalb des vLANs managed das der Switch "unter sich", d.h. beide Clients sind mit je 1 Gbit/s angebunden. iPerf max sollte so bei "Wirespeed" 940 Mbit/s liegen (up&down).

b) Ich messe von einem vLAN in das andere: Der Test läuft vom Client zum Switch, dort über 1 Gbit/s an die OPNsense, durch die Firewall, wieder über die 1 Gbit/s in den Switch und dort zum iperf-Server im neuen vLan.

Bei Option b) kann natürlich die Routing-Leistung der Firewall ein limitierender Faktor sein. In meinem Fall ist das zweifellos so.

Frage: Ist darüber hinaus auch die 1 Gbit/s Anbindung zwischen Switch&Firewall ein limitierender Faktor? Sprich, komme ich da technisch nicht über knapp 500 Mbit/s?! Oder ist das eben gerade wegen "Full-Duplex" kein Thema?

PS: Wie Ihr seht, bin ich mal wieder auf der Suche nach Speed, bzw. dem fehlenden. Und als bekennender Amazoniker träume ich mittlerweile von @MysticFoxDE und seinen Patchkabeln. 😂

PPS: Ergänzend. Würde ich die OPNsense-HW erneuern und hätte dann dort einen SFP-Port (ohne Plus) zur Verfügung. Besser Dual-LAN zum CRS oder lieber 1 x SFP-"Glas"? Das Ausfallrisiko ist jetzt nicht soooo der Risikofaktor.

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 9125888345

Url: https://administrator.de/forum/max-performance-trunk-1-gbit-9125888345.html

Ausgedruckt am: 02.08.2025 um 07:08 Uhr

14 Kommentare

Neuester Kommentar

Moin,

an sich hast du mit full duplex parralel in beide Richtungen 1Gbs.

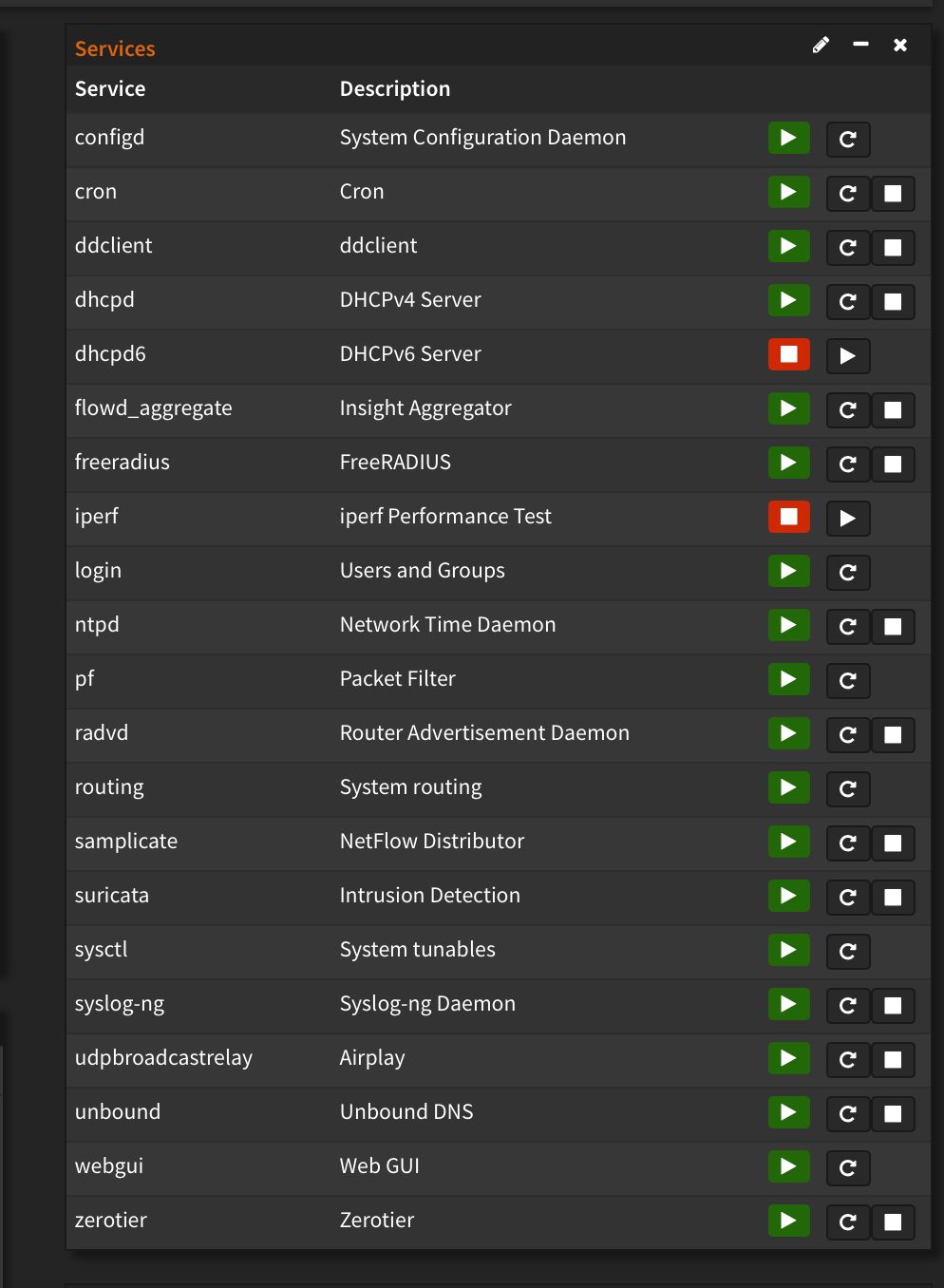

Welche HW setzt du denn derzeit bei der Sense ein? Hast du auch noch Snort drauf laufen?

Gruß

Spirit

PS der 326 hält 1G nicht wirklich stabil wenn VLans konfiguriert sind. Das Problem habe ich hier auch.

Gateway ist bei mir ein überdimensioniertes IPU Board.

an sich hast du mit full duplex parralel in beide Richtungen 1Gbs.

Welche HW setzt du denn derzeit bei der Sense ein? Hast du auch noch Snort drauf laufen?

Gruß

Spirit

PS der 326 hält 1G nicht wirklich stabil wenn VLans konfiguriert sind. Das Problem habe ich hier auch.

Gateway ist bei mir ein überdimensioniertes IPU Board.

Nur um Missverständnisse bei "Trunk" auszuräumen: Du meinst "Cisco like" einen einfachen Tagged Uplink und keine Link Aggregation die ja üblicherweise als Trunk (außer bei Cisco) bezeichnet wird. Richtig?!

Da ist dann das "Dual LAN" leider auch wieder doppeldeutig. Damit ist dann aber ein LAG gemeint, oder?!? 🤔

Da ist dann das "Dual LAN" leider auch wieder doppeldeutig. Damit ist dann aber ein LAG gemeint, oder?!? 🤔

Moin @Visucius,

du hast echt Glück, dass ich den Browser noch rechtzeitig minimieren konnte, bevor mein ausgewachsener Hausdrachen diese Bekenntnis entdeckt hat. 😬🙃

Nix "seinen", wenn dann höchstens "MysticFoxDE VS Patchkabel". 🤪

Gruss Alex

Und als bekennender Amazoniker träume ich mittlerweile von @MysticFoxDE

du hast echt Glück, dass ich den Browser noch rechtzeitig minimieren konnte, bevor mein ausgewachsener Hausdrachen diese Bekenntnis entdeckt hat. 😬🙃

und seinen Patchkabeln. 😂

Nix "seinen", wenn dann höchstens "MysticFoxDE VS Patchkabel". 🤪

Gruss Alex

Moin @Visucius,

hast du den beide vLAN's auf derselben NIC an der OPNsense anliegen?

Wenn ja, besteht die Möglichkeit, dass du an der OPNsense, mal die vLAN's auf unterschiedliche NIC's verteilst?

Gruss Alex

Frage: Ist darüber hinaus auch die 1 Gbit/s Anbindung zwischen Switch&Firewall ein limitierender Faktor? Sprich, komme ich da technisch nicht über knapp 500 Mbit/s?! Oder ist das eben gerade wegen "Full-Duplex" kein Thema?

hast du den beide vLAN's auf derselben NIC an der OPNsense anliegen?

Wenn ja, besteht die Möglichkeit, dass du an der OPNsense, mal die vLAN's auf unterschiedliche NIC's verteilst?

Gruss Alex

Moin @Visucius,

👍

Ich bin mir nicht sicher, ob du mit einem LAG hier wirklich glücklicher wirst, damit habe ich z.B. bei den Sophos XGS, bisher auch nur bedingt gute Erfahrungen gemacht.

Ausfallsicherheit geht ja, sauberes Loadbalancing ist jedoch eine andere Geschichte. 😔

Daher versuchen wir bei den XGS, wenn zwei Netze mit voller Bandbreite gegeneinander gekoppelt werden sollen, auch jedem Netz eine separate NIC zuzuordnen.

Gruss Alex

Jo, habe ich.

👍

Ich könnte auch über ne Bridge in der Sense mehrere vLANs auf Dual-LAN einbinden (LAG). Hatte ich bei der Einrichtung aber noch nicht gewusst, bzw. gefunden.

Ich bin mir nicht sicher, ob du mit einem LAG hier wirklich glücklicher wirst, damit habe ich z.B. bei den Sophos XGS, bisher auch nur bedingt gute Erfahrungen gemacht.

Ausfallsicherheit geht ja, sauberes Loadbalancing ist jedoch eine andere Geschichte. 😔

Daher versuchen wir bei den XGS, wenn zwei Netze mit voller Bandbreite gegeneinander gekoppelt werden sollen, auch jedem Netz eine separate NIC zuzuordnen.

Gruss Alex

Moin @Visucius,

da mit den Rx respektive Tx pauses ist ganz normal, wenn Flow Control aktiviert ist und man den Port an seine Lastgrenze bringt.

Gruss Alex

CRS: Was eben auffällt, aktiviere ich die Flow Control auf dem Switch für den Port des iperf3-Hosts bekomme ich tausende von RX und TX pauses. Aber keine sonstigen Fehler(!) auf keinem der Switch-Ports.

da mit den Rx respektive Tx pauses ist ganz normal, wenn Flow Control aktiviert ist und man den Port an seine Lastgrenze bringt.

Gruss Alex

du hast echt Glück, dass ich den Browser noch rechtzeitig minimieren konnte, bevor mein ausgewachsener Hausdrachen diese Bekenntnis entdeckt hat. 😬🙃

Damit waren ja zweifellos "Alpträume" gemeint! PS der 326 hält 1G nicht wirklich stabil wenn VLans konfiguriert sind.

Diese Behauptung ruft nach ein paar Erläuterungen. Da die VLANs geoffloaded werden, laufen sie Wirespeed und die verwendeten Switch-Chips sind ordentliche Massenware eines renommierten Herstellers, die nicht einfach so instabil werden dürften. Instabilitäten folgen dann meist aus Konfigurationspannen.

Ich habe hier einen 326er mit etlichen VLANs völlig unauffällig am Laufen. Den Uplink zum Router macht allerdings der SFP+.

Iperf-Tests seinerzeit waren sowohl über Routing als auch im selben VLAN deutlich >900 Mbit/s. Ich bin auch mit 2 Gigabit-Clients auf einen dritten mit 2,5 Gbit/s gegangen. Beide Clients behielten dabei (wie erwünscht) ihre Geschwindigkeit. Um die angebliche 9 Gbit Routingleistung meines Routers zu testen, fehlte mir der Elan

Dass die vom Kollegen @Visucius beschriebene Hardware (mit 2/3 der Leistung eines APU-Boards) nicht Gigabit routet ist ja nun nahe liegend.

Viele Grüße, commodity

Moin @commodity,

auch für "Alpträume" von dritten die mich betreffen, hat mein Hausdrachen überhaupt kein Verständnis!

Denn dann kommt zwangsläufig die Frage, warum den @Visucius "Alpträume" von mir haben sollte.

Und die kann ich meinem bei einer Behörde und nicht in der IT arbeitendem Hausdrachen, wohl kaum mit "wegen den Patchkabeln" beantworten, das wird dieser ganz bestimmt nicht fressen. 🤪

Gruss Alex

du hast echt Glück, dass ich den Browser noch rechtzeitig minimieren konnte, bevor mein ausgewachsener Hausdrachen diese Bekenntnis entdeckt hat. 😬🙃

Damit waren ja zweifellos "Alpträume" gemeint! auch für "Alpträume" von dritten die mich betreffen, hat mein Hausdrachen überhaupt kein Verständnis!

Denn dann kommt zwangsläufig die Frage, warum den @Visucius "Alpträume" von mir haben sollte.

Und die kann ich meinem bei einer Behörde und nicht in der IT arbeitendem Hausdrachen, wohl kaum mit "wegen den Patchkabeln" beantworten, das wird dieser ganz bestimmt nicht fressen. 🤪

Gruss Alex

sauberes Loadbalancing ist jedoch eine andere Geschichte.

Gibt es denn auch "unsauberes" Loadbalancing?? 🤔LACP LAGs nach 802.3ad bzw. jetzt 802.1ax ist bekanntlich ein Hashing Verfahren. Wenn du wenig Address Entropie im Netzwerk hast, kann es niemals eine gleichmässige Verteilung geben. Es hängt dann in hohem Maße davon ab wie der Hash berechnet wird. Mac Adresse, IP Adresse, VLAN ID, TCP/UDP Port. Das sind die 4 Komponenten, bzw. je nach Hersteller, immer Teile davon die in eine Hash Berechnung einfliessen und damit den physisch verwendeten Link der Kommunikation bestimmen.

Bei höherer Routing Auslastung in einem One Armed Design (Router on a Stick) bietet ein LAG deutliche Vorteile statt eines singulären Links. Wenn man das Hashing entsprechend richtig customized und natürlich Flow Control, wie generell üblich, aus ist! ...