MikroTik als Gast-WLAN-Client

Hallo zusammen,

ich benötige mal wieder Eure Hilfe.

Ziel ist es einen MikroTik-Router (HAP-AC2) an einem beliebigen Gastnetzwerk zu betreiben, um mit weiteren Geräten das Gastnetz nutzen zu können.

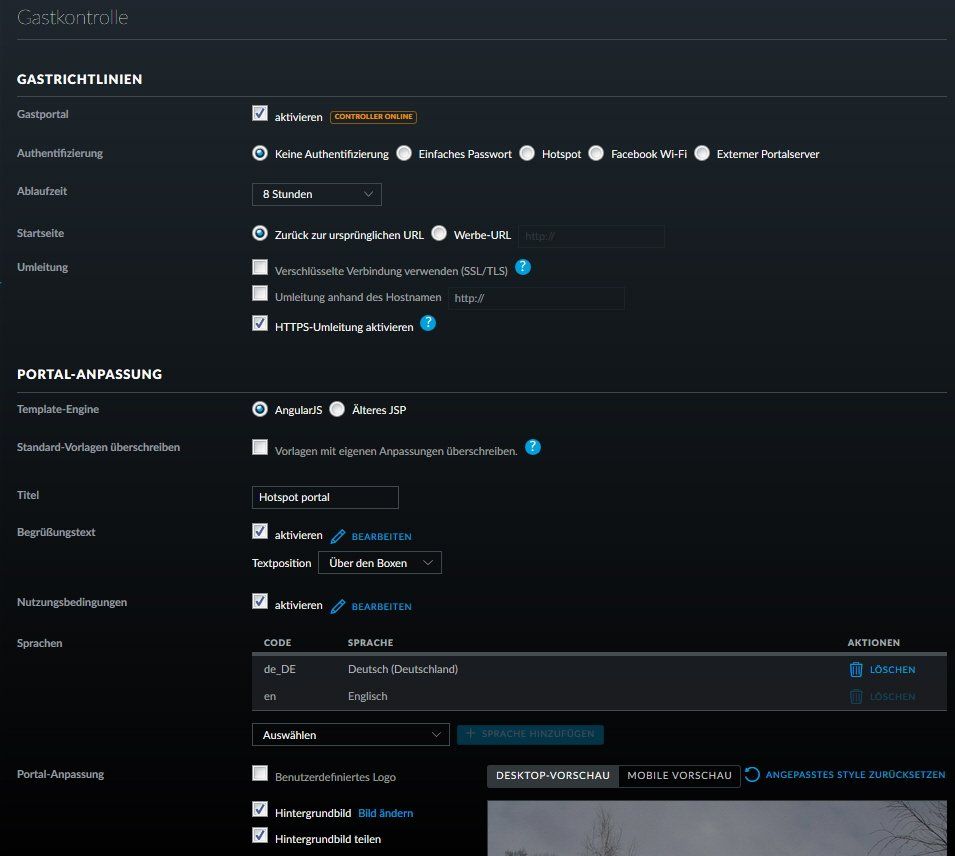

Um den neuen HAP-AC2 einzurichten habe ich mir ein Testaufbau geschaffen. Als erstes habe ich an meinem privaten WLAN zwei neue SSID's eingerichtet. Ein WLAN nur mit WPA2-PSK und ein WLAN mit WPA2-PSK und Hotspotportal (mit Hilfe von Unifi-AP's). Beide WLAN's funktionieren mit meinen mobilen Geräten (z.B. iPhone). Bei dem ersten WLAN muss ich natürlich nur das Passwort zur SSID eingeben und es funktioniert. Beim zweiten WLAN muss ich ebenfalls das Passwort eingeben und dann komme ich auf die Hotspotportal-Seite und muss einen "Hacken" setzen und bin ebenfalls "drin".

Jetzt habe ich den neuen MikroTik (HAP-AC2) mit einem seperaten Laptop (über Kabel) verbunden und will die Verbindung zu meinen Test-WLAN's herstellen. Dazu habe ich zuerst den MirkoTik eingerichtet - DHCP, DNS, ... und das WLAN des MikroTik im Client-Modus. Nun kann ich mich auch mit meinem ersten Test-WLAN (nur WPA2-PSK) verbinden und damit das "Gast-WLAN" nutzen. Ich bekommen es aber nicht hin, mich mit dem zweiten Test-WLAN (WPA2-PSK+Hotspotportal) zu verbinden.

Im Status des MikroTik sehe ich, dass er sich auch hier für ca. 5 Sekunden mit dem WLAN verbindet - nun müsste ich sicherlich im Hotspotportal den "Haken" setzen aber wie bekomme ich diese Seite auf den Laptop.

Gibt es hier einen "Trick"???

Ich hoffe, dass ich keine wesentlichen Informationen vergessen habe - falls doch - einfach fragen!!

Vielen Dank im Voraus und

viele Grüße

Alex

ich benötige mal wieder Eure Hilfe.

Ziel ist es einen MikroTik-Router (HAP-AC2) an einem beliebigen Gastnetzwerk zu betreiben, um mit weiteren Geräten das Gastnetz nutzen zu können.

Um den neuen HAP-AC2 einzurichten habe ich mir ein Testaufbau geschaffen. Als erstes habe ich an meinem privaten WLAN zwei neue SSID's eingerichtet. Ein WLAN nur mit WPA2-PSK und ein WLAN mit WPA2-PSK und Hotspotportal (mit Hilfe von Unifi-AP's). Beide WLAN's funktionieren mit meinen mobilen Geräten (z.B. iPhone). Bei dem ersten WLAN muss ich natürlich nur das Passwort zur SSID eingeben und es funktioniert. Beim zweiten WLAN muss ich ebenfalls das Passwort eingeben und dann komme ich auf die Hotspotportal-Seite und muss einen "Hacken" setzen und bin ebenfalls "drin".

Jetzt habe ich den neuen MikroTik (HAP-AC2) mit einem seperaten Laptop (über Kabel) verbunden und will die Verbindung zu meinen Test-WLAN's herstellen. Dazu habe ich zuerst den MirkoTik eingerichtet - DHCP, DNS, ... und das WLAN des MikroTik im Client-Modus. Nun kann ich mich auch mit meinem ersten Test-WLAN (nur WPA2-PSK) verbinden und damit das "Gast-WLAN" nutzen. Ich bekommen es aber nicht hin, mich mit dem zweiten Test-WLAN (WPA2-PSK+Hotspotportal) zu verbinden.

Im Status des MikroTik sehe ich, dass er sich auch hier für ca. 5 Sekunden mit dem WLAN verbindet - nun müsste ich sicherlich im Hotspotportal den "Haken" setzen aber wie bekomme ich diese Seite auf den Laptop.

Gibt es hier einen "Trick"???

Ich hoffe, dass ich keine wesentlichen Informationen vergessen habe - falls doch - einfach fragen!!

Vielen Dank im Voraus und

viele Grüße

Alex

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 440501

Url: https://administrator.de/forum/mikrotik-als-gast-wlan-client-440501.html

Ausgedruckt am: 11.07.2025 um 23:07 Uhr

23 Kommentare

Neuester Kommentar

Hi.

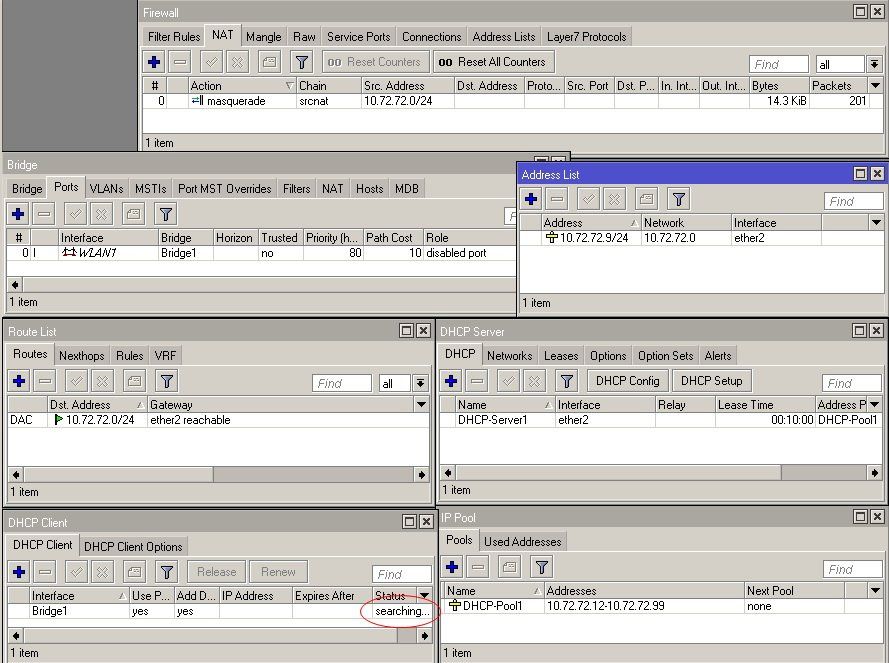

Kein Problem. Als erstes solltest du sicherstellen das du am Mikrotik im Clientmodus am besten ein separates Subnetz für die Rechner verwendest wenn du alle Clients über einen einzigen Hotspot-Account laufen lassen willst. Dann im SRCNAT des Mikrotik sämtlichen Traffic der über das WIFI Interface raus geht -> MASQUERADEN, so dass beim Zugriff auf den Hotspot dieser immer nur die IP und MAC Adresse des Mikrotik sieht und nicht die der Clients. Dann brauchst du natürlich noch einen DHCP-Client auf dem Wifi-Interface des Mikrotik der per DHCP IP/Default GW und opt. DNS bezieht. Ein DHCP-Server für die Clients am Mikrotik im Clientmode natürlich auch noch, sofern du nicht manuell konfigurieren willst.

Ist das vorbereitet, lässt man den Mikrotik die Wifi Verbindung zum Hotspot herstellen. Dann nimmst man sich einen beliebigen Client und öffnet eine beliebige Webseite. Der Hotspot sollte mit seinem Redirect auf die Portalseite umleiten. Dann einloggen und schon sollten alle Clients Internetzugang haben.

Sollte es immer noch nicht gehen, checke mal ob die Pakete des Hotspots mit einem TTL Wert von 1 am Mikrotik ankommen. Wäre das der Fall, müsstest du in der Mangle-Chain im PREROUTING die TTL wieder hochsetzen damit die Pakete die Clients erreichen können. Das ist aber wie gesagt nur nötig, sofern jemand seinen Hotspot mit dieser zusätzlichen Hürde versehen hat um unbedarfte Anwender daran zu hindern Router ins Hotspot-Netz zu stellen. Den Mikrotik-Spezi hindert das netürlich nicht daran auch das mit Anpassung der TTL zu umgehen.

So long.

Kein Problem. Als erstes solltest du sicherstellen das du am Mikrotik im Clientmodus am besten ein separates Subnetz für die Rechner verwendest wenn du alle Clients über einen einzigen Hotspot-Account laufen lassen willst. Dann im SRCNAT des Mikrotik sämtlichen Traffic der über das WIFI Interface raus geht -> MASQUERADEN, so dass beim Zugriff auf den Hotspot dieser immer nur die IP und MAC Adresse des Mikrotik sieht und nicht die der Clients. Dann brauchst du natürlich noch einen DHCP-Client auf dem Wifi-Interface des Mikrotik der per DHCP IP/Default GW und opt. DNS bezieht. Ein DHCP-Server für die Clients am Mikrotik im Clientmode natürlich auch noch, sofern du nicht manuell konfigurieren willst.

Ist das vorbereitet, lässt man den Mikrotik die Wifi Verbindung zum Hotspot herstellen. Dann nimmst man sich einen beliebigen Client und öffnet eine beliebige Webseite. Der Hotspot sollte mit seinem Redirect auf die Portalseite umleiten. Dann einloggen und schon sollten alle Clients Internetzugang haben.

Sollte es immer noch nicht gehen, checke mal ob die Pakete des Hotspots mit einem TTL Wert von 1 am Mikrotik ankommen. Wäre das der Fall, müsstest du in der Mangle-Chain im PREROUTING die TTL wieder hochsetzen damit die Pakete die Clients erreichen können. Das ist aber wie gesagt nur nötig, sofern jemand seinen Hotspot mit dieser zusätzlichen Hürde versehen hat um unbedarfte Anwender daran zu hindern Router ins Hotspot-Netz zu stellen. Den Mikrotik-Spezi hindert das netürlich nicht daran auch das mit Anpassung der TTL zu umgehen.

So long.

Ein Bild sagt mehr als 1000 Worte:

youtube.com/watch?v=SrW4OVa84O8

Das entspricht genau deinem Szenario. Stell dir einfach vor der "Mikrotik Home (Mikrotik 1)" Ist dein Gastnetzwerk.

Der Rest ist selbsterklärend.

Entscheidend ist hier das du mit einem Virtual AP arbeitest.

Eins ist aber irreführend in deiner Beschreibung bzw. hast du nicht klar genug beschrieben.

Sollen die Clients die das Gast WLAN Nutzen per LAN, sprich also Kabel angeschlossen werden oder per WLAN ??

Per Kabel wäre kinderleicht, da hast du 2 Optionen den MT als WLAN Bridge oder Router im Station Mode zu betreiben.

Per WLAN entspricht das genau dem Scenario wie im YouTube Tutorial beschrieben.

Die Bridge connected ins Gast WLAN und strahlt das über einen eigenen AP im gleichen Gerät wieder ab.

Hier musst du allerdimngs ganz genau beachten das du vom Gastnetz mindestens 4 oder 5 Funkkanäle Absand hältst, damit sich die beiden WLANs nicht gegenseitig stören. Die bekannte 1,6 11 Regel !

Siehe dazu auch hier:

Seit WLAN Umstellung von Cisco WAP 200 auf Zyxel NWA3560-N schlechtere Verbindung

Alle Hotsport/Captive Portal ToDos findet man hier:

mikrotik.com.my/hotspot-server-with-captive-portal-and-walled-ga ...

youtube.com/watch?v=SrW4OVa84O8

Das entspricht genau deinem Szenario. Stell dir einfach vor der "Mikrotik Home (Mikrotik 1)" Ist dein Gastnetzwerk.

Der Rest ist selbsterklärend.

Entscheidend ist hier das du mit einem Virtual AP arbeitest.

Eins ist aber irreführend in deiner Beschreibung bzw. hast du nicht klar genug beschrieben.

Sollen die Clients die das Gast WLAN Nutzen per LAN, sprich also Kabel angeschlossen werden oder per WLAN ??

Per Kabel wäre kinderleicht, da hast du 2 Optionen den MT als WLAN Bridge oder Router im Station Mode zu betreiben.

Per WLAN entspricht das genau dem Scenario wie im YouTube Tutorial beschrieben.

Die Bridge connected ins Gast WLAN und strahlt das über einen eigenen AP im gleichen Gerät wieder ab.

Hier musst du allerdimngs ganz genau beachten das du vom Gastnetz mindestens 4 oder 5 Funkkanäle Absand hältst, damit sich die beiden WLANs nicht gegenseitig stören. Die bekannte 1,6 11 Regel !

Siehe dazu auch hier:

Seit WLAN Umstellung von Cisco WAP 200 auf Zyxel NWA3560-N schlechtere Verbindung

Alle Hotsport/Captive Portal ToDos findet man hier:

mikrotik.com.my/hotspot-server-with-captive-portal-and-walled-ga ...

Ein "Test-Gast-WLAN", dass mit WPA2-PSK verschlüsselt ist

Ist ja eigentlich, sorry, etwas hirnrissig, denn welchen tieferen Sinn sollte ein WPA2 Passwort bitte bei einem Gast Netzwerk haben ?!Jedem Gast musst du ja dann dein Passwort verraten. Der Gast verrät es allen anderen Gästen, die ihren Nachbarn und Freunden und innerhalb von Stunden weiss es die ganze Stadt und die Welt. Sinnfrei....da kann man es dann auch gleich ganz weglassen.

Deshalb ja Captive Portals mit Einmal Passwörtern

WLAN oder LAN Gastnetz einrichten mit einem Captive Portal (Hotspot Funktion)

Gastnetze sind in der Regel also immer offen. Das aber nur mal OT nebenbei.

Eingerichtet sind diese beiden WLAN's auf Ubiquiti-UAP's

Mit MSSIDs ?Ich bekomme auch keine Captiv-Portal-Seite auf dem mit Kabel am MikroTik hängenden Laptop zu sehen.

Das ist auch klar. Sofern du kein Masquerading machst auf dem WLAN Adapter. Oder hast du das da aktiviert ?!In jedem Falle sollte der MT als WLAN Client IMMER einen IP Adresse, Gateay, DNS vom WLAN bekommen, egal ob es mit oder ohne Captive Portal arbeitet !

Die Captive Portal Funktion des WLANs wo der MT sich einwählt hat ja primär mit der DHCP IP Adressvergabe eines Clients nicht das Geringste zu tun.

Eien IP bekommen Clients immer. Das CP fängt nur eben TCP 80 und 443 Traffic ab (HTTP(S)) und injiziert dafür dann seine eigene Portal Webseite sollte der Client nicht authentisiert sein.

Um aber solchen Traffic zu senden muss ein Client natürlich erstmal eine IP, Gateway und DNS Adresse haben. Sonst geht es nicht.

Daran kann es also nicht liegen.

Ein paar Screenshots vom WinBox Setup der MT WLAN Client Einrichtung wäre in der Tat sehr hilfreich.

Die 4-5 Sekunden und dann Abbruch hört sich verdächtig nach Ubiquity Problem an. Deaktiviere mal die Guest Policy und setz das WLAN des Ubiquity neu auf ohne die Policy.

Ja ich weiß, hört sich blöd an weil die anderen Clients sich nicht beschweren aber das habe ich schon mal in Kombination anderer Hardware an Ubiquity APs erlebt.

Ja ich weiß, hört sich blöd an weil die anderen Clients sich nicht beschweren aber das habe ich schon mal in Kombination anderer Hardware an Ubiquity APs erlebt.

Ist es wohl auch. Mit anständigen APs funktioniert das fehlerlos:

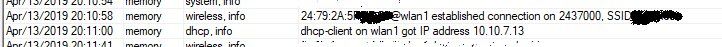

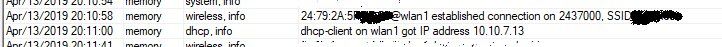

Mikrotik Log:

Getestet einmal mit einem Hotel Captive Portal von nebenan und einmal mit einem Testsetup mit einem pfSense Captive Portal und einem Mischmasch WLAN aus Apple, Ruckus und Cisco APs.

und einmal mit einem Testsetup mit einem pfSense Captive Portal und einem Mischmasch WLAN aus Apple, Ruckus und Cisco APs.

Keinerlei Unterbrechungen mit einem 30 Minuten Dauerping.

Fazit:

Works as designed mit Mikrotik !

Mikrotik Log:

Getestet einmal mit einem Hotel Captive Portal von nebenan

Keinerlei Unterbrechungen mit einem 30 Minuten Dauerping.

Fazit:

Works as designed mit Mikrotik !

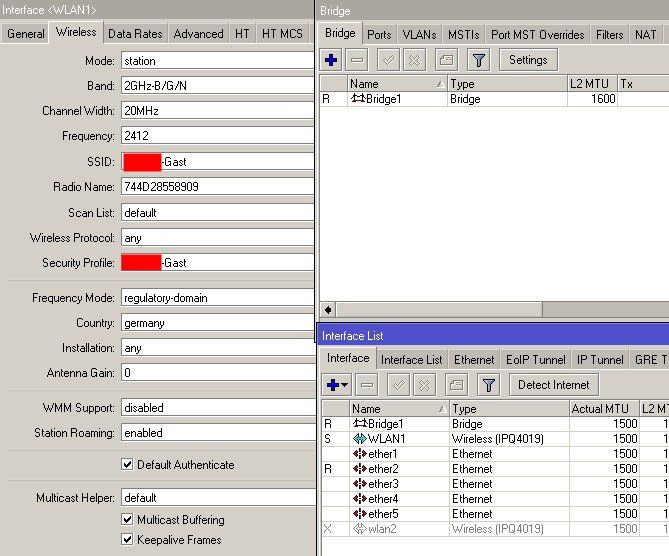

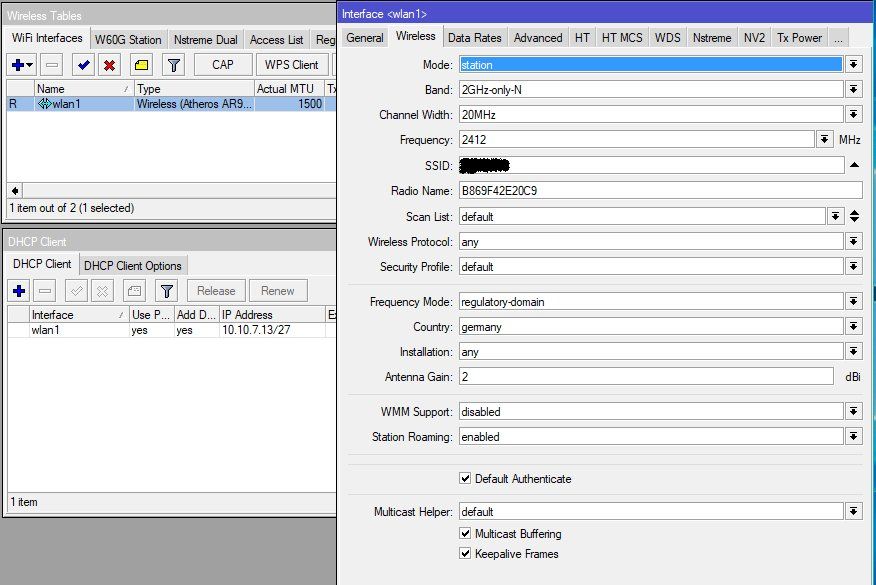

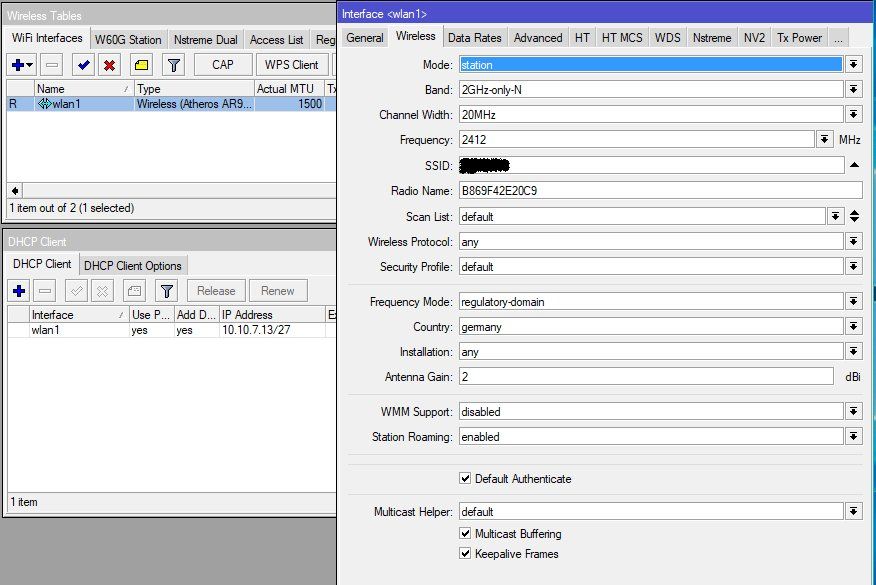

Mit Setting regulatory_domain kann die Einstellung niemals richtig sein, denn das erzwingt dann eine Antenna Gain von 2 !!

0 kann nicht stimmen, damit ist der Station Mode so nicht konfigurierbar. Es sei denn du nutzt eine Uralt Firmware auf dem Mikrotik ?!

Bitte dann unbedingt updaten auf die 6.44.2 Damit wurde das wasserdicht getestet und rennt fehlerlos !!

Siehe Settings oben !

mikrotik.com/download

Ferner ist die Verwendung eine Bridge völlig falsch !

Du routest hier, also muss der wlan1 Port zwingend ein gerouteter Port sein. Niemals darf der an einer L2 Bridge hängen. Das dürfte der Kardinalsfehler des Setup sein !

Eine Bridge hat hier absolut nichts zu suchen in dem Setup !! Abgesehen davon ist sie noch völlig falsch konfiguriert

Entfernen und mit den gerouteten Interfaces arbeiten.

Oder...sofern du sie als Switch für die Draht Clients nutzt hast du als Memberport einzig nur die ether Interfaces da drin aber niemals das wlan1 Interface !

Dann wird auch die LAN IP an das Bridge Interface gebunden ebenso der dort arbeitende DHCP Server !

Also...

0 kann nicht stimmen, damit ist der Station Mode so nicht konfigurierbar. Es sei denn du nutzt eine Uralt Firmware auf dem Mikrotik ?!

Bitte dann unbedingt updaten auf die 6.44.2 Damit wurde das wasserdicht getestet und rennt fehlerlos !!

Siehe Settings oben !

mikrotik.com/download

Ferner ist die Verwendung eine Bridge völlig falsch !

Du routest hier, also muss der wlan1 Port zwingend ein gerouteter Port sein. Niemals darf der an einer L2 Bridge hängen. Das dürfte der Kardinalsfehler des Setup sein !

Eine Bridge hat hier absolut nichts zu suchen in dem Setup !! Abgesehen davon ist sie noch völlig falsch konfiguriert

Entfernen und mit den gerouteten Interfaces arbeiten.

Oder...sofern du sie als Switch für die Draht Clients nutzt hast du als Memberport einzig nur die ether Interfaces da drin aber niemals das wlan1 Interface !

Dann wird auch die LAN IP an das Bridge Interface gebunden ebenso der dort arbeitende DHCP Server !

Also...

- Update auf 6.44.2

- Konfig erneuern aber dann richtig !

Hört sich gut an...

Die Grund ToDos für eine saubere Installation im Schnellverfahren wenn die 4 LAN Ports (und NUR die !) als Bridge arbeiten sollen für die per LAN angeschlossenen Clients:

wiki.mikrotik.com/wiki/Manual:Securing_Your_Router

Damit wäre die Konfig dann wie es gehört...

Wie du das WLAN dann über einen "Virtual AP" aufmachst siehst du im obigen Video und wie du OpenVPN auf dem MT konfigurierst sagt dir dieses Tutorial:

Clientverbindung OpenVPN Mikrotik

Bei MT gibt es da ein paar Kleinigkeiten zu beachten, es rennt aber fehlerlos.

Die Grund ToDos für eine saubere Installation im Schnellverfahren wenn die 4 LAN Ports (und NUR die !) als Bridge arbeiten sollen für die per LAN angeschlossenen Clients:

- Aktuelle Stable 6.44.2 installieren und Bootloader darauf upgraden

- Konfig löschen und OHNE Default Konfig resetten

- Bridge anlegen und nur die 4 LAN Ports eth1 bis eth5 als Member Ports der Bridge definieren !

- IP Adresse für die LAN Clients auf dem Bridge Interface anlegen ! Achtung !!! Hier sinnigerweise eine etwas exotischere IP im 172.16.0.0 /12 er Bereich nehmen damit es mit den WLAN Banalnetzen 192.168.x.y nicht zu Routing Konflikten kommt !

- DHCP Server Mit Klick auch "Setup" Button ebenfalls auf dem Bridge Interface einrichten.

- wlan1 Port darf NICHT der Bridge zugewiesen werden und verbleibt als Routing Port. Station Mode gem. obigen Setting einstellen

- DHCP Client auf das WLAN Interface wlan1 binden.

- Source NAT auf dem wlan1 Interface aktivieren.

- Fertisch !!

wiki.mikrotik.com/wiki/Manual:Securing_Your_Router

Damit wäre die Konfig dann wie es gehört...

Wie du das WLAN dann über einen "Virtual AP" aufmachst siehst du im obigen Video und wie du OpenVPN auf dem MT konfigurierst sagt dir dieses Tutorial:

Clientverbindung OpenVPN Mikrotik

Bei MT gibt es da ein paar Kleinigkeiten zu beachten, es rennt aber fehlerlos.

Zitat von @Alex29:

Drei Kleinigkeiten sind noch offen:

1. Wie kann ich das Discovery Protokoll deaktivieren?

Drei Kleinigkeiten sind noch offen:

1. Wie kann ich das Discovery Protokoll deaktivieren?

/tool mac-server2. Der Hap ac^2 verfügt über ein 2,4 GHz und ein 5 GHz-WLan-Interface. Ich habe das 5 GHz-Interface im "ap bridge"-Modus mit in die Bridge aufgenommen. Ist dass richtig,

Ja.dass ich in der Bridge die "VLAN-Filterung" aktivieren muss damit es funktioniert?

Nein!Es sind jedoch keinerlei VLAN's auf dem Geräte konfiguriert. Im Internet findet man hier zwar viele Anleitungen diese sind jedoch häufig für das RouterOS vor 6.41.

Ist für deinen Fall ja auch nicht nötig.3. Ich habe noch ein kleines Problem mit meiner DynDNS-Adresse. Ich habe mir vor mehreren Jahren eine DynDNS-Adresse angelegt. Beim Aussuchen der Adresse habe ich einen "_" (Unterstrich) verwendet. Den DynDNS-Anbieter hat es nicht gestört. Nun habe ich über die Jahre bereits einige Mobile-Geräte für den Zugriff auf mein Netz konfiguriert - diese funktionieren auch alle!!

Der MikroTik den ich heute eingerichtet habe prüft bei der Eingabe der Adresse jedoch die Konformität und akzeptiert meine Adresse nicht. Ich muss nun also immer erst einen Ping an meine DynDNS-Adresse schicken und mir die aufgelöste IP merken, um diese dann direkt in den OpenVPN-Client am MirkoTik einzugeben. Könnte man dies Automatisieren oder gibt es einen andere Möglichkeit meine nicht konforme DynDNS-Adresse einzugeben.

...ja ich weis ich könnte sie einfach ändern - dann müssten aber alle bisherigen Geräte auch umkonfiguriert werden!

Diese findest du im Netz wie z.B. in Wiki

wiki.mikrotik.com/wiki/Dynamic_DNS_Update_Script_for_No-IP_DNS

Die Skripte sind ja leicht an den jeweiligen Anbieter anzupassen, wenn man auf dessen Supportseiten schaut wie die URLs aufgebaut sein müssen.

Ich suche also nach einer Möglichkeit, dass der HAP ac2 diesen Ping selbst schickt und die erhaltene IP-Adresse in die OpenVPN-Config übernimmt.

Ach so, das machst du per Mikrotik-Skript und /resolveIch habe das 5 GHz-Interface im "ap bridge"-Modus mit in die Bridge aufgenommen. Ist dass richtig,

Nur wenn du eine neue Bridge definiert hast !!!Das darf natürlich niemals in die Bridge der LAN Interfaces !

m Internet findet man hier zwar viele Anleitungen diese sind jedoch häufig für das RouterOS vor 6.41.

Genau deshalb gibt es hier im Forum auch ein Tutorial wie man es nach 6.41 macht Mikrotik VLAN Konfiguration ab RouterOS Version 6.41

Aber wie Kollege @139374 schon richtig sagt: Für dich völlig irrelevant da du ja keinerlei VLANs hast !!

ch suche also nach einer Möglichkeit, dass der HAP ac2 diesen Ping selbst schickt und die erhaltene IP-Adresse in die OpenVPN-Config übernimmt.

Auch das machst du auf dem Mikrotik mit einem einfachen Skript. Es lässt sich alles skripten Hier hast du mal ein Beispiel wie das bei IPsec gemacht wird mit DynDNS Adressen, da der MT ja keine Hostnamen akzeptiert.

Das sollte dann ein Leichtes sein das für deine OVPN Anwendung anzupassen !

IPSec Site to Site zwischen opnSense und RouterOS mit dynamischen WAN-IP Adressen

Das darf natürlich niemals in die Bridge der LAN Interfaces !

Wieso? Wenn das WLAN mit zur Layer-2 Domain der LANs gehören soll und es nicht ein separates werden soll ist das Legitim.

Denk mal bitte etwas nach !! Du routest doch zwingend zwischen dem Gastnetz und den lokal am LAN angeschlossenen Clients die darauf zugreifen wollen !!! Routing ist hier ein Muss.

Es muss also immer zwangsweise eine geroutete Verbindung zwischen dem WLAN Netz und dem lokalen LAN Ports am MT gegeben sein. Allein auch schon wegen des Source NATs, denn das ist ein L3 Verfahren und niemals L2.

Wenn du nun die LAN Ports und das WLAN in ein logisches Netzwerk wirfst mit einer Bridge sind LAN Ports und WLAN in einem gemeinsamen IP Netz. Ein tödliches NoGo und zeigt leider das du dein eigenes Design technisch nicht wirklich verstanden oder druchdrungen hast.

WAN Ports und LAN Ports müssen zwangsweise IMMER in unterschiedlichen und damit getrennten Bridge Domains liegen.

Die IP L3 Funktionen müssen dann auf diese Bridge Interfaces gelegt werden !!!

Nur so ist das dann richtig.

Es muss also immer zwangsweise eine geroutete Verbindung zwischen dem WLAN Netz und dem lokalen LAN Ports am MT gegeben sein. Allein auch schon wegen des Source NATs, denn das ist ein L3 Verfahren und niemals L2.

Wenn du nun die LAN Ports und das WLAN in ein logisches Netzwerk wirfst mit einer Bridge sind LAN Ports und WLAN in einem gemeinsamen IP Netz. Ein tödliches NoGo und zeigt leider das du dein eigenes Design technisch nicht wirklich verstanden oder druchdrungen hast.

WAN Ports und LAN Ports müssen zwangsweise IMMER in unterschiedlichen und damit getrennten Bridge Domains liegen.

Die IP L3 Funktionen müssen dann auf diese Bridge Interfaces gelegt werden !!!

Nur so ist das dann richtig.

Hab ich!

Das 2,4 GHZ WAN WLAN beliebt natürlich separat!

Du routest doch zwingend zwischen dem Gastnetz und den lokal am LAN angeschlossenen Clients die darauf zugreifen wollen !!!

Das ja aber, will doch an dem Mikrotik Client zusätzliche 5GHz Clients mit einbinden, dann ist das kein Problem.Es muss also immer zwangsweise eine geroutete Verbindung zwischen dem WLAN Netz und dem lokalen LAN Ports am MT gegeben sein. Allein auch schon wegen des Source NATs, denn das ist ein L3 Verfahren und niemals L2.

Wenn du nun die LAN Ports und das WLAN in ein logisches netzwerk wirfst mit einer Bridge sind LAN Ports und WLAN in einem gemeinsamen IP Netz.

Das ist das was ich in seine Frage interpretiere er möchte WLAN Clients an seinem Mikrotik Client Device mit einbinden, dann ist das zusammenlegen von LAN und WLAN Clients problemlos möglich und legitim.Wenn du nun die LAN Ports und das WLAN in ein logisches netzwerk wirfst mit einer Bridge sind LAN Ports und WLAN in einem gemeinsamen IP Netz.

Das 2,4 GHZ WAN WLAN beliebt natürlich separat!

Ein tödliches NoGo und zeigt leider das du dein eigenes Design technisch nicht wirklich verstanden oder druchdrungen hast.

Blödes Geschwafel sorry, ich arbeite schon >10 Jahre mit Mikrotik. Der TO muss klarer definieren was er will. Persönliche Angriffe sind hier kontraproduktiv, und das von einem Level 5 hier, unglaublich, sachlich bleiben.Das ja aber, will doch an dem Mikrotik Client zusätzliche 5GHz Clients mit einbinden, dann ist das kein Problem.

Doch, wenn er das in die gleiche Bridge Doamin bringt wo die LAN Ports drin sind !Abgesehen davon wäre das auch Blödsinn wenn der wlan1 Port dann als dedizierter Router Port bleibt. Das wäre dann sogar noch schlimmer.

Fazit:

- Eine Bridge Domain für die LAN Ports, IP Funktionen auf dem bridge1 Port.

- Einen weitere (getrennte) Bridge Domain für die WLAN Ports die dann beide wlan Station Ports als Member hat. IP Funktion (DHCP Client, SRC NAT) dann auf dem bridge2 Port

- So bleibt das saubere Routing zw. LAN Ports und WLAN und nur so wird ein Schuh draus...

Der TO muss klarer definieren was er will.

Das ist sicher das Hauptproblem !Kann mir eventuell noch jemand kurz sagen, wo ich das Skript „hinschreiben“ muss

Sieh dir die im Tutorial geposteten Links an (hast du vermutlich noch nicht gemacht, oder ?!), dort steht das explizit./interface ovpn-client set NAMEDESOPENVPNCLIENT connect-to=[:resolve domain-name=name_blablub.domain.tld]/system/scheduler alle paar Minuten ausgeführt, schon hast du das Gewünschte.Ich bin raus, offensichtlich lesen die Level 5 die Fragen hier noch nicht mal mehr gründlich durch, da bringen dem TO auch die Tutorials nichts mehr.