MikroTik: VLAN-Konfiguration - keine Verbindung

Hallo,

derzeit versuche ich mich das erste mal an VLANs und habe mir dafür einen MikroTik hEX zum "Üben" gekauft.

Zum Zurechtfinden habe ich erstmal ein klassisches NAT hinter einer FRITZ!Box aufgesetzt: DHCP-Server, DNS-Server mit Cache und Firewall. Das hat soweit auch sehr gut funktioniert und ich habe auch mal mit Dingen wie DHCP-Reservierungen und statische DNS-Einträgen gespielt. Hat auch alles sehr gut geklappt.

Jetzt wollte ich einen Schritt weiter in Richtung VLANs gehen und es sollte somit 2 VLANs geben. VLAN 10 (Clients) und VLAN 20 (Server). Mein Plan war es, eth-1 weiterhin als "WAN"-Interface hinter der FRITZ!Box zu benutzen und dann eth-2 als Access Port für VLAN 10 und eth-3 als Access Port für VLAN 20 benutzen.

FRITZ!Box: 192.168.178.0/24

VLAN 10: 10.85.10.0/24

VLAN 20: 10.85.20.0/24

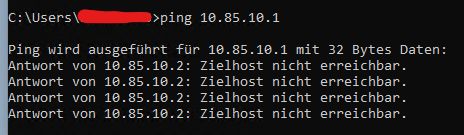

Von beiden VLANs sollte ein Zugriff aufs Internet möglich sein. Nun scheitere ich jedoch schon daran, dass die Clients in den jeweiligen VLANs eine IP-Adresse vom DHCP-Server des MikroTik zugewiesen bekommen. Nicht einmal mit einer statischen IP-Adresse funktioniert der Zugriff aufs Internet/den MikroTik selbst, weswegen ich vermute, dass mit meiner Konfiguration etwas größeres nicht zu stimmen scheint. Ich habe nach diesem Wiki-Eintrag gearbeitet, jedoch ausschließlich Access Ports verwendet: wiki.mikrotik.com/wiki/Manual:Bridge_VLAN_Table (Trunk/Access port setup)

Auch die Anleitung hier im Forum habe ich durchgelesen, diese ergibt jedoch in meinem Kopf keinen Sinn, die Anleitung von MikroTik schon.

Vielleicht kann mir ja einer sagen, was ich da grundlegend falsch gemacht habe bei der Konfiguration. Hier ist die Konfiguration:

Über die Sicherheit der Konfiguration brauchen wir nicht diskutieren, denn ich weiß, dass es nicht gerade sicher ist, den gebridgten Port untagged verfügbar zu machen.

Bei weiteren benötigten Informationen bitte eine Nachricht hier dalassen. Danke für die Hilfe im Voraus.

LG, runthegaunz

derzeit versuche ich mich das erste mal an VLANs und habe mir dafür einen MikroTik hEX zum "Üben" gekauft.

Zum Zurechtfinden habe ich erstmal ein klassisches NAT hinter einer FRITZ!Box aufgesetzt: DHCP-Server, DNS-Server mit Cache und Firewall. Das hat soweit auch sehr gut funktioniert und ich habe auch mal mit Dingen wie DHCP-Reservierungen und statische DNS-Einträgen gespielt. Hat auch alles sehr gut geklappt.

Jetzt wollte ich einen Schritt weiter in Richtung VLANs gehen und es sollte somit 2 VLANs geben. VLAN 10 (Clients) und VLAN 20 (Server). Mein Plan war es, eth-1 weiterhin als "WAN"-Interface hinter der FRITZ!Box zu benutzen und dann eth-2 als Access Port für VLAN 10 und eth-3 als Access Port für VLAN 20 benutzen.

FRITZ!Box: 192.168.178.0/24

VLAN 10: 10.85.10.0/24

VLAN 20: 10.85.20.0/24

Von beiden VLANs sollte ein Zugriff aufs Internet möglich sein. Nun scheitere ich jedoch schon daran, dass die Clients in den jeweiligen VLANs eine IP-Adresse vom DHCP-Server des MikroTik zugewiesen bekommen. Nicht einmal mit einer statischen IP-Adresse funktioniert der Zugriff aufs Internet/den MikroTik selbst, weswegen ich vermute, dass mit meiner Konfiguration etwas größeres nicht zu stimmen scheint. Ich habe nach diesem Wiki-Eintrag gearbeitet, jedoch ausschließlich Access Ports verwendet: wiki.mikrotik.com/wiki/Manual:Bridge_VLAN_Table (Trunk/Access port setup)

Auch die Anleitung hier im Forum habe ich durchgelesen, diese ergibt jedoch in meinem Kopf keinen Sinn, die Anleitung von MikroTik schon.

Vielleicht kann mir ja einer sagen, was ich da grundlegend falsch gemacht habe bei der Konfiguration. Hier ist die Konfiguration:

/interface bridge

add frame-types=admit-only-untagged-and-priority-tagged name=br-1 vlan-filtering=yes

/interface ethernet

set [ find default-name=ether1 ] disable-running-check=no name=eth-1

set [ find default-name=ether2 ] disable-running-check=no name=eth-2

set [ find default-name=ether3 ] disable-running-check=no name=eth-3

/interface vlan

add interface=br-1 name=br-1.10 vlan-id=10

add interface=br-1 name=br-1.20 vlan-id=20

/disk

set sata1 disabled=no

/interface wireless security-profiles

set [ find default=yes ] supplicant-identity=MikroTik

/ip pool

add name=br-1.10 ranges=10.85.10.10-10.85.10.254

add name=br-1.20 ranges=10.85.20.10-10.85.20.254

/ip dhcp-server

add address-pool=br-1.10 interface=br-1.10 name=br-1.10

add address-pool=br-1.20 interface=br-1.20 name=br-1.20

/port

set 0 name=serial0

set 1 name=serial1

/interface bridge port

add bridge=br-1 frame-types=admit-only-untagged-and-priority-tagged interface=eth-2 pvid=10

add bridge=br-1 frame-types=admit-only-untagged-and-priority-tagged interface=eth-3 pvid=20

/interface bridge vlan

add bridge=br-1 untagged=br-1 vlan-ids=10

add bridge=br-1 untagged=br-1 vlan-ids=20

/ip address

add address=10.85.10.1/24 interface=br-1.10 network=10.85.10.0

add address=10.85.20.1/24 interface=br-1.20 network=10.85.20.0

/ip dhcp-client

add interface=eth-1

/ip dhcp-server network

add address=10.85.10.0/24 dns-server=10.85.10.1 gateway=10.85.10.1 netmask=24

add address=10.85.20.0/24 dns-server=10.85.20.1 gateway=10.85.20.1 netmask=24

/ip dns

set allow-remote-requests=yes

/system identity

set name=VT-HEX-1Über die Sicherheit der Konfiguration brauchen wir nicht diskutieren, denn ich weiß, dass es nicht gerade sicher ist, den gebridgten Port untagged verfügbar zu machen.

Bei weiteren benötigten Informationen bitte eine Nachricht hier dalassen. Danke für die Hilfe im Voraus.

LG, runthegaunz

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 3382102833

Url: https://administrator.de/forum/mikrotik-vlan-konfiguration-keine-verbindung-3382102833.html

Ausgedruckt am: 27.07.2025 um 22:07 Uhr

7 Kommentare

Neuester Kommentar

und habe mir dafür einen MikroTik hEX zum "Üben" gekauft.

Sehr löblich !! 😉Das hiesige Mikrotik VLAN Tutorial hast du ganz genau gelesen und alle dortigen Schritte auch exakt umgesetzt??

diese ergibt jedoch in meinem Kopf keinen Sinn

Ooopss... WAS genau ist denn daran für dich sinnfrei?? Kannst du da etwas konkreter werden, denn dann kann man das ggf. im Tutorial korrigieren. Feedback dazu ist immer hilfreich! MT unterscheidet sich da in keinster Weise von anderen Herstellern

- VLAN Bridge in die die Interfaces Tagged oder UNtagged eingehängt sind

- Dort eingehängt L3 IP Interfaces pro VLAN

- PVID für UNtagged Port Traffic

So falsch kann die Anleitung ja nicht sein, denn wenn man danach vorgeht bekommt man ein fehlerfrei laufendes VLAN Design. Im Übrigen entspricht sie genau den Mikrotik Vorgaben.

Nun scheitere ich jedoch schon daran, dass die Clients in den jeweiligen VLANs eine IP-Adresse vom DHCP-Server des MikroTik zugewiesen bekommen.

- VLANs gemäß o.a. Tutorial hast du eingerichtet und den Ports die entsprechende PVID zugeteilt?

- DHCP Server für die VLANs gemäß o.a. Tutorial hast du eingerichtet und an das VLAN IP Interface gebunden?

- PVID am Anschlussport auf die richtige ID gesetzt?

dass es nicht gerade sicher ist, den gebridgten Port untagged verfügbar zu machen.

Was sollte daran denn sicher oder unsicher sein? Das ist normaler Usus bei VLANs und absolut OK so. Du machst dir da überflüssige Gedanken oder hast dich falsch ausgedrückt.VLANs sind immer rein Layer 2 und Sicherheit gibt es in dem Sinne da ja auch gar nicht sofern man nicht mit Authentisierung und dynamischen VLANs arbeitet.

Ggf. hilft die Layer 2 VLAN Tutorial.

Hallo,

Du solltest prüfen ob Dein MT ein IP Adresse von der Fritzbox bekommen hat (IP->DHCP Clinet). Du kannst ggf. auch nochmal über Tools->Ping auf 8.8.8.8 sicherstellen das der MT Zugang zum INet hat.

Damit die Fritzbox nicht durcheinander kommt musst Du in der Firewall->NAT Tabelle noch ein Eintrag in die srcnat Chain mit Action Masquerade auf dein Firtzbox Anschluss OUT machen. Dann stellt der MT alle Anfragen an die FB mit seiner IP Adresse sonst hat die FB keine Ahnung wer der Absender ist bzw. wie dieser zu erreichen ist.

/ip firewall nat

add action=masquerade chain=srcnat out-interface=<fritbox-eth-port-am-MT>

Grüße

Marcus

Du solltest prüfen ob Dein MT ein IP Adresse von der Fritzbox bekommen hat (IP->DHCP Clinet). Du kannst ggf. auch nochmal über Tools->Ping auf 8.8.8.8 sicherstellen das der MT Zugang zum INet hat.

Damit die Fritzbox nicht durcheinander kommt musst Du in der Firewall->NAT Tabelle noch ein Eintrag in die srcnat Chain mit Action Masquerade auf dein Firtzbox Anschluss OUT machen. Dann stellt der MT alle Anfragen an die FB mit seiner IP Adresse sonst hat die FB keine Ahnung wer der Absender ist bzw. wie dieser zu erreichen ist.

/ip firewall nat

add action=masquerade chain=srcnat out-interface=<fritbox-eth-port-am-MT>

Grüße

Marcus

Damit die Fritzbox nicht durcheinander kommt musst Du in der Firewall->NAT Tabelle noch ein Eintrag in die srcnat Chain mit Action Masquerade auf dein Firtzbox Anschluss OUT machen

Sorry, das ist Unsinn und hier ein ganz falscher Ratschlag wenn er in einer Kaskade mit der FritzBox arbeitet.Doppeltes NAT und Firewalling schaffen da mehr Probleme und sind zudem völlig überflüssige Performancefresser in so einem Setup. Vergiss das also besser schnell wieder...

Mikrotik resetten ohne Default Konfig und stinknormal als Routing Switch einsetzen und gut iss.

Das o.a. VLAN Tutorial weisst extra in der Einführung auf diesen wichtigen Punkt bei Kaskaden Designs mit vorgelagerten NAT Routern hin!

Eine Frage zu deinem Setup? Du schreibst:

Nur das du das auf dem Radar hast....?!

Solltest du das Routing wie im Tutorial beschrieben über ein VLAN IP Interface machen, dann kann das so bleiben.

eth-1 und eth-2 mit der richtigen PVID an die Bridge hinzugefügt. (eth-1: 10 und eth-2: 20)

Wenn du das Tutorial nach der Beschreibung umgesetzt hast geht das so nicht, denn eth1 ist der Koppelport zur FritzBox und darf als dedizierter Routing Port dann NIEMALS Member der VLAN Bridge sein!Nur das du das auf dem Radar hast....?!

Solltest du das Routing wie im Tutorial beschrieben über ein VLAN IP Interface machen, dann kann das so bleiben.

Bridge VLANs hinzugefügt und die Bridge als untagged manuell hinzugefügt.

Auch das ist FALSCH und zeigt das du das Tutorial nicht gelesen hast, denn die Bridge MUSS dort tagged eingetragen werden. (Siehe HIER.noch einmal erneut versucht (genau nach deiner Anleitung)

Scheinbar ist das ja leider nicht der Fall. Damit ist der Bridge Port gemeint?

Jein, damit ist der Anschlussport/Memberport in derr Bridge gemeint und mit der PVID bestimmst du in welches VLAN deine UNgetaggten Pakete von den Endgeräten an diesem Port weitergeleitet werden. Für Endgeräte im VLAN10 muss also die PVID dort auf "10" stehen und für VLAN 20 auf "20".sollte das Management VLAN nur tagged erreichbar sein

Jein, das kann man so nicht sagen. In vielen angeschlossenen Endgeräten liegt das Mgmt VLAN ja immer im Default VLAN. Aber du hast Recht, das ist für dein Basis Setup erstmal nicht relevant!

Gut das es rennt wie es soll. Works as designed! 👍

Das VLAN 1 ist nicht wirklich zwingend, es geht auch ohne. Allerdings muss man dann bei den VLAN-Bridge Member Ports darauf achten das keiner mehr mit PVID 1 rennt, da es das VLAN ja nicht gibt. Für Profis sicher einfach zu handhaben aber VLAN Anfängern schafft es sehr viele Hürden wenn man nicht aufpasst. Ganz besonders wenn noch Dienste involviert sind die ein Default VLAN erfordern wie Radius, Capsman usw.

Das VLAN 1 ist nicht wirklich zwingend, es geht auch ohne. Allerdings muss man dann bei den VLAN-Bridge Member Ports darauf achten das keiner mehr mit PVID 1 rennt, da es das VLAN ja nicht gibt. Für Profis sicher einfach zu handhaben aber VLAN Anfängern schafft es sehr viele Hürden wenn man nicht aufpasst. Ganz besonders wenn noch Dienste involviert sind die ein Default VLAN erfordern wie Radius, Capsman usw.