Möglichkeiten eines Captive Portals und Netzsegmentierung

Moin,

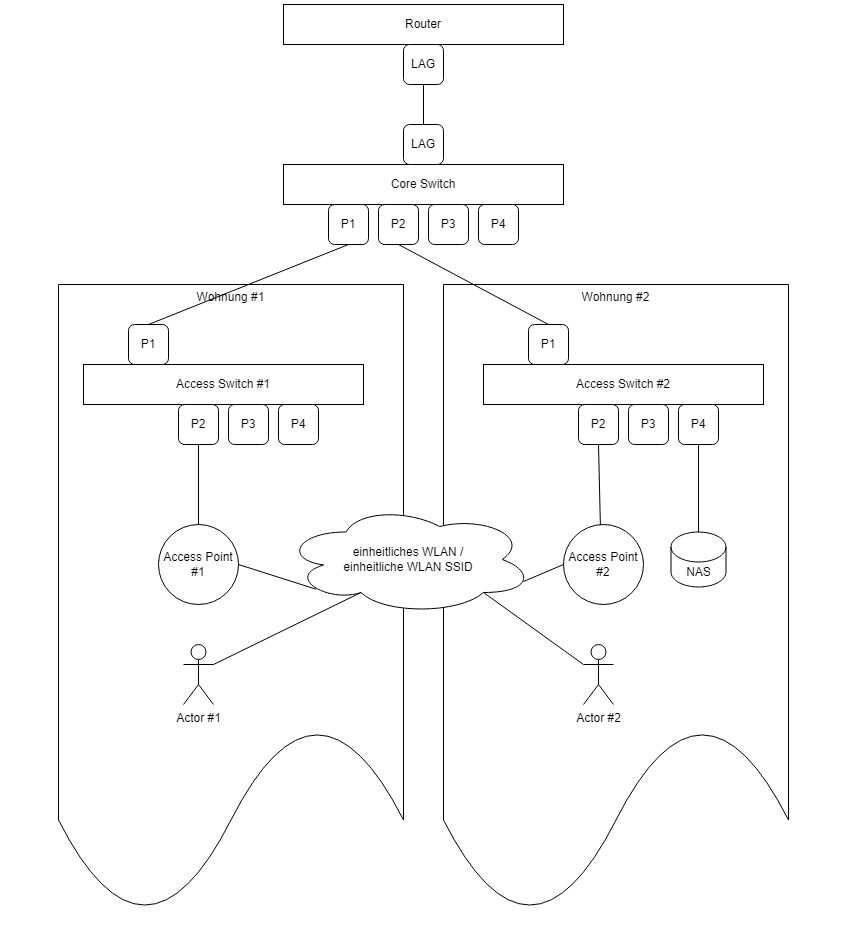

Ich plane derzeit ein Netzwerk für mehrere Wohneinheiten. Jede Wohneinheit wird dabei grundsätzlich erstmal mit einer Zuleitung vom Core Switch versorgt. Am Core Switch lege ich ein eigenes VLAN und ein eigenes DHCP Netz an, Routing ins WAN soll erfolgen, wenn in einem Captive Portal die AGBs akzeptiert wurden bzw. eventuell wird auch ein Login mit Benutzerdaten am Captive Portal nötig sein. Ich sage gleich vorab das ich noch kein Captive Portal konfiguriert habe, ich werde mir hier ein Test-Setup bauen. Das gleiche gilt für pfSense, was ich hier erstmalig einsetzen möchte.

Die rechtlichen Aspekte möchte ich an dieser Stelle außen vor lassen, mir geht es um die technischen Möglichkeiten. Auch ist die Nutzung der Wohneinheiten in Art und Dauer sehr unterschiedlich.

Die Netze kommunizieren nicht untereinander. Der Core Switch und der Router sind komplett unter meiner Kontrolle, auch physisch. In der Wohneinheit muss (zumindest in einigen Fällen) ein Access Switch zum Einsatz kommen, über diesen habe ich keine physische Kontrolle und ich will auch in keiner Form einschränken, was dort angeschlossen wird. (Mit Ausnahme von Loops.)

Es ist noch nicht abschließend klar, ob auch ein WLAN bereit gestellt wird oder nur ein Kabelgebundenes Netz. Ein einheitliches WLAN wäre mir grundsätzlich lieber als viele kleine, autharke WLANs die sich überlagern. Für den Fall, das ein WLAN bereit gestellt wird, müssten Access Points sowohl in gemeinschaftlich genutzten Bereichen wie auch in den Wohneinheiten platziert werden können.

Wie eingangs schon erwähnt würde ich ein Test-Setup aufbauen, Zeit habe ich ausreichend. Bei zwei Überlegungen fehlt mir noch der richtige Denkansatz und scheinbar auch handfeste Suchbegriffe:

1) Must-have?

Bei einem einheitlichen WLAN mit einheitlicher SSID würde ich nicht in jedem Fall die Verbindung zwischen Access Point und Core Switch kontrollieren. Wie stelle ich sicher, das kein Man-in-the-Middle statt finden kann, in dem sich einfach jemand zwischen seinen Access Switch und den Access Point hängt, über den eventuell auch Pakete eines direkten Nachbarn laufen? Ich würde gar nicht so weit gehen, das ein fake WLAN erstellt wird oder der Access Point zurück gesetzt wird, das würde natürlich irgendwann auffallen. Ich will nur nicht, das der Traffic unbemerkt mitgesnifft werden kann. Oder sage ich hier einfach per AGB das der Traffic möglicherweise mitgelesen werden kann?

2) Nice-to-have

Ein WLAN-Teilnehmer darf keine anderen WLAN-Teilnehmer, und natürlich auch keine "anderen" LAN-Teilnehmer sehen. Ich könnte jeden Teilnehmer im WLAN isolieren. Natürlich bin ich auch ein bisschen Enthusiast. Daher wäre mir daran gelegen, das ein WLAN-Teilnehmer sein eigenes LAN sehen kann. Vermutlich wird das in der heutigen Zeit nicht mehr wirklich zum tragen kommen aber ich stelle mir ein Szenario vor in dem z.B. eine NAS mit Streaming-Service am Kabelgebundenen Netz der WE hängt und ein Client im allgemeinen WLAN, der diesen Dienst nutzen können soll. Könnte ein Captive Portal den Traffic eines eingeloggten Benutzers hier gezielt einem VLAN zuordnen?

Über das Projekt möchte ich mich gerne in Hard- und Software einarbeiten, die ich noch nicht genutzt habe. Daher peile ich derzeit ein Router-Board mit N100 für pfSense an, Mikrotik-Switches und Ruckus WLAN Access Points. Wenn ihr noch Empfehlungen oder Gedanken dazu habt, nehme ich die gerne. Aber erstmal muss mir natürlich klar werden, wie ich die Netze trenne und ob ich mit pfSense ein passendes Captive Portal umgesetzt bekomme.

Ich plane derzeit ein Netzwerk für mehrere Wohneinheiten. Jede Wohneinheit wird dabei grundsätzlich erstmal mit einer Zuleitung vom Core Switch versorgt. Am Core Switch lege ich ein eigenes VLAN und ein eigenes DHCP Netz an, Routing ins WAN soll erfolgen, wenn in einem Captive Portal die AGBs akzeptiert wurden bzw. eventuell wird auch ein Login mit Benutzerdaten am Captive Portal nötig sein. Ich sage gleich vorab das ich noch kein Captive Portal konfiguriert habe, ich werde mir hier ein Test-Setup bauen. Das gleiche gilt für pfSense, was ich hier erstmalig einsetzen möchte.

Die rechtlichen Aspekte möchte ich an dieser Stelle außen vor lassen, mir geht es um die technischen Möglichkeiten. Auch ist die Nutzung der Wohneinheiten in Art und Dauer sehr unterschiedlich.

Die Netze kommunizieren nicht untereinander. Der Core Switch und der Router sind komplett unter meiner Kontrolle, auch physisch. In der Wohneinheit muss (zumindest in einigen Fällen) ein Access Switch zum Einsatz kommen, über diesen habe ich keine physische Kontrolle und ich will auch in keiner Form einschränken, was dort angeschlossen wird. (Mit Ausnahme von Loops.)

Es ist noch nicht abschließend klar, ob auch ein WLAN bereit gestellt wird oder nur ein Kabelgebundenes Netz. Ein einheitliches WLAN wäre mir grundsätzlich lieber als viele kleine, autharke WLANs die sich überlagern. Für den Fall, das ein WLAN bereit gestellt wird, müssten Access Points sowohl in gemeinschaftlich genutzten Bereichen wie auch in den Wohneinheiten platziert werden können.

Wie eingangs schon erwähnt würde ich ein Test-Setup aufbauen, Zeit habe ich ausreichend. Bei zwei Überlegungen fehlt mir noch der richtige Denkansatz und scheinbar auch handfeste Suchbegriffe:

1) Must-have?

Bei einem einheitlichen WLAN mit einheitlicher SSID würde ich nicht in jedem Fall die Verbindung zwischen Access Point und Core Switch kontrollieren. Wie stelle ich sicher, das kein Man-in-the-Middle statt finden kann, in dem sich einfach jemand zwischen seinen Access Switch und den Access Point hängt, über den eventuell auch Pakete eines direkten Nachbarn laufen? Ich würde gar nicht so weit gehen, das ein fake WLAN erstellt wird oder der Access Point zurück gesetzt wird, das würde natürlich irgendwann auffallen. Ich will nur nicht, das der Traffic unbemerkt mitgesnifft werden kann. Oder sage ich hier einfach per AGB das der Traffic möglicherweise mitgelesen werden kann?

2) Nice-to-have

Ein WLAN-Teilnehmer darf keine anderen WLAN-Teilnehmer, und natürlich auch keine "anderen" LAN-Teilnehmer sehen. Ich könnte jeden Teilnehmer im WLAN isolieren. Natürlich bin ich auch ein bisschen Enthusiast. Daher wäre mir daran gelegen, das ein WLAN-Teilnehmer sein eigenes LAN sehen kann. Vermutlich wird das in der heutigen Zeit nicht mehr wirklich zum tragen kommen aber ich stelle mir ein Szenario vor in dem z.B. eine NAS mit Streaming-Service am Kabelgebundenen Netz der WE hängt und ein Client im allgemeinen WLAN, der diesen Dienst nutzen können soll. Könnte ein Captive Portal den Traffic eines eingeloggten Benutzers hier gezielt einem VLAN zuordnen?

Über das Projekt möchte ich mich gerne in Hard- und Software einarbeiten, die ich noch nicht genutzt habe. Daher peile ich derzeit ein Router-Board mit N100 für pfSense an, Mikrotik-Switches und Ruckus WLAN Access Points. Wenn ihr noch Empfehlungen oder Gedanken dazu habt, nehme ich die gerne. Aber erstmal muss mir natürlich klar werden, wie ich die Netze trenne und ob ich mit pfSense ein passendes Captive Portal umgesetzt bekomme.

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 668656

Url: https://administrator.de/forum/moeglichkeiten-eines-captive-portals-und-netzsegmentierung-668656.html

Ausgedruckt am: 03.08.2025 um 12:08 Uhr

20 Kommentare

Neuester Kommentar

Hallo,

Captive Portal ist rein Netzabhängig. Art des Mediums - Ethernet, WLAN - ist ja egal. Du kannst also jede Wohneinheit zwingen über den Core Switch zu gehen. CP bei Verbindungen über den Access Switch ist nur ggf. etwas nervig. Ggf. also CP nur auf WLAN beschränken.

Zugang zum Access Switch wäre durch die abgeschlossenen Wohnungen eingeschränkt.

Unmanaged Switche können ja tagged und untagged verteilen. Du kannst also auch WLAN im gesonderten VLAN tagged über den unmanaged Switch zum AP bringen. AP so einstellen, dass der Traffic immer über den Core Switch gehen muss. Dann hättest du an diesser Stelle schonmal die Kontrolle.

WLAN VID zu LAN PVID (untagged) würde dann ebenfalls über das Gateway laufen. Somit hätte man für die 2 Netze pro Wohnung schonmal die Kontrolle. WLAN läuft wegen des tagged VLANs eh über das Gateway und der unmanged Switch aufgrund der Verkabelung ja auch.

RADIUS Server, LDAP sidn auch kein Hexenwerk. Nur wenn man im privaten Bereich über einen PSK hinausgeht ist meist der Fallstrick der Endanwender.

Die Ports am Core Switch müssen nur enstprechend konfiguriert sein. Durch die dediziete Zuweisung der VID zu einen Port kann man in der Nachbarwohnungen am Endgerät VLANs einstellen wie man will. Nur beim Match kommt man ins eigene Netz. VIDs der Nachbarn würde der Switch schon verwerfen. Das müsste doch eigentlich erstmal reichen. Wichtig ist nur die Ports einzeln zu konfigurieren. Keinesfalls VID von - bis oder sowas wie untagged-all wenn es der Switch kann. Behält man die Aufteilung bei, sollte dass das Risiko schon minimieren.

Das fällt mir spontan erstmal ein.

mfg Crusher

Captive Portal ist rein Netzabhängig. Art des Mediums - Ethernet, WLAN - ist ja egal. Du kannst also jede Wohneinheit zwingen über den Core Switch zu gehen. CP bei Verbindungen über den Access Switch ist nur ggf. etwas nervig. Ggf. also CP nur auf WLAN beschränken.

Zugang zum Access Switch wäre durch die abgeschlossenen Wohnungen eingeschränkt.

Unmanaged Switche können ja tagged und untagged verteilen. Du kannst also auch WLAN im gesonderten VLAN tagged über den unmanaged Switch zum AP bringen. AP so einstellen, dass der Traffic immer über den Core Switch gehen muss. Dann hättest du an diesser Stelle schonmal die Kontrolle.

WLAN VID zu LAN PVID (untagged) würde dann ebenfalls über das Gateway laufen. Somit hätte man für die 2 Netze pro Wohnung schonmal die Kontrolle. WLAN läuft wegen des tagged VLANs eh über das Gateway und der unmanged Switch aufgrund der Verkabelung ja auch.

RADIUS Server, LDAP sidn auch kein Hexenwerk. Nur wenn man im privaten Bereich über einen PSK hinausgeht ist meist der Fallstrick der Endanwender.

Die Ports am Core Switch müssen nur enstprechend konfiguriert sein. Durch die dediziete Zuweisung der VID zu einen Port kann man in der Nachbarwohnungen am Endgerät VLANs einstellen wie man will. Nur beim Match kommt man ins eigene Netz. VIDs der Nachbarn würde der Switch schon verwerfen. Das müsste doch eigentlich erstmal reichen. Wichtig ist nur die Ports einzeln zu konfigurieren. Keinesfalls VID von - bis oder sowas wie untagged-all wenn es der Switch kann. Behält man die Aufteilung bei, sollte dass das Risiko schon minimieren.

Das fällt mir spontan erstmal ein.

mfg Crusher

1.)

Das Stichwort lautet hier Port Security mit MAB oder Dot1x. Du sicherst die Accesspoint Ports am Switch damit ab so das keiner diese Ports die ggf. frei zugänglich sind missbrauchen kann. Alles was an fremder Hardware dort angesteckt wird wird geblockt.

Kollege @Crusher79 hat oben schon alles Wesentliche gesagt. Es gibt entsprechende Core Switch Hardware die einen Radius Server gleich an Bord hat. Alternativ nutzt du deine geplante pfSense auch sinnvoll als zentralen Radius Server. Details auch hier in den weiterführenden Links.

2.)

Im LAN und auch im WLAN ist das kein Thema. Bei deinem Core Switch musst du dann lediglich zwingend darauf achten das dieser das Feature Private VLANs oder Isolated VLANs supportet! In diesen PVLANs ist eine any zu any Kommunikation im Layer 2 technisch nicht möglich. Die meisten der etwas besseren Switches supporten sowas heute problemlos.

Im WLAN nennt sich das ebenfalls "Client Isolation" oder auch isolated WLAN. Das ist in einem WLAN durchgehend Standard und jeder AP oder auch jede Controller Lösung supportet das. Auch dies unterbindet eine L2 Kommunikation der WiFi Clients untereinander.

Ein grober Überblick um jetzt nicht alle Optionen im Detail aufzuzählen. Wie bereits gesagt ist das völlig davon abhängig welchen Weg du bei deiner angedachten WLAN Lösung letztlich gehen willst oder musst.

Die einfache Einrichtung des Captive Portals auf der pfSense beschreibt das dazugehörige Tutorial mit zusätzlichen Tips in den weiterführenden Links.

Das Stichwort lautet hier Port Security mit MAB oder Dot1x. Du sicherst die Accesspoint Ports am Switch damit ab so das keiner diese Ports die ggf. frei zugänglich sind missbrauchen kann. Alles was an fremder Hardware dort angesteckt wird wird geblockt.

Kollege @Crusher79 hat oben schon alles Wesentliche gesagt. Es gibt entsprechende Core Switch Hardware die einen Radius Server gleich an Bord hat. Alternativ nutzt du deine geplante pfSense auch sinnvoll als zentralen Radius Server. Details auch hier in den weiterführenden Links.

2.)

Im LAN und auch im WLAN ist das kein Thema. Bei deinem Core Switch musst du dann lediglich zwingend darauf achten das dieser das Feature Private VLANs oder Isolated VLANs supportet! In diesen PVLANs ist eine any zu any Kommunikation im Layer 2 technisch nicht möglich. Die meisten der etwas besseren Switches supporten sowas heute problemlos.

Im WLAN nennt sich das ebenfalls "Client Isolation" oder auch isolated WLAN. Das ist in einem WLAN durchgehend Standard und jeder AP oder auch jede Controller Lösung supportet das. Auch dies unterbindet eine L2 Kommunikation der WiFi Clients untereinander.

das ein WLAN-Teilnehmer sein eigenes LAN sehen kann

Das kommt natürlich ganz darauf an WIE deine finale WLAN Lösung aussehen wird!- Wenn du keine zentrale von dir gemanagte WLAN Lösung bereitstellen wird ist diese ganze Thematik eh obsolet. Dann stellen sich die User ihren eigenen AP mit eigenem WLAN hin und werden damit glücklich.

- Bei einer zentralen Lösung kommt es drauf an. Hier hast du 2 Optionen: MSSID Lösung, sprich pro Nutzer ein isoliertes MSSID WLAN oder eine dynamische Lösung die Nutzern entsprechend ihrer Endgeräte ihr Nutzer VLAN zuweist. Bei letzterem kommt dann wieder Radius ins Spiel

- MSSID Lösungen skalieren sehr wenig wenn die Zahl der aufgespannten WiFi Netze steigt. Einfach Consumer APs supporten meist nicht mehr als 4 MSSIDs und sind auch damit schon oft überfordert. Hast du also mehr als 4 Wohneinheiten und willst auch noch ein gemeinsames Gast WLAN zur Verfügung stellen kommst du schnell an technische Grenzen. Je nachdem welche Ansprüche man an die allgemeine WLAN Performance stellt und abhängig von der AP Hardware treten solche negativen Effekte schon bei 3 oder 4 MSSIDs auf. Grund ist das pro MSSID die kompletten Controlframes eines WLANs ausgestrahlt werden. Bei 5 MSSIDs hast du also 5mal das komplette Controlframe Management eines WLANs. Da Funk ein shared Medium ist knappst dir das dann 5mal Bandbreite vom Medium ab. Du siehst das dann immer und immer weniger "Airtime" für den eigentlichen Produktivtraffic bleibt. Sowas skaliert also nicht und "lahmt" dann sehr schnell so das Nutzer dann oftmal selber gefrustet zu einer eigenen Hardware greifen was das Problem dann mit einem Funkkanal Wildwuchs, Hidden Node Problematiken und und und exponentiell weiter verschärft. WiFi Alltag heutzutage in eng bewohnten Mietshäusern wenn man sich da die Funksituation einmal mit einem WiFi Scanner ansieht.

- Eine dynamische Lösung kommt aber meist immer mit der Verwaltung der Endgeräte einher oder du musst Hersteller spezifische Lösungen wie Dynamic Preshared Keys usw. nutzen die das Management entsprechend minimieren. Das ist das eine Hardware Frage.

Ein grober Überblick um jetzt nicht alle Optionen im Detail aufzuzählen. Wie bereits gesagt ist das völlig davon abhängig welchen Weg du bei deiner angedachten WLAN Lösung letztlich gehen willst oder musst.

Die einfache Einrichtung des Captive Portals auf der pfSense beschreibt das dazugehörige Tutorial mit zusätzlichen Tips in den weiterführenden Links.

Liegt auch daran das ich noch keine RADIUS Erfahrung habe

Das kann man ja sehr schnell ändern. Freeradius Management mit WebGUI

Oder wenn du irgendwo noch einen 20€ Mikrotik (hAP Lite etc.) in der Bastelschublade hast auch der.

Die pfSense Integration findest du HIER. Fairerweise muss man dazusagen das auch OPNsense ein FreeRadius Package hat.

a.)

Das ist problemlos möglich in dem man dem Radius ein Gummizellen VLAN angibt in das er alle unbekannten Endgeräte verfrachtet statt zu blocken. (Siehe DEFAULT Parameter im o.a. Tutorial) Diese Funktion bieten auch einige Switches. Nennt sich Flexible Authentication dort. Idealerweise werkelt in dem VLAN dann ein Captive Portal.

Müsste dann ein Core oder ein Access Switch auch "MAB-fähig" sein?

Ja, das müsste zu mindestens der Switch immer zwingend sein an dem du APs anschliesst die an öffentlich zugänglichen Ports hängen! Wenn du das o.a. Konzept umsetzen willst das die Accesspoints sich an den Switchports authentisieren brauchst du das doch?! Wie willst du es sonst absichern? 🤔 Wenn du das nicht machst bleiben diese Ports offen und jeder der da seinen Laptop ansteckt wäre direkt im Management VLAN was du sicher ja nicht willst.Einige Switches supporten sowas auch über statische Mac Einträge an den Ports. Das ist so ein bisschen Port Security des kleinen Mannes. Hat aber den Nachteil das du sowas nicht zentral pflegen kannst sondern pro Switch jeden Port einzeln anfassen musst.

Einigermaßen aktuelle APs supporten heute auch eine 802.1x Client Funktion wie hier gezeigt. Dort könnte man das etwas unsichere MAB (Macs lassen sich klonen) durch das sichere .1x ersetzen was eine statische Port Security ebenfalls nicht leistet.

Ohne dein WiFi Budget zu kennen ist eine HW Empfehlung sehr schwer, weisst du ja durch solche zahllosen Killerfragen hier auch. AP Preise gehen von 25€ bis fast 1000€ je nach Anforderung und welche Leistungsfähigkeit und vor allem Verfügbarkeit (NBD usw.) man erwartet.

Ist eine der Lösungen in irgendeiner Weise überlegen?

Nein, werkelt ja überall Freeradius im Backend! Es könnte ja auch sein das der Traffic erst am Router authentifiziert wird

Bei MAB und Dot1x ist das bekanntlich technisch nicht möglich! Das geht nur Port bezogen da "Port Security" wie der Name schon selber sagt. aber dann müsste die Kommunikation zwischen Router und AP verschlüsselt sein.

Es gibt Controller Konzepte wo früher mal der AP Traffic per CapWap zentral auf den Controller getunnelt wurde (Beispiel). CapsMan bei Mikrotik kann das auch noch. Sowas ist aber tiefe WiFi Steinzeit im Zeitalter von Gig Geschwindigkeiten am AP. Das sowas eine absolute Skalierungssackgasse ist liegt auf der Hand. Es sei denn du hast keine Scheu vor Controllern die 40/100G Interfaces haben mit der dazu passenden Switch Infrastruktur. Normal ein NoGo und man setzt immer auf Local Termination bzw. Local Breakout am AP.Die APs über separate Leitungen anzubinden macht ggf. Sinn, denn in der Regel liegen deren Montagepunkte niemals auf Teppichleisten Höhe sondern eher irgendwo in Deckenhöhe an der Wand oder der Decke selber. Das sollte man bei der Verkabelung auf alle Fälle berücksichtigen. Port Security ist da aber dennoch ein Muss, denn manche haben viel Zeit um viel Blödsinn zu machen.

Die Ausleuchtung musst du vorab testweise mal prüfen was da noch um die Wand rumkommt. Könnte reichen muss aber nicht. Bauliche Gegebenheiten sind immer individuell und die Wege der HF sind unergründbar.

Wenn du das vorab nicht kannst ist es besser da auch prophylaktisch ein Kabel gleich mitzuverlegen just in case. Im Endeffekt deutlich preiswerter als es nachträglich machen zu müssen wie du auch schon selber sagst.

Mit den Ruckus Teilen machst du nichts falsch und ist eine gute Wahl. Deren aktive Beamflex Technik liefert eine deutlich bessere Client Ausleuchtung als Standard APs. Zudem haben sie über die Unleashed Firmware eine zentrale Controllerfunktion fürs WLAN Management gleich onboard im AP. Erspart dir also die Frickelei und Energieverbrauch mit einem extra Gerät.

Mit dem 350er (nicht das 350e Modell, der kann kein Beamflex!) machst du nichts falsch. Ein kleiner und in einer Wohnung unauffälliger AP und dennoch sehr leistungsfähig. Bei WiFi7 (6 GHz Band) musst du mindestens auf den 560er gehen.

Um etwas Look and Feel für dich selbst zu bekommen kannst du versuchen preiswerte refurbished Vorgängermodelle zu bekommen wie R310 oder R320. Mit denen könnte man auch mal Ausleuchtungsversuche machen um etwas Gefühl für die Ausbreitung und Beamflex Funktion zu bekommen.

Grundsatzfrage:

einen Access Switch anschließe der kein! 802.1x unterstützt, kann ich dann im RADIUS Server den Access Switch (und damit seinen gesamten Traffic) authentifizieren?

Ja, das geht natürlich auch. Allerdings trennt sich da dann ganz schnell die Spreu vom Weizen was die Port Security Funktionen auf dem Core Switch anbetrifft. Hier solltest du also sehr genau ins Datenblatt sehen VOR dem Kauf!Da der angeschlossene Switch ohne Port Security selber nichts authentisieren kann muss du das dann auf dem Anschlussport am Core machen wo der ganze L2 Traffic dann aufläuft.

Hier gibt es je nach Ausstattung mehrere Optionen:

- Der zuerst eingegangene Traffic öffnet den Port und alles andere rauscht danach mit durch. Das kann dann z.B. ein Management Frame des Access Switches sein. Diese Funktion ist oftmals das Einfachste was fast alle können

- Eine sog. Multihost Funktion (Feature) an so einem Port bewirkt das jeder Host sich einzeln authentisieren muss. Damit kann man dann auch alle Clients die von dem besagten Access Switch kommen einzeln authentisieren. Das geht bei vielen Herstellern auch mit dynamischen VLANs so das jeder Mac oder .1x Client an dem Port in ein spzifisches VLAN kommt. Man hat also quasi ein Mac based VLAN.

- Solche Switches supporten auch eine Kombination von MAB und .1x Authentisierung (MultiAuth) in jeglicher Reihenfolge und Fallback oder Gast Profile was mit nicht authentisierten Clients passieren soll oder mit Clients wenn der Radius einmal nicht erreichbar ist.

Solche WLAN Authentisierung (WPA-EAP oder WPA-Enterprise) macht ja immer der AP, da ist der Switch selber nicht involviert.

Diese Fragerunde und die bisherige Diskussion finde ich aus fachlich-sachlicher Sicht äußerst spannend. Aber ich gebe bei all diesen Aspekten eine ganz einfache UNtechnische Überlegung zu bedenken:

Ich weiß nicht, welche Klientel diese Wohneinheiten bevölkern wird, aber vergiß bei all den Planungen als Plausibilitätscheck / Gegenprüfung nicht, Dich immer wieder in die Situation des Klienten zu versetzen und Dein Projekt aus seiner Sicht zu betrachten. Würdest DU, wenn DU der Klient wärst, DICH von einem anderen "gängeln" lassen wollen? Wann wird die Schwelle zur Gängelei überschritten?

So würde ICH es als Klient befremdlich finden, wenn mir ein WLAN-Zugang bereitgestellt wird, der mich im Zugang zu meinen LAN-Geräten behindert oder ich den fremden "Administrator" "betteln" müsste, meine Geräte in seinem "Kontroll- und Überwachungsregime" zu registrieren. Wärst DU zu dieser Registrierung beispielsweise in der Nacht um Eins auf Zuruf bereit? Eher nicht, schon gar nicht 24/7! Und bereits das könnte entsprechende unerwünschte Ausweichverhalten provozieren.

Einer meiner ersten Gedanken wäre: Was kostet schon ein billiger China-AP und ich bin diesen "Administrator" ein Stück weit los.

Es wurde bereits hervorgehoben: Die wenigsten Klienten werden unsere Technikbegeisterung teilen wollen, sondern es soll einfach und problemfrei sein.

Deswegen erschiene es mir überlegenswert, das Kontroll- und Regulierungsbedürfnis quasi an der LAN-Dose in der jeweilige Wohneinheit enden zu lassen. Als zentrales WLAN nur ein Gastnetz.

Insoweit würde ich bei aller Technikverliebtheit immer den Ball flachhalten wollen - so als übergreifende Maxime für ein entspanntes (Administrator-)Leben.

Viele Grüße

HansDampf06

PS1:

Was ich als potentieller Klient als viel wichtiger ansehen würde, ist, dass in der von mir genutzten Wohneinheit bereits ausreichen LAN-Kabel in jeden Raum verlegt sind und diese an einem zentralen Punkt zusammenlaufen. Dieser Punkt sollte nicht nur ein schmalbrüstiger Elektrokasten sein, in den lediglich das Glasfasermodem und die Patchleiste passen.

PS2:

Auch wenn es tendentiell die vertragliche / rechtliche Seite berührt. Wer kommt für die Kosten der Internet-/Netzwerknutzung auf und sollen die Kosten auf die Wohneinheiten umgelegt werden (nach welchem Maßstab)? Hierüber müsstest Du Dir ebenfalls den technischen Kopf zerbrechen.

Ich weiß nicht, welche Klientel diese Wohneinheiten bevölkern wird, aber vergiß bei all den Planungen als Plausibilitätscheck / Gegenprüfung nicht, Dich immer wieder in die Situation des Klienten zu versetzen und Dein Projekt aus seiner Sicht zu betrachten. Würdest DU, wenn DU der Klient wärst, DICH von einem anderen "gängeln" lassen wollen? Wann wird die Schwelle zur Gängelei überschritten?

So würde ICH es als Klient befremdlich finden, wenn mir ein WLAN-Zugang bereitgestellt wird, der mich im Zugang zu meinen LAN-Geräten behindert oder ich den fremden "Administrator" "betteln" müsste, meine Geräte in seinem "Kontroll- und Überwachungsregime" zu registrieren. Wärst DU zu dieser Registrierung beispielsweise in der Nacht um Eins auf Zuruf bereit? Eher nicht, schon gar nicht 24/7! Und bereits das könnte entsprechende unerwünschte Ausweichverhalten provozieren.

Einer meiner ersten Gedanken wäre: Was kostet schon ein billiger China-AP und ich bin diesen "Administrator" ein Stück weit los.

Es wurde bereits hervorgehoben: Die wenigsten Klienten werden unsere Technikbegeisterung teilen wollen, sondern es soll einfach und problemfrei sein.

Deswegen erschiene es mir überlegenswert, das Kontroll- und Regulierungsbedürfnis quasi an der LAN-Dose in der jeweilige Wohneinheit enden zu lassen. Als zentrales WLAN nur ein Gastnetz.

Insoweit würde ich bei aller Technikverliebtheit immer den Ball flachhalten wollen - so als übergreifende Maxime für ein entspanntes (Administrator-)Leben.

Viele Grüße

HansDampf06

PS1:

Was ich als potentieller Klient als viel wichtiger ansehen würde, ist, dass in der von mir genutzten Wohneinheit bereits ausreichen LAN-Kabel in jeden Raum verlegt sind und diese an einem zentralen Punkt zusammenlaufen. Dieser Punkt sollte nicht nur ein schmalbrüstiger Elektrokasten sein, in den lediglich das Glasfasermodem und die Patchleiste passen.

PS2:

Auch wenn es tendentiell die vertragliche / rechtliche Seite berührt. Wer kommt für die Kosten der Internet-/Netzwerknutzung auf und sollen die Kosten auf die Wohneinheiten umgelegt werden (nach welchem Maßstab)? Hierüber müsstest Du Dir ebenfalls den technischen Kopf zerbrechen.

Wie wird das Feature i.d.R. bezeichnet?

MAB (Mac Authentication Bypass) oder Dot1x bzw. Flexible Authentication. Hatten wir doch oben schon alles... Dein Access Switch ist ja dann dumm, der forwardet ja dann einfach nur den Traffic. Die Authentisierung musst du dann zwangsläufig am Core Port machen. Dadurch das an dem Access Switch dann natürlich mehrere Hosts angeschlossen ist benötigst du dann unbedingt das Multihost Feature dort. Darauf musst du achten wenn du partout Access Switches ganz ohne Port Security verwenden willst.

Die "Gängelung" ist mir bewusst. Jeder Mieter wird immer die Möglichkeit haben, ein eigenen Internet Anschluss zu buchen, der dann direkt in seine WE durchgeleitet wird. Er kann dann an diesem Zuleitungspunkt in der eigenen Wohnung auch auf feste Leitungen in seine Wohn- und Schlafräume zugreifen - das wird sich aber vermutlich in einem Rahmen halten müssen. Ein eigenes WLAN kann er außerdem betreiben, auch wenn das natürlich nicht erstrebenswert ist, sollte ich soweit gehen und ein WLAN für das gesamte Gebäude anbieten.

Ich würde hier beispielsweise in Betracht ziehen, anstelle einer Einfach-LAN-Dose eine mit zwei Buchsen zu setzen. Damit schlägst Du zwei Fliegen mit einer Klappe: Der Klient wird weniger als bei nur einer Buchse genötigt, einen (weiteren) Switch nutzen zu müssen, wenn mehr als ein Gerät benutzt wird. Du kannst die beiden Leitungen der Doppeldose unter umständen direkt an Deinen Core Switch anbinden, was zwar zu einer höheren Portanzahl führen könnte/wird, aber Dir auch mehr Leistungsspielraum geben dürfte.

Wenn Steckdosenleisten in den diagolen Raumecken installiert werden, dann dort jeweils eine (Doppel-)LAN-Dose setzen und nicht nur in einer Raumecke. Das ist häufig schon sehr hilfreich und wirkt dem WLAN-Bedürfnis und somit den damit verbundenen Problemen entgegen. Denn wenn ich genügend LAN-Dosen an passablen Stellen habe, würde ich WLAN eher nicht benutzen wollen.

Wie bereits skizziert würde ich hier ganz viel aus der Klientensicht betrachten und mir dann überlegen, wie ich das mit größtmöglichster Akzeptanz seitens der Klienten einfangen könnte. Dieser Teil der Netzwerkplanung ist höchst komplex und der wohl anspruchsvollste.

Die nächste Frage wäre: Wenn jeder Klient seinen separaten Internetanschluss bis in die Wohneinheit haben kann, was soll ihn veranlassen, DEIN Serviceangebot nutzen zu wollen? Worin würde für ihn der "Mehrwert" liegen?

Und gerade hier, an dieser alles entscheidenden "Gretchenfrage", scheiden sich die Geister in Bezug auf Akzeptanz und der erforderlichen technischen Umsetzungen, insbesondere in konzeptioneller Hinsicht.

Bezüglich WLAN:

Je nach Gebäude- und Raumgestaltung, insbesondere bei einem "Stahlbetonbunker" könnte ein WLAN-Angebot pro Wohneinheit die von @aqui beschriebenen MSSID-Probleme/-Konsequenzen entspannter zu betrachten sein, weil die baulichen Gegebenheiten den räumlichen Bereich der effektiven Funknutzung bei dem jeweiligen AP stärker Einschränken.

Meine Erfahrung ist mittlerweile, dass alle 7 bis 10 Meter ein weiterer AP benötigt wird, um eine störungsfreie und performante WLAN-Nutzung zu ermöglichen, und zwar auch dann, wenn die Wohn-/Raumeinheit ein Rechteck ist, dessen genaure Aufteilung mit Trockenbauwänden erfolgt.

Insoweit wäre es möglicherweise das Geschickteste, wenn Du nach Fertigstellung des Rohbaus eine erste Messaktion durchführst. Wie bereits erwähnt wurde, hilft hier beispielsweise der "WiFi-Analyzer" auf einem Tablet oder dem Handy enorm bei der situativen Bewertung. Dann könnte die konkrete Platzierung der AP's noch vor dem Leitungszug genau geplant werden.

Übrigens erachte ich die Beantwortung der Fragen nach der Abrechenbarkeit und Verteilbarkeit von Kosten als vorrangig. Denn, wenn die rechtliche Beratung letztlich zu dem Entschluss führt, bestimmte Dinge besser zu lassen und nicht anzubieten, dann kannst Du Dir die darauf bezogenen Planung schlicht sparen (den Montage- und Administrationsaufwand erst recht). Insoweit ist es aus meiner Sicht wichtig, die alle relevanten Fragen, nicht nur die technischen, aufzuschreiben und in ihrer Priorität und Abhängigkeit zu gewichten.

Viele Grüße

HansDampf06

Zitat von @ukulele-7:

Ich werde mir auf jeden Fall mal einen R350 bestellen, will die Dinger wirklich mal testen. Falls dem Bauherren das zu teuer wird mit irgendwo 8 Stück, was haltet ihr von z.B. Zyxel?

idealo.de/preisvergleich/OffersOfProduct/202946613_-nwa90ax-pro- ...

Ich werde mir auf jeden Fall mal einen R350 bestellen, will die Dinger wirklich mal testen. Falls dem Bauherren das zu teuer wird mit irgendwo 8 Stück, was haltet ihr von z.B. Zyxel?

idealo.de/preisvergleich/OffersOfProduct/202946613_-nwa90ax-pro- ...

Ich habe erst vor ca. einer Woche zwei Stück des NWA210AX an dem einen Standort in Betrieb genommen und habe eine sehr gute Raumabdeckung damit. Sie bieten alles, was man sich für einen schnellen AP-Wechsel und eine professionelle WLAN-Konfiguration wünscht. Und vor allem ich kann sie per PoE an den Switch anbinden. Die Bedienerführung ist aus meiner Sicht weitestgehend intuitiv und übersichtlich. Der Energieverbrauch liegt laut Anzeige im Switch bei 7,4 W.

Für den zweiten Standort ist gestern ein NWA110AX in der Bucht zum Toppreis bestellt worden. Die Gerätematrix von Zyxel für die NWA-Serie zeigt, dass die Unterschiede zwischen dem NWA210AX und dem NWA110AX sehr wenige (z.B. 4x4 Antennensatz gegenüber 2x2) sind, so dass für den zweiten Standort der NWA110AX als ausreichend erachtet wurde.

Für die Farbbedeutung der (einzigen) LED an der Front gibt es bei Zyxel eine aus den Bedienungsanleitungen ausgekoppelte Übersichts-PDF. Insgesamt halte ich das Informationsangebot bei Zyxel für sehr brauchbar und gut organisiert.

Gut ist auch, dass die beiden Geräte neben dem Uplink eine "durchgeleitete" LAN-Buchse haben, so dass daran nachgeordnete Geräte angeschlossen werden können. PoE gibt sie aber nicht weiter, glaube ich.

Viele Grüße

HansDampf06

PS: Auch wenn es reine Geschmackssache ist, gefällt mir das Design dieser AP's sehr gut und wesentlich besser als die "UFO's" von Ubiquiti.

Zitat von @ukulele-7:

Zyxel war früher schon ganz gut, ich suche eine solide Budget Variante mit wenig Ärger. Kann sein das eine Ruckus Vollausstattung es mir zwar Wert wäre, dem Bauherren aber nicht

Zyxel war früher schon ganz gut, ich suche eine solide Budget Variante mit wenig Ärger. Kann sein das eine Ruckus Vollausstattung es mir zwar Wert wäre, dem Bauherren aber nicht

Also ich kann jetzt nach ca. zwei Wochen Betrieb sagen, dass die drei Zyxel-AP hervorragend sind. Sie sind wie bereits erwähnt intuitiv bedienbar und ansonsten völlig unscheinbar. Mehrere SSID mit VLAN werden spielend parallel abgehandelt.

Der "kleinere" NWA110AX unterscheidet sich technisch sichtbar dadurch, dass er nur den LAN-Uplink-Port und keinen weiterführenden LAN-Port hat wie der NWA210AX. Und dann soll er eben bei den Antennen nur 2x2 und nicht 4x4 haben, aber das ist für mich nicht spürbar.

Die Firmware ist beim selben Versionsstand identisch bedienbar. Es fehlen beim NWA110AX lediglich die Einstellungen für den weiterführenden LAN-Port, der ja nicht da ist.

Die beiden NWA210AX decken ein gemeinsames Funknetz ab und der Wechsel ist reibungslos und sehr schnell. SIP-Telefonverbindungen per WLAN und mit Wechsel zwischen den AP's sind während eines Telefonats nicht spürbar - das kenne ich von der vorherigen WLAN-Lösung anders und wovon ich äußerst angenehm überrascht war. Downloads größerer Datenmengen sind performant - also ich sehe hier per WLAN keine "(subjektiv) wahrnehmbaren" Einschränkungen im Verhältnis zum Kabel.

Verbrauchsmäßig liegt der NWA210AX laut der Verbrauchsanzeige des PoE-Switches bei typisch 7,5 bis 7,8 W, wobei auch temporäre Spitzen zwischen 13 und 15 W sichtbar sind. Der Tage hatte ich einen Bedarfswert bis 19 W gelesen, so dass von einem PoE-Switch in jedem Fall 802.3at unterstützt werden sollte.

Beim NWA110AX liegt der typische Wert bei 5,5 W. Hier könnte beim Einsatz von einer größeren Stückzahl und insbesondere dann, wenn der weiterführende LAN-Port nicht benötigt wird, der geringere Verbrauchswert in Bezug auf die Betriebskosten sehr interessant sein. Preislich dürfte dieser "kleinere" ebenfalls günstiger sein.

Übrigens gibt es bei diesen Zyxel-AP auch 3er Sets, so dass ein Erwerb einer größeren Anzahl möglicherweise dadurch noch etwas günstigerer wird.

Insgesamt von mir eine Empfehlung für Deine Planungen, die sich ja auf ähnliche Einsatzbedingen beziehen, wie die hiesigen, vor allem Stichwort Stahlbetonbunker / Trockenausbau mit Stahlständerwerk. Daher könnte die Zyxel-AP in der Tat eine kostengünstige und dennoch anspruchsvolle Budgetvariante für Deinen Bauherrn sein.

Viele Grüße

HansDampf06

PS:

Zum Thema PoE-Switch noch ein allgemeiner Erfahrungstipp. Ein kleiner Zyxel-GS1200-8HP(v1)-Switch kann zwar laut Datenblatt 802.3at, aber, dass er das durchhält, ist zweifelhaft. Den einen NWA210AX muss ich hinter einem kleinen PoE-PD-Switch betreiben. In dieser Konstellation ging der NWA210AX in den limitierten Powermodus (= LED gelb anstatt grün; grün nur bei direktem Anschluss an den GS1200-8HP).

Der Austausch dieses Switches gegen einen Zyxel GS1920-8HPv2 hat diese Beschränkung beseitigt - die AP-LED ist wieder grün. Ganz im Gegenteil hatte ich am Donnerstag temporär über mehrere Stunden die Konstellation GS1920-8HP -> PoE-PD-Switch -> NWA210AX | RasPi5 | RasPi5. Dabei lag der Verbrauch zwischen knapp 29 W und bis 32, 33 W in der Spitze. Es gab keinerlei Versorgungsprobleme, obschon der standardkonforme Wert von 30 W permanent in schnellen Lastwechseln überschritten wurde. Der GS1920-8HPv2 hat hier genügend Reserven und ist auch nicht schmalbrüstig ausgelegt.

Auf diesen Aspekt der PoE-Fähigkeiten eines Switches sollte also geachtet werden, um hier keine unerwarteten Überraschungen zu haben, obschon das Datenblatt etwas anderes verspricht. Gerade bei sehr preiswerten Switchen wie dem G1200-8HP muss man sich darauf einstellen (, wenngleich ich nicht weiß, ob die Version 2 dieses Switches eine bessere PoE-Leistungsfähigkeit besitzt).

das kenne ich von der vorherigen WLAN-Lösung anders und wovon ich äußerst angenehm überrascht war.

Liegt sicher daran das jetzt sehr wahschreinlich 802.11r (Fast BSS Transition) in Verbindung mit .11k aktiv ist was es vermutlich vorher wohl nicht war?! Nur damit lassen sich solche schnellen Roaming Wechsel in WPA Netzen überhaupt realisieren. Zitat von @aqui:

... sehr wahschreinlich 802.11r (Fast BSS Transition) in Verbindung mit .11k aktiv ...

... sehr wahschreinlich 802.11r (Fast BSS Transition) in Verbindung mit .11k aktiv ...

Durchaus denkbar, dass es nicht aktiviert war - dafür gab es auch einen ursprünglichen Grund, den ich aber nicht mehr erinnere. Die vorherige WLAN-Lösung war halt eine devolo-dLan-Variante, was den objektiven Gegebenheiten vor dem Umzug geschuldet war, weil im vorherigen Objekt keine LAN-Leitungen vorhanden waren und auch nicht gezogen werden konnten (Kabelkanäle standen nicht zur Debatte). Das war alles sehr unbefriedigend, aber den Umständen entsprechend nur so machbar - was mich immer sehr gestört hat. Ebenso kam es objektiv nicht in Betracht, eigenständige AP's über die devolo-Teile anzusteuern.

Insbesondere waren dadurch bedingt keine MSSID und kein VLAN möglich. Nachdem sich die Lage im neuen Objekt ganz anders darstellt, wird das alles schrittweise auf Vordermann gebracht und ich komme endlich wieder dorthin, wo ich mal im vorvorletzten Objekt mit einem ARTem W100 angefangen hatte. Da sind die Zyxel NWA210AX/NWA110AX die konsequente Fortsetzung in Bezug auf den heutigen Stand der Technik. Das meine ich, unter anderem an der Stabilität der WLAN-Verbindung und der Raumabdeckung subjektiv spüren zu können.

Ein Phänomen, dass es gelegentlich bei den WLAN-Teilen gab, war, dass sie immer mal wieder plötzlich nicht mehr ansprechbar waren und auch keine Kommunikation mehr über sie lief. Das konnte insbesondere auftreten, wenn neben dem WLAN auch die LAN-Ports genutzt wurden. Dann half nur, herausziehen, eine Minute warten und wieder einstecken - dumm nur, wenn zuvor alles dort angebundene heruntergefahren werden musste, weil die Stromversorgung durch das Teil geschleift wurde. Im normalen Betrieb sind die Teile schon ordentlich warm geworden.

Ein anderes Phänomen bei einem Tablet ist ebenfalls mit dem Wechsel auf die Zyxel verschwunden. Wenn darüber TuneIn abgespielt wurde, verlor es häufiger über eine längere Dauer alle 10 Sekunden die WLAN-Verbindung, um sich sofort wieder einzuloggen. Das ließ natürlich den Audiostream stottern. Das Tablet war dabei mit ca. 2,5 m Abstand zum devolo-Teil weder zu dicht noch zu weit entfernt. Seitdem die Zyxel-AP's übernommen haben, ist das Phänomen nicht mehr aufgetreten.

Tja, es ist wie immer: Die Wünsche sind groß, aber die Realitäten halten einem auf dem Boden fest und lassen keine Höhensprünge zu. Aber am Horizont blinkt ein Lichtlein ...

Viele Grüße

HansDampf06