Monowall WLAN APs aus LAN erreichen

APs direkt über das LAN warten

Hallo,

brauche mal ein paar Tipps.

Folgendes wurde installiert und läuft:

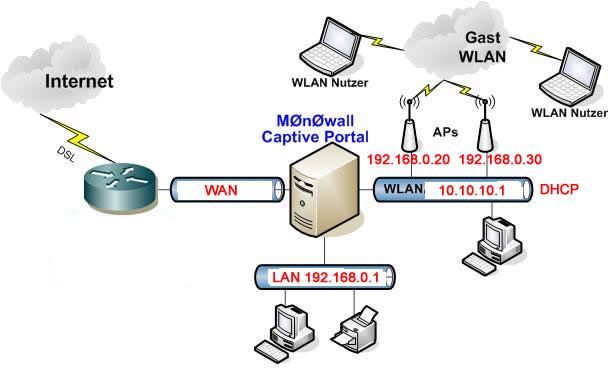

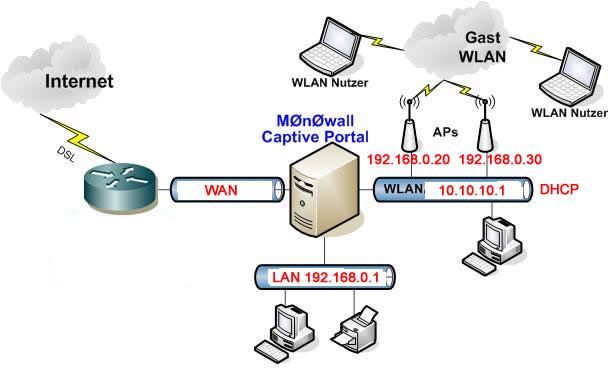

Monowall mit CP und 5 Stück WRTG54 als AP.

WAN: DHCP von Kabel Modem

LAN: 192.168.0.1

WLAN: 10.10.10.1

Die AP´s haben aber feste IP´s aus dem LAN Segment bekommen, also z.B. 192.168.0.20 und 192.168.0.30 u.s.w.

Also vom WLAN nicht zu erreichen.

Mein Problem ist jetzt das ich vom LAN auch nicht an die APs komme.

Bis jetzt habe ich den entsprechenden AP abgebaut und mit dem LAN-Switch direkt verbunden um darauf zu zu greifen.

Oder habe am Monowall-Computer das Kabel zu WLAN Switch an den LAN Switch gesteckt

Wie könnte ich (per Rule oder NAT-Rule) die Wartung der APs komfortabler gestalten ohne die Sicherheit herab zu setzen oder um zu "stöpseln"?

Danke,

hollsten

Hallo,

brauche mal ein paar Tipps.

Folgendes wurde installiert und läuft:

Monowall mit CP und 5 Stück WRTG54 als AP.

WAN: DHCP von Kabel Modem

LAN: 192.168.0.1

WLAN: 10.10.10.1

Die AP´s haben aber feste IP´s aus dem LAN Segment bekommen, also z.B. 192.168.0.20 und 192.168.0.30 u.s.w.

Also vom WLAN nicht zu erreichen.

Mein Problem ist jetzt das ich vom LAN auch nicht an die APs komme.

Bis jetzt habe ich den entsprechenden AP abgebaut und mit dem LAN-Switch direkt verbunden um darauf zu zu greifen.

Oder habe am Monowall-Computer das Kabel zu WLAN Switch an den LAN Switch gesteckt

Wie könnte ich (per Rule oder NAT-Rule) die Wartung der APs komfortabler gestalten ohne die Sicherheit herab zu setzen oder um zu "stöpseln"?

Danke,

hollsten

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 138135

Url: https://administrator.de/forum/monowall-wlan-aps-aus-lan-erreichen-138135.html

Ausgedruckt am: 14.07.2025 um 03:07 Uhr

6 Kommentare

Neuester Kommentar

Hi !

Was ich noch als Ergänzung zu Aqui's Antwort erwähnen möchte, wenn Du das Gäste WLAN noch sicherer machen willst, dann würde ich die APs untereinander (also auf der LAN-Seite) auch noch auftrennen. Dazu benötigst Du aber einen Switch der "private VLAN" (Cisco Bezeichnung, andere Hersteller nennen das auch "Many2One" oder "MTU" -VLAN) unterstützt und den installierst Du zwischen die Mono und die APs. In der WRT-Konfig darfst Du natürlich die AP-Isolation nicht vergessen. Nur das (zusammen mit dem private VLAN) sorgt dafür, dass sich die WLAN Gäste untereinander nicht mehr "sehen" können (nur die AP-Isolation alleine reicht bei mehreren APs an einem unmanged Switch nicht aus!)...Meiner Meinung nach für Hotels oder Internet-Cafes unverzichtbar! Stell Dir vor, es befindet sich ein möchtegern Hacker/Cracker unter den WLAN Gästen oder es hängt eine Virenschleuder im WLAN...nur zwei Beispiele, bei denen der Ärger schon vorprogrammiert ist...

Übrigens, mein erster Post war unüberlegt, ich bin mir gerade nicht mehr sicher, ob die Originalfirmware der WRTs die Trennung des GUIs vom WLAN Modul überhaupt unterstützt aber DDWRT kann das, da bin ich mir ganz sicher! Und wer verwendet schon einen WRT noch mit der Originalfirmware?

mrtux

Was ich noch als Ergänzung zu Aqui's Antwort erwähnen möchte, wenn Du das Gäste WLAN noch sicherer machen willst, dann würde ich die APs untereinander (also auf der LAN-Seite) auch noch auftrennen. Dazu benötigst Du aber einen Switch der "private VLAN" (Cisco Bezeichnung, andere Hersteller nennen das auch "Many2One" oder "MTU" -VLAN) unterstützt und den installierst Du zwischen die Mono und die APs. In der WRT-Konfig darfst Du natürlich die AP-Isolation nicht vergessen. Nur das (zusammen mit dem private VLAN) sorgt dafür, dass sich die WLAN Gäste untereinander nicht mehr "sehen" können (nur die AP-Isolation alleine reicht bei mehreren APs an einem unmanged Switch nicht aus!)...Meiner Meinung nach für Hotels oder Internet-Cafes unverzichtbar! Stell Dir vor, es befindet sich ein möchtegern Hacker/Cracker unter den WLAN Gästen oder es hängt eine Virenschleuder im WLAN...nur zwei Beispiele, bei denen der Ärger schon vorprogrammiert ist...

Übrigens, mein erster Post war unüberlegt, ich bin mir gerade nicht mehr sicher, ob die Originalfirmware der WRTs die Trennung des GUIs vom WLAN Modul überhaupt unterstützt aber DDWRT kann das, da bin ich mir ganz sicher! Und wer verwendet schon einen WRT noch mit der Originalfirmware?

mrtux

@hollsten

Es ist klar das es generell funktioniert, denn die APs areiten ja nur als einfach Bridges, achten also nicht auf ihre IP die sie selber haben. Diese ist mehr oder weniger ja nur fürs Management da und für nichts anderes.

Da du APs aber immer abklemmst zum managen ist es klar das es dann auch "so geht.." !

Normal möchte man aber ja logischerweise alle APs OHNE immer wiederkehrendes "Abklemmen" managen, oder ??

Also folgende Schritte machst du dafür:

PASS

Source: LAN Netz oder Host angeben

Destination: <AP IP Adresse>

Destination Port TCP 80 (HTTP)

Das wiederholst du für alle AP IP Adressen mit klick auf +

Analog für den Rückweg:

WLAN:

PASS

Source: <AP IP Adresse>

Destination: LAN Netz oder Host angeben

Das wiederholst du wieder für alle AP IP Adressen mit klick auf +

Damit solltest du dann deine APs auch aus dem LAN erreichen ohne sie immer abklemmen zu müssen !!

Das Hotspot Tutorial hat ein paar Beispiele dafür musst nur mal alle Threads der reihe nach durchsehen:

WLAN oder LAN Gastnetz einrichten mit einem Captive Portal (Hotspot Funktion)

Es ist klar das es generell funktioniert, denn die APs areiten ja nur als einfach Bridges, achten also nicht auf ihre IP die sie selber haben. Diese ist mehr oder weniger ja nur fürs Management da und für nichts anderes.

Da du APs aber immer abklemmst zum managen ist es klar das es dann auch "so geht.." !

Normal möchte man aber ja logischerweise alle APs OHNE immer wiederkehrendes "Abklemmen" managen, oder ??

Also folgende Schritte machst du dafür:

- APs statische IPs aus dem WLAN Subnetz 10.10.10.0 /24 verpassen die NICHT im DHCP Bereich der Monowall liegen !

- Je nachdem ob du nur ein Gerät aus dem LAN oder das gesamte LAN erlauen willst und wenn die APs eine grafische Oberfläche haben (HTTP) erlaubst du in den Firewall Regeln:

PASS

Source: LAN Netz oder Host angeben

Destination: <AP IP Adresse>

Destination Port TCP 80 (HTTP)

Das wiederholst du für alle AP IP Adressen mit klick auf +

Analog für den Rückweg:

WLAN:

PASS

Source: <AP IP Adresse>

Destination: LAN Netz oder Host angeben

Das wiederholst du wieder für alle AP IP Adressen mit klick auf +

Damit solltest du dann deine APs auch aus dem LAN erreichen ohne sie immer abklemmen zu müssen !!

Das Hotspot Tutorial hat ein paar Beispiele dafür musst nur mal alle Threads der reihe nach durchsehen:

WLAN oder LAN Gastnetz einrichten mit einem Captive Portal (Hotspot Funktion)