MS DNS via VPN nicht erreichbar

Guten Tag zusammen,

folgende Schwierigkeit bzw. Problem besteht. Kurzer Rahmen:

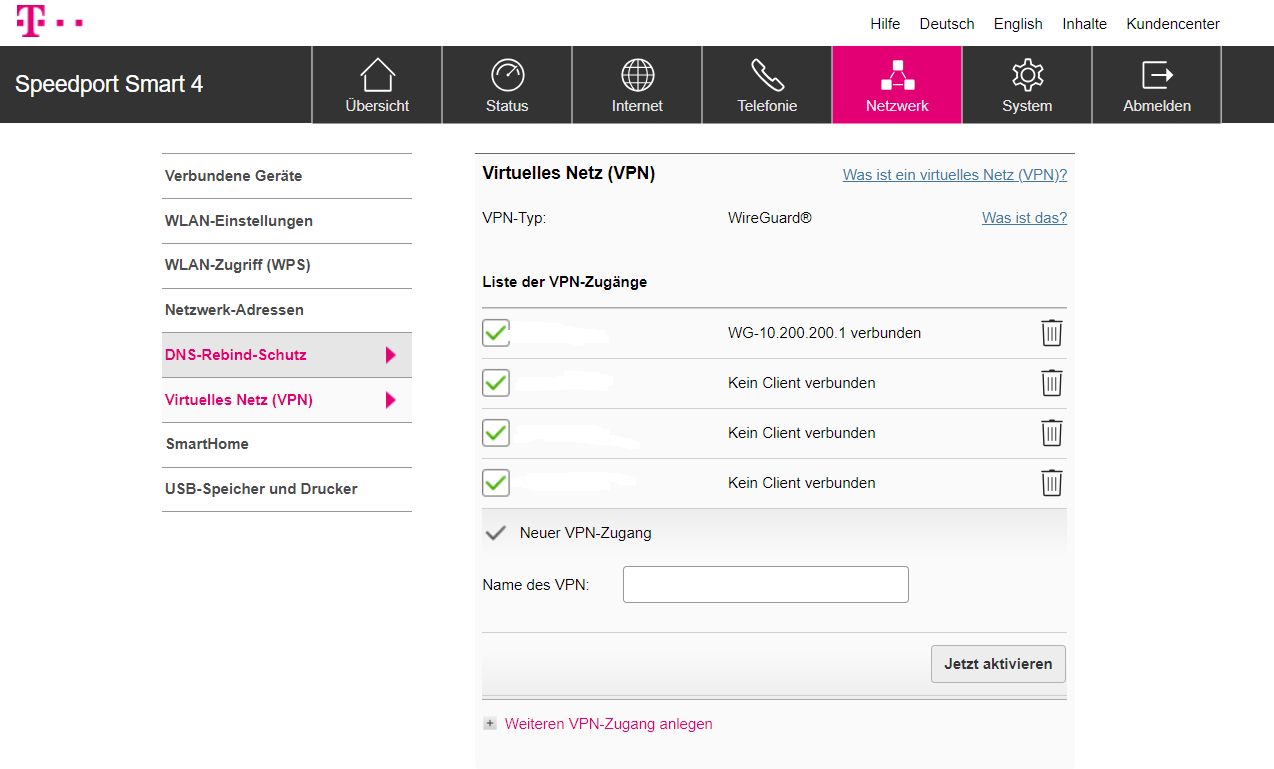

Ein kleiner Verein, Telekom Hybrid Internetzugang mit Speedport Smart 4 (leider ist nichts anderes verfügbar/machbar).

Der Router stellt die Einwahl ins Internet und einen VPN Zugang (Wireguard) zur Verfügung, mehr nicht.

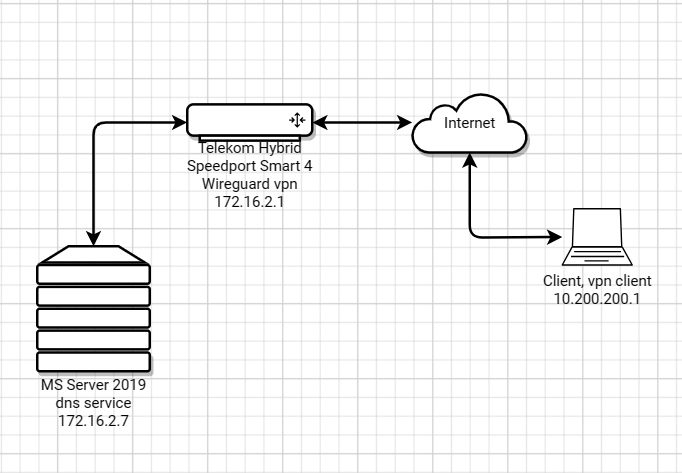

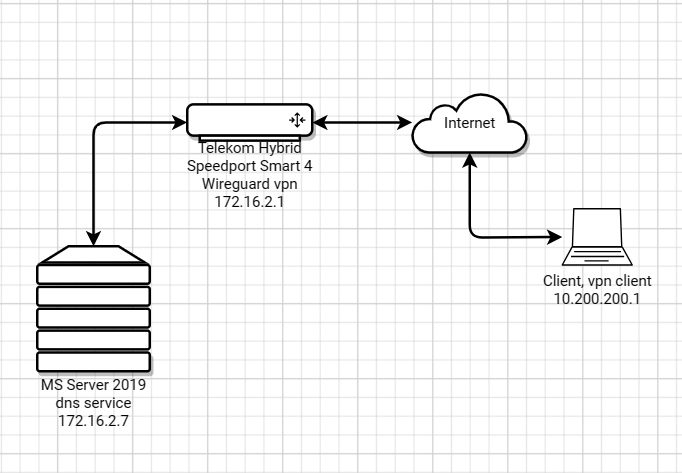

Das verwendete interne Netz: 172.16.2.0/24

Ein Server, auf dem virtuell MS Server 2019 (DC) als VM1 und ein weitere VM, auf welcher unter anderem ein DNS Server installiert ist.

Problem: Externe Clients, welche sich via Wireguard ins Netz einwählen, erhalten eine IP 10.200.200.X (automatisch vom Speedport, nicht änderbar). Leider ist der DNS-Service von den Clients aus nicht nutzbar, Fehler: DNS Timeout. Somit funktioniert auch die interne Namensauflösung nicht. Pingbar sind alle internen Geräte.

Getestet mit nslookup unter Verwendung des DNS VM2 und auch testhalber VM1 (DC).

Firewall habe ich probehalber deaktiviert, daran lag es nicht.

Auch gibt es keinerlei DNS-Richtlinien, welche irgendwo dazwischen funken.

Hat jemand zufällig eine Idee, wo ich noch ansetzen könnte?

Danke und schönes Wochenende!

Tobi

folgende Schwierigkeit bzw. Problem besteht. Kurzer Rahmen:

Ein kleiner Verein, Telekom Hybrid Internetzugang mit Speedport Smart 4 (leider ist nichts anderes verfügbar/machbar).

Der Router stellt die Einwahl ins Internet und einen VPN Zugang (Wireguard) zur Verfügung, mehr nicht.

Das verwendete interne Netz: 172.16.2.0/24

Ein Server, auf dem virtuell MS Server 2019 (DC) als VM1 und ein weitere VM, auf welcher unter anderem ein DNS Server installiert ist.

Problem: Externe Clients, welche sich via Wireguard ins Netz einwählen, erhalten eine IP 10.200.200.X (automatisch vom Speedport, nicht änderbar). Leider ist der DNS-Service von den Clients aus nicht nutzbar, Fehler: DNS Timeout. Somit funktioniert auch die interne Namensauflösung nicht. Pingbar sind alle internen Geräte.

Getestet mit nslookup unter Verwendung des DNS VM2 und auch testhalber VM1 (DC).

Firewall habe ich probehalber deaktiviert, daran lag es nicht.

Auch gibt es keinerlei DNS-Richtlinien, welche irgendwo dazwischen funken.

Hat jemand zufällig eine Idee, wo ich noch ansetzen könnte?

Danke und schönes Wochenende!

Tobi

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 52728200242

Url: https://administrator.de/forum/ms-dns-via-vpn-nicht-erreichbar-52728200242.html

Ausgedruckt am: 24.07.2025 um 04:07 Uhr

20 Kommentare

Neuester Kommentar

Moin,

ich verweise hier mal auf den Beitrag von @aqui

-> Merkzettel: VPN Installation mit Wireguard

Der Punkt "Redirect versus Split Tunneling" könnte wichtig sein. Je nachdem was du hier gebaut hast, musst du den DNS-Server mitgeben. Sonst werden DNS-Anfragen von deinem lokalen Router aufgelöst, welcher natürlich nicht die Einträge deines DNS-Servers vorhalten.

Alternativ könntest du auch über das Hosts-File etwas "cheaten"

ich verweise hier mal auf den Beitrag von @aqui

-> Merkzettel: VPN Installation mit Wireguard

Der Punkt "Redirect versus Split Tunneling" könnte wichtig sein. Je nachdem was du hier gebaut hast, musst du den DNS-Server mitgeben. Sonst werden DNS-Anfragen von deinem lokalen Router aufgelöst, welcher natürlich nicht die Einträge deines DNS-Servers vorhalten.

Alternativ könntest du auch über das Hosts-File etwas "cheaten"

Zitat von @incisor2k:

Zusätzlich habe ich nslookup explizit mit dem zu nutzenden DNS versucht, klappt leider nicht.

Bsp: nslookup server27.intern.domain.de 172.16.2.7 bzw. .6

Bedeutet: welche Fehlermeldung?Zusätzlich habe ich nslookup explizit mit dem zu nutzenden DNS versucht, klappt leider nicht.

Bsp: nslookup server27.intern.domain.de 172.16.2.7 bzw. .6

Du sagst ja, so verstehe ich das, dass von außen ein Client (z.B. 10.200.200.1) intern 172.16.2.7 pingen kann, richtig? Wenn dann nslookup an derselben Stelle fehlschlägt, dürfte es die Windows-Firewall sein, die das fremde Netz nicht kennt.

Gruß

DivideByZero

Mit und ohne DNS in der WG-Config.

WIE sieht denn deine WG Client Konfig (Initiator) mit DNS aus? Die sollte ja irgendwie so aussehen:[Interface]

Address = 100.200.200.101/24

PrivateKey = OMjSCv6e/iXECZwq0ZVL5Ywf/KzZvdsGpYKv1512345=

DNS = 172.16.2.7

[Peer]

PublicKey = cA+mynt84tVH1gPaUN66E8K0nfzvpsQMohrEbz54321=

Endpoint = router.myspeedport.de:51820

AllowedIPs = 100.200.200.1/32, 172.16.2.0/24

PersistentkeepAlive = 25 Zusätzlich blockt die lokale Winblows Firewall generell Zugriffe aus fremden IP Netzen was sehr wahrscheinlich auch für DNS gilt sofern man das nicht customized in der Firewall. Da alle Client Requests am Server mit der 10.200.200.x ankommen ist das fremd.

Letztlich ohne deine WG Server und Client Konfig zu kennen ist alles Kristallkugelei.

Interessant und für eine zielführende Antwort hilfreich wäre ein ipconfig -all bei aktivem WG Tunnel und sofern dein Client eine Winblows Möhre ist!

Ebenfalls ob ein Ping auf die 172.16.2.7 erfolgreich ist, sofern die lokale Winblows Firewall deines Servers IGMP zulässt und das auch von fremden IPs. Normal tut sie das im Default nicht!

In der Regel ein simples Standard Setup was mit einem "normalen" WG Server problemlos funktioniert.

Mehr Konfiguration ist auch nicht möglich.

Das ist per se schlecht! WG konfigtechnisch gesehen ist die Client Konfig fehlerhaft, denn es fehlt der Server Eintrag unter den "AllowedIPs".

Kannst du bei aktivem Client nochmal ein route print eingeben? Dann sollte sich die interne WG Server IP zeigen.

Vermutlich ist die Speedport WG Implementation genau so ein proprietärer Murks wie bei AVM.

So oder so ist die IP Connectivity ja aber gegen wenn du die 172.16.2.7 pingen und auch per RDP erreichen kannst. Es liegt also primär sehr wahrscheinlich nicht an der WG Konfig auch wenn diese fehlerhaft ist.

Vielmehr ist zu vermuten das der Server eingehende DNS Requests sehr wahrscheinlich blockt oder abweist. Wäre zumindestens bei der lokalen Windows Firewall normal, da nicht lokale IP Adresse.

Ob man ggf. im DNS Server selber noch eine Freigabe setzen muss das der eingehende DNS Requests aus anderen IP Netzen akzeptiert müsste ein Winblows Spezl beantworten.

Du kannst das aber sehr einfach verifizieren ob die DNS Requests überhaupt am Server ankommen indem du den Server einmal temporär abziehst und ihn mit einem Wireshark Rechner mit gleicher IP ersetzt und den DNS Traffic (UDP und TCP 53) mitsnifferst.

Das würde dir zumindestens wasserdicht zeigen ob der WG Client DNS Traffic bei aktivem Tunnel überhaupt am Server ankommt.

Alternativ kannst du auf dem Server selber Microsofts Network Monitor oder auch den Wireshark dafür nutzen.

Wie bereits oben gesagt: es fehlt der Server IP Eintrag unter den "AllowedIPs"!

Siehe Wireguard Tutorial!

Wenn es das denn nun war bitte deinen Thread hier dann auch als erledigt schliessen!

Wie kann ich einen Beitrag als gelöst markieren?

Siehe Wireguard Tutorial!

Wenn es das denn nun war bitte deinen Thread hier dann auch als erledigt schliessen!

Wie kann ich einen Beitrag als gelöst markieren?

Ja, nur leider kenne ich die WG-Server IP nicht.

Du kennst nicht einmal die IP deines eigenen WG Servers den du selber aufgesetzt hast? Schon sehr verwunderlich und auch recht fatal in Bezug auf Datensicherheit?! Aber egal... 🤔So sollte es korrekt aussehen, wobei ".x/32" hier die interne WG Server IP ist:

[Interface]

PrivateKey = XXX

Address = 10.200.200.1/24

DNS = 172.16.2.7

[Peer]

PublicKey = XXX

(PresharedKey = XXX)

AllowedIPs = 10.200.200.x/32, 172.16.2.0/24

Endpoint = xyz.de:53280

PersistentKeepalive = 21 Tip:

Mit einem simplen Ping Scanner wie nmap, Advanced IP Scanner oder Angry IP usw. usw. die man einmal auf das 10.200.200.0/24er Netz loslässt ermittelst du die Server IP im Handumdrehen selber sofern ein Fremder die WG Server Konfig ohne dein Wissen erstellt hat. Wenn derjenige dann etwas intelligent nachgedacht hat bei der WG Adressvergabe in einem /24er Netz, ist der Server sicherlich die letzte IP im Netz mit der .254.

nmap.org

advanced-ip-scanner.com/de/

angryip.org

Oder... Falls alle Stricke reissen ersetzt du im WG Client die AllowedIPs mit "AllowedIPs = 0.0.0.0/0"

Damit machst du dann einen Gateway Redirect und routest jeglichen Client Netzwerk Verkehr in den VPN Tunnel, dein Servertraffic inklusive. Auch damit bekommt man per Ping Scan aufs WG interne Netz die Server IP raus. (Siehe Tutorial) 😉

Nein, das stimmt so nicht. Das kann bekanntlich jeder beliebige Dual WAN Balancing Router von der Stange auch. Er kann zwar nicht beide Bandbreiten bündeln wie die Speedport Gruselgurke (die eigentlich ein umgebrandeter Huawei Router ist) sondern macht das je nach Balancing Profil im Round Robin oder man kann bestimmen das schneller Traffic über die schneller Infrastruktur rausgeht und langsame übers langsamere oder nach bestimmten Diensten oder oder...

Nein, auch das stimmt so nicht, denn man kann einen preiswerten Chinesen 5G Mobil- oder Taschenrouter als Kaskade am 2ten WAN Port betreiben!

Viele Multiport Router wie z.B. Mikrotik supporten auch einfache USB Sticks al Mobilfunk Interface. Oder die Mobilfunk Router von Mikrotik haben mehrere Interfaces über das man zusätzlich xDSL oder TV_Kabel mit einem billigen nur Modem betreiben kann.

Es gibt halt viele preiswerte Wege nach Rom man muss es nur richtig machen!

Was sind 6 halbe Mbit??

Viele Multiport Router wie z.B. Mikrotik supporten auch einfache USB Sticks al Mobilfunk Interface. Oder die Mobilfunk Router von Mikrotik haben mehrere Interfaces über das man zusätzlich xDSL oder TV_Kabel mit einem billigen nur Modem betreiben kann.

Es gibt halt viele preiswerte Wege nach Rom man muss es nur richtig machen!

Was sind 6 halbe Mbit??

Keine Ahnung aber ist 90€ schon günstig oder nicht günstig für dich?! Ist ja bekanntlich alles relativ.

varia-store.com/de/produkt/730750-l41g-2axd-amp-fg621-ea-hap-ax- ...

Der kann out of the Box alles inkl. WLAN. Die FB lässt sich daran natürlich auch betreiben und VPN supportet er alles von IPsec, L2TP, Wireguard, OpenVPN, Microsoft SSTP.

Na ja...eine von zig Optionen.

varia-store.com/de/produkt/730750-l41g-2axd-amp-fg621-ea-hap-ax- ...

Der kann out of the Box alles inkl. WLAN. Die FB lässt sich daran natürlich auch betreiben und VPN supportet er alles von IPsec, L2TP, Wireguard, OpenVPN, Microsoft SSTP.

Na ja...eine von zig Optionen.