NAC (Macmon) mit Zertifikaten

Hallo,

wir führen gerade Macmon ein. Wenn möglich, arbeiten wir mit Zertifikaten.

Aber auch mit Zertifikaten wird der Client am Macmon anhand der MAC-Adresse identifiziert. Das Zertifikat dient nur als Eintrittserlaubnis, aber nicht als Identitäsnachweis.

Beispiel:

Für PC1 ist am Macmon die Authentifizierungsstufe "Hoch (Zertifikat)" eingestellt und er wird ins vLAN "GanzSicheresVLAN" geschickt. Er kommt auch nur mit Zertifikat ins Netz, ohne klappts nicht.

PC2 (hat ebenfalls ein Zertifikat) gibt sich jetzt selbst die MAC-Adresse von PC1 und geht damit ins Netz. Die (gefälschte) MAC-Adresse kommt beim Macmon an, dieser schaut nach "...aha, diese Mac soll ins vLAN "GanzSicheresVLAN", die eingestellte Authentifizierungsstufe ist 'Hoch (Zertifikat)' ... hast du ein Zertifikat? ... ja, hast du ... du darfst rein..."

Auf den Zertifikaten steht ja eigentlich der Name des jeweiligen PC's. Dieser wird aber nicht ausgewertet.

Ist das Sinn der Sache? Hab ich einen Denkfehler?

Danke

Martin

wir führen gerade Macmon ein. Wenn möglich, arbeiten wir mit Zertifikaten.

Aber auch mit Zertifikaten wird der Client am Macmon anhand der MAC-Adresse identifiziert. Das Zertifikat dient nur als Eintrittserlaubnis, aber nicht als Identitäsnachweis.

Beispiel:

Für PC1 ist am Macmon die Authentifizierungsstufe "Hoch (Zertifikat)" eingestellt und er wird ins vLAN "GanzSicheresVLAN" geschickt. Er kommt auch nur mit Zertifikat ins Netz, ohne klappts nicht.

PC2 (hat ebenfalls ein Zertifikat) gibt sich jetzt selbst die MAC-Adresse von PC1 und geht damit ins Netz. Die (gefälschte) MAC-Adresse kommt beim Macmon an, dieser schaut nach "...aha, diese Mac soll ins vLAN "GanzSicheresVLAN", die eingestellte Authentifizierungsstufe ist 'Hoch (Zertifikat)' ... hast du ein Zertifikat? ... ja, hast du ... du darfst rein..."

Auf den Zertifikaten steht ja eigentlich der Name des jeweiligen PC's. Dieser wird aber nicht ausgewertet.

Ist das Sinn der Sache? Hab ich einen Denkfehler?

Danke

Martin

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 671149

Url: https://administrator.de/forum/nac-macmon-mit-zertifikaten-671149.html

Ausgedruckt am: 27.07.2025 um 08:07 Uhr

11 Kommentare

Neuester Kommentar

Hallo,

macmon NAC oder macmon SDP?

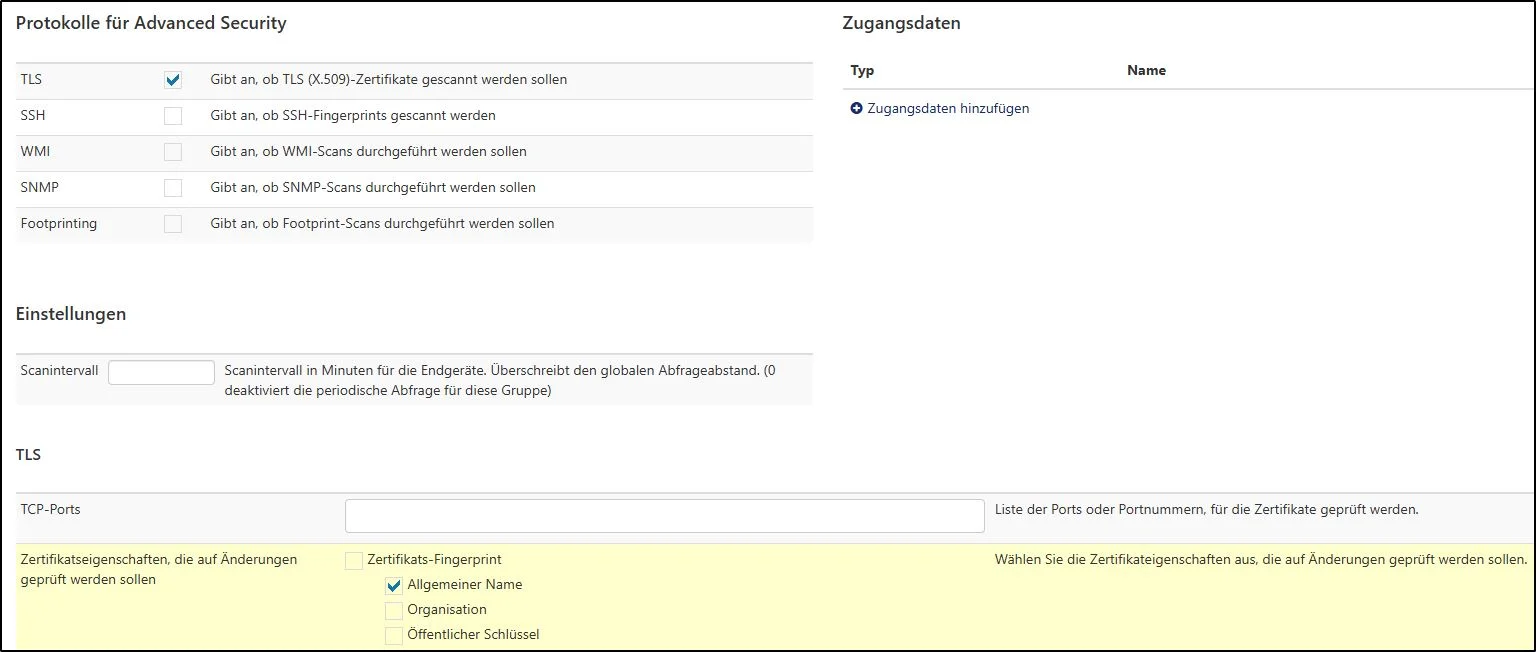

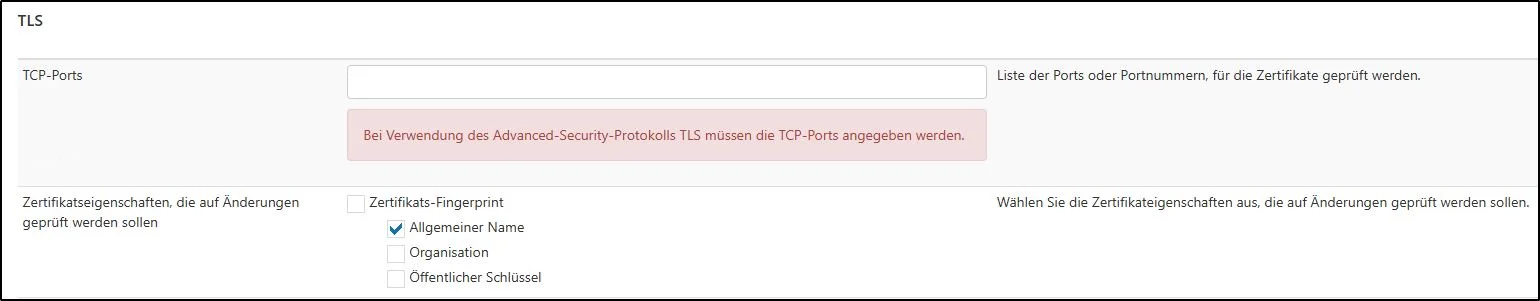

Ansonsten stelle deine Konfig hier zur Verfügung (anonymisiert) damit wir mal schauen können wo / ob du Fehler eingebaut hast.

Gruss,

Peter

macmon NAC oder macmon SDP?

Ist das Sinn der Sache?

Schon mal hier nachgefragt? macmon.eu/support-1Ansonsten stelle deine Konfig hier zur Verfügung (anonymisiert) damit wir mal schauen können wo / ob du Fehler eingebaut hast.

Gruss,

Peter

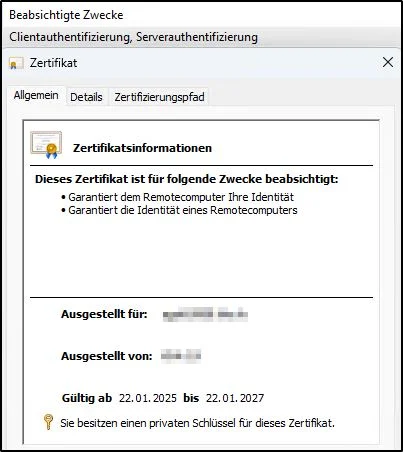

Auf den Zertifikaten steht ja eigentlich der Name des jeweiligen PC's. Dieser wird aber nicht ausgewertet.

Da musst du auf dem Radius-Server schon eine entsprechende Radius Policy-Rule erstellen die den Common-Name des Certs und die MAC für das jeweilige Device in Relation erzwingt. Du bestimmst das Regelwerk, ohne entsprechende Regel weiß das System halt nicht was du erreichen willst

Outsource Hölle, mein Beileid, am besten selbst in die Materie einlesen und Dienstleister in die Binsen kicken 😉.

Jepp.

Hallo,

Schon mal was von (wireshark.org/download.html) Kabelhai] hier im Forum gelesen und gehört was du damit machen kannst? wireshark.org/docs/

Damit kannst du feststellen ob dein Client angefragt wird, welche Ports genutzt werden usw. Und auch die Konfiguration deines macmon (NAC oder SDP] sollte passen sonst wirds nichts.

Gruss,

Peter

Schon mal was von (wireshark.org/download.html) Kabelhai] hier im Forum gelesen und gehört was du damit machen kannst? wireshark.org/docs/

Damit kannst du feststellen ob dein Client angefragt wird, welche Ports genutzt werden usw. Und auch die Konfiguration deines macmon (NAC oder SDP] sollte passen sonst wirds nichts.

Gruss,

Peter

Wenn es das denn nun war als Lösung bitte nicht vergessen deinen Thread hier dann auch als erledigt zu schliessen!

Wie kann ich einen Beitrag als gelöst markieren?

Wie kann ich einen Beitrag als gelöst markieren?