Netzwerk Struktur und Sicherheit - Konzept

Hallo liebes Forum.

Seit nunmehr als 3 Monaten arbeite ich endlich in einem Berufsumfeld, in dem ich schon immer

Arbeiten wollte. In der IT. Warum und weshalb soll heute nicht das Thema sein.

Kurz noch: All mein Wissen habe ich mir in Eigenstudie selbst beigebracht.

Nun zu meinem, naja, Problem!? Wie auch immer...

Seit meinen ersten Tagen im neuen Beruf, habe ich jetzt schon einiges gesehen.

Schrecklich. Was ich sah, erinnert mich höchstens an Lan-Party Zeiten von früher.

Etliche Switch Kaskaden, keine saubere Verkabelung(Erst mal nicht so wichtig)

Keine VLANs. Es sind zum Beispiel 4 Abteilungen mit insgesamt 150 bis 200 Endgeräten,

Drucker und IP-Phone inklusive, an einem einzigen Netz angebunden.

Sprich: 150 - 200 Geräte an 3 bis 4 Switche. Von 192.168.0.1 bis 192.168.0.200

Dazu kommen noch 60 oder 70 IP-Kameras. Diese sind zumindest an einem anderen Netz angebunden(192.168.1.0/24) werden aber ins 192.168.0.0/24 Netz geroutet. Naja..

Dennoch kommen vom Kunden immer wieder Beschwerden dass das Netzwerk lahmt.

Wie auch immer.... Erst mal zweitrangig..

Eingesetzt werden HP Aruba 2920 Switche sowie frühere.

Bei den wenigsten Kunden gibt es eine 10Gbit Anbindung.

Am Freitag haben wir E-Mails bekommen, mit der Frage "In letzter Zeit haben wir hiervon gehört und davon.. Sind wir überhaupt sicher???"

Ohje ohje... dachte ich mir nur als ich davon mitbekam.

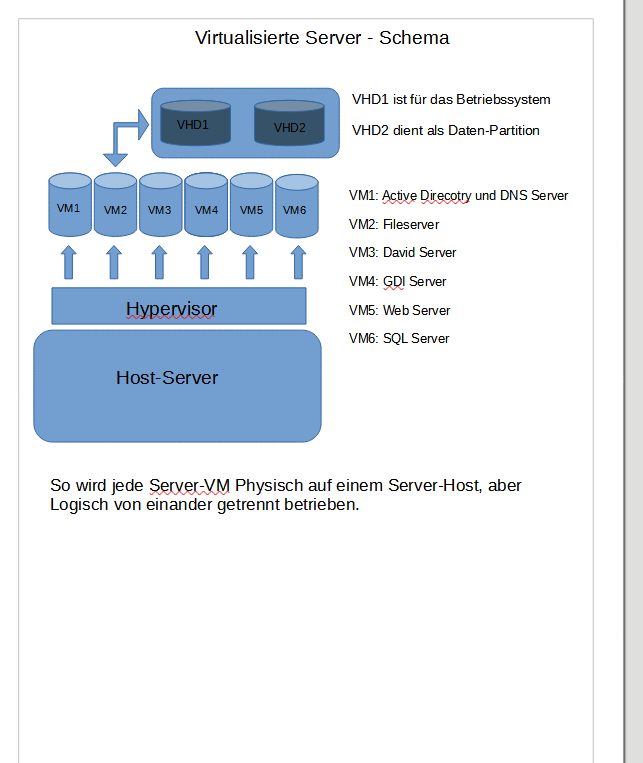

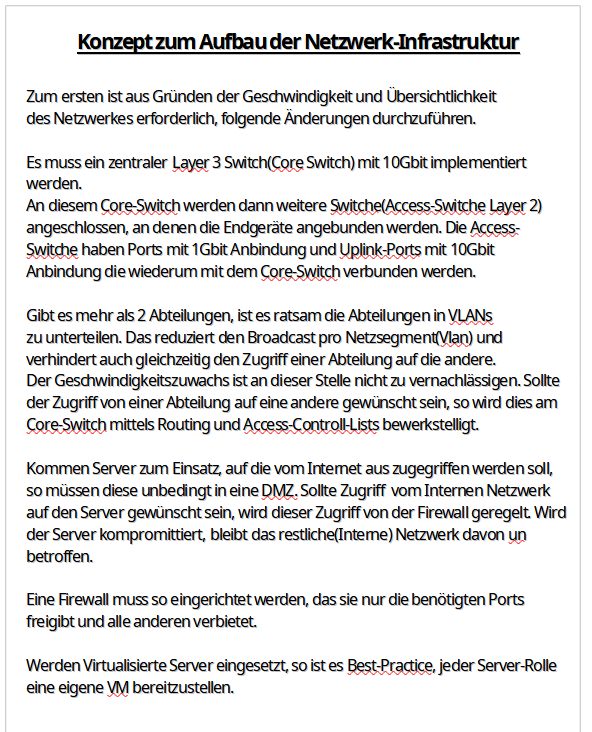

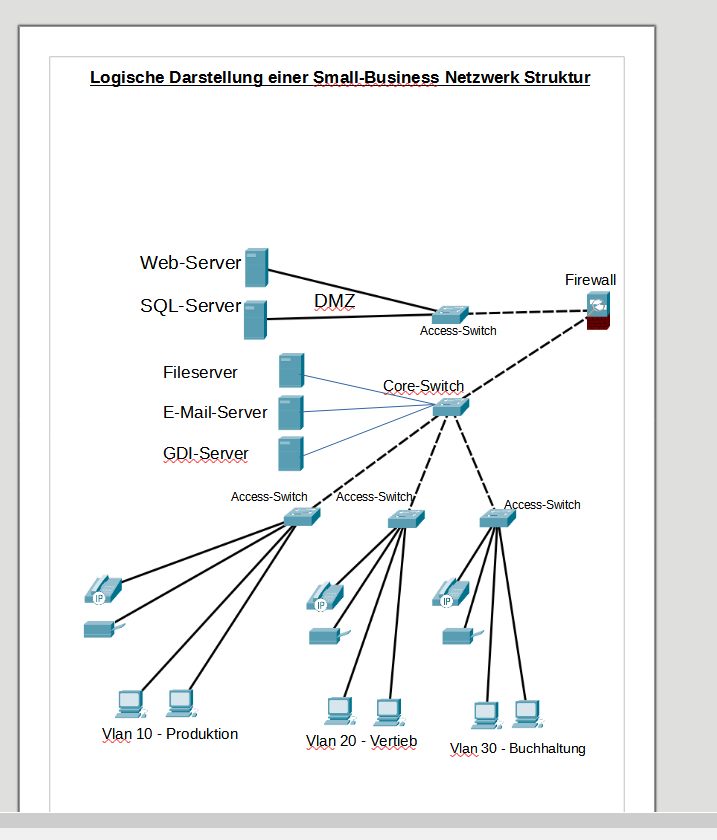

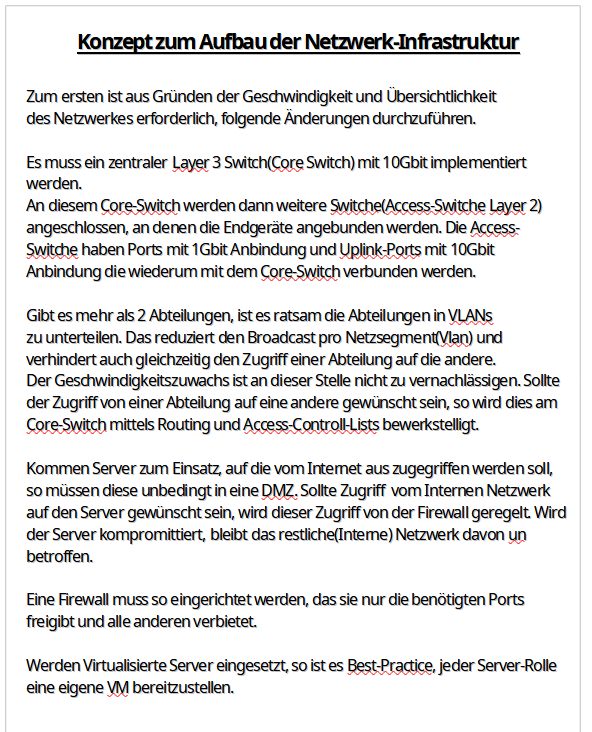

Bei den Kunden sind Server im Einsatz, die vom Internet aus erreichbar sind, aber nicht in einer DMZ stehen. Ich habe meine Bosse schon darauf aufmerksam gemacht. Vom einem Boss kam die Reaktion, vergleichbar mit "Nach mir die Sintflut" vom anderen Boss bekam ich die Aufgabe ein Konzept vorzulegen, wie man es besser machen könnte/sollte.

Seit am Freitag Abend sitze ich nun Zuhause und arbeite an diesem Konzept.

Dieses möchte ich mit euch teilen und erhoffe mir dadurch etwas von euch lernen zu können und Meinungen auszutauschen. Ich bitte euch objektiv und beim Thema zu bleiben.

So, jetzt könnt ihr begutachten was ich schon ausgearbeitet habe.

Seit nunmehr als 3 Monaten arbeite ich endlich in einem Berufsumfeld, in dem ich schon immer

Arbeiten wollte. In der IT. Warum und weshalb soll heute nicht das Thema sein.

Kurz noch: All mein Wissen habe ich mir in Eigenstudie selbst beigebracht.

Nun zu meinem, naja, Problem!? Wie auch immer...

Seit meinen ersten Tagen im neuen Beruf, habe ich jetzt schon einiges gesehen.

Schrecklich. Was ich sah, erinnert mich höchstens an Lan-Party Zeiten von früher.

Etliche Switch Kaskaden, keine saubere Verkabelung(Erst mal nicht so wichtig)

Keine VLANs. Es sind zum Beispiel 4 Abteilungen mit insgesamt 150 bis 200 Endgeräten,

Drucker und IP-Phone inklusive, an einem einzigen Netz angebunden.

Sprich: 150 - 200 Geräte an 3 bis 4 Switche. Von 192.168.0.1 bis 192.168.0.200

Dazu kommen noch 60 oder 70 IP-Kameras. Diese sind zumindest an einem anderen Netz angebunden(192.168.1.0/24) werden aber ins 192.168.0.0/24 Netz geroutet. Naja..

Dennoch kommen vom Kunden immer wieder Beschwerden dass das Netzwerk lahmt.

Wie auch immer.... Erst mal zweitrangig..

Eingesetzt werden HP Aruba 2920 Switche sowie frühere.

Bei den wenigsten Kunden gibt es eine 10Gbit Anbindung.

Am Freitag haben wir E-Mails bekommen, mit der Frage "In letzter Zeit haben wir hiervon gehört und davon.. Sind wir überhaupt sicher???"

Ohje ohje... dachte ich mir nur als ich davon mitbekam.

Bei den Kunden sind Server im Einsatz, die vom Internet aus erreichbar sind, aber nicht in einer DMZ stehen. Ich habe meine Bosse schon darauf aufmerksam gemacht. Vom einem Boss kam die Reaktion, vergleichbar mit "Nach mir die Sintflut" vom anderen Boss bekam ich die Aufgabe ein Konzept vorzulegen, wie man es besser machen könnte/sollte.

Seit am Freitag Abend sitze ich nun Zuhause und arbeite an diesem Konzept.

Dieses möchte ich mit euch teilen und erhoffe mir dadurch etwas von euch lernen zu können und Meinungen auszutauschen. Ich bitte euch objektiv und beim Thema zu bleiben.

So, jetzt könnt ihr begutachten was ich schon ausgearbeitet habe.

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 1396499615

Url: https://administrator.de/forum/netzwerk-struktur-und-sicherheit-konzept-1396499615.html

Ausgedruckt am: 25.07.2025 um 04:07 Uhr

23 Kommentare

Neuester Kommentar

Ein Netzwerk ohne jegliche Redundanz.  Keine besonders gute Idee !

Keine besonders gute Idee !

Entsprechend dann oben auch die völlig falschen Beschreibungen im Text mit ein Core Switch und die Anbindungen des Acces mit 2G usw. Das klingt alles etwas laienhaft und dillettantisch, sorry aber so macht das auch der Azubi im ersten Lehrjahr. Da braucht dein Management dann in der Tat keinen Netzwerk Admin.

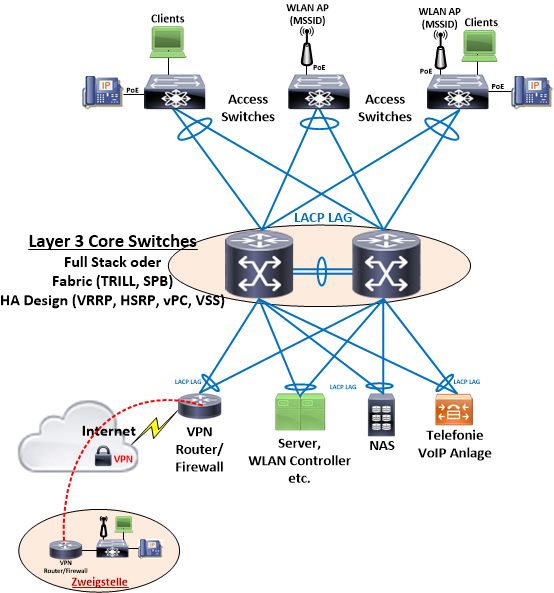

Ein Core ist zumindest immer ein Stack oder HA Design mit zwei redundanten Switches. Access Anbindung immer doppelt mit Link Sharing oder besser LACP LAGs.

Nur mal so als Beispiel wie man es wenn, dann richtig angeht wenn du solch marode und gruselige Struktur wie oben schon richtigerweise angehst und ausmistest.

Bei soviel Ignoranz, Dillettantismus und auch Naivität in der Management Ebene keine leichte Aufgabe für dich. Die kindlichen Äußerungen deines Managementes muss man hier sicher nicht weiter kommentieren. Fragt sich was die sagen wenn man mal für einen Tag die Infrastruktur abschaltet.

Entsprechend dann oben auch die völlig falschen Beschreibungen im Text mit ein Core Switch und die Anbindungen des Acces mit 2G usw. Das klingt alles etwas laienhaft und dillettantisch, sorry aber so macht das auch der Azubi im ersten Lehrjahr. Da braucht dein Management dann in der Tat keinen Netzwerk Admin.

Ein Core ist zumindest immer ein Stack oder HA Design mit zwei redundanten Switches. Access Anbindung immer doppelt mit Link Sharing oder besser LACP LAGs.

Nur mal so als Beispiel wie man es wenn, dann richtig angeht wenn du solch marode und gruselige Struktur wie oben schon richtigerweise angehst und ausmistest.

Bei soviel Ignoranz, Dillettantismus und auch Naivität in der Management Ebene keine leichte Aufgabe für dich. Die kindlichen Äußerungen deines Managementes muss man hier sicher nicht weiter kommentieren. Fragt sich was die sagen wenn man mal für einen Tag die Infrastruktur abschaltet.

Ich würde erstmal überlegen für welche Grössenordnung du das baust. Wenn es wirklich 150-200 Endgeräte sind dann ist das zwar schnell mal dahin gemalt aber oft in der Umsetzung dann doch mehr Spass.

Denn wie üblich kommt es auch auf dein Budget an - ich würde z.B. zumindest bei der Firewall auf Redundanz bestehen. Wenns wirklich günstig sein muss dann wären hier ja z.B. 2 Linux-FWs mit pfSense möglich. Aber wenn dir in deinem Szenario die FW wegsemmelt wäre dein Laden direkt Tod ODER du müsstest mehrfaches Routing aufbauen (einmal aufm Core-Switch, einmal auf der Firewall). Dabei kommt es natürlich drauf an - wenn du das alles auf den Core machst muss dieser natürlich auch redundant sein - wenn der nur eine "simple" Port-Config enthält reicht es ggf. auch wenn man sich ein genügend ähnliches Modell zwischen Core + Access nimmt und zumindest einen Switch als Backup bereithält.

Dir muss aber eben auch bewusst sein: Bei der Grössenordnung sollte man durchaus wissen was man auf der Firewall usw. macht - sonst macht die eben auch nur warme Luft.

Ich würde z.B. auch die DMZ mit auf den Core legen wenns wirklich nur 2 Geräte sind - und das ganze eben über VLANs trennen. Auch hier gilt: Wenn eh keine Redundanz da ist dann versuche ich die Geräte zu minimieren. Das senkt die Chance eines Ausfalls halt - und das gesparte Geld kann man lieber in entweder Service-Verträge oder Redundanz stecken.

Denn wie üblich kommt es auch auf dein Budget an - ich würde z.B. zumindest bei der Firewall auf Redundanz bestehen. Wenns wirklich günstig sein muss dann wären hier ja z.B. 2 Linux-FWs mit pfSense möglich. Aber wenn dir in deinem Szenario die FW wegsemmelt wäre dein Laden direkt Tod ODER du müsstest mehrfaches Routing aufbauen (einmal aufm Core-Switch, einmal auf der Firewall). Dabei kommt es natürlich drauf an - wenn du das alles auf den Core machst muss dieser natürlich auch redundant sein - wenn der nur eine "simple" Port-Config enthält reicht es ggf. auch wenn man sich ein genügend ähnliches Modell zwischen Core + Access nimmt und zumindest einen Switch als Backup bereithält.

Dir muss aber eben auch bewusst sein: Bei der Grössenordnung sollte man durchaus wissen was man auf der Firewall usw. macht - sonst macht die eben auch nur warme Luft.

Ich würde z.B. auch die DMZ mit auf den Core legen wenns wirklich nur 2 Geräte sind - und das ganze eben über VLANs trennen. Auch hier gilt: Wenn eh keine Redundanz da ist dann versuche ich die Geräte zu minimieren. Das senkt die Chance eines Ausfalls halt - und das gesparte Geld kann man lieber in entweder Service-Verträge oder Redundanz stecken.

Ich würde den 10 Gbit-Kram nicht so prominent in die Argumentation packen. Das ist – vom aktuellen Status des Kunden – ja eher das andere Ende der Fahnenstange.

Das macht Dein Konzept unnötig angreifbar (a la Wolkenkuckucksheim) und lässt sich besser nachschieben, wenn Du 10 Gbit für ein paar Bucks mehr gleich mitabfackeln könntest. Argumantation: Zukunftssicherheit

Schau erstmal, was der Kunde für den Server mit all den Virtualisierungen inkl. Lizenzen(!) in die Hand nehmen muss und ob dann noch Geld für 10 Gbit übrigbleibt. Ist ja schön, sich über Redundanz der FW (200 EUR) Gedanken zu machen - doch ohne Failover ISP sinnfrei? Aber was macht die Firma bei Ausfalls des VM-Hosts? Das ist bei dieser Unternehmensgröße doch deutlich problematischer als der Internetzugang! 😁

Der von Dir beschriebene Jetztzustand ist entstanden, weil für Infrastruktur weder Geld noch Verständnis da ist und immer der günstigste Weg „angedockt“ wurde. Und da stellt sich mir die Frage, warum das jetzt anders werden sollte … wo es doch bisher auch (irgendwie) klappte (und natürlich, wer von den beiden GF fürs Geld zuständig ist 😉 )

Das macht Dein Konzept unnötig angreifbar (a la Wolkenkuckucksheim) und lässt sich besser nachschieben, wenn Du 10 Gbit für ein paar Bucks mehr gleich mitabfackeln könntest. Argumantation: Zukunftssicherheit

Schau erstmal, was der Kunde für den Server mit all den Virtualisierungen inkl. Lizenzen(!) in die Hand nehmen muss und ob dann noch Geld für 10 Gbit übrigbleibt. Ist ja schön, sich über Redundanz der FW (200 EUR) Gedanken zu machen - doch ohne Failover ISP sinnfrei? Aber was macht die Firma bei Ausfalls des VM-Hosts? Das ist bei dieser Unternehmensgröße doch deutlich problematischer als der Internetzugang! 😁

Der von Dir beschriebene Jetztzustand ist entstanden, weil für Infrastruktur weder Geld noch Verständnis da ist und immer der günstigste Weg „angedockt“ wurde. Und da stellt sich mir die Frage, warum das jetzt anders werden sollte … wo es doch bisher auch (irgendwie) klappte (und natürlich, wer von den beiden GF fürs Geld zuständig ist 😉 )

Die Redundanz habe ich bewusst, wegen dem Kosten Faktor weggelassen.

Ein fataler Fehler ! Zeigt dann aber auch das die Netzwerk Infrastruktur dir und dem Management auch nicht wirklich wichtig genug ist. Vermutlich kann diese dann auch ruhig einmal ein oder 2 Tage ausfallen ohne das sich jemand aufregt. In den Fall ist das ist dann auch OK so.Ansonsten ist ein Firmennetzwerk mit entsprechender Verfügbarkeits Anforderung und ohne Redundanz ein absolutes NoGo. So eine eklantante Schwachstelle würde dir auch ein nur halbwegs kundiger Manager in der Luft zerreissen. Zudem schadet es deiner Reputation solltest du sowas ernsthaft als Lösung präsentieren. Das kann auch der Azubi im ersten Lehrjahr.

Wie die Kollegen oben schon sagen ist die Investition in eine zuverlässige Redundanz erheblich sinnvoller als dicke Bandbreite die man nicht nutzt. Außerdem wird die o.a. Redundanz ja zusätzlich aktiv auch als Bandbreite genutzt mit der Lastverteilung über die LACP LAGs. Zwei Fliegen also...

Wie gesagt...es sei den Redundanz ist nicht wirklich wichtig. Deine billigen Aruba Gurken oben sind allesamt OEM Produkte die HP nicht selber entwickelt und herstellt sondern billigst auf dem OEM Massenmarkt zukauft und nur sein Namensbäppel drauf macht. Vergiss das nicht wenn es um Verfügbarkeit geht...

Nochwas von der Seitenlinie:

Redundanz in seiner "platten" Form kostet aus BWLer-Sicht nur totes Kapital. Wenn Wirtschaftler das wollten, wäre die Personaldecke doppelt so dick wie üblich.

Versuche eher einen kombinierten Ansatz:

Durch ein mehrfach Vorhandensein eines Teils (Server/Switch/Router) können wir die Last dauerhaft verteilen. D.h. Du kannst pro Gerät "ne Stufe günstiger/kleiner" gehen und kombinierst trotzdem Performance-Vorteile (beim parallelen Einsatz) mit Ausfallsicherheit (wenn ein Gerät temporär die komplette Last stemmt).

Und ja, bei Ausfall eines Gerätes kommt es temporär zu Perfomance-Einschränkungen.

Bedenke bei Deiner Argumentation immer, dass aus "Dummy"-Sicht bisher alles funktioniert hat ... warum also "alles neu für viel Geld". Will sich da jemand "gesundstoßen", usw.

VG

Redundanz in seiner "platten" Form kostet aus BWLer-Sicht nur totes Kapital. Wenn Wirtschaftler das wollten, wäre die Personaldecke doppelt so dick wie üblich.

Versuche eher einen kombinierten Ansatz:

Durch ein mehrfach Vorhandensein eines Teils (Server/Switch/Router) können wir die Last dauerhaft verteilen. D.h. Du kannst pro Gerät "ne Stufe günstiger/kleiner" gehen und kombinierst trotzdem Performance-Vorteile (beim parallelen Einsatz) mit Ausfallsicherheit (wenn ein Gerät temporär die komplette Last stemmt).

Und ja, bei Ausfall eines Gerätes kommt es temporär zu Perfomance-Einschränkungen.

Bedenke bei Deiner Argumentation immer, dass aus "Dummy"-Sicht bisher alles funktioniert hat ... warum also "alles neu für viel Geld". Will sich da jemand "gesundstoßen", usw.

VG

Kann man das so machen. Ist das in der Praxis so üblich?

Man kann sich auch eine Frikadelle ans Knie nageln und so lange drehen bis man UKW drin hat.Will sagen: Man kann vieles machen, sollte aber immer das sinnvolle Ziel niemals aus den Augen verlieren.

Es ist doch vollkommen sinnfrei bei einer spezifischen Verfügbarkeitsanforderung die Redundanz wegzulassen. Das wäre so sinnig die Anschnallgurte im Auto wegzulassen aber gleichzeitig 99% Fahrersicherheit zu fordern. Besser man lässt die Ledersitze weg...

Du verstehst vermutlich die einfache Logik die dahinter steht ?!

Statt der Ledersitze mit Sitzheizung (Catalysten) tun es im einen oder anderen Falle auch einmal die SG Serie oder die CBS Modelle von Cisco. !!

Jeder auch nur etwas nachdenkende (auch fachfremde) Manager kommt auf sowas zuerst. ITler so oder so immer. Worte wie "Sparsam" usw. sind unsinnig, da wie immer relativ. Sinnvoll ist immer die genauen Pros und Cons genau zu beleuchten in so einem Konzept damit sowas immer begründet ist und fachfremde Entscheidungsträger verstehen warum und was die Folgen sind.

Aber es kommt der Tag, an dem nichts mehr funktioniert! Was dann? Geschrei pur...!!

Und genau DEM kommst du mit diesem sinnvollen und überlegtem Konzept dann zuvor ! Natürlich nicht mit der etwas laienhaften und banalen Text Formulierung in der Threadbeschreibung von oben, das ist klar !Sparen kannst du an bunten LEDs und anderem Firlefanz aber niemals an der Redundanz wenn du entsprechende Anforderungen hast ! Das ist immer eine primäre Anforderung in solchen Konzepten.

So teure Access Switches müsstest du nicht nehmen wenn du und deine Kunden einzig immer nur auf's Budget schielen nicht aber auf Technik und Verfügbarkeit. Da tun es auch CBS 220er

cisco.com/c/en/us/products/collateral/switches/business-220-seri ...

Im Core CBS350-12XS aus der CBS350er Serie.

cisco.com/c/en/us/products/switches/business-350-series-managed- ...

Die SG Serie ist bis auf die 550er EoS im October 2022. Du solltest für zukünftige Projekte besser auf die aktuelle CBS Reihe gehen.

Generell ist das eine gute HW Wahl. Wenn du Kunden mit etwas höheren Ansprüchen hast solltest du einen Blick auf die Ruckus ICX Modelle werfen.

cisco.com/c/en/us/products/collateral/switches/business-220-seri ...

Im Core CBS350-12XS aus der CBS350er Serie.

cisco.com/c/en/us/products/switches/business-350-series-managed- ...

Die SG Serie ist bis auf die 550er EoS im October 2022. Du solltest für zukünftige Projekte besser auf die aktuelle CBS Reihe gehen.

Generell ist das eine gute HW Wahl. Wenn du Kunden mit etwas höheren Ansprüchen hast solltest du einen Blick auf die Ruckus ICX Modelle werfen.

Wie lautet eure Meinung zu Hardware die „Generalüberholt“ ist?

Wie lautet deine Meinung zu Gebrauchtwagen ? Bzw. was für eine Erwartungshaltung für die Antwort hast du ?

Du hast echt einen schiefen Blick auf das Thema "Kosten".

Wenn 75 Mitarbeiter 2h nicht arbeiten können, weil das Netzwerk ausgefallen ist. Welche kosten hat das Unternehmen, bei einem Stundenlohn von 12€?

Und hast du noch gespart, wenn es 1 Woche dauert um einen Ersatzswitch aufzutreiben?

Wenn 75 Mitarbeiter 2h nicht arbeiten können, weil das Netzwerk ausgefallen ist. Welche kosten hat das Unternehmen, bei einem Stundenlohn von 12€?

Und hast du noch gespart, wenn es 1 Woche dauert um einen Ersatzswitch aufzutreiben?

Du bist ja funny

Mit so ner +/- Haushaltsliste kommste da vermutlich nicht weit.

Du brauchst ja den "Schadens-Faktor" - im Unternehmen gemeinhin EUR. Und da überwiegt (hoffentlich auch bei Dir) das Ausfall-Risiko für die gesamte Firma alle anderen Pros

Gebrauchtware ... ware (hat nix mit WaHrheit zu tun)

Hängt davon ab ob Du noch Sec-Updates bekommst oder ob die überhaupt entscheidend für Dich sind. Router wohl eher ja, bei den Switchen evtl. nicht so wichtig.

Schau, dass Du - auch als kaufendes Unternehmen - ne einjährige Garantie auf die HW bekommst, dann würde ich da kein Problem sehen. Und wenn Du das in dieser günstigeren Form eher ausfallsicher hinbekommst, ist das auf jeden Fall zu bevorzugen. Du bist ja in dem Fall kein "Endkunde" - d.h. der End-Verbraucherschutz greift evtl. nicht. Auf der anderen Seite - haftet eh so gut wie nie jemand für Ausfall oder Folgeschäden da macht Gebraucht keinen Unterschied zu Neuware.

In meinen Augen altert IT-HW - abgesehen von Akku-Kram - sehr entspannt. Und Netzwerk-HW kann auch mal über 10 Jahre im Unternehmen laufen und normalerweise weit unterhalb "Maximallast"

PS: Der "Grufti" war schneller

Mit so ner +/- Haushaltsliste kommste da vermutlich nicht weit.

Du brauchst ja den "Schadens-Faktor" - im Unternehmen gemeinhin EUR. Und da überwiegt (hoffentlich auch bei Dir) das Ausfall-Risiko für die gesamte Firma alle anderen Pros

Gebrauchtware ... ware (hat nix mit WaHrheit zu tun)

Hängt davon ab ob Du noch Sec-Updates bekommst oder ob die überhaupt entscheidend für Dich sind. Router wohl eher ja, bei den Switchen evtl. nicht so wichtig.

Schau, dass Du - auch als kaufendes Unternehmen - ne einjährige Garantie auf die HW bekommst, dann würde ich da kein Problem sehen. Und wenn Du das in dieser günstigeren Form eher ausfallsicher hinbekommst, ist das auf jeden Fall zu bevorzugen. Du bist ja in dem Fall kein "Endkunde" - d.h. der End-Verbraucherschutz greift evtl. nicht. Auf der anderen Seite - haftet eh so gut wie nie jemand für Ausfall oder Folgeschäden da macht Gebraucht keinen Unterschied zu Neuware.

In meinen Augen altert IT-HW - abgesehen von Akku-Kram - sehr entspannt. Und Netzwerk-HW kann auch mal über 10 Jahre im Unternehmen laufen und normalerweise weit unterhalb "Maximallast"

PS: Der "Grufti" war schneller

Es sind ein paar Euro mehr. Du hast die Lohnnebenkosten unterschlagen.

Wie dem auch sei, spare nicht am falschen Ende.

Wie dem auch sei, spare nicht am falschen Ende.

Ist ja nicht nur der Mitarbeiter der bezahlt Löcher in die Luft guckt.

Kunde kann keine Bestellungen aufgeben.

Versand kann nicht versenden, damit kann auch keine Rechnung gestellt werden.

Kunde ist vielleicht sauer weil er jetzt Grad dringend jemanden gebraucht hätte: Reputationsverlust. Und vieles vieles mehr.

Grob gesagt: Monatsumsatz auf die Stunde runtergebrochen ist der minimale Schaden den das Unternehmen pro Stunde erleidet

Kunde kann keine Bestellungen aufgeben.

Versand kann nicht versenden, damit kann auch keine Rechnung gestellt werden.

Kunde ist vielleicht sauer weil er jetzt Grad dringend jemanden gebraucht hätte: Reputationsverlust. Und vieles vieles mehr.

Grob gesagt: Monatsumsatz auf die Stunde runtergebrochen ist der minimale Schaden den das Unternehmen pro Stunde erleidet

Hast du Lust und Laune mir das ein bisschen ausführlicher zu erklären?

Naja, das erklären ja gerade die Kollegen. Auch wenn ich deren Sichtweise hierzu als recht eindimensional betrachte.Im "realen" Leben wird das etwas "differenzierter" ablaufen.

a) In Deiner Struktur sind nicht alle Gerätschaften "gleich" wichtig und betreffen auch nicht gleich ALLE Mitarbeiter. Dementsprechend sind auch nicht überall die gesamten Personal- oder Umsatzkosten anzusetzen. Ein großer Teil der Belegschaft wird bei einem 200-Mann-Unternehmen intern arbeiten. Wenn also die FW ausfällt, müssen die nicht (alle) nach Hause. Der Vertrieb ist eh nicht im Haus und ist davon nur wenig betroffen, ein Teil baut Überstunden ab, usw.

b) Du gehst nicht von 100% Ausfallwahrscheinlichkeit aus, sondern berechnest diese. Nehmen wir an, Du hast erfahrungsgemäß 5% der Geräte, die innerhalb der ersten 5 Jahre defekt sind, dann wird der Betrag von a) mit dieser Zahl "gewichtet" ... sprich multipliziert: 10%=0,1

Und so könnte man sich Szenarien "durchkalkulieren". Das ist aber nicht Dein Job. Weder bist Du in der Versicherungsbranche noch ein "Risikospezialist". Nur unnötig HW nebeneinander zu stellen – macht wirtschaftlich auch kein Sinn! Dann haste vom Router nen BackupRouter und von dem nen BackupBackupRouter ... alles online und dann kommt nen Blitzschlag ... und alle 3 sind futsch.

Man muss irgendwo nen - persönlichen(!) - Tradeoff finden. Das ist Aufgabe des Managements und bestimmt von Firma/Branche zu Firma/Branche unterschiedlich. Ist ja jetzt auch nciht so, als ob Unternehmen z.B. ihren kompletten Strombedarf mit USV und Dieselgeneratoren vorhalten. Oder nen zweites Firmengebäude mieten - falls eins abfackelt. Ich kenne ne Firma, die mitten in einer deutschen Großstadt tagelang keinen Strom hatte. Oder die Wasserleitung platzt und läuft in Deinen Serverraum ... Die Zivilisationsdecke ist ziemlich dünn, wenn man das mal so mitbekommen

Das wird dann aber nicht unbedingt technisch abgefangen - sowas löst man administrativ (anmieten von Konferenzräumen zum Arbeiten, auslagern vom Vertrieb, (Analog-)Lager aufräumen, Papierablage überarbeiten, usw.) und/oder über Ausfall-Versicherungen, weil das deutlich günstiger ist.

Spätestens seit dem Corona-Schutdown weiß man doch, wie flexibel sowas - selbst hier im Land - notfalls gehandhabt werden kann. Da waren plötzlich hunderte von MAs im Homeoffice - bei denen das Jahrzehnte unmöglich schien

VG

Naja, das ist noch gesunder(?) Menschenverstand, Paranoia und schlechter Schlaf kommen erst, wenn Du Dir die BSI-Richtlinien durchliest 😏

bsi.bund.de/DE/Themen/Unternehmen-und-Organisationen/Standards-u ...

bsi.bund.de/DE/Themen/Unternehmen-und-Organisationen/Standards-u ...

sobald ich herausgefunden habe wie ich es konfiguriere und implementiere.

In einer VM testweise eine Firewall laufen lassen wie pfSense oder OPNsense. Dort über die Package bzw. Plugin Verwaltung einen Proxy dazuinstallieren, konfigurieren, fertisch... Wenn es das denn nun war bitte nicht vergessen den Thread als gelöst zu markieren !

Wie kann ich einen Beitrag als gelöst markieren?