Netzwerkaufbau Trunk VLan

Hallo

Ich möchte mein Netzwerk neu Strukturieren, da ich nicht so der Netzwerk Spezi

bin wollte ich hier mal um Hilfe bitten.

Hardware:

Sophos UTM 9.2 (Home Edition) mit 8 Ports

HP ProCurve 1810 24G

Ubiquiti US-8-150W

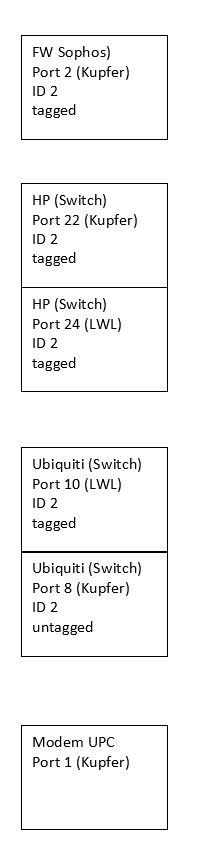

Bisher habe ich zwei VLAN's (ID 2, 10, 20 und 30)

Nun wollte ich von der Sophos per Linkbündelung auf den HP Switch

Auf dem HP Switch verteilt sich dann ein paar Ports mit dem VLAN 10 an den Server und zusatz Geräte.

Mit Glas (auch Linkbündelung) wollte ich dann auf den US-8-150W. Dort verteilen sich dann die restlichen

VLAN's(10, 20, 30).

VLAN 2 sollte der WAN Anschluss sein. Mein Modem steht weit weg von meinem eigentlichen Server und

Switch.

Ich wollte mit dem Modem auf die US-8-150w, von dort über das Glas an den HP Switch und von dort an die

Sophos an den WAN Port.

Ist der Netzwerk aufbau so ok? oder gibt es da bessere Lösungen.

Mein Problem fängt eigentlich schon bei der Sophos an. Ich habe zwar die Linkbündelung erstellt aber wie leite ich

die Vlans über die Linkbündelung zu den Switches?

Ich hoffe ihr versteht mein Problem.

Gruss Sascha

Ich möchte mein Netzwerk neu Strukturieren, da ich nicht so der Netzwerk Spezi

bin wollte ich hier mal um Hilfe bitten.

Hardware:

Sophos UTM 9.2 (Home Edition) mit 8 Ports

HP ProCurve 1810 24G

Ubiquiti US-8-150W

Bisher habe ich zwei VLAN's (ID 2, 10, 20 und 30)

Nun wollte ich von der Sophos per Linkbündelung auf den HP Switch

Auf dem HP Switch verteilt sich dann ein paar Ports mit dem VLAN 10 an den Server und zusatz Geräte.

Mit Glas (auch Linkbündelung) wollte ich dann auf den US-8-150W. Dort verteilen sich dann die restlichen

VLAN's(10, 20, 30).

VLAN 2 sollte der WAN Anschluss sein. Mein Modem steht weit weg von meinem eigentlichen Server und

Switch.

Ich wollte mit dem Modem auf die US-8-150w, von dort über das Glas an den HP Switch und von dort an die

Sophos an den WAN Port.

Ist der Netzwerk aufbau so ok? oder gibt es da bessere Lösungen.

Mein Problem fängt eigentlich schon bei der Sophos an. Ich habe zwar die Linkbündelung erstellt aber wie leite ich

die Vlans über die Linkbündelung zu den Switches?

Ich hoffe ihr versteht mein Problem.

Gruss Sascha

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 1372997679

Url: https://administrator.de/forum/netzwerkaufbau-trunk-vlan-1372997679.html

Ausgedruckt am: 27.07.2025 um 07:07 Uhr

42 Kommentare

Neuester Kommentar

Moin Sascha,

bevor du zu viel Liebe in die Konfig der UTM reinsteckst, solltest du diese am besten zuerst von dem SG Release auf das XG Release umstellen. Die SG's werden von Sophos gefühlt nur noch gerade so am Leben erhalten.

Alles was neu ist, kommt eher in die XG respektive XGS rein.

Beste Grüsse aus BaWü

Alex

bevor du zu viel Liebe in die Konfig der UTM reinsteckst, solltest du diese am besten zuerst von dem SG Release auf das XG Release umstellen. Die SG's werden von Sophos gefühlt nur noch gerade so am Leben erhalten.

Alles was neu ist, kommt eher in die XG respektive XGS rein.

Beste Grüsse aus BaWü

Alex

Moin,

Vermutlich soll die Sophos ja die Einwahl übernehmen, da darf dann eigentlich kein Switch zwischen Modem und WAN-Port der Sophos hängen.

Gruß

cykes

Zitat von @sascha46:

VLAN 2 sollte der WAN Anschluss sein. Mein Modem steht weit weg von meinem eigentlichen Server und

Switch.

Ich wollte mit dem Modem auf die US-8-150w, von dort über das Glas an den HP Switch und von dort an die

Sophos an den WAN Port.

Ist der Netzwerk aufbau so ok? oder gibt es da bessere Lösungen.

Diese Konstrukt halte ich für nicht möglich. Du könntest aber mal etwas mehr zu Deiner Anschlussart (xDSL, Glasfaser, (TV)Kabel oder ...) und dem verwendeten Modem (oder ist es doch eher ein Router) schreiben.VLAN 2 sollte der WAN Anschluss sein. Mein Modem steht weit weg von meinem eigentlichen Server und

Switch.

Ich wollte mit dem Modem auf die US-8-150w, von dort über das Glas an den HP Switch und von dort an die

Sophos an den WAN Port.

Ist der Netzwerk aufbau so ok? oder gibt es da bessere Lösungen.

Vermutlich soll die Sophos ja die Einwahl übernehmen, da darf dann eigentlich kein Switch zwischen Modem und WAN-Port der Sophos hängen.

Gruß

cykes

Ansonsten steht hier wie man die Firewall mit dem Switch VLAN technisch koppelt:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Die ToDows sind da immer die gleichen egal welche FW Hardware man nimmt.

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Die ToDows sind da immer die gleichen egal welche FW Hardware man nimmt.

Das wird definitiv so nicht funktionieren. Entweder musst Du den Router (Sophos oder irgendwas anderes) aus dem Keller in den 2. Stock zum Modem verfrachten oder eben ein separates Kabel für die WAN-Verbidung nehmen. Jegliches Switch gehört immer hinter den Router (siehe auch die Anleitung, die aqui verlinkt hat).

Wie kommen denn die Gf-Kabel vom Keller in den 2. Stock? Sind im 1. Stock keine Dosen verlegt?

Wie kommen denn die Gf-Kabel vom Keller in den 2. Stock? Sind im 1. Stock keine Dosen verlegt?

Ich glaube mir fehlt einfach das Verständnis oder die Logik, falls es eine gibt. für das taggen.

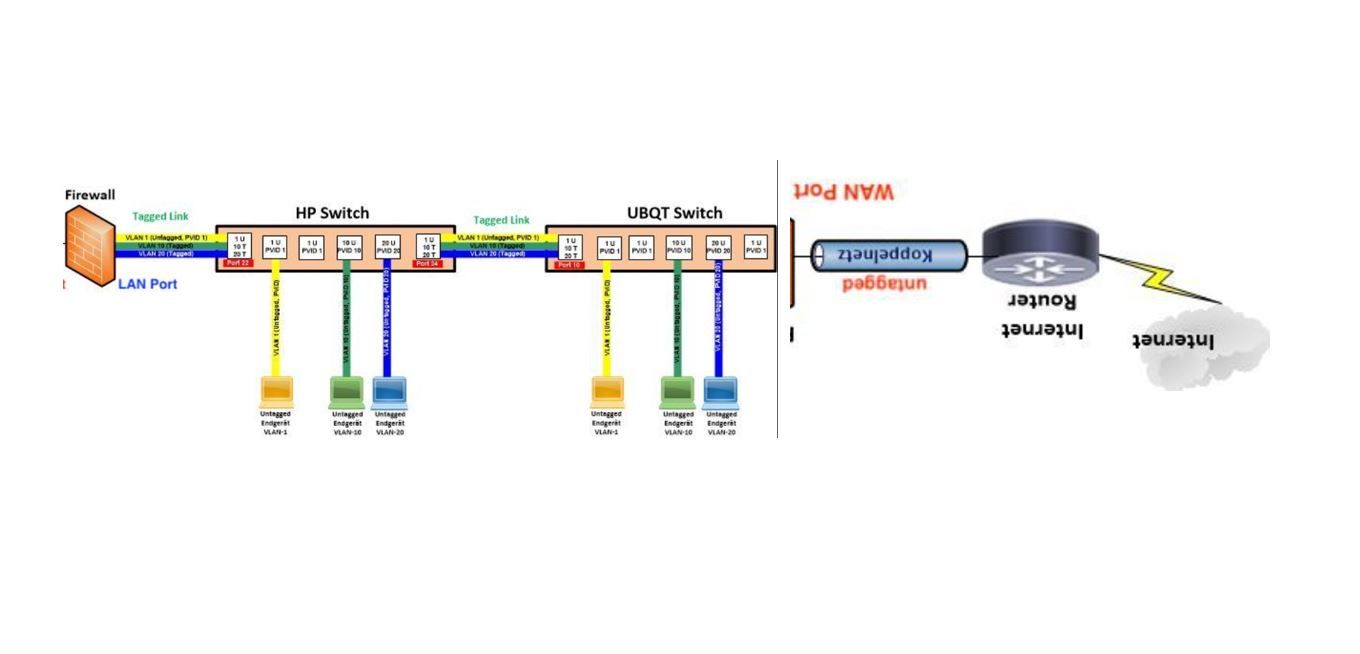

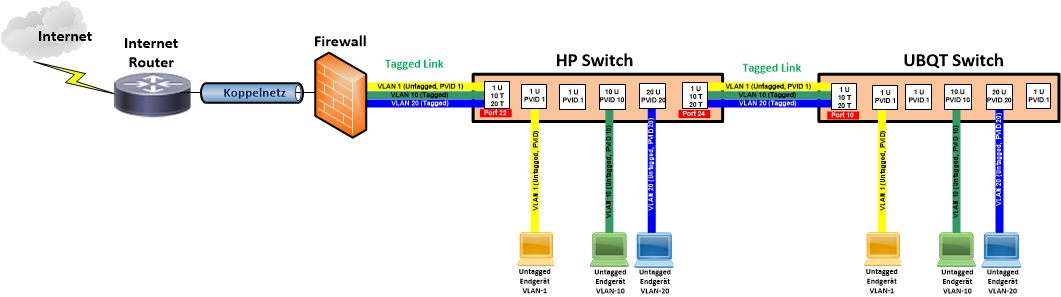

Diese einfache Logik gibt es in der Tat ! Zeigt leider auch das du das dir oben gepostete VLAN_Tutorial nicht eines Blickes gewürdigt hast, denn sonst müsstest du diese Frage nicht stellen. Weil heute Sonntag ist... Ein Bild sagt mehr als 1000 Worte für so ein simples Banalszenario:

Vielleicht solltest dir dir besser nochmal die VLAN_Schnellschulung dringenst zu Gemüte führen ! So von wegen der Logik und so...! 😉

Das ist so nicht korrekt.....das kann funktionieren, sofern man dies richtig konfiguriert

Entweder musst Du den Router (Sophos oder irgendwas anderes) aus dem Keller in den 2. Stock zum Modem verfrachten oder eben ein separates Kabel für die WAN-Verbidung nehmen. Jegliches Switch gehört immer hinter den Router (siehe auch die Anleitung, die aqui verlinkt hat).

Achso? Stimmt nicht ganz....Du kann ein WAN genauso gut in ein seperates VLAN legen, welches natürlich nicht geroutet wird!

Bestes Beispiel hier vor Ort:

300 Mbit synchroner Glasanschluss, welcher nur 1 x LAN besitzt, aber dahinter 2 Firewall als HA Cluster stehen. Gretchenfrage....wie teilst du den WAN Anschluss auf? richtig...mit einem Switch, welcher zwischen "Modem" o. Übergabepunkt und Firewall hängt.

Entweder ein einfacher "dummer" Layer2 Switch, oder eben ein seperates VLAN wie vom Ersteller angesprochen

Entweder musst Du den Router (Sophos oder irgendwas anderes) aus dem Keller in den 2. Stock zum Modem verfrachten oder eben ein separates Kabel für die WAN-Verbidung nehmen. Jegliches Switch gehört immer hinter den Router (siehe auch die Anleitung, die aqui verlinkt hat).

Achso? Stimmt nicht ganz....Du kann ein WAN genauso gut in ein seperates VLAN legen, welches natürlich nicht geroutet wird!

Bestes Beispiel hier vor Ort:

300 Mbit synchroner Glasanschluss, welcher nur 1 x LAN besitzt, aber dahinter 2 Firewall als HA Cluster stehen. Gretchenfrage....wie teilst du den WAN Anschluss auf? richtig...mit einem Switch, welcher zwischen "Modem" o. Übergabepunkt und Firewall hängt.

Entweder ein einfacher "dummer" Layer2 Switch, oder eben ein seperates VLAN wie vom Ersteller angesprochen

Moin sascha46,

das mit den V-LAN's ist eigentlich nicht ganz so schwer wie es aussieht, lass dich da nicht so schnell entmutigen.

Der Einfachheit halber würde ich zunächst aber die Linkbündelung weglassen, die macht die Sache nur unnötig kompliziert.

Aqui hat dir bereits schon eine sehr gute Lösungsskizze geliefert.

Wenn du Lust hats, dann kann ich dich im Lauf der nächsten Woche bei der Switch-Konfiguration etwas per Teamviewer unterstützen. 😉

Beste Grüsse aus BaWü

Alex

Ich glaube das mit den VLANS lasse ich.

das mit den V-LAN's ist eigentlich nicht ganz so schwer wie es aussieht, lass dich da nicht so schnell entmutigen.

Der Einfachheit halber würde ich zunächst aber die Linkbündelung weglassen, die macht die Sache nur unnötig kompliziert.

Aqui hat dir bereits schon eine sehr gute Lösungsskizze geliefert.

Wenn du Lust hats, dann kann ich dich im Lauf der nächsten Woche bei der Switch-Konfiguration etwas per Teamviewer unterstützen. 😉

Beste Grüsse aus BaWü

Alex

Ich glaube das mit den VLANS lasse ich. aber die "drecks" VLAN's sind absolut unlogisch aufgebaut.

Völliger und laienhafter Quatsch... Mehr muss man diese Aussage sicher nicht kommentieren in einem Admin Forum. Muss man sich aber auch nicht wundern bei UBQT Schrott. Aber egal !Erwartbar wäre in einem Admin Forum gewesen auch zumindest einmal Tutorials zu lesen oder wenigstens nur einmal bute Bilder anzuschauen mit denen es auch jeder einfache Winblows KlickiBunti Knecht hinbekommt. Aber wenn's an solchen Basics schon scheitert gibts leider wenig Hoffnung.

Case closed !

Moin aqui,

das würde ich so nicht sagen, viele Admins die ich kenne können mit V-LAN's auch nicht wirklich etwas anfangen und

Sascha ist kein Admin sondern ein Homeuser. 😉

Ich habe Sascha gestern Abend noch versucht kurz bei der V-LAN Konfig zu helfen und bin kläglichst daran gescheitert, ein verdammtes V-LAN zwischen dem HP und dem UBQT hinzubekommen. 😱

Und ja, die UBQT sind schon speziell. 😬

Was bitte soll bitte der Krampf mit den Profilen bei der V-LAN Konfiguration. 🤢🤮

Liebe Aruba CLI & GUI, nach der gestrigen UBQT Erfahrung, werde ich über dich mindestens die nächsten drei Monate nicht mehr meckern, versprochen. 🤪

Ich brauche bezüglich VLAN sicherlich kein Tutorial und hab's auch nicht hinbekommen. 🤨

Beste Grüsse aus BaWü

Alex

Zitat von @aqui:

Ich glaube das mit den VLANS lasse ich. aber die "drecks" VLAN's sind absolut unlogisch aufgebaut.

Völliger und laienhafter Quatsch... Mehr muss man diese Aussage sicher nicht kommentieren in einem Admin Forum.das würde ich so nicht sagen, viele Admins die ich kenne können mit V-LAN's auch nicht wirklich etwas anfangen und

Sascha ist kein Admin sondern ein Homeuser. 😉

Muss man sich aber auch nicht wundern bei UBQT Schrott. Aber egal!

Ich habe Sascha gestern Abend noch versucht kurz bei der V-LAN Konfig zu helfen und bin kläglichst daran gescheitert, ein verdammtes V-LAN zwischen dem HP und dem UBQT hinzubekommen. 😱

Und ja, die UBQT sind schon speziell. 😬

Was bitte soll bitte der Krampf mit den Profilen bei der V-LAN Konfiguration. 🤢🤮

Liebe Aruba CLI & GUI, nach der gestrigen UBQT Erfahrung, werde ich über dich mindestens die nächsten drei Monate nicht mehr meckern, versprochen. 🤪

Erwartbar wäre in einem Admin Forum gewesen auch zumindest einmal Tutorials zu lesen oder wenigstens nur einmal bute Bilder anzuschauen mit denen es auch jeder einfache Winblows KlickiBunti Knecht hinbekommt. Aber wenn's an solchen Basics schon scheitert gibts leider wenig Hoffnung.

Ich brauche bezüglich VLAN sicherlich kein Tutorial und hab's auch nicht hinbekommen. 🤨

Case closed!

Das halte ich für übereilt.Beste Grüsse aus BaWü

Alex

Muss man sich aber auch nicht wundern bei UBQT Schrott. Aber egal!

Ich habe Sascha gestern Abend noch versucht kurz bei der V-LAN Konfig zu helfen und bin kläglichst daran gescheitert, ein verdammtes V-LAN zwischen dem HP und dem UBQT hinzubekommen. 😱

Und ja, die UBQT sind schon speziell. 😬

Was bitte soll bitte der Krampf mit den Profilen bei der V-LAN Konfiguration. 🤢🤮

Liebe Aruba CLI & GUI, nach der gestrigen UBQT Erfahrung, werde ich über dich mindestens die nächsten drei Monate nicht mehr meckern, versprochen. 🤪

Ehm....was ist daran schwer? Ein VLAN ist dort mit 3 Klicks erstellt und sofort auf allen Switches verfügbar.Was bitte soll bitte der Krampf mit den Profilen bei der V-LAN Konfiguration. 🤢🤮

Liebe Aruba CLI & GUI, nach der gestrigen UBQT Erfahrung, werde ich über dich mindestens die nächsten drei Monate nicht mehr meckern, versprochen. 🤪

Beste Grüsse aus BaWü

GrußZitat von @aqui:

Das ist mal wieder eine typische Aussage von dir und schon die Bezeichnung UBQT Schrott ist genauso niveaulos. Aber das ist man ja mittlerweile bei dir gewohnt, wenn es um HP und Ubiquiti geht.Ich glaube das mit den VLANS lasse ich. aber die "drecks" VLAN's sind absolut unlogisch aufgebaut.

Völliger und laienhafter Quatsch... Mehr muss man diese Aussage sicher nicht kommentieren in einem Admin Forum. Muss man sich aber auch nicht wundern bei UBQT Schrott. Aber egal !{[{2}]}

Wer UBQT freiwillig kauft ist ja auch selber Schuld oder eben Masochist !

youtube.com/watch?v=JblnjsnJNJU

Andere können sowas deutlich besser, da kann man dem mystischen Fuchs nur beipflichten.

youtube.com/watch?v=JblnjsnJNJU

Andere können sowas deutlich besser, da kann man dem mystischen Fuchs nur beipflichten.

und frage wie muss ich die Ports taggen das ein "Admin" das dann sagen kann ohne zu sehen was drum herum ist.

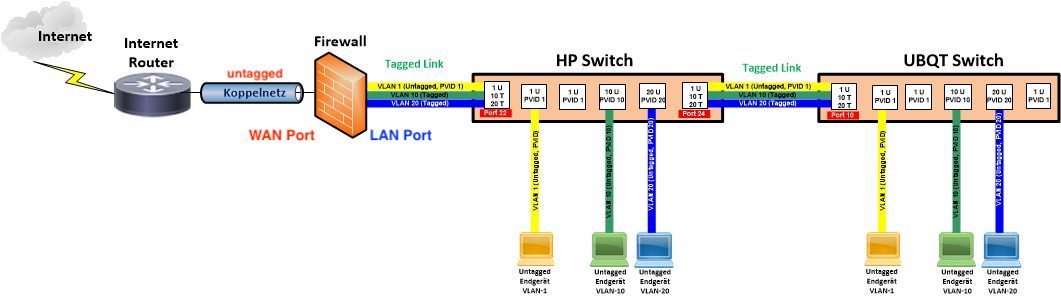

Vermutlich ist das Bild was dir das genau beschreibt nicht angekommen, deshalb hier der 2te Versuch:

Ansonsten gehe ich davon aus das man auch nur probiert bis es geht.

Ist, wie immer in der IT, natürlich kein besonders intelligenter Ansatz der nur selten zum Ziel führt !Ziel, das WAN Signal direkt an die FW zu geben, dafür steht eine Glasleitung zur Verfügung.

Ein stinknormales Layer 2 VLAN was man vom Übergabepunkt (untagged) über die beiden Switches (tagged) führt und dann am Ziel untagged hinauszieht.Hat ein Admin in max. 5 Minuten erledigt. Ob mit 1000 Euro VLAN Switches oder solchen mit 20 Euro spielt dabei keinerlei Rolle.

Viele Router die im Bridge Modus laufen, benutzen die IP 192.168.100.1 damit man trotz Bridgemodus auf die Router kommt. Scheint nicht so bekannt zu sein.

Doch ist unter Netzwerk Admins schon lange bekannt. Gleiches gilt auch für reine xDSL Modems wie Vigor 165 oder Zyxel VMG3006 usw. Siehe z.B. hier.Eine weniger "verschlimmbesserte" Zeichnung für dein Design sähe dann so aus:

Für mich ist mit dem Taggen nun alles klar.

War ja eine schwere Geburt mit dir... Das einzige was mir schleierhaft ist, ist das mit dem native Netz. Braucht es das überhaupt noch?

Lesen und verstehen. Stichwort PVID:Cisco SG220 VLAN Konfiguration

Jein...

Du musst einem managebaren VLAN Switch ja sagen was er mit ungetaggten Paketen an einem 802.1q tagged Port (Trunk Port) machen soll. Diesen Paketen fehlt ja jegliche VLAN Information. Folglich sagt man dem Switch: Forwarde diese Pakete ins VLAN xyz. Im Default steht xyz immer auf 1. Das ist aber natürlich konfigurierbar.

Das ist das Native, PVID oder Default VLAN. Für ungemanagte Dummswitches stellt sich diese Problematik Prinzip bedingt ja nicht.

Eigentlich eine ganze einfache Logik...

Du musst einem managebaren VLAN Switch ja sagen was er mit ungetaggten Paketen an einem 802.1q tagged Port (Trunk Port) machen soll. Diesen Paketen fehlt ja jegliche VLAN Information. Folglich sagt man dem Switch: Forwarde diese Pakete ins VLAN xyz. Im Default steht xyz immer auf 1. Das ist aber natürlich konfigurierbar.

Das ist das Native, PVID oder Default VLAN. Für ungemanagte Dummswitches stellt sich diese Problematik Prinzip bedingt ja nicht.

Eigentlich eine ganze einfache Logik...

Moin Sascha,

😬 ohh ohh, ich rieche den nächsten Herzkasper, sobald aqui augewacht ist und dies gelesen hat. 🙃

Die detaillierte Antwort kommt später, bin gerade etwas im Stress.

@aqui

Laut meiner Mutter, sollte in solchen Situationen Baldriantee sehr hilfreich sein. 😉

Gruss Alex

Kann ich jetzt am Port 2 alle VLan's untaggen? und dann auf alle Lan IP Adressen zugreifen? -> nein oder?

Der Port 2 kann nur für ein VLan untagged werden. -> richtig ?

Das heisst aber doch auch das ich an dem Port nur ein Netzwerk erreiche.

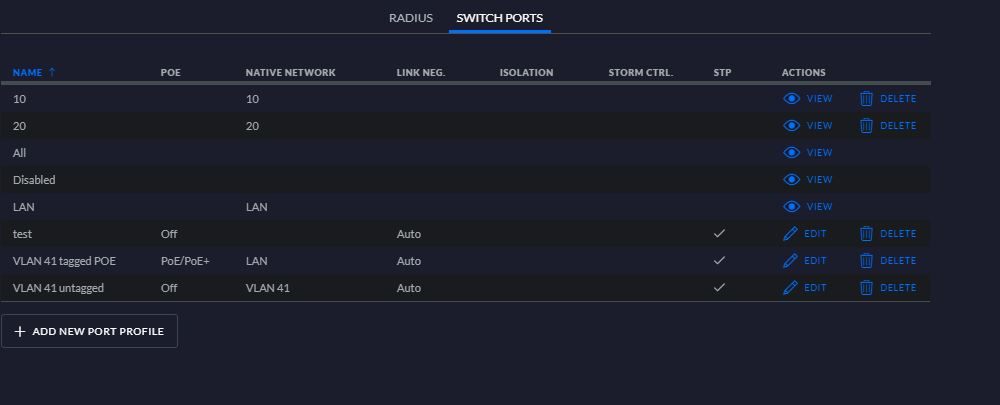

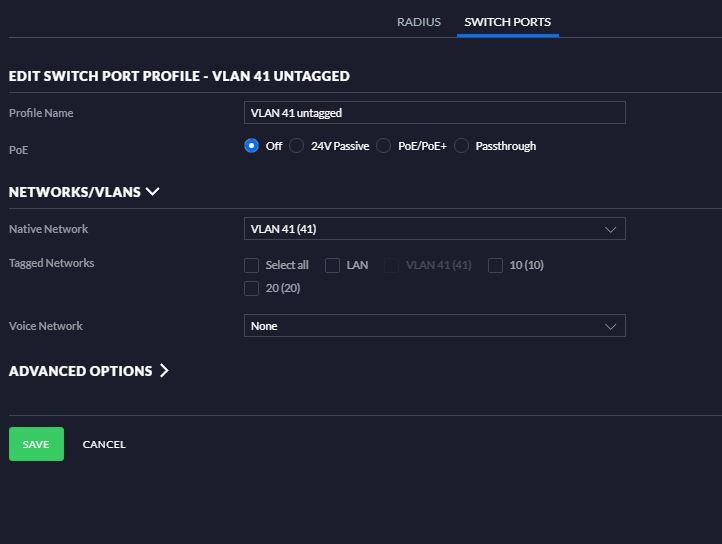

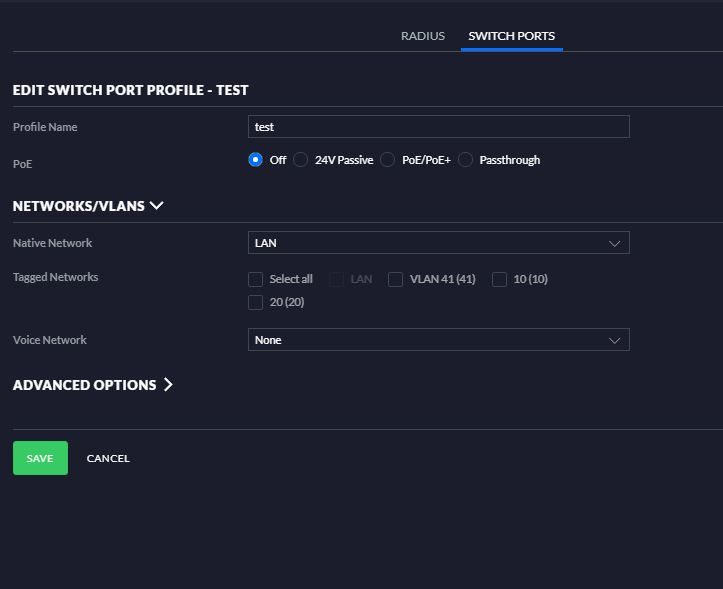

Auf Bild 1 sieht man die Profile, die ich habe.

Um jetzt am Port 2 das VLan 41 zu haben muss ich die Einstellungen machen wie im Bild 2 zusehen ist.

Ich muss dem Port also ein Natives Netzwerk zuweisen.

Die Einstellungen wie im Bild 3 zusehen ist bringen nichts.

...

Der Port 2 kann nur für ein VLan untagged werden. -> richtig ?

Das heisst aber doch auch das ich an dem Port nur ein Netzwerk erreiche.

Auf Bild 1 sieht man die Profile, die ich habe.

Um jetzt am Port 2 das VLan 41 zu haben muss ich die Einstellungen machen wie im Bild 2 zusehen ist.

Ich muss dem Port also ein Natives Netzwerk zuweisen.

Die Einstellungen wie im Bild 3 zusehen ist bringen nichts.

...

😬 ohh ohh, ich rieche den nächsten Herzkasper, sobald aqui augewacht ist und dies gelesen hat. 🙃

Die detaillierte Antwort kommt später, bin gerade etwas im Stress.

@aqui

Laut meiner Mutter, sollte in solchen Situationen Baldriantee sehr hilfreich sein. 😉

Gruss Alex

ich rieche den nächsten Herzkasper, sobald aqui augewacht ist und dies gelesen hat.

Der TO hat sich ja aber glücklicherwiese auch alle Fragen korrekt selber beantwortet.

UNtagged kann ein Access Port immer nur in einem VLAN liegen !!

Logisch, denn sonst hätte man ja eine Bridge mit den anderen VLANs was dem Konzept einer vollkommen getrennten Layer 2 Broadcast Domain, dem grundlegenden Prinzip von VLANs, ja diametral widersprechen würde. Damit würde man den VLAN Standard ad absurdum führen. Vergiss den Unsinn also.

Die Fakten lauten:

- An einem Access Port (Endgerät) kann immer nur ein einziges VLAN UNtagged anliegen !

- Will man eine einem Port mehrere VLANs erreichen muss man diese Frames mit einem VLAN Tag versehen ! Logisch, denn das Endgerät MUSS dem Switch ja mitteilen in welches VLAN er diesen Frame forwarden muss. Siehe dazu HIER !

Moin Sascha,

Das ist nicht nur bei HP so, das ist bei allen Switchen der Fall die V-LAN's unterstützen.

Das ist korrekt und alles andere würde absolut der Natur der V-LAN's widersprechen.

Wenn du über mehrere Switche hinweg mehrere Netze per V-LAN zur verfügung stellen möchtest, dann müssen alle beteiligten Switche V-LAN fähig sein.

Beste Grüsse aus BaWü

Alex

Das verstehe ich nicht wieso den Herzkasper? bei mir? oder weil Ubiquiti so komisch config hat?

ich denke die Frage hat sich mit der Antwort von aqui erledigt. 🙃Auf dem HP Switch kann ein Port immer nur mit einem VLan Untagged werden, das macht für mich ja auch sinn.

Das ist nicht nur bei HP so, das ist bei allen Switchen der Fall die V-LAN's unterstützen.

Allerdings kann ich dann nie alle Netze auf einen anderen Switch, der kein VLan kann, zur Verfügung stellen.

Das ist korrekt und alles andere würde absolut der Natur der V-LAN's widersprechen.

Wenn du über mehrere Switche hinweg mehrere Netze per V-LAN zur verfügung stellen möchtest, dann müssen alle beteiligten Switche V-LAN fähig sein.

Beste Grüsse aus BaWü

Alex

Moin aqui,

Ja, war kurz davor hab aber schnell den Baldriantee aus dem Schrank geholt...!

Ja, war kurz davor hab aber schnell den Baldriantee aus dem Schrank geholt...!

ich hätte echt gerne dein Gesicht gesehen als du beim folgenden angekommen bist ... "Kann ich jetzt am Port 2 alle VLan's untaggen?", ich musste an dieser Stelle auch erstmal kräftigst schmunzeln. 😆

@Sascha

Mach dir über unsere Lästerei keinen Kopf.

Mir sass bei einem Kundentermin mal einen "Senior Network Engineer" gegenüber, der als ich das Thema V-LAN anschnitt, erstmal die Stirn runzelte und mich dann das folgende fragte, "Herr Fuchs, was genau ist V-LAN". 🤪

Somit, beiss dich weiter durch und lass dich von uns alten IT-Hasen/Füchsen, nicht zu sehr ärgern. 😉

Beste Grüsse aus BaWü

Alex

ich rieche den nächsten Herzkasper, sobald aqui augewacht ist und dies gelesen hat.

ich hätte echt gerne dein Gesicht gesehen als du beim folgenden angekommen bist ... "Kann ich jetzt am Port 2 alle VLan's untaggen?", ich musste an dieser Stelle auch erstmal kräftigst schmunzeln. 😆

@Sascha

Mach dir über unsere Lästerei keinen Kopf.

Mir sass bei einem Kundentermin mal einen "Senior Network Engineer" gegenüber, der als ich das Thema V-LAN anschnitt, erstmal die Stirn runzelte und mich dann das folgende fragte, "Herr Fuchs, was genau ist V-LAN". 🤪

Somit, beiss dich weiter durch und lass dich von uns alten IT-Hasen/Füchsen, nicht zu sehr ärgern. 😉

Beste Grüsse aus BaWü

Alex

"Herr Fuchs, was genau ist V-LAN".

🤦♂️ Das "Senior" hast du ihm dann wohl hoffentlich gleich aberkannt ?! 🤣ich dachte man kann nur ein Vlan auf einem Port ausgeben,

Der Satz ist leider doppeldeutig und damit (trotz Baldrian Die richtigen Varianten müssten lauten:

"Ich dachte man kann nur ein (einziges) Vlan auf einem Port UNtagged ausgeben,"

oder

"Ich dachte man kann nur ein Vlan auf einem Port tagged ausgeben,"

Jetzt stellt sich die große Rätselfrage zum Wochenende WAS du gemeint haben könntest ???

Wenn es um Standard 802.1q VLANs geht dann sind folgende Aussagen richtig:

- Man kann nur ein (einziges) VLAN auf einem Port untagged ausgeben

In sofern macht deine HP Gurke alles richtig und verhält sich damit auch absolut 802.1q Standard konform.

Netgear Switch kann ich mehrere VLan's auf einem Port als Untagged stellen.

Jaha... weil du VLAN 1 benutzt hast und VLAN 1 wird mit Sicherheit das default VLAN sein was so oder so IMMER untagged auf dem Port liegt (PVID 1), egal ob man an dem Port noch zusätzlich tagged. Das ist dann das sog. Default, Native oder PVID VLANEin VLAN was nicht 1 ist wirst du auch nicht UNtagged an einen Port legen können auf dem schon UNtagged das VLAN 1 liegt. Das ist zumindestens im 802.1q Standard nicht möglich !

Auch nicht auf deinem NetGear !!

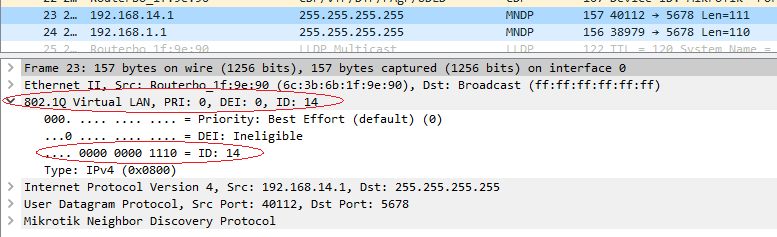

Auch zählt noch lange nicht was dein GUI anzeigt. Oft ist das unlogisch. Wichtig ist was aus dem Port rauskommt was du mit einem Wireshark immer direkt sehen kannst ! (Hier VLAN 14)

Ob das bei den proprietären VLAN Verfahren möglich ist, die NICHT 802.1q Standard konform sind, ist eine andere Frage.

Moin Sascha,

sorry dass ich jetzt erst antworte, habe es mit dem Baldrianbad wohl etwas übertrieben. 🤪

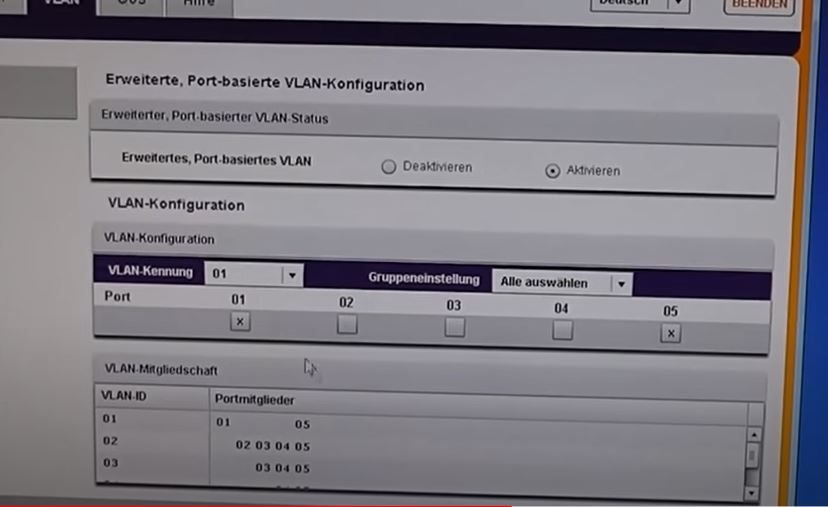

😬, ähm, ja fast, auch "Port-basiert" fusst am Ende des Tages auch auf 802.1Q und bedeutet bei Netgear lediglich, dass an diesem Port nur ein einziges V-LAN ungetagt anliegt und der "802.1Q" Modus lässt auf einem Port eben mehrere V-LANs (nur eines davon Ungetagt) zu. Bei CISCO schimpft sich das letztere VLAN-Trunk und bei Aruba gibt es diese Unterscheidung überhaupt nicht. Ja, die IT Welt ist in der Tiefe meistens sehr verwirrend. 😵🙃

Sprich, wenn du an einen Switchport ein Endgerät anschliesst, welches selbst kein VLAN beherrscht, dieses aber dennoch in einem bestimmten V-LAN landen soll, dann stellst du diesen Port im Switch auf "Port-basiert" und gibst noch das entsprechende Ziel-V-LAN mit.

Spättestens die Uplinkports zwischen den Switchen musst du auf "802.1Q" stellen, damit du zwischen den Switchen über diese Ports auch mehr als ein V-LAN übergeben kannst. 😉

Wie gesagt, das gilt jetzt nur für die Netgears, bei anderen Herstellern sieht die V-LAN Konfiguration wieder ganz anders aus. Siehe z.B. den Profilmist bei UbiQuiti 🤢.

Na ja, auch deshalb wird's einem ITler nie langweilig. 🙃

Beste Grüsse aus BaWü

Alex

sorry dass ich jetzt erst antworte, habe es mit dem Baldrianbad wohl etwas übertrieben. 🤪

Also habe ich das doch Richtig verstanden.

Habe den Fehler gefunden, bei dem Netgear gibt es einmal die Einstellung "Port-basiert" und einmal "802.1Q",

dann werde ich mich wohl an den "802.1Q" Standard halten.

Wenn es um Standard 802.1q VLANs geht dann sind folgende Aussagen richtig:

- Man kann nur ein (einziges) VLAN auf einem Port untagged ausgeben (Native, PVID VLAN)

- Man kann mehrere VLANs auf einem Port tagged ausgeben

Habe den Fehler gefunden, bei dem Netgear gibt es einmal die Einstellung "Port-basiert" und einmal "802.1Q",

dann werde ich mich wohl an den "802.1Q" Standard halten.

😬, ähm, ja fast, auch "Port-basiert" fusst am Ende des Tages auch auf 802.1Q und bedeutet bei Netgear lediglich, dass an diesem Port nur ein einziges V-LAN ungetagt anliegt und der "802.1Q" Modus lässt auf einem Port eben mehrere V-LANs (nur eines davon Ungetagt) zu. Bei CISCO schimpft sich das letztere VLAN-Trunk und bei Aruba gibt es diese Unterscheidung überhaupt nicht. Ja, die IT Welt ist in der Tiefe meistens sehr verwirrend. 😵🙃

Sprich, wenn du an einen Switchport ein Endgerät anschliesst, welches selbst kein VLAN beherrscht, dieses aber dennoch in einem bestimmten V-LAN landen soll, dann stellst du diesen Port im Switch auf "Port-basiert" und gibst noch das entsprechende Ziel-V-LAN mit.

Spättestens die Uplinkports zwischen den Switchen musst du auf "802.1Q" stellen, damit du zwischen den Switchen über diese Ports auch mehr als ein V-LAN übergeben kannst. 😉

Wie gesagt, das gilt jetzt nur für die Netgears, bei anderen Herstellern sieht die V-LAN Konfiguration wieder ganz anders aus. Siehe z.B. den Profilmist bei UbiQuiti 🤢.

Na ja, auch deshalb wird's einem ITler nie langweilig. 🙃

Beste Grüsse aus BaWü

Alex