No connection to CAPsMAN

Hi zusammen,

bitte steinigt mich nicht gleich, aber ich bin zum ersten Mal mit Mikrotik unterwegs.

Habe das nach bestem Wissen und Gewissen aufgebaut, aber ich hänge jetzt am ausspielen der WLAN-Konfiguration über CAPsMAN.

Alles auf ROS 7.13.5 und auf dem wAP mit wifi-qcom-ac package.

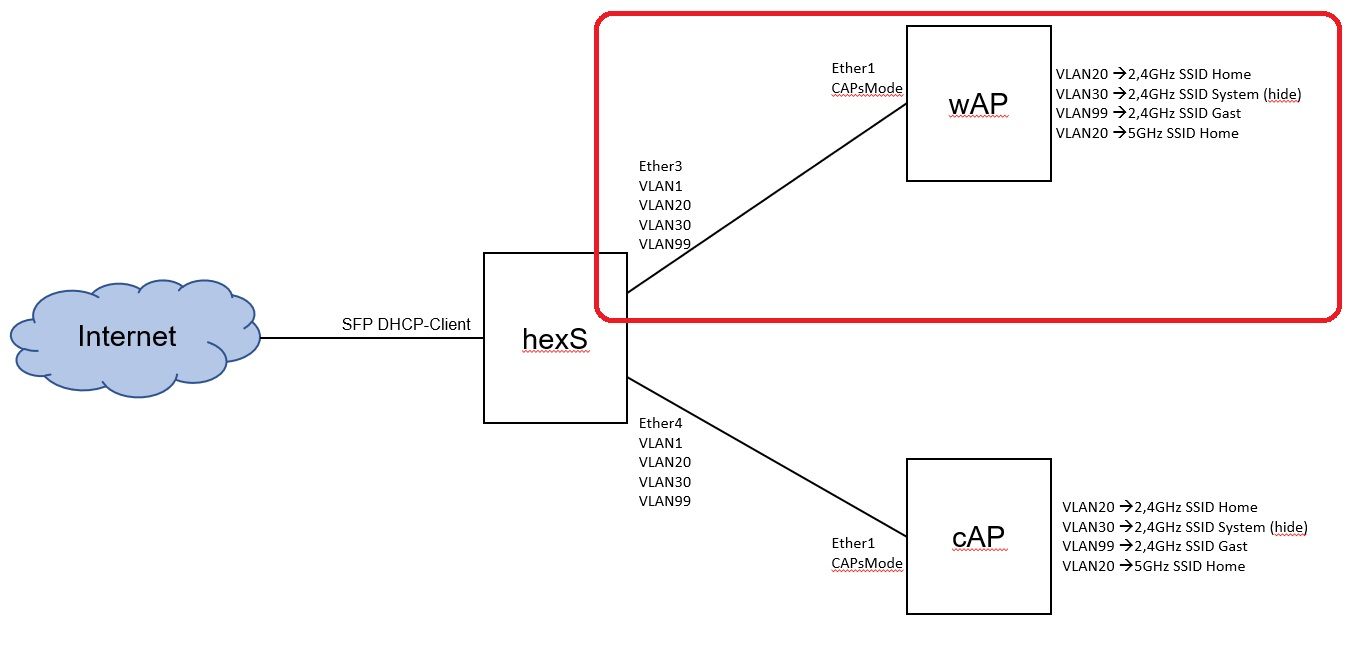

Hier mal bildlich was ich erreichen möchte:

Ich hänge aktuell daran den wAP über CAPsMAN zu konfigurieren/provisionieren. Der cAP kommt später, erstmal klein anfangen. Ist ja dann das gleiche Vorgehen.

Ich starte den wAP über einen Reset -> CAPsMode neu und er verbindet sich auch.

Allerdings kommt dann folgendes Bild:

Mit dem Thema datapath und der Schnittstelle auf der CAPsMAN läuft bin ich mir absolut unsicher was richtig ist...

Ich seh mittlerweile den Wald vor lauter Bäumen nicht mehr. Kann mir jemand bitte mal einen Denkanstoß geben wo mein Fehler liegen könnte?

Anbei noch meine Konfig als export:

(wenn Bilder besser/übersichtlicher sind kann ich das gerne nachreichen)

Danke schomal für eure Hilfe

bitte steinigt mich nicht gleich, aber ich bin zum ersten Mal mit Mikrotik unterwegs.

Habe das nach bestem Wissen und Gewissen aufgebaut, aber ich hänge jetzt am ausspielen der WLAN-Konfiguration über CAPsMAN.

Alles auf ROS 7.13.5 und auf dem wAP mit wifi-qcom-ac package.

Hier mal bildlich was ich erreichen möchte:

Ich hänge aktuell daran den wAP über CAPsMAN zu konfigurieren/provisionieren. Der cAP kommt später, erstmal klein anfangen. Ist ja dann das gleiche Vorgehen.

Ich starte den wAP über einen Reset -> CAPsMode neu und er verbindet sich auch.

Allerdings kommt dann folgendes Bild:

Mit dem Thema datapath und der Schnittstelle auf der CAPsMAN läuft bin ich mir absolut unsicher was richtig ist...

Ich seh mittlerweile den Wald vor lauter Bäumen nicht mehr. Kann mir jemand bitte mal einen Denkanstoß geben wo mein Fehler liegen könnte?

Anbei noch meine Konfig als export:

(wenn Bilder besser/übersichtlicher sind kann ich das gerne nachreichen)

# 2024-02-25 19:18:19 by RouterOS 7.13.5

# software id = 36XZ-1WHT

#

# model = RB760iGS

# serial number = HFD09CQA6E3

/interface bridge

add admin-mac=78:9A:18:BA:CA:AE auto-mac=no comment=defconf name=bridge \

vlan-filtering=yes

/interface vlan

add interface=bridge name=vlan1-mgmt vlan-id=1

add disabled=yes interface=bridge name=vlan10-mgmt vlan-id=10

add interface=bridge name=vlan20-home vlan-id=20

add interface=bridge name=vlan30-system vlan-id=30

add interface=bridge name=vlan99-gast vlan-id=99

/interface list

add comment=defconf name=WAN

add comment=defconf name=LAN

/interface wifi channel

add band=2ghz-n disabled=no name=2,4G_n width=20mhz

add band=5ghz-ac disabled=no name=5G_ac skip-dfs-channels=all

/interface wifi datapath

add bridge=bridge client-isolation=no disabled=no interface-list=LAN name=\

datapath-VLAN20 vlan-id=20

add bridge=bridge client-isolation=yes disabled=no interface-list=LAN name=\

datapath-VLAN99 vlan-id=99

add bridge=bridge client-isolation=no disabled=yes interface-list=LAN name=\

datapath-VLAN10 vlan-id=10

add bridge=bridge client-isolation=no disabled=no interface-list=LAN name=\

datapath-VLAN30 vlan-id=30

add bridge=bridge client-isolation=no disabled=no interface-list=LAN name=\

datapath-VLAN1 vlan-id=1

/interface wifi security

add authentication-types=wpa2-psk,wpa3-psk disabled=no ft=yes ft-over-ds=yes \

group-encryption=ccmp name=Home wps=disable

add authentication-types=wpa2-psk,wpa3-psk disabled=no ft=yes ft-over-ds=yes \

group-encryption=ccmp name=System

add authentication-types=wpa2-psk,wpa3-psk disabled=no ft=yes ft-over-ds=yes \

group-encryption=ccmp name=Gast

/interface wifi configuration

add channel=2,4G_n country=Germany datapath=datapath-VLAN20 disabled=no \

manager=capsman mode=ap name=2,4G_Home security=Home security.ft=yes \

.ft-over-ds=yes ssid=Home

add channel=5G_ac country=Germany datapath=datapath-VLAN20 disabled=no \

manager=capsman mode=ap name=5G_Home security=Home security.ft=yes \

.ft-over-ds=yes ssid=Home

add channel=2,4G_n country=Germany datapath=datapath-VLAN30 disabled=no \

hide-ssid=yes manager=capsman mode=ap name=2,4G_System security=System \

security.ft=yes .ft-over-ds=yes ssid=System

add channel=2,4G_n country=Germany datapath=datapath-VLAN99 disabled=no \

manager=capsman mode=ap name=2,4G_Gast security=Gast security.ft=yes \

.ft-over-ds=yes ssid=Gast

/ip hotspot profile

set [ find default=yes ] html-directory=hotspot

/ip pool

add name=dhcp-vlan30 ranges=10.10.30.100-10.10.30.199

add name=dhcp-vlan10 ranges=10.10.10.100-10.10.10.199

add name=dhcp-vlan20 ranges=10.10.20.100-10.10.20.199

add name=dhcp-vlan99 ranges=10.10.99.100-10.10.99.199

add name=dhcp-OG ranges=192.168.254.100-192.168.254.199

add name=dhcp-vlan1 ranges=10.10.1.100-10.10.1.199

/ip dhcp-server

add address-pool=dhcp-vlan30 interface=vlan30-system lease-time=10m name=\

dhcp-vlan30

add address-pool=dhcp-OG interface=ether5 name=dhcp-OG

add address-pool=dhcp-vlan10 interface=vlan10-mgmt name=dhcp-vlan10

add address-pool=dhcp-vlan20 interface=vlan20-home name=dhcp-vlan20

add address-pool=dhcp-vlan99 interface=vlan99-gast name=dhcp-vlan99

add address-pool=dhcp-vlan1 interface=vlan1-mgmt name=dhcp-vlan1

/port

set 0 name=serial0

/interface bridge port

add bridge=bridge frame-types=admit-only-untagged-and-priority-tagged \

interface=ether1 pvid=30

add bridge=bridge frame-types=admit-only-untagged-and-priority-tagged \

interface=ether2 pvid=30

add bridge=bridge interface=ether3

add bridge=bridge interface=ether4

/ip neighbor discovery-settings

set discover-interface-list=LAN

/interface bridge vlan

add bridge=bridge tagged=bridge untagged=ether3,ether4 vlan-ids=1

# bridge not a bridge port

add bridge=bridge disabled=yes tagged=bridge,ether3,ether4 vlan-ids=10

add bridge=bridge tagged=bridge,ether3,ether4 vlan-ids=20

add bridge=bridge tagged=bridge,ether3,ether4 vlan-ids=99

add bridge=bridge tagged=bridge,ether3,ether4 vlan-ids=30

/interface list member

add comment=defconf disabled=yes interface=bridge list=LAN

add comment=defconf interface=sfp1 list=WAN

add interface=vlan1-mgmt list=LAN

add interface=vlan20-home list=LAN

add interface=ether5 list=LAN

add interface=vlan30-system list=LAN

add interface=vlan10-mgmt list=LAN

/interface wifi capsman

set ca-certificate=auto certificate=auto enabled=yes interfaces=vlan1-mgmt \

package-path=/package/ require-peer-certificate=no upgrade-policy=\

require-same-version

/interface wifi provisioning

add action=create-dynamic-enabled disabled=no master-configuration=2,4G_Home \

slave-configurations=2,4G_Gast,2,4G_System supported-bands=2ghz-n

add action=create-dynamic-enabled disabled=no master-configuration=5G_Home \

supported-bands=5ghz-ac

/ip address

add address=10.10.30.1/24 interface=vlan30-system network=10.10.30.0

add address=10.10.1.1/24 interface=vlan1-mgmt network=10.10.1.0

add address=10.10.20.1/24 interface=vlan20-home network=10.10.20.0

add address=10.10.99.1/24 interface=vlan99-gast network=10.10.99.0

add address=192.168.254.1/24 interface=ether5 network=192.168.254.0

add address=10.10.10.1/24 disabled=yes interface=vlan10-mgmt network=\

10.10.10.0

/ip dhcp-client

add comment=defconf interface=sfp1

/ip dhcp-server network

add address=10.10.1.0/24 dns-server=10.10.1.1 gateway=10.10.1.1

add address=10.10.10.0/24 dns-server=10.10.10.1 gateway=10.10.10.1

add address=10.10.20.0/24 dns-server=10.10.20.1 gateway=10.10.20.1

add address=10.10.30.0/24 dns-server=10.10.30.1 gateway=10.10.30.1

add address=10.10.99.0/24 dns-server=10.10.99.1 gateway=10.10.99.1

add address=192.168.254.0/24 dns-server=192.168.254.1 gateway=192.168.254.1

/ip dns

set allow-remote-requests=yes

/ip dns static

add address=192.168.88.1 comment=defconf name=router.lan

/ip firewall filter

add action=accept chain=input comment=\

"defconf: accept established,related,untracked" connection-state=\

established,related,untracked

add action=drop chain=input comment="defconf: drop invalid" connection-state=\

invalid

add action=accept chain=input comment="defconf: accept ICMP" protocol=icmp

add action=accept chain=input comment=\

"defconf: accept to local loopback (for CAPsMAN)" dst-address=127.0.0.1

add action=drop chain=input comment="defconf: drop all not coming from LAN" \

in-interface-list=!LAN

add action=accept chain=forward comment="defconf: accept in ipsec policy" \

ipsec-policy=in,ipsec

add action=accept chain=forward comment="defconf: accept out ipsec policy" \

ipsec-policy=out,ipsec

add action=fasttrack-connection chain=forward comment="defconf: fasttrack" \

connection-state=established,related hw-offload=yes

add action=accept chain=forward comment=\

"defconf: accept established,related, untracked" connection-state=\

established,related,untracked

add action=drop chain=forward comment="defconf: drop invalid" \

connection-state=invalid

add action=drop chain=forward comment=\

"defconf: drop all from WAN not DSTNATed" connection-nat-state=!dstnat \

connection-state=new in-interface-list=WAN

/ip firewall nat

add action=masquerade chain=srcnat comment="defconf: masquerade" \

ipsec-policy=out,none out-interface-list=WAN

/ipv6 firewall address-list

add address=::/128 comment="defconf: unspecified address" list=bad_ipv6

add address=::1/128 comment="defconf: lo" list=bad_ipv6

add address=fec0::/10 comment="defconf: site-local" list=bad_ipv6

add address=::ffff:0.0.0.0/96 comment="defconf: ipv4-mapped" list=bad_ipv6

add address=::/96 comment="defconf: ipv4 compat" list=bad_ipv6

add address=100::/64 comment="defconf: discard only " list=bad_ipv6

add address=2001:db8::/32 comment="defconf: documentation" list=bad_ipv6

add address=2001:10::/28 comment="defconf: ORCHID" list=bad_ipv6

add address=3ffe::/16 comment="defconf: 6bone" list=bad_ipv6

/ipv6 firewall filter

add action=accept chain=input comment=\

"defconf: accept established,related,untracked" connection-state=\

established,related,untracked

add action=drop chain=input comment="defconf: drop invalid" connection-state=\

invalid

add action=accept chain=input comment="defconf: accept ICMPv6" protocol=\

icmpv6

add action=accept chain=input comment="defconf: accept UDP traceroute" port=\

33434-33534 protocol=udp

add action=accept chain=input comment=\

"defconf: accept DHCPv6-Client prefix delegation." dst-port=546 protocol=\

udp src-address=fe80::/10

add action=accept chain=input comment="defconf: accept IKE" dst-port=500,4500 \

protocol=udp

add action=accept chain=input comment="defconf: accept ipsec AH" protocol=\

ipsec-ah

add action=accept chain=input comment="defconf: accept ipsec ESP" protocol=\

ipsec-esp

add action=accept chain=input comment=\

"defconf: accept all that matches ipsec policy" ipsec-policy=in,ipsec

add action=drop chain=input comment=\

"defconf: drop everything else not coming from LAN" in-interface-list=\

!LAN

add action=accept chain=forward comment=\

"defconf: accept established,related,untracked" connection-state=\

established,related,untracked

add action=drop chain=forward comment="defconf: drop invalid" \

connection-state=invalid

add action=drop chain=forward comment=\

"defconf: drop packets with bad src ipv6" src-address-list=bad_ipv6

add action=drop chain=forward comment=\

"defconf: drop packets with bad dst ipv6" dst-address-list=bad_ipv6

add action=drop chain=forward comment="defconf: rfc4890 drop hop-limit=1" \

hop-limit=equal:1 protocol=icmpv6

add action=accept chain=forward comment="defconf: accept ICMPv6" protocol=\

icmpv6

add action=accept chain=forward comment="defconf: accept HIP" protocol=139

add action=accept chain=forward comment="defconf: accept IKE" dst-port=\

500,4500 protocol=udp

add action=accept chain=forward comment="defconf: accept ipsec AH" protocol=\

ipsec-ah

add action=accept chain=forward comment="defconf: accept ipsec ESP" protocol=\

ipsec-esp

add action=accept chain=forward comment=\

"defconf: accept all that matches ipsec policy" ipsec-policy=in,ipsec

add action=drop chain=forward comment=\

"defconf: drop everything else not coming from LAN" in-interface-list=\

!LAN

/system identity

set name=Router

/system note

set show-at-login=no

/tool mac-server

set allowed-interface-list=LAN

/tool mac-server mac-winbox

set allowed-interface-list=LANDanke schomal für eure Hilfe

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 84289626204

Url: https://administrator.de/forum/no-connection-to-capsman-84289626204.html

Ausgedruckt am: 27.07.2025 um 09:07 Uhr

25 Kommentare

Neuester Kommentar

Hallo,

habe leider aktuell keine Zeit, um drüber zu schauen, aber vielleicht hilft Dir dieser Thread, da ist das Thema schon durchgekaut:

Mikrotik Wifiwave2 - CAPsMan VLan Zuordnung

Hint: Halte Dich eng an die Anleitung von Router OS - und zwar diese: help.mikrotik.com/docs/display/ROS/WiFi#WiFi-WiFiCAPsMAN

Viele Grüße, commodity

habe leider aktuell keine Zeit, um drüber zu schauen, aber vielleicht hilft Dir dieser Thread, da ist das Thema schon durchgekaut:

Mikrotik Wifiwave2 - CAPsMan VLan Zuordnung

Hint: Halte Dich eng an die Anleitung von Router OS - und zwar diese: help.mikrotik.com/docs/display/ROS/WiFi#WiFi-WiFiCAPsMAN

Viele Grüße, commodity

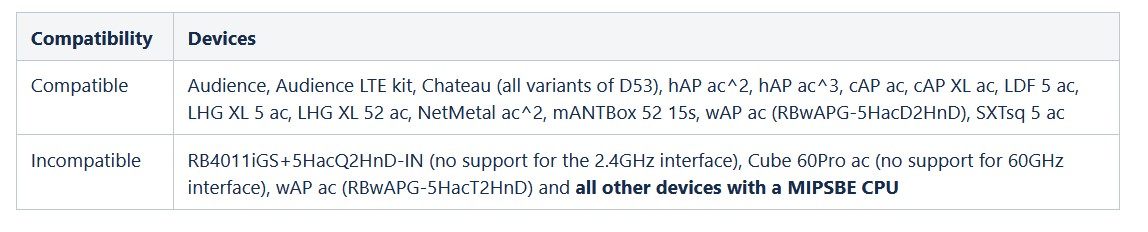

Die Frage ist WELCHE cAPs im Einsatz sind?? Leider fehlt diese Angabe.

Mit den älteren non Wave2 cAP und ac Modellen usw. wird das mit qcom nix. Dafür benötigst du das klassische Wireless Package.

Datapath immer auf local. Man sollte aus Performance Gründen niemals mehr ein Tunnelkonzept umsetzen was den gesamten WLAN Traffic auf den Controller zentral tunnelt und da auskoppelt. Das das wenig skalierbar ist liegt auf der Hand. Folglich musst du in dem Punkt auch nie unsicher sein.

Grundlagen zum Capsman Setup auch HIER.

Nebenbei:

Bei einem WLAN das Beaconing zu deaktivieren (hidden) bringt nichts, denn mit jedem kostenfreien WLAN Scanner ist es so oder so zu sehen.

Meistens ist es in Bezug auf Nachbar VLANs auch ziemlich kontraproduktiv, da diese die Beacons für eine automatische Frequenzwahl nutzen.

Du erweist dir damit dann noch einen zusätzlichen Bärendienst denn Nachbarnetze "sehen" so diese APs nicht und setzen sich auf deren Sendefrequenz was dann zu deutlich schlimmeren Störungen führt. Ganz besonders im völlig überfüllten 2,4GHz Bereich.

Willst du das "System WLAN" besser schützen dann konfigurierst du es mit dem onboard Radius Server auf dem hexS als 802.1x gesichertes WLAN und verzichtest auf ein statisches Passwort was immer ein Lotteriespiel ist wenn andere es kennen.

Mikrotik - dyn-vLAN und MAC-auth in ROS 7.2

Mikrotik: 802.1X Port basierte Authentifizierung mit Zertifikaten unter RouterOS 7 mit User-Manager als Radius-Server

Mit den älteren non Wave2 cAP und ac Modellen usw. wird das mit qcom nix. Dafür benötigst du das klassische Wireless Package.

Datapath immer auf local. Man sollte aus Performance Gründen niemals mehr ein Tunnelkonzept umsetzen was den gesamten WLAN Traffic auf den Controller zentral tunnelt und da auskoppelt. Das das wenig skalierbar ist liegt auf der Hand. Folglich musst du in dem Punkt auch nie unsicher sein.

Grundlagen zum Capsman Setup auch HIER.

Nebenbei:

Bei einem WLAN das Beaconing zu deaktivieren (hidden) bringt nichts, denn mit jedem kostenfreien WLAN Scanner ist es so oder so zu sehen.

Meistens ist es in Bezug auf Nachbar VLANs auch ziemlich kontraproduktiv, da diese die Beacons für eine automatische Frequenzwahl nutzen.

Du erweist dir damit dann noch einen zusätzlichen Bärendienst denn Nachbarnetze "sehen" so diese APs nicht und setzen sich auf deren Sendefrequenz was dann zu deutlich schlimmeren Störungen führt. Ganz besonders im völlig überfüllten 2,4GHz Bereich.

Willst du das "System WLAN" besser schützen dann konfigurierst du es mit dem onboard Radius Server auf dem hexS als 802.1x gesichertes WLAN und verzichtest auf ein statisches Passwort was immer ein Lotteriespiel ist wenn andere es kennen.

Mikrotik - dyn-vLAN und MAC-auth in ROS 7.2

Mikrotik: 802.1X Port basierte Authentifizierung mit Zertifikaten unter RouterOS 7 mit User-Manager als Radius-Server

also die neueren somit sollte das passen oder?

Nein, passt nicht. Das ist alles nicht Wave2 Hardware. Dafür benötigst du das Wireless Package.youtube.com/watch?v=AkBIQxi-VKs

Zitat von @aqui:

Nein, passt nicht. Das ist alles nicht Wave2 Hardware. Dafür benötigst du das Wireless Package.

Klar passt das. Es ist nur das wireless package durch das wifi-qcom-ac package zu ersetzen, was der TO ja schon gemacht hat.Nein, passt nicht. Das ist alles nicht Wave2 Hardware. Dafür benötigst du das Wireless Package.

(help.mikrotik.com/docs/display/ROS/WiFi#WiFi-Compatibility)

Viele Grüße, commodity

Es ist NUR das Wireless Package erforderlich.

Das ist leider immer noch missverständlich, denn das Wireless Package ist ja gerade nicht erforderlich. Mikrotik war bei diesen Änderungen so fix und grundlegend, dass das terminologisch nicht immer leicht nachzuvollziehen ist. An sich ist es aber konsistent und in der Doku ist es auch sehr sauber formuliert:

Some MikroTik Wi-Fi 5 APs, which ship with their interfaces managed by the 'wireless' menu, can install the additional 'wifi-qcom-ac' package to make their interfaces compatible with the 'wifi' menu instead.

To do this, it is necessary to uninstall the 'wireless' package, then install 'wifi-qcom-ac'.

help.mikrotik.com/docs/display/ROS/WiFi#WiFi-Replacing'wire ...Viele Grüße, commodity

reicht das hier bei einem 2011er mit cAPs dafür aus...

Das ist logisch, Du bist aber im falschen Film Der TO macht WiFi, Du Wireless

Zitat von @Tobi26:

ich hänge jetzt am ausspielen der WLAN-Konfiguration über CAPsMAN. Alles auf ROS 7.13.5 und auf dem wAP mit wifi-qcom-ac package.

ich hänge jetzt am ausspielen der WLAN-Konfiguration über CAPsMAN. Alles auf ROS 7.13.5 und auf dem wAP mit wifi-qcom-ac package.

Viele Grüße, commodity

Zitat von @Tobi26:

Ich habe die mit ARM-Chip im Einsatz, also die neueren somit sollte das passen oder?

cAP ac -> RBcAP2nD

wAP ac -> RBwAPG-5HacD2HnD

Ich habe die mit ARM-Chip im Einsatz, also die neueren somit sollte das passen oder?

cAP ac -> RBcAP2nD

wAP ac -> RBwAPG-5HacD2HnD

Alles auf ROS 7.13.5 und auf dem wAP mit wifi-qcom-ac package.

Viele Grüße, commodity

dass ich es doch bei den VLANs verbockt habe.

Ja, das passiert häufig wenn man vergisst das Default VLAN 1 explizit mit manuell anzulegen. Ist das der Fall und startet man dann das VLAN Filtering sind die VLAN 1 Settings ausgegraut. Das Tutorial weist explizit auf diesen Setup Fehler hin!

Das VLAN 1 oder ein anderes Native VLAN was an den AP Ports gesetzt sein muss ist zwingend, denn wenn man die APs in den Caps Mode resettet discovern die nach dem Booten mit UNtagged Paketen nach dem CapsMan Manager.

Man muss also zwingend sicherstellen das diese Discovery Pakete dann auch im richtigen Management VLAN landen in dem auch der CapsMan werkelt ansonsten scheitert natürlich die Verbindung.

Wenn man kein dediziertes Management VLAN betreibt ist das sonst immer das Default VLAN 1 was dann explizit angelegt und mit einer IP Adresse versehen sein muss. Was man aber so oder so immer machen sollte ob man es aktiv nutzt oder nicht.

Ein typischer Fehler der leider sehr oft beim Mikrotik VLAN Setup gemacht wird.

Irgendwie fehlen alle deine VLAN IP Interfaces?! Du hast lediglich die VLANs als L2 in der VLAN-Bridge angelegt. 🤔

Mikrotik VLAN Konfiguration ab RouterOS Version 6.41

Bist du dir sicher das du das Tutorial wirklich gelesen und verstanden hast? 🧐

Mikrotik VLAN Konfiguration ab RouterOS Version 6.41

Bist du dir sicher das du das Tutorial wirklich gelesen und verstanden hast? 🧐

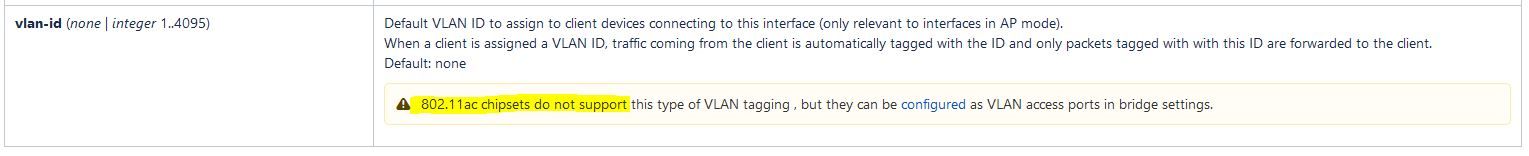

Aber ich glaub der Fehler/das Problem ist eher das hier:

Na klar!

Aber ich kann es kaum glauben

Punktlandung:

Mikrotik Wifiwave2 - CAPsMan VLan Zuordnung

Und dort findest Du dann sogar noch einen direkten Einsprung in die spezifische MT-Konfiguration.

Der dortige TO hat das auch ignoriert,

Mikrotik Wifiwave2 - CAPsMan VLan Zuordnung

Noch fragen? Nein, oder? Jetzt klappt es bestimmt

Erfolgsmeldung welcome!

Viele Grüße, commodity

Zitat von @commodity:

Na klar!

Aber ich kann es kaum glauben

- In dem Fred, auf den ich bereits 3x hingewiesen habe, ist das doch bis zum letzten Komma erklärt:

- In dem Fred, auf den ich bereits 3x hingewiesen habe, ist das doch bis zum letzten Komma erklärt:

Punktlandung:

Mikrotik Wifiwave2 - CAPsMan VLan Zuordnung

Und dort findest Du dann sogar noch einen direkten Einsprung in die spezifische MT-Konfiguration.

Der dortige TO hat das auch ignoriert, wie dann hier festgestellt wurde:

wie dann hier festgestellt wurde:

Mikrotik Wifiwave2 - CAPsMan VLan Zuordnung

Noch fragen? Nein, oder? Jetzt klappt es bestimmt

Erfolgsmeldung welcome!

Viele Grüße, commodity

Aber ich glaub der Fehler/das Problem ist eher das hier:

Na klar!

Aber ich kann es kaum glauben

Punktlandung:

Mikrotik Wifiwave2 - CAPsMan VLan Zuordnung

Und dort findest Du dann sogar noch einen direkten Einsprung in die spezifische MT-Konfiguration.

Der dortige TO hat das auch ignoriert,

Mikrotik Wifiwave2 - CAPsMan VLan Zuordnung

Noch fragen? Nein, oder? Jetzt klappt es bestimmt

Erfolgsmeldung welcome!

Viele Grüße, commodity

Das ist Käse.

Ich antworte heute Abend auf meinen Thread. Die Konfiguration von mir hat Hand und Fuß und ist nur nicht bereinigt. Wie schon erwähnt liegt es an dem Spezialfall mit der Hardware. Somit geht ja eben keine Datapath Konfig..