OpenVPN auf DD-WRT Router - Komme nicht ins Netz

Hallo,

ich bin gerade dabei auf einem Linksys WRT54GL mit DD-WRT v24sp2 OpenVPN zu Konfigurieren.

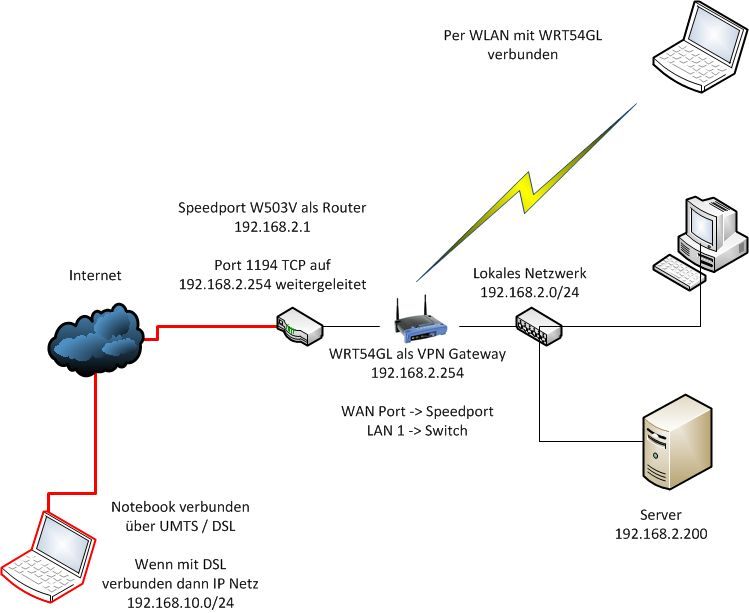

Zur Übersicht von meinem Netzwerk hab ich mal ne Skizze erstellt:

Der Speedport Router läuft als Router, der Linksys soll lediglich als VPN Gateway dienen und keine aktiven Routing dienste (abgesehen vom VPN Routing) übernehmen.

Ich hab deshalb im WebGUI den WAN Port als 5. Switch Port definiert, den WAN Connection Type auf Disabeld gesetzt und bei Routing also Operation Mode Router ausgewählt.

Der Server ist DHCP und Lokaler DNS Server. Das hab ich so auch im Linksys eingetragen.

Der Linksys ist über den WAN Port mit dem Speedport verbunden und über Port 1 mit dem Netzwerkswitch verbunden. An dem Switch hängen dann alle weitere Geräte. Lediglich die WLAN Geräte verbinden sich direkt mit dem Linksys.

Die SPI Firewall auf dem Linksys ist ausgeschaltet.

Meine OpenVPN Konfis sieht wie folgt aus:

server 10.8.0.0 255.255.255.0

port 1194

proto tcp

dev tun0

comp-lzo

ca /tmp/openvpn/ca.crt

cert /tmp/openvpn/cert.pem

key /tmp/openvpn/key.pem

dh /tmp/openvpn/dh.pem

push "route 192.168.2.0 255.255.255.0"

push "dhcp-option DNS 192.168.2.200"

keepalive 10 120

verb 3

persist-key

persist-tun

die Client Config sieht so aus:

client

pull

remote XXX 1194

proto tcp-client

dev tun

comp-lzo

ca XXX.crt

cert XXX.crt

key XX.key

ns-cert-type server

verb 3

mute 50

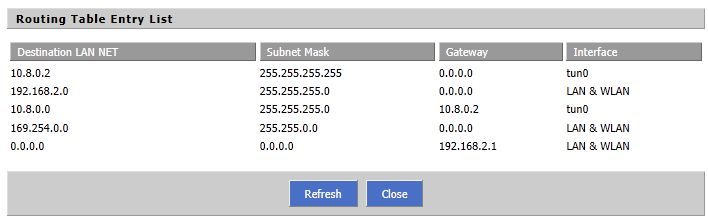

Die Routentabelle auf dem Linksys sieht so aus:

Auf dem Speedport ist der 1194 TCP Port auf die 192.168.2.254 weitergeleitet.

Die VPN Verbindung an sich kann ich herstellen. Ich bekomme die IP 10.8.0.6 zugewießen.

Ich kann die 192.168.2.254 anpingen. Aber ich komm nicht ins Netz hinter dem Linksys.

Muss ich auf dem Linksys noch etwas konfigurieren damit er die anfragen weitergibt ? Wenn ich z.B. den Server anpinge (192.168.2.200) dann bekomm ich einen Timeout.

Gruß Ghostraider

ich bin gerade dabei auf einem Linksys WRT54GL mit DD-WRT v24sp2 OpenVPN zu Konfigurieren.

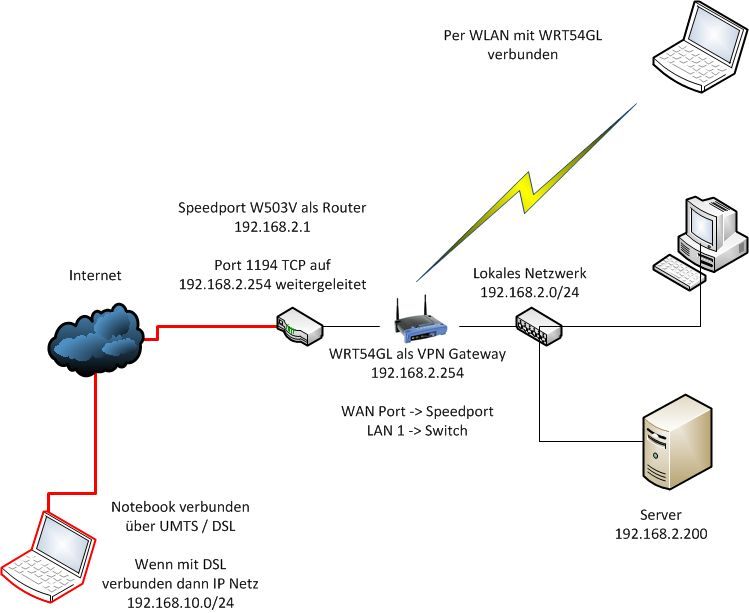

Zur Übersicht von meinem Netzwerk hab ich mal ne Skizze erstellt:

Der Speedport Router läuft als Router, der Linksys soll lediglich als VPN Gateway dienen und keine aktiven Routing dienste (abgesehen vom VPN Routing) übernehmen.

Ich hab deshalb im WebGUI den WAN Port als 5. Switch Port definiert, den WAN Connection Type auf Disabeld gesetzt und bei Routing also Operation Mode Router ausgewählt.

Der Server ist DHCP und Lokaler DNS Server. Das hab ich so auch im Linksys eingetragen.

Der Linksys ist über den WAN Port mit dem Speedport verbunden und über Port 1 mit dem Netzwerkswitch verbunden. An dem Switch hängen dann alle weitere Geräte. Lediglich die WLAN Geräte verbinden sich direkt mit dem Linksys.

Die SPI Firewall auf dem Linksys ist ausgeschaltet.

Meine OpenVPN Konfis sieht wie folgt aus:

server 10.8.0.0 255.255.255.0

port 1194

proto tcp

dev tun0

comp-lzo

ca /tmp/openvpn/ca.crt

cert /tmp/openvpn/cert.pem

key /tmp/openvpn/key.pem

dh /tmp/openvpn/dh.pem

push "route 192.168.2.0 255.255.255.0"

push "dhcp-option DNS 192.168.2.200"

keepalive 10 120

verb 3

persist-key

persist-tun

die Client Config sieht so aus:

client

pull

remote XXX 1194

proto tcp-client

dev tun

comp-lzo

ca XXX.crt

cert XXX.crt

key XX.key

ns-cert-type server

verb 3

mute 50

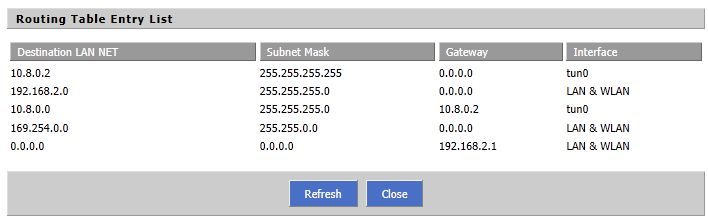

Die Routentabelle auf dem Linksys sieht so aus:

Auf dem Speedport ist der 1194 TCP Port auf die 192.168.2.254 weitergeleitet.

Die VPN Verbindung an sich kann ich herstellen. Ich bekomme die IP 10.8.0.6 zugewießen.

Ich kann die 192.168.2.254 anpingen. Aber ich komm nicht ins Netz hinter dem Linksys.

Muss ich auf dem Linksys noch etwas konfigurieren damit er die anfragen weitergibt ? Wenn ich z.B. den Server anpinge (192.168.2.200) dann bekomm ich einen Timeout.

Gruß Ghostraider

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 171296

Url: https://administrator.de/forum/openvpn-auf-dd-wrt-router-komme-nicht-ins-netz-171296.html

Ausgedruckt am: 15.07.2025 um 04:07 Uhr

17 Kommentare

Neuester Kommentar

Hallo Ghostraider,

Ja, das würde ich jetzt auch mal behaupten.

Wenn dein Routing grundsätzlich funktioniert, sprich: du kannst auch den Linksys pingen auf einer 192.168.2.0 - er IP pingen, wird es wohl an der Konfiguration liegen.

Kannst du Diese posten?

Gruß

Dominique

Muss ich auf dem Linksys noch etwas konfigurieren damit er die anfragen weitergibt ? Wenn ich z.B. den Server anpinge (192.168.2.200) dann bekomm ich einen Timeout.

Ja, das würde ich jetzt auch mal behaupten.

Wenn dein Routing grundsätzlich funktioniert, sprich: du kannst auch den Linksys pingen auf einer 192.168.2.0 - er IP pingen, wird es wohl an der Konfiguration liegen.

Kannst du Diese posten?

Gruß

Dominique

Muss ich auf dem Linksys noch etwas konfigurieren damit er die anfragen weitergibt ?

Nö, aber auf dem Speedport!

Routing funktioniert nur, wenn beide Seiten etwas davon mitbekommen.

Da du aber scheinbar den Linksys in das selbe Netz wie die Clients und den Speedport gesetzt hast passiert folgendes?

- VPN-Client sendet ping an 192.168.2.x

- Ping wird über VPN und Linksys zum Rechner weitergeleitet

- Der Rechner erstellt die Antwort und schickt sie entsprechend seiner Routing-Tabelle an den Standardgateway, also den Speedport (denn er kann nicht erraten, dass er sie an den Linksys schicken soll)

- Der Speedport schickt die Nachricht entsprechend seiner Routing-Tabelle ans Internet (denn erraten, dass er sie an den Linksys schicken soll kann er schließlich nicht).

Entweder du richtest also auf dem Speedport eine statische Route ein, oder du musst deinen Aufbau überdenken.

Moin,

'tschuldigung wenn ich mich hier so unaufgefordert reinhänge, aber mal in die Runde gefragt: Würde es nicht mehr Sinn machen, den Speedport im Bridge-Modus zu betreiben (sofern der dies kann) und das Routing generell vom Linksys machen lassen? Im Augenblick gibt es für den Speedport doch keine "echte" Aufgabe, oder?

Gruß J chem

chem

'tschuldigung wenn ich mich hier so unaufgefordert reinhänge, aber mal in die Runde gefragt: Würde es nicht mehr Sinn machen, den Speedport im Bridge-Modus zu betreiben (sofern der dies kann) und das Routing generell vom Linksys machen lassen? Im Augenblick gibt es für den Speedport doch keine "echte" Aufgabe, oder?

Gruß J

hallo,

nur ums mal eingeworfen zu haben... . den wrt kann man auch weglassen indem man den 503 fritz't

link: <url> ip-phone-forum.de/showthread.php?t=203800 </url>

schade um den wrt aber auch eine idee für vpn.

nur ums mal eingeworfen zu haben... . den wrt kann man auch weglassen indem man den 503 fritz't

link: <url> ip-phone-forum.de/showthread.php?t=203800 </url>

schade um den wrt aber auch eine idee für vpn.

Nur mal nebenbei gefragt: Das entsprechende Tutorial zu diesem Thema hast du gelesen und Schritt für Schritt beachtet ??

Speziell

für den Betrieb hinter einem NAT Router.

Es ist übrigens UDP 1194 und nicht TCP fürs OpenVPN Port Forwarding !! (UDP 1194 ist der Default)

TCP Encapsulation sollte man bei OpenVPN wegen des erheblichen Overheads und Delays zwingend vermeiden !

Zudem ist deine IP Adressierung komplett fehlerhaft, da du an WAN und LAN Port des DD-WRT das gleiche IP Netzwerk 192.168.2.0 /24 nutzt. Dies muss zwingend unterschiedlich sein ! (Siehe Tutorial oben !)

Das generelle Problem in deinem speziellen Setup ist aber das vermutlich alle Endgeräte im .2.0er Netzwerk die Speedport Gurke als default Gateway eingetragen haben.

Was nun passiert ist das z.B. Ein Ping vom OpenVPN Client mit der 10.0.8.x Absender Adresse jetzt den Server im .2.0er Netz anpingt. Der Server wiederum schickt sein Ping Antwortpaket nun an sein default Gateway also den Speedport weil das 10.0.8.0er Netz ja logischerweise NICHT sein lokales Netzwerk ist. Der Speedport hat eine default Route Richtung Provider wo er das 10.0.8.0er Paket nun hinschickt und wo es im Daten Nirwana verschwindet ! (RFC 1918 sprich private Netzwerke landen dort sofort im Mülleimer)

Fazit: Du musst logischerweise auf dem Speedport eine statische Route ins 10.0.8.0er Netz eintragen mit dem DD-WRT als Next Hop IP damit die Antwortpakete korrekt über das VPN Gateway DD-WRT ins VPN Netz zurückgehen.

Pech für dich: Keiner der billigen Speedport Gurken am Markt supportet statiache Routen. Das was jeder Baumarkt Router für 20 Euro kann kann genau der Speedport nicht....

Fazit 2: Baue dein Design genau so um wie im obigen Turorial beschrieben. Damit umgehst du elegant dein Problem, denn der DD-WRT arbeite dann im Gateway Modus und die statische Route ist überflüssig.

Noch besser: konfiguriere den Speedport mit der PPPoE Passthrough Option als dummes nur Modem und konfiguriere deine Zugangsdaten auf dem DD-WRT als zentralen VPN Router.

DynDNS Client dann auf dem DD-WRT aktivieren fertig ist der Lack !

Damit bist du alle Port Forwarding Frickelei los und hast eine erheblich performantere und sauberere Lösung.

Noch besser wie bereits gesagt mit UDP Encapsulierung !

Speziell

für den Betrieb hinter einem NAT Router.

Es ist übrigens UDP 1194 und nicht TCP fürs OpenVPN Port Forwarding !! (UDP 1194 ist der Default)

TCP Encapsulation sollte man bei OpenVPN wegen des erheblichen Overheads und Delays zwingend vermeiden !

Zudem ist deine IP Adressierung komplett fehlerhaft, da du an WAN und LAN Port des DD-WRT das gleiche IP Netzwerk 192.168.2.0 /24 nutzt. Dies muss zwingend unterschiedlich sein ! (Siehe Tutorial oben !)

Das generelle Problem in deinem speziellen Setup ist aber das vermutlich alle Endgeräte im .2.0er Netzwerk die Speedport Gurke als default Gateway eingetragen haben.

Was nun passiert ist das z.B. Ein Ping vom OpenVPN Client mit der 10.0.8.x Absender Adresse jetzt den Server im .2.0er Netz anpingt. Der Server wiederum schickt sein Ping Antwortpaket nun an sein default Gateway also den Speedport weil das 10.0.8.0er Netz ja logischerweise NICHT sein lokales Netzwerk ist. Der Speedport hat eine default Route Richtung Provider wo er das 10.0.8.0er Paket nun hinschickt und wo es im Daten Nirwana verschwindet ! (RFC 1918 sprich private Netzwerke landen dort sofort im Mülleimer)

Fazit: Du musst logischerweise auf dem Speedport eine statische Route ins 10.0.8.0er Netz eintragen mit dem DD-WRT als Next Hop IP damit die Antwortpakete korrekt über das VPN Gateway DD-WRT ins VPN Netz zurückgehen.

Pech für dich: Keiner der billigen Speedport Gurken am Markt supportet statiache Routen. Das was jeder Baumarkt Router für 20 Euro kann kann genau der Speedport nicht....

Fazit 2: Baue dein Design genau so um wie im obigen Turorial beschrieben. Damit umgehst du elegant dein Problem, denn der DD-WRT arbeite dann im Gateway Modus und die statische Route ist überflüssig.

Noch besser: konfiguriere den Speedport mit der PPPoE Passthrough Option als dummes nur Modem und konfiguriere deine Zugangsdaten auf dem DD-WRT als zentralen VPN Router.

DynDNS Client dann auf dem DD-WRT aktivieren fertig ist der Lack !

Damit bist du alle Port Forwarding Frickelei los und hast eine erheblich performantere und sauberere Lösung.

Noch besser wie bereits gesagt mit UDP Encapsulierung !

@Ghostraider

Wenns das jetzt war bitte dann auch

Wie kann ich einen Beitrag als gelöst markieren?

nicht vergessen !!

Wenns das jetzt war bitte dann auch

Wie kann ich einen Beitrag als gelöst markieren?

nicht vergessen !!

Das ist eigentlich Unsinn, denn das Protokoll zur Tunnel Encapsulation des VPN Links hat natürlich keinerlei Einfluss auf irgendwelche Exchange Connectivität. Es bestimmt nur mit welchem Layer 4 Format der SSL Tunnel eingepackt wird. TCP hat da erheblich mehr Overhead und macht das VPN damit quälend langsam.

Exchange ist an dieser Encapsulation mit keinem Bit beteiligt folglich kann es also auch keinerlei Einfluss haben.

Es ist also zu vermuten das du dein DNS nicht richtig customized hast im VPN Umfeld.

Besser also du liest dir DAS hier nochmal ganz genau durch:

OpenVPN Server installieren auf pfSense Firewall, Mikrotik. DD-WRT oder GL.inet Router

openvpn.net/index.php/open-source/documentation/howto.html#dhcp

push "dhcp-option DNS und push "dhcp-option DOMAIN sollten eigentlich dann das problem lösen.

Ansonsten musst du, wie immer in diesem Fall, den Exchange Host statisch in die hosts oder lmhosts Datei eintragen:

XP-Home mit 2 Kabelgebundenen und WLAN PCs

Eigentlich aber überflüssig wenn man mit einem WINS oder DNS Server arbeitet.

Exchange ist an dieser Encapsulation mit keinem Bit beteiligt folglich kann es also auch keinerlei Einfluss haben.

Es ist also zu vermuten das du dein DNS nicht richtig customized hast im VPN Umfeld.

Besser also du liest dir DAS hier nochmal ganz genau durch:

OpenVPN Server installieren auf pfSense Firewall, Mikrotik. DD-WRT oder GL.inet Router

openvpn.net/index.php/open-source/documentation/howto.html#dhcp

push "dhcp-option DNS und push "dhcp-option DOMAIN sollten eigentlich dann das problem lösen.

Ansonsten musst du, wie immer in diesem Fall, den Exchange Host statisch in die hosts oder lmhosts Datei eintragen:

XP-Home mit 2 Kabelgebundenen und WLAN PCs

Eigentlich aber überflüssig wenn man mit einem WINS oder DNS Server arbeitet.

@Ghostraider

Wenns das denn nun war oder du kein Interesse mehr an einem Feedback hast bitte dann auch

Wie kann ich einen Beitrag als gelöst markieren?

nicht vergessen !

Wenns das denn nun war oder du kein Interesse mehr an einem Feedback hast bitte dann auch

Wie kann ich einen Beitrag als gelöst markieren?

nicht vergessen !