OpenVPN hinter Fritzbox mit DSLite über 6tunnel (vserver)

Hallo zusammen,

ich habe auf einem rPi pivpn installiert um auf mein lokales Netzwerk zuzugreifen. Da ich bei Deutsche Glasfaser bin habe ich leider nur DSlite, also keine rechte ipv4 und bin daher auf ipv6 angewiesen. Nun möchte ich aber auch von ipv4 only Netzen (z.B: Vodafone/Hotels) zugreifen.

Mein setup sieht so aus:

Client (ipv4) -> myvserver.de (ipv4) -> 6tunnel (ipv4->ipv6) -> Router (ipv6) -> rpi (ipv6)

- ping6 vom vserver zum rpi klappt

- Aufbau des VPNs wenn ich im gleichenNetz bin (in der ovpn myvserver.de geändert in 192.168.2.190) klappt

--> ipvpn läuft aber die Verbindung von außen kommt nicht durch

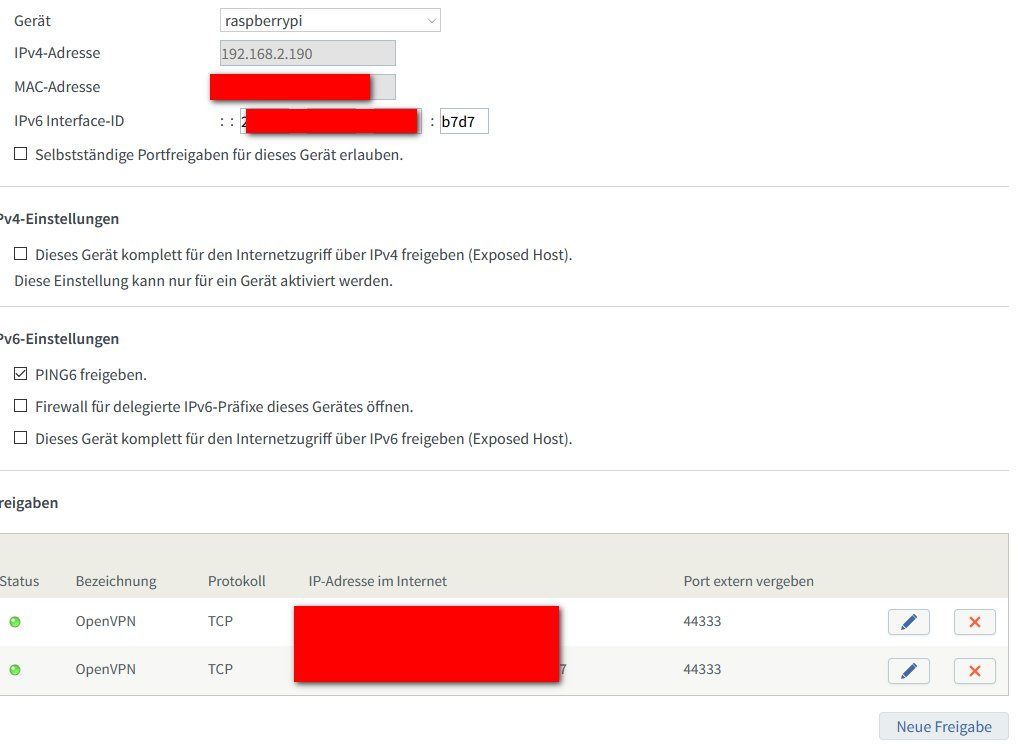

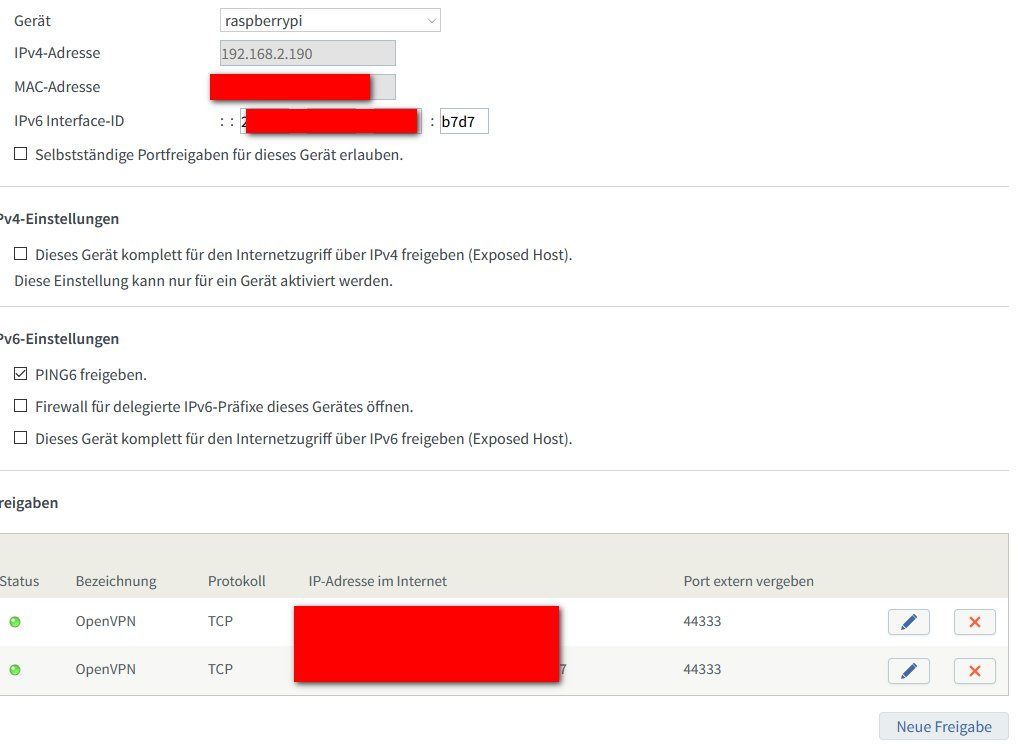

Fritzbox:

vserver

Das openvpn profil sieht so aus:

Error (ios)

Vielen Dank

ich habe auf einem rPi pivpn installiert um auf mein lokales Netzwerk zuzugreifen. Da ich bei Deutsche Glasfaser bin habe ich leider nur DSlite, also keine rechte ipv4 und bin daher auf ipv6 angewiesen. Nun möchte ich aber auch von ipv4 only Netzen (z.B: Vodafone/Hotels) zugreifen.

Mein setup sieht so aus:

Client (ipv4) -> myvserver.de (ipv4) -> 6tunnel (ipv4->ipv6) -> Router (ipv6) -> rpi (ipv6)

- ping6 vom vserver zum rpi klappt

- Aufbau des VPNs wenn ich im gleichenNetz bin (in der ovpn myvserver.de geändert in 192.168.2.190) klappt

--> ipvpn läuft aber die Verbindung von außen kommt nicht durch

Fritzbox:

vserver

root@v2201909:~# ps aux | grep 6tunnel

root 11920 0.0 0.0 4228 940 ? Ss Jan09 0:00 6tunnel 44333 xxxx:xxxx:xxxx:xxxx:xxxx:xxxx:xxxx:b7d7 44333Das openvpn profil sieht so aus:

client

dev tun

proto tcp

remote myvserver.de 44333

resolv-retry infinite

nobind

persist-key

persist-tun

remote-cert-tls server

tls-version-min 1.2

verify-x509-name openVPNGateway_423535635345345435 name

cipher AES-256-CBC

auth SHA256

auth-nocache

verb 3

<ca>

-----BEGIN CERTIFICATE-----

xyz

-----END CERTIFICATE-----

</ca>

<cert>

-----BEGIN CERTIFICATE-----

xyz

-----END CERTIFICATE-----

</cert>

<key>

-----BEGIN ENCRYPTED PRIVATE KEY-----

xyz

-----END ENCRYPTED PRIVATE KEY-----

</key>

<tls-crypt>

#

# 2048 bit OpenVPN static key

#

-----BEGIN OpenVPN Static key V1-----

xz

-----END OpenVPN Static key V1-----

</tls-crypt>Error (ios)

2020-01-10 09:00:09 TCP recv error: SYSTEM/Connection reset by peer

2020-01-10 09:00:09 Transport Error: Transport error on 'myvserver.de: NETWORK_RECV_ERROR

2020-01-10 09:00:09 EVENT: TRANSPORT_ERROR Transport error on 'myvserver.de: NETWORK_RECV_ERROR [ERR]

2020-01-10 09:00:09 Client terminated, restarting in 5000 ms...

2020-01-10 09:00:12 RECONNECT TEST: Internet:ReachableViaWiFi/-R -------

2020-01-10 09:00:12 EARLY RECONNECT

2020-01-10 09:00:12 Client terminated, reconnecting in 1...

2020-01-10 09:00:14 EVENT: RECONNECTING

2020-01-10 09:00:14 EVENT: RESOLVE

2020-01-10 09:00:14 Contacting [1.2.3.4]:44333/TCP via TCPv4

2020-01-10 09:00:14 EVENT: WAIT

2020-01-10 09:00:14 Connecting to [myvserver.de]:44333 (1.2.3.4) via TCPv4

2020-01-10 09:00:17 TCP recv error: SYSTEM/Connection reset by peer

2020-01-10 09:00:17 Transport Error: Transport error on 'myvserver.de: NETWORK_RECV_ERROR

2020-01-10 09:00:17 EVENT: TRANSPORT_ERROR Transport error on 'myvserver.de: NETWORK_RECV_ERROR [ERR]

2020-01-10 09:00:17 Client terminated, restarting in 5000 ms...

2020-01-10 09:00:20 RECONNECT TEST: Internet:ReachableViaWiFi/-R -------

2020-01-10 09:00:20 EARLY RECONNECT

2020-01-10 09:00:20 Client terminated, reconnecting in 1...

2020-01-10 09:00:21 EVENT: RECONNECTING

2020-01-10 09:00:21 EVENT: RESOLVE

2020-01-10 09:00:21 Contacting [1.2.3.4]:44333/TCP via TCPv4

2020-01-10 09:00:21 EVENT: WAIT

2020-01-10 09:00:21 Connecting to [myvserver.de]:44333 (1.2.3.4) via TCPv4Vielen Dank

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 533562

Url: https://administrator.de/forum/openvpn-hinter-fritzbox-mit-dslite-ueber-6tunnel-vserver-533562.html

Ausgedruckt am: 05.08.2025 um 12:08 Uhr

3 Kommentare

Neuester Kommentar

Nur mal doof nachgefragt: Dein myvserver.de (ipv4) ist ein gemieteter IPv4 vServer bei irgendeinem Hoster, richtig ?

Das hast du dazu gelesen ?: heise.de/select/ct/2018/13/1529374309620058

Eine grundlegende RasPi Konfig findest du auch hier:

Clientverbindung OpenVPN Mikrotik

Man kann nur vermuten das du eine der Routing Einträge vergessen hast ?!

Ein Kardinalsfehler hast du aber schon gleichin deiner Grundkonfig gemacht indem du TCP als Tunnel Encapsulation verwendest. Das ist höchst ineffizent und kostet eine Menge Performance und schafft dir immer Probleme mit der Tunnel MTU. OpenVPN rät selber dringest von TCP ab und favorisiert zu recht das schlanke UDP.

TCP sollte man nur verwenden wenn man es wirklich zwingend muss, was in der regel fast nie der Fall ist !

Noch ein kosmetischer Tip:

Besser ist du verwendest bei den Ports keinen von der IANA zugewiesenen Ports sondern bewegst dich im Bereich der freien Ephemeral Ports 49152 bis 65535 (en.wikipedia.org/wiki/Ephemeral_port). 49443 wäre also etwas intelligenter.

Das hast du dazu gelesen ?: heise.de/select/ct/2018/13/1529374309620058

Eine grundlegende RasPi Konfig findest du auch hier:

Clientverbindung OpenVPN Mikrotik

Man kann nur vermuten das du eine der Routing Einträge vergessen hast ?!

Ein Kardinalsfehler hast du aber schon gleichin deiner Grundkonfig gemacht indem du TCP als Tunnel Encapsulation verwendest. Das ist höchst ineffizent und kostet eine Menge Performance und schafft dir immer Probleme mit der Tunnel MTU. OpenVPN rät selber dringest von TCP ab und favorisiert zu recht das schlanke UDP.

TCP sollte man nur verwenden wenn man es wirklich zwingend muss, was in der regel fast nie der Fall ist !

Noch ein kosmetischer Tip:

Besser ist du verwendest bei den Ports keinen von der IANA zugewiesenen Ports sondern bewegst dich im Bereich der freien Ephemeral Ports 49152 bis 65535 (en.wikipedia.org/wiki/Ephemeral_port). 49443 wäre also etwas intelligenter.