OpenVPN-Sessions sind in pfSense nicht sichtbar

Hallo,

ich habe mehrere User aus der OVPN-Client-Verwaltung von pfSense exportiert.

der OVPN-Exporter hat diese Config-Datei erstellt:

pfsense-udp-1194.p12

pfsense-udp-1194.key

Config-Datei:

dev tun

persist-tun

persist-key

proto udp

cipher AES-128-CBC

tls-client

client

resolv-retry infinite

remote xxxxxxxxxxxxxxxxxxxxxxxxx 1194

tls-remote internal-ca

pkcs12 pfsense-udp-1194.p12

tls-auth pfsense-udp-1194-tls.key 1

comp-lzo

verb 3

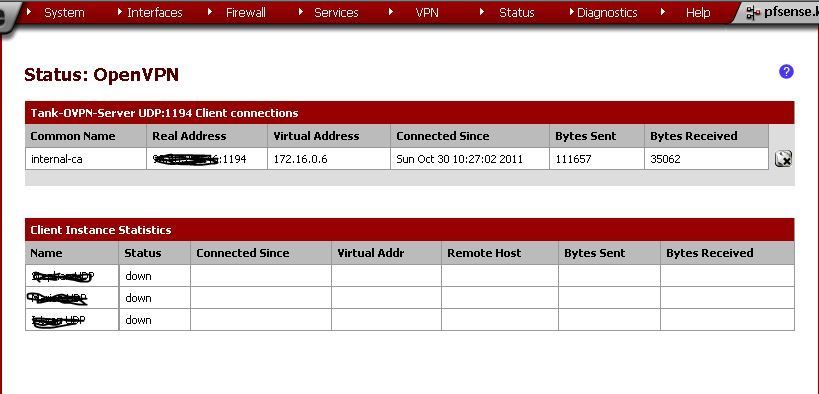

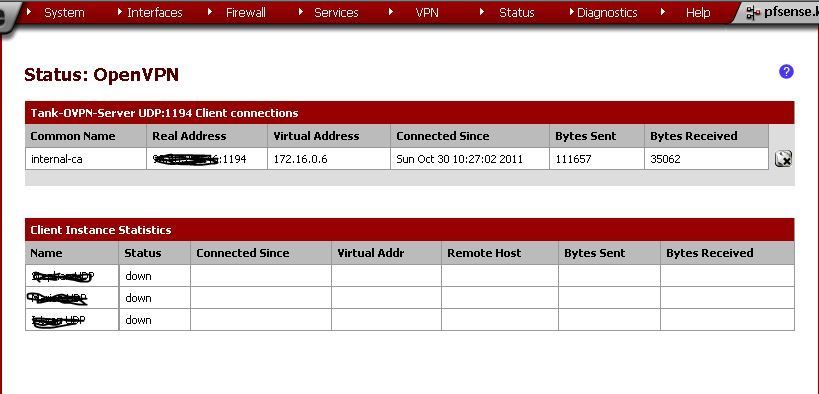

So hat die Verbindung geklappt. Auf dem pfSense-GUI waren die Verbindungen der einzelnen User aber nicht sichtbar:

Ich habe versucht die Config-Datei sp umzubauen, wie Aqui in seiner Anleitung vorgeschlagen:

client

dev tun

proto udp

remote 192.168.100.162 1194 <-- ändern auf reale OpenVPN Server IP oder DynDNS !

;remote mein-vpn-server.dyndns.org 1194

resolv-retry infinite

nobind

persist-key

persist-tun

ca C:/Programme/OpenVPN/easy-rsa/keys/ca.crt (--> es wurde aus dem Cert-Verwaltung von pfSense exportiert)

cert C:/Programme/OpenVPN/easy-rsa/keys/client1.crt (--> es wurde aus dem Cert-Verwaltung von pfSense exportiert)

key C:/Programme/OpenVPN/easy-rsa/keys/client1.key (--> es wurde aus dem Cert-Verwaltung von pfSense exportiert)

client1.key gespeichert)

ns-cert-type server

comp-lzo

verb 3

Hier ist die Log des Clients:

Sun Oct 30 10:35:10 2011 OpenVPN 2.2.0 i686-pc-mingw32 [SSL] [LZO2] [PKCS11] [IPv6 payload 20110521-1 (2.2.0)] built on May 21 2011

Sun Oct 30 10:35:10 2011 NOTE: OpenVPN 2.1 requires '--script-security 2' or higher to call user-defined scripts or executables

Sun Oct 30 10:35:10 2011 LZO compression initialized

Sun Oct 30 10:35:10 2011 Control Channel MTU parms [ L:1542 D:138 EF:38 EB:0 ET:0 EL:0 ]

Sun Oct 30 10:35:10 2011 Socket Buffers: R=[8192->8192] S=[8192->8192]

Sun Oct 30 10:35:11 2011 Data Channel MTU parms [ L:1542 D:1450 EF:42 EB:135 ET:0 EL:0 AF:3/1 ]

Sun Oct 30 10:35:11 2011 Local Options hash (VER=V4): '41690919'

Sun Oct 30 10:35:11 2011 Expected Remote Options hash (VER=V4): '530fdded'

Sun Oct 30 10:35:11 2011 UDPv4 link local: [undef]

Sun Oct 30 10:35:11 2011 UDPv4 link remote: XXXXXXXXXXXX:1194

Sun Oct 30 10:36:11 2011 TLS Error: TLS key negotiation failed to occur within 60 seconds (check your network connectivity)

Sun Oct 30 10:36:11 2011 TLS Error: TLS handshake failed

Sun Oct 30 10:36:11 2011 TCP/UDP: Closing socket

Sun Oct 30 10:36:11 2011 SIGUSR1[soft,tls-error] received, process restarting

Was kann der Fehler sein?

Frage ist noch, ob der ursprünglicher Weg mit dem p12-Datei auch OK wäre.

Danke sehr.

Gr. I.

ich habe mehrere User aus der OVPN-Client-Verwaltung von pfSense exportiert.

der OVPN-Exporter hat diese Config-Datei erstellt:

pfsense-udp-1194.p12

pfsense-udp-1194.key

Config-Datei:

dev tun

persist-tun

persist-key

proto udp

cipher AES-128-CBC

tls-client

client

resolv-retry infinite

remote xxxxxxxxxxxxxxxxxxxxxxxxx 1194

tls-remote internal-ca

pkcs12 pfsense-udp-1194.p12

tls-auth pfsense-udp-1194-tls.key 1

comp-lzo

verb 3

So hat die Verbindung geklappt. Auf dem pfSense-GUI waren die Verbindungen der einzelnen User aber nicht sichtbar:

Ich habe versucht die Config-Datei sp umzubauen, wie Aqui in seiner Anleitung vorgeschlagen:

client

dev tun

proto udp

remote 192.168.100.162 1194 <-- ändern auf reale OpenVPN Server IP oder DynDNS !

;remote mein-vpn-server.dyndns.org 1194

resolv-retry infinite

nobind

persist-key

persist-tun

ca C:/Programme/OpenVPN/easy-rsa/keys/ca.crt (--> es wurde aus dem Cert-Verwaltung von pfSense exportiert)

cert C:/Programme/OpenVPN/easy-rsa/keys/client1.crt (--> es wurde aus dem Cert-Verwaltung von pfSense exportiert)

key C:/Programme/OpenVPN/easy-rsa/keys/client1.key (--> es wurde aus dem Cert-Verwaltung von pfSense exportiert)

client1.key gespeichert)

ns-cert-type server

comp-lzo

verb 3

Hier ist die Log des Clients:

Sun Oct 30 10:35:10 2011 OpenVPN 2.2.0 i686-pc-mingw32 [SSL] [LZO2] [PKCS11] [IPv6 payload 20110521-1 (2.2.0)] built on May 21 2011

Sun Oct 30 10:35:10 2011 NOTE: OpenVPN 2.1 requires '--script-security 2' or higher to call user-defined scripts or executables

Sun Oct 30 10:35:10 2011 LZO compression initialized

Sun Oct 30 10:35:10 2011 Control Channel MTU parms [ L:1542 D:138 EF:38 EB:0 ET:0 EL:0 ]

Sun Oct 30 10:35:10 2011 Socket Buffers: R=[8192->8192] S=[8192->8192]

Sun Oct 30 10:35:11 2011 Data Channel MTU parms [ L:1542 D:1450 EF:42 EB:135 ET:0 EL:0 AF:3/1 ]

Sun Oct 30 10:35:11 2011 Local Options hash (VER=V4): '41690919'

Sun Oct 30 10:35:11 2011 Expected Remote Options hash (VER=V4): '530fdded'

Sun Oct 30 10:35:11 2011 UDPv4 link local: [undef]

Sun Oct 30 10:35:11 2011 UDPv4 link remote: XXXXXXXXXXXX:1194

Sun Oct 30 10:36:11 2011 TLS Error: TLS key negotiation failed to occur within 60 seconds (check your network connectivity)

Sun Oct 30 10:36:11 2011 TLS Error: TLS handshake failed

Sun Oct 30 10:36:11 2011 TCP/UDP: Closing socket

Sun Oct 30 10:36:11 2011 SIGUSR1[soft,tls-error] received, process restarting

Was kann der Fehler sein?

Frage ist noch, ob der ursprünglicher Weg mit dem p12-Datei auch OK wäre.

Danke sehr.

Gr. I.

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 175514

Url: https://administrator.de/forum/openvpn-sessions-sind-in-pfsense-nicht-sichtbar-175514.html

Ausgedruckt am: 10.07.2025 um 01:07 Uhr

4 Kommentare

Neuester Kommentar

Der pfSense OVPN Server wird im default nicht mit dem ns-cert-Type Attribut gestartet. DAS muss du also in der Konfig Datei oben zwingend auskommentieren ! (mit einem vorangestellten Semikolon !) Das ist auch so im Tutorial erklärt !!

Ausserdem musst du den dynamisch erzeugten TA Key aus dem OpenVPN Setup per cut and paste ins Client Key verzeichnis kopieren.

Die 2 geänderten Zeilen im Client sehen dann so aus:

;ns-cert-type server ( --> Mit Semikolon ; auskommentieren ! )

tls-auth C:/Programme/OpenVPN/easy-rsa/clientkeys/ta.key 1 ( --> Verweist auf den oben kopierten TA Key ! )

So wird ein Schuh draus. Du kannst aber genausogut die pkcs12 Variante benutzen, das ist völlig Latte !!

Ausserdem musst du den dynamisch erzeugten TA Key aus dem OpenVPN Setup per cut and paste ins Client Key verzeichnis kopieren.

Die 2 geänderten Zeilen im Client sehen dann so aus:

;ns-cert-type server ( --> Mit Semikolon ; auskommentieren ! )

tls-auth C:/Programme/OpenVPN/easy-rsa/clientkeys/ta.key 1 ( --> Verweist auf den oben kopierten TA Key ! )

So wird ein Schuh draus. Du kannst aber genausogut die pkcs12 Variante benutzen, das ist völlig Latte !!