OpenVPN Site2Site NAT-Zugriff

Hallo zusamme,

ich bräuchte eine kleine Hilfe zum Thema NATing bei einem OpenVPN Site2Site VPN.

Gegegeben ist folgendes:

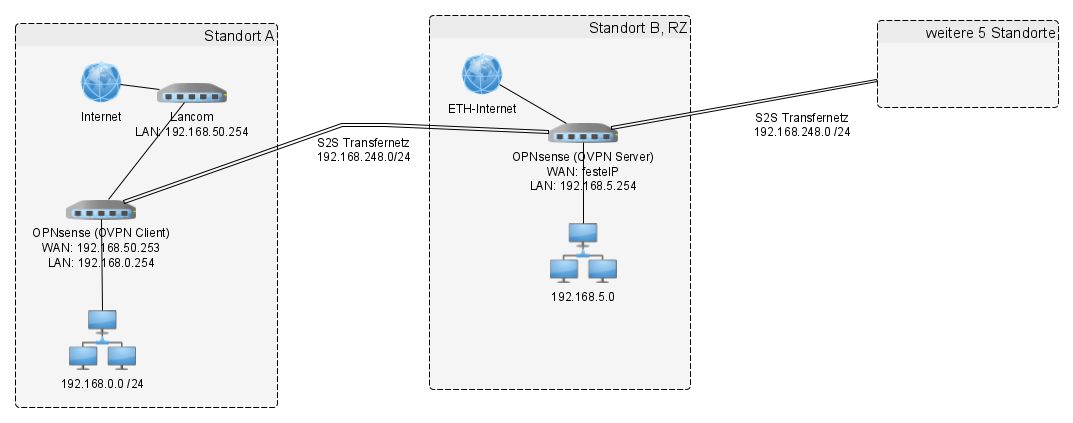

Standort A:

Lancom macht Interneteinwahl und hat LAN-seitig die 192.168.50.254 /24 - diese geht auf den WAN einer OPNsense-Firewall. Diese hat LAN-seitig die 192.168.0.254 /24, macht DHCP am Standort und stellt eine OpenVPN Site2Site Verbindung mit einer OPNsense am Standort B her (Transfernetz ist 192.168.248.0 /24)

Standort B:

Rechenzentrum, die OPNsense Firewall hängt WAN-seitig mit einer festen IP direkt im Internet und hat LAN-seitig die 192.168.5.254 /24

Es funktioniert alles wunderbar. Die relevanten Firewallfreigaben sind gesetzt.

Ich habe nur eine Frage:

Wie komme ich von einer Verwaltungs-VM aus dem 192.168.5.0er Netz über den Site2Site auf die Oberfläche des Lancom-Routers am Standort A?

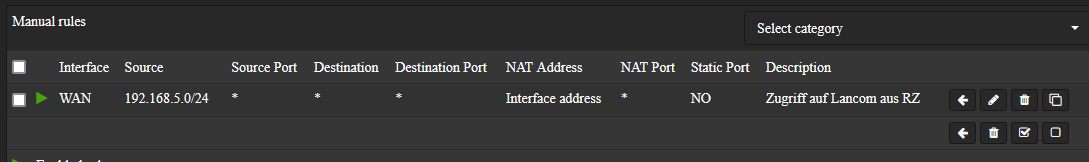

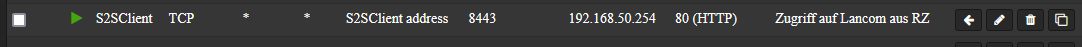

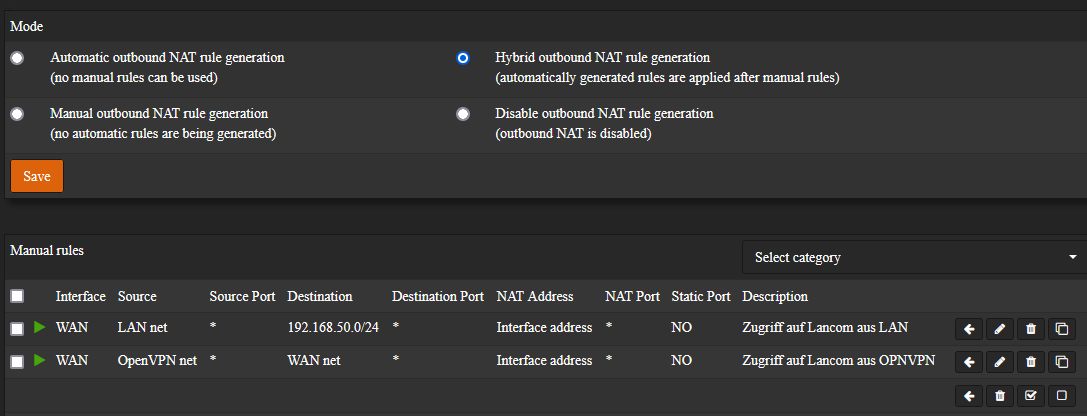

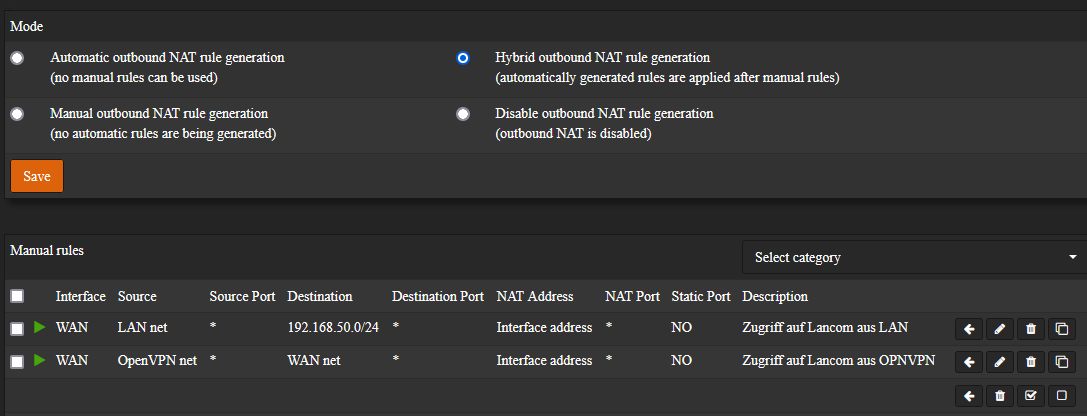

Bei der OPNsense am Standort A habe ich bereits die Hybrid outbound NAT rule generation aktiviert und folgende zwei Regeln hinzugefügt:

Und ich konnte auch erfolgreich aus dem LAN der OPNsense am Standort A auf die Lancom-Oberfläche zugreifen.

Wir haben aber nun vor Ort keine wirklich praktikable Möglichkeit mehr, aus dem LAN auf den Lancom zuzugreifen und würden daher gerne alles über die Site2Site regeln.

Was muss ich noch konfigurieren? Ich bin mir relativ sicher, dass nicht mehr viel fehlt. Vielleicht noch ein Portforward aus dem OpenVPN-Net oder sowas in die Richtung? Oder muss ich das Subnetz noch über die Site2Site als Remote Network pushen?

Vielen Dank im Voraus

MfG

ich bräuchte eine kleine Hilfe zum Thema NATing bei einem OpenVPN Site2Site VPN.

Gegegeben ist folgendes:

Standort A:

Lancom macht Interneteinwahl und hat LAN-seitig die 192.168.50.254 /24 - diese geht auf den WAN einer OPNsense-Firewall. Diese hat LAN-seitig die 192.168.0.254 /24, macht DHCP am Standort und stellt eine OpenVPN Site2Site Verbindung mit einer OPNsense am Standort B her (Transfernetz ist 192.168.248.0 /24)

Standort B:

Rechenzentrum, die OPNsense Firewall hängt WAN-seitig mit einer festen IP direkt im Internet und hat LAN-seitig die 192.168.5.254 /24

Es funktioniert alles wunderbar. Die relevanten Firewallfreigaben sind gesetzt.

Ich habe nur eine Frage:

Wie komme ich von einer Verwaltungs-VM aus dem 192.168.5.0er Netz über den Site2Site auf die Oberfläche des Lancom-Routers am Standort A?

Bei der OPNsense am Standort A habe ich bereits die Hybrid outbound NAT rule generation aktiviert und folgende zwei Regeln hinzugefügt:

Und ich konnte auch erfolgreich aus dem LAN der OPNsense am Standort A auf die Lancom-Oberfläche zugreifen.

Wir haben aber nun vor Ort keine wirklich praktikable Möglichkeit mehr, aus dem LAN auf den Lancom zuzugreifen und würden daher gerne alles über die Site2Site regeln.

Was muss ich noch konfigurieren? Ich bin mir relativ sicher, dass nicht mehr viel fehlt. Vielleicht noch ein Portforward aus dem OpenVPN-Net oder sowas in die Richtung? Oder muss ich das Subnetz noch über die Site2Site als Remote Network pushen?

Vielen Dank im Voraus

MfG

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 1647784273

Url: https://administrator.de/forum/openvpn-site2site-nat-zugriff-1647784273.html

Ausgedruckt am: 27.07.2025 um 00:07 Uhr

3 Kommentare

Neuester Kommentar

Was muss ich noch konfigurieren? Ich bin mir relativ sicher, dass nicht mehr viel fehlt.

Das stimmt...Du musst dafür Sorge tragen das das .50.0er Netz, wo auch der Lancom ja zu erreichen ist, mit in das OpenVPN Routing aufgenommen wird um Traffic für dieses .50.0 Zielnetz mit in den VPN Tunnel zu routen

!

Fazit: Dir fehlt in der Tat das zusätzliche push route Kommando. Das hättest du auch sehr leicht selber sehen können wenn du dir nur einmal die Mühe gemacht hättest in die Routing Tabelle des OpenVPN Clients am Standort B zu sehen !! Dort fehlt ganz sicher das .50.0er Netz !

Durch die fehlende OVPN Tunnelroute wird dann Traffic zum Lancom dort lokal ins Internet geroutet und damit ins Nirwana.

Mit anderen Worten...deine Versuche mit dem hybrid NAT Rules oben sind unsinnig und eher kontraproduktiv, da sie das Problem der fehlenden Route natürlich nicht lösen können. Sollten also besser wieder entfernt werden.

Hier sind deine ToDos:

- In der OVPN Server Konfig muss eine Route ins .50.0er Netzz push "route 192.168.50.0 255.255.255.0" in die Konf Datei eingetragen werden um auch das .50.0er Netz an den Client zu pushen damit dieser das in seine Routing Tabelle via Tunnel aufnimmt. Wenn du rein nur den Lancom erreichen willst kannst du auch eine /32er Hostroute mit push "route 192.168.50.x 255.255.255.255" verwenden wobei "x" wie WAN Port IP der FW in der Kaskade ist die du oben leider nicht angegeben hast.

- Der Lancom benötigt ggf. eine statische Route ins .50.0er Netz aber ausschliesslich nur wenn du kein NAT machst am WAN Port der OPNsense !! Machst du dort NAT (Default), sprich also ein klasssiches Kaskaden Setup mit doppeltem NAT und doppeltem Firewalling, dann entfällt diese Route natürlich !

NAT im VPN Tunnel ist grundsätzlich ein Fehler, denn damit ist bei S2S nur einseitige Kommunikation möglich. Das sollte man niemals machen bei einer S2S Konfig wenn beidseitiges bidirektionals Routing beider Netze erforderlich ist.

Das macht auschliesslich nur Sinn wenn man ein Routing von der anderen Seite durch das NAT unterbinden will z.B. aus Sicherheitsgründen. Siehe dazu auch die Anmerkung im hiesigen OpenVPN Tutorial.

Der letzte Satz "Und ich konnte auch erfolgreich ..." ist übrigens recht wirr und unverständlich. Was soll das der Community nun sagen ?? Das du von A auf den Lancom kommst ist logisch. Was mit "vor Ort" gemeint ist, ist verwirrend. Standort B ??