OPNsense APU6B4 Routing und VPN Performance

Hallo,

ich habe hier zwei APU6B4 im HA-Cluster unter OPNsense laufen. Die DSL-Anbindung (16Mbit/s) sind sowieso nicht so schnell als das es auffallen würde, aber derzeit habe ich unter Iperf3 einen maximal Durchsatz von 200Mbit/s. Ansonsten läuft der Rest ordentlich.

Hier wird von diversen Optimierungen gesprochen:

teklager.se/en/knowledge-base/opnsense-performance-optimization/

Hier wird allerdings davon gesprochen, das die Optimierungen ab den neueren Versionen (selbst ist OPNsense 23.1.3 installiert) nicht mehr greifen:

forum.opnsense.org/index.php?topic=27676.0

Was ist den nun richtig? Was kann man noch optimieren oder ist das das Ende der Fahnenstange?

Bisher habe ich noch keine weiteren Einstellungen im Bezug auf Perfomance-Tuning vorgenommen. OpenVPN Site-2-Site geht ordentlich und wie erwartet bei 16Mbit/s. Allerdings hatte ich bei IPSec (AES256, SHA256, DH31 Curve 25519) VTI Probleme sobald die APU etwas forwarden musste. Dann traten immense Paketverluste auf. Sobald aber nur gegenseitig die VTI angepingt wurden, war alles prima. Die Frage generell: Ist IPsec+VTI+BGP+HA-Failover schon zu hart für die APU?

Grüße

ich habe hier zwei APU6B4 im HA-Cluster unter OPNsense laufen. Die DSL-Anbindung (16Mbit/s) sind sowieso nicht so schnell als das es auffallen würde, aber derzeit habe ich unter Iperf3 einen maximal Durchsatz von 200Mbit/s. Ansonsten läuft der Rest ordentlich.

Hier wird von diversen Optimierungen gesprochen:

teklager.se/en/knowledge-base/opnsense-performance-optimization/

Hier wird allerdings davon gesprochen, das die Optimierungen ab den neueren Versionen (selbst ist OPNsense 23.1.3 installiert) nicht mehr greifen:

forum.opnsense.org/index.php?topic=27676.0

Was ist den nun richtig? Was kann man noch optimieren oder ist das das Ende der Fahnenstange?

Bisher habe ich noch keine weiteren Einstellungen im Bezug auf Perfomance-Tuning vorgenommen. OpenVPN Site-2-Site geht ordentlich und wie erwartet bei 16Mbit/s. Allerdings hatte ich bei IPSec (AES256, SHA256, DH31 Curve 25519) VTI Probleme sobald die APU etwas forwarden musste. Dann traten immense Paketverluste auf. Sobald aber nur gegenseitig die VTI angepingt wurden, war alles prima. Die Frage generell: Ist IPsec+VTI+BGP+HA-Failover schon zu hart für die APU?

Grüße

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 6310177630

Url: https://administrator.de/forum/opnsense-apu6b4-routing-und-vpn-performance-6310177630.html

Ausgedruckt am: 27.07.2025 um 23:07 Uhr

12 Kommentare

Neuester Kommentar

Hallo

Für ein HA System habe ich die APU nur als Test verwendet, was aber schon etwas träge war. Paketfehler sind mir aber nicht aufgefallen.

Ich bin Fan von APU's für kleinere Umgebungen, aber beachte immer:

- BIOS Update der APU ausführen (Werkszustand hat den CPU Boost auf 1,4GHz nicht freigeschalten)

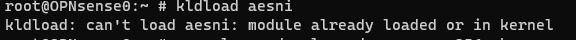

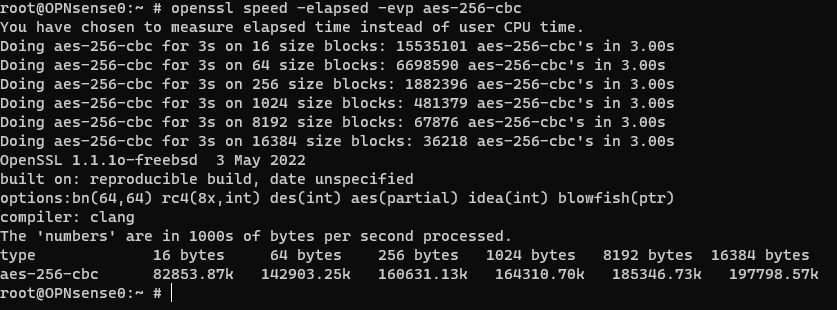

- AES NI in der OpnSense noch manuell aktivieren. Hier ein guter Link -> forum.opnsense.org/index.php?topic=3881.0

Aktiviere auch den Temperatur Sensor der CPU und schau ob, vor allem bei selbst gebauten APU's, der CPU Metallklotz sauber montiert wurde. (50 - 60°C sind normal bei der APU)

Gruss

Philippe

Für ein HA System habe ich die APU nur als Test verwendet, was aber schon etwas träge war. Paketfehler sind mir aber nicht aufgefallen.

Ich bin Fan von APU's für kleinere Umgebungen, aber beachte immer:

- BIOS Update der APU ausführen (Werkszustand hat den CPU Boost auf 1,4GHz nicht freigeschalten)

- AES NI in der OpnSense noch manuell aktivieren. Hier ein guter Link -> forum.opnsense.org/index.php?topic=3881.0

Aktiviere auch den Temperatur Sensor der CPU und schau ob, vor allem bei selbst gebauten APU's, der CPU Metallklotz sauber montiert wurde. (50 - 60°C sind normal bei der APU)

Gruss

Philippe

Man müsste eher einen Rechner vor NAT, also am WAN, und einen Rechner im LAN verwenden und dann den Durchsatz testen.

Das wäre auch die korrekte Vorgehensweise. Den Durchsatz von Routern misst man grundsätzlich mit Endgeräten hinter dem Router, nicht auf dem Router selbst. Egal, ob innerhalb des LAN oder von WAN zu LAN - je nachdem, was man wissen möchte. Den Grund dafür hast Du ja herausgefunden, +1Viele Grüße, commodity

VTI Probleme sobald die APU etwas forwarden musste.

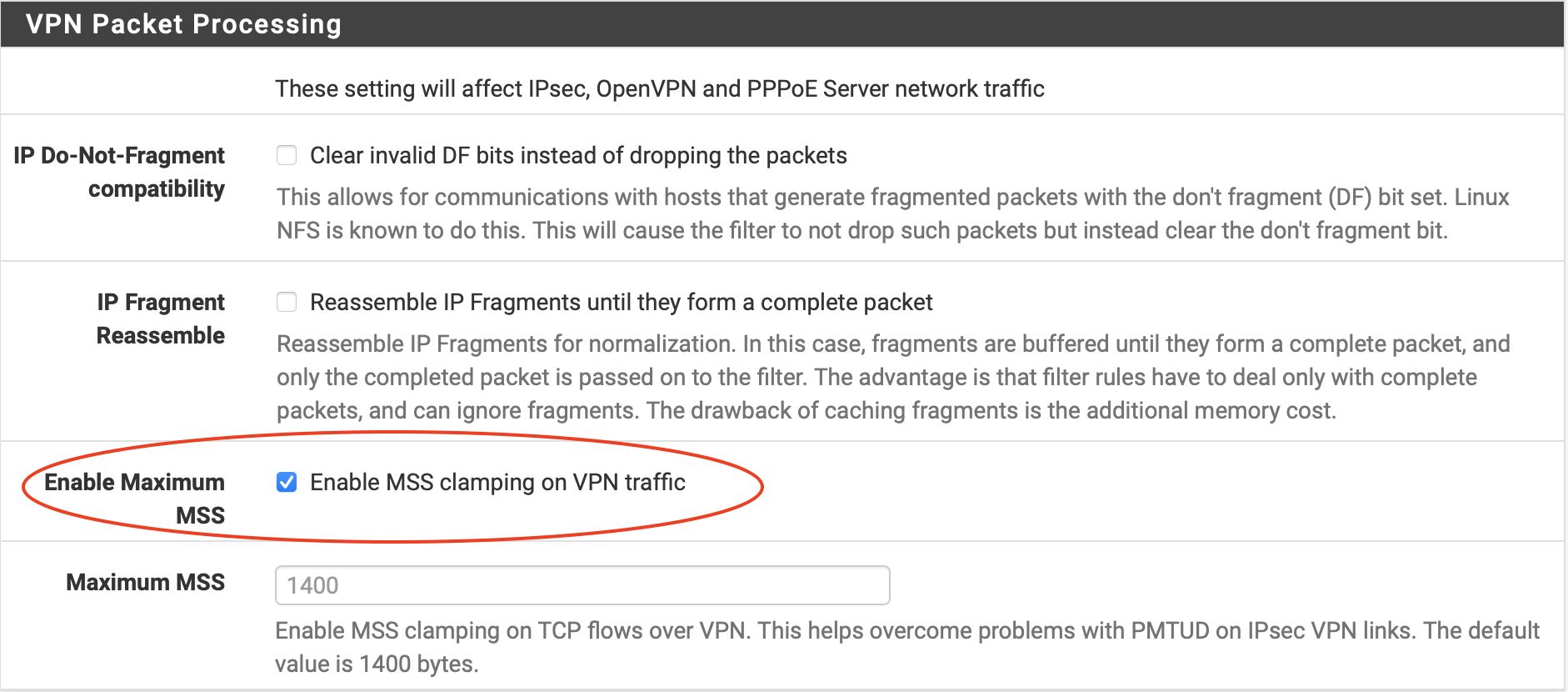

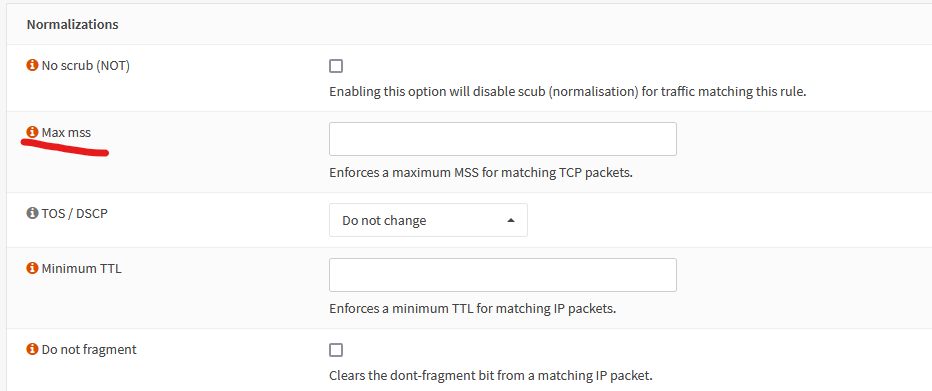

MSS Clamping hast du für VPN aktiviert?Habe hier VTIs mit OSPF laufen (IKEv2, AES256-GCM, SHA2, DH14) und keinerlei Probleme sowohl auf einem APU1 als auch APU4 mit recommendetem 4.17.03er BIOS was auch den 1,4GHz Burst Mode freischaltet. TSO und LRO sind auf den Interfaces aktiv.

Man muss da nochmal ein extra Setting für das jeweilige Interface anlegen.

Bahnhof, Ägypten??Was meinst du damit und WO sollte das denn sein?? TCO und LRO muss man in der Tat in der pfSense aktivieren wenn man Bare Metal nutzt (APU etc.) weil das im Default deaktiviert ist (nur pfSense). Das sollte nur dann deaktiviert werden wenn so eine Firewall in einer VM rennt und die virtuellen NICs nicht mit Offloading umgehen können. Z.B. vmxnet3 vNICs können damit umgehen, viele andere aber leider nicht was dann zu massiven Performance Verlusten führen kann in einer VM Umgebung.

Bei OPNsense sind diese Features aber immer out of the Box aktiv. Was also meinst du mit deinem geheimnisvollen "Setting"?

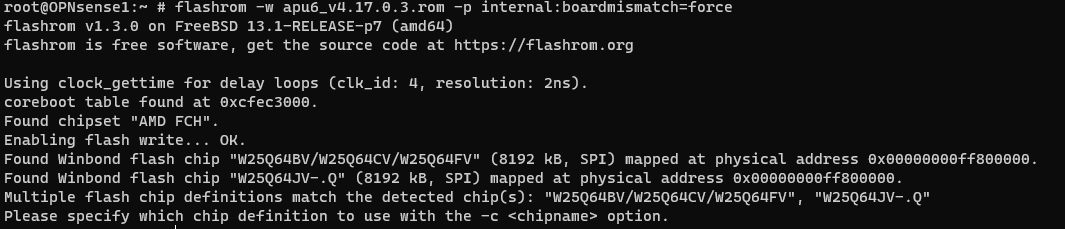

Was hat es hiermit aufsich? Kenne das nur von der APU1.

Das zeigt klar das deine HW definitiv ein APU1 ist.Alles was APU2 und höher ist erkennt das flashrom Kommando ohne spezifische Angabe der Flashchips!

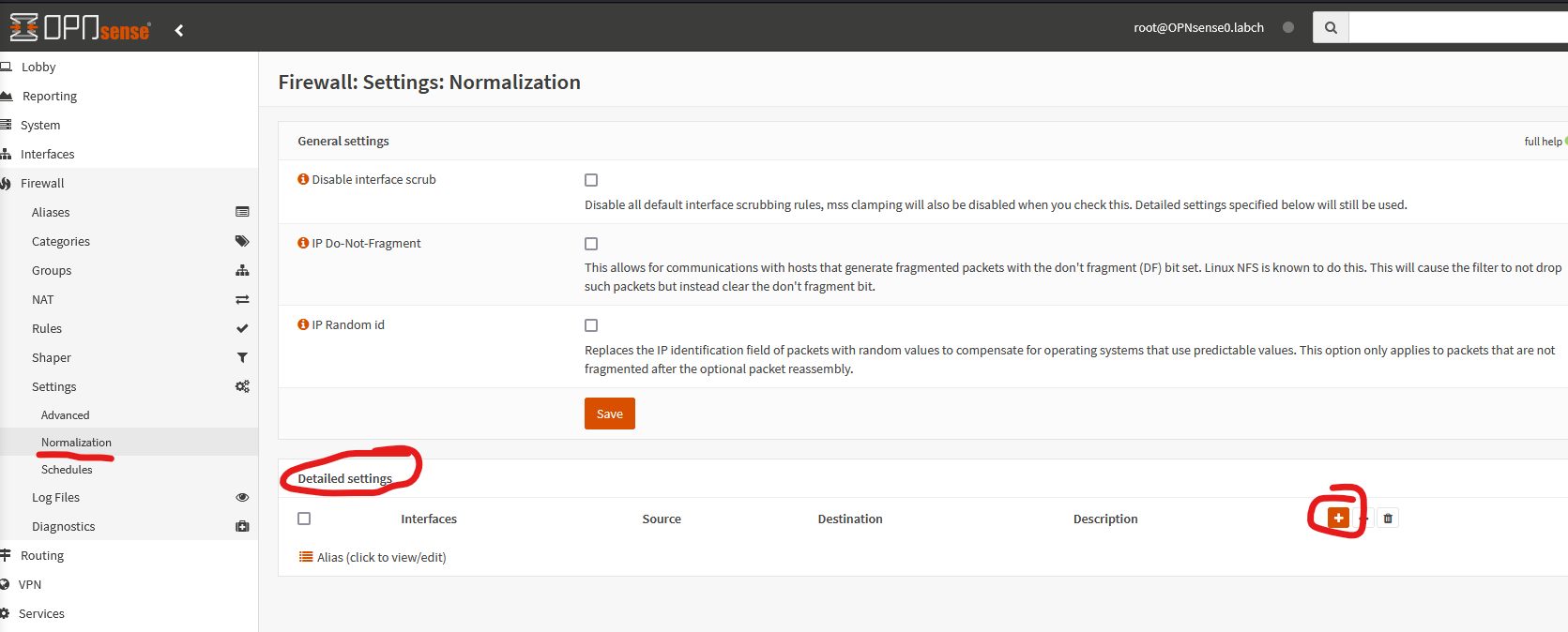

Das "geheimnisvolle Setting" wird hier gesetzt:

Ist aber bei der OPNsense gar nicht nötig weil der erste Eintrag ja schon sagt das MSS Clamping per Default aktiv ist bei VPNs. 😉Keine Ahnung warum du jetzt etwas ausfallend wirst, denn diese Hinweise stehen doch oben alle inklusive Screenshot und keinesfalls war das "schwadronierend" gemeint.

Mit dem Flash ist sehr verwunderlich.

Führe das Flashrom Kommando einfach ohne Schnickschnack mit

flashrom -w <dateiname.rom> -p internal

aus dann sollte es sofort klappen und die Flash Chips automatisch erkannt werden.