OPNsense DNS "halb tot" - Keine Auflösung nach längerer Zeit

Ich habe ein merkwürdiges Problem, ich bilde mir ein, dass es erst mit dem Update auf Version 25.1 von OPNsense so richtig schlimm wurde, kann mich aber auch irren...

Nach einem Reboot der OPNsense läuft alles super, schneller Seitenaufbau, alle Seiten werden geladen.

Es laufen Unbound und AdGuard.

Nach längerer Zeit, beispielsweise über Nacht geht fast nichts mehr. Ich komme mit viel Geduld auf die ein oder andere Website, aber dann auf einmal auch nicht mehr. Ich wollte beispielsweise hier schreiben, dann was googlen (ging auch) aber die Treffer von Google laden alle nicht mehr, wenn man sie dann öffnen will.

Selbst wenn ich dann Unbound und AdGuard deaktviere und manuell z.B. 8.8.8.8 eintrage geht trotzdem nichts.

Ping auf die 8.8.8.8 läuft aber noch.

Wie gehe ich denn hier systematisch vor, wenn das Problem wieder auftritt, was soll ich sammeln?

Kann ich irgendwelche Logs anschalten?

Nach einem Reboot der OPNsense läuft alles super, schneller Seitenaufbau, alle Seiten werden geladen.

Es laufen Unbound und AdGuard.

Nach längerer Zeit, beispielsweise über Nacht geht fast nichts mehr. Ich komme mit viel Geduld auf die ein oder andere Website, aber dann auf einmal auch nicht mehr. Ich wollte beispielsweise hier schreiben, dann was googlen (ging auch) aber die Treffer von Google laden alle nicht mehr, wenn man sie dann öffnen will.

Selbst wenn ich dann Unbound und AdGuard deaktviere und manuell z.B. 8.8.8.8 eintrage geht trotzdem nichts.

Ping auf die 8.8.8.8 läuft aber noch.

Wie gehe ich denn hier systematisch vor, wenn das Problem wieder auftritt, was soll ich sammeln?

Kann ich irgendwelche Logs anschalten?

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 671234

Url: https://administrator.de/forum/opnsense-dns-halb-tot-keine-aufloesung-nach-laengerer-zeit-671234.html

Ausgedruckt am: 17.07.2025 um 18:07 Uhr

52 Kommentare

Neuester Kommentar

Zitat von @gruenhorn:

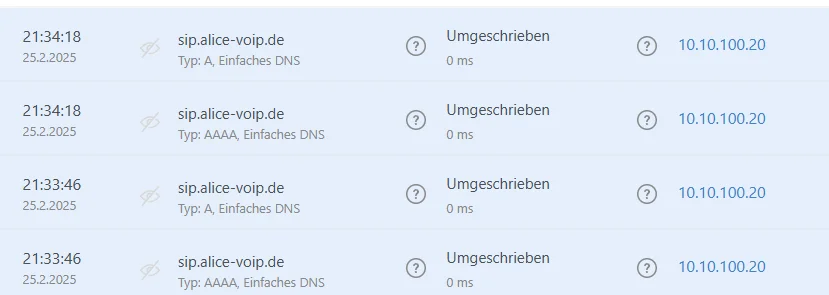

Also einfach ein paar nslookups wenn das Problem wieder auftaucht und hier posten?

Grundsätzlich ja, aber eigentlich brauchst Du das hier nicht zu posten, es soll Dir zeigen, wo beim Ausfall welcher Nameserver antwortet oder eben auch nicht. Also nachverfolgen, ob DNS läuft (ggf. ist da eben ein anderer Dienst, der quer schießt, was Du anhand der rückübermittelten IP-Adressen (wenn denn welche kommen) sehen solltest).Zitat von @DivideByZero:

mach DNS Abfragen und schau, welcher Server welche Antworten liefert, um einzugrenzen, ob es an DNS liegt.

mach DNS Abfragen und schau, welcher Server welche Antworten liefert, um einzugrenzen, ob es an DNS liegt.

Also einfach ein paar nslookups wenn das Problem wieder auftaucht und hier posten?

Was ist das eigentlich für ein AppGuard, den Du da mit im Spiel hast?

gruenhorn 09.02.2025 aktualisiert um 12:46:26 Uhr

Zitat von @Spirit-of-Eli:

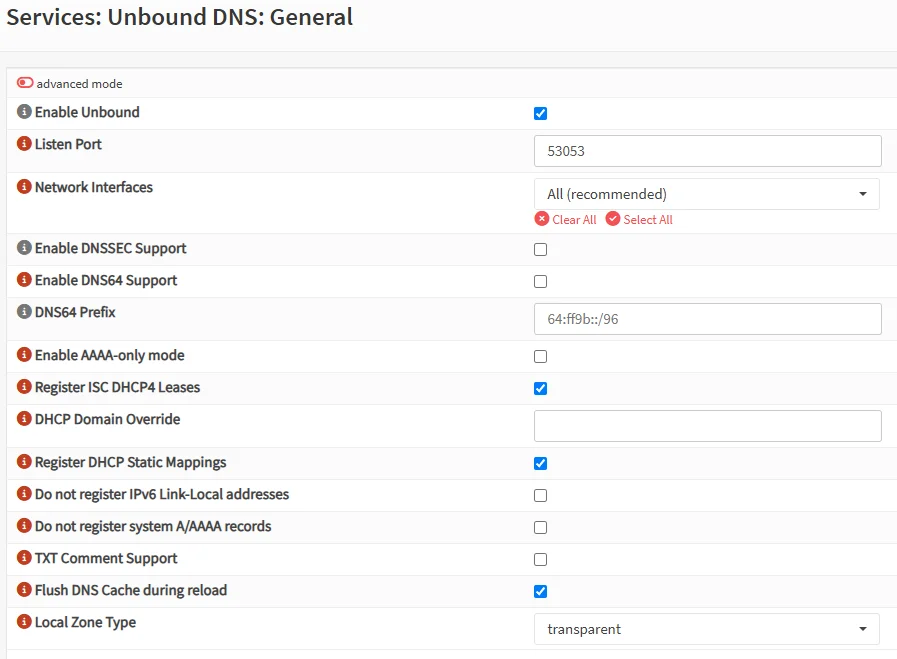

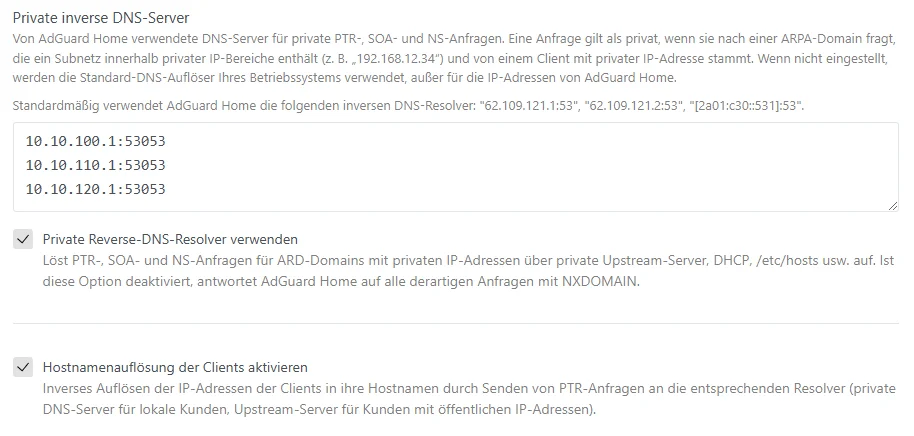

Crazy, wieso läuft dein Unbound auf Port 53053?

Wie hast du das deinen Clients mitgeteilt? Ich hätte gesagt, die greifen hier im Fallback auf die ISP DNS Server zurück welche per DHCP an der Firewall landen.

AdGuard braucht 53 und man soll daher Unbound auf irgendwas anderes legen, so die Anleitungen im Netz.

Standardmäßig wird 5353 erwähnt, aber das kann mit mDNS kollidieren (?)

Zitat von @Spirit-of-Eli:

Crazy, wieso läuft dein Unbound auf Port 53053?

Wie hast du das deinen Clients mitgeteilt? Ich hätte gesagt, die greifen hier im Fallback auf die ISP DNS Server zurück welche per DHCP an der Firewall landen.

AdGuard braucht 53 und man soll daher Unbound auf irgendwas anderes legen, so die Anleitungen im Netz.

Standardmäßig wird 5353 erwähnt, aber das kann mit mDNS kollidieren (?)

Achsoo okay, das ergibt Sinn. Was passiert wenn du DNS Anfragen direkt an den Unbound stellst?

Ich finde gerade allerdings keine Option beim nslookup einen Port mitzugeben.

Ok, mutmasslich ist der AdGuard dann für Dein Netz der zentrale Nameserver, der über DHCP verteilt wird? wenn ja, dann würden die Anfragen an AdGuard und von da an den Upstream Server gehen. Wo genau ist denn dann Unbound eingebunden?

Du solltest ggf. erst einmal diese Konfigurationen prüfen und - wenn dort, vermutlich, Fehler zu finden sind, anhand eines Tutorials etc. von Grund auf neu einrichten.

Du solltest ggf. erst einmal diese Konfigurationen prüfen und - wenn dort, vermutlich, Fehler zu finden sind, anhand eines Tutorials etc. von Grund auf neu einrichten.

Ok, mutmasslich ist der AdGuard dann für Dein Netz der zentrale Nameserver, der über DHCP verteilt wird?

Zeigt eigentlich wie unstrukturiert und wirr der TO vorgeht. Keiner weiss ob der Adguard in das Firewall OS reingefrickelt wurde oder als separater Server rennt. Bei Letzterem ist ein unsinniges "Verbiegen" der DNS Standardports völlig überflüssig und auch kontraproduktiv!

So oder so ist die gesamte Vorgehensweise laienhaft und unstrukturiert.

Intelligent würde man vorgehen indem man zuallererst eine saubere Firewall VLAN Infrastruktur aufsetzt an einem Dual Stack Provider ohne alle diese Frickelei Sonderlocken.

Dann testet man alles auf Herz und Nieren und weiss das man eine sauberes, nach allen Regeln funktionierendes Setup hat. Erst dann "verschlimmbessert" man schrittweise mit Frickelei das was man möchte.

So hat man dann immer Gewissheit das die Frickelei die Ursache ist und nicht die Infrastruktur selber.

Ein klassisches Firewall VLAN Setup mit der FW als Caching DNS ist in max. 1 Stunde aufgesetzt. Man benötigt keinerlei Regel oder NAT Frickeleien für VoIP oder DNS denn alles rennt "out of the box" bei der OPNsense mit den Standard Settings.

Der TO zäumt das Pferd (Firewall) von hinten auf. Verfrickelt DNS, NAT und Regelwerk und sucht dann 3 Tage mit Forenhilfe nach dem Fehler.

Gefrickel muss da sein, das zeigen die vielen Symptome aus Deinen verschiedenen Threads.

Die ehrliche Empfehlung für Dich lautet also: keep it simple!

Lass alles weg, wovon Du offensichtlich nicht ausreichend Ahnung hast. Also kein Adguard, kein Unbound, kein eigener Upstream-Server. Einfach nur die vom Provider übermittelten DNS nutzen (automatisch, nichts eintragen), und dann erst einmal schauen, dass alles so läuft und stabil läuft, wie Du es wünschst.

Erst dann, wenn das der Fall ist, beginne mit den weiteren Steps, wie z.b. den Adguard dazwischen zu hängen. Und auch den mit Standard-Einstellungen. Dann wieder testen, dass alles so läuft und stabil läuft, wie Du es wünschst.

Erst danach individuelle Anpassungen.

Denn das hier macht keinen Sinn: uns halb gare Informationen liefern, mit denen wir rumraten und nicht sinnvoll helfen können und wo erst Stück für Stück heraus kommt, dass die Grundlage eine ganz andere ist, als anhand Deiner Informationen gedacht.

Die ehrliche Empfehlung für Dich lautet also: keep it simple!

Lass alles weg, wovon Du offensichtlich nicht ausreichend Ahnung hast. Also kein Adguard, kein Unbound, kein eigener Upstream-Server. Einfach nur die vom Provider übermittelten DNS nutzen (automatisch, nichts eintragen), und dann erst einmal schauen, dass alles so läuft und stabil läuft, wie Du es wünschst.

Erst dann, wenn das der Fall ist, beginne mit den weiteren Steps, wie z.b. den Adguard dazwischen zu hängen. Und auch den mit Standard-Einstellungen. Dann wieder testen, dass alles so läuft und stabil läuft, wie Du es wünschst.

Erst danach individuelle Anpassungen.

Denn das hier macht keinen Sinn: uns halb gare Informationen liefern, mit denen wir rumraten und nicht sinnvoll helfen können und wo erst Stück für Stück heraus kommt, dass die Grundlage eine ganz andere ist, als anhand Deiner Informationen gedacht.

Sonst habe ich gar nichts gemacht.

Hmm, siehe auch Internet auf Interfaces (+ VLAN) sauber durchschleifen.Daher der Rat, es so simpel wie möglich zu machen. Steck Deine "alte" Fritz!Box ab, nimm die Voip-Fritz!Box raus (wenn ich bei Deinem Aufbau noch richtig durchblicke), stöpsel jedes Gerät ab, was irgendwie noch Serverdienste laufen lassen könnte (Unraid, Synology), und konzentriere Dich dann auf Deine Firewall ohne Unbound und Adguard. Wenn dann das ganze stabil läuft, Stück für Stück wieder dazu nehmen.

Und nicht anders. Denn es sieht so aus - sieh mir die offenen Worte nach -, als wenn Du ohne große Ahnung immer dann gleich an ganz vielen Schrauben drehst und nur neue Folgeprobleme schaffst. So wird das nichts.

Du solltest wohl auch testen, ob die Internetprobleme in allen VLANs auftreten, oder nur in einem bestimmten.

Na, wenn Du adguard deaktivierst und der unbound das managed, müsstest Du doch beim unbound mind. auch wieder die 53 reinpacken?! Außerdem nutzt man nicht Google als DNS, sondern quad9 oder quad1 als DNS-Uplink. Die behaupten wenigstens, dass sie Dich nicht tracken – Google dagegen wirbt damit, Profile anzulegen und zu verkaufen.

Was willste wissen?! Ob Mio. von Fritzboxen ein Problem mit der Zwangstrennung haben? Oder die OPNsense? Im Gegensatz zu Deiner hängt meine OPNsense direkt an der Telekom Glasfaserleitung. Da ist mir nix aufgefallen, das läuft "rockstable"

Und Dein Modem? Keine Ahnung. Vielleicht konkret ein neuer Thread mit Nennung des Modems im Titel?

A la: Modem xyz - Probleme mit Zwangstrennung

Damit findest Du bestimmt leichter einen potenziellen Leidensgenossen.

Und Dein Modem? Keine Ahnung. Vielleicht konkret ein neuer Thread mit Nennung des Modems im Titel?

A la: Modem xyz - Probleme mit Zwangstrennung

Damit findest Du bestimmt leichter einen potenziellen Leidensgenossen.

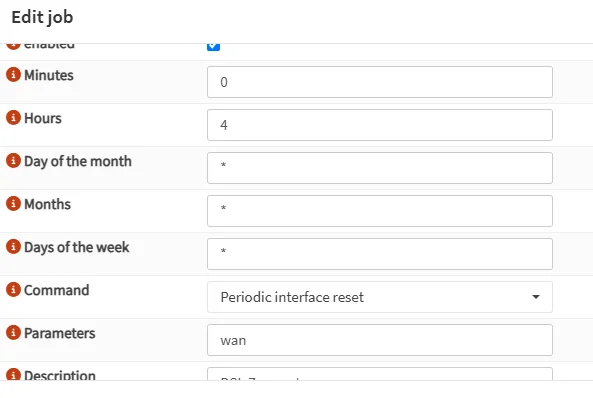

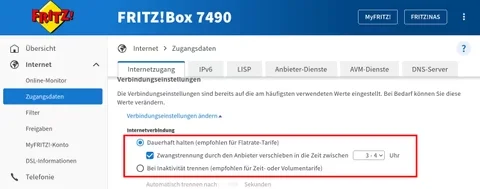

die Fritzbox hat ja standardmäßig eine automatische Trennung um 2 Uhr nachts oder so eingestellt

Nöö, die Fritte nicht. Das initiiert einzig immer der Provider! Mit der Fritte hat das rein gar nix zu tun!Wobei das Zwangstrennen ja nach meinem Verständnis die Synchronisation aufrecht erhält

Richtig. Das ist nur das PPPoE was runterfällt und neu ausgehandelt wird der Modemsync bleibt. Initiiert nur vom Provider wohlgemerkt!ein Problem damit haben, wenn der Provider zwangstrennt und deswegen solche DNS Probleme auftreten...

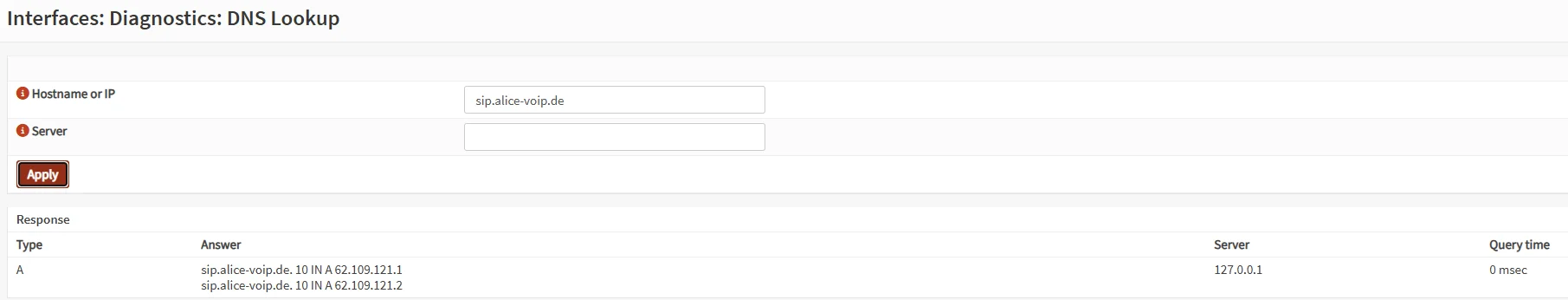

Nein, denn die PPPoE Daten wie Gateway, DNS usw. werden ja neu ausgehandelt und der dynamisch via PPPoE ausgehandelte DNS überrennt ja einen ggf. fälschlich statisch Konfigurierten. Natürlich nur wenn man NICHT den Haken gesetzt hat im Setup was das außer Kraft setzt!!Zitat von @gruenhorn:

Meine Frage ist dann, ob entweder die OPNsense oder das DrayTek Vigor 167 ein Problem damit haben, wenn der Provider zwangstrennt und deswegen solche DNS Probleme auftreten...

Meine Frage ist dann, ob entweder die OPNsense oder das DrayTek Vigor 167 ein Problem damit haben, wenn der Provider zwangstrennt und deswegen solche DNS Probleme auftreten...

Nein, im Normalfall nicht. Im Gegenteil, das Modem läuft ausgesprochen stabil 24h/365. Dürfte also eher eine Besonderheit der Konfiguration bei Dir sein.

Standalone auf einem 15 Euro RasPi Zero etc. wäre sicher die bessere Wahl...

DNS over TLS dann natürlich auch über die Uplink DNS Server auf dem Adguard.

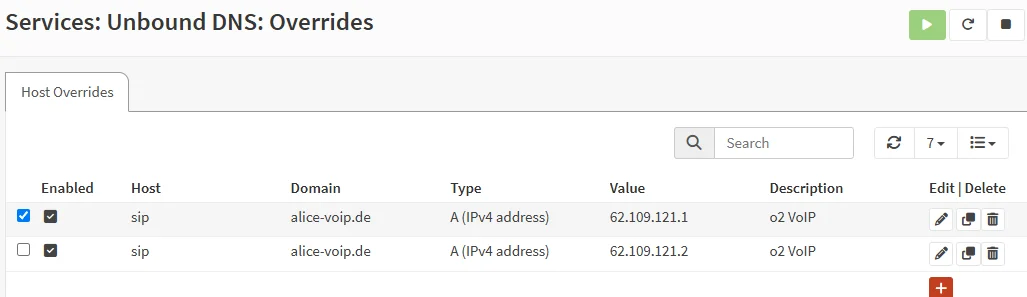

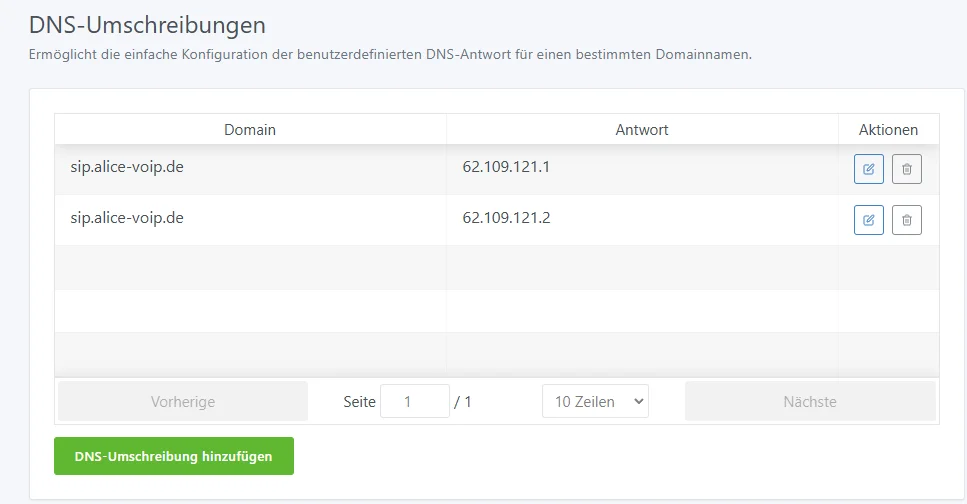

Standalone macht dich deutlich flexibler, da du die VoIP Geräte die vom O2 DNS abhängig sind vom Adguard ausnehmen kannst. Auch wenn der Adbuard mal offline ist kannst du über einen einzigen Eintrag im DHCP den Endgeräten wieder die Firewall geben und hast so einen schnellen Workaround.

DNS over TLS dann natürlich auch über die Uplink DNS Server auf dem Adguard.

Standalone macht dich deutlich flexibler, da du die VoIP Geräte die vom O2 DNS abhängig sind vom Adguard ausnehmen kannst. Auch wenn der Adbuard mal offline ist kannst du über einen einzigen Eintrag im DHCP den Endgeräten wieder die Firewall geben und hast so einen schnellen Workaround.

nur an welcher Stelle in der Kette?

Wie oben schon gesagt: nur bei den VoIP Geräten. Die dürfen vom DHCP nur den O2 DNS bekommen

ich habe das Setup ähnlich Deinem laufen. Können wir gerne mal vergleichen.

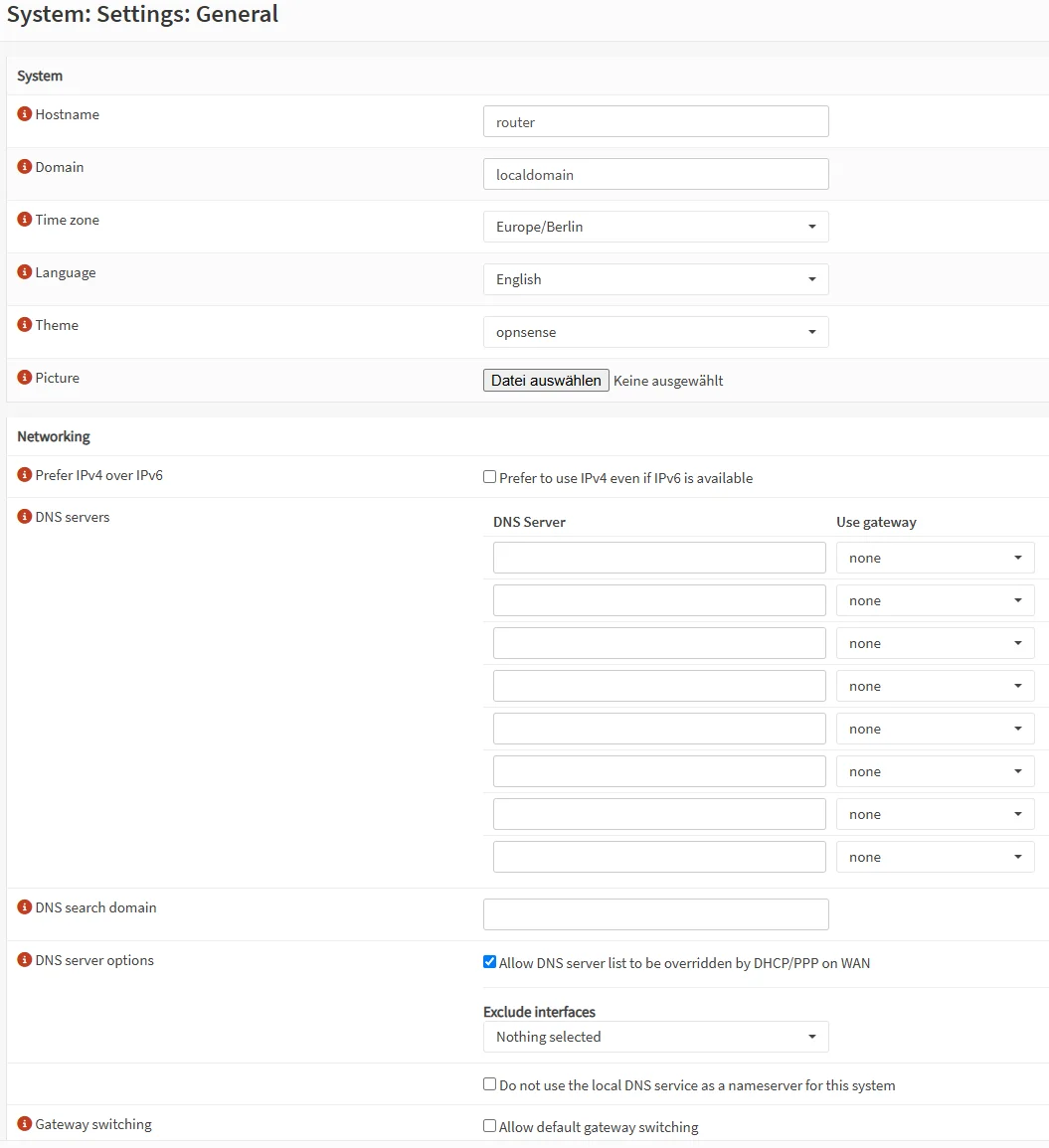

System > Settings > General: DNS Servers:

9.9.9.9

2620:fe::fe

1.1.1.1

(jeweils use gateway: none)

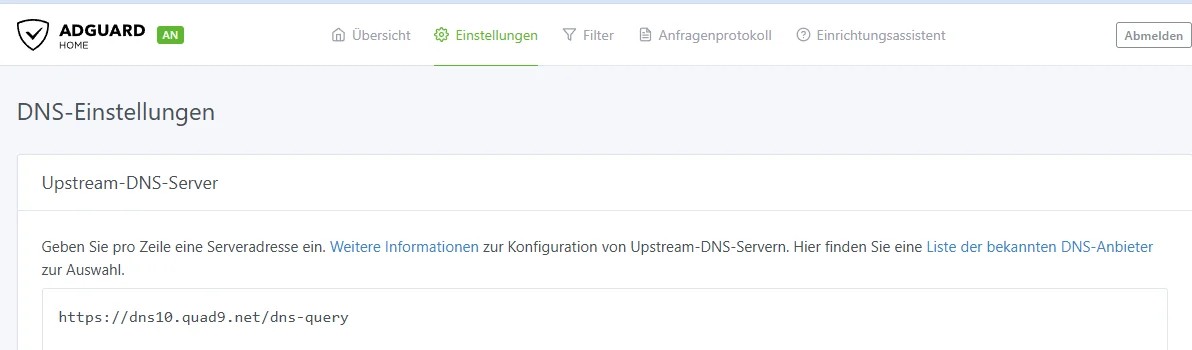

Services > adguard:

2 x on

Services > unbound > general:

Enabled

5353

All (recommended)

...

local zone type: transparent

adguard Home > Settings > DNS-Settings > Upstream DNS:

dns10.quad9.net/dns-query

security.cloudflare-dns.com/dns-query

tls:dns.quad9.net

tls:security.cloudflare-dns.com

Parallel requests

Fallback: 8.8.8.8

Bootstrap DNS Servers:

1.1.1.1

9.9.9.9

2606:4700:4700::1111

2620:fe::fe

Private reverse DNS:

Da habe ich jetzt im Prinzip die IP der OPNsense innerhalb der vLANs hinterlegt a la 192.168.178.1, 192.168.179.1, usw.

Use private reverse DNS resolver: on

Enable reverse resolving of clients IP addresses: on

der Rest darunter sollte Standard sein ...

Viel Erfolg.

System > Settings > General: DNS Servers:

9.9.9.9

2620:fe::fe

1.1.1.1

(jeweils use gateway: none)

Services > adguard:

2 x on

Services > unbound > general:

Enabled

5353

All (recommended)

...

local zone type: transparent

adguard Home > Settings > DNS-Settings > Upstream DNS:

dns10.quad9.net/dns-query

security.cloudflare-dns.com/dns-query

tls:dns.quad9.net

tls:security.cloudflare-dns.com

Parallel requests

Fallback: 8.8.8.8

Bootstrap DNS Servers:

1.1.1.1

9.9.9.9

2606:4700:4700::1111

2620:fe::fe

Private reverse DNS:

Da habe ich jetzt im Prinzip die IP der OPNsense innerhalb der vLANs hinterlegt a la 192.168.178.1, 192.168.179.1, usw.

Use private reverse DNS resolver: on

Enable reverse resolving of clients IP addresses: on

der Rest darunter sollte Standard sein ...

Viel Erfolg.

Fallback: 8.8.8.8

Besser nicht wenn man vor Dr. Google nicht nackig mit heruntergelassenen Hosen stehen will!! privacy-handbuch.de/handbuch_93d.htm

Kann ja auch nicht, lies mal nach, was die Funktion macht: homenetworkguy.com/how-to/create-unbound-dns-override-aliases-in ...

Die Qualität der Antworten bei komplexen technischen Fragen entspricht der Qualität der Suchergebnisse von Google & Co.

1/3 veraltet

1/3 Gut

1/3 falsch

Da hat ChatGPT ja die meisten seiner Informationen her.

Einfach Inhalte kopieren hat häufig "lustige" Nebenwirkungen.

Stefan