OPNsense mit Azure verbinden IPsec

Hey Zusammen, ich kämpfe aktuell damit, dass ich ein Azure VNET per IPsec an unser lokales Netz anbinden möchte.

Doch ich sehe aktuell vor einigen Problemen, denn aktuell geht leider noch garnix.

Infrastruktur:

Fritzbox hägt am WAN Port des Modems. Portweiterleitung (Port 500&4500)auf die OPNsense ins WAN interface.

Dort ist die IPsec Verbindung eingerichtet nach folgender Anleitung :

docs.opnsense.org/manual/how-tos/ipsec-s2s-route-azure.html

Ich weiß jetzt leider nicht, woran es noch liegen kann. Hab die algorithmen auch divers angepasst, doch kein Erfolg.

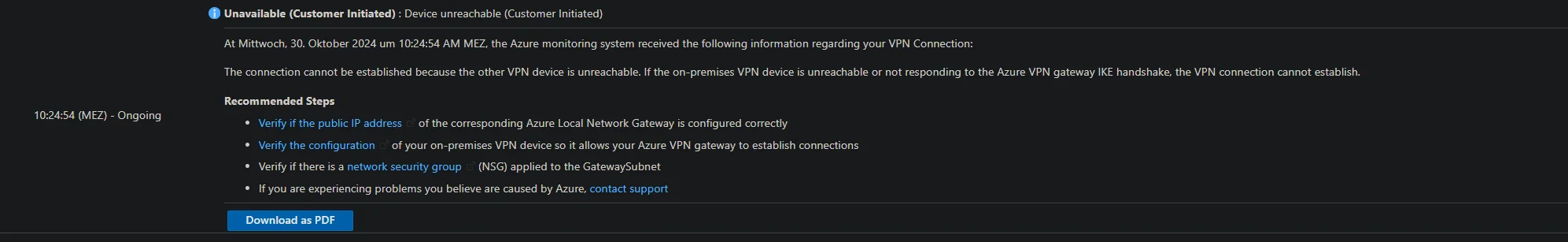

Azure jammert davon:

(siehe Anhang)

Ich weiß mittlerweile nicht weiter und die Anleitungen im Azure sind auch nicht wirklich Hilfreich.

Hat das vielleicht von euch schon jemand mal gemacht? Evtl bekannte Probleme?

Danke schonmal!

Freu mich auch eure Antworten

Doch ich sehe aktuell vor einigen Problemen, denn aktuell geht leider noch garnix.

Infrastruktur:

Fritzbox hägt am WAN Port des Modems. Portweiterleitung (Port 500&4500)auf die OPNsense ins WAN interface.

Dort ist die IPsec Verbindung eingerichtet nach folgender Anleitung :

docs.opnsense.org/manual/how-tos/ipsec-s2s-route-azure.html

Ich weiß jetzt leider nicht, woran es noch liegen kann. Hab die algorithmen auch divers angepasst, doch kein Erfolg.

Azure jammert davon:

(siehe Anhang)

Ich weiß mittlerweile nicht weiter und die Anleitungen im Azure sind auch nicht wirklich Hilfreich.

Hat das vielleicht von euch schon jemand mal gemacht? Evtl bekannte Probleme?

Danke schonmal!

Freu mich auch eure Antworten

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 669129

Url: https://administrator.de/forum/opnsense-mit-azure-verbinden-ipsec-669129.html

Ausgedruckt am: 22.07.2025 um 20:07 Uhr

16 Kommentare

Neuester Kommentar

Hast du auf deiner Fritzbox mal eine IPsec Verbindung konfiguriert? Wenn dort IPsec VPN aktiviert wurde, dann bleibt der Verbindungsaufbau hier hängen anstatt die Verbindung weiter zu leiten.

Des weiteren kann es natürlich daran liegen, dass der Azure Tunnel vielleicht kein NAT-Traversal kann. Das weiß ich gerade nicht.

Im besten Fall schmeißt du deine Fritte in dem Scenario raus.

Des weiteren kann es natürlich daran liegen, dass der Azure Tunnel vielleicht kein NAT-Traversal kann. Das weiß ich gerade nicht.

Im besten Fall schmeißt du deine Fritte in dem Scenario raus.

Zitat von @DjDomX:

Ah ok, aber das kann ja nicht so kimplziert sein, eine einfache IPsec verbindung von einem Netz zum anderen herzustellen oder? oder weißt du nen anderen client außer opnsense der das einfacher kann?

Ah ok, aber das kann ja nicht so kimplziert sein, eine einfache IPsec verbindung von einem Netz zum anderen herzustellen oder? oder weißt du nen anderen client außer opnsense der das einfacher kann?

IPsec ist ein bisschen zickig. Einfacher wäre Wireguard. Aber das kann Azure nicht.

Die besten Voraussetzungen sind erfüllt wenn du deine Fritzbox aus der Gleichung entfernst und eine direkt Verbindung über öffentliche IPs möglich ist.

Fritzbox hägt am WAN Port des Modems.

Modem?? Wie ist das genau gemeint? Eine reines NUR Modem oder auch ein Router? Wenn Letzteres betreibst du dann eine 3er Kaskade also Router -> Fritte -> OPNsense?Wenn es wirklich ein NUR Modem ist und kein Router dann wäre es deutlich sinnvoller die OPNsense direkt am Modem zu betreiben ohne die Fritte als stromfressender "Durchlauferhitzer" dazwischen. Leider wird der Begriff Modem und Router hier oft laienhaft verwechselt was dann oft zu Missverständnissen im Setup führt.

Portweiterleitung (Port 500&4500)auf die OPNsense ins WAN interface.

Wie leider so oft nur die halbe Miete. Die weiterführenden Links haben diverse Live Setups. Bedenke das all das nicht funktioniert wenn deine Kaskade mit der OPNsense als VPN Responder (Server) an einem DS-Lite Anschluß klemmt der generell eingehende IPv4 Sessions wegen CGNAT technisch unmöglich macht.

Wenn man alles richtig macht ist IPsec keineswegs zickig sondern immer dein bester (VPN) Freund! 😉

es kommen werder verbindung rein noch sonst was

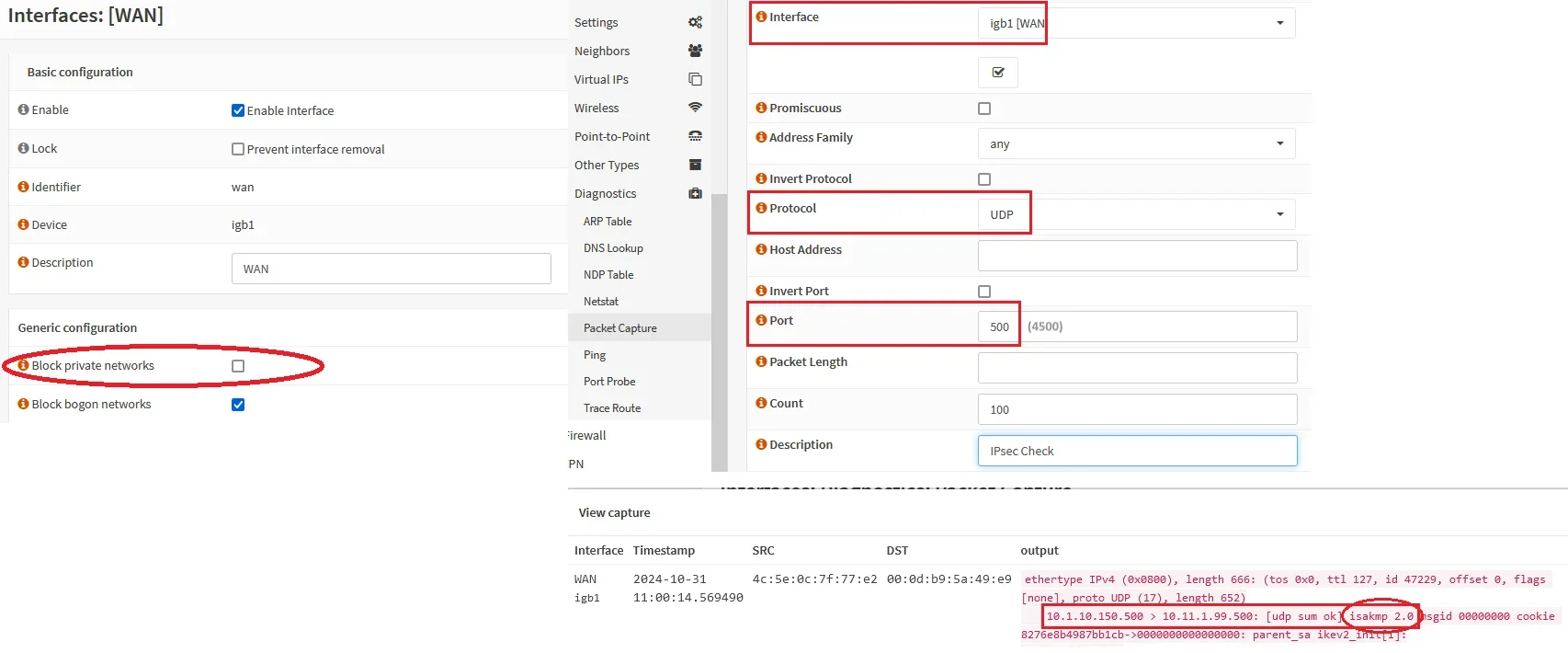

Zeigt klar das dein davorliegendes Port Forwarding nicht funktioniert, dein Regelwerk am WAN Port falsch oder fehlerhaft ist oder das du an einem DS-Lite Anschluss hängst!In jedem Falle solltest du über die Paket Capture Funktion am WAN Port deiner OPNsense eingehende IKEv2 Pakete (UDP 500) "sehen"!

Kommt dort nichts UDP 500 mässiges an ist es immer eine der 3 obigen Fehlerquellen!

warum meine neue Verbindung nicht mal ne anfrage bekommt

Wie bereits gesagt: Es kann dann ausschliesslich nur an den oben genannten 3 Gründen liegen:- Port Forwarding im davor kaskadierten Router falsch oder fehlerhaft.

- ⚠️ Was hier wichtig ist: Die Fritte ist selber ein aktiver IPsec VPN Router. Sollten hier in ihrer Konfig ein IPsec Setup oder ungenutzte Reste davon vorhanden sein scheitert ein Forwarding der IPsec Protokollports. Das gilt ebenso wenn einzelne Nutzer auf der Fritte konfiguriert sind. Das muss alles entfernt werden damit die Fritte IPsec forwardet andernfalls "denkt" sie eigehender IPsec Traffic ist für sie selber und forwardet diesen Traffic nicht!

- WAN Port Regelwerk für den Zugriff auf die WAN Port IP Adresse falsch oder fehlerhaft.

- ⚠️ Auch hier gilt das global im OPNsense Setup das Blocking der RFC 1918 IP Adressen unbedingt deaktiviert werden muss. Da du ja ein eigentlich unnötiges Router Kaskaden Setup nutzt mit einem RFC1918 Koppelnetz musst du unbedingt den globalen Zugang privater 1918 Netze am WAN erlauben. Siehe dazu auch "WAN Port Regel" HIER!

Kann das evtl. wer nachbauen?

Das kannst du doch auch selber einfach und schnell machen! Du hast dazu 2 einfache Optionen:- Hänge einfach statt der OPNsense temporär einen Wireshark Sniffer PC mit gleicher IP wie die Firewall an die Fritte und checke ob dort eingehende IKE Pakete (UDP 500 und ggf. 4500 (NAT Traversal) wenn OPNsense Initiator) eingehen! Das klappt natürlich nur dann wenn der Azure VPN Router der Initiator ist also der Client der aktiv die Tunnelverbindung aufbaut.

- Alternativ machst du das mit der onboard Paket Capture Funktion der OPNsense.

Bei umgedrehten Rollen von Responder und Initiator benötigst du natürlich weder Port Forwarding noch Regelwerke am WAN Port. Leider hast du bis dato noch nicht gesagt welche Seite hier welche Rolle hat.

Denke es war die OPNsense.

Ganz sicher nicht! Zu 99,9% ein Konfig Fehler deinerseits im IPsec!Wenn in der OPNsense schon offiziell eine Anleitung für die Anwendung in der Dokumentation veröffentlicht ist kannst du davon ausgehen das es auch wasserdicht klappt ansonsten würde es weltweit Proteste hageln von den Tausenden Usern die das weltweit erfolgreich nutzen.

Das IPsec Log der OPNsense hätte dir hier, wie immer, die Augen geöffnet und explizit gesagt wo dein Fehler ist und was schief läuft. Leider hats dazu nicht gereicht...

Aber warum einfach machen wenn es teuer und umständlich auch geht...

Case closed!

Serie: VPN

OPNsense mit Azure verbinden IPsec16