PFsense Port Forward und NAT

Hallo,

folgendes Problem bei einer PFSense 2.3.4_1.

Die PFsense ist eine VM auf einem Hyper-V Host.

Der Hyper-V Host steht im Rechenzentrum und mir ist ein /27 Subnetz zugewiesen.

Die PFSense hat die 79.xx.xxx.132 als WAN Ip-Adresse. Als Gateway die .129

WAN Interface

IP: 79.xx.xxx.132

Subnetz: 255.255.224.0

Gateway 79.xx.xxx.129

DNS: Welche aus dem RZ

LAN Interface

IP: 10.xx.xxx.1

Subnetz: 255.255.255.0

Gateway: ------

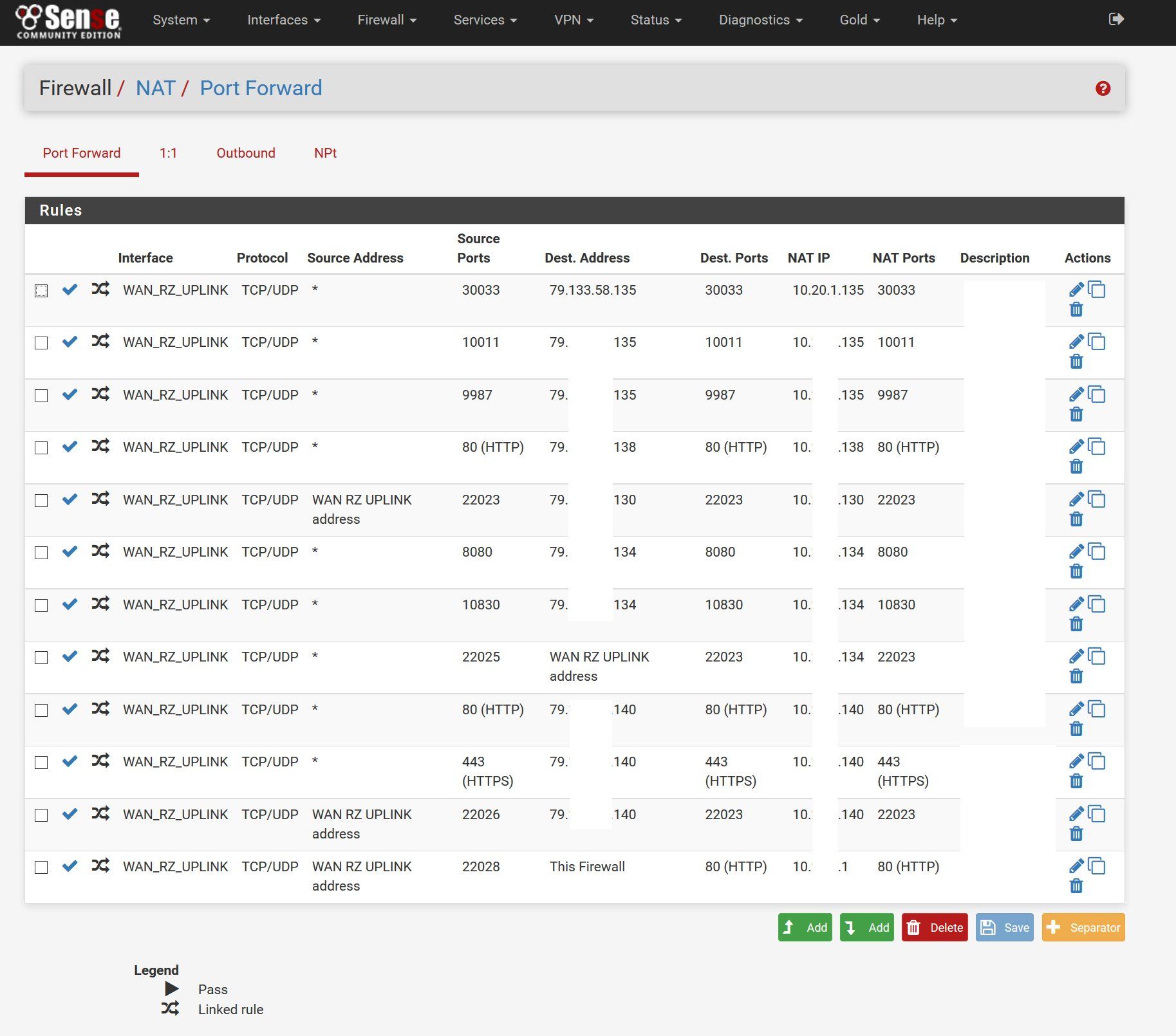

Nun habe ich mir diverse Adressen aus dem Subnetz als Virtual IP auf die PFsense gepackt und möchte gerne NAT Betreiben.

z.B

Cent OS 7 Webserver

IP: 10.xx.xxx.139

Subnetz: 255.255.255.0

Gateway: 10.xx.xxx.1

Die VM kommt ins Internet und ist aktuell via 1:1 NAT komplett erreichbar. Über die externe IP: 79.xx.xxx.139

Das stört mich und ich möchte nur noch die benötigten Ports weiterleiten, da die IP's auch knapp werden.

Nun lege ich z.B eine neue NAT Regel an, wie folgt:

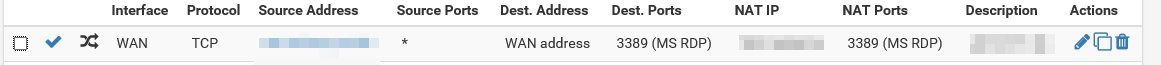

Interface: WAN_Uplink Protocol: TCP/UDP Source Adress: * Source Port: 4444 Destination Adress: 79.xx.xxx.139 Dest.Ports: 22 NAT IP: 10.xx.xxx.139 NAT Ports: 22

Leider bekomme ich über darüber aber leider keine Verbindung zu stande, in der Firewall wird auch kein Traffic dafür geloggt.

Ich stehe auf dem Schluach und weiß gerade nicht weiter.

Freundlichen Gruß

folgendes Problem bei einer PFSense 2.3.4_1.

Die PFsense ist eine VM auf einem Hyper-V Host.

Der Hyper-V Host steht im Rechenzentrum und mir ist ein /27 Subnetz zugewiesen.

Die PFSense hat die 79.xx.xxx.132 als WAN Ip-Adresse. Als Gateway die .129

WAN Interface

IP: 79.xx.xxx.132

Subnetz: 255.255.224.0

Gateway 79.xx.xxx.129

DNS: Welche aus dem RZ

LAN Interface

IP: 10.xx.xxx.1

Subnetz: 255.255.255.0

Gateway: ------

Nun habe ich mir diverse Adressen aus dem Subnetz als Virtual IP auf die PFsense gepackt und möchte gerne NAT Betreiben.

z.B

Cent OS 7 Webserver

IP: 10.xx.xxx.139

Subnetz: 255.255.255.0

Gateway: 10.xx.xxx.1

Die VM kommt ins Internet und ist aktuell via 1:1 NAT komplett erreichbar. Über die externe IP: 79.xx.xxx.139

Das stört mich und ich möchte nur noch die benötigten Ports weiterleiten, da die IP's auch knapp werden.

Nun lege ich z.B eine neue NAT Regel an, wie folgt:

Interface: WAN_Uplink Protocol: TCP/UDP Source Adress: * Source Port: 4444 Destination Adress: 79.xx.xxx.139 Dest.Ports: 22 NAT IP: 10.xx.xxx.139 NAT Ports: 22

Leider bekomme ich über darüber aber leider keine Verbindung zu stande, in der Firewall wird auch kein Traffic dafür geloggt.

Ich stehe auf dem Schluach und weiß gerade nicht weiter.

Freundlichen Gruß

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 346563

Url: https://administrator.de/forum/pfsense-port-forward-und-nat-346563.html

Ausgedruckt am: 16.07.2025 um 18:07 Uhr

11 Kommentare

Neuester Kommentar

Hi,

was meinst du genau ?

Du scheinst PortForward und NAT zu verwechseln oder zu vermischen.

-

Meinst du "dein Begriff von NAT" ausgehend oder eingehend ?

-

schreib mal an dem Beispiel des CentOS Webservers genau auf welche Ports du wie auf welche Adresse und Ports "natten" (nach deiner Definition) willst.

CH

was meinst du genau ?

Du scheinst PortForward und NAT zu verwechseln oder zu vermischen.

-

Meinst du "dein Begriff von NAT" ausgehend oder eingehend ?

-

schreib mal an dem Beispiel des CentOS Webservers genau auf welche Ports du wie auf welche Adresse und Ports "natten" (nach deiner Definition) willst.

CH

Leider bekomme ich über darüber aber leider keine Verbindung zu stande,

Das ist auch kein Wunder, denn du gibst den Source Pot fest vor. Dieser wird aber bei jedem Sessionaufbau dynamisch per Zufall ermittelt. Folglich ist es also klar das der Zugriff dann fehlschlägt.Hier muss "any" gesetzt sein und nur der Destination Port ist dann entsprechend zur Anwendung zu setzen.

Hi,

wie schon geschrieben, du vermischst bzw. verwechselst Port Forward und (1:1) NAT.

Du versuchst Port Forwarding einzurichten, verwendest aber für jeden interne Host eine externe IP: unnötig !!

entweder 1:1 NAT oder Port Forwarding von wenigen Adressen.

-

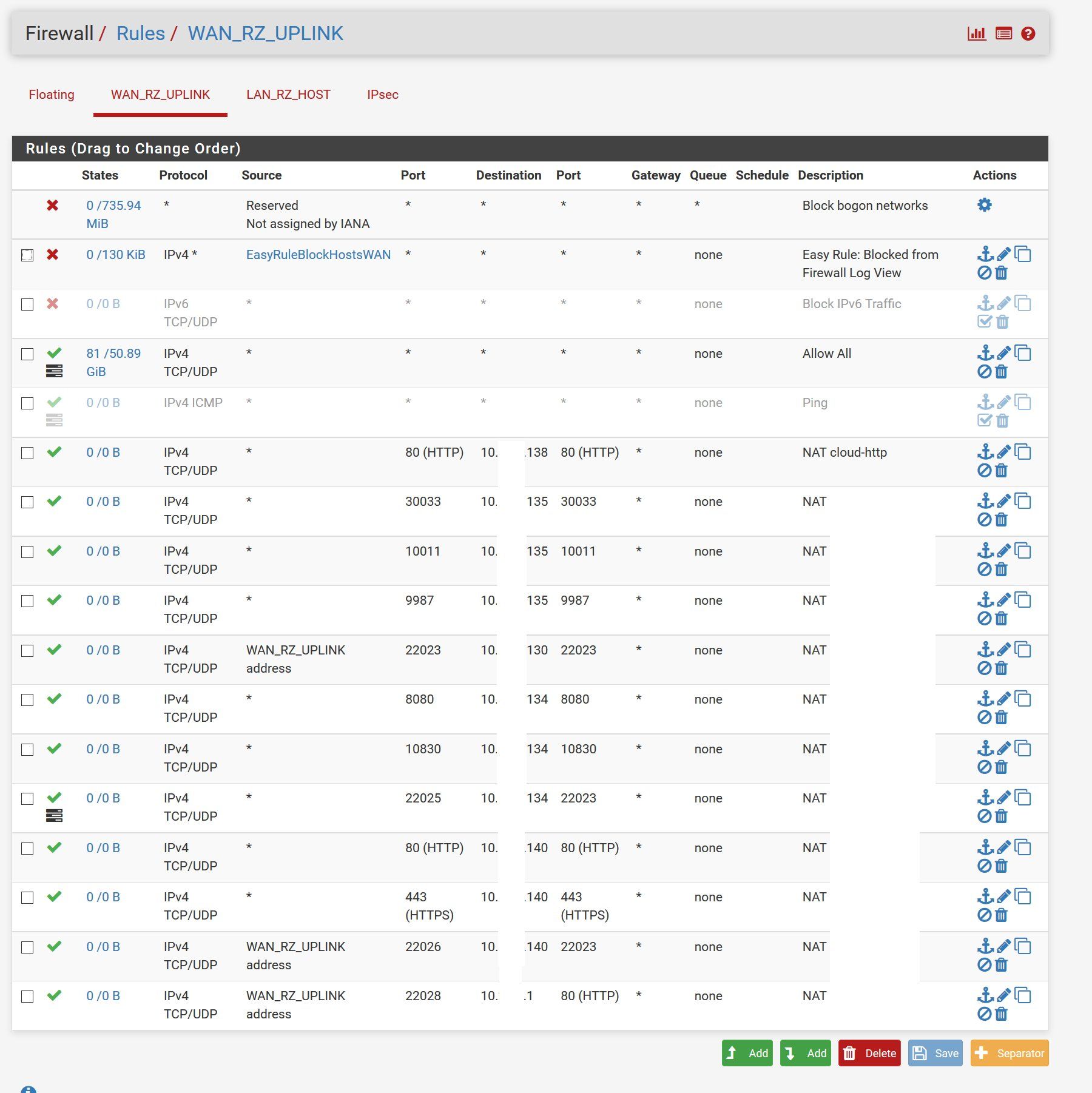

Warum deine Regeln nicht funktionieren: Wie Aqui schon schrieb: Source Port muß "any" sein. Ebenso solltest du anstelle von TCP/UDP nur TCP (oder UDP) einstellen.

Gruß

Christoph

wie schon geschrieben, du vermischst bzw. verwechselst Port Forward und (1:1) NAT.

Du versuchst Port Forwarding einzurichten, verwendest aber für jeden interne Host eine externe IP: unnötig !!

entweder 1:1 NAT oder Port Forwarding von wenigen Adressen.

-

Warum deine Regeln nicht funktionieren: Wie Aqui schon schrieb: Source Port muß "any" sein. Ebenso solltest du anstelle von TCP/UDP nur TCP (oder UDP) einstellen.

Gruß

Christoph

Das war mir nicht bewusst mit dem SourcePort.

Gehört zum kleinen Einmaleins des Netzwerkens und lernt man eigentlich in der ersten Klasse Netzwerkschule Geht mir auch darum wie ich in der PFSense z.B 2 virutelle IP's habe die jeweils mit Port 9987 auf unterschiedliche Interne IP's zeigen...

Dann hast du alles richtig gemacht, denn dafür brauchst du dann die virtuellen IPs.Wenn du den Fehler mit dem Source Port korrigierst wird es auch auf Anhieb klappen..

Ich nehme an, da verwende ich als Source Adresse

Die Frage ist jetzt etwas verwirrend ??In der ACL musst du am WAN Port den Zugriff folgendermaßen erlauben:

PASS Interface: WAN_Uplink

Protocol: TCP/UDP

Source Adress: ANY Source Port: ANY

Destination Adress: 79.xx.xxx.139 Dest.Ports: 9987 NAT IP: 10.xx.xxx.139 Ports: 9987

Die Destination Adress kannst du natürlich auch als Alias Adresse anlegen. Das ist eher kosmetisch und dient der besseren Übersicht.