Pfsense - rules: Funktion von LAN net

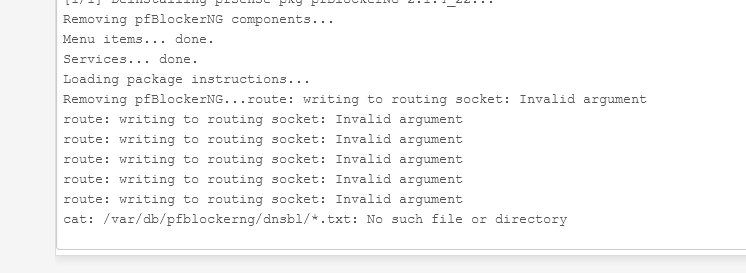

Hallo liebe Netzwerker, ich bin heute auf ein Loch in meiner Firewall gestoßen, dessen Ursache ich nicht recht nachvollziehen kann. Also erklärt mir doch bitte ob/warum ich zu blöd war bzw. was an der Rule-Option "LAN net" ich falsch verstehe.

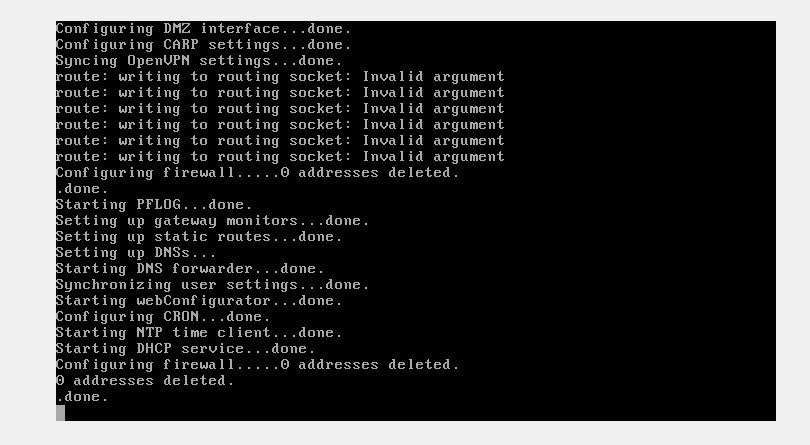

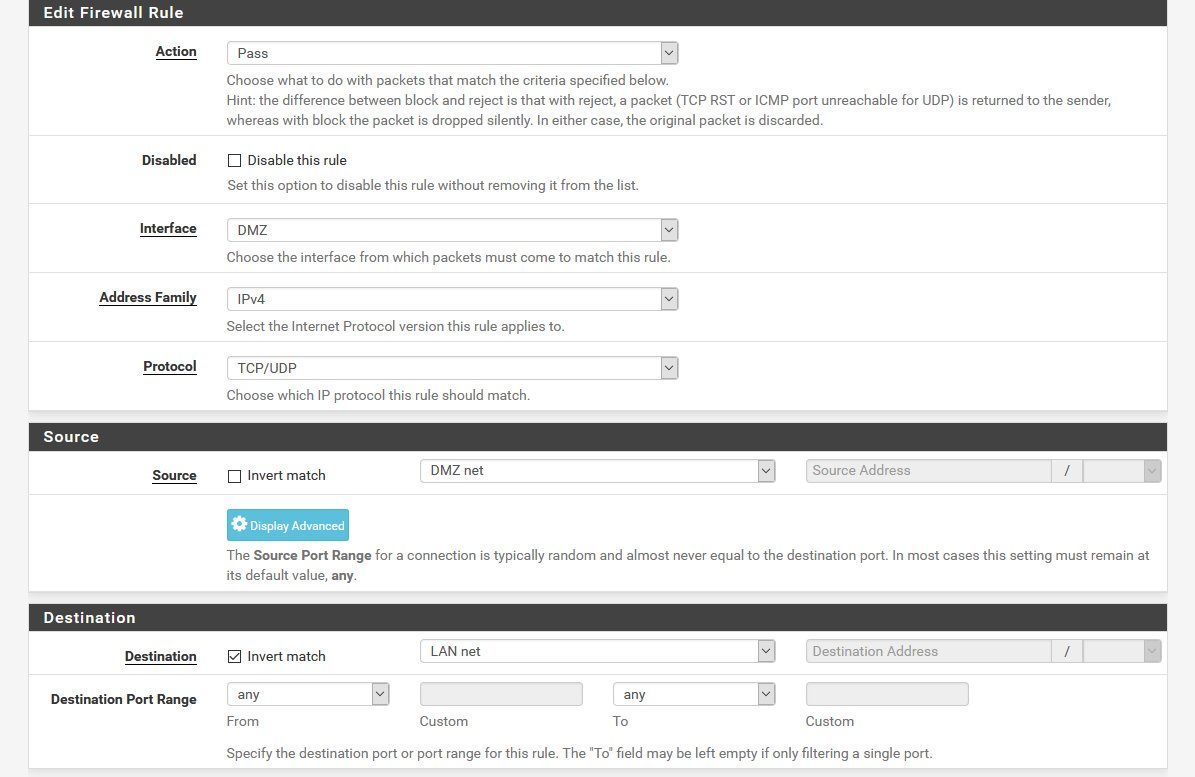

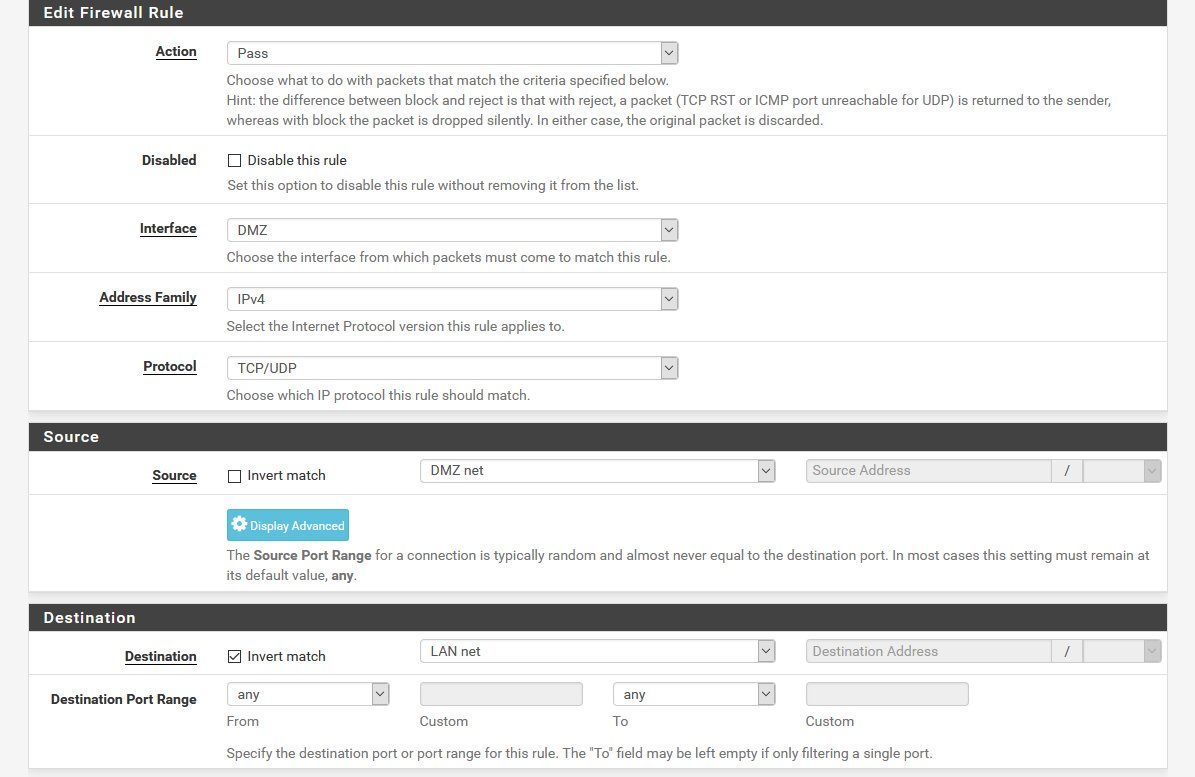

Mein Setup ist eine kleine pfsense mit physischen Interfaces für WAN, LAN (192.168.2.0) und DMZ (192.168.10.0). In der DMZ stehen u.a. Web- und Mailserver. Diese sollen das Internet erreichen können, natürlich nicht aber das LAN. Da keine weiteren Interfaces bestehen, fand ich, es genügt das LAN auszuschließen, mit der Regel in Rules/DMZ:

Sieht in der Config also so aus:

Ich war der Auffassung, LAN net meint das gesamte Subnet für das LAN und mit der "allow" Regel bei invertierter Destination "LAN net" erlaube ich Zugriff überall hin, aber nicht ins LAN.

So verstehe ich auch die Netgate-Dokumentation

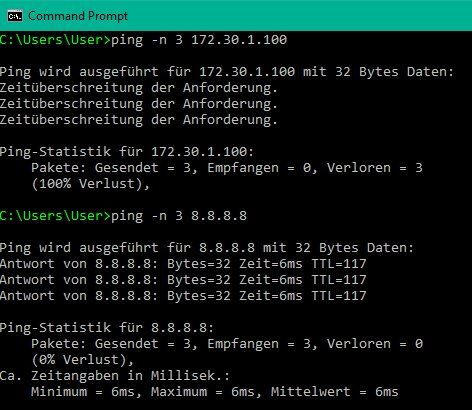

Aber Pustekuchen, die DMZ erreicht das LAN:

Was ist hier falsch?

Klar, ich hätte das anders lösen können und habe das auch schon, also bitte keine Lösungen, sondern ich würde gern verstehen, warum "!LAN net" hier nicht greift. Wahrscheinlich ist es ganz einfach und ich stehe nur auf dem Schlauch.

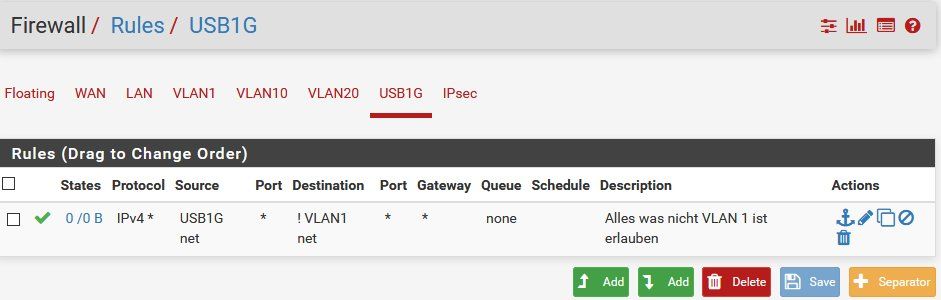

Die alternativ von mir angewendete (und sicher sauberere) Lösung

funktioniert. Was also ist an "LAN net" hier anders als an 192.168.2.0/24?

Danke für Eure Gedanken!

Mein Setup ist eine kleine pfsense mit physischen Interfaces für WAN, LAN (192.168.2.0) und DMZ (192.168.10.0). In der DMZ stehen u.a. Web- und Mailserver. Diese sollen das Internet erreichen können, natürlich nicht aber das LAN. Da keine weiteren Interfaces bestehen, fand ich, es genügt das LAN auszuschließen, mit der Regel in Rules/DMZ:

Sieht in der Config also so aus:

Ich war der Auffassung, LAN net meint das gesamte Subnet für das LAN und mit der "allow" Regel bei invertierter Destination "LAN net" erlaube ich Zugriff überall hin, aber nicht ins LAN.

So verstehe ich auch die Netgate-Dokumentation

Aber Pustekuchen, die DMZ erreicht das LAN:

Was ist hier falsch?

Klar, ich hätte das anders lösen können und habe das auch schon, also bitte keine Lösungen, sondern ich würde gern verstehen, warum "!LAN net" hier nicht greift. Wahrscheinlich ist es ganz einfach und ich stehe nur auf dem Schlauch.

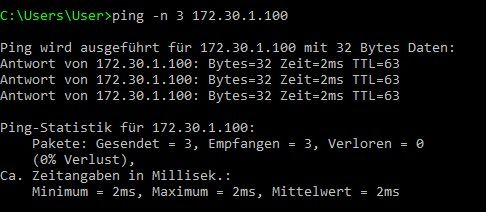

Die alternativ von mir angewendete (und sicher sauberere) Lösung

funktioniert. Was also ist an "LAN net" hier anders als an 192.168.2.0/24?

Danke für Eure Gedanken!

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 639722

Url: https://administrator.de/forum/pfsense-rules-funktion-von-lan-net-639722.html

Ausgedruckt am: 08.07.2025 um 00:07 Uhr

16 Kommentare

Neuester Kommentar

Hallo,

Ohne die Gateway IP. LAN.NET is intended for everything but the gateway. You need to use lan address if you want the Gateway. ES gibt LAN ADDRESS und LAN NET

reddit.com/r/PFSENSE/comments/jt8be5/whats_the_difference_betwee ...

Gruß,

Peter

Ohne die Gateway IP. LAN.NET is intended for everything but the gateway. You need to use lan address if you want the Gateway. ES gibt LAN ADDRESS und LAN NET

reddit.com/r/PFSENSE/comments/jt8be5/whats_the_difference_betwee ...

Gruß,

Peter

Würde dann aber bedeuten das die .2.153 die Firewall Interface IP ist. Dann ein typisches Problem weil der TO vergessen hat die Anti Lockout Rule zu deaktivieren.

Wäre etwas komisch denn der TO wird vermutlich nicht solche Adressen mitten im IP Segment als zentrale Gateway IP für die Firewall verwenden. Kundige Netzwerker nehmen bei einem 24er Prefix da immer die .1 oder .254. Leider bleibt hier mal wieder nur raten.

Es geht ja um eine SSH Session vom Absender .10.151 auf das Ziel .2.153. Wäre also hilfreich wenn man wüsste was sich hinter diesen Hostadressen verbirgt.

Wäre etwas komisch denn der TO wird vermutlich nicht solche Adressen mitten im IP Segment als zentrale Gateway IP für die Firewall verwenden. Kundige Netzwerker nehmen bei einem 24er Prefix da immer die .1 oder .254. Leider bleibt hier mal wieder nur raten.

Es geht ja um eine SSH Session vom Absender .10.151 auf das Ziel .2.153. Wäre also hilfreich wenn man wüsste was sich hinter diesen Hostadressen verbirgt.

Dann hast du vermutlich einen Fehler im Regelwerk selber. Ist die "!LAN_net" Rule deine einzige Regel auf dem .2.0er Port der Firewall ??

Wenn ja hast du ggf. hier die Grundregel "Firt match wins !" übersehen sollten wirklich noch weitere Regeln dort definiert sein die in der Reihenfolge VOR der "!LAN_net" Rule stehen und ggf. global TCP 22 erlauben oder andere Teile der IP Range dort in dem der Server liegt.

Dann ergibt das einen positiven Hit im Regelwerk und der gesamte Rest wird NICHT mehr abgearbeitet !

Könnte das ein möglicher Grund sein ?

Ansonsten hast du vermutlich einen Bug gefunden.

Wenn ja hast du ggf. hier die Grundregel "Firt match wins !" übersehen sollten wirklich noch weitere Regeln dort definiert sein die in der Reihenfolge VOR der "!LAN_net" Rule stehen und ggf. global TCP 22 erlauben oder andere Teile der IP Range dort in dem der Server liegt.

Dann ergibt das einen positiven Hit im Regelwerk und der gesamte Rest wird NICHT mehr abgearbeitet !

Könnte das ein möglicher Grund sein ?

Ansonsten hast du vermutlich einen Bug gefunden.

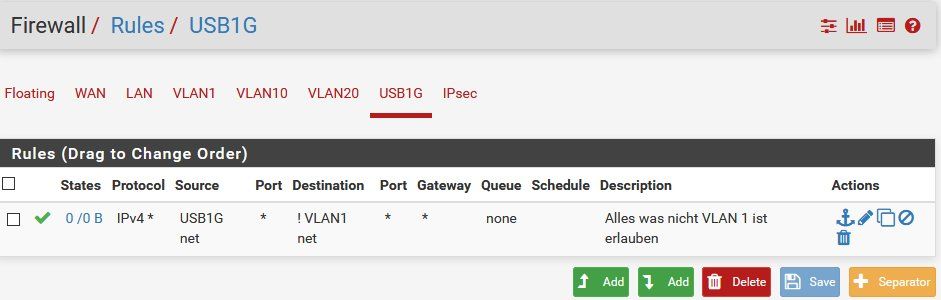

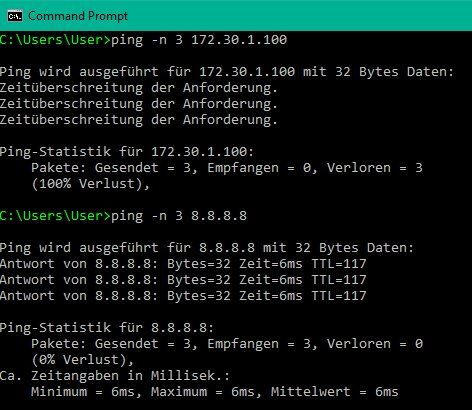

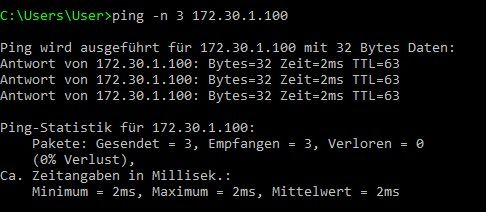

So, Labor Test gemacht und um das Ergebnis gleich vorweg zu nehmen: Es klappt fehlerlos wie es soll !

Testobjegt ist ein Managed Switch im VLAN 1 mit der IP 172.30.1.100

Fazit: Works as designed ! 😉

Bei dir muss also irgendetwas anderes den Ping verhindern.

Case closed.

Wie kann ich einen Beitrag als gelöst markieren?

Testobjegt ist ein Managed Switch im VLAN 1 mit der IP 172.30.1.100

Fazit: Works as designed ! 😉

Bei dir muss also irgendetwas anderes den Ping verhindern.

Case closed.

Wie kann ich einen Beitrag als gelöst markieren?

Na ja, wenn Du TCP/UDP Regeln mit ICMP testest, ist das nicht wirklich zielführend.

Grüße

lcer