PfSense - VPN-Verbindung über Captive Portal?

Hallo,

seit mehreren Jahren biete ich unseren Gästen erfolgreich einen WLAN-Zugriff über das Captive Portal von pfSense an. Jetzt kam ein Gast mit dem Anliegen, er möchte gerne eine VPN-Verbindung aufbauen, um auf sein Heim-Netzwerk (NAS) Zugriff zu erhalten. Er konnte jedoch keine Verbindung über VPN herstellen. Mein erster Gedanke war, dass die dafür notwendigen Ports nicht freigeschalten sind.

Nach einiger Recherche konnte ich folgendes herausfinden:

von aqui

IPSec Site to Site mit pfSense - Wobei ich IPSec ja nicht benötige, oder?

Hier nochmal die ToDos dafür:

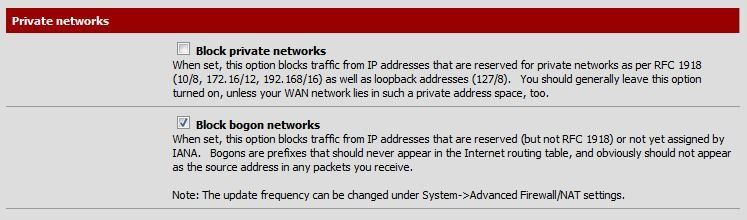

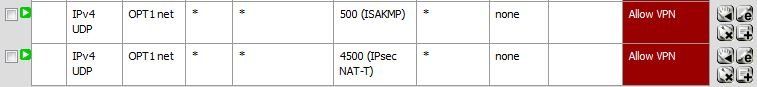

Den Haken beim WAN (Firewall Blocker von RFC 1918 IP Netzen) habe ich entfernt. Nun sind vermutlich noch an WAN oder OPT1die entsprechenden Ports (500 u. 4500) freizugeben. Wie sind die Einträge zu erfolgen? Sind damit in pfSense alle nötigen zusätzlichen Einstellungen getroffen?

Kann mir jemand auf die Sprünge helfen? Vielen Dank im Voraus und noch ein schönes Wochenende!

Gruß

micson

seit mehreren Jahren biete ich unseren Gästen erfolgreich einen WLAN-Zugriff über das Captive Portal von pfSense an. Jetzt kam ein Gast mit dem Anliegen, er möchte gerne eine VPN-Verbindung aufbauen, um auf sein Heim-Netzwerk (NAS) Zugriff zu erhalten. Er konnte jedoch keine Verbindung über VPN herstellen. Mein erster Gedanke war, dass die dafür notwendigen Ports nicht freigeschalten sind.

Nach einiger Recherche konnte ich folgendes herausfinden:

von aqui

IPSec Site to Site mit pfSense - Wobei ich IPSec ja nicht benötige, oder?

Hier nochmal die ToDos dafür:

- am WAN Port der pfSense statische IP einrichten die außerhalb des DHCP Pools der FB liegt, Gateway und DNS an der pfSense auf die FB IP einstellen.

- Check an der pfSense unter Diagnostics mit Ping 8.8.8.8 das Internet Connectivity besteht

- Port Forwarding an der FB vor der pfSense auf die WAN IP Adresse der pfSense einstellen: UDP 500, UDP 4500, ESP Protokoll (IP Protokoll Nr. 50 Achtung: KEIN TCP oder UDP 50 !!)

- Default Firewall Blocker von RFC 1918 IP Netzen am WAN Port der pfSense entfernen !

- pfSense Firewall Rule am WAN Port von Eingehend Source ANY auf die Destination WAN IP der pfSense für die o.a. 3 IPsec Ports bzw. Protokolle erlauben !

- IPsec Verbindung aufbauen, diese sollte dann aktiv sein

- Entsprechende lokale Interfaces an der remoten pfSense müssen pingbar sein. Voraussetzung ist das auf der anderen Seite genau die o.a. Schritte ebenfalls ausgeführt werden sollte sich die pfSense dort auch HINTER einem NAT Router befinden !

- Firewall Rules auf dem Tunnel Interface entsprechen anpassen (PASS) das die Pakete der beiden lokalen LANs dort entsprechend im Tunnel passieren können. Oder testweise temporär eine "Schrottschussregel" any any auf diesen Tunnelinterfaces einrichten.

Den Haken beim WAN (Firewall Blocker von RFC 1918 IP Netzen) habe ich entfernt. Nun sind vermutlich noch an WAN oder OPT1die entsprechenden Ports (500 u. 4500) freizugeben. Wie sind die Einträge zu erfolgen? Sind damit in pfSense alle nötigen zusätzlichen Einstellungen getroffen?

Kann mir jemand auf die Sprünge helfen? Vielen Dank im Voraus und noch ein schönes Wochenende!

Gruß

micson

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 313167

Url: https://administrator.de/forum/pfsense-vpn-verbindung-ueber-captive-portal-313167.html

Ausgedruckt am: 29.07.2025 um 20:07 Uhr

8 Kommentare

Neuester Kommentar

Guten Abend micson,

aus meiner Sicht brauchst du folgendes:

Gruß

Dani

aus meiner Sicht brauchst du folgendes:

- Du musst auf der pfSense in einer Regel von LAN-WAN die notwendigen VPN-Ports durchlassen

- Der Gast muss sich zuerst am CP authentifizieren. Danach kann er problemlos von seinem Notebook den VPN-Tunnel aufbauen.

- Evtl. ist es erforderlich, dass du an deinem Internetschluss eine IPv4 (kein Dualstack Lite) hast.

Gruß

Dani

Guten Abend,

also vielleicht stehe ich ja komplett auf dem Schlauch, aber warum solltest du an deiner PfSense überhaupt etwas ändern müssen?

Solang er bei dir über das Captive Portal eine IP bekommt und Internet hat liegt es doch nur mehr an der Konfiguration bei ihm zu Hause ob es mit dem VPN klappt oder nicht, oder übersehe ich etwas?

Gruß

also vielleicht stehe ich ja komplett auf dem Schlauch, aber warum solltest du an deiner PfSense überhaupt etwas ändern müssen?

Solang er bei dir über das Captive Portal eine IP bekommt und Internet hat liegt es doch nur mehr an der Konfiguration bei ihm zu Hause ob es mit dem VPN klappt oder nicht, oder übersehe ich etwas?

Gruß

Mein erster Gedanke war, dass die dafür notwendigen Ports nicht freigeschalten sind.

Ja, auch unser und dem wird auch vermutlich so sein wenn du auf dem Gastnetz Segment mit einer Whitelist Firewall Regel arbeitest wie es eigentlich üblich ist.Leider teilst du uns nicht mit WAS für ein VPN der Client nutzt, denn das ist wichtig um die entsprechenden Ports in der Firewall bzw. den Regeln am Clinet Captive Portal Segment zu öffnen.

Z.B.

PPTP VPN

TCP 1723

GRE Protokoll (Nummer 47)

IPsec VPN

UDP 500

UDP 4500

ESP Protokoll (Nummer 50)

Nur um dir mal die wichtigsten zu nennen. Es gibt aber noch diverse mehr wie SSL basierte z.B. UDP 1194 bei OpenVPN usw. usw.

Ohne diese Schlüsselinformation von dir bleibt uns mal wieder nur raten oder die berühmte Kristallkugel...

Dein Hinweis auf das IPsec Tutorial ist kompletter Unsinn hier, denn das gilt ja nur wenn die Firewall selber VPN Server ist.

Das ist ja überhaupt nicht der Fall hier !!

Bei dir will ein Client ja lediglich von seinem Laptop, Smartphone oder was auch immer eine VPN Verbindung zu einem remoten Ziel aufmachen.

Aktiv ist als Server ist also deine Firewall damit logischerweise überhaupt nicht beteiligt.

Einzig das am Gastsegment natürlich die vom Gast benutzen VPN Protokolle passieren müssen mit einer entsprechenden FW Regel dort !! (...das hatte Kollege michi1983 übersehen)

2ter wichtiger Punkt ist WIE du die pfSense am Internet betreibst ???

Mit einem nur Modem direkt am Providerport oder mit einer Routerkaskade und doppeltem NAT.

Bei nur Modem hast du keinerlei Schwierigkeiten, bei letzterem (Routerkaskade) lauert allerdings der Teufel im Detail wenn du einige VPN Protokolle betreiben willst.

Hier musst du zwingend bei IPsec z.B. ESP am davor kaskadierten Router auf die pfSense forwarden. Ebenso bei L2TP und bei PPTP das GRE Protokoll. Siehe z.B. im Fall von PPTP hier:

VPNs einrichten mit PPTP

Mehr ist aber nicht zu beachten.

Zitat von @aqui:

Einzig das am Gastsegment natürlich die vom Gast benutzen VPN Protokolle passieren müssen mit einer entsprechenden FW Regel dort !! (...das hatte Kollege michi1983 übersehen)

Ah okay, das habe ich wirklich übersehen bzw nicht gewusst wie das CP von PfSense das handelt - da noch nie eingesetzt. Aber wieder was gelernt Einzig das am Gastsegment natürlich die vom Gast benutzen VPN Protokolle passieren müssen mit einer entsprechenden FW Regel dort !! (...das hatte Kollege michi1983 übersehen)

Gruß

Das CP behandelt das ja auch gar nicht !! Da hattest du schon Recht.

Das CP Interface ist ja aber wie ander Ports erstmal auch ein normales Netzwerk Interface an der Firewall für das natürlich die entsprechenden Regeln gelten bzw. die FW Regeln an dem Port.Wenn der TO das richtig gemacht hat arbeitet er da mit einer Whitelist und hoffentlich nicht mit any zu any Scheunentorregel...?!

Der Knackpunkt ist der kaskadierte NAT Router davor. Hier gelten die gleichen Dinge wie auch sonst das z.B. PPTP oder IPsec ohne NAT Traversal oder VPN Passthrough die NAT Firewall nicht überwinden können.

Das CP Interface ist ja aber wie ander Ports erstmal auch ein normales Netzwerk Interface an der Firewall für das natürlich die entsprechenden Regeln gelten bzw. die FW Regeln an dem Port.Wenn der TO das richtig gemacht hat arbeitet er da mit einer Whitelist und hoffentlich nicht mit any zu any Scheunentorregel...?!

Der Knackpunkt ist der kaskadierte NAT Router davor. Hier gelten die gleichen Dinge wie auch sonst das z.B. PPTP oder IPsec ohne NAT Traversal oder VPN Passthrough die NAT Firewall nicht überwinden können.

Und bei den Firewall-Rules folgende Regeln bei meinem Gastnetzwerk (OPT1) hinzugefügt.

Das Allerwichtigste fehlt hier und das ist das ESP Protokoll !! Ein zentraler Bestandteil des IPsec VPN Protokolls.Zeigt einmal mehr das du die Tutorial hier vermutlich mit keine Silbe gelesen hast

IPSEC Protokoll - Einsatz, Aufbau, benötigte Ports und Begriffserläuterungen

IPsec VPNs einrichten mit Cisco, Mikrotik, pfSense Firewall, FritzBox, Smartphone sowie Shrew Client Software

IPsec VPN Praxis mit Standort Vernetzung Cisco, Mikrotik, pfSense, FritzBox u.a

Also bitte nochmal lesen. Das hilft wirklich !!

Dort ist auch alles zum Thema RFC 1918 IP Netze erklärt bei NAT Router Kaskaden vor der Firewall. Das wird gefühlte 10mal pro Woche hier gefragt...

Aber gut wenns nun alles klappt wie es soll !