PfSense vs. opnSense

Hallo zusammen,

ich habe seit einigen Jahren pfSense im Einsatz und bin soweit auch zufrieden.

Jetzt habe ich mir vor einiger Zeit neue Hardware dafür gekauft und meine config soweit auch auf die neue Hardware umsiedeln können.

Noch ist die neue Hardware allerdings nicht aktiv im Einsatz.

Nun lese ich viel von opnSense und bin neugierig.

Die Frage die sich mir jetzt stellt, was ist besser? Gibt es da überhaupt pro & cons oder sind sich die Beiden so sehr ähnlich?

Könnte ich denn meine config der pfsense übernehmen zu pfsense?

Ich weiß, die Frage widerspricht sich mit dem zufrieden sein, jedoch hinterfrage ich lieber jetzt bevor ich die aktuelkl laufende pfsense abschalte.

ich habe seit einigen Jahren pfSense im Einsatz und bin soweit auch zufrieden.

Jetzt habe ich mir vor einiger Zeit neue Hardware dafür gekauft und meine config soweit auch auf die neue Hardware umsiedeln können.

Noch ist die neue Hardware allerdings nicht aktiv im Einsatz.

Nun lese ich viel von opnSense und bin neugierig.

Die Frage die sich mir jetzt stellt, was ist besser? Gibt es da überhaupt pro & cons oder sind sich die Beiden so sehr ähnlich?

Könnte ich denn meine config der pfsense übernehmen zu pfsense?

Ich weiß, die Frage widerspricht sich mit dem zufrieden sein, jedoch hinterfrage ich lieber jetzt bevor ich die aktuelkl laufende pfsense abschalte.

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 513508

Url: https://administrator.de/forum/pfsense-vs-opnsense-513508.html

Ausgedruckt am: 04.08.2025 um 08:08 Uhr

49 Kommentare

Neuester Kommentar

Zitat von @certifiedit.net:

Hast du dir den schon Mal eine aktiv verwaltete Business Firewall angeschaut? Bspw eine Sophos?

VG

Hast du dir den schon Mal eine aktiv verwaltete Business Firewall angeschaut? Bspw eine Sophos?

VG

Also da würde ich bei der Sense bleiben.

Es sei denn eine Sophos bietet mir irgend ein essentielles Feature was mich dazu bewegen würde.

Im Grund interessiert mich das Thema PfSense vs OpenSense ebenfalls.

Ja, mehr konnte ich auch nicht finden.

Wobei ich mich mit dem Menü nicht anfreunden konnte.

Ich habe die OpenSense mal in na VM installiert. Es sieht ganz nett aus. Ein plus ist sicherlich die Erweiterbarkeit. Aber einen treffenden Grund von einer super Funktionierenden PfSense zu wechseln habe ich nicht gefunden.

Wobei ich mich mit dem Menü nicht anfreunden konnte.

Ich habe die OpenSense mal in na VM installiert. Es sieht ganz nett aus. Ein plus ist sicherlich die Erweiterbarkeit. Aber einen treffenden Grund von einer super Funktionierenden PfSense zu wechseln habe ich nicht gefunden.

Da die Frage immer wieder kommt, ein Ausschnitt aus einem Security Forum in dem es genau um die Frage ging,;

Which is better is subject to what you want. If you want a full featured firewall with intrusion detection and application control, Sophos is the way to go. If you want a hot-rod where you control every nut and bolt, go pfsense.

There probably isn't anything that Sophos does that pfsense can't be made to do, but with Sophos, getting something done is one or two mouse clicks. With pfsense, anything other than basic firewall functionality requires lots of research, installing third party packages, then trying to figure out how to make it all play together using probably outdated documentation.

Think of pfsense as a homemade bucket-T roadster with a Chevy 350 engine. Great performance, but the driver's seat is an aluminum lawn chair, and when it rains, you get wet.

Another way to look at it is that Sophos has a task oriented menu system. With pfsense, the web menus are essentially just a front end for the myriad of configuration options that each component requires.

An example of this is creating client access VPN. With Sophos, you enter a few details, click a few buttons, and Sophos builds all of the needed pieces for you including a web portal where clients can download their certificates and client software.

With pfsense, you first have to make pfsense a certificate authority which requires you to configure a dozen options that require a masters degree in certificates to understand. To make matters worse, 90% of those options have reasonable default values that could have been used instead of making the user figure out what needs to go there. Then you have to configure certificates for the users. Then you have to set up the networking. Then you have to set up DHCP. Then you have to get the client cert and the client software to the user.

Last thought: If you decide to go with pfsense, check out OPNSense and research why you might want to choose it instead of pfsense.

Kommt eben darauf an...und da der Zeitfaktor immer wichtiger wird, spart man sich durch direktes Open source eben meist nichts mehr zum veredelten. Und wenn man das tut, dann erst Recht nicht, weil dann nicht genug know how davor sitzt. Zu gegeben wenn man nicht weiss, was man tut hilft einem die Sophos auch nichts...aber das dürfte auf der Hand liegen.

Viele Grüße

Which is better is subject to what you want. If you want a full featured firewall with intrusion detection and application control, Sophos is the way to go. If you want a hot-rod where you control every nut and bolt, go pfsense.

There probably isn't anything that Sophos does that pfsense can't be made to do, but with Sophos, getting something done is one or two mouse clicks. With pfsense, anything other than basic firewall functionality requires lots of research, installing third party packages, then trying to figure out how to make it all play together using probably outdated documentation.

Think of pfsense as a homemade bucket-T roadster with a Chevy 350 engine. Great performance, but the driver's seat is an aluminum lawn chair, and when it rains, you get wet.

Another way to look at it is that Sophos has a task oriented menu system. With pfsense, the web menus are essentially just a front end for the myriad of configuration options that each component requires.

An example of this is creating client access VPN. With Sophos, you enter a few details, click a few buttons, and Sophos builds all of the needed pieces for you including a web portal where clients can download their certificates and client software.

With pfsense, you first have to make pfsense a certificate authority which requires you to configure a dozen options that require a masters degree in certificates to understand. To make matters worse, 90% of those options have reasonable default values that could have been used instead of making the user figure out what needs to go there. Then you have to configure certificates for the users. Then you have to set up the networking. Then you have to set up DHCP. Then you have to get the client cert and the client software to the user.

Last thought: If you decide to go with pfsense, check out OPNSense and research why you might want to choose it instead of pfsense.

Kommt eben darauf an...und da der Zeitfaktor immer wichtiger wird, spart man sich durch direktes Open source eben meist nichts mehr zum veredelten. Und wenn man das tut, dann erst Recht nicht, weil dann nicht genug know how davor sitzt. Zu gegeben wenn man nicht weiss, was man tut hilft einem die Sophos auch nichts...aber das dürfte auf der Hand liegen.

Viele Grüße

Im Prinzip trifft die Diskussion auf jede Firewall zu.

Eine Watchguard hat sicherlich auch gewisse Vorzüge gegenüber einer PaloAlto.

Im Endeffekt kommt es drauf an worin der/die L8 Position fit ist.

Wurde hier doch auch schon mal gesagt. Die Konfiguration ist nur so gut wie die Person, die sie eingerichtet hat und was die Basis hergibt.

Eine Watchguard hat sicherlich auch gewisse Vorzüge gegenüber einer PaloAlto.

Im Endeffekt kommt es drauf an worin der/die L8 Position fit ist.

Wurde hier doch auch schon mal gesagt. Die Konfiguration ist nur so gut wie die Person, die sie eingerichtet hat und was die Basis hergibt.

Es gibt wenig bis keine Unterschiede. Die Kollegen haben es ja schon gesagt. Der Hauptgrund für die meisten die OpnSense wählen ist das der Code in Europa gepflegt wird statt in den USA. Der Code der pfSense gilt als stabiler und ausgereifter aber ob man das aktuell noch so halten kann ist fraglich.

Letztlich ist es also egal was du nimmst. Hier rennt auch mehrheitlich pfSense.

Letztlich ist es also egal was du nimmst. Hier rennt auch mehrheitlich pfSense.

Habe die OPNsense genommen, wegen der API Schnittstelle.

Brauche die, um aus einen bestehenden System WLAN Vouchers zu übergeben. Eben halt nicht vorgeneriert, sondern mit vordefnierten User und Passwörtern. Die API Steuerung war somit der ausschlaggebende Punkt.

Bei jeder Business Firewall sollte man wissen, was man tut. Sonst ist es wie mit Perlen vor die Säue.....

Know-How etc. nimmt einen keiner ab. Für beide gibt es gute Bücher, die viele Szernarien abdecken. Was die Hardware angeht, hat man bei beiden die freie Wahl. Die Bleche sind halt für beide, bzw. noch andere Systeme ausgelegt. Da gibt es auch keinen speziellen Grund für A oder B.

mfg Crusher

Brauche die, um aus einen bestehenden System WLAN Vouchers zu übergeben. Eben halt nicht vorgeneriert, sondern mit vordefnierten User und Passwörtern. Die API Steuerung war somit der ausschlaggebende Punkt.

Bei jeder Business Firewall sollte man wissen, was man tut. Sonst ist es wie mit Perlen vor die Säue.....

Know-How etc. nimmt einen keiner ab. Für beide gibt es gute Bücher, die viele Szernarien abdecken. Was die Hardware angeht, hat man bei beiden die freie Wahl. Die Bleche sind halt für beide, bzw. noch andere Systeme ausgelegt. Da gibt es auch keinen speziellen Grund für A oder B.

mfg Crusher

Hi,

meine Empfehlung: Bleib bei pfSense.

Die config kannst du nicht überehmen.

-

Ich selber bin vor 2 Jahre von pfSense nach OPNsense gewechselt, damals war OPNsense instabiler und ich bin mit der GUI von OPNsense nicht klargekommen, z.B. gibt es bei den Rules keine Seperators. Ich habe dann sehr kurzfristig wieder zu pfSense gewechselt.

-

Du kannst dir ja eine virtuelle Maschine bit OPNsense erstellen und deine Config der pfSense dort nachbauen.

-

Welche Features für dich wichtiger oder besser zu händeln sind mußt du selber für dich entscheide.

-

Für mich gibt/gab es zwei Gründe von pfSense zu OPNsense zu wechseln

1. weg von JT und Netgate bzw. der Lizenz

2. Die Weiterentwicklung von pfSense stagniert, bzw. ist sehr langsam und alle guten Leute haben das Team verlassen

CH

meine Empfehlung: Bleib bei pfSense.

Die config kannst du nicht überehmen.

-

Ich selber bin vor 2 Jahre von pfSense nach OPNsense gewechselt, damals war OPNsense instabiler und ich bin mit der GUI von OPNsense nicht klargekommen, z.B. gibt es bei den Rules keine Seperators. Ich habe dann sehr kurzfristig wieder zu pfSense gewechselt.

-

Du kannst dir ja eine virtuelle Maschine bit OPNsense erstellen und deine Config der pfSense dort nachbauen.

-

Welche Features für dich wichtiger oder besser zu händeln sind mußt du selber für dich entscheide.

-

Für mich gibt/gab es zwei Gründe von pfSense zu OPNsense zu wechseln

1. weg von JT und Netgate bzw. der Lizenz

2. Die Weiterentwicklung von pfSense stagniert, bzw. ist sehr langsam und alle guten Leute haben das Team verlassen

CH

Zitat von @Crusher79:

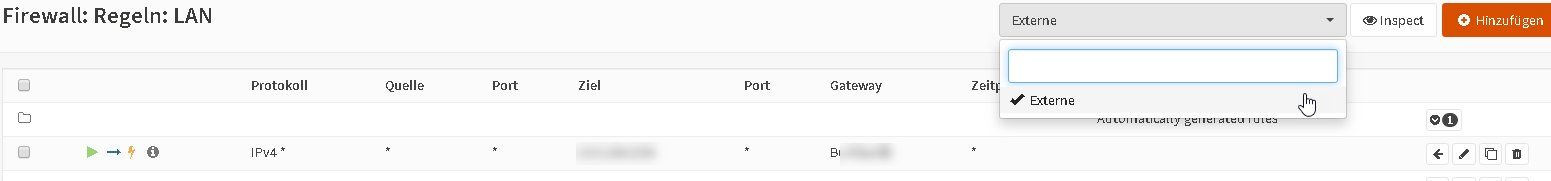

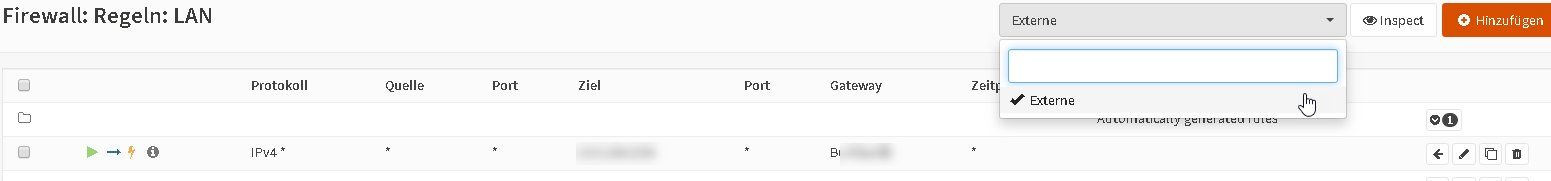

Wozu Seperators? Kannst doch Kategorien vergeben und danach einfach filtern. Hast dann nur die Regeln der entsprechenden Kategrorie vor dir.....

Keine Ahnung wann das eingführt wurde, müsste aber auch schon länger Bestandteil sein.

Wozu Seperators? Kannst doch Kategorien vergeben und danach einfach filtern. Hast dann nur die Regeln der entsprechenden Kategrorie vor dir.....

Keine Ahnung wann das eingführt wurde, müsste aber auch schon länger Bestandteil sein.

Wo findet man das denn?

Hatte ich beim anschauen nicht gesehen.

Oben rechts....

Herscht aber gähnende leere! Du musst erst in den Rules unten eine Katergorie eintragen. Die wird dann sofort nach dem Speichern oben im Pull-Down Menü angezeigt.

Die Kategorien erscheinen in ALLEN Regeln! Wenn dort aber keine Regel der Kat. zugerodnet ist bleibt die Liste leer. Einmal angelegt genügt das Tippen der ersten Buchstaben und die wird eine vorhandene Kategorie, oder mehrere Treffer vorgeschlagen.

Geht ganz gut. Du darfst dich nur ncih wundern, wenn mal Regeln fehlen. Dann einfach den Haken bei der Kategorie wieder rausnehmen und du bekommst wieder alles zu sehen.....

Herscht aber gähnende leere! Du musst erst in den Rules unten eine Katergorie eintragen. Die wird dann sofort nach dem Speichern oben im Pull-Down Menü angezeigt.

Die Kategorien erscheinen in ALLEN Regeln! Wenn dort aber keine Regel der Kat. zugerodnet ist bleibt die Liste leer. Einmal angelegt genügt das Tippen der ersten Buchstaben und die wird eine vorhandene Kategorie, oder mehrere Treffer vorgeschlagen.

Geht ganz gut. Du darfst dich nur ncih wundern, wenn mal Regeln fehlen. Dann einfach den Haken bei der Kategorie wieder rausnehmen und du bekommst wieder alles zu sehen.....

Hi.

Hatte pfblockerng testweise im Einsatz auf der PFSense, war aber von den Ergebnissen enttäuscht. Habe seit gut drei Jahren einen Pi-Hole laufen und freue mich nach wie vor, wie gut der Kleine funktioniert.

Die Einrichtung ist simpel und der Effekt groß.

Pfblockerng konnte bei mir kaum Werbung blockieren. Bin streng nach Anleitung vorgegangen (habe zwei unterschiedliche verwendet um Fehler oder Überalterung zu vermeiden).

Meiner Einschätzung nach ist die Kombination aus PFSense und Pi-Hole eine gute Mannschaft.

Gruß

Radiogugu

Hatte pfblockerng testweise im Einsatz auf der PFSense, war aber von den Ergebnissen enttäuscht. Habe seit gut drei Jahren einen Pi-Hole laufen und freue mich nach wie vor, wie gut der Kleine funktioniert.

Die Einrichtung ist simpel und der Effekt groß.

Pfblockerng konnte bei mir kaum Werbung blockieren. Bin streng nach Anleitung vorgegangen (habe zwei unterschiedliche verwendet um Fehler oder Überalterung zu vermeiden).

Meiner Einschätzung nach ist die Kombination aus PFSense und Pi-Hole eine gute Mannschaft.

Gruß

Radiogugu

Aber was heißt weg von JT und der Netgate Lizenz?

JT ist Jim Thompson, der Owner von Netgate.Nach Übernahme von pfSense bzw. Electric Sheep Fencing hat er es geschafft, daß alle ehemaligen Unterstützer und Entwickler der pfSense das Projekt verlassen haben, auch hat er auf übelste Art und Weise gegen das OPNsense Projekt und seine Macher getwittert (die Accounts sind (leider) nicht mehr öffentlich).

-

wg. der Lizenz: in 2016 hat Netgate die Lizenz von BSD-Lizenz auf Apache-Lizenz 2.0 geändert.

Dies gab / gibt Netgate stärkeren Einfluß auf die Verwendung des Namens pfSense zu haben etc.

So ist es z.B. untersagt "pfSense Support" oder "pfSense Appliances" anzubieten, dies ist nur noch Netgate bzw. authorisierten Partnern erlaubt.

-

dies sind aber keinerlei Gründe die die Sicherheit bzw. die Funktion der beiden Distributionen beiinflussen.

CH

Zitat von @fnbalu:

Ich glaube das ist auch eine Frage von wo die Listen geupdatet werden.

Wie verhält sich das, wenn der Pi offline ist?

Ist dann alles tot oder wird dann der alternative DNS genommen?

Ich glaube das ist auch eine Frage von wo die Listen geupdatet werden.

Wie verhält sich das, wenn der Pi offline ist?

Ist dann alles tot oder wird dann der alternative DNS genommen?

Prinzipiell heißt kein DNS > keine Namensauflösung und damit auch kein Internet. Man kann in der OPNsense und der Pfsense ja alternative DNS Server hinterlegen. Dies kann global geschehen oder direkt in den unterschiedlichen DHCP Servern.

Gruß

Radiogugu

Ich habe 2016 von pfsense auf OPNsense gewechselt. Hauptgrund war, dass ich damals WLAN unbedingt auf der pfsense zum Laufen bekommen musste, aber die verwendete HW unter pfsense einfach nicht lief.

Unter OPNsense lief das Geraffel dann sofort und so bin ich dabei geblieben. Damals ließ sich auch die Konfiguration 1zu1 übernehmen, weil die OPNsense ein Fork von pfsense war.

In den letzten Jahren hat mich OPNsense auf jedem Fall überzeugt. Eine Konsequente Weiterentwicklung und läuft sehr stabil, nur bei den Release-Wechseln (2 x Jährlich) sollte man lieber 1-2 Wochen abwarten, bevor man auf die neueste Release wechselt. Aber mal ehrlich, bei welcher SW ist das schon anders.

Die Funktionalität von pfBlockerNG läßt sich übrigens auch auf der OPNsense abbilden: routerperformance.net/opnsense/dnsbl-via-bind-plugin/

Ach ja, die persönlichen Beleidigungen von Jim Thompson gegen die 'Abweichler' waren seinerzeit schon heftig. Zeitweise wurde man im pfsense- bzw. Netgate-Forum einfach gesperrt, wenn man sich einmal lobend zur OPNsense äußerte bzw. eine Diskussion zum Theme pfsense vs OPNsense auftrat.

Eigentlich sollte pfsense ja OpenSource sein, da es ja seinerzeit selbst nur ein Fork von M0n0wall war. Nur hält sich Netgate längst nicht mehr daran. So werden seitens Netgate FreeBSD-Patches für pfsense erstellt, die dann gar nicht bzw. nur sehr verspätet an die FreeBSD-Community gegeben werden.

Nun gut, muss jeder für sich selbst entscheiden welche Software er einsetzt bzw. welches Geschäftsgebaren er unterstützt.

Und zum Glück scheint der Flamewar OPNsense vs. pfsense auch vorbei zu sein.

Unter OPNsense lief das Geraffel dann sofort und so bin ich dabei geblieben. Damals ließ sich auch die Konfiguration 1zu1 übernehmen, weil die OPNsense ein Fork von pfsense war.

In den letzten Jahren hat mich OPNsense auf jedem Fall überzeugt. Eine Konsequente Weiterentwicklung und läuft sehr stabil, nur bei den Release-Wechseln (2 x Jährlich) sollte man lieber 1-2 Wochen abwarten, bevor man auf die neueste Release wechselt. Aber mal ehrlich, bei welcher SW ist das schon anders.

Die Funktionalität von pfBlockerNG läßt sich übrigens auch auf der OPNsense abbilden: routerperformance.net/opnsense/dnsbl-via-bind-plugin/

Ach ja, die persönlichen Beleidigungen von Jim Thompson gegen die 'Abweichler' waren seinerzeit schon heftig. Zeitweise wurde man im pfsense- bzw. Netgate-Forum einfach gesperrt, wenn man sich einmal lobend zur OPNsense äußerte bzw. eine Diskussion zum Theme pfsense vs OPNsense auftrat.

Eigentlich sollte pfsense ja OpenSource sein, da es ja seinerzeit selbst nur ein Fork von M0n0wall war. Nur hält sich Netgate längst nicht mehr daran. So werden seitens Netgate FreeBSD-Patches für pfsense erstellt, die dann gar nicht bzw. nur sehr verspätet an die FreeBSD-Community gegeben werden.

Nun gut, muss jeder für sich selbst entscheiden welche Software er einsetzt bzw. welches Geschäftsgebaren er unterstützt.

Und zum Glück scheint der Flamewar OPNsense vs. pfsense auch vorbei zu sein.

Zitat von @fnbalu:

Stabil laufen muss es schon. Wenn es alle 2 Wochen Updates gibt, kann es entweder heißen es wird viel im Hintergrund gearbeitet und verbessert oder es wurde halbherzig rausgehauen undman muss Fehler korrigieren.

Ja, es gibt regelmäßig Updates. Das ist auch gut so, da eigentlich mit jedem Update auch in Paketen bekannt gewordene Sicherheitslücken gefixt werden. Das ist und war m.W. bei pfsense auch nicht viel anders.Stabil laufen muss es schon. Wenn es alle 2 Wochen Updates gibt, kann es entweder heißen es wird viel im Hintergrund gearbeitet und verbessert oder es wurde halbherzig rausgehauen undman muss Fehler korrigieren.

Man muss ja auch nicht jedes Update mitmachen. Man kann den jeweiligen Release-Notes entnehmen, welche Dinge gefixt wurden und ob man von einer Lücke überhaupt betroffen ist.

Bisher gab es auch bei keinem Update einen Totalausfall! Ich bin auf jedem Fall absolut begeistert von der Stabilität.

Das Einzige was ich wirklich bemängele ist die starre Politik der 2. Major-Releases/Jahr bei OPNsense. Jeweils im Januar und Juli erscheint ein Major-Release. Und hier wäre es manchmal wirklich besser das Release erst dann zu veröffentlichen, wenn das Produkt wirklich fertig ist! Seit der 18.7 warte ich Produktiv immer ab bis das 1. Update eines neuen Releases veröffentlicht wird und mache erst dann ein Release-Update.

Man muss aber zur Ehrenrettung der Entwickler sagen, dass diverse Probleme durch den Unterbau von OPNsense entstanden sind (FreeBSD). Wenn ein Bug in FreeBSD vorhanden ist, muss dieser eben dort gefixt werden, damit er auch in OPNsene gefixt wird.

Dafür hat man mit der OPNsense aber i.d.R. auch das gegenüber pfsense aktuellere System (FreeBSD) und damit auch bessere Treiberunterstützung. Die 20.1 von OPNsense wird z.B. FreeBSD 12.1 nutzen.

Zitat von @fnbalu:

Nun bin ich mir immer noch unsicher.

Es gibt da wohl immer ein für und wieder.

Pi-Hole könnte doch auch auf einer kleinen VM laufen oder nicht?

Oder halt direkt in pfsense oder dem opnsense wie es beschrieben wurde

Machen kann man fast Alles. Die Frage ist ja immer, wie sinnvoll eine Lösung ist. Pi-Hole ist eine feine Sache, wenn man (s)ein 08/15-Router-Netzwerk mit einem gewissem Zugriffsschutz pimpen will.Nun bin ich mir immer noch unsicher.

Es gibt da wohl immer ein für und wieder.

Pi-Hole könnte doch auch auf einer kleinen VM laufen oder nicht?

Oder halt direkt in pfsense oder dem opnsense wie es beschrieben wurde

Wenn ich aber ohnehin schon eine echte FW wie die *sense im Einsatz habe sehe ich keinen echten Mehrwert mir noch ein 2. System ans Bein zu binden.

Just my2Cent

Machen kann man fast Alles. Die Frage ist ja immer, wie sinnvoll eine Lösung ist. Pi-Hole ist eine feine Sache, wenn man (s)ein 08/15-Router-Netzwerk mit einem gewissem Zugriffsschutz pimpen will.

Wenn ich aber ohnehin schon eine echte FW wie die *sense im Einsatz habe sehe ich keinen echten Mehrwert mir noch ein 2. System ans Bein zu binden.

Wenn ich aber ohnehin schon eine echte FW wie die *sense im Einsatz habe sehe ich keinen echten Mehrwert mir noch ein 2. System ans Bein zu binden.

Ich sehe den PiHole nicht als Notlösung sondern als sehr fein einstellbar. Und der läuft auch zuverlässig, wenn das Netzwerk eben nicht nur "Standard" ist. Dann muss man halt die Hardware drunter potenter auslegen.

In meinem Heimnetz übernimmt der PiHole die DNS-Auflösung für insgesamt 3 Subnetze. Das ganze läuft auf ner Ubuntu VM auf nem IntelNUC.

Der lacht sich schlapp über den PiHole.....

Und meine pfSense macht, was sie soll......Firewall!

Btw....die Funktionalität vom PiHole kann man kostenfrei für den Hausgebrauch in einer pfsense nicht so fein abbilden.

Gruß

Looser

Du kannst jedem DHCP auf dem Interface der pfSense sagen, welchen DNS er mitgeben soll.

So bekommen bei mir die Clients ihre Einträge. Wenn Du hier den piHole als ersten einträgst und als zweiten den Forwarder der pfSense, kannst Du in der pfSense die beiden DNS-Server des Providers drin lassen.

Wenn der piHole dann mal down sein sollte, greift der zweite Eintrag.

Gruß

Looser

So bekommen bei mir die Clients ihre Einträge. Wenn Du hier den piHole als ersten einträgst und als zweiten den Forwarder der pfSense, kannst Du in der pfSense die beiden DNS-Server des Providers drin lassen.

Wenn der piHole dann mal down sein sollte, greift der zweite Eintrag.

Gruß

Looser

GeoIP und Aliaslisten (URL table) kann OPNsense schon nativ, dafür braucht es kein Plugin. DNSBL kann über BIND oder dnscrypt-proxy Plugin eingebunden werden, da gibt es einige Guides. Derzeit entwickle ich noch ein Addon für Unbound, eventuell kommt das dann auch in core rein damit kein Plugin benötigt wird.

Sorry, bin etwas spät dran, paar Kommentare hab ich schon da gelassen, der Rest hier direkt:

Mein Grund zu OPN zu gehen war die Entwicklergemeinde, Großteil deutsch(sprachig), das macht es einfach Plugins zu entwickeln.

Franco z.B., einer der Hauptenwickler ist auch der Chefentwickler von SEPPmail, das dürfte schon einiges über Qualität und Sicherheit sagen. Hab ihn vorletztes Jahr auf der it-sa kennengelernt.

Das Framework ist super einfach, Plugins entwickeln geht mehr oder weniger per copy und paste. Habe mittlerweile schon über 20 Plugins draussen und wegen mir können es ruhig mehr werden (bitte Ideen?!).

Ganz wichtig, unter der Haube das BSD ist offen, auch die Build Tools. pf behauptet z.B. es ist open source, das stimmt zwar, gilt aber nur für die GUI. Wenn der Laden mal entscheidet dicht zu machen oder closed source, kannst du schon forken und weiter betreiben, aber du wird niemals aus dem geforkten Code eine ISO bauen können. Bei OPN geht das mit paar Befehlen und ist auch dokumentiert.

Gibt noch paar mehr Gründe, wie gesagt, der Großteil ist nicht sichtbar

Mein Grund zu OPN zu gehen war die Entwicklergemeinde, Großteil deutsch(sprachig), das macht es einfach Plugins zu entwickeln.

Franco z.B., einer der Hauptenwickler ist auch der Chefentwickler von SEPPmail, das dürfte schon einiges über Qualität und Sicherheit sagen. Hab ihn vorletztes Jahr auf der it-sa kennengelernt.

Das Framework ist super einfach, Plugins entwickeln geht mehr oder weniger per copy und paste. Habe mittlerweile schon über 20 Plugins draussen und wegen mir können es ruhig mehr werden (bitte Ideen?!).

Ganz wichtig, unter der Haube das BSD ist offen, auch die Build Tools. pf behauptet z.B. es ist open source, das stimmt zwar, gilt aber nur für die GUI. Wenn der Laden mal entscheidet dicht zu machen oder closed source, kannst du schon forken und weiter betreiben, aber du wird niemals aus dem geforkten Code eine ISO bauen können. Bei OPN geht das mit paar Befehlen und ist auch dokumentiert.

Gibt noch paar mehr Gründe, wie gesagt, der Großteil ist nicht sichtbar

Hi,

je mehr von OPNsense auf API Code umgestellt wird, desto weniger kann von pfSense importiert werden. Es gibt auch ehrlich gesagt keine Bemühungen den Wechsel von pfSense extra zu vereinfachen um Anwender abzuwerben, daher würde ich auch nicht davon ausgehen dass so etwas irgendwann mal kommt.

WireGuard ist auf jeden Fall einen Blick wert, aber bitte setz mal eine virtuelle OPN auf und spiel mit WireGuard rum.

Es hat (die Software selbst, hat nichts mit Plugin zu tun):

- Kein Logging

- Keine Userverwaltung

- Keine Möglichkeit für Anbindung ans AD

- Keine Möglichkeit für 2FA

- Kein DHCP etc.

je mehr von OPNsense auf API Code umgestellt wird, desto weniger kann von pfSense importiert werden. Es gibt auch ehrlich gesagt keine Bemühungen den Wechsel von pfSense extra zu vereinfachen um Anwender abzuwerben, daher würde ich auch nicht davon ausgehen dass so etwas irgendwann mal kommt.

WireGuard ist auf jeden Fall einen Blick wert, aber bitte setz mal eine virtuelle OPN auf und spiel mit WireGuard rum.

Es hat (die Software selbst, hat nichts mit Plugin zu tun):

- Kein Logging

- Keine Userverwaltung

- Keine Möglichkeit für Anbindung ans AD

- Keine Möglichkeit für 2FA

- Kein DHCP etc.