Port Forwarding in PfSense zu VM

Guten Tag zusammen,

ich habe einen Dienst welcher auf einem Virtuellen Ubuntu Server installiert ist. Der Dienst ist normal über eine bestimmte Subdomain und einen bestimmten Port in dem Beispiel "5555" (dienst.abc.de:5555) aufzurufen. Gleichzeitig habe ich auf dem Ubuntu Server Apache2 installiert so dass ich über eine Proxy Einstellung den Dienst ohne angabe des Portes aufrufen kann: dienst.abc.de

Gleichzeitig möchte ich den Dienst auf meinen heimischen Server umziehen.

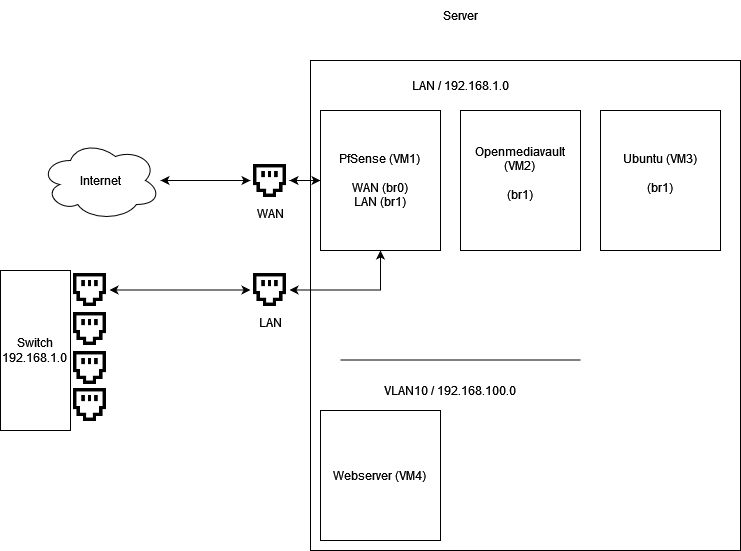

Auf dem Server läuft als VM PfSense. Zusätzlich würde ich gerne den oben beschriebenen Dienst als VM installieren.

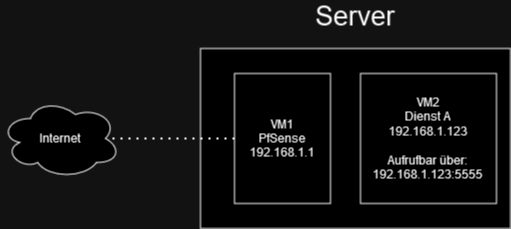

Der Dienst hat die interne IP 192.168.1.123 und ist intern erreichbar über den Port 5555 also per Browser über 192.168.1.123:5555

Ich möchte den Dienst nun von außerhalb erreichbar machen.

Hierfür würde ich nun via DDNS die obere Subdomain dienst.abc.de auf die IP richten um weiterhin auf den Dienst Zugriff zu haben.

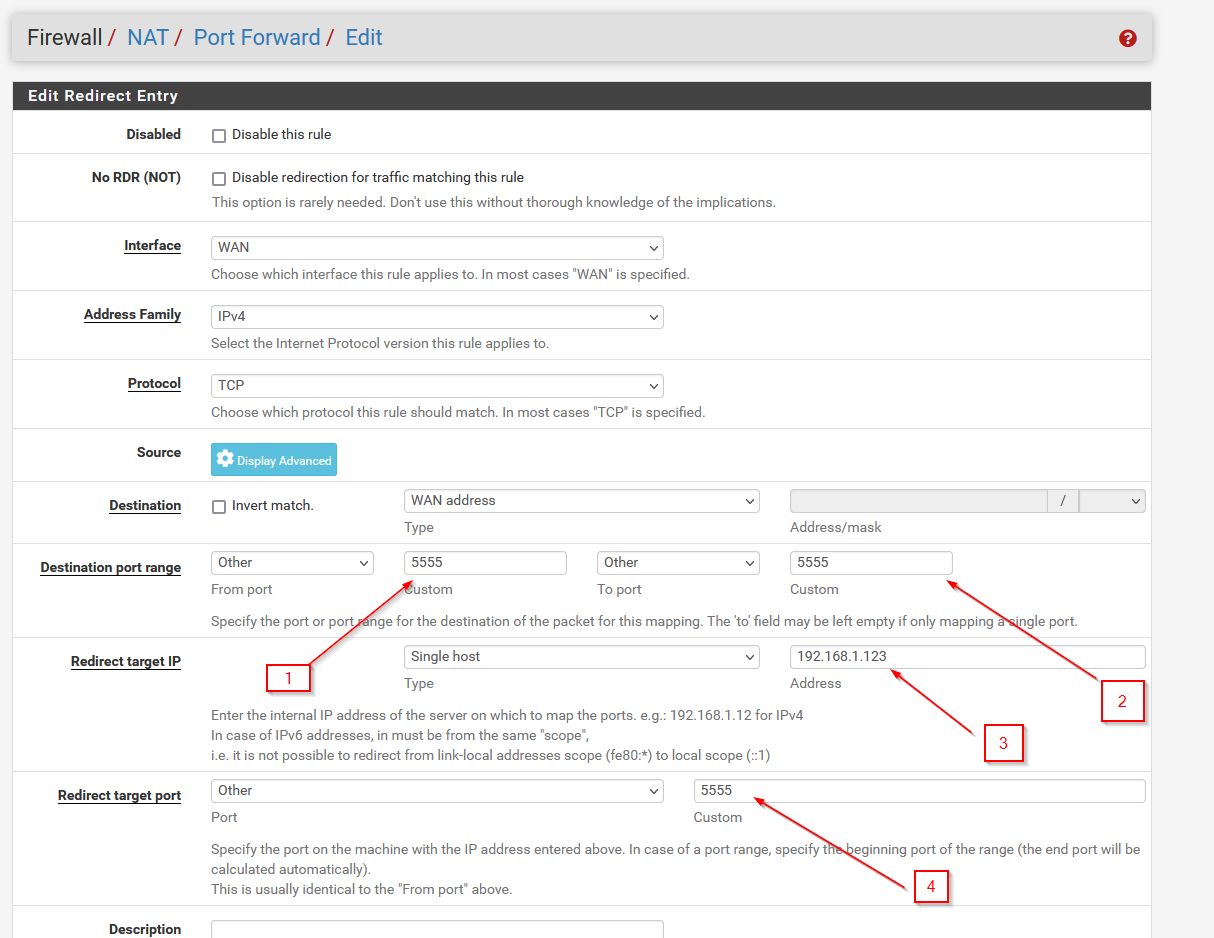

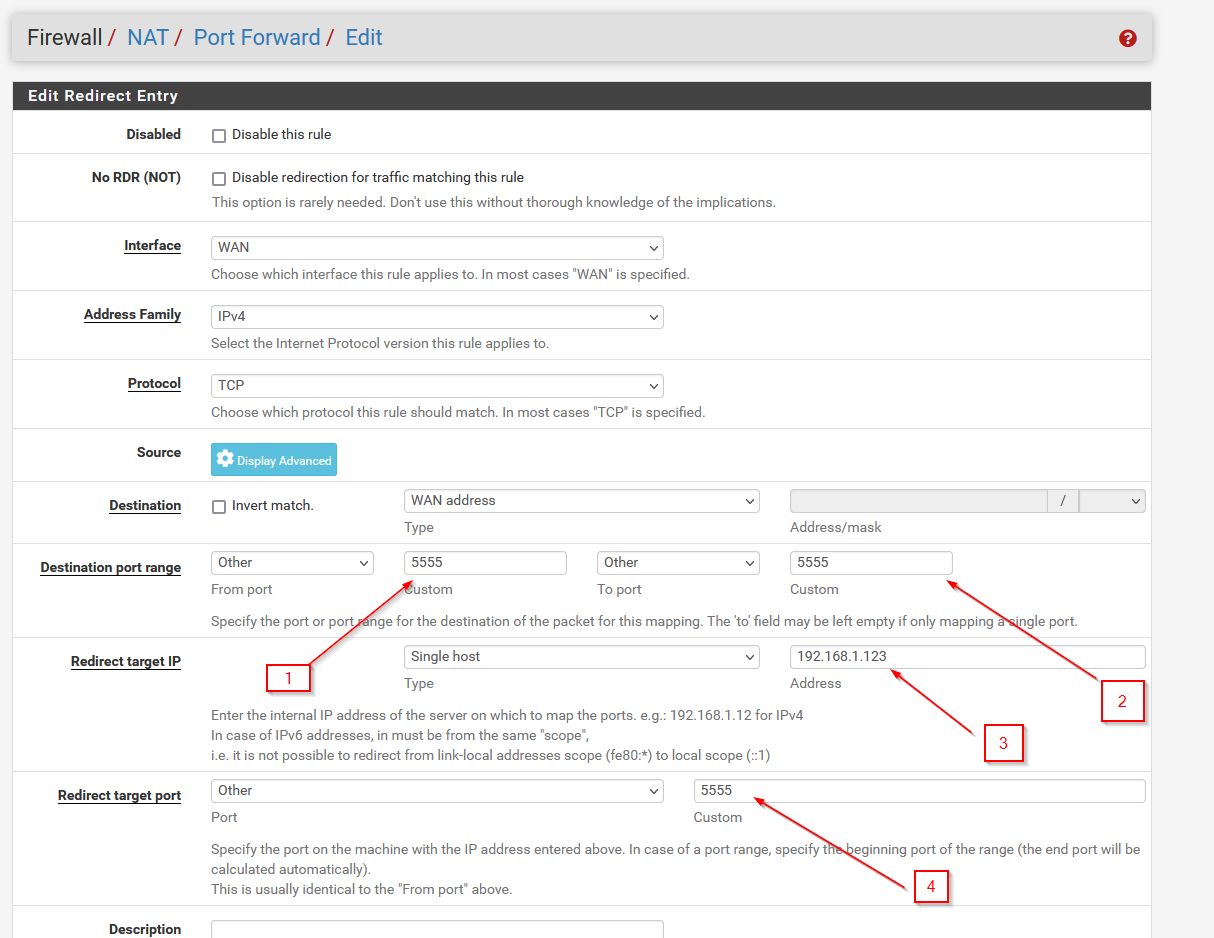

Gleichzeitig müsste ich Port Forwarding in PfSense einrichten. Hierzu habe ich folgende Werte wie im Screenshot zu sehen eingetragen. Ist dies richtig?

Nur zum Verständnis, muss ich den Port welchen ich unter "2" eingegeben habe unbedingt eingeben oder ist dies durch die Eingabe der IP und der Porteingabe unter "4" überflüssig?

Sollte dies weiter dazu führen, dass ich den Dienst per Subdomain ohne Portangabe weiter aufrufen kann?

Danke und Grüße

ich habe einen Dienst welcher auf einem Virtuellen Ubuntu Server installiert ist. Der Dienst ist normal über eine bestimmte Subdomain und einen bestimmten Port in dem Beispiel "5555" (dienst.abc.de:5555) aufzurufen. Gleichzeitig habe ich auf dem Ubuntu Server Apache2 installiert so dass ich über eine Proxy Einstellung den Dienst ohne angabe des Portes aufrufen kann: dienst.abc.de

Gleichzeitig möchte ich den Dienst auf meinen heimischen Server umziehen.

Auf dem Server läuft als VM PfSense. Zusätzlich würde ich gerne den oben beschriebenen Dienst als VM installieren.

Der Dienst hat die interne IP 192.168.1.123 und ist intern erreichbar über den Port 5555 also per Browser über 192.168.1.123:5555

Ich möchte den Dienst nun von außerhalb erreichbar machen.

Hierfür würde ich nun via DDNS die obere Subdomain dienst.abc.de auf die IP richten um weiterhin auf den Dienst Zugriff zu haben.

Gleichzeitig müsste ich Port Forwarding in PfSense einrichten. Hierzu habe ich folgende Werte wie im Screenshot zu sehen eingetragen. Ist dies richtig?

Nur zum Verständnis, muss ich den Port welchen ich unter "2" eingegeben habe unbedingt eingeben oder ist dies durch die Eingabe der IP und der Porteingabe unter "4" überflüssig?

Sollte dies weiter dazu führen, dass ich den Dienst per Subdomain ohne Portangabe weiter aufrufen kann?

Danke und Grüße

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 72863390246

Url: https://administrator.de/forum/port-forwarding-in-pfsense-zu-vm-72863390246.html

Ausgedruckt am: 14.07.2025 um 19:07 Uhr

5 Kommentare

Neuester Kommentar

Nabend.

Generell solltest du darüber nachdenken deinen Webserver in ein eigenes VLAN zu hängen, um eine bessere Trennung zu haben, denn damit hast du ja ein Loch in deiner Firewall.

Weiterhin wäre der Einsatz von HAProxy zu empfehlen, damit wäre ein weiterer Sicherheitsfaktor implementiert.

Es sollte schon so sein, wie es auf deinem Screenshot zu sehen ist. Somit wird der Zielport ja definiert.

Gruß

Marc

Generell solltest du darüber nachdenken deinen Webserver in ein eigenes VLAN zu hängen, um eine bessere Trennung zu haben, denn damit hast du ja ein Loch in deiner Firewall.

Weiterhin wäre der Einsatz von HAProxy zu empfehlen, damit wäre ein weiterer Sicherheitsfaktor implementiert.

Zitat von @Heinz189:

Nur zum Verständnis, muss ich den Port welchen ich unter "2" eingegeben habe unbedingt eingeben oder ist dies durch die Eingabe der IP und der Porteingabe unter "4" überflüssig?

Nur zum Verständnis, muss ich den Port welchen ich unter "2" eingegeben habe unbedingt eingeben oder ist dies durch die Eingabe der IP und der Porteingabe unter "4" überflüssig?

Es sollte schon so sein, wie es auf deinem Screenshot zu sehen ist. Somit wird der Zielport ja definiert.

Gruß

Marc

Hi,

ich schließe mich der Meinung von Radiogugu an. Der Webserver gehört in ein eigenes VLAN und Zugriff gibt es nur wie benötigt.

Grundlegend finde ich in deiner gezeigten Konfiguration keinen Fehler.

Zu Erklärung:

Markierung 1 & 2 definieren die Listener -> Auf diesem Port "lauscht" deine PFSense, um dortigen Traffic an den Host unter 3 an den Port unter 4 weiterzuleiten.

ich schließe mich der Meinung von Radiogugu an. Der Webserver gehört in ein eigenes VLAN und Zugriff gibt es nur wie benötigt.

Grundlegend finde ich in deiner gezeigten Konfiguration keinen Fehler.

Zu Erklärung:

Markierung 1 & 2 definieren die Listener -> Auf diesem Port "lauscht" deine PFSense, um dortigen Traffic an den Host unter 3 an den Port unter 4 weiterzuleiten.

Zitat von @Heinz189:

Das ist sicherlich eine gute Idee. Macht Sinn, danke.

Ich muss halt aus dem Netzwerk oft auf den Webserver zugreifen. Muss mir mal angucken, wie ich das in der PfSense zu konfigurieren ist.

Grüße

Zitat von @radiogugu:

Generell solltest du darüber nachdenken deinen Webserver in ein eigenes VLAN zu hängen, um eine bessere Trennung zu haben, denn damit hast du ja ein Loch in deiner Firewall.

Generell solltest du darüber nachdenken deinen Webserver in ein eigenes VLAN zu hängen, um eine bessere Trennung zu haben, denn damit hast du ja ein Loch in deiner Firewall.

Das ist sicherlich eine gute Idee. Macht Sinn, danke.

Ich muss halt aus dem Netzwerk oft auf den Webserver zugreifen. Muss mir mal angucken, wie ich das in der PfSense zu konfigurieren ist.

Grüße

Das kannst du ja machen, dann aber aus einem anderen Netz mit einer dafür vorgesehenen Regel.

z.B.

LAN -> 192.168.1.0/24

DMZ -> 192.168.254.0/24

Firewallrule 443 / 80 / 5555 von 192.168.1.5 (z.B. dein Host) nach 192.168.254.5 (Dein Webserver)

Die Regel von "draußen" also inbound wird durch die Anlage der NAT-Rule automatisch angelegt.

Konzeptionell würde ich dir außerdem empfehlen, einen Reverse Proxy wie z.B. Nginx zu nutzen. Dort kannst du zentral alle Webservices anlegen, mit Zertifikaten versehen und an den Backend-Server forwarden.

Wenn Du z.B. alle Services via 443 erreichbar machst, bräuchtest Du auch nur noch eine IP-Adresse, sowie eine NAT-Regel, die sämtlichen 443 / 80 Traffic zum Nginx schiebt.

Ein Nginx ist vergleichweise einfach zu konfigurieren, insofern du diesen als reinen Reverse Proxy nutzt. Mit Websecurity-Funktionen kann das schon schnell kompliziert werden. Es gibt allerdings massenhaft Anleitungen im Internet, die man sich dazu durchlesen kann.