RDP: Zertifikatswarnung nur bei Verbindung via IP-Adresse

Hallo zusammen,

ich habe derzeit ein kleines Problem mit Zertifikatswarnungen bei Verbindung mit RDP.

Vorab: Unsere Clients haben Windows 10, die Server laufen auf 2016. Ich befinde mich derzeit im LAN des Unternehmens. Bei einer VPN-Verbindung aus dem Home-Office sieht es anders aus als unten beschrieben (lasse ich erstmal außen vor).

Wir nutzen NLA ohne Downgrade-Möglichkeit.

Folgendes Problem:

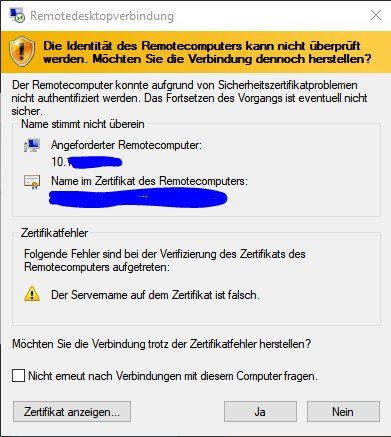

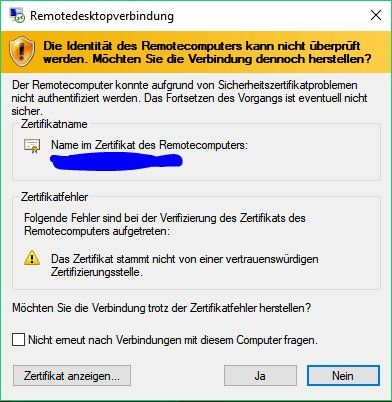

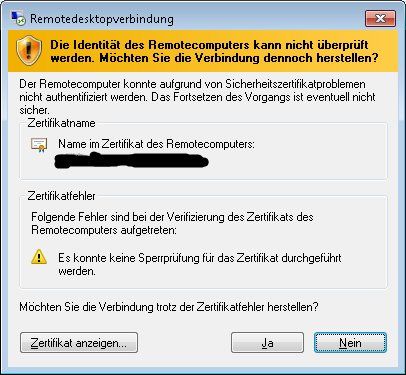

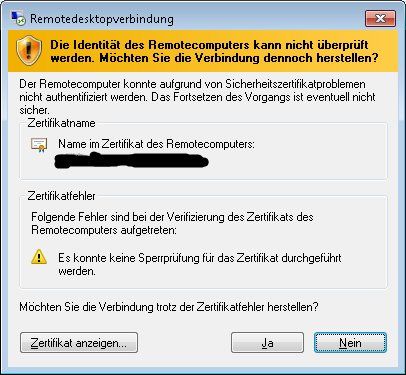

Wenn ich mich von meinem Client aus mittels RDP zu einem Client oder Server verbinden möchte, erhalte ich Zertifikatswarnungen, wenn ich mich über die IP-Adresse verbinden will. Also wenn ich die IP-Adresse in das RDP-Fenster eintrage. Dies ist unabhängig davon, ob ich mich via RDP auf einen Client oder einen Server verbinden will. Die Zertifikatswarnungen unterscheiden sich hinsichtlich der Meldung ("Name des Servers im Zertifikat unterscheidet sich" oder "Zertifikat stammt nicht von einer vertrauenswürdigen Stelle").

Verbinde ich hingegen mit dem Hostnamen oder dem FQDN erhalte ich keine Zertifikatswarnung, weder bei Clients, noch bei Servern.

Ich habe so das Gefühl, dass im Hintergrund geschaut wird, ob 'Vom Nutzer eingegebenes RDP-Ziel = Name des Ziels im ausgestellten Zertifikat' geprüft wird.

Nach meinem Verständnis von digitalen Zertifikaten ist das unsinnig, da ein Zertifikat doch immer für ein bestimmtes Objekt ausgestellt wird und demnach für die korrespondierende IP und Hostnamen (also für das Objekt an sich) gelten sollte.

Der einzige Punkt der mir dazu einfallen würde ist, dass die Zuordnung IP <-> Hostname nicht immer statisch ist und so eine Eintragung der IP-Adresse im Zertifikat zu Problemen führen könnte.

ich habe derzeit ein kleines Problem mit Zertifikatswarnungen bei Verbindung mit RDP.

Vorab: Unsere Clients haben Windows 10, die Server laufen auf 2016. Ich befinde mich derzeit im LAN des Unternehmens. Bei einer VPN-Verbindung aus dem Home-Office sieht es anders aus als unten beschrieben (lasse ich erstmal außen vor).

Wir nutzen NLA ohne Downgrade-Möglichkeit.

Folgendes Problem:

Wenn ich mich von meinem Client aus mittels RDP zu einem Client oder Server verbinden möchte, erhalte ich Zertifikatswarnungen, wenn ich mich über die IP-Adresse verbinden will. Also wenn ich die IP-Adresse in das RDP-Fenster eintrage. Dies ist unabhängig davon, ob ich mich via RDP auf einen Client oder einen Server verbinden will. Die Zertifikatswarnungen unterscheiden sich hinsichtlich der Meldung ("Name des Servers im Zertifikat unterscheidet sich" oder "Zertifikat stammt nicht von einer vertrauenswürdigen Stelle").

Verbinde ich hingegen mit dem Hostnamen oder dem FQDN erhalte ich keine Zertifikatswarnung, weder bei Clients, noch bei Servern.

Ich habe so das Gefühl, dass im Hintergrund geschaut wird, ob 'Vom Nutzer eingegebenes RDP-Ziel = Name des Ziels im ausgestellten Zertifikat' geprüft wird.

Nach meinem Verständnis von digitalen Zertifikaten ist das unsinnig, da ein Zertifikat doch immer für ein bestimmtes Objekt ausgestellt wird und demnach für die korrespondierende IP und Hostnamen (also für das Objekt an sich) gelten sollte.

Der einzige Punkt der mir dazu einfallen würde ist, dass die Zuordnung IP <-> Hostname nicht immer statisch ist und so eine Eintragung der IP-Adresse im Zertifikat zu Problemen führen könnte.

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 571077

Url: https://administrator.de/forum/rdp-zertifikatswarnung-nur-bei-verbindung-via-ip-adresse-571077.html

Ausgedruckt am: 16.07.2025 um 09:07 Uhr

13 Kommentare

Neuester Kommentar

Moin,

Gruß,

Dani

Bei mir war es aber so, dass ich aus dem Homeoffice via VPN ebenfalls Zertifikatswarnungen erhalten habe.

eine Warnung wieder immer erscheinen, solange du a) diese nicht unterdrückst b) den Aussteller in die Liste der vertrauenwürdige Stammzertifizierungsstellen aufnimmst. Bitte mach dich mit Zertifikaten und deren Funktionalität vertraut.Gruß,

Dani

Moin,

Gruß,

Dani

Wie gesagt: Mit der selben Maschine erhalte ich aus dem Home-Office Warnmeldungen bei Verbindung über den Hostnamen. Und in der Zwischenzeit wurde

Okay, das ist das Standardverwalten von Microft Windows.Ich vermute (ganz sicher bin ich nicht, daher frage ich ja hier), dass es irgendeine Einstellung in einer Windowsdomäne gibt, die Zertifikate automatisch als vertrauenswürdig kennzeichnet, wenn die Verbindung aus dem selben Subnet initiiert wird UND der Hostname zum Verbindungsaufbau genutzt wird. Dies ist insbesondere auch bei selbst signierten Zertifikaten der Fall, die explizit NICHT a) unterdrückt oder b) als vertrauenswürdiger Aussteller gekennzeichnet wurden.

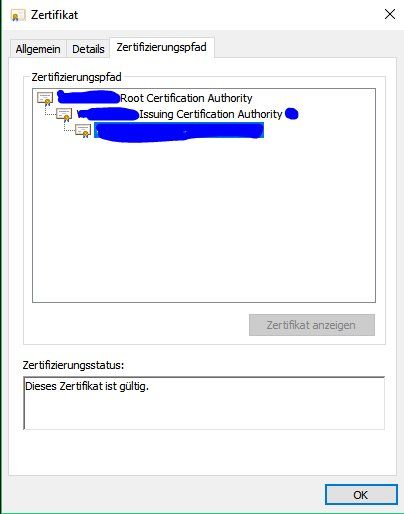

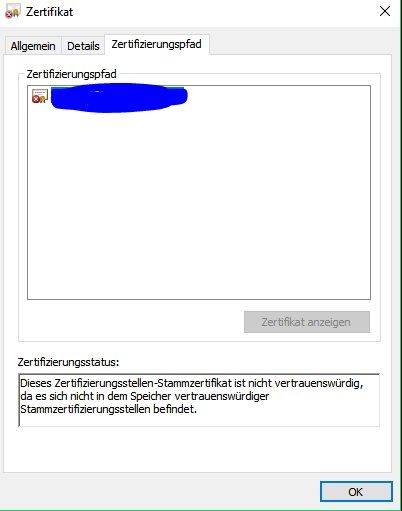

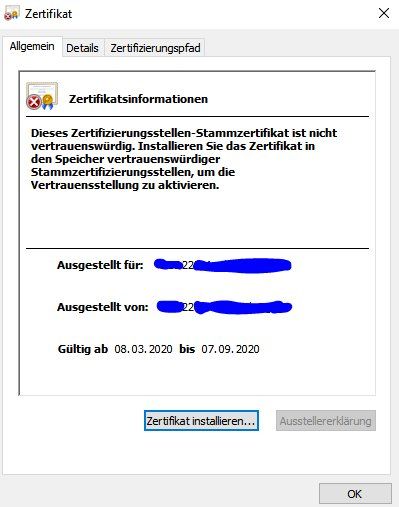

Das kannst du einfach gegenprüfen. Exportiere das Zertifikat, welches für RDP genutzt wird, via MMC oder certutil.exe. in ein Verzeichnis/Desktop. Anschließend die Datei mit einem Doppelklick öffnen und einen Blick in den letzten Reiter werfen. Findest du in der Zertifikatsketten keine rotes X sind alle Quellen als vertrauenswürdig markiert und daher gibt es auch in einer Domäne keine Warnung. Somit befindet sich im vertauenswürdige Stammzertifizierungsstellen des Computers oder Benutzers.Gruß,

Dani

Moin,

Eine Sicherheitswarnung dürfte beim Zugriff auf den Server mit Remotedesktop mit dem Parameter /admin dürfte keiner Sicherheitswarnung anzeigen. Erfolgt der Zugriff ohne Parameter wird weiterhin eine Sicherheitswarnung angezeigt. Das Verhalten kann mit Hilfe einer Gruppenrichtlinien und den den Fingerprints der eingesetzten Zertifikate geändert werden.

Mit Hilfe der Richtlinie wird das Zertifikat im Bezug auf RDP als vertrauenswürdig eingestuft. Ob das auch für Self Signed Zertifikat gilt, weiß ich nicht (mehr). Ich bin inzwischen selten in operativen Tätigkeiten involviert.

Gruß,

Dani

Ich habe das so ausgeführt. Wir nutzen ein Zertifikat für RDP, das von einer CA stammt, die wiederum von einer Root-CA zertifiziert wurde. In der Zertifikatskette sind keine roten X zu sehen. Für mich bedeutet das, dass jede Verbindung als sicher zertifiziert wird, sofern das Zertifikat des RDP-Hosts von dieser CA signiert wurde und man sich mit dem Hostnamen anmeldet.

Das ist die halbe Miete für eine korrekte Funktionalität.Eine Sicherheitswarnung dürfte beim Zugriff auf den Server mit Remotedesktop mit dem Parameter /admin dürfte keiner Sicherheitswarnung anzeigen. Erfolgt der Zugriff ohne Parameter wird weiterhin eine Sicherheitswarnung angezeigt. Das Verhalten kann mit Hilfe einer Gruppenrichtlinien und den den Fingerprints der eingesetzten Zertifikate geändert werden.

Mit Hilfe der Richtlinie wird das Zertifikat im Bezug auf RDP als vertrauenswürdig eingestuft. Ob das auch für Self Signed Zertifikat gilt, weiß ich nicht (mehr). Ich bin inzwischen selten in operativen Tätigkeiten involviert.

Leider besitzen wir auch Hosts, die ihre Zertifikate selbst signieren.

Auch hier einmal die Zertifikatskette wie oben beschrieben überprüfen.Gruß,

Dani

Moin,

Hmmmmm ...

Ja, das hast Du in den GPOs eingetragen, dass die lokale CA bei allen als Stammzertifikat eingetragen wird. Damit sind alle Zertifikate, die von dieser CA ausgestellt werden, vertrauenswürdig.

Ich kenne das Phänomen. Es wäre nun interessant zu erfahren, welche Meldung das ist. Ich kenne die, dass die Sperrliste nicht zur Verfügung steht, wenn der Rechner nicht im Hause und damit auch nicht in der Domain ist. Das ist auch logisch. Während das Stammzertifikat fest hinterlegt wird, werden die Sperrlisten ständig aktualisiert. Das kann der Rechner aber nicht, wenn er nicht in der Domain ist.

Das ist allerdings seltsam. Sind die wirklich selbst signiert oder sind das Zertifikate, die von der CA automatisch angefragt werden?

Warum es mit IP nicht geht, wurde ja schon hinreichend erklärt.

Liebe Grüße

Erik

Hmmmmm ...

Ich vermute (ganz sicher bin ich nicht, daher frage ich ja hier), dass es irgendeine Einstellung in einer Windowsdomäne gibt, die Zertifikate automatisch als vertrauenswürdig kennzeichnet,

Ja, das hast Du in den GPOs eingetragen, dass die lokale CA bei allen als Stammzertifikat eingetragen wird. Damit sind alle Zertifikate, die von dieser CA ausgestellt werden, vertrauenswürdig.

wenn die Verbindung aus dem selben Subnet initiiert wird UND der Hostname zum Verbindungsaufbau genutzt wird.

Ich kenne das Phänomen. Es wäre nun interessant zu erfahren, welche Meldung das ist. Ich kenne die, dass die Sperrliste nicht zur Verfügung steht, wenn der Rechner nicht im Hause und damit auch nicht in der Domain ist. Das ist auch logisch. Während das Stammzertifikat fest hinterlegt wird, werden die Sperrlisten ständig aktualisiert. Das kann der Rechner aber nicht, wenn er nicht in der Domain ist.

Dies ist insbesondere auch bei selbst signierten Zertifikaten der Fall, die explizit NICHT a) unterdrückt oder b) als vertrauenswürdiger Aussteller gekennzeichnet wurden.

Das ist allerdings seltsam. Sind die wirklich selbst signiert oder sind das Zertifikate, die von der CA automatisch angefragt werden?

Warum es mit IP nicht geht, wurde ja schon hinreichend erklärt.

Liebe Grüße

Erik