RDP Zugriff ohne vorherige Authentifizierung

Guten Tag,

ich möchte gerne bei meinem Terminalserver (Server 2019 Datacenter) den RDP-Zugriff ohne Anmeldung ermöglichen. Die Benutzeranmeldung soll erst in nachhinein erfolgen (und nicht vorab über das Pop-Up Fenster). Kann man so etwas konfigurieren?

ich möchte gerne bei meinem Terminalserver (Server 2019 Datacenter) den RDP-Zugriff ohne Anmeldung ermöglichen. Die Benutzeranmeldung soll erst in nachhinein erfolgen (und nicht vorab über das Pop-Up Fenster). Kann man so etwas konfigurieren?

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 400624

Url: https://administrator.de/forum/rdp-zugriff-ohne-vorherige-authentifizierung-400624.html

Ausgedruckt am: 14.07.2025 um 08:07 Uhr

11 Kommentare

Neuester Kommentar

Moin, ja das geht.

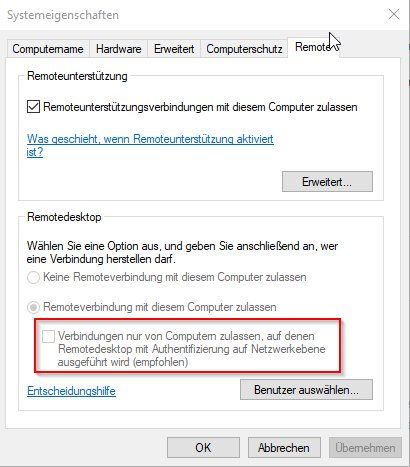

"Network Level Authentication" ist da dein Stichwort, die musst du deaktivieren sofern diese aktiviert ist.

Das hier deaktivieren sollte es aktiv sein.

Das hier deaktivieren sollte es aktiv sein.

Und dann musst du deine gespeicherte .rdp config datei mit einem Texteditor öffnen und folgende Zeile hinzufügen:

enablecredsspsupport:i:0

Ggfs. ist auch noch folgende Zeile nötig:

authentication level:i:0

"Network Level Authentication" ist da dein Stichwort, die musst du deaktivieren sofern diese aktiviert ist.

Und dann musst du deine gespeicherte .rdp config datei mit einem Texteditor öffnen und folgende Zeile hinzufügen:

enablecredsspsupport:i:0

Ggfs. ist auch noch folgende Zeile nötig:

authentication level:i:0

Moin

"Häääää???"

Du konfigurierst per GPO für alle Clientrechner die Option System/Delegierung von Anmeldeinformationen/Delegierung von Standardanmeldeinformationen zulassen.

Dort gibst du deinen Terminalserver an. Besipiel síehst du bei der Richtlinie. Sobald die GPO auf dem Client angekommen ist, werden Deine Windows-Anmeldeinformationen für die Authentifizierung am eingetragenen Server verwendet.

Es geht natürlich auch kompliziert mit dem Verteilen einer RDP-Datei auf die Clients :D

Gruß

"Häääää???"

Du konfigurierst per GPO für alle Clientrechner die Option System/Delegierung von Anmeldeinformationen/Delegierung von Standardanmeldeinformationen zulassen.

Dort gibst du deinen Terminalserver an. Besipiel síehst du bei der Richtlinie. Sobald die GPO auf dem Client angekommen ist, werden Deine Windows-Anmeldeinformationen für die Authentifizierung am eingetragenen Server verwendet.

Es geht natürlich auch kompliziert mit dem Verteilen einer RDP-Datei auf die Clients :D

Gruß

Hallo,

das ist hoffentlich nicht dein Ernst!?

Hier mal ein sehr guter Grund, warum man RDP ausschließlich über VPN bereitstellen sollte:

heise.de/security/meldung/Ab-zwei-Dollar-Ueber-70-000-RDP-Server ...

VG

Exception

Der Terminalserver soll aus dem Internet über RDP erreichbar sein (z.B. ts.example.com:3389).

das ist hoffentlich nicht dein Ernst!?

Hier mal ein sehr guter Grund, warum man RDP ausschließlich über VPN bereitstellen sollte:

heise.de/security/meldung/Ab-zwei-Dollar-Ueber-70-000-RDP-Server ...

VG

Exception

VPN muss nicht zwingend sein, nen gescheiter RDP Gatewayserver veröffentlicht von ner gescheiten Firewall und entsprechende Kennwortrichtlinien sollten das schon regeln.

@topic

Die Anmeldung über den Sperrbildschirm gab es zu zeiten des Server 2003, RDP wurde aber mal überarbeitet um die Authentifizierung vorher abzufragen.

@topic

Die Anmeldung über den Sperrbildschirm gab es zu zeiten des Server 2003, RDP wurde aber mal überarbeitet um die Authentifizierung vorher abzufragen.

Zitat von @dertowa:

VPN muss nicht zwingend sein, nen gescheiter RDP Gatewayserver veröffentlicht von ner gescheiten Firewall und entsprechende Kennwortrichtlinien sollten das schon regeln.

VPN muss nicht zwingend sein, nen gescheiter RDP Gatewayserver veröffentlicht von ner gescheiten Firewall und entsprechende Kennwortrichtlinien sollten das schon regeln.

Sorry, das ist Quatsch, kein vernüftiger Admin wird so ein Szenario ohne VPN erstellen, darüber muss nicht mal diskutiert werden.

Zitat von @sabines:

Sorry, das ist Quatsch, kein vernüftiger Admin wird so ein Szenario ohne VPN erstellen, darüber muss nicht mal diskutiert werden.

Muss man nicht, kann man aber.Sorry, das ist Quatsch, kein vernüftiger Admin wird so ein Szenario ohne VPN erstellen, darüber muss nicht mal diskutiert werden.

Jetzt denken wir mal kurz über die Szenarien nach die Microsoft so vorgibt.

- Active Directory Federation Services

- Exchange Server

- Remotedesktopgateway

Microsoft selbst gibt an, dass die Systeme sicher genug sind um direkt erreichbar zu sein, sofern sie aktuell gehalten werden.

Ob man dem nun Glauben schenkt oder nicht ist eine andere Sache, was "best practice" ist ebenso.

Defacto, der IT-Dienstleister bei unseren Tochterfirmen hat einen Remotedesktopgateway ins Netz gepackt, ohne gescheite Firewall davor.

Wir haben es bei uns auch erledigt, die Veröffentlichung und somit die Anmeldung läuft aber über die Sophos, zu meinem Leidwesen, denn ich kannte die Realisierung über unseren alten TMG 2010 und das war deutlich komfortabler (man brauchte sich nicht 2x anmelden).

Zitat von @sabines:

Sorry, das ist Quatsch, kein vernüftiger Admin wird so ein Szenario ohne VPN erstellen, darüber muss nicht mal diskutiert werden.

Zitat von @dertowa:

VPN muss nicht zwingend sein, nen gescheiter RDP Gatewayserver veröffentlicht von ner gescheiten Firewall und entsprechende Kennwortrichtlinien sollten das schon regeln.

VPN muss nicht zwingend sein, nen gescheiter RDP Gatewayserver veröffentlicht von ner gescheiten Firewall und entsprechende Kennwortrichtlinien sollten das schon regeln.

Sorry, das ist Quatsch, kein vernüftiger Admin wird so ein Szenario ohne VPN erstellen, darüber muss nicht mal diskutiert werden.

Darüber muss man eben doch diskutieren.

Denn auch bei uns wird das regelmäßig in Kombination mit einem RDP Gatewayserver gemacht und vorheriger Anmeldung auf einer Sophos.

Gut hat den Nachteil der doppelten Anmeldung. Ist aber dafür mit passenden Kennwortrichtlinien auch soweit sicher.

Zitat von @noahnickel:

Hallo Hubert.N,

vielen Dank für deine Unterstützung. Der Terminalserver soll aus dem Internet über RDP erreichbar sein (z.B. ts.example.com:3389).

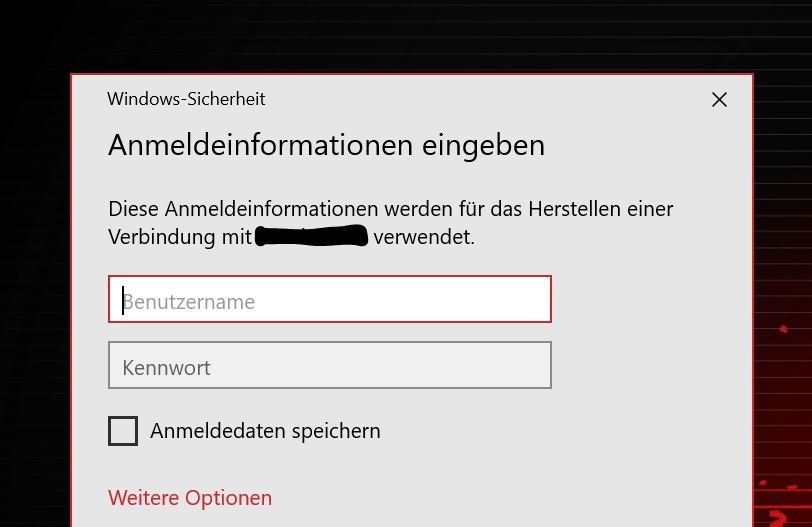

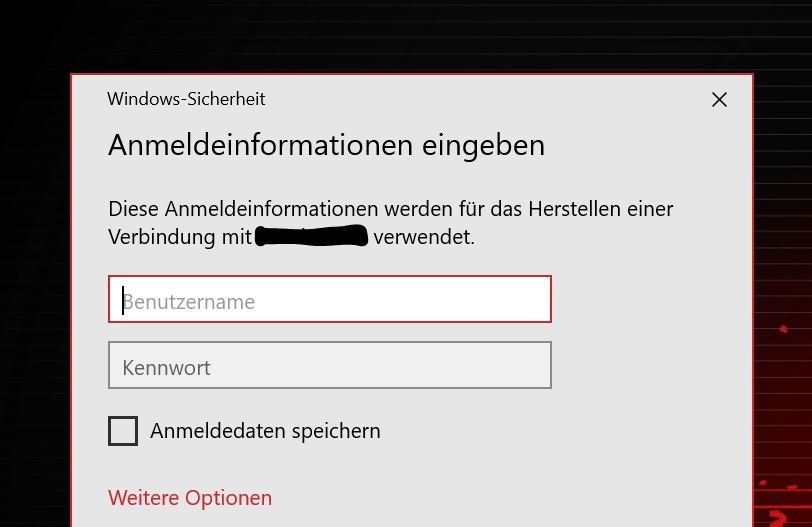

Es ist allerdings so, wenn man die Verbindung auf einem beliebigen Client eingibt wird man zur Eingabe (über ein Pop-Up Fenster) von Benutzername und Passwort verpflichtet:

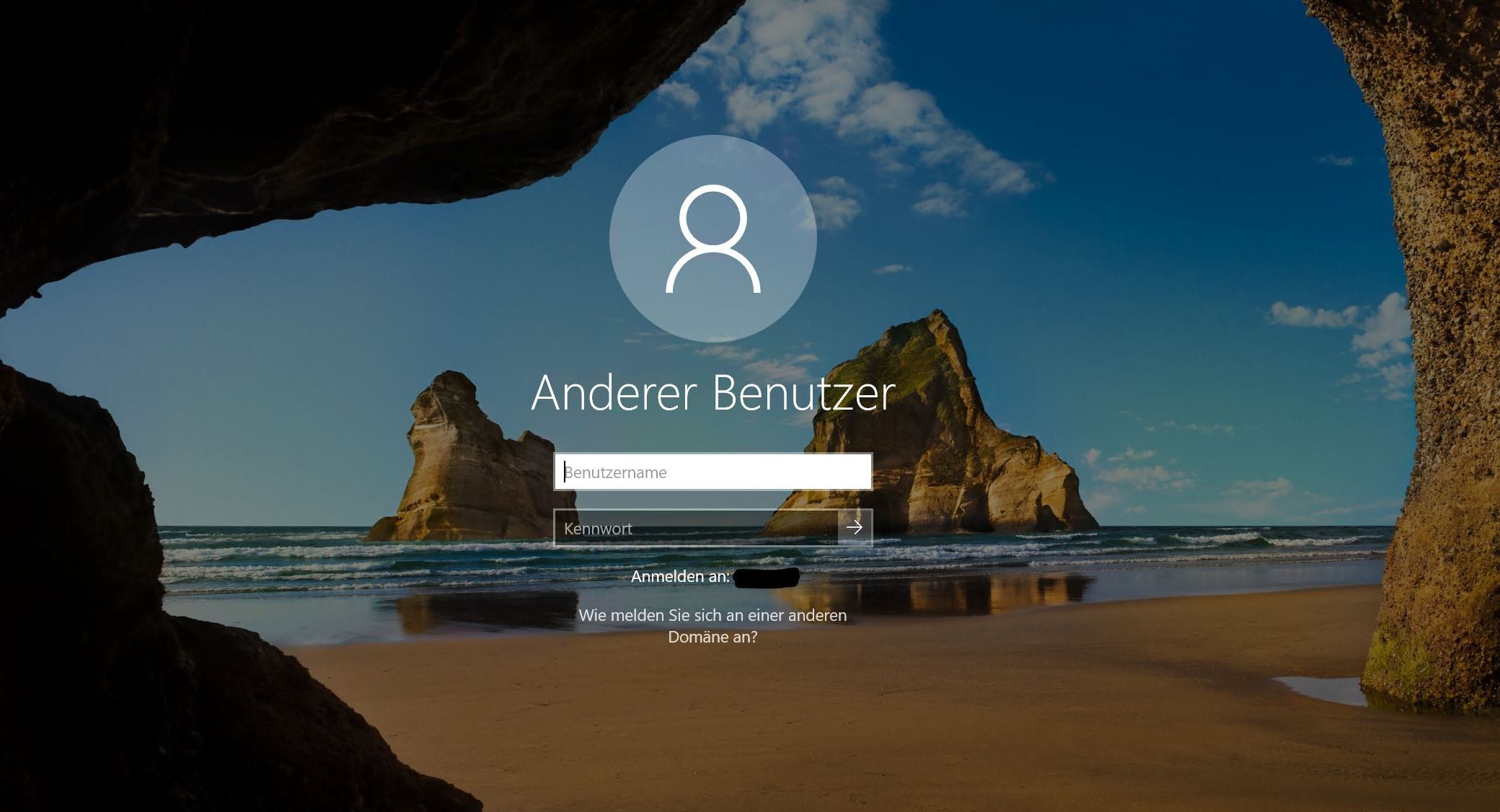

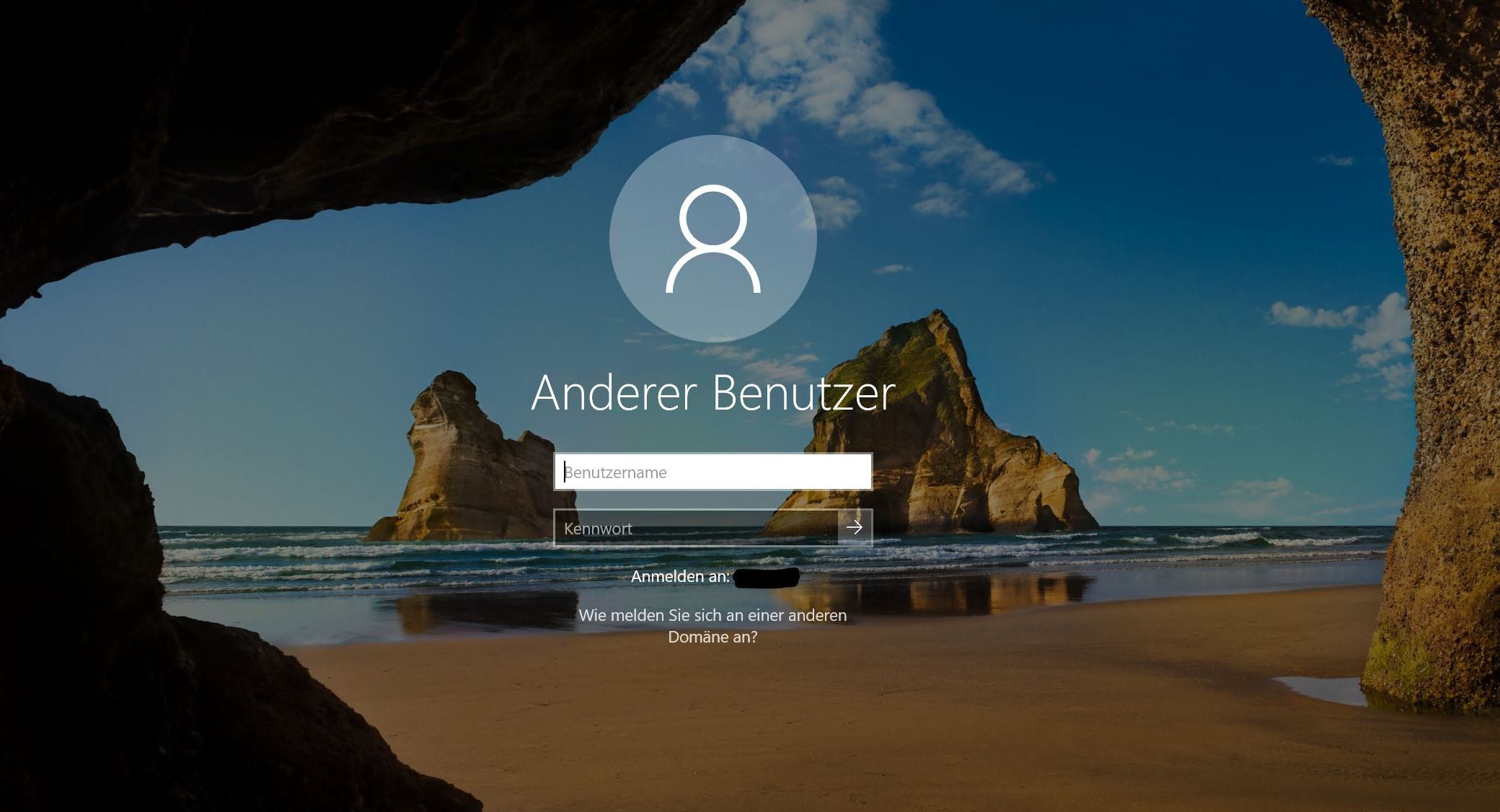

Es soll aber so konfiguriert werden dass man, sich erst anmelden muss wenn man in der Windows "GUI" ist. Also ohne vorheriger Anmeldung direkt hier landet:

Vielleicht kann man so mein Vorhaben besser verstehen.

Hallo Hubert.N,

vielen Dank für deine Unterstützung. Der Terminalserver soll aus dem Internet über RDP erreichbar sein (z.B. ts.example.com:3389).

Es ist allerdings so, wenn man die Verbindung auf einem beliebigen Client eingibt wird man zur Eingabe (über ein Pop-Up Fenster) von Benutzername und Passwort verpflichtet:

Es soll aber so konfiguriert werden dass man, sich erst anmelden muss wenn man in der Windows "GUI" ist. Also ohne vorheriger Anmeldung direkt hier landet:

Vielleicht kann man so mein Vorhaben besser verstehen.

So wie du das hier gerne hättest würde ich definitiv von abraten.

Damit ist es nur eine Frage der Zeit bis das System von Hackern korrumpiert wird.

Denn erst mal kommt wirklich jeder schon auf dein System drauf und kann hier dann rumprobieren wie er will.

Und wir sprechen hier nicht von einem leicht erhöhten Risiko, sondern da kann man schon fast Brief und Siegel drauf geben.

Network Level Authentication würde ich IMHO nur zulassen wenn der RDP Server nicht vom Internet aus erreichbar ist.

Ansonsten immer nur mit NLA und dann auch mit doppelter Authentifizierung über ein Gateway.