Router-Kaskade, nächster Schritt Verbindung ins Internet klappt nicht

Hallo,

nach anfänglichem stolpern, habe ich nun mit OPNsense meine gewünschte Router-Kaskade hinbekommen.

Fritz-Box --> OPNsense (Baremetal) --> Mini-PC (ProxMox für einen Webserver) und eine weitere FritzBox als AP damit ich WLAN für das Netz habe.

Firwall ist absolutes Neuland für mich, daher ist auch das Netz ab dem OPNsense erstmal nicht für einen Zugriff von extern gedacht. An die getrennten VLAN`s sollen meine IP Kameras und das ganze IoT. (IoT steuere ich dann über den Webserver auf dem Mini-PC)

Über eine fixe IP in meinem ersten FritzBox-Netz habe ich eine OPNsense mit 3 VLAN installiert und ein VLAN-Switch eingebunden.

Intern funktioniert alles, der WAN Port hat die fixe IP von meinem ersten FritzBox-Netz und die VLANS (DHCP) laufen Taget über ein igc.

Nun hänge ich jedoch an den Freigaben für das Internet für alle VLAN`s, die jedoch nicht von aussen erreichbar sein sollen.

Bei den Interface habe ich bei allen jeweils die 192.168.XXX.1 als Static IPv4 gesetzt.

Bei der Auswahl IPv4 Upstream Gateway, kann ich nur deaktiviert auswählen??

Mit den Stunden der Suche und den gefundenen Lösungen bin ich leider nicht weitergekommen, irgendwie hat es dazu noch nich geklickt bei mir...

Was muss ich bitte wie einstellen damit der Zugriff auf das Internet klappt.

Danke für jede Unterstützung.

nach anfänglichem stolpern, habe ich nun mit OPNsense meine gewünschte Router-Kaskade hinbekommen.

Fritz-Box --> OPNsense (Baremetal) --> Mini-PC (ProxMox für einen Webserver) und eine weitere FritzBox als AP damit ich WLAN für das Netz habe.

Firwall ist absolutes Neuland für mich, daher ist auch das Netz ab dem OPNsense erstmal nicht für einen Zugriff von extern gedacht. An die getrennten VLAN`s sollen meine IP Kameras und das ganze IoT. (IoT steuere ich dann über den Webserver auf dem Mini-PC)

Über eine fixe IP in meinem ersten FritzBox-Netz habe ich eine OPNsense mit 3 VLAN installiert und ein VLAN-Switch eingebunden.

Intern funktioniert alles, der WAN Port hat die fixe IP von meinem ersten FritzBox-Netz und die VLANS (DHCP) laufen Taget über ein igc.

Nun hänge ich jedoch an den Freigaben für das Internet für alle VLAN`s, die jedoch nicht von aussen erreichbar sein sollen.

Bei den Interface habe ich bei allen jeweils die 192.168.XXX.1 als Static IPv4 gesetzt.

Bei der Auswahl IPv4 Upstream Gateway, kann ich nur deaktiviert auswählen??

Mit den Stunden der Suche und den gefundenen Lösungen bin ich leider nicht weitergekommen, irgendwie hat es dazu noch nich geklickt bei mir...

Was muss ich bitte wie einstellen damit der Zugriff auf das Internet klappt.

Danke für jede Unterstützung.

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 670604

Url: https://administrator.de/forum/router-kaskade-naechster-schritt-verbindung-ins-internet-klappt-nicht-670604.html

Ausgedruckt am: 20.07.2025 um 04:07 Uhr

13 Kommentare

Neuester Kommentar

hänge ich jedoch an den Freigaben für das Internet für alle VLAN`s, die jedoch nicht von aussen erreichbar sein sollen.

"Wasch mich aber mach mich nicht naß" Du widersprichst dich im gleichen Satz! Der Name "Frei"gaben sagt ja gerade das diese extern erreichbar sind. Wie soll man diese Äußerung also verstehen? 🤔Aus dem VLAN heraus kommt ein entsprechendes Endgerät auch bei statischer Adressierung immer wenn Gateway und DNS IP entsprechend konfiguriert sind. Es ist hierbei völlig irrelevant ob diese via DHCP, DHCP mit Mac Reservierung oder mit einer klassischen, statischen IP Konfig auf dem Endgerät konfiguriert sind.

Nur so viel:

Da du eine Router Kaskade mit doppeltem NAT und doppeltem Firewalling betreibst ist natürlich ein 2faches Forwarding erforderlich, da du ja 2 NAT Gateways überwinden musst! Sprich also im ersten Step von der Fritzbox zum WAN Port der FW und im zweiten Step vom WAN Port der FW auf das Zielsystem im entsprechenden VLAN. Hast du das bedacht?

Siehe dazu auch HIER.

Dazu kommt das du in einer Kaskade das per Default aktive Blocken von RFC1918 IP Adressen (Private IPs) am WAN Port deaktivieren musst ansonsten kann kein geforwardeter Traffic von der Fritzbox den OPNsense WAN Port erreichen. (Siehe auch dazu Tutorials)

Freigaben sind sicherheitstechnisch generell keine gute Idee aber auch zum Teil notwendig wenn man z.B. eigene Server (Nextcloud etc.) betreiben will. Dann sollte man sie immer in einem separaten VLAN Segment betreiben und sie vom Lokalen Traffic in anderen VLANs per FW abtrennen. Genau dafür ist eine Firewall ja da. Hast du vermutlich auch so gelöst?!

Wenn es nur um den remoten Client Zugang geht ist ein VPN immer erste Wahl.

Alle Grundlagen für so ein Setup erklärt dieses Tutorial.

Die weiterführenden Links beider Tutorial haben weitere Infos.

OK, aber dann ist das ja ein simpler Klassiker...

Dann mit den Clients in diesem VLAN den üblichen simplen Ping Test machen:

- IP Adresse auf das VLAN Interface setzen

- ⚠️ Bedenke das ein VLAN Interface der Firewall ein neues Interface ist was per Default ein DENY any any Regelwerk hat. Sprich ALLER Traffic aus diesem VLAN ist firewallüblich ohne Regelwerk geblockt! Stelle also sicher das du hier ein entsprechendes Regelwerk am Interface hast was den VLAN Traffic erlaubt! Eine übliche "Scheunentorregel" dafür ist PASS Protocol: IPv4+IPv6, Source: vlanx_net, Destination: any Damit darf dann Traffic aus diesem VLAN nach überallhin passieren. Dann...

- DHCP Server aktivieren und Pool Range setzen

- Fertisch

Dann mit den Clients in diesem VLAN den üblichen simplen Ping Test machen:

- Wenn Winblows VLAN Client dann Check mit ipconfig ob korrekte IP, Gateway und DNS an den VLAN Client vergeben wurde.

- Ping der lokalen Firewall VLAN IP

- Ping der kaskadierten Fritzbox IP

- Ping einer öffentlichen Internet IP wie 8.8.8.8

- Ping eines Hostnamens z.B. www.administrator.de

Wenn dies denn nun die Lösung war bitte dann nicht vergessen deinen Thread hier auf erledigt zu setzen!

Wie kann ich einen Beitrag als gelöst markieren?

Wie kann ich einen Beitrag als gelöst markieren?

Es fehlt die Erklärung was mit den Zutaten gemacht werden muss

Oha, wenn es schon an den einfachsten Zutaten zum Kuchenbacken hapert... Wo würdest du denn auf einer Firewall die Regeln für das Interface konfigurieren?? Regeln sind doch das A und O bzw. Eier und Salz und der tiefere Sinn einer Firewall wozu man sie überhaupt einsetzt. Da sollte man dann schon mal genau ins Kuchenrezept sehen und prüfen ob man diese Grundzutaten hat und wann man sie dem Teig hinzufügt! 😉

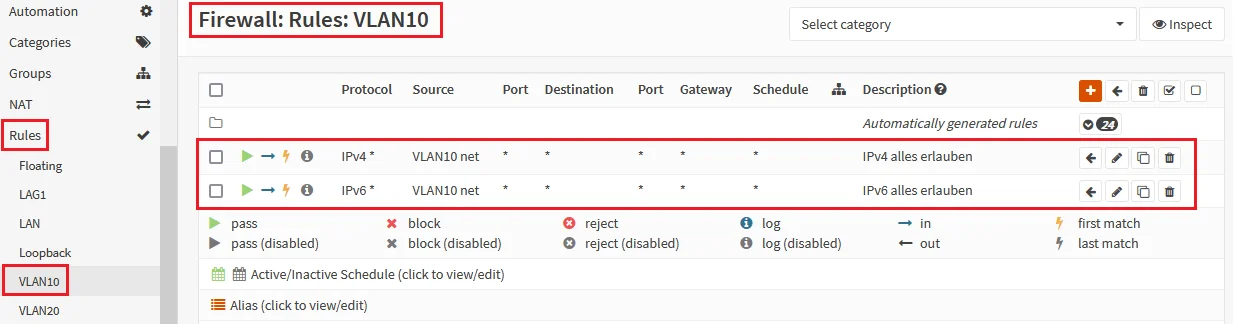

Das geht auf der OPNsense im Menü unter Firewall --> Rules --> <Interface> indem man am gewählten lokalen Interface auf das rote "+" klickt und das sollte dann entsprechend so aussehen wenn du als Beispiel eine "Scheuentor Regel" definierst die auf dem Interface erstmal ALLES erlaubt!

Ein Screenshot wie es diesbezüglich auf deiner FW aussieht hätte allen hier geholfen zum schnellen Troubleshooting!!

Ist es tatsächlich so, dass ersteinmal alles offen sein muss und mit unendlich weiteren Regeln die Einschränkungen gesetzt werden müssen?

Nein, das ist natürlich Quatsch, da hast du Recht. Eine Firewall funktioniert bekanntlich immer nach dem Whitelisting Prinzip. Bedeutet das generell alles verboten ist was nicht explizit erlaubt wurde!Normalerweise erstellt man also vorab eine eigene entsprechende Sicherheits Policy WAS man an einem Netzwerk Segment erlauben will und was nicht. Auf Basis dieser Policy erstellt man dann ein entsprechendes Regelwerk auf der FW. Solche allgemeinen Allerwelts Binsenweisheiten zur Security kennt aber auch ein Laie.

Die o.a. "Scheunentorregel" ist nur eine temporäre Hilfe um überhaupt erstmal Traffic durch die Firewall forwarden zu können um andere Funktionen wie Routing und Adress Translation etc. sauber zu testen. Man vermeidet so zusätzlich in die Fußfalle Regelwerk zu tappen bei einem grundsätzlichen Funktionstest.

Jeder Kuchenbäcker weiss ja das per Default der Rührer mit den Knethaken ausgeschaltet ist (Whitelist Blocking oben) und mit der "Scheunentorregel" drückt man quasi auf den Einschaltknopf. Mit welcher Drehzahl (Regelwerk) man den Rührer und die Knethaken dann später betreibt das legt man fest nachdem man sein erstelltes Rezept (Policy) gelesen hat.

Mir ist es wichtig es zu verstehen, was rein kommt/kann und was raus geht/kann

Richtig! Das ist aber nicht nur dir wichtig sondern auch der Firewall bzw. deren sicherer Betrieb und damit genau das was du eigentlich von ihr erwartest nämlich Sicherheit hängt ja davon ab.DU SELBER bist also immer derjenige mit DEINEM von dir vorher aufgestellten Sicherheitsvorgaben (wer darf was und wohin) der bestimmt was die Firewall machen soll und was nicht.

Sinnvoll ist es also, wie oben schon beschrieben, VORHER zu definieren wie diese Regeln lauten sollen um sie dann an der FW entsprechend umzusetzen.

Dabei gibt es ein paar sehr einfache Grundregeln zu beachten:

- Regeln gelten üblicherweise INBOUND, also VOM externen Netzwerkdraht (Switch etc.) IN das Firewall Interface hinein. Das ist wichtig für die Logik der Source (Quell) und Destination (Ziel) Adressen oder Netze sowie TCP und UDP Ports.

- Es gilt innerhalb des Regelwerkes: "First match wins!" Das bedeutet der erste positive Hit in einem Regelwerk bewirkt das der evtl. folgende Rest nicht mehr abgearbeitet wird. Bedeutet dann wieder das Reihenfolge innerhalb eines Regelwerkes mit mehreren Regeln sehr wichtig ist

Mit diesen 2 einfachen Grundwerkzeugen kannst du jetzt dein persönliches Regelwerk an deinen Netzwerk Interfaces nach DEINEN Vorgaben erstellen und umsetzen!

Nochmals: Dadurch das eine Firewall im Default allen Traffic blockiert (Whitelisting) dient die o.a. "Scheunentorregel" nur dazu erstmal grundsätzlich die Funktion der Firewall zu testen. Sie ist, wie oben schon erklärt, natürlich kein Ersatz für ein eigenes sinnvolles Regelwerk nach deinen persönlichen Sicherheits Vorgaben. Logisch, denn was nützt eine Firewall wenn man alle Schleusen öffnet?!

Vielen Dank für deine Geduld

Immer gerne...

Dann viel Erfolg! Wir sind gespannt... 😉

Übrigens am LAN und WAN Interface sind nach dem Setup schon fertige Default Regeln aktiv an denen man nix rumfummeln muss.

Gut, wenn überhaupt dann ggf. am lokalen LAN Interface, denn dort ist aus Default Gründen eine any zu any Scheunentorregel aktiv wie du ja auch selber sehen kannst im Setup. Andernfalls würde man ja auch nicht auf das Konfig WebGUI kommen.

Übrigens am LAN und WAN Interface sind nach dem Setup schon fertige Default Regeln aktiv an denen man nix rumfummeln muss.

Gut, wenn überhaupt dann ggf. am lokalen LAN Interface, denn dort ist aus Default Gründen eine any zu any Scheunentorregel aktiv wie du ja auch selber sehen kannst im Setup. Andernfalls würde man ja auch nicht auf das Konfig WebGUI kommen.