Routerkaskade mit Fortigate und LANCOM: Subnetzplanung

Hallo zusammen,

ich bin gerade am Ausdenken einer neuen Netzwerkinfrastruktur und habe irgendwie einen Knoten im Kopf.

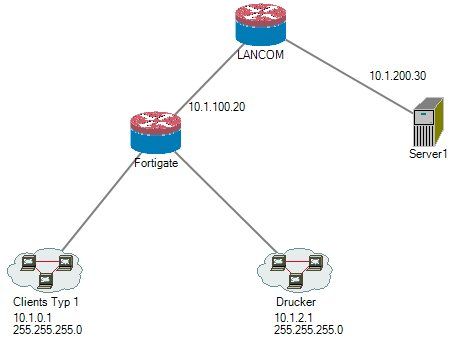

Im Grunde habe ich mir folgende Topologie vorgestellt:

Der LANCOM-Router stellt die Verbindung zum Internet her. In einem gemeinsamen Subnetz sitzen die Fortigate-Firewall und ein Fileserver. Hinter der Fortigate-Firewall sitzen die Clients und Drucker in jeweils seperaten Netzen. Sowohl Drucker als auch Clients sollen auf den Fileserver zugreifen. Da der Fileserver sehen soll, von wo die Zugriffe erfolgen, möchte ich kein NAT einsetzen. Ich versuche nun zu verstehen, welche Subnetze ich im LANCOM-Router eintragen soll. Im Grunde ist das DMZ-Netz ja nur das 10.1.100.X-Netz. Das Problem ist aber, dass Anfragen der Clients an das Internet nicht aus diesem Netz kommen, wenn ich kein NAT aktiviere.

Rein interessehalber würde mich interssieren, ob es sich auch ermöglichen ließe, dass Server 1 die Drucker "pingen" kann. Dann müsste Server 1 ja die Anfragen an 10.1.100.20 schicken, der sie dann weiterverteilt. Ginge das einfach mit einer statischen Route, die ich auf Server 1 eintrage?

Wichtiger wäre mir noch die Frage, wie ich in meiner Topologie am geschicktesten IPv6 abbilde. Im ersten Schritt würde ich IPv6 erstmal deaktivieren, aber mir scheint, der Unterschied zu IPv4 ist nicht mehr so groß, da ich ja sowieso schon kein NAT mehr habe.

Peter

ich bin gerade am Ausdenken einer neuen Netzwerkinfrastruktur und habe irgendwie einen Knoten im Kopf.

Im Grunde habe ich mir folgende Topologie vorgestellt:

Der LANCOM-Router stellt die Verbindung zum Internet her. In einem gemeinsamen Subnetz sitzen die Fortigate-Firewall und ein Fileserver. Hinter der Fortigate-Firewall sitzen die Clients und Drucker in jeweils seperaten Netzen. Sowohl Drucker als auch Clients sollen auf den Fileserver zugreifen. Da der Fileserver sehen soll, von wo die Zugriffe erfolgen, möchte ich kein NAT einsetzen. Ich versuche nun zu verstehen, welche Subnetze ich im LANCOM-Router eintragen soll. Im Grunde ist das DMZ-Netz ja nur das 10.1.100.X-Netz. Das Problem ist aber, dass Anfragen der Clients an das Internet nicht aus diesem Netz kommen, wenn ich kein NAT aktiviere.

Rein interessehalber würde mich interssieren, ob es sich auch ermöglichen ließe, dass Server 1 die Drucker "pingen" kann. Dann müsste Server 1 ja die Anfragen an 10.1.100.20 schicken, der sie dann weiterverteilt. Ginge das einfach mit einer statischen Route, die ich auf Server 1 eintrage?

Wichtiger wäre mir noch die Frage, wie ich in meiner Topologie am geschicktesten IPv6 abbilde. Im ersten Schritt würde ich IPv6 erstmal deaktivieren, aber mir scheint, der Unterschied zu IPv4 ist nicht mehr so groß, da ich ja sowieso schon kein NAT mehr habe.

Peter

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 464339

Url: https://administrator.de/forum/routerkaskade-mit-fortigate-und-lancom-subnetzplanung-464339.html

Ausgedruckt am: 17.07.2025 um 05:07 Uhr

14 Kommentare

Neuester Kommentar

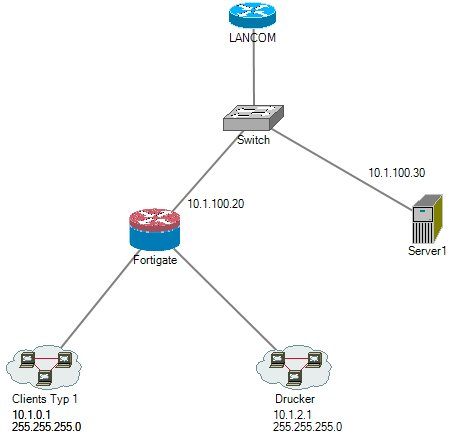

Das "quasi DMZ" Segment mit dem Fileserver ist FALSCH. Das gehört natürlich an die Fortigate und nicht an den Lancom. Der Lancom hat lediglich einen Punkt zu Punkt Anschluss auf den Fortigate WAN Port.

Guckst du hier zum Thema Kaskaden, DMZ usw.:

IPsec IKEv2 VPN für mobile Benutzer auf der pfSense oder OPNsense Firewall einrichten

und

Preiswerte, VPN fähige Firewall im Eigenbau oder als Fertiggerät

Generell ist eine Router Kaskade Mist jedenfalls dann wenn man doppeltes NAT macht und du solltest in diesem Falle den Lancom mit einem reinen Modem wie z.B. einem Draytek Vigor 165 ersetzen so das das Internet direkt auf der Fortigate terminiert. Technisch ist das immer die bessere Lösung wenn du nicht zwingend den Lancom verwenden musst.

Wenn du NAT auf der Firewall deaktivieren kannst ist das aber auch ein gangbarer Weg dann mit einer Kaskade zu arbeiten.

Routing von 2 und mehr IP Netzen mit Windows, Linux und Router

Verständnissproblem Routing mit SG300-28

Siehe obige Tutorials zum Routing !

Cisco 800, 900, ISR1100 Router Konfiguration mit xDSL, Kabel, FTTH Anschluss und VPN

oder einer einfachen FritzBox:

blog.veloc1ty.de/2015/08/22/pfsense-ipv6-delegation-hinter-fritz ...

blog.friedlandreas.net/2018/12/opnsense-ipv6-hinter-einer-fritzb ...

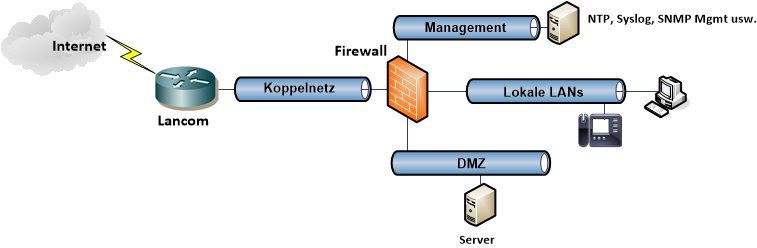

Ein simples Standard Allerweltsdesign.

Guckst du hier zum Thema Kaskaden, DMZ usw.:

IPsec IKEv2 VPN für mobile Benutzer auf der pfSense oder OPNsense Firewall einrichten

und

Preiswerte, VPN fähige Firewall im Eigenbau oder als Fertiggerät

Generell ist eine Router Kaskade Mist jedenfalls dann wenn man doppeltes NAT macht und du solltest in diesem Falle den Lancom mit einem reinen Modem wie z.B. einem Draytek Vigor 165 ersetzen so das das Internet direkt auf der Fortigate terminiert. Technisch ist das immer die bessere Lösung wenn du nicht zwingend den Lancom verwenden musst.

Wenn du NAT auf der Firewall deaktivieren kannst ist das aber auch ein gangbarer Weg dann mit einer Kaskade zu arbeiten.

Da der Fileserver sehen soll, von wo die Zugriffe erfolgen, möchte ich kein NAT einsetzen.

Ist ja Unsinn, denn die Absender IP Adressen von Zugriffen von außen werden ja nie geNATet ! Hier machst du vermutlich einen Denkfehler aus Unwissenheit, kann das sein ?welche Subnetze ich im LANCOM-Router eintragen soll. Im Grunde ist das DMZ-Netz ja nur das 10.1.100.X-Netz

Ohne NAT auf der Firewall muss der ein paar statische Routen haben. Das Grundprinzip ist hier erklärt:Routing von 2 und mehr IP Netzen mit Windows, Linux und Router

Verständnissproblem Routing mit SG300-28

ob es sich auch ermöglichen ließe, dass Server 1 die Drucker "pingen" kann.

Alles eine Frage deiner Firewall Regeln und was DU SELBER da erlaubst oder verbietest !!!Ginge das einfach mit einer statischen Route, die ich auf Server 1 eintrage?

Endgeräte sollten niemals routen ! Diese Binsenweisheit kennt man eigentlich als Netzwerker. Die Infrastruktur routet. Sprich, du trägst eine statische Route auf dem Default Gateway ein was der Server konfiguriert hat. (Lancom oder Fortigate) und gut iss.Siehe obige Tutorials zum Routing !

wie ich in meiner Topologie am geschicktesten IPv6 abbilde.

Wo ist da dein Problem ?? Eigentlich ein Selbstgänger.- Der Lancom bekommt ja per v6 Prefix Delegation einen /56er Prefix vom Provider, den du vom Lancom selber dann per PD weiterverteilst z.B. als /60

- Auf die Fortigate die es dann wieder als /64er auf die lokalen Interfaces Drucker, Clients, Server DMZ anwendet

- Fertisch

Cisco 800, 900, ISR1100 Router Konfiguration mit xDSL, Kabel, FTTH Anschluss und VPN

oder einer einfachen FritzBox:

blog.veloc1ty.de/2015/08/22/pfsense-ipv6-delegation-hinter-fritz ...

blog.friedlandreas.net/2018/12/opnsense-ipv6-hinter-einer-fritzb ...

Ein simples Standard Allerweltsdesign.

Ich möchte gerne den Fileserver NICHT hinter die Fortigate setzen

Dann hast du leider das obige missverstanden, sorry.Der Server sollte auch nicht hinter die Fortigate sondern an die Fortigate ! Also an der Fortigate dann an einen separaten Port den man als DMZ betreibt. So wäre es richtig.

Das VPN terminierst du ja wohl hoffentlich dann auch auf der Fortigate und so hast du genaue und zentrale Steuerung wer wohin zugreifen darf.

aber die beiden die DMZ "einrahmenden" Firewalls sollen auf zwei

2 Firewalls ??? Wo sind die denn. Das deckt sich dann aber nicht mit deiner Zeichnung oben und verwirrt mal wieder LANCOM-Router mosert, weil auf dem Interface, das dem 10.1.100.X Netz...

Das zeugt dann aber von einer Fehlkonfiguration des Lancom Routers. Das ist ja simpler Standard mit dem eigentlich jeder Popelrouter umgehen kann und ganz sicher auch der Lancom, der ja nun nicht gerade ein Baumarkt Router ist ?!Sollte man hier einfach "nur" das interne Netz auf 10.1.0.0/17 bpsw. erweitern?

Nein !Das wäre ja routingtechnsich auch falsch. Du musst lediglich dem NAT Prozess sagen das er auch andere 10er IP Adressen NATen soll. Bei Cisco macht man das z.B. mit einer simplen Access Listen Definition:

ip nat inside source list 101 interface Dialer0 overload

access-list 101 permit ip 192.168.100.0 0.0.0.255 any

access-list 101 permit ip 172.16.0.0 0.0.255.255 any

Das macht dann NAT für das 192.168.100er Netz und alle 172.16er Netze.

Genau so müsste das auch am Lancom irgendwie definiert werden im Setup. Mikrotik und andere machen es ebenso.

Dazu muss der Fileserver aber sehen, aus welchem Subnetz eine Anfrage kommt.

OK, wenn du den Server korrekterweise an der Fortigate anschliesst (NICHT an das WAN Netz sondern separat) ist das ja auch immer der Fall, denn da gibt es ja kein NAT. Wenn würde das ja nur am WAN Port Richtung Internet gemacht.Aber da du ja richtigerweise das NAT an der Fortigate so oder so deaktiviert hast ist die Punkt ja eh vollkommen obsolet !

Im Grunde könnte man natürlich den Fileserver in einen eigenes Subnetz auf dem LANCOM packen

Nein, das wäre nicht gut und ein sehr schlechtes Design ! Der Server sollte immer auf ein separates Subnetz / Segment direkt an der Fortigate angeschlossen werden. Ob du dafür einen separaten Poret nimmst oder das mit einer VLAN_Lösung machst spielt dabei keinerlei Rolle. Der Server sollte nur nie ins WAN Netz oder direkt an den Router, denn dort ist er außerhalb jeglicher Sicherheitskontrolle durch die Firewall. Wozu hast du diese denn wenn du es so wieder aushebeln würdest ? Macht ja keinen Sinn und zu recht möchtest du das nicht !Wenn ich nun eine Route im LANCOM für 10.1.0.1/24 und 10.1.2.1/24 mit Ziel 10.1.100.20 anlege

OK, wenn du schon solche grundelgenden Fehler gemacht hast ist das klar....Siehe dazu auch hier:

Routing von 2 und mehr IP Netzen mit Windows, Linux und Router

und hier:

Verständnissproblem Routing mit SG300-28

Diese statischen Rückrouten sind doch immer zwingend wenn man transparent routet ohne NAT. Das sind einfachste IP Routing Grundlagen !

Was soll daran unsauber sein?

Das Kardinalsproblem liegt daran das der Server nicht vom Internet Traffic getrennt ist. Der gesamte Internet Traffic liegt ungeschützt an dem Segment an indem der Server ist. Klar, denn es ist die Koppelverbindung zw. Firewall und Router. Sowas ist eigentlich ein dilettantisches Anfängerdesign und macht man niemals, sorry.Der Server gehört immer in ein getrenntes Segment direkt an der Firewall niemals aber in den offenen Koppellink, Der sollte immer wenn irgend möglich ein Punkt zu Punkt Link sein OHNE andere Geräte da mit drin !

Das wäre dann im Gegensatz zu deiner Bastelei ein klassisches und auch sicheres Design.

Aber egal...wenn du damit leben kannst ist doch alles gut ! Jeder bekommt das Design was er verdient

Case closed...

Was ist hier das Problem?

Angreifer die offene Ports der NAT Session Table im Lancom nutzen können so den Server kompromitieren. Gerade wenn der ein Microsoft OS hat wäre das bedenklich. Annomalien sind erheblich besser und sicherer mit der Firewall zu erkennen. Wozu hast du die denn wenn du sie nicht wirklich nutzt ?Es ist ja nicht so, dass damit der Fileserver aus dem Internet erreichbar wäre.

Was macht dich da so sicher ? Vor allem stellt sich dann die ganz entscheidende Frage: Warum hast du dann überhaupt eine Fortigate angeschafft ??Die ist doch dann vollkommen sinnfrei, denn deine 2 IP Segmente hättest du ja auch problemlos so direkt an den Lancom auch ohen zusätzliche Firewall als "Durchlauferhitzer" bekommen ?! Eigentlich ist dann das ganze FW Konzept überflüssig wenn auch noch nicht einmal VPN darauf terminiert ist. Wozu also ? Aber egal...

Wenn du für dich entschieden hast das das gut und richtig für dich und deine Sicherheit ist, dann belasse es doch so.

Na ja zweistufig gut, aber du hebelst durch die Hintertür ja alles wieder aus. Siehe auch hier:

LANCOM: Firewall Whitelist für DNS-Adressen

Scheinbar vertraust du wohl der embeddeten Lancom Firewall mehr als einer dedizierten. Bisschen merkwürdig ist das schon was du da machst...

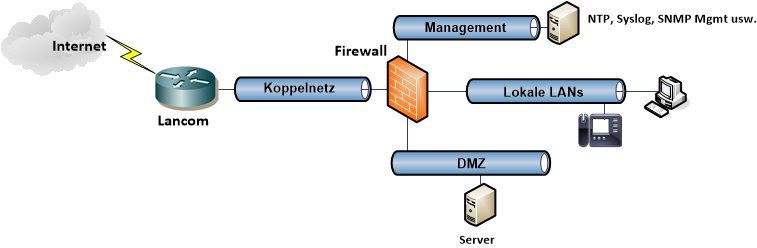

Das BSI_Konzept ist ein simpler Klassiker und enthält eher Binsenweisheiten für Netzwerker. Das was dort in dem Zonenkonzept beschrieben ist sieht so aus:

Nichts anderes ist auch oben im Thread gemeint. Hier muss ein Angreifer 2 Stufen ! überwinden im Geräte zu kompromitieren. Bei dir reicht schon eine Stufe um das VPN und den Server anzugreifen. Im Grunde konterkariert dein Konzept den BSI Entwurf.

LANCOM: Firewall Whitelist für DNS-Adressen

Scheinbar vertraust du wohl der embeddeten Lancom Firewall mehr als einer dedizierten. Bisschen merkwürdig ist das schon was du da machst...

Das BSI_Konzept ist ein simpler Klassiker und enthält eher Binsenweisheiten für Netzwerker. Das was dort in dem Zonenkonzept beschrieben ist sieht so aus:

Nichts anderes ist auch oben im Thread gemeint. Hier muss ein Angreifer 2 Stufen ! überwinden im Geräte zu kompromitieren. Bei dir reicht schon eine Stufe um das VPN und den Server anzugreifen. Im Grunde konterkariert dein Konzept den BSI Entwurf.

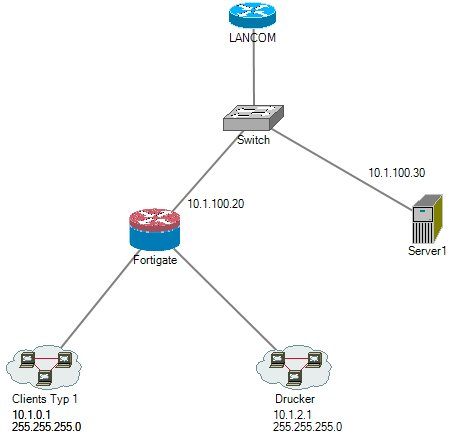

Das wäre wenigstens besser als der erste Entwurf.

Warum sträubst du dich nur so den Server auch in ein dediziertes segment an die Fortigate zu klemmen ??

Das ist irgendwie unverständlich. Aber nundenn...

Übersehen hast du nichts. In einen zweistufigen Konzept haben nur Endgeräte im Koppellink zwischen Router und Firewall nichts zu suchen.

Das BSI Konzept betrachtet es ja auch von aussen und innen und so wäre das Konzept in der Tat zweistufig.

Warum sträubst du dich nur so den Server auch in ein dediziertes segment an die Fortigate zu klemmen ??

Das ist irgendwie unverständlich. Aber nundenn...

Übersehen hast du nichts. In einen zweistufigen Konzept haben nur Endgeräte im Koppellink zwischen Router und Firewall nichts zu suchen.

dann hätte ich doch auch wiederum nur eine Firewallebene zwischen Server und Clients.

Richtig. Das ist aber dein lokales LAN in deinen eigenen sicheren Räumen. Das ist der große Unterschied.Das BSI Konzept betrachtet es ja auch von aussen und innen und so wäre das Konzept in der Tat zweistufig.

Der Grund ist, dass ich einfach gerne trennen möchte:

Aber das tust du ja gerade auf der Fortigate. Wenn etwas eine IP Segmentierung (sicher) trennt dann ist es ja wohl in erster Linie eine Firewall, oder ?Der große Nachteil des ersten Entwurfs ist eben die Tatsache das der Server frei im gesamten Internet Flow aller Endgeräte liegt. Das ist nicht wirklich ein gutes Firewall Design wenn man sich auch noch an die BSI Vorgabe halten möchte. Aber Entwurf 2 entschärft es etwas.

Was eine VPN Funktion mit Europa zu tun hat erschliesst sich einem nicht so wirklich aber du wirst das schon wissen...?!