Routing mit drei Punkten

Hallo,

ich habe eine Frage bezüglich des Routens mit drei Punkten.

Ich habe drei Standorte, die wie ein Dreieck mittels VPN Tunneln verbunden sind.

Momentan sieht es so aus:

Standort A hat den IP Bereich 172.16.0.0/16 und ist mittels VPN jeweils mit Standort B und C verbunden.

Standort B hat den IP Bereich 172.17.0.0/16 und ist mittels VPN jeweils mit Standort A und C verbunden.

Standort C hat den IP Bereich 172.18.0.0/16 und ist mittels VPN jeweils mit Standort A und B verbunden.

Ich selbst befinde mich am Standort A

Das Routing sieht so aus:

Zwischen A und B 172.16.0.0/16 <-> 172.17.0.0/16

Zwischen A und C 172.16.0.0/16 <-> 172.18.0.0/16

Zwischen B und A 172.17.0.0/16 <-> 172.16.0.0/16

Zwischen B und C 172.17.0.0/16 <-> 172.18.0.0/16

Na gut... Das Routing bei Punkt C kann man sich ja denken

Das Problem ist nun:

Bricht die direkte Verbindung von A nach C weg, dann ist C für mich nicht mehr erreichbar.

Wie muss das Routing aussehen, damit ich mir den Ausfall einer Verbindung leisten kann und alle Punkte trotzdem noch erreichbar sind?

Sorry für diese bestimmt sehr einfache Frage aber ich habe gerade ein Brett vorm Kopf

Gruss

Ralf

ich habe eine Frage bezüglich des Routens mit drei Punkten.

Ich habe drei Standorte, die wie ein Dreieck mittels VPN Tunneln verbunden sind.

Momentan sieht es so aus:

Standort A hat den IP Bereich 172.16.0.0/16 und ist mittels VPN jeweils mit Standort B und C verbunden.

Standort B hat den IP Bereich 172.17.0.0/16 und ist mittels VPN jeweils mit Standort A und C verbunden.

Standort C hat den IP Bereich 172.18.0.0/16 und ist mittels VPN jeweils mit Standort A und B verbunden.

Ich selbst befinde mich am Standort A

Das Routing sieht so aus:

Zwischen A und B 172.16.0.0/16 <-> 172.17.0.0/16

Zwischen A und C 172.16.0.0/16 <-> 172.18.0.0/16

Zwischen B und A 172.17.0.0/16 <-> 172.16.0.0/16

Zwischen B und C 172.17.0.0/16 <-> 172.18.0.0/16

Na gut... Das Routing bei Punkt C kann man sich ja denken

Das Problem ist nun:

Bricht die direkte Verbindung von A nach C weg, dann ist C für mich nicht mehr erreichbar.

Wie muss das Routing aussehen, damit ich mir den Ausfall einer Verbindung leisten kann und alle Punkte trotzdem noch erreichbar sind?

Sorry für diese bestimmt sehr einfache Frage aber ich habe gerade ein Brett vorm Kopf

Gruss

Ralf

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 159866

Url: https://administrator.de/forum/routing-mit-drei-punkten-159866.html

Ausgedruckt am: 13.07.2025 um 22:07 Uhr

7 Kommentare

Neuester Kommentar

Hallo,

Wir sprechen von IPSec-VPN übers Internet?

Die Verbindung von A nach C kann doch eigentlich - von fehlerhafter Änderung der bestehenden Config mal abgesehen - nur in folgenden Fällen gestört sein:

1) Internetausfall an A

2) Hardwareausfall an A

3) Internetausfall an C

4) Hardwareausfall an C

In all diesen Fällen wäre C von A aus aber auch über den Umweg über B nicht erreichbar...

Dass das Routing im öffentlichen Netz von A nach C aber nicht gleichzeitig auch von A nach B und/oder von B nach C gestört ist, erscheint mir sehr unwahrscheinlich.

Gruß

sk

Zitat von @Ralf2001:

Ich habe drei Standorte, die wie ein Dreieck mittels VPN Tunneln verbunden sind

Ich habe drei Standorte, die wie ein Dreieck mittels VPN Tunneln verbunden sind

Wir sprechen von IPSec-VPN übers Internet?

Zitat von @Ralf2001:

Das Problem ist nun:

Bricht die direkte Verbindung von A nach C weg, dann ist C für mich nicht mehr erreichbar.

Wie muss das Routing aussehen, damit ich mir den Ausfall einer Verbindung leisten kann und alle Punkte trotzdem noch erreichbar

sind?

Das Problem ist nun:

Bricht die direkte Verbindung von A nach C weg, dann ist C für mich nicht mehr erreichbar.

Wie muss das Routing aussehen, damit ich mir den Ausfall einer Verbindung leisten kann und alle Punkte trotzdem noch erreichbar

sind?

Die Verbindung von A nach C kann doch eigentlich - von fehlerhafter Änderung der bestehenden Config mal abgesehen - nur in folgenden Fällen gestört sein:

1) Internetausfall an A

2) Hardwareausfall an A

3) Internetausfall an C

4) Hardwareausfall an C

In all diesen Fällen wäre C von A aus aber auch über den Umweg über B nicht erreichbar...

Dass das Routing im öffentlichen Netz von A nach C aber nicht gleichzeitig auch von A nach B und/oder von B nach C gestört ist, erscheint mir sehr unwahrscheinlich.

Gruß

sk

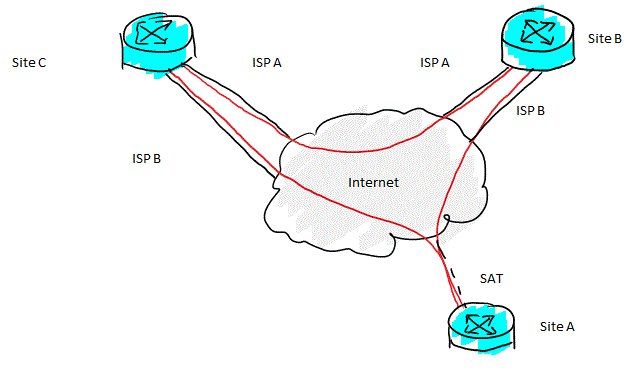

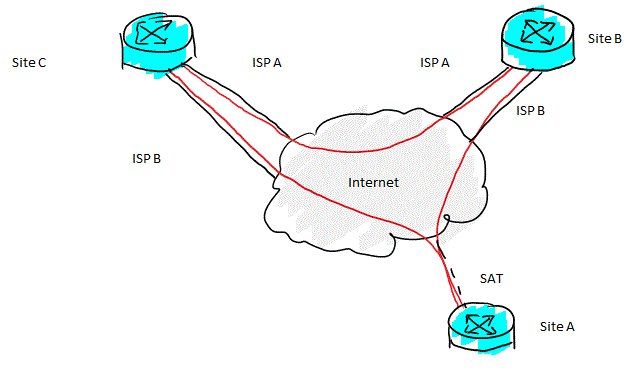

Also sieht dein Aufbau jetzt so aus oder wie?

Dann trägst du einfach jeweils die Standorte über Kreuz in der Routingtabelle nochmal mit höherer Distanz ein (oder eben OSPF).

Die Routing-Tabelle an Standort A sieht dann so aus:

0.0.0.0/0 via WAN, Distanz 1

172.16.0.0/16 via LAN, Distanz 0

172.17.0.0/16 via VPN-1, Distanz 1

172.18.0.0/16 via VPN-1, Distanz 10

172.18.0.0/16 via VPN-2, Distanz 1

172.17.0.0/16 via VPN-2, Distanz 10

Dann trägst du einfach jeweils die Standorte über Kreuz in der Routingtabelle nochmal mit höherer Distanz ein (oder eben OSPF).

Die Routing-Tabelle an Standort A sieht dann so aus:

0.0.0.0/0 via WAN, Distanz 1

172.16.0.0/16 via LAN, Distanz 0

172.17.0.0/16 via VPN-1, Distanz 1

172.18.0.0/16 via VPN-1, Distanz 10

172.18.0.0/16 via VPN-2, Distanz 1

172.17.0.0/16 via VPN-2, Distanz 10

Hallo Dog,

ganz so trivial, wie es Deine Antwort suggeriert, ist es leider nicht.

1)

Zunächst einmal setzt Du voraus, dass die eingesetzten VPN-Gateways routebased arbeiten. Es könnte aber durchaus sein, das diese nur policybased VPN können - sprich sich ausschließlich an die Vereinbarung aus der Phase2-Policy halten.

2)

Mehrere statische Routen bringen nichts, wenn es nicht auch einen proprietären Mechanismus gibt, der die Route mit der besseren Metrik automatisch deaktiviert, wenn das Interface down geht oder zumindest kein Traffic durch den Tunnel geht (z.B. per Pingcheck). Ansonsten würde immer die Route mit der besseren Metrik gewinnen und kein Fallback stattfinden.

3)

Der Einsatz eines Routingprotokolls wäre sicherlich der Königsweg. OSPF über einen IPSec-Tunnel zu bekommen, ist aber je nach Funktionsumfang der eingesetzten Geräte auch nicht ganz selbstverständlich...

Gruß

Steffen

ganz so trivial, wie es Deine Antwort suggeriert, ist es leider nicht.

1)

Zunächst einmal setzt Du voraus, dass die eingesetzten VPN-Gateways routebased arbeiten. Es könnte aber durchaus sein, das diese nur policybased VPN können - sprich sich ausschließlich an die Vereinbarung aus der Phase2-Policy halten.

2)

Mehrere statische Routen bringen nichts, wenn es nicht auch einen proprietären Mechanismus gibt, der die Route mit der besseren Metrik automatisch deaktiviert, wenn das Interface down geht oder zumindest kein Traffic durch den Tunnel geht (z.B. per Pingcheck). Ansonsten würde immer die Route mit der besseren Metrik gewinnen und kein Fallback stattfinden.

3)

Der Einsatz eines Routingprotokolls wäre sicherlich der Königsweg. OSPF über einen IPSec-Tunnel zu bekommen, ist aber je nach Funktionsumfang der eingesetzten Geräte auch nicht ganz selbstverständlich...

Gruß

Steffen

. Es könnte aber durchaus sein, das diese nur policybased VPN können - sprich sich ausschließlich an die Vereinbarung aus der Phase2-Policy halten.

Jetzt setzt du aber wieder voraus, dass es hier um IPSec geht, wozu sich der TO aber nicht geäußert hat.

Und auch in so einem Fall kann man es lösen, wenn man IPSec im Transport-Mode nimmt und dann einfach GRE-Tunnel dadrüber.

Mehrere statische Routen bringen nichts

Warum properitärer Mechanismus?

Die Route ist auf dem VPN-Router, wenn der Tunnel ausfällt ist damit auch das Interface down und die bessere Route auch weg.